Duração da sessão adaptável de Acesso Condicional

Em implementações complexas, as organizações podem ter a necessidade de restringir as sessões de autenticação. Alguns cenários podem incluir:

- Acesso a recursos a partir de um dispositivo não gerenciado ou compartilhado

- Acesso a informações confidenciais a partir de uma rede externa

- Utilizadores de alto impacto

- Aplicativos de negócios críticos

O Acesso Condicional fornece controles de política de tempo de vida de sessão adaptáveis, permitindo que você crie políticas direcionadas a casos de uso específicos em sua organização sem afetar todos os usuários.

Antes de entrar em detalhes sobre como configurar a política, vamos examinar a configuração padrão.

Frequência de início de sessão do utilizador

A frequência de início de sessão define o período de tempo antes de ser pedido a um utilizador que inicie sessão novamente quando tentar aceder a um recurso.

A configuração predefinida do Microsoft Entra ID para a frequência de início de sessão do utilizador é um período variável de 90 dias. Pedir credenciais aos utilizadores parece muitas vezes uma coisa sensata a fazer, mas pode sair pela culatra: os utilizadores que são treinados para inserir as suas credenciais sem pensar podem fornecê-las involuntariamente a um pedido de credenciais mal-intencionado.

Pode soar alarmante não pedir para um usuário entrar novamente, na realidade, qualquer violação das políticas de TI revogará a sessão. Alguns exemplos incluem (mas não estão limitados a) uma alteração de senha, um dispositivo incompatível ou a desativação da conta. Você também pode revogar explicitamente as sessões dos usuários usando o Microsoft Graph PowerShell. A configuração padrão do Microsoft Entra ID se resume a "não peça aos usuários que forneçam suas credenciais se a postura de segurança de suas sessões não mudar".

A configuração de frequência de entrada funciona com aplicativos que implementam protocolos OAuth2 ou OIDC de acordo com os padrões. A maioria dos aplicativos nativos da Microsoft para Windows, Mac e Mobile, incluindo os seguintes aplicativos Web, está em conformidade com a configuração.

- Word, Excel, PowerPoint Online

- OneNote Online

- Office.com

- Portal de administração do Microsoft 365

- Exchange Online

- SharePoint e OneDrive

- Cliente web do Teams

- Dynamics CRM Online

- Portal do Azure

A frequência de entrada (SIF) funciona com aplicativos SAML de terceiros e aplicativos que implementam protocolos OAuth2 ou OIDC, desde que eles não soltem seus próprios cookies e sejam redirecionados de volta para o Microsoft Entra ID para autenticação regularmente.

Frequência de início de sessão do utilizador e autenticação multifator

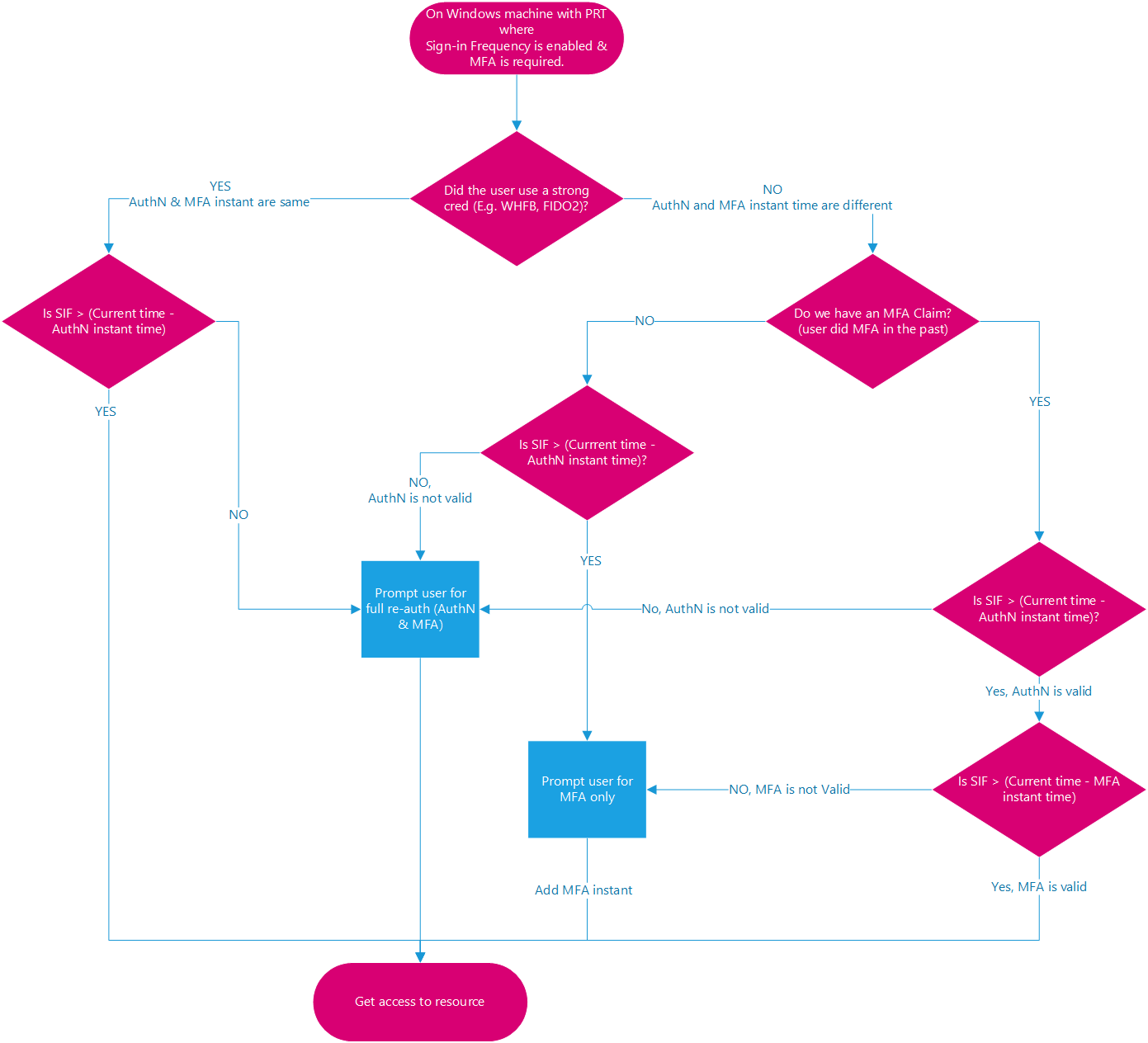

A frequência de início de sessão aplicava-se anteriormente apenas à autenticação do primeiro fator em dispositivos associados ao Microsoft Entra, associados de forma híbrida ao Microsoft Entra, e registados no Microsoft Entra. Não havia uma maneira fácil para nossos clientes reforçarem a autenticação multifator nesses dispositivos. Com base nos comentários dos clientes, a frequência de início de sessão também se aplica à MFA.

Frequência de início de sessão do utilizador e identidades do dispositivo

Nos dispositivos associados ao Microsoft Entra e ao Microsoft Entra híbrido: desbloquear o dispositivo ou iniciar sessão interativamente atualiza o Token de Atualização Primário (PRT) a cada 4 horas. O último carimbo de data/hora de atualização registado para o PRT, quando comparado com o carimbo de data/hora atual, deve estar dentro do tempo estipulado pela política do SIF para que o PRT cumpra os requisitos do SIF e permita o acesso a um PRT que tenha uma declaração de MFA existente. Em dispositivos registrados do Microsoft Entra, o desbloqueio/entrada não satisfaria a política de SIF porque o usuário não está acessando um dispositivo registrado do Microsoft Entra por meio de uma conta do Microsoft Entra. No entanto, o plug-in Microsoft Entra WAM pode atualizar um PRT durante a autenticação de aplicativo nativo usando WAM.

Nota

O carimbo de data/hora capturado do login do usuário não é necessariamente o mesmo que o último carimbo de data/hora registrado da atualização PRT devido ao ciclo de atualização de 4 horas. O caso em que é o mesmo é quando o PRT expirou e um login do usuário o atualiza por 4 horas. Nos exemplos a seguir, suponha que a política SIF está definida como 1 hora e o PRT é atualizado às 00:00.

Exemplo 1: Quando você continua a trabalhar no mesmo documento no SPO por uma hora

- Às 00:00, um utilizador entra no seu dispositivo Windows 11 associado ao Microsoft Entra e começa a trabalhar num documento armazenado no SharePoint Online.

- O usuário continua trabalhando no mesmo documento em seu dispositivo por uma hora.

- Às 01:00, o usuário é solicitado a entrar novamente. Esta solicitação baseia-se no requisito de frequência de início de sessão da política de Acesso Condicional configurada pelo administrador deles.

Exemplo 2: Quando pausas o trabalho com uma tarefa a executar em segundo plano no navegador e, em seguida, interages novamente após o tempo da política SIF ter decorrido.

- Às 00:00, um utilizador inicia sessão no dispositivo Windows 11 Microsoft Entra e começa a carregar um documento para o SharePoint Online.

- Às 00:10, o usuário se levanta e faz uma pausa bloqueando seu dispositivo. O carregamento em segundo plano continua no SharePoint Online.

- Às 02:45, o usuário retorna de sua pausa e desbloqueia o dispositivo. O carregamento em segundo plano mostra a conclusão.

- Às 02:45, o utilizador é pedido para iniciar sessão ao voltar a interagir. Este aviso baseia-se no requisito de frequência de início de sessão na política de Acesso Condicional configurada pelo administrador desde que o último início de sessão aconteceu às 00:00.

Se o aplicativo cliente (em detalhes da atividade) for um navegador, adiaremos a imposição de frequência de entrada de eventos/políticas em serviços em segundo plano até a próxima interação do usuário. Em clientes confidenciais, a imposição de frequência de entrada em entradas não interativas é adiada até a próxima entrada interativa.

Exemplo 3: Com um ciclo de atualização de quatro horas do token de atualização primário desde o desbloqueio

Cenário 1 - O usuário retorna dentro do ciclo

- Às 00:00, um usuário entra em seu dispositivo Windows 11 Microsoft Entra e começa a trabalhar em um documento armazenado no SharePoint Online.

- Às 00:30, o usuário se levanta e faz uma pausa bloqueando seu dispositivo.

- Às 00:45, o usuário retorna de sua pausa e desbloqueia o dispositivo.

- Às 01:00, o usuário é solicitado a entrar novamente. Este aviso baseia-se no requisito de frequência de início de sessão na política de Acesso Condicional configurada pelo administrador, 1 hora após o início de sessão inicial.

Cenário 2 - O usuário retorna fora do ciclo

- Às 00:00, um usuário entra em seu dispositivo Windows 11 Microsoft Entra e começa a trabalhar em um documento armazenado no SharePoint Online.

- Às 00:30, o usuário se levanta e faz uma pausa bloqueando seu dispositivo.

- Às 04:45, o usuário retorna de sua pausa e desbloqueia o dispositivo.

- Às 05:45, o usuário é solicitado a entrar novamente. Esta solicitação baseia-se no requisito de frequência de início de sessão definido pela política de acesso condicional configurada pelo administrador. Agora é 1 hora depois que o PRT foi atualizado às 04:45, e mais de 4 horas desde o login inicial às 00:00.

Exigir reautenticação sempre

Há cenários em que os clientes podem querer exigir uma nova autenticação, sempre que um usuário executa ações específicas como:

- Acesso a aplicações sensíveis.

- Proteger recursos usando provedores de VPN ou de Redes como Serviço (NaaS).

- Garantir a elevação de funções privilegiadas no PIM.

- Assegurar a proteção dos acessos dos utilizadores em máquinas de um Ambiente de Trabalho Virtual do Azure.

- Proteção de usuários arriscados e entradas arriscadas identificadas pelo Microsoft Entra ID Protection.

- Proteger ações confidenciais do usuário, como o registro do Microsoft Intune.

A frequência de entrada definida como sempre funciona melhor quando o recurso tem a lógica de quando um cliente deve obter um novo token. Esses recursos redirecionam os utilizadores de volta apenas para Microsoft Entra uma vez que a sessão expire.

Os administradores devem limitar o número de aplicativos que aplicam uma política que exige que os usuários se autentiquem novamente sempre. Consideramos cinco minutos de desvio do relógio quando qualquer hora é selecionada na política, para que não alertemos os utilizadores mais de uma vez a cada cinco minutos. Acionar a reautenticação com muita frequência pode aumentar o atrito de segurança a um ponto que leva os utilizadores a sentir fadiga de autenticação multifator, abrindo a porta para tentativas de phishing. Os aplicativos Web geralmente fornecem uma experiência menos perturbadora do que seus homólogos de área de trabalho quando exigem reautenticação toda vez que é habilitado.

- Para aplicações na pilha do Microsoft 365, recomendamos o uso da frequência de início de sessão do utilizador com base no tempo para uma melhor experiência do utilizador.

- Para o portal do Azure e o centro de administração do Microsoft Entra, recomendamos usar a frequência de início de sessão do utilizador com base no tempo ou exigir a reautenticação na ativação do PIM usando o contexto de autenticação para uma melhor experiência do utilizador.

Cenários suportados geralmente disponíveis:

- Requerer a reautenticação do utilizador durante o registo do dispositivo no Intune, independentemente do estado atual da autenticação multifator.

- Exija a reautenticação dos utilizadores arriscados com o controle de permissão "exigir alteração de palavra-passe".

- Exija a reautenticação do utilizador para inícios de sessão arriscados com o controlo de concessão de autenticação multifator.

As funcionalidades de pré-visualização pública de fevereiro de 2024 permitem que os administradores exijam autenticação com:

Quando os administradores selecionam Todas as vezes, é necessária uma nova autenticação completa quando a sessão é avaliada.

Persistência das sessões de navegação

Uma sessão de browser persistente permite que os utilizadores mantenham a sessão iniciada depois de abrirem e fecharem a janela do browser.

O padrão Microsoft Entra ID para persistência de sessão do navegador permite que os usuários em dispositivos pessoais escolham se desejam manter a sessão, mostrando um prompt "Permanecer conectado?" após a autenticação bem-sucedida. Se a persistência do navegador estiver configurada no AD FS usando as orientações no artigo Configurações de logon único do AD FS, cumpriremos essa política e manteremos a sessão do Microsoft Entra também. Você também pode configurar se os usuários na sua entidade verão o prompt "Permanecer conectado?" alterando a configuração apropriada no painel de identidade visual da empresa.

Em navegadores persistentes, os cookies permanecem armazenados no dispositivo do usuário mesmo depois que um usuário fecha o navegador. Esses cookies podem ter acesso aos artefatos do Microsoft Entra, e esses artefatos podem ser usados até a expiração do token, independentemente das políticas de Acesso Condicional colocadas no ambiente de recursos. Assim, o cache de token pode estar em violação direta das políticas de segurança desejadas para autenticação. Embora possa parecer conveniente armazenar tokens além da sessão atual, isso pode criar uma vulnerabilidade de segurança ao permitir acesso não autorizado a artefatos do Microsoft Entra.

Configurando controles de sessão de autenticação

O Acesso Condicional é um recurso do Microsoft Entra ID P1 ou P2 e requer uma licença premium. Se quiser saber mais sobre o Acesso Condicional, consulte O que é o Acesso Condicional na ID do Microsoft Entra?

Aviso

Se estiver a usar a funcionalidade de tempo de vida configurável do token atualmente em pré-visualização pública, observe que não é suportada a criação de duas políticas diferentes para a mesma combinação de utilizador ou aplicação: uma com esta funcionalidade e outra com a funcionalidade de tempo de vida configurável do token. A Microsoft descontinuou a funcionalidade configurável de tempo de vida para tokens de atualização e de sessão a 30 de janeiro de 2021, substituindo-a pela funcionalidade de gestão de sessões de autenticação do Acesso Condicional.

Antes de ativar a Frequência de início de sessão, certifique-se de que outras definições de reautenticação estão desativadas no seu locatário. Se a opção "Lembrar MFA em dispositivos confiáveis" estiver ativada, certifique-se de desativá-la antes de usar a frequência de autenticação, pois o uso dessas duas opções em conjunto pode levar a solicitações inesperadas aos utilizadores. Para saber mais sobre os prompts de reautenticação e a duração da sessão, consulte o artigo Otimizar prompts de reautenticação e entender a duração da sessão para autenticação multifator do Microsoft Entra.

Próximos passos

- Configurar tempos de vida de sessão em políticas de Acesso Condicional

- Se você estiver pronto para configurar políticas de Acesso Condicional para seu ambiente, consulte o artigo Planejar uma implantação de Acesso Condicional.