Descobrir e governar várias origens do Azure no Microsoft Purview

Este artigo descreve como registar várias origens do Azure e como autenticar e interagir com as mesmas no Microsoft Purview. Para obter mais informações sobre o Microsoft Purview, leia o artigo introdutório.

Recursos compatíveis

| Extração de Metadados | Verificação Completa | Análise Incremental | Análise de Âmbito | Classificação | Rotulamento | Política de Acesso | Linhagem | Compartilhamento de Dados | Modo de exibição ao vivo |

|---|---|---|---|---|---|---|---|---|---|

| Sim | Sim | Sim | Sim | Sim | Dependente da origem | Sim | Dependente de Origem | Não | Limitado |

Pré-requisitos

Uma conta do Azure com uma subscrição ativa. Crie uma conta gratuitamente.

Terá de ser Administrador de Origem de Dados e Leitor de Dados para registar uma origem e geri-la no portal de governação do Microsoft Purview. Consulte a nossa página Permissões do Microsoft Purview para obter detalhes.

Registrar

Esta secção descreve como registar várias origens do Azure no Microsoft Purview com o portal de governação do Microsoft Purview.

Pré-requisitos para o registo

O Microsoft Purview precisa de permissões para poder listar recursos numa subscrição ou grupo de recursos.

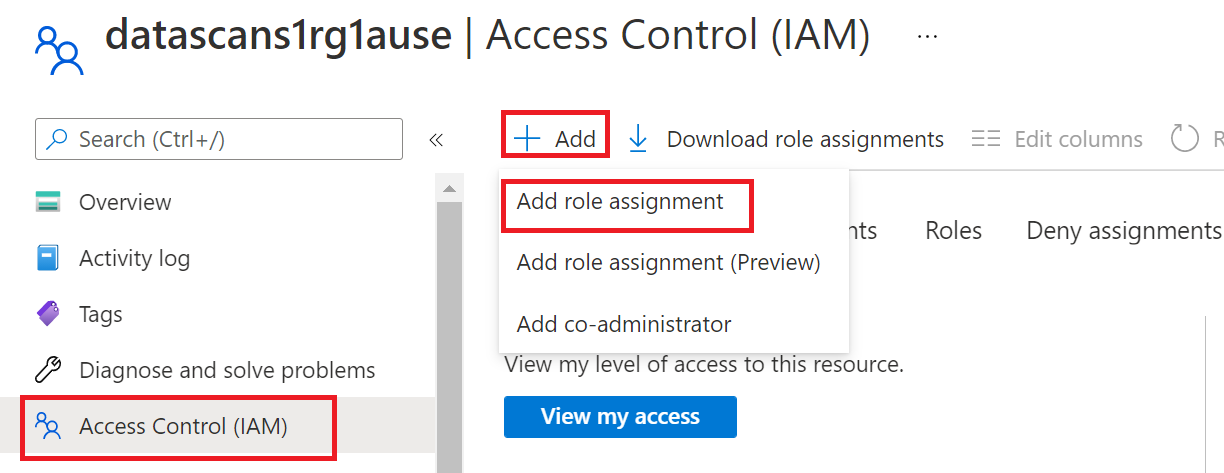

- Aceda à subscrição ou ao grupo de recursos no portal do Azure.

- Selecione Controle de Acesso (IAM) no menu esquerdo.

- Selecione +Adicionar.

- Na caixa Selecionar entrada, selecione a função Leitor e introduza o nome da conta do Microsoft Purview (que representa o respetivo nome de ficheiro MSI).

- Selecione Guardar para concluir a atribuição de função. Isto permitirá ao Microsoft Purview listar recursos numa subscrição ou grupo de recursos.

Autenticação para registo

Existem duas formas de configurar a autenticação para várias origens no Azure:

- Identidade gerenciada

- Entidade de serviço

Tem de configurar a autenticação em cada recurso na sua subscrição ou grupo de recursos que pretende registar e analisar. Os tipos de recursos do Armazenamento do Microsoft Azure (Armazenamento de Blobs do Azure e Azure Data Lake Storage Gen2) facilitam a adição do ficheiro MSI ou do principal de serviço ao nível da subscrição ou do grupo de recursos como leitor de dados de blobs de armazenamento. Em seguida, as permissões são reduzidas para cada conta de armazenamento nessa subscrição ou grupo de recursos. Para todos os outros tipos de recursos, tem de aplicar o ficheiro MSI ou o principal de serviço em cada recurso ou criar um script para o fazer.

Para saber como adicionar permissões a cada tipo de recurso numa subscrição ou grupo de recursos, veja os seguintes recursos:

- Azure Storage Blob

- Azure Data Explorer

- Azure Data Lake Storage Gen1

- Azure Data Lake Storage Gen2

- Pool de SQL Dedicado do Azure (antigo SQL DW)

- Banco de Dados SQL Azure

- Instância Gerenciada de SQL do Azure

- Azure Synapse Analytics

Passos para registar

Abra o portal de governação do Microsoft Purview ao:

- Navegue diretamente para https://web.purview.azure.com e selecione a sua conta do Microsoft Purview.

- Abrir o portal do Azure, procurar e selecionar a conta do Microsoft Purview. Selecionar o botão portal de governação do Microsoft Purview .

Selecione Mapa de Dados no menu esquerdo.

Selecione Registrar.

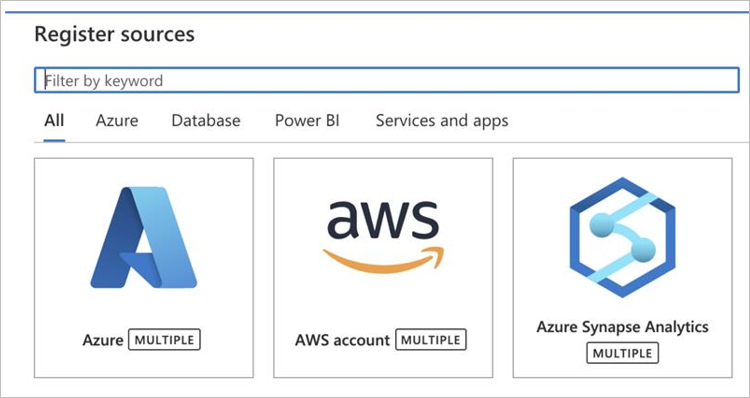

Em Registar origens, selecione Azure (múltiplos).

Selecione Continuar.

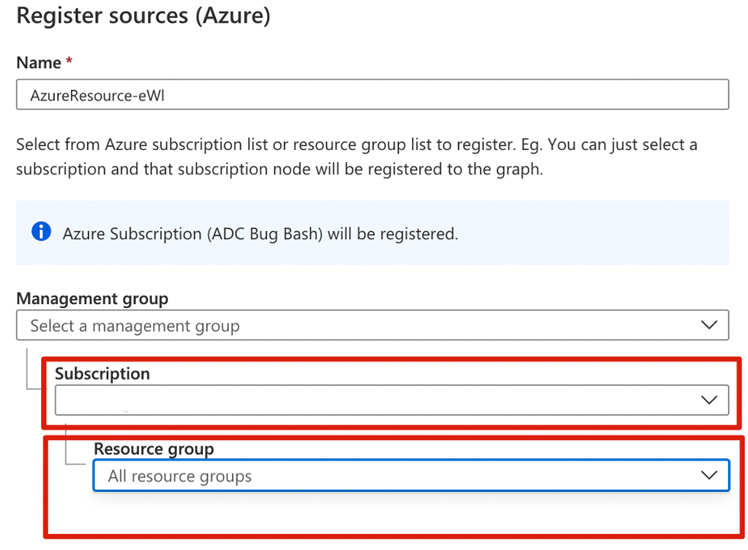

No ecrã Registar origens (Azure), faça o seguinte:

Na caixa Nome , introduza um nome com o qual a origem de dados será listada no catálogo.

Na caixa Grupo de gestão , opcionalmente, selecione um grupo de gestão para o qual filtrar.

Nas caixas de lista pendente Subscrição e Grupo de recursos, selecione uma subscrição ou um grupo de recursos específico, respetivamente. O âmbito de registo será definido para a subscrição ou grupo de recursos selecionado.

Selecione uma coleção na lista.

Selecione Registar para registar as origens de dados.

Examinar

Importante

Atualmente, a análise de várias origens do Azure só é suportada com o runtime de integração do Azure, pelo que apenas as contas do Microsoft Purview que permitem o acesso público na firewall podem utilizar esta opção.

Siga os passos abaixo para analisar várias origens do Azure para identificar automaticamente os recursos e classificar os seus dados. Para obter mais informações sobre a análise em geral, veja a nossa introdução às análises e ingestão.

Criar e executar a análise

Para criar e executar uma nova análise, faça o seguinte:

Selecione o separador Mapa de Dados no painel esquerdo no portal de governação do Microsoft Purview.

Selecione a origem de dados que registou.

Selecione Ver detalhes>+ Nova análise ou utilize o ícone de ação rápida Digitalizar no mosaico de origem.

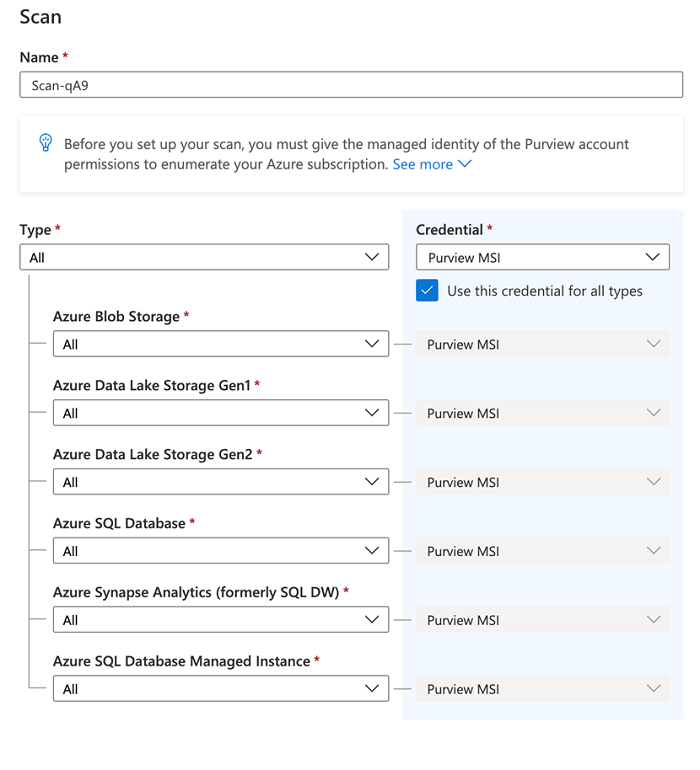

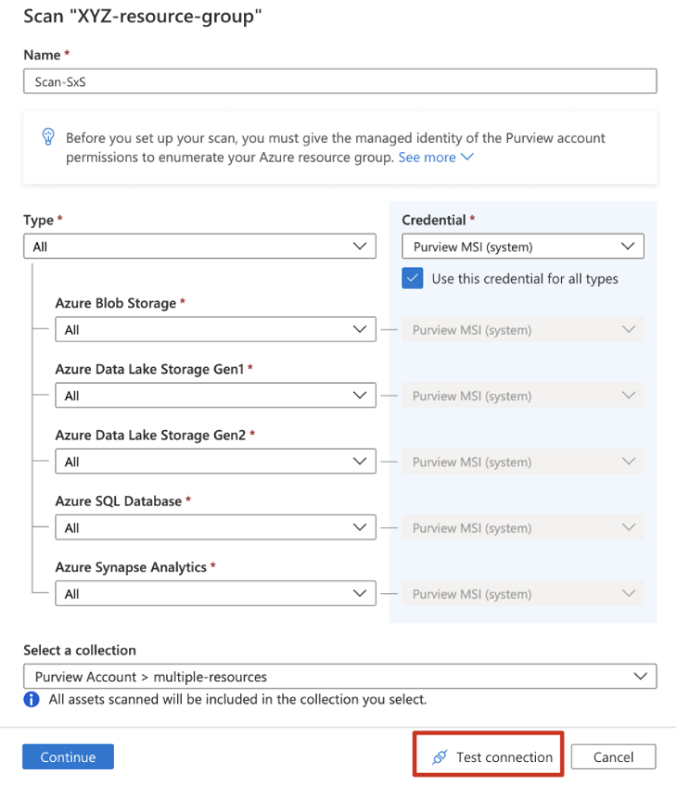

Em Nome, preencha o nome.

Em Tipo, selecione os tipos de recursos que pretende analisar nesta origem. Escolha uma destas opções:

- Deixe como Tudo. Esta seleção inclui futuros tipos de recursos que podem não existir atualmente nessa subscrição ou grupo de recursos.

- Utilize as caixas para selecionar especificamente os tipos de recursos que pretende analisar. Se escolher esta opção, os tipos de recursos futuros que possam ser criados nesta subscrição ou grupo de recursos não serão incluídos para análises, a menos que a análise seja explicitamente editada no futuro.

Selecione a credencial para ligar aos recursos na sua origem de dados:

- Pode selecionar uma credencial ao nível principal como um ficheiro MSI ou pode selecionar uma credencial para um determinado tipo de principal de serviço. Em seguida, pode utilizar essa credencial para todos os tipos de recursos na subscrição ou grupo de recursos.

- Pode selecionar especificamente o tipo de recurso e aplicar uma credencial diferente para esse tipo de recurso.

Cada credencial será considerada como o método de autenticação para todos os recursos num determinado tipo. Tem de definir a credencial escolhida nos recursos para poder analisá-los com êxito, conforme descrito anteriormente neste artigo.

Em cada tipo, pode optar por analisar todos os recursos ou analisar um subconjunto dos mesmos pelo nome:

- Se deixar a opção como Tudo, os recursos futuros desse tipo também serão analisados em execuções de análise futuras.

- Se selecionar contas de armazenamento específicas ou bases de dados SQL, os recursos futuros desse tipo criados nesta subscrição ou grupo de recursos não serão incluídos para análises, a menos que a análise seja explicitamente editada no futuro.

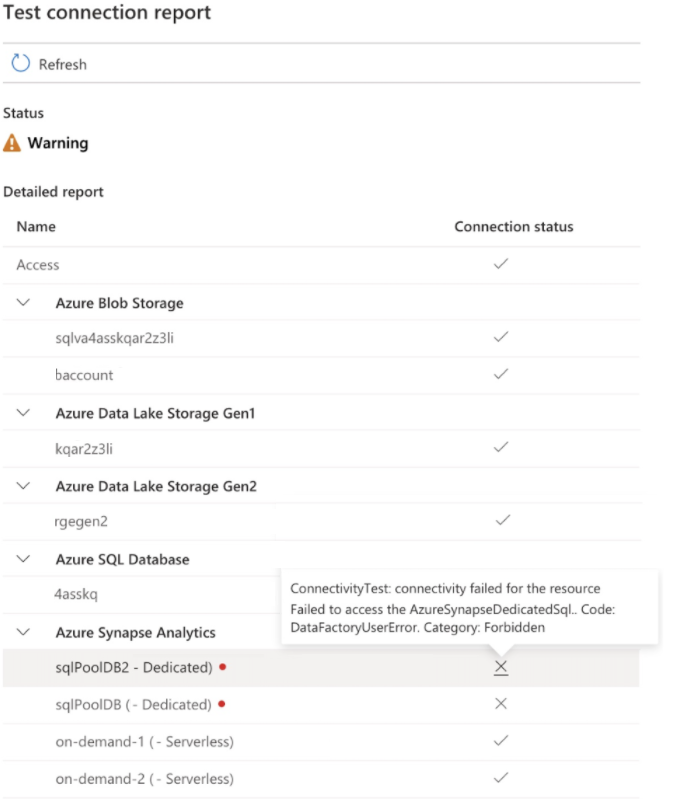

Selecione Testar ligação. Isto irá primeiro testar o acesso ao marcar se tiver aplicado o ficheiro MSI do Microsoft Purview como um leitor na subscrição ou grupo de recursos. Se receber uma mensagem de erro, siga estas instruções para resolve-la. Em seguida, irá testar a autenticação e a ligação a cada uma das origens selecionadas e gerar um relatório. O número de origens selecionadas afetará o tempo que demora a gerar este relatório. Se tiver falhado em alguns recursos, pairar o cursor sobre o ícone X apresentará a mensagem de erro detalhada.

Depois de a ligação de teste ter passado, selecione Continuar para continuar.

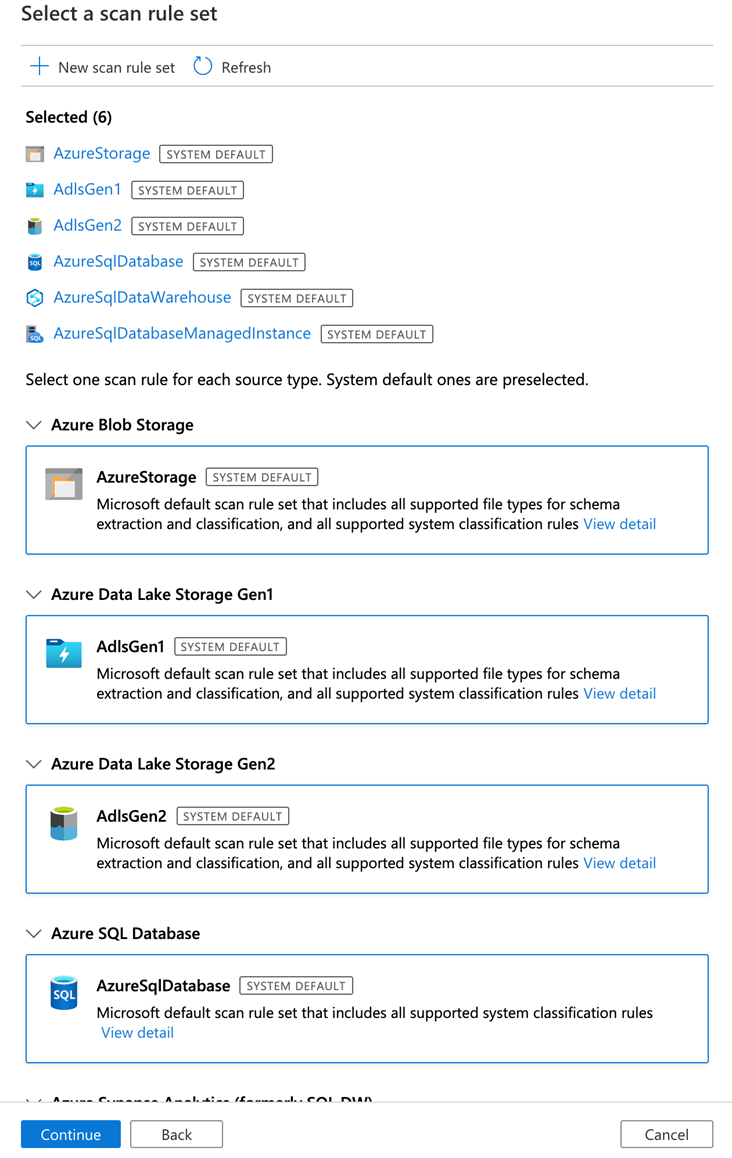

Selecione os conjuntos de regras de análise para cada tipo de recurso que escolheu no passo anterior. Também pode criar conjuntos de regras de análise inline.

Escolha o acionador de análise. Pode configurar uma agenda ou executar a análise uma vez.

Reveja a análise e selecione Guardar para concluir a configuração.

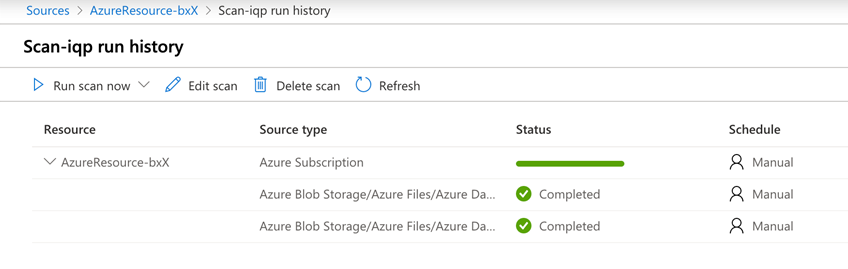

Ver as suas análises e execuções de análise

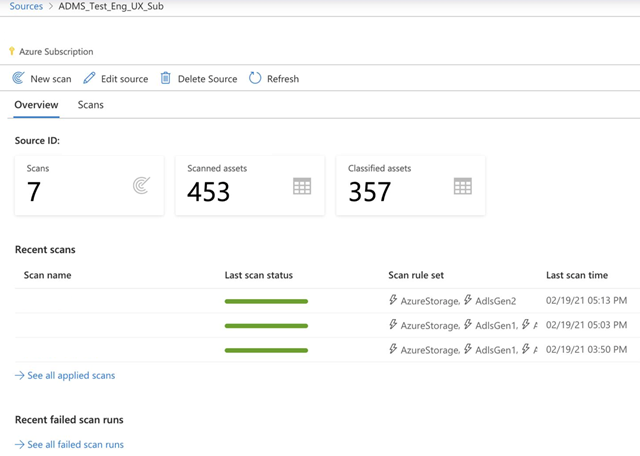

Veja os detalhes da origem ao selecionar Ver detalhes no mosaico na secção Mapa de Dados .

Veja os detalhes da execução da análise ao aceder à página Detalhes da análise.

A barra de status é um breve resumo da status em execução dos recursos subordinados. É apresentado ao nível da subscrição ou do grupo de recursos. As cores têm os seguintes significados:

- Verde: a análise foi concluída com êxito.

- Vermelho: a análise falhou.

- Cinzento: a análise ainda está em curso.

Pode selecionar cada análise para ver detalhes mais detalhados.

Veja um resumo das recentes execuções de análise falhadas na parte inferior dos detalhes da origem. Também pode ver detalhes mais granulares sobre estas execuções.

Gerir as suas análises: editar, eliminar ou cancelar

Para gerir uma análise, faça o seguinte:

Aceda ao centro de gestão.

Selecione Origens de dados na secção Origens e análise e, em seguida, selecione a origem de dados pretendida.

Selecione a análise que pretende gerir. Depois:

- Pode editar a análise ao selecionar Editar.

- Pode eliminar a análise ao selecionar Eliminar.

- Se a análise estiver em execução, pode cancelá-la ao selecionar Cancelar.

Políticas

Os seguintes tipos de políticas são suportados neste recurso de dados do Microsoft Purview:

Pré-requisitos da política de acesso nas contas de Armazenamento do Azure

Para poder impor políticas do Microsoft Purview, as origens de dados num grupo de recursos ou subscrição têm de ser configuradas primeiro. As instruções variam com base no tipo de origem de dados. Reveja se suportam políticas do Microsoft Purview e, em caso afirmativo, as instruções específicas para as ativar, na ligação Política de Acesso no documento do conector do Microsoft Purview.

Configurar a conta do Microsoft Purview para políticas

Registar a origem de dados no Microsoft Purview

Antes de uma política poder ser criada no Microsoft Purview para um recurso de dados, tem de registar esse recurso de dados no Microsoft Purview Studio. Encontrará as instruções relacionadas com o registo do recurso de dados mais adiante neste guia.

Observação

As políticas do Microsoft Purview dependem do caminho arm do recurso de dados. Se um recurso de dados for movido para um novo grupo de recursos ou subscrição, terá de ser desativado e registado novamente no Microsoft Purview.

Configurar permissões para ativar a imposição de políticas de dados na origem de dados

Assim que um recurso for registado, mas antes de poder criar uma política no Microsoft Purview para esse recurso, tem de configurar as permissões. É necessário um conjunto de permissões para ativar a imposição da política de dados. Isto aplica-se a origens de dados, grupos de recursos ou subscrições. Para ativar a imposição da política de dados, tem de ter privilégios específicos de Gestão de Identidades e Acessos (IAM) no recurso, bem como privilégios específicos do Microsoft Purview:

Tem de ter uma das seguintes combinações de funções IAM no caminho de Resource Manager do Azure do recurso ou qualquer elemento principal do mesmo (ou seja, através da herança de permissões IAM):

- Proprietário do IAM

- Contribuidor de IAM e Administrador de Acesso de Utilizador do IAM

Para configurar permissões de controlo de acesso baseado em funções (RBAC) do Azure, siga este guia. A seguinte captura de ecrã mostra como aceder à secção Controle de Acesso no portal do Azure para o recurso de dados adicionar uma atribuição de função.

Observação

A função Proprietário de IAM para um recurso de dados pode ser herdada de um grupo de recursos principal, de uma subscrição ou de um grupo de gestão de subscrições. Verifique que Microsoft Entra utilizadores, grupos e principais de serviço têm ou estão a herdar a função Proprietário do IAM do recurso.

Também tem de ter a função de administrador da origem de dados do Microsoft Purview para a coleção ou uma coleção principal (se a herança estiver ativada). Para obter mais informações, veja o guia sobre como gerir atribuições de funções do Microsoft Purview.

A captura de ecrã seguinte mostra como atribuir a função de administrador da Origem de dados ao nível da coleção de raiz.

Configurar permissões do Microsoft Purview para criar, atualizar ou eliminar políticas de acesso

Para criar, atualizar ou eliminar políticas, tem de obter a função de Autor de políticas no Microsoft Purview ao nível da coleção de raiz:

- A função de autor da Política pode criar, atualizar e eliminar políticas de DevOps e Proprietário de Dados.

- A função de autor da Política pode eliminar políticas de acesso self-service.

Para obter mais informações sobre como gerir atribuições de funções do Microsoft Purview, consulte Criar e gerir coleções no Mapa de Dados do Microsoft Purview.

Observação

A função de autor da política tem de ser configurada ao nível da coleção de raiz.

Além disso, para procurar facilmente Microsoft Entra utilizadores ou grupos ao criar ou atualizar o assunto de uma política, pode beneficiar bastante da obtenção da permissão Leitores de Diretórios no Microsoft Entra ID. Esta é uma permissão comum para utilizadores num inquilino do Azure. Sem a permissão Leitor de Diretórios, o Autor da Política terá de escrever o nome de utilizador ou e-mail completo para todos os principais incluídos no assunto de uma política de dados.

Configurar permissões do Microsoft Purview para publicar políticas de Proprietário de Dados

As políticas de Proprietário de Dados permitem verificações e saldos se atribuir o autor da Política do Microsoft Purview e as funções de administrador da origem de dados a diferentes pessoas na organização. Antes de uma política de Proprietário de dados ter efeito, uma segunda pessoa (administrador da origem de dados) tem de revê-la e aprová-la explicitamente ao publicá-la. Isto não se aplica às políticas de acesso DevOps ou Self-service, uma vez que a publicação é automática para as mesmas quando essas políticas são criadas ou atualizadas.

Para publicar uma política de Proprietário de dados, tem de obter a função de Administrador da origem de dados no Microsoft Purview ao nível da coleção de raiz.

Para obter mais informações sobre como gerir atribuições de funções do Microsoft Purview, consulte Criar e gerir coleções no Mapa de Dados do Microsoft Purview.

Observação

Para publicar políticas de Proprietário de dados, a função de administrador da origem de dados tem de ser configurada ao nível da coleção de raiz.

Delegar a responsabilidade de aprovisionamento de acesso a funções no Microsoft Purview

Depois de um recurso ter sido ativado para a imposição da política de dados, qualquer utilizador do Microsoft Purview com a função de Autor de políticas ao nível da coleção de raiz pode aprovisionar o acesso a essa origem de dados a partir do Microsoft Purview.

Observação

Qualquer administrador da Coleção de raiz do Microsoft Purview pode atribuir novos utilizadores às funções de autor da Política de raiz. Qualquer administrador da Coleção pode atribuir novos utilizadores a uma função de administrador de Origem de dados na coleção. Minimize e analise cuidadosamente os utilizadores que detêm funções de administrador da Coleção do Microsoft Purview, Administrador da origem de dados ou Autor de políticas .

Se uma conta do Microsoft Purview com políticas publicadas for eliminada, essas políticas deixarão de ser impostas num período de tempo que dependa da origem de dados específica. Esta alteração pode ter implicações na disponibilidade de acesso a dados e segurança. As funções Contribuidor e Proprietário no IAM podem eliminar contas do Microsoft Purview. Pode marcar estas permissões ao aceder à secção Controlo de acesso (IAM) da sua conta do Microsoft Purview e selecionar Atribuições de Funções. Também pode utilizar um bloqueio para impedir que a conta do Microsoft Purview seja eliminada através de bloqueios de Resource Manager.

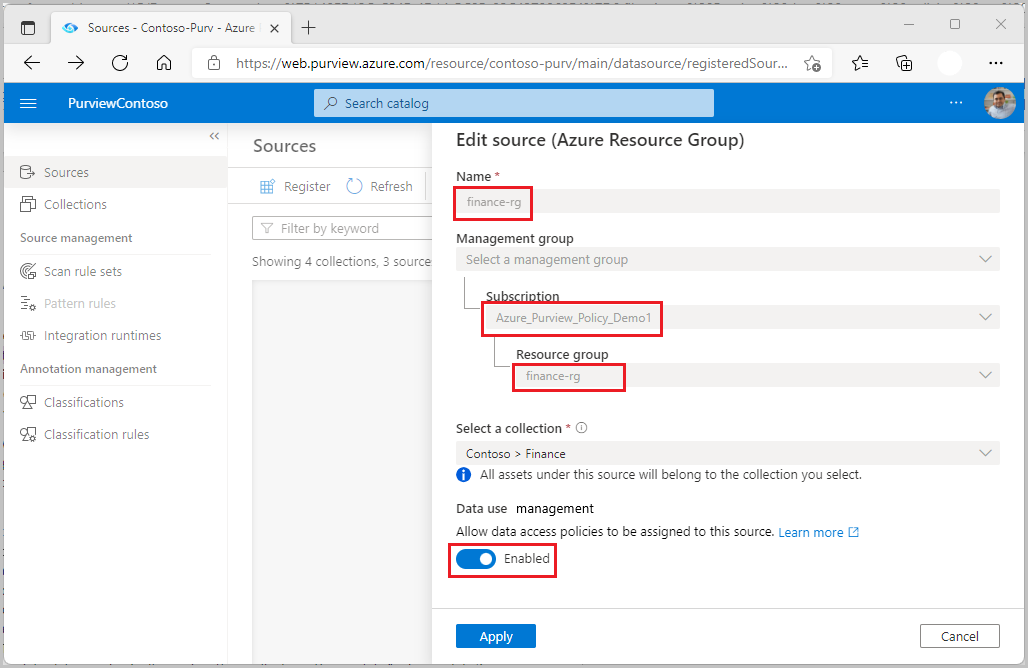

Registar a origem de dados no Microsoft Purview para imposição de políticas de dados

A subscrição ou grupo de recursos do Azure tem de ser registado primeiro no Microsoft Purview antes de poder criar políticas de acesso. Para registar o recurso, siga as secções Pré-requisitos e Registar deste guia:

Depois de registar o recurso de dados, terá de ativar a Imposição da Política de Dados. Este é um pré-requisito antes de poder criar políticas no recurso de dados. A Imposição da Política de Dados pode afetar a segurança dos seus dados, uma vez que delega a determinadas funções do Microsoft Purview a gestão do acesso às origens de dados. Veja as práticas seguras relacionadas com a Imposição de Políticas de Dados neste guia: Como ativar a Imposição de Políticas de Dados

Assim que a origem de dados tiver a opção Imposição de Política de Dados definida como Ativada, terá o seguinte aspeto:

Criar uma política

Para criar uma política de acesso em toda uma subscrição ou grupo de recursos do Azure, siga estes guias:

- Política de DevOps que abrange todas as origens de uma subscrição ou grupo de recursos

- Aprovisionar o acesso de leitura/modificação a todas as origens numa subscrição ou grupo de recursos

Próximas etapas

Agora que registou a sua origem, siga os guias abaixo para saber mais sobre o Microsoft Purview e os seus dados.