Saiba mais sobre os modelos de políticas de gestão de riscos internos

Importante

Gerenciamento de Risco Interno do Microsoft Purview correlaciona vários sinais para identificar potenciais riscos internos maliciosos ou inadvertidos, como roubo de IP, fuga de dados e violações de segurança. A gestão de riscos internos permite que os clientes criem políticas para gerir a segurança e a conformidade. Criados com privacidade por predefinição, os utilizadores são pseudonimizados por predefinição e os controlos de acesso baseados em funções e os registos de auditoria estão implementados para ajudar a garantir a privacidade ao nível do utilizador.

Modelos de política

Modelos de gerenciamento de risco interno são condições de política pré-definidas que definem os tipos de indicadores de risco e o modelo de pontuação de risco utilizado pela política. Cada política tem de ter um modelo atribuído no fluxo de trabalho de criação de políticas antes de a política ser criada. A gestão de riscos internos suporta até vinte políticas para cada modelo de política. Quando cria uma nova política de risco interno com o fluxo de trabalho da política, escolha um dos seguintes modelos de política:

Dica

Comece a utilizar Microsoft Security Copilot para explorar novas formas de trabalhar de forma mais inteligente e rápida com o poder da IA. Saiba mais sobre Microsoft Security Copilot no Microsoft Purview.

Furto de dados por usuários em processo de desligamento

Quando os utilizadores saem da sua organização, existem indicadores de risco específicos normalmente associados a potenciais roubos de dados por parte dos utilizadores que partem. Este modelo de política usa indicadores de exfiltração para pontuação de risco e se concentra na detecção e nos alertas nesta área de risco. O roubo de dados para utilizadores com saída pode incluir a transferência de ficheiros do SharePoint Online, a impressão de ficheiros e a cópia de dados para serviços pessoais de armazenamento e mensagens na cloud perto das datas de demissão e de fim de emprego. Quando utiliza o conector de RH da Microsoft ou a opção para marcar automaticamente para a eliminação da conta de utilizador no Microsoft Entra para a sua organização, este modelo começa a classificar indicadores de risco relacionados com estas atividades e como se correlacionam com o emprego dos utilizadores status. Isto pode incluir indicadores de cloud para serviços como o Box, Dropbox, Google Drive, Amazon S3 e Azure.

Importante

Ao usar este modelo, você pode configurar um conector de RH do Microsoft 365 para importar periodicamente informações de demissão e data de rescisão para os usuários na sua organização. Veja o artigo Importar dados com o conector de RH para obter orientações passo a passo para configurar o conector de RH do Microsoft 365. Se optar por não utilizar o conector de RH, tem de selecionar a opção Conta de utilizador eliminada do Microsoft Entra ao configurar eventos de acionador no fluxo de trabalho da política.

Vazamentos de dados

Proteger dados e impedir fugas de dados é um desafio constante para a maioria das organizações, especialmente com o rápido crescimento de novos dados criados por utilizadores, dispositivos e serviços. Os usuários podem criar, armazenar e compartilhar informações entre serviços e dispositivos que tornam o gerenciamento do vazamento de dados cada vez mais complexo e difícil. Os vazamento de dados podem incluir compartilhamento acidental de informações fora da sua organização ou furto de dados com intenção maliciosa. Este modelo classifica deteções em tempo real de transferências suspeitas de dados do SharePoint Online, partilha de ficheiros e pastas, impressão de ficheiros e cópia de dados para serviços pessoais de armazenamento e mensagens na nuvem.

Ao usar um modelo de Vazamento de dados, você pode atribuir uma política DLP para acionar indicadores na política de risco interno para alertas de alta severidade na sua organização. Sempre que um alerta de alta severidade for gerado por uma regra de política DLP adicionada ao log de auditoria do Office 365, as políticas de risco interno criadas com este modelo examinarão automaticamente o alerta de DLP de alta gravidade. Se o alerta contiver um usuário dentro do escopo definido na política de risco interno, o alerta será processado pela política de risco interno como um novo alerta e será atribuído a severidade do risco interno e pontuação de risco. Também pode optar por atribuir indicadores selecionados como acionador de eventos para uma política. Esta flexibilidade e personalização ajudam a definir o âmbito da política apenas para as atividades abrangidas pelos indicadores. Esta política lhe permite avaliar este alerta no contexto de outras atividades incluídas no caso.

Este modelo também pode incluir indicadores de cloud para serviços como o Box, Dropbox, Google Drive, Amazon S3 e Azure.

Diretrizes da política de vazamento de dados

Ao criar ou modificar políticas de prevenção de perda de dados para utilização com políticas de gestão de riscos internos, considere as seguintes diretrizes:

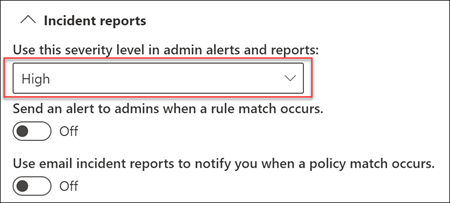

Priorize os eventos de filtragem de dados e seja seletivo ao atribuir as configurações do Relatórios de incidentes para Alto ao configurar regras em suas políticas de DLP. Por exemplo, enviar documentos confidenciais por email para um concorrente conhecido deve ser um evento de exfiltração de nível de alerta Alto. A atribuição excessiva do nível Alto nas configurações de Relatórios de incidentes em outras regras de política DLP pode aumentar o ruído no fluxo de trabalho de alerta de gerenciamento de risco interno e tornar mais difícil para seus investigadores e analistas de dados avaliarem adequadamente esses alertas. Por exemplo, atribuir níveis Altos de alerta para acessar atividades de negação em políticas DLP torna mais desafiador avaliar atividades e comportamentos de usuários realmente arriscados.

Ao utilizar uma política DLP como evento de acionamento, certifique-se de que compreende e configura corretamente os utilizadores no âmbito nas políticas de gestão de risco interno e DLP. Somente usuários definidos como no escopo das políticas de gerenciamento de risco interno usando o modelo de Vazamento de dados terão alertas de política DLP de alta severidade processados. Além disso, apenas os utilizadores definidos como no âmbito numa regra para um alerta DLP de alta gravidade são analisados pela política de gestão de riscos internos para consideração. É importante que não configure sem saber os utilizadores no âmbito nas suas políticas de DLP e de risco interno de forma conflituosa.

Por exemplo, se as regras de política DLP estiverem confinadas apenas a utilizadores na Equipa de Vendas e a política de risco interno criada a partir do modelo Fugas de dados tiver definido todos os utilizadores como no âmbito, a política de risco interno só processará alertas DLP de gravidade elevada para os utilizadores na Equipa de Vendas. A política de risco interno não receberá nenhum alerta de DLP de alta prioridade para que os usuários processem que não estejam definidos nas regras de DLP neste exemplo. Por outro lado, se sua política de gerenciamento de risco interno criada a partir dos modelos de Vazamento de dados tiver como escopo apenas usuários na equipe de vendas e a política de DLP atribuída tiver como escopo todos os usuários, a política de risco interno só processará alertas de DLP de alta severidade para membros da equipe de vendas. A política de gerenciamento de risco interno irá ignorar os alertas de DLP de alta severidade para todos os usuários que não fazem parte da equipe de vendas.

Certifique-se de que a configuração da regra Relatórios de incidentes na política DLP usada para este modelo de gerenciamento de risco interno esteja configurada para alertas de nível de Alta severidade. O nível de Alta severidade são os eventos de disparo e os alertas de gerenciamento de risco interno não serão gerados a partir das regras nas políticas DLP com o campo Relatórios de incidentes definido como Baixo ou Médio.

Observação

Ao criar uma nova política DLP usando os modelos internos, você precisará selecionar a opção Criar ou personalizar regras DLP avançadas para definir a configuração de Relatórios de incidentes para o nível de Alta severidade.

Cada política de gestão de riscos internos criada a partir do modelo Fugas de dados só pode ter uma política DLP atribuída ao utilizar esta opção de evento de acionamento. Considere criar uma política DLP dedicada que combina as diferentes atividades que pretende detetar e atuar como acionando eventos para políticas de risco interno que utilizam o modelo Fugas de dados .

Veja o artigo Criar e Implementar políticas de prevenção de perda de dados para obter orientações passo a passo para configurar políticas DLP para a sua organização.

- Vazamento de dados por usuários prioritários

A proteção de dados e a prevenção de fugas de dados para os utilizadores na sua organização podem depender da sua posição, nível de acesso a informações confidenciais ou histórico de riscos. Os vazamento de dados podem incluir o compartilhamento acidental em excesso de informações altamente confidenciais fora de sua organização ou furto de dados com intenção maliciosa. Com uma política de prevenção de perda de dados (DLP) atribuída como uma opção de evento acionador, este modelo começa a classificar deteções em tempo real de atividade suspeita e resulta numa maior probabilidade de alertas e alertas de risco interno com níveis de gravidade mais elevados. Os usuários prioritários são definidos em grupos de usuários prioritários configurados na área de configurações de gerenciamento de risco interno.

Tal como acontece com o modelo Fugas de dados , pode escolher uma política DLP para acionar indicadores na política de risco interno para alertas de gravidade elevada na sua organização. Siga as diretrizes da política Fugas de dados para políticas DLP ao criar uma política com a opção DLP ao utilizar este modelo. Também pode optar por atribuir indicadores selecionados como acionador de eventos para uma política. Esta flexibilidade e personalização ajudam a definir o âmbito da política apenas para as atividades abrangidas pelos indicadores. Além disso, tem de atribuir grupos de utilizadores prioritários criados emDefiniçõesde gestão > de riscos internosGrupos deutilizadores prioritários> à política.

Fugas de dados por utilizadores de risco (pré-visualização)

Quando os utilizadores experimentam stressadores de emprego, podem tornar-se utilizadores de risco, o que pode aumentar as hipóteses de atividade de risco interno. Este modelo começa a classificar a atividade do utilizador quando é identificado um indicador associado a um utilizador de risco. Os exemplos incluem notificações de melhoria de desempenho, avaliações de desempenho deficientes, alterações ao nível do trabalho status ou e-mail e outras mensagens que possam sinalizar atividades de risco. As fugas de dados para utilizadores de risco podem incluir a transferência de ficheiros do SharePoint Online e a cópia de dados para serviços pessoais de armazenamento e mensagens na cloud.

Ao utilizar este modelo, tem de configurar um conector de RH, selecionar a opção para integrar sinais de risco de conformidade de comunicação a partir de mensagens de utilizador ou fazer ambos. O conector de RH permite a importação periódica de notificações de melhoria de desempenho, estados de revisão de desempenho fraco ou informações de alteração ao nível da tarefa para os utilizadores na sua organização. A integração do risco de conformidade de comunicação importa sinais para mensagens de utilizador que podem conter conteúdo de texto potencialmente ameaçador, assediante ou discriminatório. Os alertas associados gerados na Conformidade de Comunicações não precisam de ser triagemdas, remediadas ou alteradas no status para serem integrados na política de gestão de riscos internos.

Para configurar um conector de RH, veja o artigo Importar dados com o conector de RH . Para configurar a integração com a conformidade de comunicação, selecione esta opção no fluxo de trabalho quando configurar a política.

Utilização indevida de dados do paciente (pré-visualização)

Proteger os dados dos registos de cuidados de saúde e prevenir a utilização indevida de dados pessoais dos pacientes é uma preocupação significativa para as organizações do setor dos cuidados de saúde. Esta utilização indevida pode incluir fugas de dados confidenciais para pessoas não autorizadas, modificação fraudulenta de registos de pacientes ou roubo de registos de cuidados de saúde de pacientes. A prevenção desta utilização indevida dos dados dos pacientes ajuda a cumprir os requisitos regulamentares da Lei de Portabilidade e Responsabilização dos Seguros de Saúde (HIPAA) e da Lei HITECH (Health Information Technology for Economic and Clinical Health). Ambos os atos estabelecem os requisitos para salvaguardar as informações de saúde protegidas pelo paciente (PHI).

Este modelo de política permite a classificação de riscos para utilizadores internos que detetam atividades suspeitas associadas a registos alojados em sistemas de registos médicos eletrónicos (EMR) existentes. A deteção concentra-se no acesso, visualização, modificação e exportação não autorizados dos dados dos pacientes. Tem de configurar um conector do conector Microsoft Healthcare para suportar a deteção de atividades de acesso, exfiltração ou ocultação no seu sistema EMR.

Ao utilizar este modelo, também tem de configurar um conector de RH da Microsoft para importar periodicamente os dados do perfil da organização para os utilizadores na sua organização. Consulte o artigo Configurar um conector para importar dados de RH para obter orientações passo a passo para configurar o conector de RH do Microsoft 365.

Utilização de IA de risco (pré-visualização)

A utilização de ferramentas e aplicações de IA em muitas organizações apresenta novas oportunidades de risco que podem ser difíceis de identificar e ajudar a mitigar. Os utilizadores podem, inadvertidamente ou propositadamente, criar pedidos em ferramentas de IA da Microsoft que possam conter informações confidenciais ou intenções de risco. Além disso, as ferramentas de IA podem utilizar de forma inadequada informações confidenciais para fornecer respostas a pedidos do utilizador que possam expor a sua organização a riscos acrescidos.

Para ajudar a proteger contra estes riscos, esta política pode ajudar a detetar e ativar a classificação de riscos para estes tipos de pedidos e respostas em ferramentas de IA na sua organização. A deteção centra-se nas atividades de navegação do utilizador para sites de IA geradores, pedidos de utilizador e respostas de IA que contêm informações confidenciais em Microsoft 365 Copilot e Microsoft Copilot. A deteção de atividade de risco desta política também contribui para a classificação de risco do utilizador na Proteção Adaptável.

Ao utilizar este modelo, tem de configurar a extensão de risco do Microsoft Insider (no browser Microsoft Edge) ou a extensão do Microsoft Purview (no browser Chrome) nos dispositivos do utilizador. Também recomendamos que configure opcionalmente um conector de RH da Microsoft para detetar utilizadores que partem e configurar uma política de conformidade de comunicação para detetar conteúdo inadequado em mensagens para uma cobertura de deteção mais ampla. Esta política também pode ser criada como uma política rápida no hub de IA.

Utilização arriscada do browser (pré-visualização)

Identificar a visita de utilizadores a sites potencialmente inadequados ou inaceitáveis em dispositivos e redes da organização é uma parte importante da minimização dos riscos de segurança, legais e regulamentares. Os utilizadores que visitam inadvertidamente ou propositadamente estes tipos de sites podem expor a organização a ações legais de outros utilizadores, violar requisitos regulamentares, elevar riscos de segurança de rede ou comprometer as operações e oportunidades comerciais atuais e futuras. Esta utilização indevida é muitas vezes definida na política de utilização aceitável de uma organização para dispositivos de utilizador e recursos de rede da organização, mas muitas vezes é difícil identificar e agir rapidamente.

Para ajudar a proteger contra estes riscos, esta política pode ajudar a detetar e ativar a classificação de riscos para navegação na Web que possa estar a violar a política de utilização aceitável da sua organização, como visitar sites que representam uma ameaça (sites de phishing, por exemplo) ou que contêm conteúdo para adultos. Estão disponíveis vários tipos de categorias para categorização automática de atividades de navegação na Web por utilizadores no âmbito.

Este modelo de política tem vários pré-requisitos. Para obter mais informações, veja Saiba mais e configure a deteção de sinais do browser de gestão de riscos internos.

Violações da política de segurança (pré-visualização)

Em muitas organizações, os usuários têm permissão para instalar o software em seus dispositivos ou modificar as configurações do dispositivo para ajudar nas suas tarefas. Inadvertidamente ou com intenções maliciosas, os utilizadores podem instalar software maligno ou desativar funcionalidades de segurança importantes que ajudam a proteger as informações nos respetivos dispositivos ou nos seus recursos de rede. Este modelo de diretiva usa alertas de segurança do Microsoft Defender para Ponto de Extremidade para começar a pontuar essas atividades e se concentar na detecção e alertas para essa área de risco. Utilize este modelo para fornecer informações sobre violações de políticas de segurança em cenários em que os utilizadores podem ter um histórico de violações de políticas de segurança que podem ser um indicador de risco interno.

Tem de configurar Microsoft Defender para Ponto de Extremidade na sua organização e ativar o Defender para Endpoint para integração de gestão de riscos internos no Centro de Segurança do Defender para importar alertas de violação de segurança. Para mais informações sobre a configuração do Defender para Ponto de extremidade para integração do gerenciamento de risco interno, consulte Configurar recursos avançados no Defender para Ponto de extremidade.

Violações da política de segurança por usuários em processo de desligamento (visualização)

Os utilizadores com saída, quer estejam a sair em termos positivos ou negativos, podem ser riscos mais elevados para violações da política de segurança. Para ajudar a proteger contra violações de segurança inadvertidas ou mal-intencionadas para usuários em processo de desligamento, este modelo de política usa alertas do Defender para Ponto de Extremidade para fornecer informações sobre atividades relacionadas à segurança. Estas atividades incluem o usuário instalando malware ou outras aplicações potencialmente prejudiciais e desativando os recursos de segurança em seus dispositivos. Quando utiliza o conector de RH da Microsoft ou a opção para marcar automaticamente para a eliminação da conta de utilizador no Microsoft Entra para a sua organização, este modelo começa a classificar indicadores de risco relacionados com estas atividades de segurança e como se correlacionam com o emprego dos utilizadores status.

Tem de configurar Microsoft Defender para Ponto de Extremidade na sua organização e ativar o Defender para Endpoint para integração de gestão de riscos internos no Centro de Segurança do Defender para importar alertas de violação de segurança. Para mais informações sobre a configuração do Defender para Ponto de extremidade para integração do gerenciamento de risco interno, consulte Configurar recursos avançados no Defender para Ponto de extremidade.

Violações da política de segurança por usuários prioritários (visualização)

Proteger contra violações de segurança para os utilizadores na sua organização pode depender da sua posição, nível de acesso a informações confidenciais ou histórico de riscos. Uma vez que as violações de segurança por utilizadores prioritários podem ter um impacto significativo nas áreas críticas da sua organização, este modelo de política começa a pontuar nestes indicadores e utiliza alertas Microsoft Defender para Ponto de Extremidade para fornecer informações sobre atividades relacionadas com segurança para estes utilizadores. Estas atividades podem incluir os utilizadores prioritários que instalam software maligno ou outras aplicações potencialmente prejudiciais e desativar as funcionalidades de segurança nos respetivos dispositivos. Os usuários prioritários são definidos em grupos de usuários prioritários configurados na área de configurações de gerenciamento de risco interno.

Tem de configurar Microsoft Defender para Ponto de Extremidade na sua organização e ativar o Defender para Endpoint para integração de gestão de riscos internos no Centro de Segurança do Defender para importar alertas de violação de segurança. Para mais informações sobre a configuração do Defender para Ponto de extremidade para integração do gerenciamento de risco interno, consulte Configurar recursos avançados no Defender para Ponto de extremidade. Além disso, tem de atribuir grupos de utilizadores prioritários criados emDefiniçõesde gestão > de riscos internosGrupos deutilizadores prioritários> à política.

Violações da política de segurança por utilizadores de risco (pré-visualização)

Os utilizadores que sofrem de esforços de emprego podem estar em maior risco por violações de políticas de segurança inadvertidas ou maliciosas. Estes stressadores podem incluir um utilizador a ser colocado num plano de melhoria de desempenho, a ter uma má revisão de desempenho ou a sofrer uma despromoção. Este modelo de política inicia a classificação de risco com base nestes indicadores e atividades associadas a estes tipos de eventos.

Ao utilizar este modelo, tem de configurar um conector de RH ou selecionar a opção para integrar sinais de risco de conformidade de comunicação a partir de mensagens de utilizador ou ambos. O conector de RH permite a importação periódica de notificações de melhoria de desempenho, estados de revisão de desempenho fraco ou informações de alteração ao nível da tarefa para os utilizadores na sua organização. A integração do risco de conformidade de comunicação importa sinais para mensagens de utilizador que podem conter conteúdo de texto potencialmente ameaçador, assediante ou discriminatório. Os alertas associados gerados na conformidade de comunicação não precisam de ser triagemdas, remediadas ou alteradas no status para serem integrados na política de gestão de riscos internos. Para configurar um conector de RH, veja o artigo Importar dados com o conector de RH . Para configurar a integração com a conformidade de comunicação, selecione esta opção no fluxo de trabalho quando configurar a política.

Também tem de configurar Microsoft Defender para Ponto de Extremidade na sua organização e ativar o Defender para Endpoint para integração de gestão de riscos internos no Centro de Segurança do Defender para importar alertas de violação de segurança. Para mais informações sobre a configuração do Defender para Ponto de extremidade para integração do gerenciamento de risco interno, consulte Configurar recursos avançados no Defender para Ponto de extremidade.

Pré-requisitos do modelo de política e eventos de disparo

Dependendo do modelo que você escolher para uma política de gerenciamento de risco interno, os eventos de disparo e os pré-requisitos da política variam. Os eventos de disparo são pré-requisitos que determinam se um usuário está ativo para uma política de gerenciamento de risco interno. Se um utilizador for adicionado a uma política de gestão de riscos internos, mas não tiver um evento de acionamento, a atividade do utilizador não será avaliada pela política, a menos que seja adicionada manualmente no dashboard Utilizadores. Os pré-requisitos da política são itens necessários para que a política receba os sinais ou atividades necessárias para avaliar o risco.

A tabela a seguir lista os eventos de disparo e os pré-requisitos para políticas criadas a partir de cada modelo de política de gerenciamento de risco interno:

| Modelo de política | Eventos de disparo para políticas | Pré-requisitos |

|---|---|---|

| Furto de dados por usuários em processo de desligamento | Indicador de data de demissão ou de cessação do conector de RH ou Microsoft Entra eliminação da conta | (opcional) O conector de RH do Microsoft 365 configurado para indicadores de data de rescisão e demissão |

| Vazamentos de dados | Atividade de política de vazamento de dados que cria um alerta de Alta severidade ou eventos de disparo de exfiltração internos | Política DLP configurada para alertas de gravidade elevada OU Indicadores de acionamento personalizados |

| - Vazamento de dados por usuários prioritários | Atividade de política de vazamento de dados que cria um alerta de Alta severidade ou eventos de disparo de exfiltração internos | Política DLP configurada para alertas de gravidade elevada OU Indicadores de acionamento personalizados Grupos de usuários prioritários definidos nas configurações de risco interno |

| Fugas de dados por utilizadores de risco | - Melhoramento do desempenho, fraco desempenho ou indicadores de alteração ao nível da tarefa do conector de RH. - Mensagens que contêm linguagem potencialmente ameaçadora, assediada ou discriminatória |

Conector de RH do Microsoft 365 configurado para indicadores de descontentamento E/OU Integração da Conformidade de Comunicações e política de descontentamento dedicada |

| Violações da política de segurança | Evasão de defesa de controlos de segurança ou software indesejado detetado por Microsoft Defender para Ponto de Extremidade | Assinatura ativa do Microsoft Defender para Ponto de Extremidade Configuração da integração de Microsoft Defender para Ponto de Extremidade com portal de conformidade do Microsoft Purview |

| Utilização indevida de dados do paciente | Evasão de defesa dos controlos de segurança dos sistemas EMR Indicadores correspondentes de endereços de utilizadores e pacientes de sistemas de RH |

Indicadores de acesso aos cuidados de saúde selecionados nas definições de risco interno ou de política Conector de RH do Microsoft 365 configurado para correspondência de endereços Conector Microsoft Healthcare ou Epic configurado |

| Utilização de IA de risco | A extensão de risco do Microsoft Insider (no browser Microsoft Edge) ou a extensão do Microsoft Purview (no browser Chrome) têm de ser instaladas nos dispositivos do utilizador Pelo menos um indicador de navegação selecionado na política E (opcional) O conector de RH do Microsoft 365 configurado para indicadores de data de rescisão e demissão (opcional) Uma política de conformidade de comunicação que deteta conteúdo inadequado nas mensagens |

|

| Utilização de browsers de risco | Atividade de navegação do utilizador relacionada com segurança que corresponde a, pelo menos, um indicador de Navegação selecionado | Veja a lista completa de pré-requisitos no artigo de deteção de sinais do browser |

| Violações da política de segurança por usuários em processo de desligamento | Indicadores de data de demissão ou de cessação do conector de RH ou Microsoft Entra eliminação da conta | (opcional) O conector de RH do Microsoft 365 configurado para indicadores de data de rescisão e demissão Assinatura ativa do Microsoft Defender para Ponto de Extremidade Configuração da integração de Microsoft Defender para Ponto de Extremidade com portal de conformidade do Microsoft Purview |

| Violações da política de segurança por usuários prioritários | Evasão de defesa de controlos de segurança ou software indesejado detetado por Microsoft Defender para Ponto de Extremidade | Assinatura ativa do Microsoft Defender para Ponto de Extremidade Configuração da integração de Microsoft Defender para Ponto de Extremidade com portal de conformidade do Microsoft Purview Grupos de usuários prioritários definidos nas configurações de risco interno |

| Violações da política de segurança por utilizadores de risco | - Melhoramento do desempenho, fraco desempenho ou indicadores de alteração ao nível da tarefa do conector de RH. - Mensagens que contêm linguagem potencialmente ameaçadora, assediada ou discriminatória |

Conector de RH do Microsoft 365 configurado para indicadores de risco E/OU Integração da Conformidade de Comunicações e política de utilizador de risco dedicada E Assinatura ativa do Microsoft Defender para Ponto de Extremidade Configuração da integração de Microsoft Defender para Ponto de Extremidade com portal de conformidade do Microsoft Purview |

Limites do modelo de política

Os modelos de política de gestão de riscos internos utilizam limites para gerir o volume e a taxa de processamento para atividades de risco de utilizadores no âmbito e para integração com o suporte de serviços do Microsoft 365. Cada modelo de política tem um número máximo de utilizadores a quem podem ser atribuídas ativamente classificações de risco para a política que pode suportar e processar eficazmente e comunicar atividades potencialmente arriscadas. Os usuários no escopo são usuários com eventos de disparo para a política.

O limite para cada política é calculado com base no número total de usuários únicos que recebem pontuações de risco por tipo de modelo de política. Se o número de utilizadores de um tipo de modelo de política estiver próximo ou exceder o limite de utilizadores, o desempenho da política será reduzido. Para visualizar o número atual de usuários para uma política, navegue até a guia Política e os Usuários na coluna escopo. Estes limites máximos se aplicam aos usuários em todas as políticas usando um determinado modelo de política.

Pode ter até 20 políticas para qualquer modelo de política.

Utilize a tabela seguinte para determinar o número máximo de utilizadores no âmbito suportados para cada modelo de política. Estes limites máximos se aplicam aos usuários em todas as políticas usando um determinado modelo de política.

| Modelo de política | Máximo de utilizadores no âmbito |

|---|---|

| Vazamento de dados gerais | 15.000 |

| Fuga de dados por utilizadores de risco | 7.500 |

| Vazamento de dados por usuários prioritários | 1.000 |

| Furto de dados por usuários em processo de desligamento | 20,000 |

| Violações da política de segurança | 1.000 |

| Utilização indevida de dados do paciente | 5.000 |

| Utilização de IA de risco | 10.000 |

| Utilização de browsers de risco | 7,000 |

| Violações da política de segurança por usuários prioritários | 1.000 |

| Violações da política de segurança por usuários em processo de desligamento | 15.000 |

| Violações da política de segurança por utilizadores de risco | 7.500 |

| Provas forenses | Ilimitado |

Observação

O número de utilizadores no âmbito de uma política é apresentado na coluna Utilizadores no âmbito no separador Políticas .