Criar e gerenciar políticas de gerenciamento de riscos internos

Importante

Gerenciamento de Risco Interno do Microsoft Purview correlaciona vários sinais para identificar potenciais riscos internos maliciosos ou inadvertidos, como roubo de IP, fuga de dados e violações de segurança. A gestão de riscos internos permite que os clientes criem políticas para gerir a segurança e a conformidade. Criados com privacidade por predefinição, os utilizadores são pseudonimizados por predefinição e os controlos de acesso baseados em funções e os registos de auditoria estão implementados para ajudar a garantir a privacidade ao nível do utilizador.

As políticas de gerenciamento de risco interno determinam quais usuários estão no escopo e quais tipos de indicadores de risco estão configurados para os alertas. Pode criar rapidamente uma política de segurança que se aplica a todos os utilizadores na sua organização ou definir utilizadores ou grupos individuais para gestão numa política. As políticas suportam prioridades de conteúdo para se concentar nas condições políticas em vários ou específicos tipos confidenciais de dados e rótulos de dados do Microsoft Teams e sites do SharePoint. Usando modelos, você pode selecionar indicadores de risco específicos e personalizar limiares de eventos para indicadores de políticas, personalizando efetivamente as pontuações de risco, nível e freqüência dos alertas.

Também pode configurar políticas rápidas de fuga de dados e roubo de dados, partindo de políticas de utilizador que definem automaticamente condições de política com base nos resultados da análise mais recente. Além disso, os impulsionadores da classificação de risco e as deteções de anomalias ajudam a identificar atividades de utilizador potencialmente arriscadas que são de maior importância ou invulgares. As janelas de política permitem definir o prazo para aplicar a política para alertar as atividades e são usadas para determinar a duração da política uma vez ativada.

Consulte o vídeo Configuração de Políticas de Gestão de Riscos Internos para obter uma descrição geral de como as políticas criadas com modelos de política incorporados podem ajudá-lo a agir rapidamente sobre potenciais riscos.

Dica

Comece a utilizar Microsoft Security Copilot para explorar novas formas de trabalhar de forma mais inteligente e rápida com o poder da IA. Saiba mais sobre Microsoft Security Copilot no Microsoft Purview.

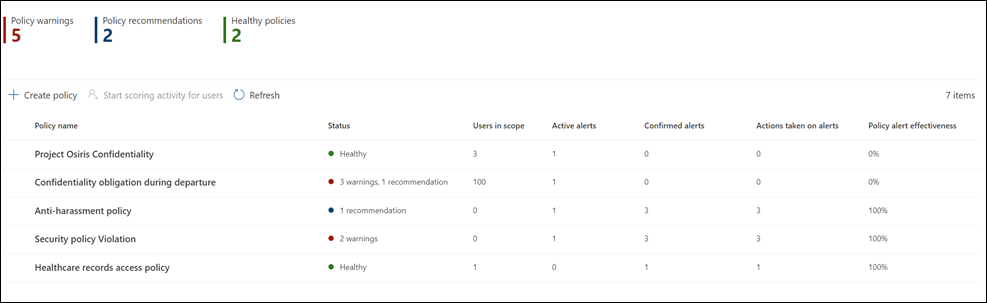

Painel de política

O dashboard de Política permite-lhe ver rapidamente as políticas na sua organização, o estado de funcionamento da política, adicionar manualmente utilizadores a políticas de segurança e ver a status de alertas associados a cada política.

- Nome da política: nome atribuído à política no fluxo de trabalho da política.

- Estado: status de estado de funcionamento para cada política. Exibe o número de avisos e recomendações da política ou um status de Íntegro para políticas sem problemas. Pode selecionar a política para ver os detalhes do status de estado de funcionamento para quaisquer avisos ou recomendações.

- Alertas ativos: número de alertas ativos para cada política.

- Alertas confirmados: número total de alertas que resultaram em casos da política nos últimos 365 dias.

- Ações executadas em alertas: número total de alertas que foram confirmados ou dispensados nos últimos 365 dias.

- Eficácia dos alertas de política: percentagem determinada pelo total de alertas confirmados divididos pelo total de ações executadas em alertas (que é a soma dos alertas que foram confirmados ou dispensados no último ano).

Recomendações de políticas da análise

A análise de riscos internos dá-lhe uma vista agregada de atividades de utilizador anonimizadas relacionadas com segurança e conformidade, permitindo-lhe avaliar potenciais riscos internos na sua organização sem configurar políticas de risco interno. Esta avaliação pode ajudar a sua organização a identificar potenciais áreas de maior risco e ajudar a determinar o tipo e o âmbito das políticas de gestão de riscos internos que poderá considerar configurar. Se decidir agir sobre os resultados da análise de análise de fugas de dados ou roubo de dados através de políticas de utilizadores de partida, pode até configurar uma política rápida com base nestes resultados.

Para saber mais sobre a análise de riscos internos e as recomendações de políticas, veja Definições de gestão de riscos internos: Análise.

Observação

Tem de ser um administrador sem restrições para aceder às informações de análise. Saiba como os grupos administrativos afetam as permissões.

Políticas rápidas

Para muitas organizações, começar a utilizar uma política inicial pode ser um desafio. Se não estiver familiarizado com a gestão de riscos internos ou estiver a utilizar as ações recomendadas para começar, pode utilizar uma política rápida para criar e configurar uma nova política. As definições de política rápida são preenchidas automaticamente a partir das melhores práticas recomendadas ou dos resultados da análise de análise mais recente na sua organização. Por exemplo, se a análise marcar detetada potenciais atividades de fuga de dados na sua organização, a política rápida Fugas de dados incluirá automaticamente os indicadores utilizados para detetar essas atividades.

Pode escolher entre as seguintes políticas rápidas:

- Proteção de recursos críticos: deteta atividades que envolvem os recursos mais valiosos da sua organização. A perda destes activos pode resultar em responsabilidade legal, perda financeira ou danos reputacionais.

- Fugas de dados: detetar potenciais fugas de dados de todos os utilizadores na sua organização, que podem ir desde a partilha acidental de informações confidenciais até ao roubo de dados com intenção maliciosa.

- Roubo de dados por parte de utilizadores de partida: deteta potenciais roubos de dados por parte dos utilizadores perto da data de demissão ou cessação ou com base na eliminação da respetiva conta de Microsoft Entra ID.

- Email exfiltração: deteta quando os utilizadores e-mails ativos confidenciais fora da sua organização. Por exemplo, os utilizadores que enviem por e-mail recursos confidenciais para o respetivo endereço de e-mail pessoal.

Para começar, navegue paraPolíticas de Gestão > de Riscos Internose selecione Criar política>Política rápida. Se estiver a rever relatórios de análise, pode selecionar Ver detalhes>Introdução para começar a utilizar uma política rápida para a área aplicável.

Depois de iniciar o fluxo de trabalho da política rápida, reveja as definições de política e configure a política com uma única seleção. Se precisar de personalizar uma política rápida, pode alterar as condições após a criação da política. Mantenha-se atualizado com os resultados da deteção de uma política rápida ao configurar notificações por email sempre que tiver um aviso de política ou sempre que a política gerar um alerta de gravidade elevada.

Observação

Tem de ser um administrador sem restrições para criar políticas rápidas. Saiba como os grupos administrativos afetam as permissões.

Priorize o conteúdo nas políticas

As políticas de gestão de riscos internos suportam a especificação de uma prioridade mais elevada para os conteúdos, consoante o local onde estão armazenados, o tipo de conteúdo ou a forma como são classificados. Também pode escolher se pretende atribuir classificações de risco a todas as atividades detetadas por uma política ou apenas atividades que incluam conteúdo prioritário. Especificar o conteúdo como uma prioridade aumenta a pontuação de risco para qualquer atividade associada, o que, por sua vez, aumenta a chance de gerar um alerta de alta severidade. No entanto, algumas atividades não gerarão nenhum alerta, a menos que o conteúdo relacionado contenha tipos de informações confidenciais internas ou personalizadas ou tenha sido especificado como prioridade na política.

Por exemplo, sua organização tem um site do SharePoint dedicado para um projeto altamente confidencial. Os vazamento de dados para informações neste site do SharePoint podem comprometer o projeto e ter um impacto significativo no seu sucesso. Ao priorizar este site do SharePoint em uma política de Vazamento de Dados, as pontuações de risco para atividades qualificadas aumentam automaticamente. Esta priorização aumenta a probabilidade de que estas atividades gerem um alerta de risco interno e aumenta o nível de severidade do alerta.

Além disso, pode optar por focar esta política na atividade do site SharePoint que inclui apenas conteúdo prioritário para este projeto. As classificações de risco são atribuídas e os alertas são gerados apenas quando as atividades especificadas incluem conteúdo prioritário. As atividades sem conteúdo prioritário não serão classificadas, mas continuará a poder revê-las se for gerado um alerta.

Observação

Se configurar uma política para gerar alertas apenas para atividades que incluam conteúdo prioritário, não são aplicadas alterações aos impulsionadores da classificação de risco.

Os seguintes modelos de política suportam a seleção de conteúdo prioritário:

- Vazamentos de dados

- - Vazamento de dados por usuários prioritários

- Fugas de dados por utilizadores de risco

- Furto de dados por usuários em processo de desligamento

Quando cria uma política de gestão de riscos internos no fluxo de trabalho da política, pode escolher uma das seguintes prioridades:

- Sites do SharePoint: Qualquer atividade associada a todos os tipos de arquivos definidos em sites do SharePoint receberão uma pontuação de risco mais alta. Os utilizadores que configuram a política e selecionam sites do SharePoint prioritários podem selecionar sites do SharePoint aos quais têm permissão para aceder. Se os sites do SharePoint não estiverem disponíveis para seleção na política pelo utilizador atual, outro utilizador com as permissões necessárias pode selecionar os sites da política mais tarde ou o utilizador atual deve ter acesso aos sites necessários.

- Tipos de informação confidencial: Qualquer atividade associada ao conteúdo que contenha tipos de informação confidencial receberão uma pontuação de risco mais alta.

- Rótulos de confidencialidade: Qualquer atividade associada a conteúdo que tenha específicos rótulos confidencialidade aplicados receberão uma pontuação de risco mais alta.

- Extensões de ficheiro: qualquer atividade associada ao conteúdo que tenha extensões de ficheiro específicas. Os utilizadores que configuram uma política de roubo/fuga de dados que seleciona Extensões de ficheiros para priorizar no fluxo de trabalho da política podem definir até 50 extensões de ficheiros para atribuir prioridades na política. As extensões introduzidas podem incluir ou omitir um '.' como o primeiro caráter da extensão priorizada.

- Classificadores treináveis: qualquer atividade associada a conteúdos incluídos num classificador treinável. Os utilizadores que configuram uma política que seleciona Classificadores treináveis no fluxo de trabalho da política podem selecionar até 5 classificadores treináveis a aplicar à política. Estes classificadores podem ser classificadores existentes que identificam padrões de informações confidenciais, como segurança social, card de crédito ou números de contas bancárias ou classificadores personalizados criados na sua organização.

Deteção de sequência

As atividades de gestão de riscos podem não ocorrer como eventos isolados. Esses riscos são frequentemente parte de uma sequência maior de eventos. Uma sequência é um grupo de duas ou mais atividades potencialmente arriscadas executadas uma após a outra que pode sugerir um risco elevado. Identificar estas atividades de utilizador relacionadas é uma parte importante da avaliação do risco geral. Quando a deteção de sequência é selecionada para políticas de roubo de dados ou fugas de dados, as informações das atividades de informações de sequência são apresentadas no separador Atividade do utilizador num caso de gestão de risco interno. Os seguintes modelos de diretiva suportam detecção de sequências:

- Vazamentos de dados

- - Vazamento de dados por usuários prioritários

- Fugas de dados por utilizadores de risco

- Furto de dados por usuários em processo de desligamento

- Utilização de IA de risco

Essas políticas de gerenciamento de risco interno podem usar indicadores específicos e a ordem em que ocorrem para detectar cada etapa em uma sequência de risco. Para políticas criadas a partir de Fugas de dados e Fugas de dados por modelos de utilizador prioritários , também pode selecionar as sequências que acionam a política. Os nomes de arquivo são usados ao mapear atividades em uma sequência. Esses riscos são organizados em quatro categorias principais de atividade:

- Coleção: deteta atividades de transferência por utilizadores de políticas no âmbito. As atividades de gestão de riscos de exemplo incluem transferir ficheiros de sites do SharePoint, serviços cloud de terceiros, domínios não permitidos ou mover ficheiros para uma pasta comprimida.

- Exfiltração: deteta atividades de partilha ou extração para origens internas e externas por utilizadores de políticas no âmbito. Uma atividade de gestão de riscos de exemplo inclui o envio de e-mails com anexos da sua organização para destinatários externos.

- Obfuscation: deteta o mascaramento de atividades potencialmente arriscadas por utilizadores de políticas no âmbito. Uma atividade de gestão de riscos de exemplo inclui mudar o nome de ficheiros num dispositivo.

- Limpeza: deteta atividades de eliminação por utilizadores de políticas no âmbito. Uma atividade de gestão de riscos de exemplo inclui a eliminação de ficheiros de um dispositivo.

Observação

A deteção de sequência utiliza indicadores que estão ativados nas definições globais para gestão de riscos internos. Se não estiverem selecionados indicadores adequados, poderá ativar estes indicadores no passo de deteção de sequência no fluxo de trabalho da política.

Você pode personalizar as configurações de limites individuais para cada tipo de detecção de sequência quando configurado na política. Estas definições de limiar ajustam os alertas com base no volume de ficheiros associados ao tipo de sequência.

Observação

Uma sequência pode conter um ou mais eventos excluídos da classificação de risco com base na configuração das definições. Por exemplo, a sua organização pode utilizar a definição Exclusões globais para excluir .png ficheiros da classificação de risco, uma vez que .png ficheiros normalmente não são arriscados. No entanto, um ficheiro .png pode ser utilizado para obstinar uma atividade maliciosa. Por este motivo, se um evento excluído da classificação de risco fizer parte de uma sequência devido a uma atividade de ocultação, o evento será incluído na sequência, uma vez que poderá ser interessante no contexto da sequência. Saiba mais sobre como as exclusões que fazem parte de uma sequência são mostradas no Explorador de atividades.

Para saber mais sobre o gerenciamento de detecção de sequência na exibição da Atividade do usuário, consulte Casos de gerenciamento de risco interno: Atividade do usuário.

Deteção cumulativa de exfiltração

Com a privacidade ativada por predefinição, os indicadores de risco interno ajudam a identificar níveis invulgares de atividades de risco quando avaliados diariamente para utilizadores no âmbito das políticas de risco interno. A deteção cumulativa de exfiltração utiliza modelos de machine learning para o ajudar a identificar quando as atividades de exfiltração que um utilizador executa ao longo de um determinado período excedem o valor normal efetuado pelos utilizadores na sua organização nos últimos 30 dias em vários tipos de atividade de exfiltração. Por exemplo, se um utilizador partilhasse mais ficheiros do que a maioria dos utilizadores no último mês, esta atividade seria detetada e classificada como uma atividade de exfiltração cumulativa.

Os analistas e investigadores de gestão de riscos internos podem utilizar informações cumulativas de deteção de exfiltração para ajudar a identificar atividades de exfiltração que podem normalmente não gerar alertas , mas são mais do que o que é típico para a sua organização. Alguns exemplos podem ser a saída de utilizadores que exfiltram dados lentamente num intervalo de dias ou quando os utilizadores partilham repetidamente dados em vários canais mais do que o habitual para a partilha de dados para a sua organização ou em comparação com os respetivos grupos de pares.

Observação

Por predefinição, a deteção de exfiltração cumulativa gera classificações de risco com base na atividade de exfiltração cumulativa de um utilizador em comparação com as normas da organização. Pode ativar as opções de deteção de exfiltração cumulativa na secção Indicadores de política da página definições de gestão de riscos do Insider. As classificações de risco mais elevadas são atribuídas a atividades cumulativas de exfiltração para sites do SharePoint, tipos de informações confidenciais e conteúdo com etiquetas de confidencialidade configuradas como conteúdo prioritário numa política ou para atividade que envolva etiquetas configuradas como alta prioridade no Proteção de Informações do Microsoft Purview.

A detecção de exfiltração cumulativa é habilitada por padrão ao usar os seguintes modelos de política:

- Vazamentos de dados

- - Vazamento de dados por usuários prioritários

- Fugas de dados por utilizadores de risco

- Furto de dados por usuários em processo de desligamento

Grupos de elementos da rede para deteção cumulativa de exfiltração

A gestão de riscos internos identifica três tipos de grupos de elementos da rede para analisar a atividade de exfiltração realizada pelos utilizadores. Os grupos de pares definidos para os utilizadores baseiam-se nos seguintes critérios:

Sites do SharePoint: a gestão de riscos internos identifica grupos de pares com base em utilizadores que acedem a sites do SharePoint semelhantes.

Organização semelhante: utilizadores com relatórios e membros de equipa com base na hierarquia da organização. Esta opção requer que a sua organização utilize Microsoft Entra ID para manter a hierarquia da organização.

Cargo semelhante: utilizadores com uma combinação de distância organizacional e títulos de trabalhos semelhantes. Por exemplo, um utilizador com um título de Gestor de Vendas Sénior com uma designação de função semelhante a Gestor de Vendas De Oportunidades Potenciais na mesma organização seria identificado como um cargo semelhante. Esta opção requer que a sua organização utilize Microsoft Entra ID para manter a hierarquia da organização, designações de funções e títulos de tarefas. Se não tiver Microsoft Entra ID configurado para a estrutura da organização e os cargos, a gestão de riscos internos identifica os grupos de pares com base em sites comuns do SharePoint.

Se ativar a deteção cumulativa de exfiltração, a sua organização concorda em partilhar Microsoft Entra dados com o portal de conformidade, incluindo a hierarquia da organização e os títulos dos trabalhos. Se a sua organização não utilizar Microsoft Entra ID para manter estas informações, a deteção poderá ser menos precisa.

Observação

A detecção de exfiltração cumulativa usa indicadores de exfiltração habilitados nas configurações globais para gerenciamento de risco interno e indicadores de exfiltração selecionados em uma política. Como tal, a detecção de exfiltração cumulativa é avaliada apenas para os indicadores de exfiltração necessários selecionados. As atividades de exfiltração cumulativa para etiquetas de confidencialidade configuradas em conteúdo prioritário geram classificações de risco mais elevadas.

Quando a detecção de exfiltração cumulativa está habilitada para políticas de furto ou vazamento de dados, os insights das atividades de exfiltração cumulativa são exibidos na guia Atividade do usuário em um caso de gerenciamento de risco interno. Para saber mais sobre a gestão de atividades de utilizadores, veja Casos de gestão de riscos internos: Atividades do utilizador.

Estado de funcionamento da política

Observação

Se a política estiver confinada por uma ou mais unidades administrativas, só poderá ver o estado de funcionamento das políticas para as quais tem o âmbito. Se for um administrador sem restrições, pode ver o estado de funcionamento de todas as políticas no inquilino.

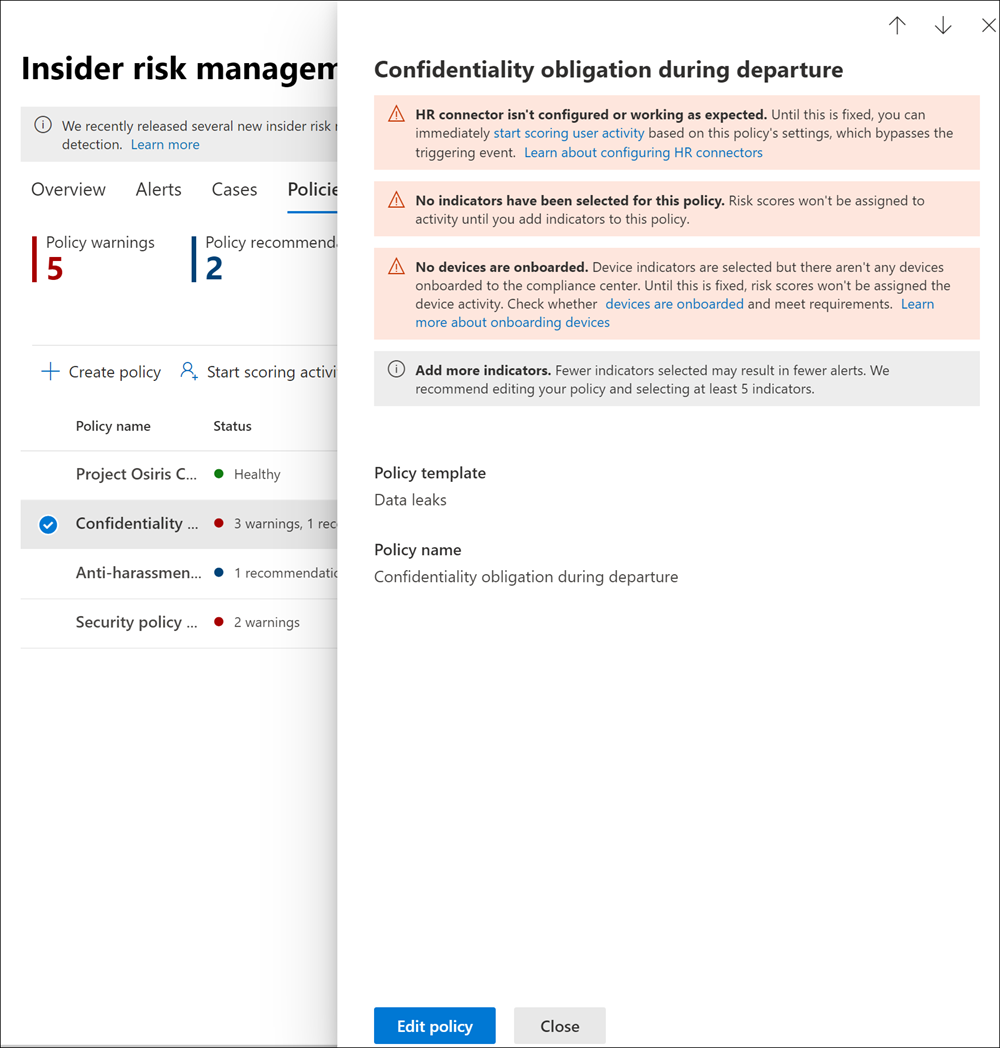

O status de integridade da política fornece informações sobre possíveis problemas com suas políticas de gerenciamento de risco interno. A coluna Estado no separador Políticas pode alertá-lo para problemas de políticas que possam impedir a comunicação da atividade do utilizador ou o motivo pelo qual o número de alertas de atividade é invulgar. O estado da integridade da política também pode confirmar que a política está íntegra e não precisa de atenção ou mudanças na configuração.

Importante

Tem de ter a função Gestão de RiscosInternos ou Administradores de Gestão de Riscos Internos para aceder ao estado de funcionamento da política.

Se houver problemas com uma política, o estado de integridade da política exibirá notificações de avisos e recomendações para ajudá-lo a tomar medidas para resolver os problemas de política. Essas notificações podem ajudá-lo a resolver os seguintes problemas:

- Políticas com configuração incompleta. Estes problemas podem incluir utilizadores ou grupos em falta na política ou outros passos de configuração de política incompletos.

- Políticas com problemas de configuração de indicadores. Os indicadores são uma parte importante de cada política. Se os indicadores não estiverem configurados ou se forem selecionados poucos indicadores, a política poderá não avaliar as atividades de risco conforme esperado.

- Os acionadores de políticas não estão a funcionar ou os requisitos de acionador de políticas não estão configurados corretamente. A funcionalidade de política pode depender de outros serviços ou requisitos de configuração para detetar de forma eficaz o acionamento de eventos para ativar a atribuição de classificações de risco para os utilizadores na política. Estas dependências podem incluir problemas com a configuração do conector, Microsoft Defender para Ponto de Extremidade partilha de alertas ou definições de configuração de políticas de prevenção de perda de dados.

- Os limites de volume estão próximos ou acima dos limites. As políticas de gerenciamento de risco interno utilizam inúmeros serviços e pontos de extremidade do Microsoft 365 para agregar sinais de atividade de risco. Consoante o número de utilizadores nas suas políticas, os limites de volume podem atrasar a identificação e a comunicação de atividades de risco. Saiba mais sobre estes limites na seção de limites do Modelo de Política deste artigo.

Para ver rapidamente o status de estado de funcionamento de uma política, navegue no separador Política e na coluna Estado. Aqui, verá as seguintes opções de status de estado de funcionamento da política para cada política:

- Bom estado de funcionamento: não foram identificados problemas com a política.

- Recomendações: um problema com a política que pode impedir que a política funcione conforme esperado.

- Avisos: um problema com a política que pode impedi-la de identificar atividades potencialmente arriscadas.

Para mais detalhes sobre quaisquer recomendações ou avisos, selecione uma política na guia Política para abrir o cartão de detalhes da política. Mais informações sobre as recomendações e avisos, incluindo orientações sobre como resolver estes problemas, são apresentadas na secção Notificações dos detalhes card.

Mensagens de notificação

Use a tabela a seguir para saber mais sobre recomendações e notificações de advertência, e ações a serem tomadas para resolver possíveis problemas.

| Mensagens de notificação | Modelos de política | Causas / Experimente esta ação para corrigir |

|---|---|---|

| A política não está atribuindo pontuações de risco à atividade | Todos os modelos de política | Poderá querer rever o âmbito da política e acionar a configuração de eventos para que a política possa atribuir classificações de risco a atividades 1. Revise os usuários selecionados para a política. Se tiver poucos utilizadores selecionados, poderá querer selecionar utilizadores adicionais. 2. Se você estiver usando um conector de RH, verifique se o seu conector de RH está enviando corretamente os dados. 3. Se estiver a utilizar uma política DLP como evento de acionamento, marcar a configuração da política DLP para garantir que está configurada para ser utilizada nesta política. 4. Para políticas de violação de segurança, reveja a Microsoft Defender para Ponto de Extremidade triagem de alertas status selecionada em Definições de risco interno Deteções > inteligentes. Confirme se o filtro de alerta não está muito estreito. |

| A política não gerou nenhum alerta | Todos os modelos de política | Poderá querer rever a configuração da política para que esteja a analisar a atividade de classificação mais relevante. 1. Confirme que você selecionou os indicadores que deseja pontuar. Quanto mais indicadores forem selecionados, mais atividades serão atribuídas a classificações de risco. 2. Revise o limite de personalização para a política. Se os limiares selecionados não se alinharem com a tolerância ao risco da sua organização, ajuste as seleções para que os alertas sejam criados com base nos limiares preferenciais. 3. Revise os usuários e grupos selecionados para a política. Confirme que você selecionou todos os usuários e grupos aplicáveis. 4. Para políticas de violação de segurança, confirme que você selecionou o status de triagem de alerta que deseja pontuar para o Microsoft Defender para alertas de Terminais em Detecções Inteligentes nas configurações. |

| Não há usuários ou grupos incluídos nesta política | Todos os modelos de política | Os usuários ou grupos não estão atribuídos à política. Edite sua política e selecione os usuários ou grupos para a política. |

| Não há indicadores selecionados para esta política | Todos os modelos de política | Os indicadores não foram selecionados para a política Edite sua política e selecione os indicadores de política apropriados para a política. |

| Não há grupos de usuários prioritários incluídos nesta política | - Vazamento de dados por usuários prioritários - Violações da política de segurança por usuários prioritários |

Grupos de usuários prioritários não estão atribuídos à política. Configure grupos de usuários prioritários nas configurações de gerenciamento de risco interno e atribua grupos de usuários prioritários à política. |

| Nenhum evento de disparo foi selecionado para esta política | Todos os modelos de política | Um evento de disparo não está configurado para a política As pontuações de risco não serão atribuídas às atividades do usuário até que você edite a política e selecione um evento de disparo. |

| O conector de RH não está configurado ou funcionando como esperado | - Furto de dados pelo usuário em processo de desligamento - Violações da política de segurança pelo em processo de desligamento - Fugas de dados por utilizadores de risco - Violações de políticas de segurança por utilizadores de risco |

Existe um problema com o conector de RH. 1. Se você estiver usando um conector de RH, verifique se o seu conector de RH está enviando corretamente os dados OU 2. Selecione o evento de acionamento Microsoft Entra conta eliminada. |

| Não há dispositivos integrados | - Furto de dados por usuários em processo de desligamento - Fugas de dados - Fugas de dados por utilizadores de risco - Vazamento de Dados por usuários prioritários |

Os indicadores do dispositivo estão selecionados, mas não existem dispositivos integrados no portal de conformidade Verifique se os dispositivos estão integrados e atendem aos requisitos. |

| O conector de RH não carregou dados recentemente | - Furto de dados pelo usuário em processo de desligamento - Violações da política de segurança pelo em processo de desligamento - Fugas de dados por utilizadores de risco - Violações de políticas de segurança por utilizadores de risco |

O conector de RH não importa dados há mais de 7 dias. Verifique se o conector de RH está configurado corretamente e enviando dados. |

| De momento, não é possível marcar a status do conector de RH. Marcar novamente mais tarde | - Furto de dados pelo usuário em processo de desligamento - Violações da política de segurança pelo em processo de desligamento - Fugas de dados por utilizadores de risco - Violações de políticas de segurança por utilizadores de risco |

A solução de gerenciamento de risco interno não consegue verificar o status do seu conector de RH. Verifique se o conector de RH está configurado corretamente e enviando dados ou volte e verifique o status da política. |

| A política DLP não foi selecionada como o evento de disparo | - Fugas de dados - Vazamento de dados por usuários prioritários |

Uma política DLP não foi selecionada como um evento de acionamento ou a política DLP selecionada foi eliminada. Edite a política e selecione uma política DLP ativa ou 'O usuário executa uma atividade de exfiltração' como o evento de disparo na configuração da política. |

| A política DLP usada nesta política está desativada | - Fugas de dados - Vazamento de dados por usuários prioritários |

A política DLP usada nesta política está desativada. 1. Ative a política DLP atribuída a esta política. OU 2. Edite esta política e selecione uma nova política DLP ou 'O usuário executa uma atividade de exfiltração' como o evento de disparo na configuração da política. |

| A política DLP não atende aos requisitos | - Fugas de dados - Vazamento de dados por usuários prioritários |

As políticas DLP usadas como eventos de disparo devem ser configuradas para gerar alertas de alta severidade. 1. Edite sua política DLP para atribuir alertas aplicáveis como Alta severidade. OU 2. Edite esta política e selecione O usuário executa uma atividade de exfiltração como o evento de disparo. |

| Sua organização não tem uma assinatura do Microsoft Defender para Ponto de Extremidade | - Violações da política de segurança - Violações da política de segurança por usuários em processo de desligamento - Violações de políticas de segurança por utilizadores de risco - Violações da política de segurança por usuários prioritários |

Não foi detectada uma assinatura ativa do Microsoft Defender para Ponto de Extremidade na sua organização. Até que uma assinatura do Microsoft Defender para Ponto de Extremidade seja adicionada, estas políticas não atribuirão pontuações de risco à atividade do usuário. |

| Microsoft Defender para Ponto de Extremidade alertas não estão a ser partilhados com o portal de conformidade | - Violações da política de segurança - Violações da política de segurança por usuários em processo de desligamento - Violações de políticas de segurança por utilizadores de risco - Violações da política de segurança por usuários prioritários |

Microsoft Defender para Ponto de Extremidade alertas não estão a ser partilhados com o portal de conformidade. Configure o compartilhamento de alertas do Microsoft Defender para Ponto de Extremidade. |

| Está a aproximar-se do limite máximo de utilizadores que estão a ser ativamente classificados para este modelo de política | Todos os modelos de política | Cada modelo de política possui um número máximo de usuários no escopo. Veja os detalhes da seção de limites do modelo. Reveja os utilizadores no separador Utilizadores e remova todos os utilizadores que já não precisam de ser classificados. |

| O acionamento de eventos ocorre repetidamente para mais de 15% dos utilizadores nesta política | Todos os modelos de política | Ajuste o evento de acionamento para ajudar a reduzir a frequência com que os utilizadores são colocados no âmbito da política. |

Criar uma nova política

Para criar uma nova política de gestão de riscos internos, geralmente utilizará o fluxo de trabalho da política na solução de gestão de riscos insider no portal de conformidade do Microsoft Purview. Também pode criar políticas rápidas para fugas de dados gerais e roubo de dados ao afastar os utilizadores das verificações de Análise, se aplicável.

Passo 6 completo: criar uma política de gestão de riscos internos para configurar novas políticas de risco interno.

Atualize uma política

Selecione a guia apropriada para o portal que você está usando. Dependendo do seu plano do Microsoft 365, o portal de conformidade do Microsoft Purview está desativado ou será desativado em breve.

Para saber mais sobre o portal do Microsoft Purview, consulte o portal do Microsoft Purview. Para saber mais sobre o Portal de conformidade, consulte Portal de conformidade do Microsoft Purview.

- Entre no portal do Microsoft Purview usando credenciais para uma conta de administrador em sua organização do Microsoft 365.

- Aceda à solução Gestão de Riscos Internos.

- Selecione Políticas na navegação à esquerda.

- No dashboard da política, selecione a política que pretende atualizar.

- Na página de detalhes da política, selecione Editar política.

- Na página Nome e descrição , se quiser, pode atualizar a descrição da política.

Observação

Não pode editar o modelo de Política ou o campo Nome .

- Selecione Avançar para continuar.

- Vá para o passo 7 do procedimento Criar uma política.

Copiar uma política

Poderá ter de criar uma nova política semelhante a uma política existente, mas precisa apenas de algumas alterações de configuração. Em vez de criar uma nova política a partir do zero, você pode copiar uma política existente e depois modificar as áreas que precisam ser atualizadas na nova política.

Selecione a guia apropriada para o portal que você está usando. Dependendo do seu plano do Microsoft 365, o portal de conformidade do Microsoft Purview está desativado ou será desativado em breve.

Para saber mais sobre o portal do Microsoft Purview, consulte o portal do Microsoft Purview. Para saber mais sobre o Portal de conformidade, consulte Portal de conformidade do Microsoft Purview.

- Entre no portal do Microsoft Purview usando credenciais para uma conta de administrador em sua organização do Microsoft 365.

- Aceda à solução Gestão de Riscos Internos.

- Selecione Políticas na navegação à esquerda.

- No painel de política, selecione a política que você deseja copiar.

- Na página de detalhes da política, selecione Copiar.

- No fluxo de trabalho da política, atribua um nome à nova política e, em seguida, atualize a configuração da política conforme necessário.

Comece imediatamente a pontuar a atividade do usuário

Podem existir cenários em que tem de começar a atribuir classificações de risco a utilizadores com políticas de risco interno fora da gestão de riscos internos que acionam o fluxo de trabalho de eventos. Utilize a atividade Iniciar classificação para os utilizadores no separador Políticas para adicionar manualmente um utilizador (ou utilizadores) a uma ou mais políticas de risco interno durante um determinado período de tempo, para começar a atribuir classificações de risco à respetiva atividade e para ignorar a necessidade de um utilizador ter um indicador acionador (como uma correspondência de política DLP ou uma Data de Fim de Emprego do Conector de RH).

O valor no campo Motivo da atividade de classificação é apresentado na atividade dos utilizadores linha do tempo. Os utilizadores adicionados manualmente às políticas são apresentados no dashboard Utilizadores e os alertas são criados se a atividade cumprir os limiares de alerta de política. A qualquer momento, pode ter até 4000 utilizadores no âmbito que foram adicionados manualmente através da funcionalidade Iniciar atividade de classificação para utilizadores .

Alguns cenários em que poderá querer começar imediatamente a classificar as atividades dos utilizadores incluem:

- Quando os utilizadores são identificados com preocupações de risco e pretender começar imediatamente a atribuir classificações de risco à respetiva atividade para uma ou mais das suas políticas.

- Quando há um incidente que pode exigir que comece imediatamente a atribuir classificações de risco à atividade dos utilizadores envolvidos para uma ou mais das suas políticas.

- Quando ainda não tiver configurado o conector de RH, mas quiser começar a atribuir classificações de risco às atividades dos utilizadores para eventos de RH, carregue um ficheiro de .csv.

Observação

Os utilizadores adicionados manualmente poderão demorar várias horas a aparecer no dashboard Utilizadores. As atividades dos últimos 90 dias para estes utilizadores podem demorar até 24 horas a serem apresentadas. Para ver as atividades dos utilizadores adicionados manualmente, aceda ao separador Utilizadores, selecione o utilizador no dashboard Utilizadores e, em seguida, abra o separador Atividade do utilizador no painel de detalhes.

Iniciar manualmente a atividade de classificação para os utilizadores numa ou mais políticas de gestão de riscos internos

Selecione a guia apropriada para o portal que você está usando. Dependendo do seu plano do Microsoft 365, o portal de conformidade do Microsoft Purview está desativado ou será desativado em breve.

Para saber mais sobre o portal do Microsoft Purview, consulte o portal do Microsoft Purview. Para saber mais sobre o Portal de conformidade, consulte Portal de conformidade do Microsoft Purview.

Entre no portal do Microsoft Purview usando credenciais para uma conta de administrador em sua organização do Microsoft 365.

Aceda à solução Gestão de Riscos Internos.

Selecione Políticas na navegação à esquerda.

No painel de política, selecione a política ou políticas às quais você deseja adicionar usuários.

Selecione Iniciar atividade de pontuação para os usuários.

No painel Adicionar utilizadores a várias políticas , no campo Motivo , adicione um motivo para adicionar os utilizadores.

No campo Isto deve durar (escolher entre 5 e 30 dias), defina o número de dias para classificar a atividade do utilizador.

Introduza o nome do utilizador que pretende adicionar ou utilize o utilizador de Pesquisa para adicionar ao campo de políticas para procurar um utilizador e, em seguida, selecione o nome de utilizador. Repita este processo para atribuir utilizadores adicionais. A lista de utilizadores que selecionar é apresentada na secção utilizadores do painel Adicionar utilizadores a várias políticas .

Observação

Se a política estiver confinada por uma ou mais unidades administrativas, só poderá ver os utilizadores para os quais foi confinado.

Para importar uma lista de utilizadores, selecione Importar para importar um ficheiro de .csv (valores separados por vírgulas). O arquivo deve estar no seguinte formato e você deve listar os nomes principais de usuário no arquivo:

user principal name user1@domain.com user2@domain.comSelecione Adicionar utilizadores às políticas para aceitar as alterações.

Parar de pontuar os usuários em uma política

Para parar de pontuar os usuários em uma política, consulte o artigo Usuários de gerenciamento de risco interno: Remover usuários da atribuição de escopo das políticas.

Excluir uma política

Importante

Não pode anular uma eliminação de política.

Quando elimina uma política, existem duas opções. Você pode:

- Elimine apenas a política.

- Elimine a política e todos os alertas e utilizadores associados.

Se escolher a segunda opção:

- Todos os alertas gerados por essa política são eliminados, a menos que estejam associados a um caso. Os casos associados nunca são eliminados quando elimina uma política.

- Qualquer utilizador associado a um alerta dessa política é removido da página Utilizadores .

- Se um utilizador estiver no âmbito de mais do que uma política, esse utilizador só será removido da política que está a ser eliminada. Não são removidas de outras políticas ativas.

Por exemplo, digamos que cria uma política para fins de teste antes de a implementar na sua organização. Depois de concluir os testes, pode eliminar rapidamente a política e todos os dados de teste associados para que possa começar de novo quando estiver pronto para emitir a política em direto.

Pode demorar até 72 horas para concluir uma eliminação de política.

Observação

Se eliminar uma política associada à gestão de riscos internos Proteção Adaptável, verá um aviso a indicar que a Proteção Adaptável deixa de atribuir níveis de risco interno aos utilizadores até escolher uma política diferente na Proteção Adaptável. Isto deve-se ao facto de a Proteção Adaptável ter de estar associada a uma política para estar em vigor.

Para eliminar uma política

Selecione a guia apropriada para o portal que você está usando. Dependendo do seu plano do Microsoft 365, o portal de conformidade do Microsoft Purview está desativado ou será desativado em breve.

Para saber mais sobre o portal do Microsoft Purview, consulte o portal do Microsoft Purview. Para saber mais sobre o Portal de conformidade, consulte Portal de conformidade do Microsoft Purview.

Entre no portal do Microsoft Purview usando credenciais para uma conta de administrador em sua organização do Microsoft 365.

Aceda à solução Gestão de Riscos Internos.

Selecione Políticas na navegação à esquerda.

No painel de política, selecione a política que você deseja excluir.

Selecione Excluir na barra de ferramentas do painel de instrumentos.

Siga um destes procedimentos:

- Selecione Eliminar apenas a política.

- Selecione Eliminar a política e todos os alertas e utilizadores associados.

Importante

Não pode anular uma eliminação de política.

Selecione Confirmar.

Verá uma mensagem na parte superior do ecrã a indicar se a eliminação foi efetuada com êxito ou se está pendente.