Planejamento de implementação do Power BI: planejamento de segurança no nível do locatário

Nota

Este artigo faz parte da série de artigos de planejamento de implementação do Power BI. Esta série se concentra principalmente na experiência do Power BI no Microsoft Fabric. Para obter uma introdução à série, consulte Planejamento de implementação do Power BI.

Este artigo de planeamento de segurança ao nível do inquilino destina-se principalmente a:

- Administradores de malha: os administradores responsáveis por supervisionar o Power BI na organização.

- Equipe do Centro de Excelência, TI e BI: as equipes que também são responsáveis por supervisionar o Power BI. Eles podem precisar colaborar com administradores do Power BI, equipes de segurança da informação e outras equipes relevantes.

Este artigo também pode ser relevante para criadores de autoatendimento do Power BI que criam, publicam e gerenciam conteúdo em espaços de trabalho.

A série de artigos destina-se a expandir o conteúdo do white paper de segurança do Power BI. O white paper de segurança do Power BI se concentra em assuntos técnicos importantes, como autenticação, residência de dados e isolamento de rede. A série de planejamento de implementação fornece considerações e decisões para ajudá-lo a planejar a segurança e a privacidade.

Como o conteúdo do Power BI pode ser usado e protegido de maneiras diferentes, os criadores de conteúdo tomam muitas decisões táticas. No entanto, também existem algumas decisões de planeamento estratégico a tomar ao nível do inquilino. Essas decisões de planejamento estratégico são o foco deste artigo.

Recomendamos que você tome as decisões de segurança no nível do locatário o mais cedo possível, pois elas afetam todo o resto. Além disso, é mais fácil tomar outras decisões de segurança quando você tiver clareza sobre suas metas e objetivos gerais de segurança.

Administração do Power BI

O administrador de malha é uma função de alto privilégio que tem controle significativo sobre o Power BI. Recomendamos que você considere cuidadosamente a quem é atribuída essa função, pois um administrador de malha pode executar muitas funções de alto nível, incluindo:

- Gerenciamento de configurações de locatário: os administradores podem gerenciar as configurações de locatário no portal de administração. Eles podem habilitar ou desabilitar configurações e permitir ou não usuários ou grupos específicos dentro das configurações. É importante entender que suas configurações de locatário têm uma influência significativa na experiência do usuário.

- Gerenciamento de funções de espaço de trabalho: os administradores podem atualizar as funções de espaço de trabalho no portal de administração. Eles podem potencialmente atualizar a segurança do espaço de trabalho para acessar quaisquer dados ou conceder direitos a outros usuários para acessar quaisquer dados no serviço do Power BI.

- Acesso ao espaço de trabalho pessoal: os administradores podem acessar o conteúdo e controlar o espaço de trabalho pessoal de qualquer usuário.

- Acesso a metadados de locatário: os administradores podem acessar metadados de todo o locatário, incluindo os logs de atividade do Power BI e eventos de atividade recuperados pelas APIs de administração do Power BI.

Gorjeta

Como prática recomendada, você deve atribuir entre dois e quatro usuários à função de administrador do Fabric. Dessa forma, você pode reduzir o risco e, ao mesmo tempo, garantir que haja cobertura adequada e treinamento cruzado.

Um administrador do Power BI recebe pelo menos uma destas funções internas:

- Administrador de malha

- Administrador da Power Platform

- Administrador Global - esta é uma função de alto privilégio e a associação deve ser limitada.

Ao atribuir funções de administrador, recomendamos que você siga as práticas recomendadas.

Nota

Embora um administrador da Power Platform possa gerenciar o serviço do Power BI, o inverso não é verdadeiro. Alguém atribuído à função de administrador do Fabric não pode gerenciar outros aplicativos na Power Platform.

Lista de verificação - Ao planejar quem será um administrador do Fabric, as principais decisões e ações incluem:

- Identificar quem está atualmente atribuído à função de administrador: verifique quem está atribuído a uma das funções que podem administrar o Power BI.

- Determine quem deve gerenciar o serviço do Power BI: se houver muitos administradores, crie um plano para reduzir o número total. Se houver usuários atribuídos como administradores para o Power BI que não são adequados para uma função de alto privilégio, crie um plano para resolver o problema.

- Esclarecer funções e responsabilidades: para cada administrador do Power BI, certifique-se de que suas responsabilidades sejam claras. Verifique se houve treinamento cruzado apropriado.

Estratégias de segurança e privacidade

Você precisa tomar algumas decisões no nível do locatário relacionadas à segurança e privacidade. As táticas tomadas e as decisões que você toma dependem:

- A sua cultura de dados. O objetivo é incentivar uma cultura de dados que entenda que a segurança e a proteção de dados são responsabilidade de todos.

- Suas estratégias de gerenciamento e propriedade de conteúdo. O nível de gerenciamento de conteúdo centralizado e descentralizado afeta significativamente a forma como a segurança é tratada.

- Suas estratégias de escopo de entrega de conteúdo. O número de pessoas que visualizam o conteúdo influencia a forma como a segurança deve ser tratada para o conteúdo.

- Os seus requisitos para cumprir com as regulamentações globais, nacionais/regionais e do setor.

Aqui estão alguns exemplos de estratégias de segurança de alto nível. Você pode optar por tomar decisões que afetam toda a organização.

- Requisitos de segurança em nível de linha: você pode usar a segurança em nível de linha (RLS) para restringir o acesso a dados para usuários específicos. Isso significa que usuários diferentes veem dados diferentes ao acessar o mesmo relatório. Um modelo semântico do Power BI ou uma fonte de dados (ao usar o logon único) pode impor a RLS. Para obter mais informações, consulte a seção Impor segurança de dados com base na identidade do consumidor no artigo Relatar planejamento de segurança do consumidor.

- Capacidade de descoberta de dados: determine até que ponto a descoberta de dados deve ser incentivada no Power BI. A capacidade de descoberta afeta quem pode encontrar modelos semânticos ou datamarts no hub de dados e se os autores de conteúdo têm permissão para solicitar acesso a esses itens usando o fluxo de trabalho Solicitar acesso. Para obter mais informações, consulte o cenário de uso de BI de autoatendimento gerenciado personalizável.

- Dados que podem ser armazenados no Power BI: determine se há determinados tipos de dados que não devem ser armazenados no Power BI. Por exemplo, você pode especificar que certos tipos de informações confidenciais, como números de contas bancárias ou números de segurança social, não podem ser armazenados em um modelo semântico. Para obter mais informações, consulte o artigo Proteção de informações e prevenção contra perda de dados.

- Rede privada de entrada: determine se há requisitos para isolamento de rede usando pontos de extremidade privados para acessar o Power BI. Quando você usa o Azure Private Link, o tráfego de dados é enviado usando o backbone de rede privada da Microsoft em vez de atravessar a Internet.

- Rede privada de saída: determine se é necessária mais segurança ao conectar-se a fontes de dados. O gateway de dados da Rede Virtual (VNet) permite a conectividade de saída segura do Power BI para fontes de dados dentro de uma VNet. Você pode usar um gateway de dados VNet do Azure quando o conteúdo é armazenado em um espaço de trabalho Premium.

Importante

Ao considerar o isolamento de rede, trabalhe com suas equipes de infraestrutura de TI e rede antes de alterar qualquer uma das configurações de locatário do Power BI. O Azure Private Link permite segurança de entrada aprimorada por meio de pontos de extremidade privados, enquanto um gateway VNet do Azure permite segurança de saída aprimorada ao se conectar a fontes de dados. O gateway VNet do Azure é gerenciado pela Microsoft em vez de gerenciado pelo cliente, portanto, elimina a sobrecarga de instalação e monitoramento de gateways locais.

Algumas de suas decisões em nível organizacional resultarão em políticas de governança firmes, especialmente quando relacionadas à conformidade. Outras decisões em nível organizacional podem resultar em orientações que você pode fornecer aos criadores de conteúdo responsáveis por gerenciar e proteger seu próprio conteúdo. As políticas e diretrizes resultantes devem ser incluídas em seu portal centralizado, materiais de treinamento e plano de comunicação.

Gorjeta

Consulte os outros artigos desta série para obter sugestões adicionais relacionadas ao planejamento de segurança para consumidores de relatórios e criadores de conteúdo.

Lista de verificação - Ao planejar suas estratégias de segurança de alto nível, as principais decisões e ações incluem:

- Identificar requisitos normativos relacionados à segurança: investigue e documente cada requisito, incluindo como você garantirá a conformidade.

- Identificar estratégias de segurança de alto nível: determine quais requisitos de segurança são importantes o suficiente para serem incluídos em uma política de governança.

- Colabore com outros administradores: Entre em contato com o(s) administrador(es) de sistema relevante(s) para discutir como atender aos requisitos de segurança e quais pré-requisitos técnicos existem. Planeje fazer uma prova técnica de conceito.

- Atualizar configurações de locatário do Power BI: configure cada configuração relevante de locatário do Power BI. Agende revisões de acompanhamento regularmente.

- Criar e publicar orientações para o usuário: crie documentação para as estratégias de segurança de alto nível. Inclua detalhes sobre o processo e como um usuário pode solicitar uma isenção do processo padrão. Disponibilize essas informações em seu portal centralizado e materiais de treinamento.

- Atualizar materiais de treinamento: para as estratégias de segurança de alto nível, determine quais requisitos ou diretrizes você deve incluir nos materiais de treinamento do usuário.

Integração com o Microsoft Entra ID

A segurança do Power BI baseia-se na base de um inquilino do Microsoft Entra . Os seguintes conceitos do Microsoft Entra são relevantes para a segurança de um locatário do Power BI.

- Acesso de usuário: o acesso ao serviço do Power BI requer uma conta de usuário (além de uma licença do Power BI: gratuita, Power BI Pro ou Premium por usuário - PPU). Você pode adicionar usuários internos e convidados ao Microsoft Entra ID ou eles podem ser sincronizados com um Ative Directory (AD) local. Para obter mais informações sobre usuários convidados, consulte Estratégia para usuários externos.

- Grupos de segurança: os grupos de segurança do Microsoft Entra são necessários ao disponibilizar determinados recursos nas configurações de locatário do Power BI. Você também pode precisar de grupos para proteger efetivamente o conteúdo do espaço de trabalho do Power BI ou para distribuir conteúdo. Para obter mais informações, consulte Estratégia para usar grupos.

- Políticas de acesso condicional: pode configurar o acesso condicional ao serviço do Power BI e à aplicação móvel do Power BI. O acesso condicional do Microsoft Entra pode restringir a autenticação em várias situações. Por exemplo, você pode impor políticas que:

- Exigir autenticação multifator para alguns ou todos os usuários.

- Permita apenas dispositivos que estejam em conformidade com as políticas organizacionais.

- Permitir a conectividade a partir de uma rede específica ou intervalo(s) de IP.

- Bloqueie a conectividade de uma máquina que não ingressou no domínio.

- Bloqueie a conectividade para um início de sessão arriscado.

- Permita que apenas determinados tipos de dispositivos se conectem.

- Permitir ou negar condicionalmente o acesso ao Power BI para usuários específicos.

- Entidades de serviço: talvez seja necessário criar um registro de aplicativo Microsoft Entra para provisionar uma entidade de serviço. A autenticação da entidade de serviço é uma prática recomendada quando um administrador do Power BI deseja executar scripts autônomos e agendados que extraem dados usando as APIs de administração do Power BI. As entidades de serviço também são úteis ao incorporar conteúdo do Power BI em um aplicativo personalizado.

- Políticas em tempo real: você pode optar por configurar políticas de controle de sessão ou controle de acesso em tempo real, que envolvem o Microsoft Entra ID e o Microsoft Defender for Cloud Apps. Por exemplo, você pode proibir o download de um relatório no serviço do Power BI quando ele tiver um rótulo de sensibilidade específico. Para obter mais informações, consulte os artigos sobre proteção de informações e prevenção contra perda de dados.

Pode ser difícil encontrar o equilíbrio certo entre acesso irrestrito e acesso excessivamente restritivo (o que frustra os usuários). A melhor estratégia é trabalhar com o administrador do Microsoft Entra para entender o que está configurado no momento. Tente manter-se sensível às necessidades do negócio, estando atento às restrições necessárias.

Gorjeta

Muitas organizações têm um ambiente do Ative Directory (AD) local que sincronizam com o Microsoft Entra ID na nuvem. Essa configuração é conhecida como uma solução de identidade híbrida, que está fora do escopo deste artigo. O conceito importante a entender é que usuários, grupos e entidades de serviço devem existir no Microsoft Entra ID para que serviços baseados em nuvem, como o Power BI, funcionem. Ter uma solução de identidade híbrida funcionará para o Power BI. Recomendamos que fale com os administradores do Microsoft Entra sobre a melhor solução para a sua organização.

Lista de verificação - Ao identificar as necessidades de integração do Microsoft Entra, as principais decisões e ações incluem:

- Trabalhar com administradores do Microsoft Entra: colabore com os administradores do Microsoft Entra para descobrir quais políticas existentes do Microsoft Entra estão em vigor. Determine se há políticas (atuais ou planejadas) que afetarão a experiência do usuário no serviço do Power BI e/ou nos aplicativos móveis do Power BI.

- Decida quando o acesso do usuário versus a entidade de serviço deve ser usado: Para operações automatizadas, decida quando usar uma entidade de serviço em vez do acesso do usuário.

- Criar ou atualizar diretrizes do usuário: determine se há tópicos de segurança que você precisará documentar para a comunidade de usuários do Power BI. Dessa forma, eles saberão o que esperar do uso de grupos e políticas de acesso condicional.

Estratégia para utilizadores externos

O Power BI suporta o Microsoft Entra Business-to-Business (B2B). Usuários externos, por exemplo, de um cliente ou empresa parceira, podem ser convidados como usuários convidados no Microsoft Entra ID para fins de colaboração. Os utilizadores externos podem trabalhar com o Power BI e muitos outros serviços do Azure e do Microsoft 365.

Importante

O white paper do Microsoft Entra B2B é o melhor recurso para aprender sobre estratégias para lidar com usuários externos. Este artigo limita-se a descrever as considerações mais importantes que são relevantes para o planejamento.

Há vantagens quando um usuário externo é de outra organização que também tem o Microsoft Entra ID configurado.

- O inquilino doméstico gerencia as credenciais: o locatário doméstico do usuário permanece no controle de sua identidade e gerenciamento de credenciais. Não é necessário sincronizar identidades.

- O locatário doméstico gerencia o status do usuário: quando um usuário sai dessa organização e a conta é removida ou desabilitada, com efeito imediato, o usuário não terá mais acesso ao seu conteúdo do Power BI. É uma vantagem significativa porque você pode não saber quando alguém deixou sua organização.

- Flexibilidade para licenciamento de usuários: há opções de licenciamento econômicas. Um usuário externo pode já ter uma licença do Power BI Pro ou PPU, caso em que você não precisa atribuir uma a ele. Também é possível conceder-lhes acesso ao conteúdo em um espaço de trabalho de capacidade Premium ou Fabric F64 ou superior, atribuindo-lhes uma licença Fabric (gratuita).

Importante

Às vezes, este artigo se refere ao Power BI Premium ou suas assinaturas de capacidade (SKUs P). Lembre-se de que a Microsoft está atualmente consolidando opções de compra e desativando as SKUs do Power BI Premium por capacidade. Em vez disso, os clientes novos e existentes devem considerar a compra de assinaturas de capacidade de malha (SKUs F).

Para obter mais informações, consulte Atualização importante chegando ao licenciamento do Power BI Premium e Perguntas frequentes sobre o Power BI Premium.

Configurações de chave

Há dois aspetos para habilitar e gerenciar como o acesso de usuários externos funcionará:

- Configurações do Microsoft Entra gerenciadas por um administrador do Microsoft Entra. Essas configurações do Microsoft Entra são um pré-requisito.

- Configurações de locatário do Power BI gerenciadas por um administrador do Power BI no portal de administração. Essas configurações controlarão a experiência do usuário no serviço do Power BI.

Processo de convite de convidado

Há duas maneiras de convidar usuários convidados para seu locatário.

- Convites planejados: você pode configurar usuários externos com antecedência no Microsoft Entra ID. Dessa forma, a conta de convidado fica pronta sempre que um usuário do Power BI precisa usá-la para atribuir permissões (por exemplo, permissões de aplicativo). Embora exija algum planejamento inicial, é o processo mais consistente porque todos os recursos de segurança do Power BI são suportados. Um administrador pode usar o PowerShell para adicionar com eficiência um grande número de usuários externos.

- Convites ad hoc: uma conta de convidado pode ser gerada automaticamente no ID do Microsoft Entra no momento em que um usuário do Power BI compartilha ou distribui conteúdo para um usuário externo (que não foi configurado anteriormente). Essa abordagem é útil quando você não sabe com antecedência quem serão os usuários externos. No entanto, esse recurso deve primeiro ser habilitado no Microsoft Entra ID. A abordagem de convite ad hoc funciona para permissões ad hoc por item e permissões de aplicativo.

Gorjeta

Nem todas as opções de segurança no serviço do Power BI dão suporte ao acionamento de um convite ad hoc. Por esse motivo, há uma experiência de usuário inconsistente ao atribuir permissões (por exemplo, segurança de espaço de trabalho versus permissões por item versus permissões de aplicativo). Sempre que possível, recomendamos que você use a abordagem de convite planejado, pois ela resulta em uma experiência de usuário consistente.

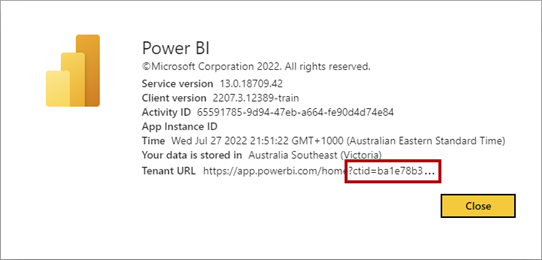

ID de inquilino do cliente

Cada locatário do Microsoft Entra tem um identificador global exclusivo (GUID) conhecido como ID do locatário. No Power BI, é conhecido como CTID (ID do locatário do cliente). O CTID permite que o serviço do Power BI localize o conteúdo da perspetiva de um locatário organizacional diferente. Você precisa anexar o CTID a URLs ao compartilhar conteúdo com um usuário externo.

Aqui está um exemplo de anexar o CTID a uma URL: https://app.powerbi.com/Redirect?action=OpenApp&appId=abc123&ctid=def456

Quando precisar fornecer o CTID da sua organização a um usuário externo, você poderá encontrá-lo no serviço do Power BI abrindo a janela de diálogo Sobre o Power BI . Está disponível no menu Ajuda & Suporte (?) localizado no canto superior direito do serviço Power BI. O CTID é anexado ao final da URL do locatário.

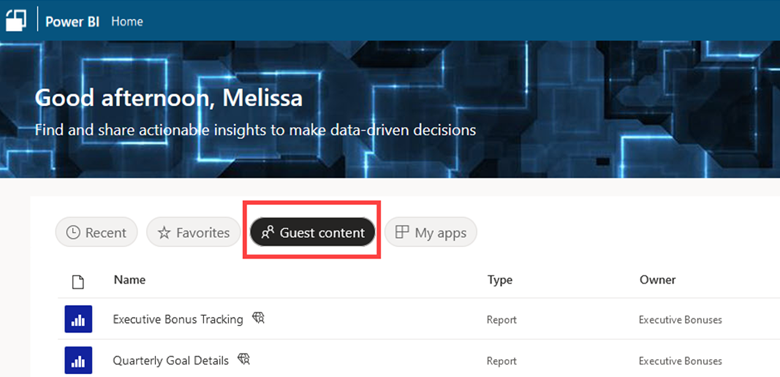

Branding organizacional

Quando o acesso de convidado externo acontece com frequência em sua organização, é uma boa ideia usar a identidade visual personalizada. Ele ajuda os usuários a identificar qual locatário organizacional eles estão acessando. Os elementos de marca personalizados incluem um logotipo, imagem de capa e cor do tema.

A captura de tela a seguir mostra a aparência do serviço do Power BI quando acessado por uma conta de convidado. Inclui uma opção de conteúdo convidado, que está disponível quando o CTID é anexado ao URL.

Partilha de dados externa

Algumas organizações têm um requisito para fazer mais do que compartilhar relatórios com usuários externos. Eles pretendem compartilhar modelos semânticos com usuários externos, como parceiros, clientes ou fornecedores.

O objetivo do compartilhamento de modelo semântico in-loco (também conhecido como compartilhamento de modelo semântico entre locatários) é permitir que usuários externos criem seus próprios relatórios personalizados e modelos compostos usando dados criados, gerenciados e fornecidos. O modelo semântico compartilhado original (criado por você) permanece em seu locatário do Power BI. Os relatórios e modelos dependentes são armazenados no locatário do Power BI do usuário externo.

Há vários aspetos de segurança para fazer o compartilhamento de modelo semântico in-loco funcionar.

- Configuração de locatário: permitir que usuários convidados trabalhem com modelos semânticos compartilhados em seus próprios locatários: essa configuração especifica se o recurso de compartilhamento de dados externos pode ser usado. Ele precisa ser habilitado para que qualquer uma das outras duas configurações (mostradas a seguir) entre em vigor. Ele é habilitado ou desabilitado para toda a organização pelo administrador do Power BI.

- Configuração de locatário: permitir que usuários específicos ativem o compartilhamento de dados externos: essa configuração especifica quais grupos de usuários podem compartilhar dados externamente. Os grupos de usuários permitidos aqui poderão usar a terceira configuração (descrita a seguir). Essa configuração é gerenciada pelo administrador do Power BI.

- Configuração do modelo semântico: Compartilhamento externo: essa configuração especifica se esse modelo semântico específico pode ser usado por usuários externos. Essa configuração é gerenciada por criadores e proprietários de conteúdo para cada modelo semântico específico.

- Permissão de modelo semântico: Ler e compilar: as permissões padrão do modelo semântico para dar suporte aos criadores de conteúdo ainda estão em vigor.

Importante

Normalmente, o termo consumidor é usado para se referir a usuários somente visualização que consomem conteúdo produzido por outras pessoas na organização. No entanto, com o compartilhamento de modelo semântico in-loco, há um produtor do modelo semântico e um consumidor do modelo semântico. Nessa situação, o consumidor do modelo semântico geralmente é um criador de conteúdo na outra organização.

Se a segurança em nível de linha for especificada para seu modelo semântico, ela será honrada para usuários externos. Para obter mais informações, consulte a seção Impor segurança de dados com base na identidade do consumidor no artigo Relatar planejamento de segurança do consumidor.

Subscrições de utilizadores externos

É mais comum que usuários externos sejam gerenciados como usuários convidados no Microsoft Entra ID, conforme descrito anteriormente. Além dessa abordagem comum, o Power BI fornece outros recursos para distribuir assinaturas de relatório para usuários fora da organização.

A configuração de locatário Permitir que assinaturas de email do Power BI sejam enviadas para usuários externos especifica se os usuários têm permissão para enviar assinaturas de email para usuários externos que ainda não são usuários convidados do Microsoft Entra. Recomendamos que você defina essa configuração de locatário para alinhar com o rigor ou flexibilidade com que sua organização prefere gerenciar contas de usuários externos.

Gorjeta

Os administradores podem verificar quais usuários externos estão recebendo assinaturas usando a API Obter Assinaturas de Relatório como Admin. O endereço de e-mail do usuário externo é mostrado. O tipo principal não está resolvido porque o usuário externo não está configurado no Microsoft Entra ID.

Lista de verificação - Ao planejar como lidar com usuários convidados externos, as principais decisões e ações incluem:

- Identificar requisitos para usuários externos no Power BI: determine quais casos de uso existem para colaboração externa. Esclareça os cenários para usar o Power BI com o Microsoft Entra B2B. Determine se a colaboração com usuários externos é uma ocorrência comum ou rara.

- Determine as configurações atuais do Microsoft Entra: colabore com o administrador do Microsoft Entra para descobrir como a colaboração externa está configurada no momento. Determine qual será o impacto no uso B2B com o Power BI.

- Decida como convidar usuários externos: colabore com os administradores do Microsoft Entra para decidir como as contas de convidado serão criadas no Microsoft Entra ID. Decida se convites ad hoc serão permitidos. Decida em que medida a abordagem de convite planeada será utilizada. Garantir que todo o processo é compreendido e documentado.

- Criar e publicar orientações do usuário sobre usuários externos: crie documentação para seus criadores de conteúdo que os orientará sobre como compartilhar conteúdo com usuários externos (especialmente quando o processo de convite planejado for necessário). Inclua informações sobre as limitações que os usuários externos enfrentarão se pretenderem que usuários externos editem e gerenciem conteúdo. Publique essas informações em seu portal centralizado e materiais de treinamento.

- Determine como lidar com o compartilhamento de dados externos: decida se o compartilhamento de dados externos deve ser permitido e se está limitado a um conjunto específico de criadores de conteúdo aprovados. Defina a configuração Permitir que usuários convidados trabalhem com modelos semânticos compartilhados em seus próprios locatários e a configuração Permitir que usuários específicos ativem o locatário de compartilhamento de dados externos para alinhar com sua decisão. Forneça informações sobre compartilhamento de dados externos para seus criadores de modelos semânticos. Publique essas informações em seu portal centralizado e materiais de treinamento.

- Determine como lidar com licenças do Power BI para usuários externos: se o usuário convidado não tiver uma licença existente do Power BI, decida sobre o processo para atribuir uma licença a eles. Certifique-se de que o processo está documentado.

- Inclua seu CTID na documentação relevante do usuário: registre a URL que acrescenta o ID do locatário (CTID) na documentação do usuário. Inclua exemplos para criadores e consumidores sobre como usar URLs que anexam o CTID.

- Configurar identidade visual personalizada no Power BI: no portal de administração, configure a identidade visual personalizada para ajudar os usuários externos a identificar qual locatário organizacional eles estão acessando.

- Verificar ou atualizar as configurações do locatário: verifique como as configurações do locatário estão configuradas atualmente no serviço do Power BI. Atualize-os conforme necessário com base nas decisões tomadas para gerenciar o acesso de usuários externos.

Estratégia para locais de arquivos

Existem diferentes tipos de arquivos que devem ser armazenados adequadamente. Portanto, é importante ajudar os usuários a entender as expectativas sobre onde os arquivos e dados devem ser localizados.

Pode haver risco associado a arquivos do Power BI Desktop e pastas de trabalho do Excel porque eles podem conter dados importados. Esses dados podem incluir informações do cliente, informações de identificação pessoal (PII), informações proprietárias ou dados sujeitos a requisitos regulatórios ou de conformidade.

Gorjeta

É fácil ignorar os arquivos armazenados fora do serviço do Power BI. Recomendamos que os considere quando estiver a planear a segurança.

Aqui estão alguns dos tipos de arquivos que podem estar envolvidos em uma implementação do Power BI.

- Arquivos de origem

- Arquivos do Power BI Desktop: os arquivos originais (.pbix) do conteúdo publicado no serviço do Power BI. Quando o arquivo contém um modelo de dados, ele pode conter dados importados.

- Pastas de trabalho do Excel: as pastas de trabalho do Excel (.xlsx) podem incluir conexões com modelos semânticos no serviço do Power BI. Eles também podem conter dados exportados. Eles podem até ser pastas de trabalho originais para conteúdo publicado no serviço do Power BI (como um item de pasta de trabalho em um espaço de trabalho).

- Arquivos de relatório paginados: os arquivos de relatório originais (.rdl) para conteúdo publicado no serviço do Power BI.

- Arquivos de dados de origem: arquivos simples (por exemplo, .csv ou .txt) ou pastas de trabalho do Excel que contêm dados de origem que foram importados para um modelo do Power BI.

- Ficheiros exportados e outros

- Arquivos do Power BI Desktop: os arquivos .pbix que foram baixados do serviço do Power BI.

- Arquivos PowerPoint e PDF: as apresentações do PowerPoint (.pptx) e documentos PDF baixados do serviço do Power BI.

- Arquivos Excel e CSV: dados exportados de relatórios no serviço Power BI.

- Arquivos de relatório paginados: os arquivos exportados de relatórios paginados no serviço do Power BI. Excel, PDF e PowerPoint são suportados. Existem também outros formatos de arquivo de exportação para relatórios paginados, incluindo Word, XML ou arquivo da Web. Ao usar a API de exportação de arquivos para relatórios, os formatos de imagem também são suportados.

- Arquivos de e-mail: envie imagens e anexos de assinaturas por e-mail.

Você precisará tomar algumas decisões sobre onde os usuários podem ou não armazenar arquivos. Normalmente, esse processo envolve a criação de uma política de governança à qual os usuários podem se referir. Os locais para arquivos de origem e arquivos exportados devem ser protegidos para garantir o acesso apropriado por usuários autorizados.

Aqui estão algumas recomendações para trabalhar com arquivos.

- Armazenar arquivos em uma biblioteca compartilhada: use um site do Teams, uma biblioteca do SharePoint ou um OneDrive para biblioteca compartilhada do trabalho ou da escola. Evite usar bibliotecas e unidades pessoais. Verifique se o backup do local de armazenamento foi feito. Certifique-se também de que o local de armazenamento tenha o controle de versão habilitado para que seja possível reverter para uma versão anterior.

- Use o serviço do Power BI tanto quanto possível: sempre que possível, use o serviço do Power BI para compartilhamento e distribuição de conteúdo. Dessa forma, há auditoria completa do acesso sempre. Armazenar e compartilhar arquivos em um sistema de arquivos deve ser reservado para o pequeno número de usuários que estão colaborando no conteúdo.

- Não use e-mail: desencoraje o uso de e-mail para compartilhar arquivos. Quando alguém envia por email uma pasta de trabalho do Excel ou um arquivo do Power BI Desktop para 10 usuários, isso resulta em 10 cópias do arquivo. Há sempre o risco de incluir um endereço de e-mail incorreto (interno ou externo). Além disso, há um risco maior de o arquivo ser encaminhado para outra pessoa. (Para minimizar esse risco, trabalhe com o administrador do Exchange Online para implementar regras para bloquear anexos com base em condições de tamanho ou tipo de extensão de arquivo. Outras estratégias de prevenção de perda de dados para o Power BI são descritas nos artigos de proteção de informações e prevenção de perda de dados.)

- Usar arquivos de modelo: ocasionalmente, há uma necessidade legítima de compartilhar um arquivo do Power BI Desktop com outra pessoa. Nesse caso, considere criar e compartilhar um arquivo de modelo (.pbit) do Power BI Desktop. Um arquivo de modelo contém apenas metadados, portanto, é menor em tamanho do que o arquivo de origem. Essa técnica exigirá que o destinatário insira credenciais de fonte de dados para atualizar os dados do modelo.

Há configurações de locatário no portal de administração que controlam quais formatos de exportação os usuários têm permissão para usar ao exportar do serviço do Power BI. É importante rever e definir essas configurações. É uma atividade complementar ao planejamento dos locais de arquivos que devem ser usados para os arquivos exportados.

Gorjeta

Alguns formatos de exportação oferecem suporte à proteção completa de informações usando criptografia. Devido aos requisitos regulamentares, algumas organizações têm uma necessidade válida de restringir quais formatos de exportação os usuários podem usar. O artigo Proteção de informações para o Power BI descreve os fatores a serem considerados ao decidir quais formatos de exportação habilitar ou desabilitar nas configurações do locatário. Na maioria dos casos, recomendamos que você restrinja os recursos de exportação somente quando precisar atender a requisitos regulatórios específicos. Você pode usar o log de atividades do Power BI para identificar quais usuários estão executando muitas exportações. Você pode então ensinar esses usuários sobre alternativas mais eficientes e seguras.

Lista de verificação - Ao planejar locais de arquivos, as principais decisões e ações incluem:

- Identificar onde os arquivos devem ser localizados: decida onde os arquivos devem ser armazenados. Determine se há locais específicos que não devem ser usados.

- Criar e publicar documentação sobre locais de arquivos: crie documentação do usuário que esclareça as responsabilidades de gerenciamento e proteção de arquivos. Ele também deve descrever quaisquer locais onde os arquivos devem (ou não) ser armazenados. Publique essas informações em seu portal centralizado e materiais de treinamento.

- Definir as configurações de locatário para exportações: revise e defina cada configuração de locatário relacionada aos formatos de exportação aos quais você deseja oferecer suporte.

Estratégia de utilização de grupos

Recomendamos o uso de grupos de segurança do Microsoft Entra para proteger o conteúdo do Power BI pelos seguintes motivos.

- Manutenção reduzida: a associação ao grupo de segurança pode ser modificada sem a necessidade de modificar as permissões para o conteúdo do Power BI. Novos usuários podem ser adicionados ao grupo e usuários desnecessários podem ser removidos do grupo.

- Precisão aprimorada: como as alterações de associação ao grupo são feitas uma vez, isso resulta em atribuições de permissão mais precisas. Se um erro for detetado, ele pode ser corrigido mais facilmente.

- Delegação: Você pode delegar a responsabilidade de gerenciar a associação ao grupo ao proprietário do grupo.

Decisões de grupo de alto nível

Existem algumas decisões estratégicas a serem tomadas em relação a como os grupos serão usados.

Permissão para criar e gerenciar grupos

Há duas decisões fundamentais a tomar sobre a criação e gestão de grupos.

- Quem pode criar um grupo? Geralmente, apenas a TI pode criar grupos de segurança. No entanto, é possível adicionar usuários à função interna de administrador de Grupos Microsoft Entra. Dessa forma, certos usuários confiáveis, como campeões do Power BI ou membros satélites do seu COE, podem criar grupos para sua unidade de negócios.

- Quem pode gerir os membros de um grupo? É comum que a TI gerencie a participação em grupos. No entanto, é possível especificar um ou mais proprietários de grupo que têm permissão para adicionar e remover membros do grupo. Usar o gerenciamento de grupo de autoatendimento é útil quando uma equipe descentralizada ou membros satélites do COE têm permissão para gerenciar a associação de grupos específicos do Power BI.

Gorjeta

Permitir o gerenciamento de grupos de autoatendimento e especificar proprietários de grupos descentralizados são ótimas maneiras de equilibrar eficiência e velocidade com governança.

Planejando grupos do Power BI

É importante que você crie uma estratégia de alto nível sobre como usar grupos para proteger o conteúdo do Power BI e muitos outros usos.

Vários casos de uso para grupos

Considere os seguintes casos de uso para grupos.

| Cenário de teste | Descrição | Exemplo de nome de grupo |

|---|---|---|

| Comunicação com o Centro de Excelência (COE) do Power BI | Inclui todos os usuários associados ao COE, incluindo todos os membros principais e satélites do COE. Dependendo das suas necessidades, você também pode criar um grupo separado apenas para os membros principais. É provável que seja um grupo do Microsoft 365 correlacionado com um site do Teams. | • Centro de Excelência Power BI |

| Comunicação com a equipe de liderança do Power BI | Inclui o patrocinador executivo e representantes de unidades de negócios que colaboram na liderança da iniciativa Power BI na organização. | • Comitê diretivo do Power BI |

| Comunicação com a comunidade de usuários do Power BI | Inclui todos os usuários aos quais é atribuído qualquer tipo de licença de usuário do Power BI. É útil para fazer anúncios a todos os utilizadores do Power BI na sua organização. É provável que seja um grupo do Microsoft 365 correlacionado com um site do Teams. | • Comunidade do Power BI |

| Dando suporte à comunidade de usuários do Power BI | Inclui usuários de suporte técnico que interagem diretamente com a comunidade de usuários para lidar com problemas de suporte do Power BI. Este endereço de e-mail (e o site do Teams, se aplicável) está disponível e visível para a população de usuários. | • Suporte ao usuário do Power BI |

| Fornecendo suporte escalonado | Inclui usuários específicos, geralmente do Power BI COE, que fornecem suporte escalonado. Este endereço de e-mail (e o site do Teams, se aplicável) é normalmente privado, para uso apenas pela equipe de suporte ao usuário. | • Suporte ao usuário escalonado do Power BI |

| Administrando o serviço do Power BI | Inclui usuários específicos que têm permissão para administrar o serviço do Power BI. Opcionalmente, os membros desse grupo podem ser correlacionados à função no Microsoft 365 para simplificar o gerenciamento. | • Administradores do Power BI |

| Notificando recursos permitidos e implantações graduais de recursos | Inclui usuários permitidos para uma configuração de locatário específica no portal de administração (se o recurso for limitado) ou se o recurso for implementado gradualmente para grupos de usuários. Muitas das configurações de locatário exigirão que você crie um novo grupo específico do Power BI. | • Criadores de espaços de trabalho do Power BI • Partilha de dados externos do Power BI |

| Gerenciando gateways de dados | Inclui um ou mais grupos de usuários que têm permissão para administrar um cluster de gateway. Pode haver vários grupos desse tipo quando há vários gateways ou quando equipes descentralizadas gerenciam gateways. | • Administradores de gateway do Power BI • Criadores de fontes de dados do gateway do Power BI • Proprietários de fontes de dados do gateway do Power BI • Usuários da fonte de dados do gateway do Power BI |

| Gestão de capacidades Premium | Inclui usuários autorizados a gerenciar uma capacidade Premium. Pode haver vários grupos desse tipo quando há várias capacidades ou quando equipes descentralizadas gerenciam capacidades. | • Contribuidores de capacidade do Power BI |

| Protegendo espaços de trabalho, aplicativos e itens | Muitos grupos baseados em áreas de assunto e com acesso permitido para gerenciar a segurança de funções de espaço de trabalho do Power BI, permissões de aplicativo e permissões por item. | • Administradores de espaço de trabalho do Power BI • Membros do espaço de trabalho do Power BI • Colaboradores do espaço de trabalho do Power BI • Visualizadores do espaço de trabalho do Power BI • Visualizadores de aplicativos do Power BI |

| Implantando conteúdo | Inclui os usuários que podem implantar conteúdo usando um pipeline de implantação do Power BI. Esse grupo é usado em conjunto com permissões de espaço de trabalho. | • Administradores de pipeline de implantação do Power BI |

| Automatização de operações administrativas | Inclui as entidades de serviço que têm permissão para usar APIs do Power BI para fins administrativos ou de incorporação. | • Entidades de serviço do Power BI |

Grupos para configurações de locatário do Power BI

Dependendo dos processos internos que você tem em vigor, você terá outros grupos que são necessários. Esses grupos são úteis ao gerenciar as configurações do locatário. Seguem-se alguns exemplos.

- Criadores de espaços de trabalho do Power BI: Útil quando você precisa limitar quem pode criar espaços de trabalho. Ele é usado para configurar a configuração Criar locatário de espaços de trabalho.

- Especialistas no assunto da certificação do Power BI: Útil para especificar quem tem permissão para usar o endosso certificado para conteúdo. Ele é usado para configurar a configuração de locatário de Certificação .

- Criadores de conteúdo aprovados pelo Power BI: Útil quando você precisa de aprovação, treinamento ou reconhecimento de política para a instalação do Power BI Desktop ou para obter uma licença do Power BI Pro ou PPU. Ele é usado por configurações de locatário que incentivam recursos de criação de conteúdo, como Permitir conexões DirectQuery a modelos semânticos do Power BI, Enviar aplicativos por push para usuários finais, Permitir pontos de extremidade XMLA e outros.

- Usuários de ferramentas externas do Power BI: Útil quando você permite o uso de ferramentas externas para um grupo seletivo de usuários. É usado pela política de grupo ou quando as instalações ou solicitações de software devem ser cuidadosamente controladas.

- Desenvolvedores personalizados do Power BI: Útil quando você precisa controlar quem tem permissão para incorporar conteúdo em outros aplicativos fora do Power BI. Ele é usado para configurar a configuração de locatário Incorporar conteúdo em aplicativos .

- Publicação pública do Power BI: útil quando você precisa limitar quem pode publicar dados publicamente. Ele é usado para configurar a configuração Publicar para locatário da Web .

- Compartilhamento do Power BI para toda a organização: útil quando você precisa restringir quem pode compartilhar um link com todos na organização. Ele é usado para configurar a configuração Permitir links compartilháveis para conceder acesso a todos no locatário da sua organização .

- Compartilhamento de dados externos do Power BI: Útil quando você precisa permitir que determinados usuários compartilhem modelos semânticos com usuários externos. Ele é usado para configurar a configuração Permitir que usuários específicos ativem o locatário de compartilhamento de dados externo.

- Acesso de usuário convidado do Power BI licenciado: Útil quando você precisa agrupar usuários externos aprovados que recebem uma licença da sua organização. Ele é usado para configurar a configuração Permitir que usuários convidados do Microsoft Entra acessem o locatário do Power BI .

- Acesso de usuário convidado do Power BI BYOL: Útil quando você precisa agrupar usuários externos aprovados que trazem sua própria licença (BYOL) de sua organização doméstica. Ele é usado para configurar a configuração Permitir que usuários convidados do Microsoft Entra acessem o locatário do Power BI .

Gorjeta

Para obter considerações sobre como usar grupos ao planejar o acesso ao espaço de trabalho, consulte o artigo Planejamento no nível do espaço de trabalho. Para obter informações sobre como planejar a proteção de espaços de trabalho, aplicativos e itens, consulte o artigo Relatar planejamento de segurança do consumidor.

Tipo de grupo

Você pode criar diferentes tipos de grupos.

- Grupo de segurança: um grupo de segurança é a melhor opção quando seu objetivo principal é conceder acesso a um recurso.

- Grupo de segurança habilitado para email: quando você precisa conceder acesso a um recurso e distribuir mensagens para todo o grupo por email, um grupo de segurança habilitado para email é uma boa escolha.

- Grupo do Microsoft 365: este tipo de grupo tem um site do Teams e um endereço de email. É a melhor escolha quando o objetivo principal é a comunicação ou a colaboração em um site do Teams. Um grupo do Microsoft 365 só tem membros e proprietários; não há um papel de espectador. Por esta razão, o seu principal objetivo é a colaboração. Esse tipo de grupo era anteriormente conhecido como grupo do Office 365, grupo moderno ou grupo unificado.

- Grupo de distribuição: você pode usar um grupo de distribuição para enviar uma notificação de difusão para uma lista de usuários. Hoje, é considerado um conceito legado que fornece compatibilidade com versões anteriores. Para novos casos de uso, recomendamos que você crie um grupo de segurança habilitado para email.

Quando você solicita um novo grupo ou pretende usar um grupo existente, é importante estar ciente de seu tipo. O tipo de grupo pode determinar como ele é usado e gerenciado.

- Permissões do Power BI: nem todos os tipos de grupo são suportados para todos os tipos de operação de segurança. Os grupos de segurança (incluindo grupos de segurança habilitados para email) oferecem a mais alta cobertura quando se trata de definir opções de segurança do Power BI. A documentação da Microsoft geralmente recomenda grupos do Microsoft 365. No entanto, no caso do Power BI, eles não são tão capazes quanto os grupos de segurança. Para obter mais informações sobre permissões do Power BI, consulte os artigos posteriores desta série sobre planejamento de segurança.

- Configurações de locatário do Power BI: você só pode usar grupos de segurança (incluindo grupos de segurança habilitados para email) ao permitir ou não que grupos de usuários trabalhem com configurações de locatário do Power BI.

- Recursos avançados do Microsoft Entra: certos tipos de recursos avançados não são suportados para todos os tipos de grupo. Por exemplo, os grupos do Microsoft 365 não suportam aninhamento de grupos dentro de um grupo. Embora alguns tipos de grupo ofereçam suporte à associação de grupo dinâmico com base em atributos de usuário na ID do Microsoft Entra, os grupos que usam associação dinâmica não são suportados para o Power BI.

- Gerenciado de forma diferente: sua solicitação para criar ou gerenciar um grupo pode ser roteada para um administrador diferente com base no tipo de grupo (grupos de segurança habilitados para email e grupos de distribuição são gerenciados no Exchange). Portanto, o seu processo interno será diferente dependendo do tipo de grupo.

Convenção de nomenclatura de grupos

É provável que você acabe com muitos grupos no Microsoft Entra ID para dar suporte à implementação do Power BI. Portanto, é importante ter um padrão acordado para como os grupos são nomeados. Uma boa convenção de nomenclatura ajudará a determinar o propósito do grupo e torná-lo mais simples de gerenciar.

Considere usar a seguinte convenção de nomenclatura padrão: <Prefix><Purpose> - <Topic/Scope/Department><[Environment]>

A lista a seguir descreve cada parte da convenção de nomenclatura.

- Prefixo: usado para agrupar todos os grupos do Power BI. Quando o grupo será usado para mais de uma ferramenta analítica, seu prefixo pode ser apenas BI, em vez de Power BI. Nesse caso, o texto que descreve a finalidade será mais genérico para que se relacione com mais de uma ferramenta analítica.

- Finalidade: A finalidade varia. Pode ser para uma função de espaço de trabalho, permissões de aplicativo, permissões de nível de item, segurança em nível de linha ou outra finalidade. Às vezes, vários propósitos podem ser satisfeitos com um único grupo.

- Tópico/Escopo/Departamento: Usado para esclarecer a quem o grupo se aplica. Muitas vezes, descreverá a pertença ao grupo. Pode também referir-se a quem gere o grupo. Às vezes, um único grupo pode ser usado para vários fins. Por exemplo, uma coleção de espaços de trabalho financeiros pode ser gerenciada com um único grupo.

- Ambiente: Opcional. Útil para diferenciar entre desenvolvimento, teste e produção.

Aqui estão alguns exemplos de nomes de grupo que aplicam a convenção de nomenclatura padrão.

- Administradores de espaço de trabalho do Power BI - Finance [Dev]

- Membros do espaço de trabalho do Power BI - Finance [Dev]

- Colaboradores do espaço de trabalho do Power BI - Finance [Dev]

- Visualizadores do espaço de trabalho do Power BI - Finance [Dev]

- Visualizadores do aplicativo Power BI - Finanças

- Administradores de gateway do Power BI - Enterprise BI

- Administradores de gateway do Power BI - Finance

Decisões por grupo

Ao planejar para quais grupos você precisará, várias decisões devem ser tomadas.

Quando um criador de conteúdo ou proprietário solicita um novo grupo, o ideal é que ele use um formulário para fornecer as seguintes informações.

- Nome e finalidade: um nome de grupo sugerido e sua finalidade pretendida. Considere incluir o Power BI (ou apenas BI quando tiver várias ferramentas de BI) no nome do grupo para indicar claramente o âmbito do grupo.

- Endereço de e-mail: um endereço de e-mail quando a comunicação também é necessária para os membros do grupo. Nem todos os tipos de grupos precisam estar habilitados para email.

- Tipo de grupo: as opções incluem grupo de segurança, grupo de segurança habilitado para email, grupo do Microsoft 365 e grupo de distribuição.

- Proprietário do grupo: quem tem permissão para possuir e gerenciar os membros do grupo.

- Associação ao grupo: os usuários pretendidos que serão membros do grupo. Considere se usuários externos e internos podem ser adicionados ou se há uma justificativa para colocar usuários externos em um grupo diferente.

- Uso da atribuição de membro de grupo just-in-time: você pode usar o PIM, Gerenciamento Privilegiado de Identidades para permitir acesso just-in-time a um grupo. Este serviço pode ser útil quando os utilizadores necessitam de acesso temporário. O PIM também é útil para administradores do Power BI que precisam de acesso ocasional.

Gorjeta

Os grupos existentes baseados no organograma nem sempre funcionam bem para fins do Power BI. Use grupos existentes quando eles atenderem às suas necessidades. No entanto, esteja preparado para criar grupos específicos do Power BI quando necessário.

Lista de verificação - Ao criar sua estratégia de como usar grupos, as principais decisões e ações incluem:

- Decida a estratégia para o uso de grupos: determine os casos de uso e as finalidades que você precisará usar para usar grupos. Seja específico sobre quando a segurança deve ser aplicada usando contas de usuário versus quando um grupo é necessário ou preferido.

- Criar uma convenção de nomenclatura para grupos específicos do Power BI: verifique se uma convenção de nomenclatura consistente está em uso para grupos que darão suporte à comunicação, recursos, administração ou segurança do Power BI.

- Decida quem tem permissão para criar grupos: Esclareça se toda a criação de grupos é necessária para passar pela TI. Ou se certos indivíduos (como membros satélites do COE) podem receber permissão para criar grupos para sua unidade de negócios.

- Criar um processo para solicitar um novo grupo: crie um formulário para que os usuários solicitem a criação de um novo grupo. Certifique-se de que existe um processo para responder rapidamente a novas solicitações. Tenha em mente que, se as solicitações forem atrasadas, os usuários podem ficar tentados a começar a atribuir permissões a contas individuais.

- Decidir quando o gerenciamento de grupo descentralizado é permitido: para grupos que se aplicam a uma equipe específica, decida quando é aceitável que um proprietário de grupo (fora da TI) gerencie membros no grupo.

- Decida se a associação de grupo just-in-time será usada: determine se o Privileged Identity Management será útil. Em caso afirmativo, determine para quais grupos ele pode ser usado (como o grupo de administradores do Power BI).

- Revise quais grupos existem atualmente: determine quais grupos existentes podem ser usados e quais grupos precisam ser criados.

- Revise cada configuração de locatário: para cada configuração de locatário, determine se ela será permitida ou não para um conjunto específico de usuários. Determine se um novo grupo precisa ser criado para configurar a configuração do locatário.

- Criar e publicar orientações para usuários sobre grupos: inclua documentação para criadores de conteúdo que inclua requisitos ou preferências para o uso de grupos. Certifique-se de que eles sabem o que pedir quando solicitam um novo grupo. Publique essas informações em seu portal centralizado e materiais de treinamento.

Conteúdos relacionados

No próximo artigo desta série, saiba mais sobre maneiras de fornecer conteúdo com segurança para consumidores de relatórios somente leitura.