Tutorial: Configurar o botão F5 BIG-IP Easy para logon único Kerberos

Aprenda a proteger aplicativos baseados em Kerberos com o Microsoft Entra ID, através da Configuração Guiada por Botão Fácil F5 BIG-IP 16.1.

A integração de um BIG-IP com o Microsoft Entra ID oferece muitos benefícios, incluindo:

- Governança aprimorada: consulte a estrutura Zero Trust para habilitar o trabalho remoto e saiba mais sobre a pré-autenticação do Microsoft Entra.

- Aplicar políticas organizacionais. Consulte O que é Acesso Condicional?.

- SSO completo entre o Microsoft Entra ID e os serviços publicados pelo BIG-IP

- Gerencie identidades e acesso a partir de um único plano de controle, o centro de administração do Microsoft Entra.

Para saber mais sobre os benefícios, consulte o artigo sobre a integração F5 BIG-IP e Microsoft Entra.

Descrição do cenário

Este cenário é um aplicativo herdado que usa a autenticação Kerberos, também conhecida como Autenticação Integrada do Windows (IWA), para bloquear o acesso ao conteúdo protegido.

Por ser legado, o aplicativo carece de protocolos modernos para suportar a integração direta com o Microsoft Entra ID. Você pode modernizar o aplicativo, mas é caro, requer planejamento e introduz risco de tempo de inatividade potencial. Em vez disso, um F5 BIG-IP Application Delivery Controller (ADC) preenche a lacuna entre o aplicativo herdado e o plano de controle de ID moderno, por meio da transição de protocolo.

Um big-IP na frente do aplicativo permite a sobreposição do serviço com pré-autenticação do Microsoft Entra e SSO baseado em cabeçalhos, melhorando a postura de segurança do aplicativo.

Nota

As organizações obtêm acesso remoto a esse tipo de aplicativo com o proxy de aplicativo Microsoft Entra

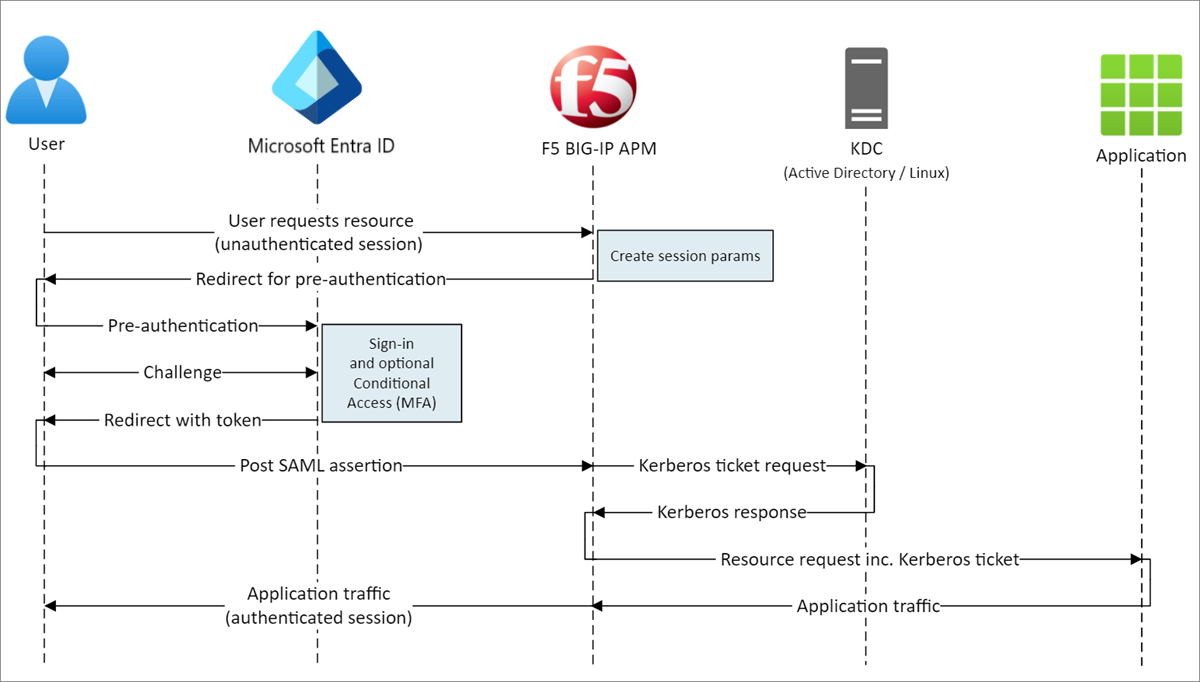

Arquitetura do cenário

A solução de acesso híbrido seguro (SHA) para este cenário tem os seguintes componentes:

- Aplicação: Serviço publicado BIG-IP para ser protegido pelo Microsoft Entra SHA. O host do aplicativo é associado ao domínio.

- Microsoft Entra ID: Provedor de identidade (IdP) SAML (Security Assertion Markup Language) que verifica as credenciais do usuário, Acesso Condicional e SSO baseado em SAML para o BIG-IP. Através do SSO, o Microsoft Entra ID fornece ao BIG-IP os atributos de sessão necessários.

- KDC: Função do Centro de Distribuição de Chaves (KDC) em um Controlador de Domínio (DC), emitindo tíquetes Kerberos

- BIG-IP: Proxy reverso e provedor de serviços SAML (SP) para o aplicativo, delegando autenticação ao IdP SAML antes de executar o SSO baseado em Kerberos para o aplicativo back-end.

SHA para este cenário suporta fluxos iniciados por SP e IdP. A imagem a seguir ilustra o fluxo da controladora de armazenamento.

- O usuário se conecta ao ponto de extremidade do aplicativo (BIG-IP)

- A política de acesso do BIG-IP Access Policy Manager (APM) redireciona o usuário para o Microsoft Entra ID (SAML IdP)

- O Microsoft Entra ID pré-autentica o usuário e aplica todas as políticas de Acesso Condicional impostas

- O usuário é redirecionado para BIG-IP (SAML SP) e o SSO é executado usando o token SAML emitido

- BIG-IP solicita tíquete Kerberos do KDC

- BIG-IP envia solicitação para aplicativo de back-end, juntamente com tíquete Kerberos para SSO

- Aplicação autoriza pedido e devolve carga útil

Pré-requisitos

Não é necessária experiência prévia em BIG-IP, mas você precisa:

- Uma conta gratuita do Azure ou superior

- Um BIG-IP ou implantar um BIG-IP Virtual Edition (VE) no Azure

- Qualquer uma das seguintes licenças F5 BIG-IP:

- F5 BIG-IP® Melhor pacote

- F5 BIG-IP APM autônomo

- F5 Licença de complemento BIG-IP APM em um BIG-IP F5 BIG-IP® Local Traffic Manager™ (LTM)

- Licença de avaliação gratuita de 90 dias do BIG-IP

- Identidades de usuário sincronizadas de um diretório local para o Microsoft Entra ID ou criadas no Microsoft Entra ID e fluídas de volta para o diretório local

- Uma das seguintes funções: Cloud Application Administrator ou Application Administrator.

- Um certificado da Web SSL para publicar serviços sobre HTTPS ou usar os certificados BIG-IP padrão durante o teste

- Um aplicativo Kerberos ou aprenda a configurar o SSO com o IIS (Serviços de Informações da Internet) no Windows.

Métodos de configuração BIG-IP

Este tutorial aborda a Configuração Guiada 16.1 com um modelo de Botão Fácil. Com o Botão Fácil, os administradores não vão e voltam entre o Microsoft Entra ID e um BIG-IP para habilitar serviços para SHA. O assistente de Configuração Guiada do APM e o Microsoft Graph lidam com a implantação e o gerenciamento de políticas. A integração entre o BIG-IP APM e o Microsoft Entra ID garante que os aplicativos suportem federação de identidades, SSO e acesso condicional do Microsoft Entra, reduzindo a sobrecarga administrativa.

Nota

Substitua cadeias de caracteres ou valores de exemplo neste artigo por aqueles para seu ambiente.

Botão Registar Fácil

A plataforma de identidade da Microsoft confia em um serviço ou cliente e, em seguida, pode acessar o Microsoft Graph. Esta ação cria um registro de aplicativo de locatário para autorizar o acesso do Botão Fácil ao Graph. Por meio dessas permissões, o BIG-IP envia por push as configurações para estabelecer uma relação de confiança entre uma instância do SP SAML para o aplicativo publicado e o ID do Microsoft Entra como o IdP SAML.

Entre no centro de administração do Microsoft Entra como pelo menos um administrador de aplicativos na nuvem.

Navegue até Aplicativos de identidade>>Registros de > aplicativos Novo registro.

Insira um nome de exibição para seu aplicativo. Por exemplo, F5 BIG-IP Easy Button.

Especifique quem pode usar as Contas do aplicativo >somente neste diretório organizacional.

Selecione Registar.

Navegue até permissões de API e autorize as seguintes permissões do Aplicativo Microsoft Graph:

- Aplicação.Read.All

- Application.ReadWrite.All

- Application.ReadWrite.OwnedBy

- Directory.Read.All

- Grupo.Read.All

- IdentityRiskyUser.Read.All

- Política.Read.All

- Policy.ReadWrite.ApplicationConfiguration

- Policy.ReadWrite.ConditionalAccess

- User.Read.All

Conceda consentimento de administrador para sua organização.

Em Certificados & Segredos, gere um novo segredo de cliente. Anote este segredo.

Em Visão geral, anote a ID do cliente e a ID do locatário.

Configurar o botão Fácil

Inicie a Configuração Guiada do APM para iniciar o modelo Botão Fácil.

Navegue até > e selecione Microsoft Entra Application.

Revise as etapas de configuração e selecione Avançar

Para publicar seu aplicativo, siga as próximas etapas.

Propriedades de Configuração

A guia Propriedades de configuração cria uma configuração de aplicativo BIG-IP e um objeto SSO. A seção Detalhes da Conta de Serviço do Azure pode representar o cliente que você registrou em seu locatário do Microsoft Entra anteriormente, como um aplicativo. Essas configurações permitem que um cliente OAuth BIG-IP registre uma controladora de armazenamento SAML em seu locatário, com as propriedades de SSO configuradas manualmente. O Easy Button faz essa ação para cada serviço BIG-IP publicado e habilitado para SHA.

Algumas configurações são globais, que podem ser reutilizadas para publicar mais aplicativos, reduzindo o tempo e o esforço de implantação.

- Forneça um Nome de Configuração exclusivo.

- Habilite o logon único (SSO) & cabeçalhos HTTP.

- Insira o ID do Locatário, o ID do Cliente e o Segredo do Cliente que você anotou ao registrar o cliente do Botão Fácil em seu locatário.

- Confirme se o BIG-IP se conecta ao seu locatário.

- Selecione Seguinte.

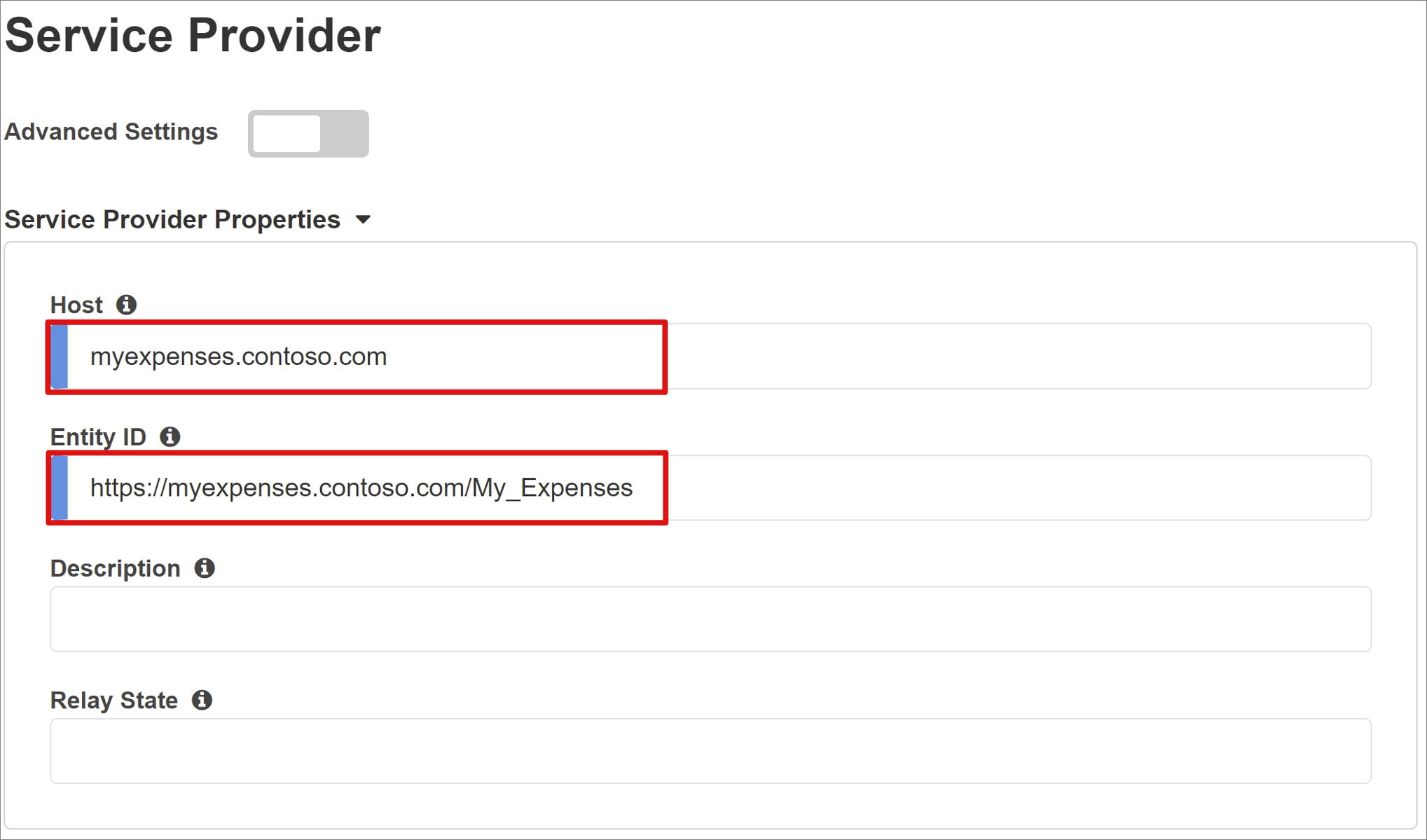

Fornecedor de Serviços

As configurações do provedor de serviços são as propriedades da instância SAML SP do aplicativo protegido por SHA.

Para Host, insira o FQDN (nome de domínio público totalmente qualificado) do aplicativo que está sendo protegido.

Para ID de entidade, insira o identificador que o Microsoft Entra ID usa para identificar a controladora de armazenamento SAML que solicita um token.

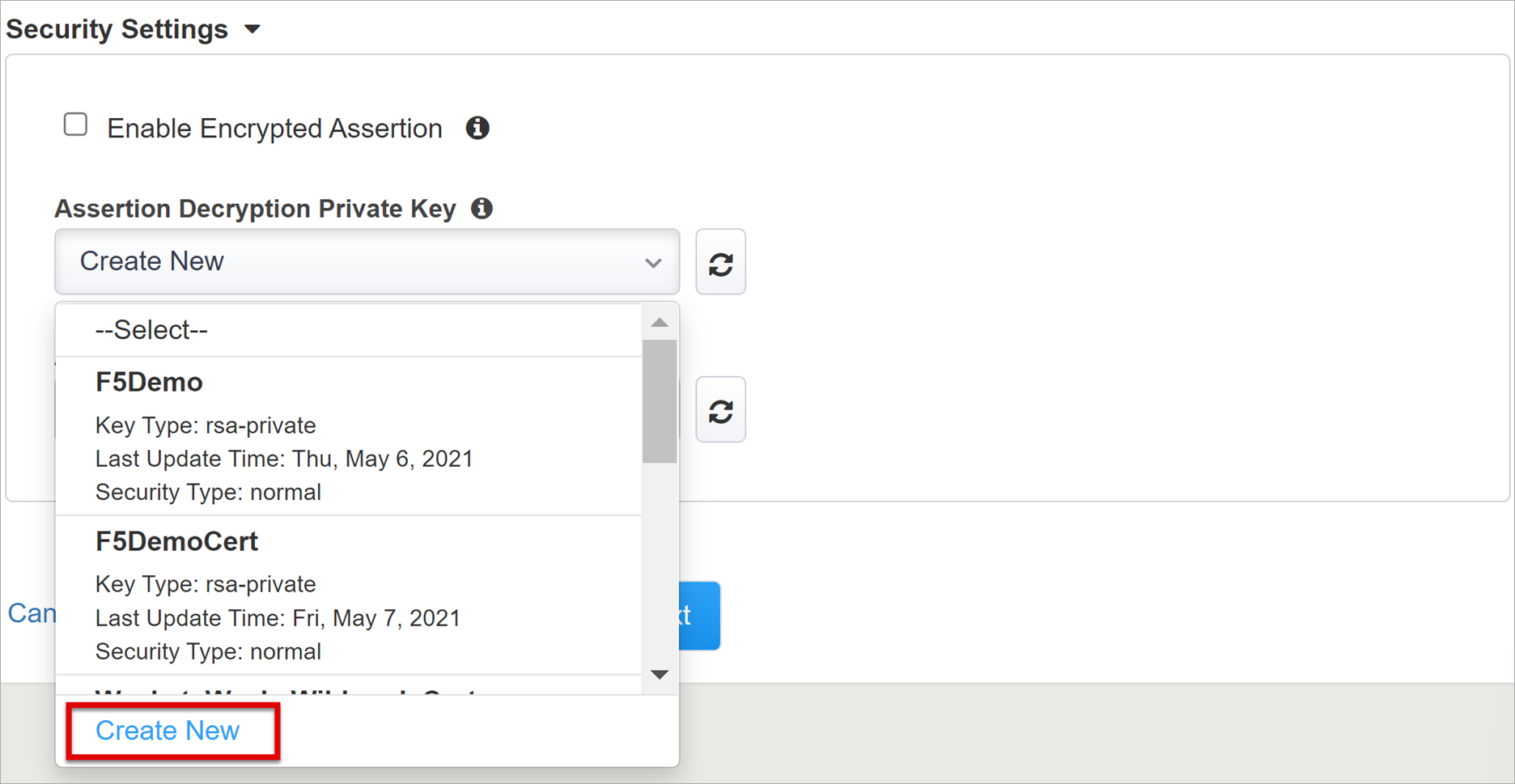

As Configurações de Segurança opcionais especificam se o Microsoft Entra ID criptografa asserções SAML emitidas. A criptografia de asserções entre o Microsoft Entra ID e o BIG-IP APM oferece mais garantia de que os tokens de conteúdo não podem ser intercetados e os dados pessoais ou corporativos não podem ser comprometidos.

- Na lista Assertion Decryption Private Key, selecione Create New.

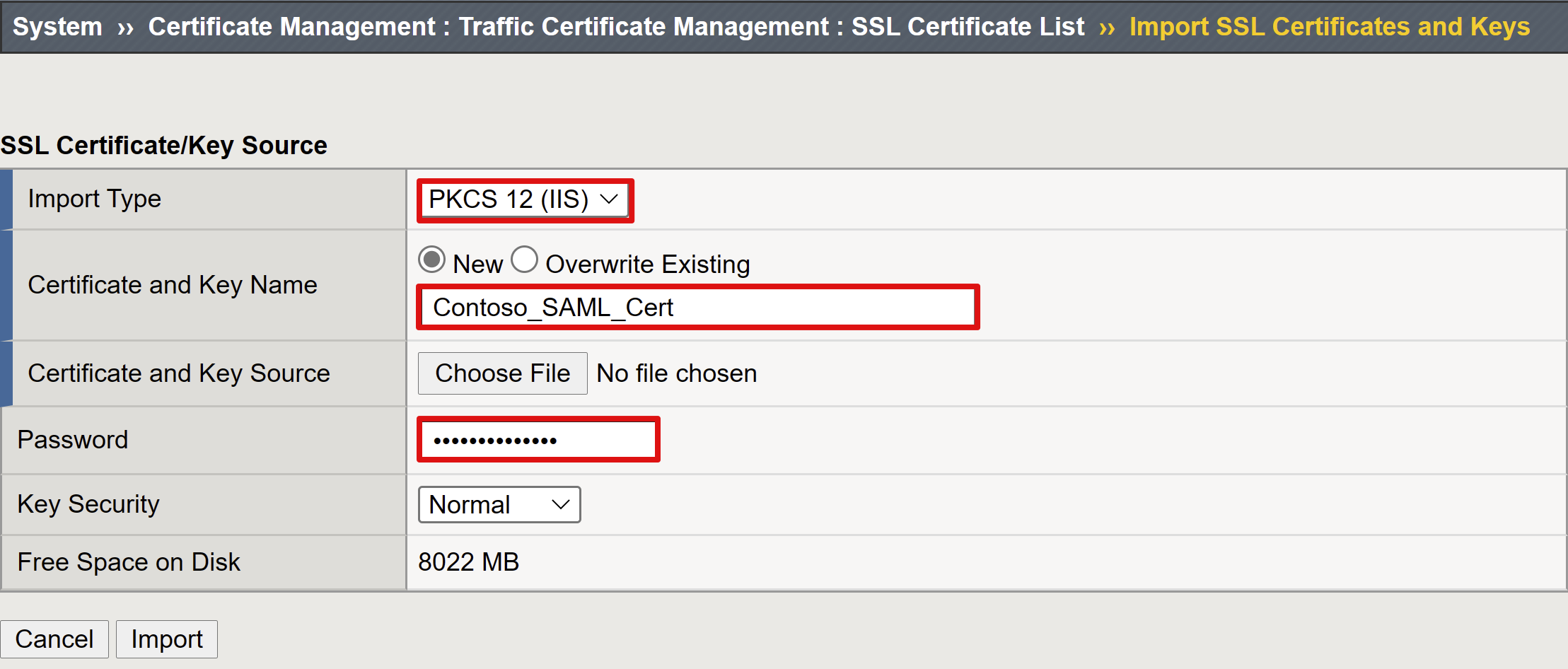

- Selecione OK. A caixa de diálogo Importar Certificado SSL e Chaves é exibida.

- Selecione PKCS 12 (IIS) para importar o certificado e a chave privada.

- Após o provisionamento, feche a guia do navegador para retornar à guia principal.

- Marque Ativar asserção criptografada.

- Se tiver ativado a encriptação, selecione o seu certificado na lista Chave Privada de Desencriptação de Asserção. Essa chave privada é para o certificado que o BIG-IP APM usa para descriptografar as asserções do Microsoft Entra.

- Se tiver ativado a encriptação, selecione o seu certificado na lista Certificado de Desencriptação de Asserção . O BIG-IP carrega este certificado para o Microsoft Entra ID para criptografar as asserções SAML emitidas.

Microsoft Entra ID

Esta seção define propriedades para configurar manualmente um novo aplicativo BIG-IP SAML em seu locatário do Microsoft Entra. O Easy Button tem modelos de aplicativos para Oracle PeopleSoft, Oracle E-business Suite, Oracle JD Edwards, SAP Enterprise Resource Planning (ERP) e um modelo SHA para outros aplicativos.

Para esse cenário, selecione F5 BIG-IP APM Microsoft Entra ID Integration > Add.

Configuração do Azure

Insira um Nome para Exibição para o aplicativo que o BIG-IP cria em seu locatário do Microsoft Entra e o ícone no portal MyApps.

Deixe a URL de Logon (opcional) em branco para habilitar o logon iniciado pelo IdP.

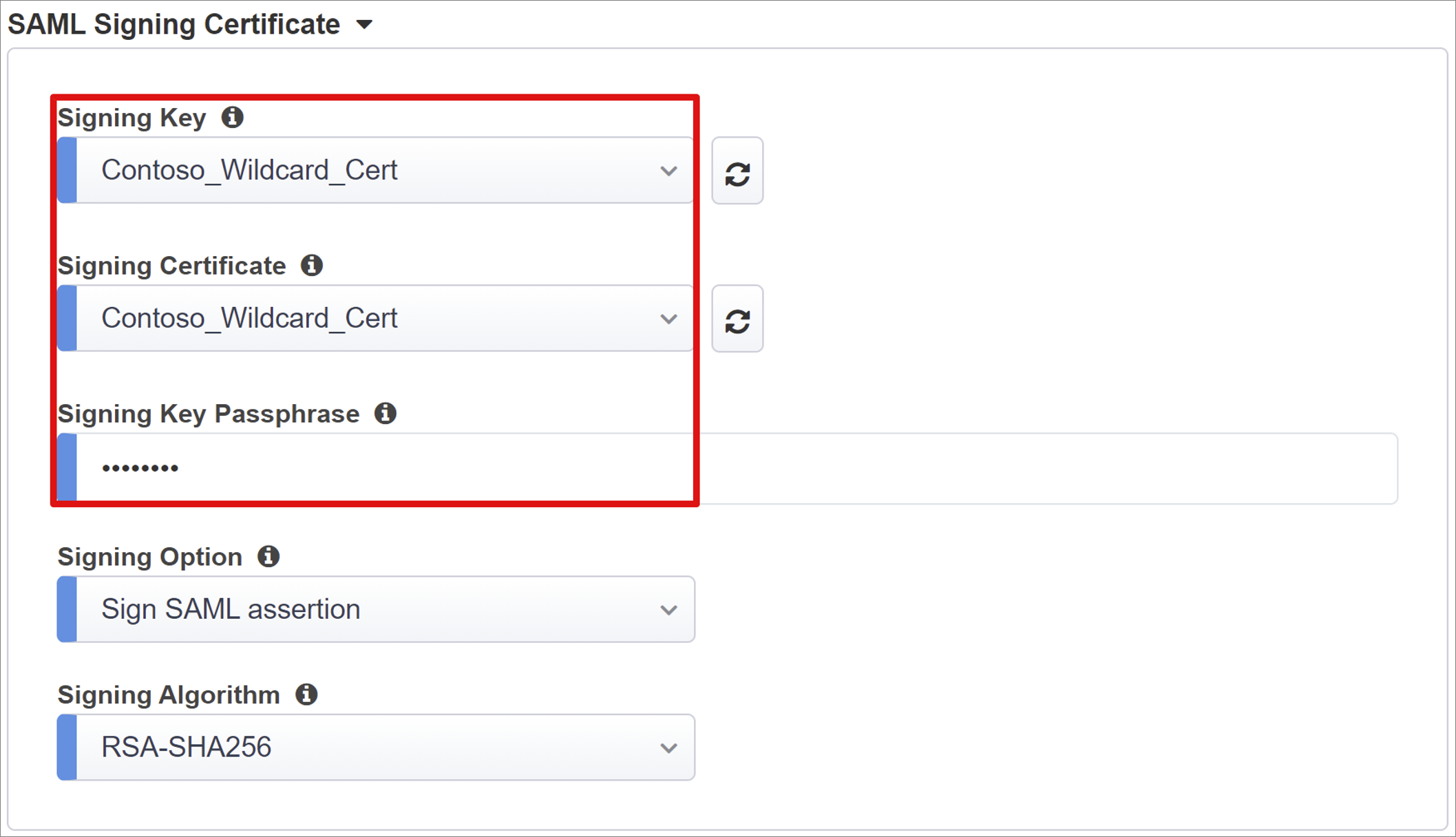

Selecione o ícone de atualização ao lado da Chave de Assinatura e do Certificado de Assinatura para localizar o certificado importado.

Em Senha da chave de assinatura, insira a senha do certificado.

Habilite a opção de assinatura (opcional) para garantir que o BIG-IP aceite tokens e declarações assinadas pelo ID do Microsoft Entra.

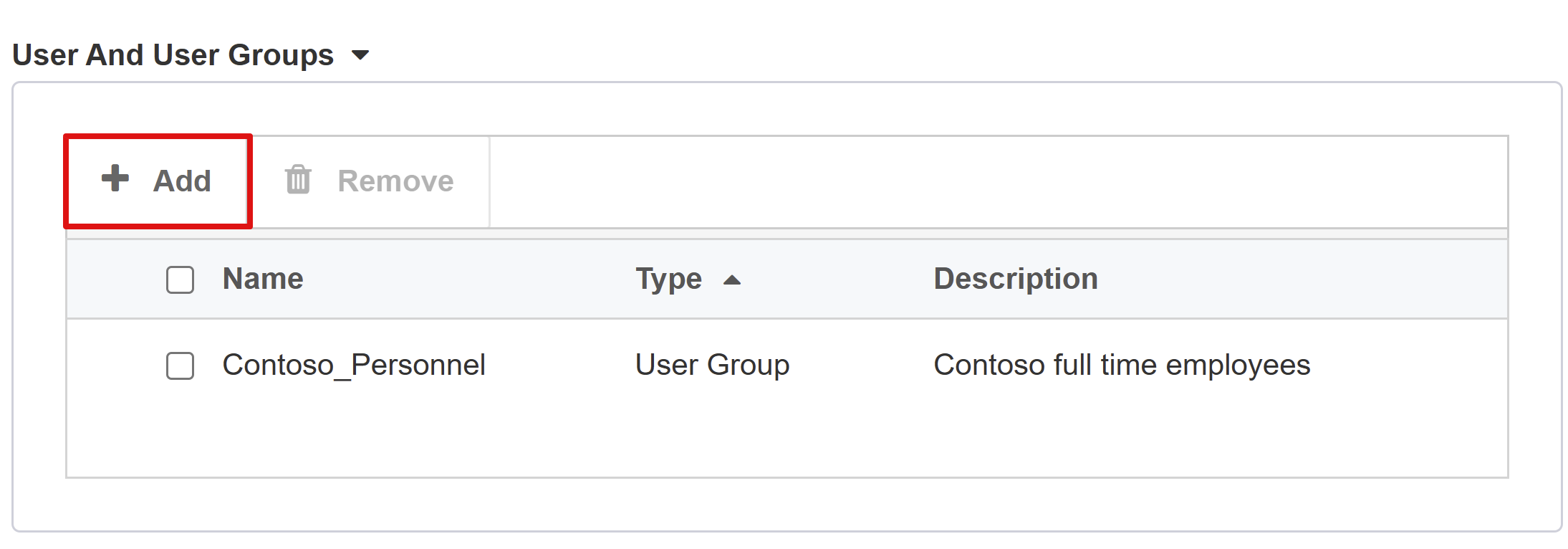

Usuários e Grupos de Usuários são consultados dinamicamente a partir do locatário do Microsoft Entra e autorizam o acesso ao aplicativo. Adicione um usuário ou grupo para teste, caso contrário, todo o acesso será negado.

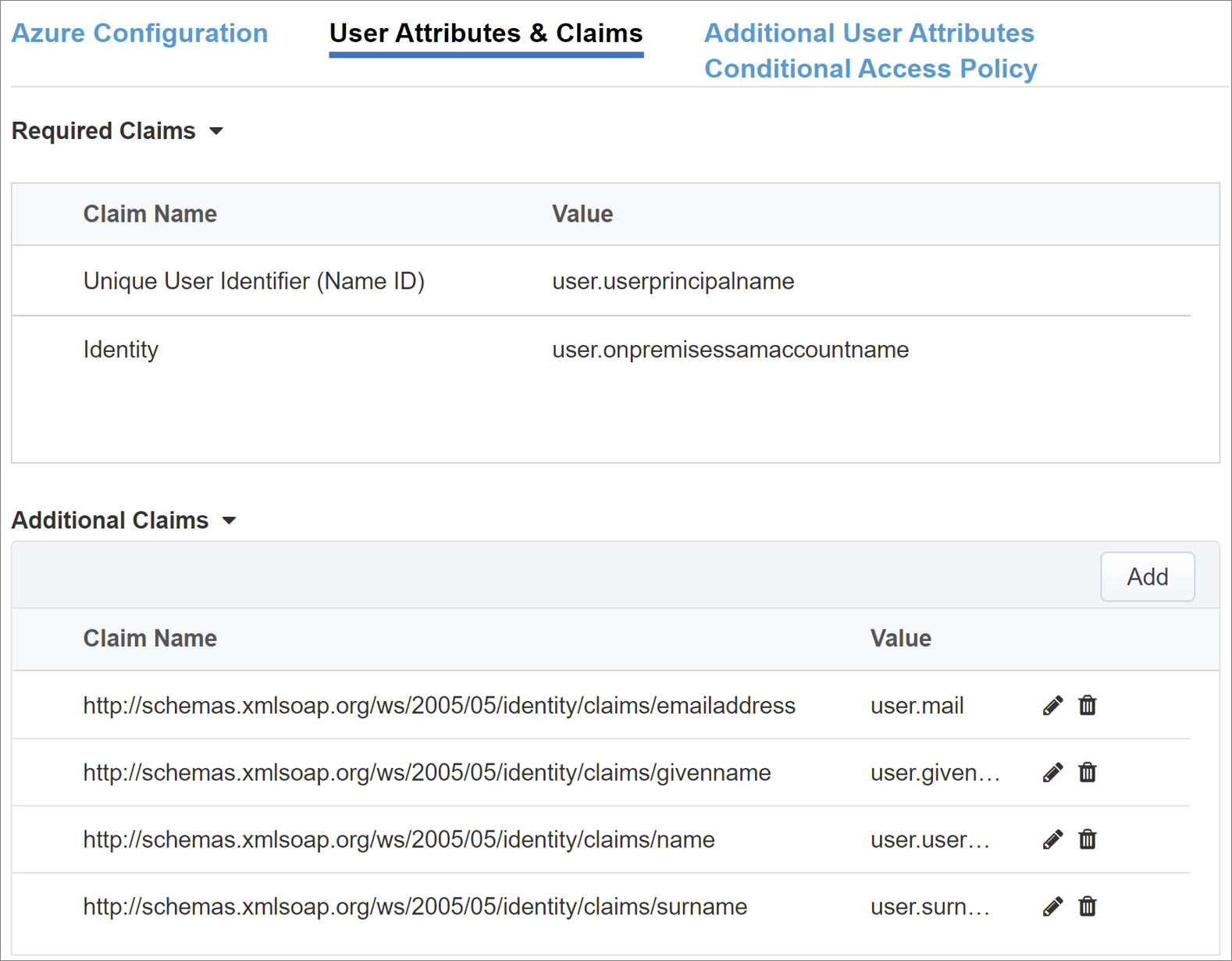

Atributos do usuário & Declarações

Quando um usuário se autentica no Microsoft Entra ID, ele emite um token SAML com um conjunto padrão de declarações e atributos que identificam o usuário. A guia Atributos do Usuário & Declarações mostra as declarações padrão a serem emitidas para o novo aplicativo. Use-o para configurar mais declarações.

A infraestrutura é baseada em um sufixo de domínio .com usado interna e externamente. Não são necessários mais atributos para obter uma implementação funcional de logon único de Delegação Restrita de Kerberos (KCD SSO). Consulte o tutorial avançado para vários domínios ou entrada de usuário usando um sufixo alternativo.

Atributos de usuário adicionais

A guia Atributos de Usuário Adicionais suporta vários sistemas distribuídos que exigem atributos armazenados em outros diretórios, para aumento de sessão. Os atributos obtidos de uma fonte LDAP (Lightweight Directory Access Protocol) podem ser injetados como cabeçalhos SSO para ajudar a controlar o acesso com base em funções, IDs de parceiros e assim por diante.

Nota

Esse recurso não tem correlação com o ID do Microsoft Entra, mas é outra fonte de atributos.

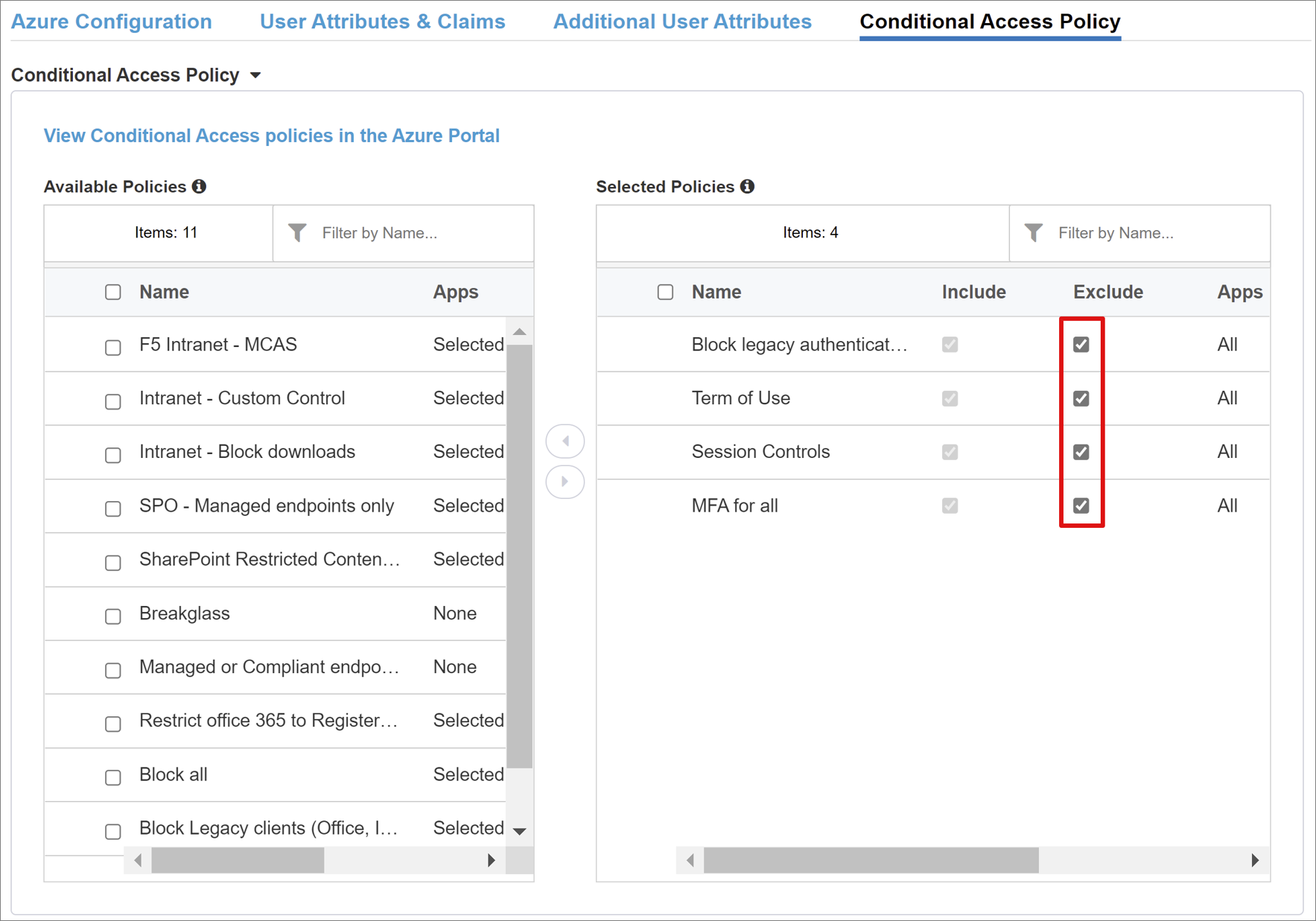

Política de Acesso Condicional

As políticas de Acesso Condicional são aplicadas após a pré-autenticação do Microsoft Entra para controlar o acesso com base no dispositivo, aplicativo, local e sinais de risco.

O modo de exibição Políticas Disponíveis mostra políticas de Acesso Condicional sem ações baseadas no usuário.

A vista Políticas Selecionadas mostra políticas direcionadas para aplicações na nuvem. Não é possível desmarcar políticas impostas no nível do locatário nem movê-las para a lista Políticas Disponíveis.

Para selecionar uma política a ser aplicada ao aplicativo que está sendo publicado:

- Na lista Políticas disponíveis, selecione uma política.

- Selecione a seta para a direita e mova-a para a lista Políticas selecionadas.

As políticas selecionadas precisam de uma opção Incluir ou Excluir marcada. Se ambas as opções estiverem marcadas, a política selecionada não será imposta.

Nota

A lista de políticas aparece uma vez, depois de mudar para este separador. Você pode usar o botão de atualização para forçar manualmente o assistente a consultar seu locatário, mas esse botão aparece depois que o aplicativo é implantado.

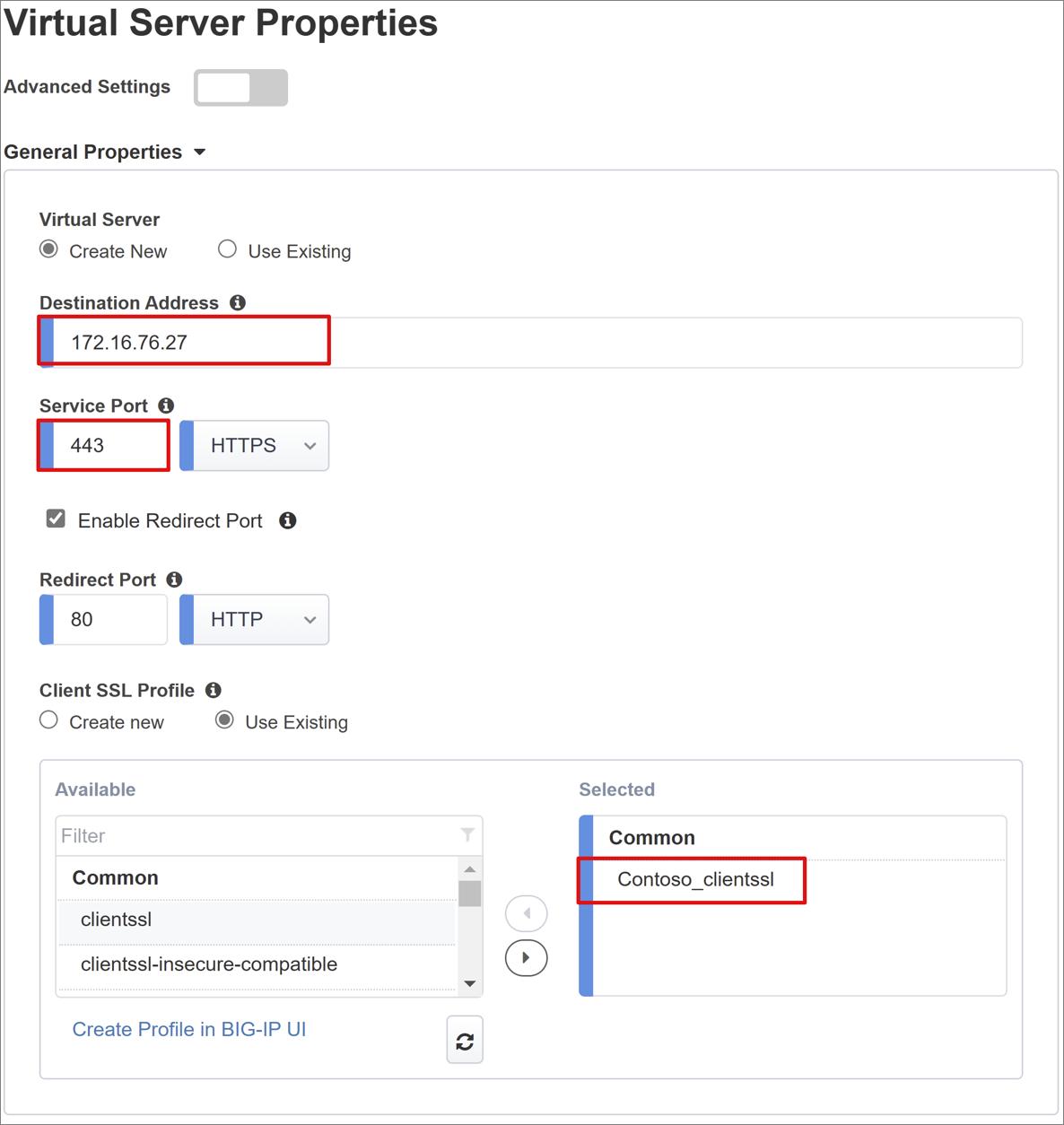

Propriedades do Virtual Server

Um servidor virtual é um objeto de plano de dados BIG-IP representado por um endereço IP virtual escutando solicitações de cliente para o aplicativo. O tráfego recebido é processado e avaliado em relação ao perfil APM associado ao servidor virtual. O tráfego é direcionado de acordo com a política.

Insira um endereço de destino, um endereço IPv4/IPv6 disponível que o BIG-IP pode usar para receber tráfego de cliente. Há um registro correspondente no servidor de nomes de domínio (DNS), permitindo que os clientes resolvam a URL externa do seu aplicativo publicado BIG-IP para esse IP, em vez do aplicativo. Usar um DNS de host local de PC de teste é aceitável para teste.

Para Porta de serviço, digite 443 para HTTPS.

Marque Ativar Porta de Redirecionamento e insira Porta de Redirecionamento , que redireciona o tráfego de entrada do cliente HTTP para HTTPS.

O Perfil SSL do Cliente habilita o servidor virtual para HTTPS, para que as conexões do cliente sejam criptografadas pelo Transport Layer Security (TLS). Selecione o Perfil SSL do Cliente que você criou para os pré-requisitos ou deixe o padrão se estiver testando.

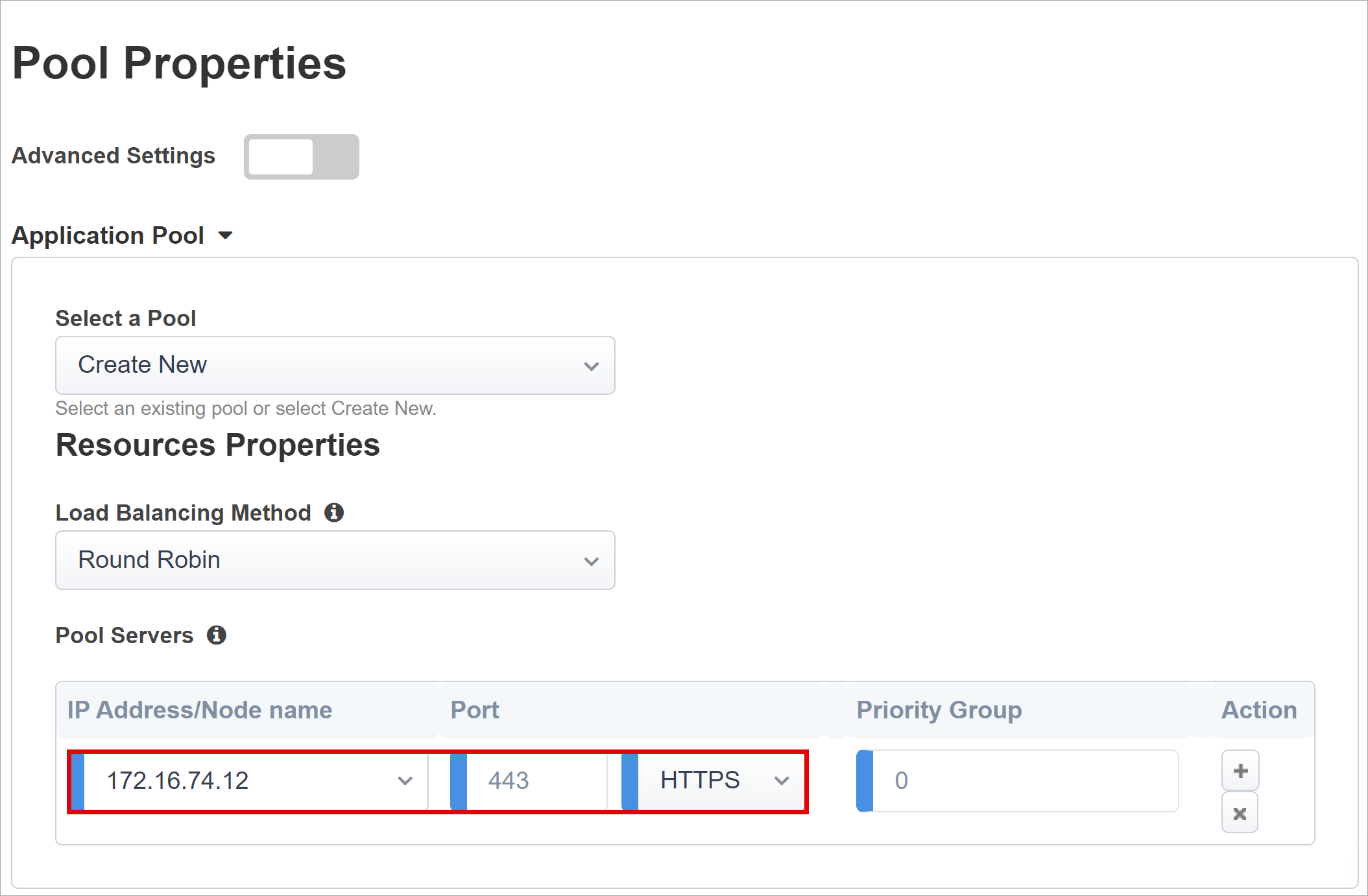

Propriedades da piscina

A guia Pool de Aplicativos mostra os serviços por trás de um BIG-IP, representado como um pool com servidores de aplicativos.

Para Selecionar um pool, crie um novo pool ou selecione um.

Escolha um método de balanceamento de carga, como Round Robin.

Para Servidores de Pool , selecione um nó de servidor ou especifique um IP e uma porta para o nó back-end que hospeda o aplicativo baseado em cabeçalho.

O aplicativo back-end é executado na porta HTTP 80. Você pode alternar a porta para 443, se seu aplicativo for executado em HTTPS.

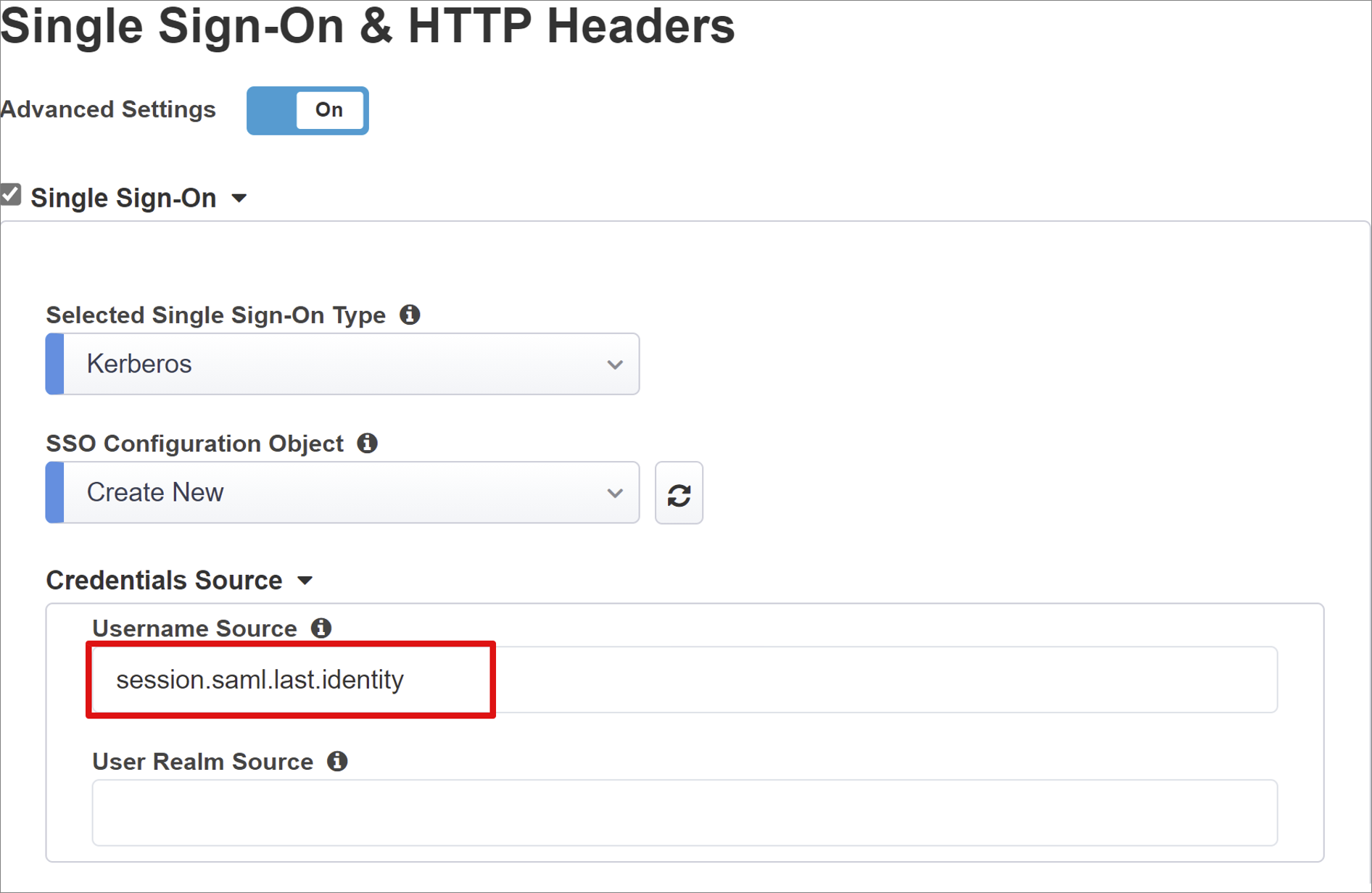

Logon único e cabeçalhos HTTP

A habilitação do SSO permite que os usuários acessem serviços publicados pelo BIG-IP sem precisar inserir credenciais. O assistente Easy Button suporta Kerberos, OAuth Bearer e cabeçalhos de autorização HTTP para SSO. Para estas instruções, use a conta de delegação Kerberos que você criou.

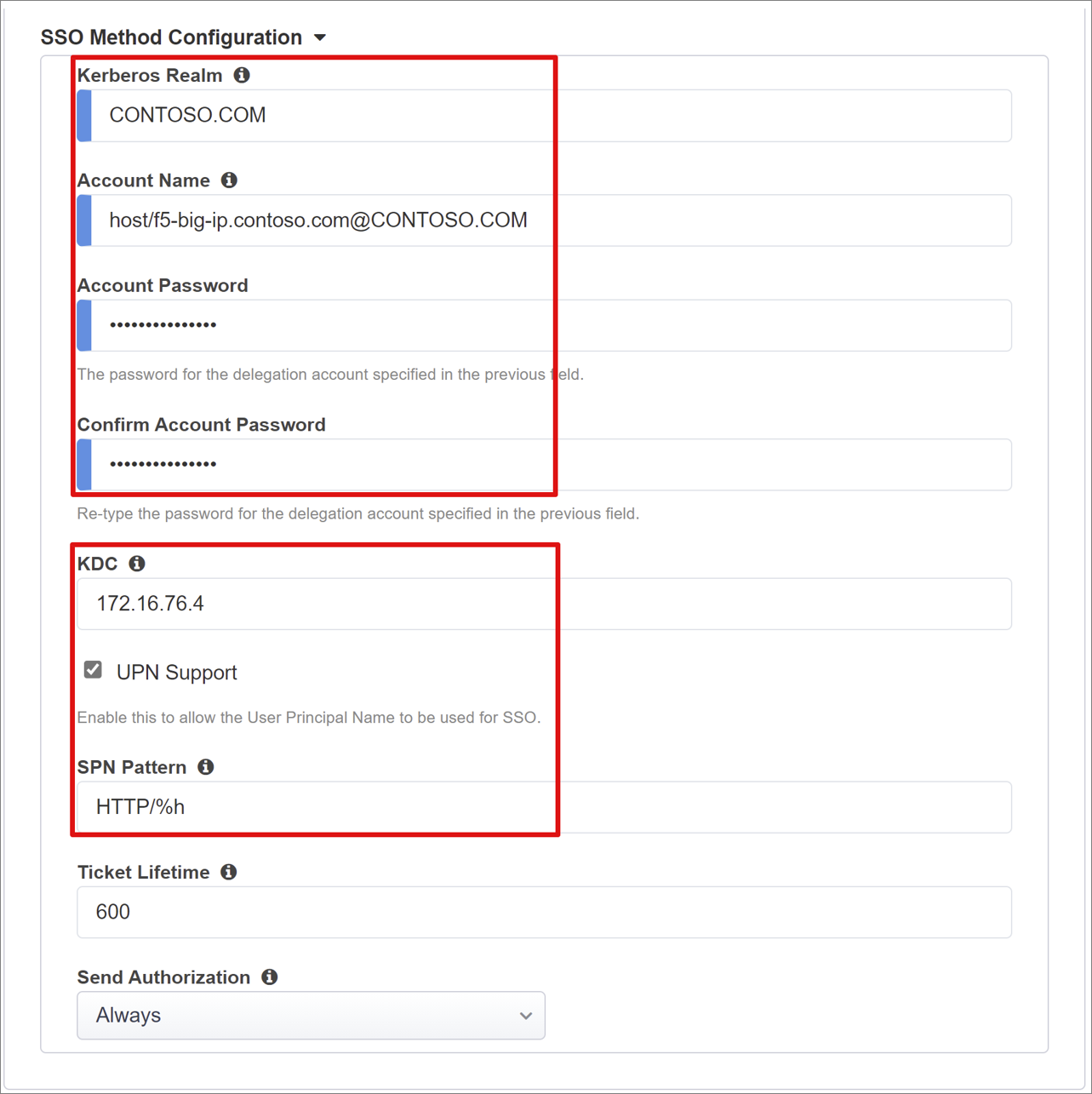

Habilite Kerberos e Mostrar Configuração Avançada para inserir o seguinte:

Origem do nome de usuário: O nome de usuário preferido para armazenar em cache para SSO. Você pode fornecer uma variável de sessão como a origem do ID do usuário, mas session.saml.last.identity funciona melhor porque contém a declaração do Microsoft Entra que contém o ID de usuário conectado.

Origem do território do usuário: Necessário se o domínio do usuário for diferente do realm Kerberos do BIG-IP. Nesse caso, a variável de sessão APM contém o domínio de usuário conectado. Por exemplo,session.saml.last.attr.name.domain

KDC: IP do controlador de domínio ou FQDN se o DNS estiver configurado e eficiente

Suporte a UPN: habilite esta opção para que o APM use o nome principal universal (UPN) para tíquetes Kerberos

Padrão SPN: use HTTP/%h para informar o APM para usar o cabeçalho do host da solicitação do cliente e crie o nome da entidade de serviço (SPN) para o qual está solicitando um token Kerberos

Enviar autorização: desative para aplicativos que negociam autenticação em vez de receber o token kerberos na primeira solicitação. Por exemplo, o Tomcat.

Gestão de Sessões

As configurações de gerenciamento de sessão BIG-IPs definem as condições sob as quais as sessões do usuário terminam ou continuam, limites para usuários e endereços IP e informações de usuário correspondentes. Consulte o artigo AskF5 K18390492: Segurança | Guia de operações do BIG-IP APM para obter detalhes sobre as configurações.

O que não é coberto é a funcionalidade de Log out Único (SLO), que garante que as sessões entre o IdP, o BIG-IP e o agente do usuário terminem quando um usuário sai. Quando o Botão Fácil instancia um aplicativo SAML em seu locatário do Microsoft Entra, ele preenche a URL de saída com o ponto de extremidade SLO do APM. Uma saída iniciada pelo IdP do portal Microsoft Entra My Apps encerra a sessão entre o BIG-IP e um cliente.

Os metadados de federação SAML para o aplicativo publicado são importados do seu locatário, fornecendo ao APM o ponto de extremidade de saída SAML para o Microsoft Entra ID. Essa ação garante que uma saída iniciada pelo SP encerre a sessão entre um cliente e a ID do Microsoft Entra. O APM precisa saber quando um usuário sai do aplicativo.

Se o portal do webtop BIG-IP acessar aplicativos publicados, o APM processará uma saída para chamar o ponto de extremidade de saída do Microsoft Entra. Mas considere um cenário em que o portal do webtop BIG-IP não é usado, então o usuário não pode instruir o APM a sair. Mesmo que o usuário saia do aplicativo, o BIG-IP é esquecido. Portanto, considere a saída iniciada pelo SP para garantir que as sessões sejam encerradas com segurança. Você pode adicionar uma função SLO ao botão de saída do aplicativo, para que ele redirecione seu cliente para o Microsoft Entra SAML ou o ponto de extremidade de saída do BIG-IP.

A URL do ponto de extremidade de saída SAML para seu locatário é encontrada em > de extremidade de registros de aplicativos.

Se você não puder alterar o aplicativo, considere fazer com que o BIG-IP ouça a chamada de saída do aplicativo e, ao detetar a solicitação, ele acionará o SLO. Para saber mais sobre o BIG-IP iRules, consulte Oracle PeopleSoft SLO guidance. Para obter mais informações sobre como usar o BIG-IP iRules, consulte:

- K42052145: Configurando o encerramento automático da sessão (logout) com base em um nome de arquivo referenciado por URI

- K12056: Visão geral da opção Incluir URI de logout.

Resumo

Esta seção é um detalhamento de suas configurações.

Selecione Implantar para confirmar as configurações e verifique se o aplicativo está na lista de locatários de aplicativos corporativos.

Configurações do KCD

Para que o BIG-IP APM execute o SSO no aplicativo back-end em nome dos usuários, configure o centro de distribuição de chaves (KCD) no domínio de destino. Delegar autenticação requer que você provisione o BIG-IP APM com uma conta de serviço de domínio.

Ignore esta seção se sua conta de serviço APM e delegação estiverem configuradas. Caso contrário, entre em um controlador de domínio com uma conta de administrador.

Para esse cenário, o aplicativo é hospedado no servidor APP-VM-01 e é executado no contexto de uma conta de serviço chamada web_svc_account, não a identidade do computador. A conta de serviço de delegação atribuída ao APM é F5-BIG-IP.

Criar uma conta de delegação BIG-IP APM

O BIG-IP não suporta contas de serviço gerenciado de grupo (gMSA), portanto, crie uma conta de usuário padrão para a conta de serviço APM.

Insira o seguinte comando do PowerShell. Substitua os valores UserPrincipalName e SamAccountName pelos valores do ambiente. Para maior segurança, use um SPN dedicado que corresponda ao cabeçalho do host do aplicativo.

New-ADUser -Name "F5 BIG-IP Delegation Account" UserPrincipalName $HOST_SPN SamAccountName "f5-big-ip" -PasswordNeverExpires $true Enabled $true -AccountPassword (Read-Host -AsSecureString "Account Password")HOST_SPN = anfitrião/f5-big-ip.contoso.com@contoso.com

Nota

Quando o Host é usado, qualquer aplicativo em execução no host delegará a conta, enquanto quando HTTPS for usado, ele permitirá apenas operações relacionadas ao protocolo HTTP.

Crie um SPN (Nome da Entidade de Serviço) para a conta de serviço APM a ser usada durante a delegação à conta de serviço do aplicativo Web:

Set-AdUser -Identity f5-big-ip -ServicePrincipalNames @{ Add="host/f5-big-ip.contoso.com" }Nota

É obrigatório incluir o host/part no formato UserPrincipleName (host/name.domain@domain) ou ServicePrincipleName (host/name.domain).

Antes de especificar o SPN de destino, exiba sua configuração do SPN. Verifique se o SPN é exibido em relação à conta de serviço APM. A conta de serviço APM delega para o aplicativo Web:

Confirme se seu aplicativo Web está sendo executado no contexto do computador ou em uma conta de serviço dedicada.

Para o contexto Computador, use o comando a seguir para consultar o objeto de conta para ver seus SPNs definidos. Substitua <name_of_account> pela conta do seu ambiente.

Get-ADComputer -identity <name_of_account> -properties ServicePrincipalNames | Select-Object -ExpandProperty ServicePrincipalNamesPor exemplo: Get-User -identity f5-big-ip -properties ServicePrincipalNames | Select-Object -ExpandProperty ServicePrincipalNames

Para a conta de serviço dedicada, use o comando a seguir para consultar o objeto de conta para ver seus SPNs definidos. Substitua <name_of_account> pela conta do seu ambiente.

Get-User -identity <name_of_account> -properties ServicePrincipalNames | Select-Object -ExpandProperty ServicePrincipalNamesPor exemplo:

Get-Computer -identity f5-big-ip -properties ServicePrincipalNames | Select-Object -ExpandProperty ServicePrincipalNames

Se o aplicativo foi executado no contexto da máquina, adicione o SPN ao objeto da conta do computador:

Set-Computer -Identity APP-VM-01 -ServicePrincipalNames @{ Add="http/myexpenses.contoso.com" }

Com SPNs definidos, estabeleça confiança para a conta de serviço APM delegada a esse serviço. A configuração varia dependendo da topologia da instância do BIG-IP e do servidor de aplicativos.

Configurar o BIG-IP e o aplicativo de destino no mesmo domínio

Defina confiança para a conta de serviço APM para delegar autenticação:

Get-User -Identity f5-big-ip | Set-AccountControl -TrustedToAuthForDelegation $trueA conta de serviço APM precisa conhecer o SPN de destino ao qual delegar. Defina o SPN de destino para a conta de serviço que executa seu aplicativo Web:

Set-User -Identity f5-big-ip -Add @{ 'msDS-AllowedToDelegateTo'=@('HTTP/myexpenses.contoso.com') }Nota

Você pode concluir essas tarefas com o snap-in Usuários e Computadores, Console de Gerenciamento Microsoft (MMC), em um controlador de domínio.

BIG-IP e aplicação em diferentes domínios

Na versão do Windows Server 2012 e superior, o KCD entre domínios usa a Delegação Restrita Baseada em Recursos (RBCD). As restrições para um serviço são transferidas do administrador de domínio para o administrador de serviço. Essa delegação permite que o administrador de serviço back-end permita ou negue o SSO. Essa situação cria uma abordagem diferente na delegação de configuração, o que é possível com o PowerShell.

Você pode usar a propriedade PrincipalsAllowedToDelegateToAccount da conta de serviço do aplicativo (computador ou conta de serviço dedicada) para conceder delegação do BIG-IP. Para esse cenário, use o seguinte comando do PowerShell em um controlador de domínio (Windows Server 2012 R2 ou posterior) no mesmo domínio que o aplicativo.

Use um SPN definido em relação a uma conta de serviço de aplicativo Web. Para maior segurança, use um SPN dedicado que corresponda ao cabeçalho do host do aplicativo. Por exemplo, como o cabeçalho do host do aplicativo Web neste exemplo é myexpenses.contoso.com, adicione HTTP/myexpenses.contoso.com ao objeto da conta de serviço do aplicativo:

Set-User -Identity web_svc_account -ServicePrincipalNames @{ Add="http/myexpenses.contoso.com" }

Para os comandos a seguir, observe o contexto.

Se o serviço web_svc_account for executado no contexto de uma conta de usuário, use estes comandos:

$big-ip= Get-Computer -Identity f5-big-ip -server dc.contoso.com

''Set-User -Identity web_svc_account -PrincipalsAllowedToDelegateToAccount'

$big-ip Get-User web_svc_account -Properties PrincipalsAllowedToDelegateToAccount

Se o serviço web_svc_account for executado no contexto de uma conta de computador, use estes comandos:

$big-ip= Get-Computer -Identity f5-big-ip -server dc.contoso.com

Set-Computer -Identity web_svc_account -PrincipalsAllowedToDelegateToAccount

$big-ip Get-Computer web_svc_account -Properties PrincipalsAllowedToDelegateToAccount

Para obter mais informações, consulte Delegação restrita de Kerberos entre domínios.

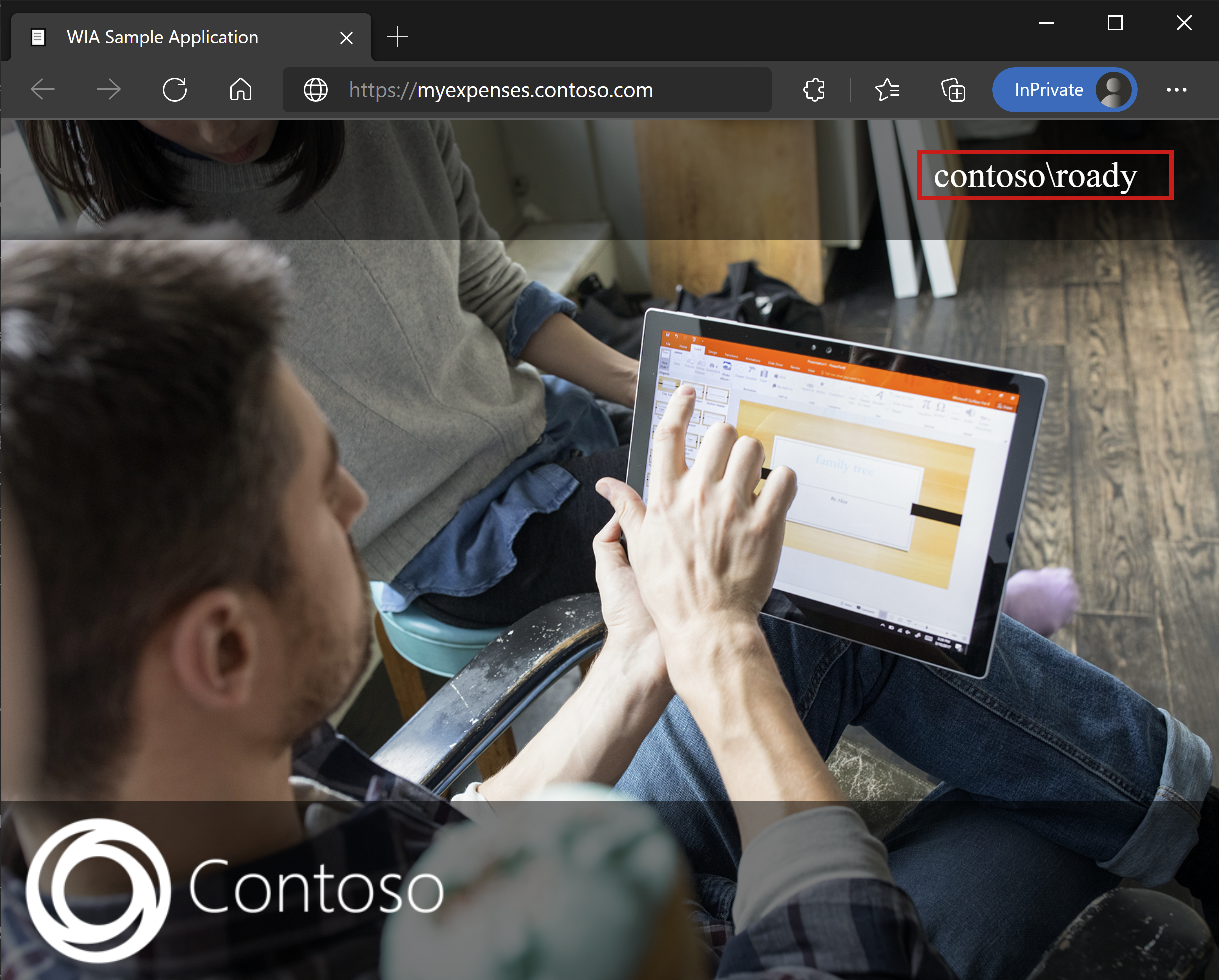

Visualização do aplicativo

Em um navegador, conecte-se à URL externa do aplicativo ou selecione o ícone do aplicativo no portal Microsoft MyApps. Depois de se autenticar no Microsoft Entra ID, o redirecionamento leva você para o servidor virtual BIG-IP do aplicativo e entra com SSO.

Para aumentar a segurança, as organizações que usam esse padrão podem bloquear o acesso direto ao aplicativo, o que força um caminho rigoroso através do BIG-IP.

Acesso de convidado Microsoft Entra B2B

O acesso de convidado do Microsoft Entra B2B é suportado para esse cenário, com identidades de convidado fluindo do locatário do Microsoft Entra para o diretório que o aplicativo usa para autorização. Sem uma representação local de um objeto convidado no AD, o BIG-IP não recebe um tíquete kerberos para o KCD SSO para o aplicativo back-end.

Implementação avançada

Os modelos de Configuração Guiada podem não ter flexibilidade para atingir alguns requisitos. Para esses cenários, consulte Configuração avançada para SSO baseado em kerberos.

Como alternativa, no BIG-IP você pode desativar o modo de gerenciamento estrito Configuração Guiada. Você pode alterar manualmente suas configurações, embora a maior parte das configurações seja automatizada por meio dos modelos baseados em assistente.

Você pode navegar até > guiada de acesso e selecionar o pequeno ícone de cadeado na extremidade direita da linha para as configurações de seus aplicativos.

Neste ponto, as alterações com a interface do usuário do assistente não são possíveis, mas todos os objetos BIG-IP associados à instância publicada do aplicativo são desbloqueados para gerenciamento.

Nota

A reativação do modo estrito e a implantação de uma configuração sobrescrevem as configurações executadas fora da interface do usuário de configuração guiada. Portanto, recomendamos o método de configuração avançada para serviços de produção.

Resolução de Problemas

Se solucionar problemas de SSO do kerberos, esteja ciente dos seguintes conceitos.

- O Kerberos é sensível ao tempo, por isso requer servidores e clientes definidos para a hora correta e, quando possível, sincronizados com uma fonte de tempo confiável

- Verifique se o nome do host do controlador de domínio e do aplicativo Web pode ser resolvido no DNS

- Verifique se não há SPNs duplicados em seu ambiente do AD: execute a seguinte consulta na linha de comando em um PC de domínio: setspn -q HTTP/my_target_SPN

Você pode consultar nossas diretrizes de proxy de aplicativo para validar que um aplicativo IIS está configurado para KCD. Consulte também o artigo AskF5, Método de logon único Kerberos.

Análise logarítmica: aumentar a verbosidade

Use o log BIG-IP para isolar problemas com conectividade, SSO, violações de política ou mapeamentos de variáveis mal configurados. Comece a solucionar problemas aumentando o nível de verbosidade do log.

- Navegue até Configurações de Logs de Eventos de > Visão Geral > da Política > de Acesso.

- Selecione a linha do aplicativo publicado e, em seguida , Editar > logs do sistema de acesso.

- Selecione Depurar na lista SSO e, em seguida, selecione OK.

Reproduza o problema e inspecione os logs. Quando terminar, reverta o recurso porque o modo detalhado gera muitos dados.

Página de erro BIG-IP

Se aparecer um erro BIG-IP após a pré-autenticação do Microsoft Entra, o problema poderá estar relacionado com o SSO do ID do Microsoft Entra para o BIG-IP.

- Navegue até Visão geral > do Access > Acesse relatórios.

- Para ver os logs em busca de pistas, execute o relatório da última hora.

- Use o link Exibir variáveis de sessão para ajudar a entender se o APM recebe as declarações esperadas do Microsoft Entra ID.

Solicitação de back-end

Se nenhuma página de erro aparecer, o problema provavelmente está relacionado à solicitação de back-end ou SSO do BIG-IP para o aplicativo.

- Navegue até Access Policy > Overview > Ative Sessions.

- Selecione o link para sua sessão ativa. O link Exibir variáveis neste local pode ajudar a determinar problemas de KCD de causa raiz, particularmente se o BIG-IP APM não conseguir obter os identificadores de usuário e domínio corretos das variáveis de sessão.

Para obter mais informações, consulte:

- dev/central: exemplos de atribuição de variáveis APM

- MyF5: Variáveis de sessão