Implantar a VM F5 BIG-IP Virtual Edition no Azure

Neste tutorial, aprenda a implantar BIG-IP Virtual Edition (VE) na infraestrutura como serviço (IaaS) do Azure. No final do tutorial, você terá:

- Uma máquina virtual (VM) BIG-IP preparada para modelar uma prova de conceito de acesso híbrido seguro (SHA)

- Uma instância de preparo para testar novas atualizações e hotfixes do sistema BIG-IP

Saiba mais: SHA: Proteja aplicativos herdados com o Microsoft Entra ID

Pré-requisitos

Não é necessária experiência ou conhecimento prévio do F5 BIG-IP. No entanto, recomendamos que você revise a terminologia padrão do setor no Glossário F5.

A implantação de um BIG-IP no Azure para SHA exige:

- Uma subscrição paga do Azure

- Se não tiver uma, pode obter uma versão de avaliação gratuita do Azure

- Qualquer um dos seguintes SKUs de licença F5 BIG-IP:

- F5 BIG-IP® Melhor pacote

- Licença autónoma do F5 BIG-IP Access Policy Manager™ (APM)

- em uma licença adicional do F5 BIG-IP Access Policy Manager™ (APM) no F5 BIG-IP® Local Traffic Manager™ (LTM)

- Licença de avaliação de todas as funcionalidades de 90 dias do BIG-IP

- Um comodim ou certificado SAN (Nome Alternativo da Entidade) para publicar aplicações web através do SSL (Secure Socket Layer)

- Aceda a letsencrypt.org para ver as ofertas. Selecione Começar.

- Um certificado SSL para proteger a interface de gerenciamento BIG-IP. Você pode usar um certificado para publicar aplicativos Web, se o assunto corresponder ao FQDN (nome de domínio totalmente qualificado) do BIG-IP. Por exemplo, você pode usar um certificado curinga com um assunto

*.contoso.comparahttps://big-ip-vm.contoso.com:8443.

A implantação da VM e as configurações do sistema base levam aproximadamente 30 minutos, então o BIG-IP deve implementar cenários SHA em Integrar F5 BIG-IP com o Microsoft Entra ID.

Cenários de teste

Quando você testa os cenários, este tutorial pressupõe:

- O BIG-IP é implantado em um grupo de recursos do Azure com um ambiente do Ative Directory (AD)

- O ambiente consiste num controlador de domínio (DC) e VMs de host web do IIS (Serviços de Informação da Internet)

- Servidores que não estão nos mesmos locais que a VM BIG-IP são aceitáveis, se o BIG-IP vê as funções necessárias para dar suporte a um cenário

- BIG-IP VM conectado a outro ambiente, através de uma conexão VPN, é suportado

Se você não tiver os itens anteriores para teste, poderá implantar um ambiente de domínio do AD no Azure, usando um script no Cloud Identity Lab. Você pode implantar programaticamente aplicativos de teste de exemplo em um host da Web do IIS usando um script de automação com o Demo Suite.

Nota

Algumas etapas neste tutorial podem diferir do layout no centro de administração do Microsoft Entra.

Implantação do Azure

Você pode implantar um BIG-IP em topologias diferentes. Este guia se concentra em uma implantação de placa de interface de rede (NIC). No entanto, se a sua implementação do BIG-IP exigir várias interfaces de rede para elevada disponibilidade, segregação de rede ou largura de banda superior a 1 GB, considere usar os modelos F5 pré-compilados do Azure Resource Manager (ARM).

Para implantar o BIG-IP VE do Azure Marketplace.

Entre no centro de administração do Microsoft Entra com uma conta com permissões para criar VMs, como um Administrador de Aplicativos.

Na caixa de pesquisa da faixa de opções superior, digite marketplace

Selecione Enter.

Digite F5 no filtro do Marketplace.

Selecione Enter.

Na faixa de opções superior, selecione + Adicionar.

Para o filtro de mercado, digite F5.

Selecione Enter.

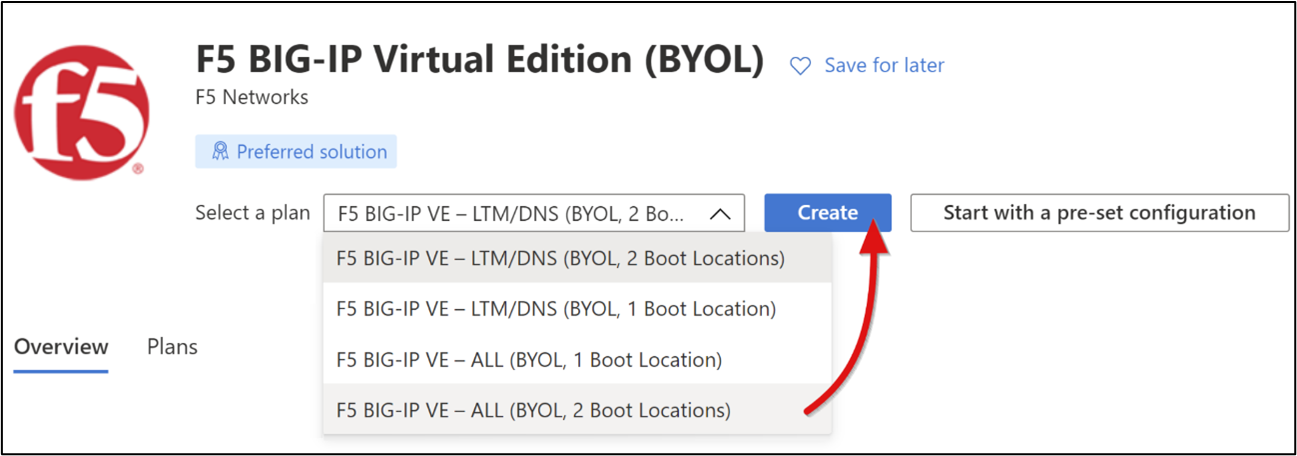

Selecione F5 BIG-IP Virtual Edition (BYOL)>Selecione um plano de software>F5 BIG-IP VE - ALL (BYOL, 2 locais de inicialização).

Selecione Criar.

Para noções básicas:

- Assinatura: a assinatura alvo para a implementação da VM BIG-IP

- Grupo de recursos: o RG do Azure no qual a VM BIG-IP será implantada ou crie um. É o seu grupo de recursos de VMs DC e IIS

- Para Detalhes da instância:

- Exemplo de nome da VM BIG-IP-VM

- Região: Alvo de região Azure para BIG-IP-VM

- Opções de disponibilidade Habilitar se estiver usando VM em produção

- Imagem: F5 BIG-IP VE - ALL (BYOL, 2 locais de inicialização)

- Instância do Azure Spot: Não, mas habilite-a, se necessário

- Tamanho: As especificações mínimas são 2 vCPUs e 8 GB de memória

- Para a conta de administrador:

- Tipo de autenticação: selecione uma senha por enquanto e alterne para um par de chaves mais tarde

- Nome de usuário: A identidade a ser criada como uma conta local BIG-IP para acessar suas interfaces de gerenciamento. O nome de utilizador é sensível a maiúsculas e minúsculas.

- Palavra-passe: Acesso de administrador seguro com uma palavra-passe forte

- Regras de portas de entrada: Portas de entrada públicas, Nenhuma.

- Selecione Next: Disks. Deixe as configurações padrão

- Selecione Next: Networking.

- Para Networking:

- Rede virtual: a VNet do Azure usada por suas VMs de DC e IIS ou crie uma

- Sub-rede: a mesma sub-rede interna do Azure que as suas VMs DC e IIS ou crie uma

- IP público: Nenhum

- Grupo de Segurança de Rede NIC: selecione Nenhum, se a sub-rede do Azure selecionada estiver associada a um NSG (grupo de segurança de rede); caso contrário, selecione Básico

- Aceleração de Rede: Desligada

- Para balanceamento de carga: VM de balanceamento de carga, Não.

- Selecione Next: Management e conclua as configurações:

- Monitorização detalhada: Desligado

- Diagnóstico de inicialização habilite com uma conta de armazenamento personalizada. Este recurso permite a conexão com a interface de shell seguro (SSH) BIG-IP através da opção Serial Console no centro de administração do Microsoft Entra. Selecione uma conta de armazenamento do Azure disponível.

- Para Identidade:

- Identidade gerenciada atribuída ao sistema: Desativado

- Microsoft Entra ID: BIG-IP não suporta esta opção

- Para Desligamento automático: habilite ou, se estiver testando, você pode definir o BIG-IP-VM para desligar diariamente

- Selecione Next: Advanced, deixe os padrões.

- Selecione Next: Tags.

- Para rever a configuração do BIG-IP-VM, selecione Seguinte: Rever + criar.

- Selecione Criar. O tempo para implantar uma VM BIG-IP normalmente é de 5 minutos.

- Quando terminar, expanda o menu à esquerda do centro de administração do Microsoft Entra.

- Selecione Grupos de recursos e navegue até a BIG-IP-VM.

Nota

Se a criação da VM falhar, selecione Voltar e Avançar.

Configuração de rede

Quando a VM BIG-IP é iniciada, sua NIC é provisionada com um IP privado primário emitido pelo serviço DHCP (Dynamic Host Configuration Protocol) da sub-rede do Azure à qual está conectado. O BIG-IP Traffic Management Operating System (TMOS) usa o IP para se comunicar com:

- Anfitriões e serviços

- Acesso de saída à Internet pública

- Acesso de entrada às interfaces de configuração web do BIG-IP e de gerenciamento SSH

Expor as interfaces de gerenciamento à internet aumenta a superfície de ataque BIG-IP. Esse risco é o motivo pelo qual o IP primário do BIG-IP não foi provisionado com um IP público durante a implantação. Em vez disso, um IP interno secundário e um IP público associado são provisionados para publicação. Esse mapeamento um-para-um entre um IP público de VM e um IP privado permite que o tráfego externo alcance uma VM. No entanto, uma regra NSG do Azure é necessária para permitir o tráfego, semelhante a um firewall.

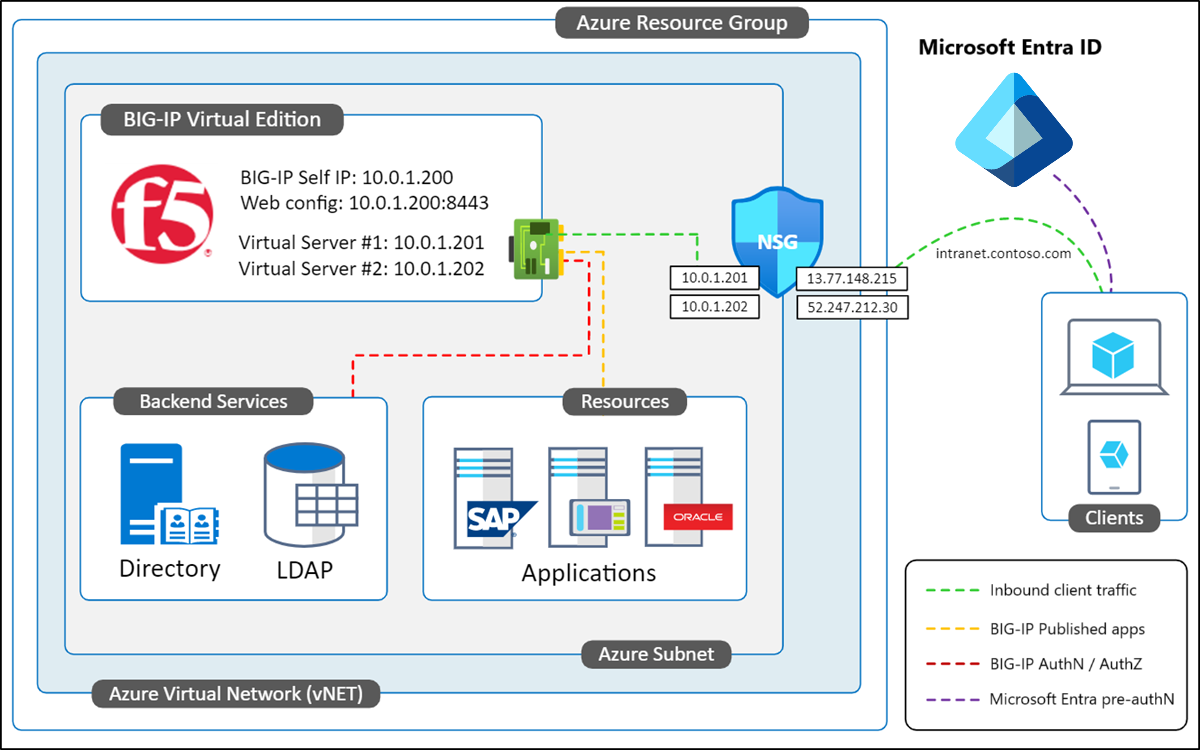

O diagrama a seguir mostra uma implantação de NIC de um BIG-IP VE no Azure, configurado com um IP primário para operações e gerenciamento gerais. Há um IP de servidor virtual separado para serviços de publicação. Uma regra NSG permite que o tráfego remoto destinado a intranet.contoso.com seja encaminhado para o IP público do serviço publicado, antes de ser redirecionado para o servidor virtual BIG-IP.

Por padrão, os IPs privados e públicos emitidos para VMs do Azure são dinâmicos, portanto, podem ser alterados quando uma VM é reiniciada. Evite problemas de conectividade alterando o IP de gerenciamento BIG-IP para estático. Faça a mesma ação em IPs secundários para serviços de publicação.

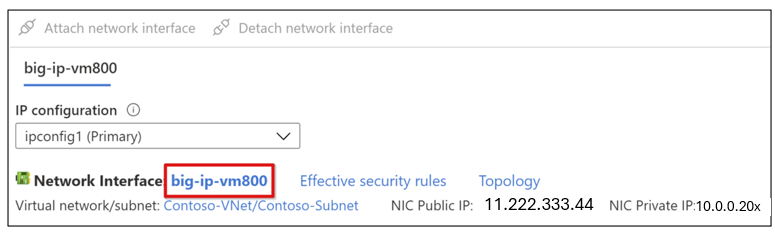

No menu BIG-IP VM, vá para Configurações>de rede.

Na visualização de rede, selecione o link à direita de Interface de Rede.

Nota

Os nomes de VM são gerados aleatoriamente durante a implantação.

- No painel esquerdo, selecione Configurações de IP.

- Selecione a linha ipconfig1 .

- Defina a opção Atribuição de IP como Estática. Se necessário, altere o endereço IP primário da VM BIG-IP.

- Selecione Guardar.

- Feche o menu ipconfig1 .

Nota

Use o IP principal para conectar e gerenciar o BIG-IP-VM.

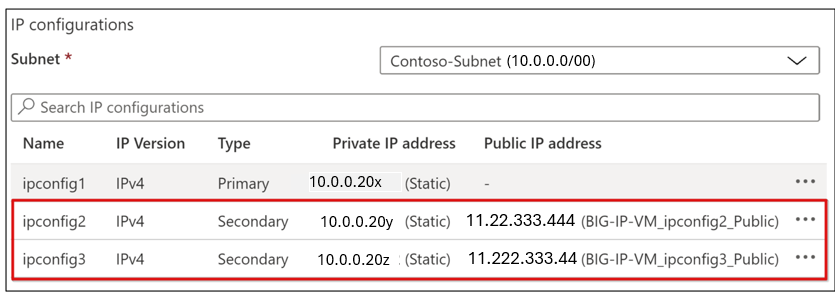

- No friso superior, selecione + Adicionar.

- Forneça um nome IP privado secundário, por exemplo, ipconfig2.

- Para a configuração de endereço IP privado, defina a opção Alocação como Estática. Fornecer o próximo IP superior ou inferior ajuda a preservar a ordem.

- Defina o endereço IP público como Associado.

- Selecione Criar.

- Para o novo endereço IP público, forneça um nome, por exemplo, BIG-IP-VM_ipconfig2_Public.

- Se solicitado, defina o SKU como Padrão.

- Se for solicitado, defina a Camada como Global.

- Defina a opção Atribuição como Estática.

- Selecione OK duas vezes.

Seu BIG-IP-VM está pronto para:

-

IP privado primário: Dedicado à gestão do BIG-IP-VM através do seu utilitário de configuração web e SSH. Ele é utilizado pelo sistema BIG-IP, como o seu Self-IP, para se conectar a serviços de back-end publicados. Liga-se a serviços externos:

- NTP (Network Time Protocol)

- Ative Directory (AD)

- LDAP (Lightweight Directory Access Protocol)

- IP privado secundário: use para criar um servidor virtual BIG-IP APM para receber pedidos de entrada para serviços publicados

- IP público: Está associado ao IP privado secundário, permitindo que o tráfego de clientes da Internet pública chegue ao servidor virtual BIG-IP para o(s) serviço(s) publicado(s)

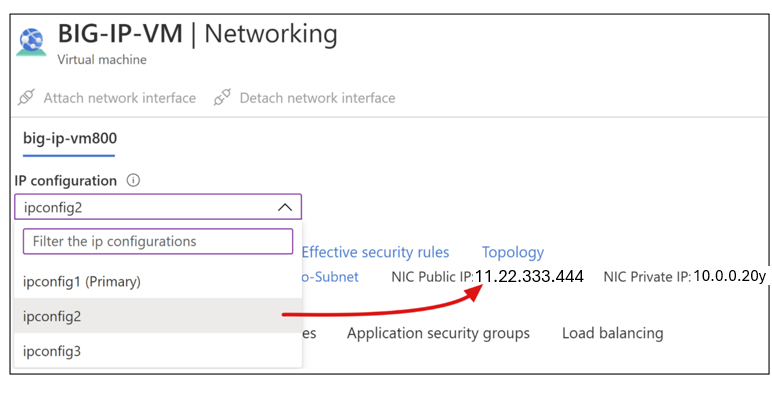

O exemplo ilustra a relação um-para-um entre os IPs públicos e privados de uma VM. Uma NIC de VM do Azure tem um IP primário e outros IPs são secundários.

Nota

Você precisa dos mapeamentos de IP secundários para publicar serviços BIG-IP.

Para implementar o SHA usando a Configuração Guiada de Acesso BIG-IP, repita as etapas para criar mais pares de IP privados e públicos para os serviços que você publica por meio do BIG-IP APM. Use a mesma abordagem para serviços de publicação usando a Configuração Avançada do BIG-IP. No entanto, evite a sobrecarga de IP público usando uma configuração SNI (Server Name Indicator): um servidor virtual BIG-IP aceita o tráfego de cliente que recebe e o envia para seu destino.

Configuração do DNS

Para possibilitar que os serviços SHA publicados sejam resolvidos para o(s) IP(s) público(s) do BIG-IP-VM, configure o DNS do lado dos clientes. As etapas a seguir pressupõem que a zona DNS de domínio público para seus serviços SHA é gerenciada no Azure. Aplique os princípios DNS de criação de um localizador, independentemente de onde sua zona DNS é gerenciada.

Expanda o menu esquerdo do portal.

Com a opção Grupos de Recursos , navegue até sua BIG-IP-VM.

No menu BIG-IP VM, vá para Configurações>de rede.

Na visualização de rede BIG-IP-VMs, na lista suspensa Configuração de IP, selecione o primeiro IP secundário.

Selecione o link IP público da NIC.

No painel esquerdo, abaixo da seção Configurações , selecione Configuração.

O menu de propriedades públicas de IP e DNS é exibido.

Selecione e crie um registro de alias.

No menu suspenso, selecione a sua zona DNS. Se não houver uma zona DNS, ela poderá ser gerida fora do Azure ou poderá ser criada uma para o sufixo de domínio, que deverá ser verificado no Microsoft Entra ID.

Para criar o primeiro registro de alias DNS:

- Assinatura: mesma assinatura que o BIG-IP-VM

- Zona DNS: a zona DNS autoritativa para o sufixo de domínio verificado que seus sites publicados usam, por exemplo, www.contoso.com

- Nome: O nome do host especificado é resolvido para o IP público associado ao IP secundário selecionado. Defina mapeamentos DNS para IP. Por exemplo, intranet.contoso.com para 11.22.333.444

- TTL: 1

- Unidades TTL: Horas

Selecione Criar.

Deixe o rótulo do nome DNS (opcional).

Selecione Guardar.

Feche o menu IP público.

Nota

Para criar registros DNS adicionais para os serviços que você publicará usando a Configuração Guiada BIG-IP, repita as etapas 1 a 6.

Com os registros DNS instalados, você pode usar ferramentas como o verificador de DNS para verificar um registro criado propagado em servidores DNS públicos globais. Se você gerencia seu namespace de domínio DNS usando um provedor externo como a GoDaddy, crie registros usando seu recurso de gerenciamento de DNS.

Nota

Se estiver a testar e a mudar frequentemente registos DNS, pode utilizar um ficheiro de hosts local do PC: Selecione Win + +R. Na caixa de Executar, insira drivers. Um registro de host local fornece resolução DNS para o PC local, não para outros clientes.

Tráfego de clientes

Por padrão, as redes virtuais do Azure (VNets) e as sub-redes associadas são redes privadas que não conseguem receber tráfego da Internet. Conecte sua NIC BIG-IP-VM ao NSG especificado durante a implantação. Para que o tráfego externo da Web alcance o BIG-IP-VM, defina uma regra NSG de entrada para permitir as portas 443 (HTTPS) e 80 (HTTP) da Internet pública.

- No menu Visão geral principal da VM BIG-IP, selecione Rede.

- Selecione Adicionar regra de entrada.

- Insira as propriedades da regra NSG:

- Fonte: Qualquer

- Intervalos de portas de origem: *|

- Endereços IP de destino: a lista separada por vírgulas de endereços IP secundários privados BIG-IP-VM

- Portos de destino: 80, 443

- Protocolo: TCP

- Ação: Permitir

- Prioridade: Menor valor disponível entre 100 e 4096

-

Nome: Um nome descritivo, por exemplo:

BIG-IP-VM_Web_Services_80_443

- Selecione Adicionar.

- Feche o menu Rede.

O tráfego HTTP e HTTPS pode alcançar as interfaces secundárias dos BIG-IP-VMs. Permitir a porta 80 permite que o BIG-IP APM redirecione automaticamente os usuários de HTTP para HTTPS. Edite esta regra para adicionar ou remover IPs de destino.

Gerenciar BIG-IP

Um sistema BIG-IP é administrado com a sua interface de utilizador de configuração web. Aceda à Interface de Utilizador (IU) a partir de:

- Uma máquina na rede interna BIG-IP

- Um cliente VPN conectado à rede interna BIG-IP-VM

- Publicado via proxy de aplicativo Microsoft Entra

Nota

Selecione um dos três métodos anteriores antes de prosseguir com as configurações restantes. Se necessário, configure o IP primário do BIG-IP com um IP público para se conectar diretamente à configuração web através da Internet. Em seguida, adicione uma regra NSG para permitir o tráfego 8443 para esse IP primário. Restrinja a fonte ao seu próprio IP confiável, caso contrário, qualquer pessoa pode se conectar.

Confirmar ligação

Confirme se você pode se conectar à configuração da Web da VM BIG-IP e entrar com as credenciais especificadas durante a implantação da VM:

- Se estiver a ligar-se a partir de uma VM na rede interna ou via VPN, conecte-se ao IP primário do BIG-IP e à porta de configuração web. Por exemplo,

https://<BIG-IP-VM_Primary_IP:8443. O prompt do navegador pode indicar que a conexão é insegura. Ignore o prompt até que o BIG-IP esteja configurado. Se o navegador bloquear o acesso, limpe o cache e tente novamente. - Se você publicou a configuração da Web via Proxy de Aplicativo, use a URL definida para acessar a configuração da Web externamente. Não adicione a porta, por exemplo,

https://big-ip-vm.contoso.com. Defina a URL interna usando a porta de configuração da Web, por exemplo,https://big-ip-vm.contoso.com:8443.

Nota

Você pode gerenciar um sistema BIG-IP com seu ambiente SSH, normalmente usado para tarefas de linha de comando (CLI) e acesso em nível raiz.

Para se conectar à CLI:

- Azure Bastion service: Ligue-se a VMs numa VNet, a partir de qualquer local

- Cliente SSH, como o PowerShell com a abordagem just-in-time (JIT)

- Consola de Série: No portal, no menu da VM, seção Apoio e Resolução de Problemas. Não suporta transferências de ficheiros.

- Da Internet: Configure o IP primário do BIG-IP com um IP público. Adicione uma regra NSG para permitir o tráfego SSH. Restrinja sua fonte de IP confiável.

Licença BIG-IP

Antes que ele possa ser configurado para serviços de publicação e SHA, ative e provisione um sistema BIG-IP com o módulo APM.

- Inicie sessão na configuração Web.

- Na página Propriedades gerais, selecione Ativar.

- No campo Chave de registro base, insira a chave que diferencia maiúsculas de minúsculas fornecida por F5.

- Deixe o Método de ativação definido como Automático.

- Selecione Seguinte.

- O BIG-IP valida a licença e mostra o contrato de licença de usuário final (EULA).

- Selecione Aceitar e aguarde a conclusão da ativação.

- Selecione Continuar.

- Na parte inferior da página Resumo da licença, inicie sessão.

- Selecione Seguinte.

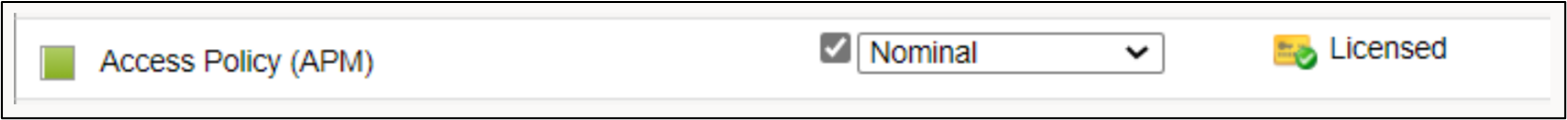

- Uma lista de módulos, necessários para SHA, é exibida.

Nota

Se a lista não aparecer, na guia principal, vá para Provisionamento de Recursos do Sistema>. Verifique a coluna de provisionamento para Política de Acesso (APM)

- Selecione Enviar.

- Aceite o aviso.

- Aguarde a conclusão da inicialização.

- Selecione Continuar.

- Na guia Sobre, selecione Executar o utilitário de instalação.

Importante

Uma licença F5 é para uma instância do BIG-IP VE. Para migrar uma licença de uma instância para outra, consulte o artigo AskF5, K41458656: Reutilizando uma licença BIG-IP VE em um sistema BIG-IP VE diferente. Revogue a sua licença de avaliação na instância ativa antes de a desativar; senão perderá a licença definitivamente.

Provisionar BIG-IP

É importante proteger o tráfego de/para a configuração web do BIG-IP. Para ajudar a proteger o canal de configuração Web de ser comprometido, configure um certificado de gestão de dispositivos.

Na barra de navegação à esquerda, vá para System>Certificate Management>Traffic Certificate Management>SSL Certificate List>Import.

Na lista suspensa Tipo de importação , selecione PKCS 12(IIS) e escolha Arquivo.

Encontre um certificado SSL da web com um Nome do Assunto ou SAN que cubra o FQDN, ao qual será atribuído o BIG-IP-VM mais tarde.

Forneça a senha do certificado.

Selecione Importar.

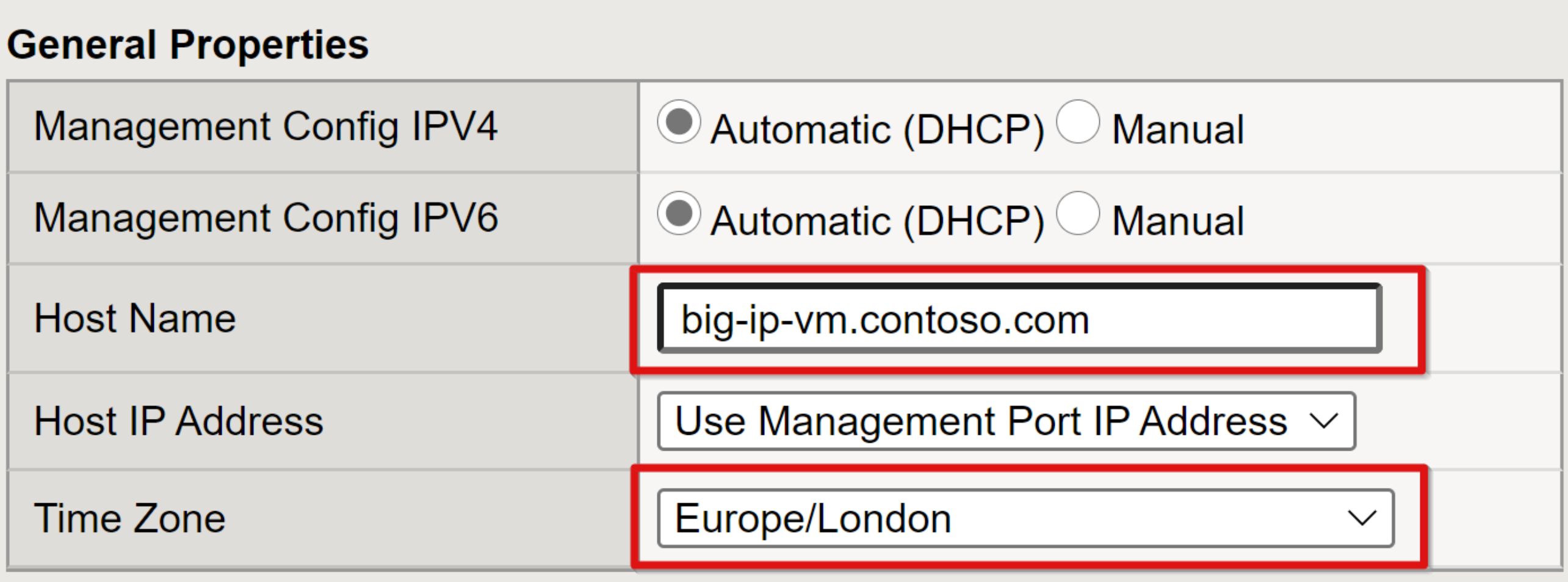

Na barra de navegação à esquerda, vá para Plataforma do sistema>.

Em Propriedades Gerais, insira um Nome de Host qualificado e o Fuso Horário do ambiente.

Selecione Atualizar.

Na barra de navegação à esquerda, vá para System>Configuration>Device>NTP.

Especifique uma fonte NTP.

Selecione Adicionar.

Selecione Atualizar. Por exemplo,

time.windows.com

Você precisa de um registo DNS para resolver o FQDN do BIG-IP para o seu IP privado primário, que especificou nas etapas anteriores. Adicione um registro ao DNS interno do seu ambiente ou a um arquivo localhost do PC para se conectar à configuração da Web do BIG-IP. Quando você se conecta à configuração da Web, o aviso do navegador não aparece mais, não com o Proxy de Aplicativo ou qualquer outro proxy reverso.

Perfil SSL

Como proxy reverso, um sistema BIG-IP é um serviço de encaminhamento, também conhecido como um proxy transparente ou um proxy completo que participa de trocas entre clientes e servidores. Um proxy completo cria duas conexões: uma conexão de cliente TCP front-end e uma conexão de servidor TCP back-end, com uma lacuna suave no meio. Os clientes conectam-se ao ouvinte proxy numa extremidade, um servidor virtual, e o proxy estabelece uma conexão separada e independente com o servidor back-end. Esta configuração é bidirecional em ambos os lados. Neste modo de proxy completo, o sistema F5 BIG-IP pode inspecionar o tráfego e interagir com solicitações e respostas. Funções como balanceamento de carga e otimização de desempenho da Web e serviços avançados de gerenciamento de tráfego (segurança da camada de aplicativo, aceleração da Web, roteamento de página e acesso remoto seguro) dependem dessa funcionalidade. Quando se publicam serviços baseados em SSL, os perfis BIG-IP SSL gerem a descriptografia e a criptografia do tráfego entre clientes e serviços back-end.

Existem dois tipos de perfil:

- SSL do cliente: Criar este perfil é a maneira mais comum de configurar um sistema BIG-IP para publicar serviços internos com SSL. Com um perfil SSL de cliente, um sistema BIG-IP descriptografa as solicitações de entrada do cliente, antes de enviá-las para um serviço downstream. Ele criptografa as respostas de back-end de saída e, em seguida, as envia aos clientes.

- SSL do servidor: Para serviços back-end configurados para HTTPS, você pode configurar o BIG-IP para usar um perfil SSL do servidor. Com esse perfil, o BIG-IP criptografa novamente a solicitação do cliente e, em seguida, a envia para o serviço back-end de destino. Quando o servidor retorna uma resposta criptografada, o sistema BIG-IP descriptografa e criptografa novamente a resposta e, em seguida, envia-a para o cliente, através do perfil SSL do cliente configurado.

Para que o BIG-IP esteja pré-configurado e pronto para cenários SHA, provisione os perfis SSL de Cliente e Servidor.

Na navegação à esquerda, vá para System>Certificate Management>Traffic Certificate Management>SSL Certificate List>Import.

Na lista suspensa Tipo de importação, selecione PKCS 12 (IIS).

Para o certificado importado, insira um nome como

ContosoWildcardCert.Selecione Escolher Ficheiro.

Navegue até o certificado da Web SSL com um nome de assunto que corresponde ao sufixo de domínio para serviços publicados.

Para o certificado importado, forneça a senha.

Selecione Importar.

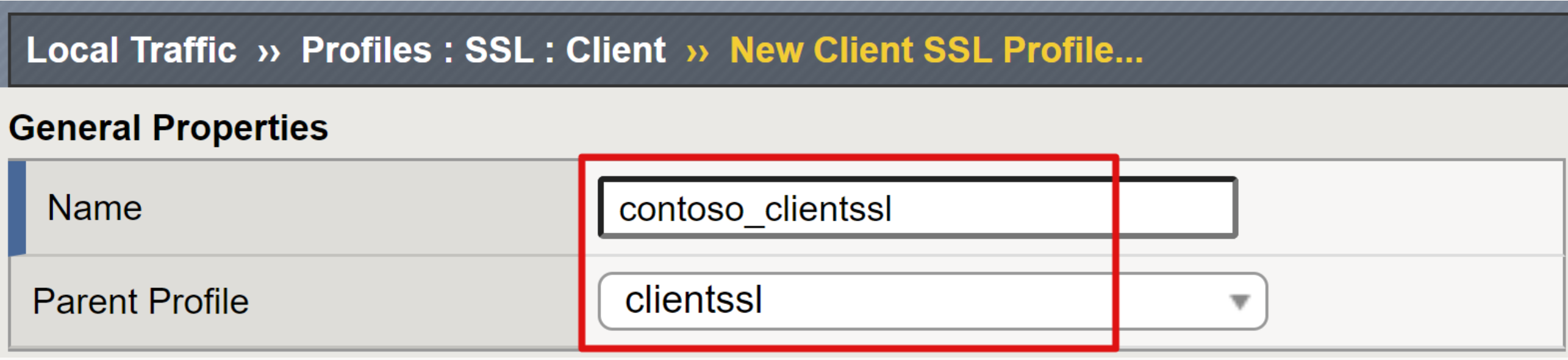

Na navegação à esquerda, vá para Tráfego Local>Perfis>SSL>Cliente.

Selecione Criar.

Na página Novo Perfil SSL do Cliente, insira um Nome exclusivo e amigável.

Verifique se o perfil pai está definido como clientssl.

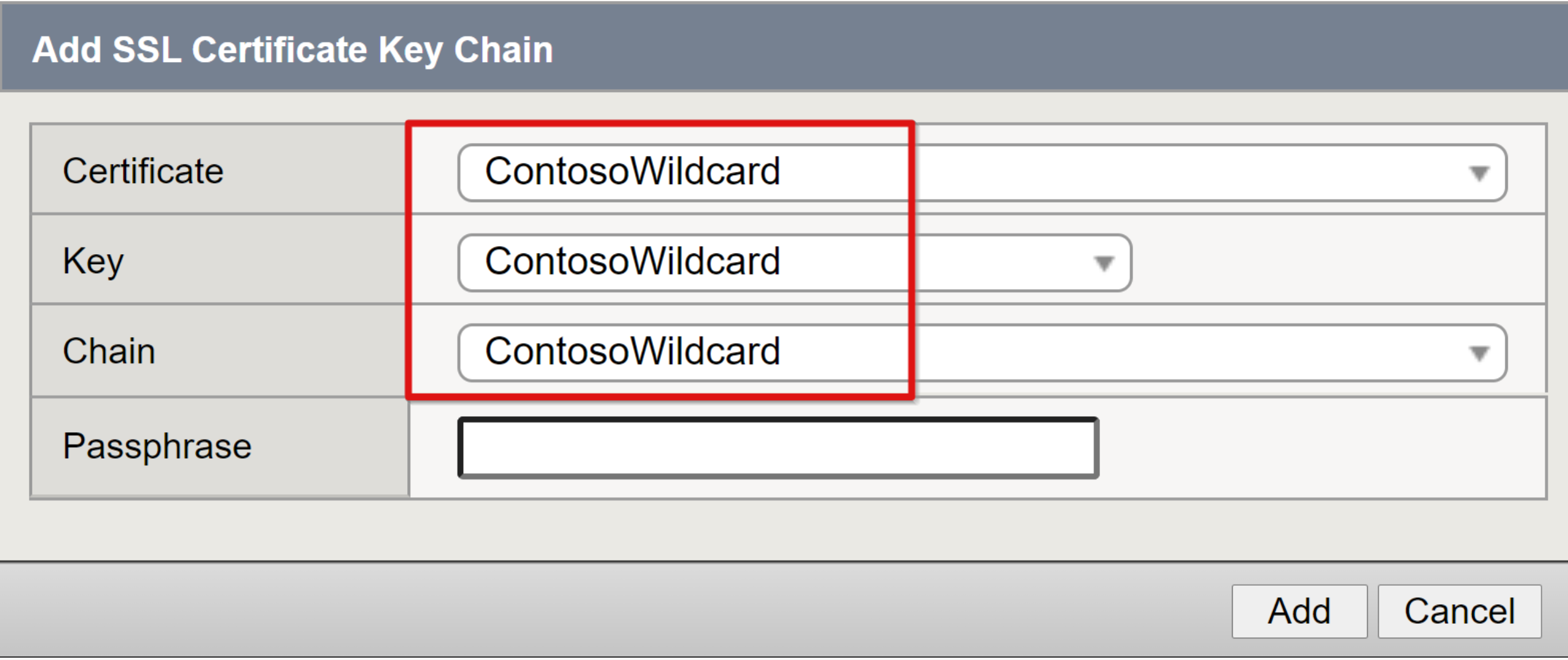

Na linha Cadeia de Chaves de Certificado , marque a caixa de seleção mais à direita.

Selecione Adicionar.

Nas listas suspensas de Certificado, Chave e Cadeia, selecione o certificado curinga que importou sem uma frase-passe.

Selecione Adicionar.

Selecione Concluído.

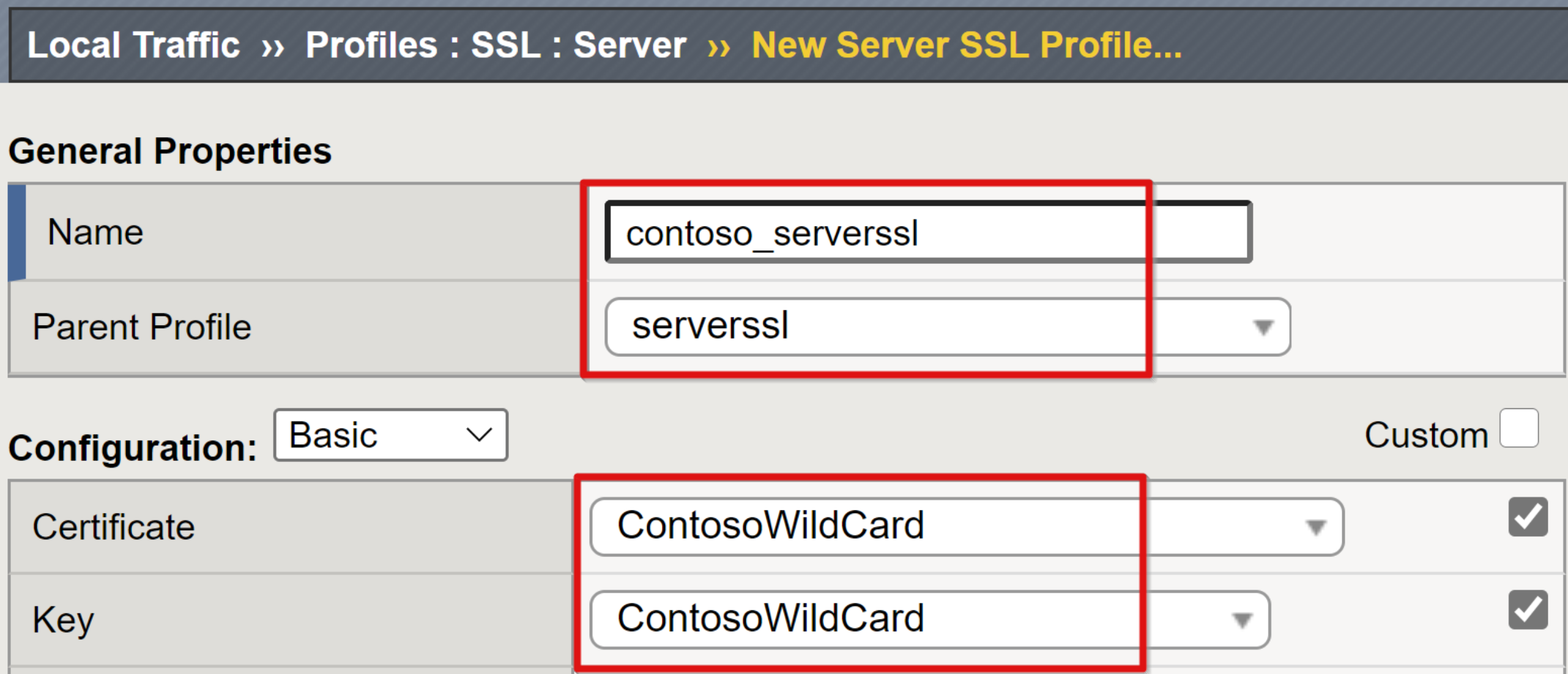

Repita as etapas para criar um perfil de certificado de servidor SSL.

Na faixa de opções superior, selecione SSL>Servidor>Criar.

Na página Novo Perfil SSL do Servidor, insira um Nome exclusivo e amigável.

Verifique se o perfil pai está definido como serverssl.

Marque a caixa de seleção mais à direita para as linhas Certificado e Chave

Nas listas suspensas de Certificado e Chave, selecione o certificado importado.

Selecione Concluído.

Nota

Se você não conseguir obter um certificado SSL, use o servidor BIG-IP autoassinado integrado e os certificados SSL do cliente. Um erro de certificado aparece no navegador.

Localizar o recurso

Para preparar um BIG-IP para SHA, localize os recursos de sua publicação e o serviço de diretório no qual ele depende para SSO. Um BIG-IP tem duas fontes de resolução de nomes, começando com o seu arquivo local/.../hosts. Se um registro não for encontrado, o sistema BIG-IP usará o serviço DNS com o qual foi configurado. O método de ficheiro hosts não se aplica a nós e pools APM que usam um FQDN.

- Na configuração da Web, vá para Sistema>Configuração>Dispositivo>DNS.

- Em Lista de Servidores de Pesquisa DNS, insira o endereço IP do servidor DNS do seu ambiente.

- Selecione Adicionar.

- Selecione Atualizar.

Uma etapa opcional é uma configuração LDAP para autenticar administradores de sistemas BIG-IP no Ative Directory, em vez de gerenciar contas BIG-IP locais.

Atualizar BIG-IP

Consulte a lista a seguir para obter orientações relacionadas à atualização. Siga as instruções de atualização.

- Para verificar a versão do sistema operativo de gestão de tráfego (TMOS):

- No canto superior esquerdo da página principal, passe o cursor sobre o nome do host BIG-IP

- Corra v15.x ou mais recente. Consulte, F5 download. É necessário iniciar sessão.

- Para atualizar o TMOS principal, consulte o artigo F5, K34745165: Gestão de imagens de software no sistema BIG-IP

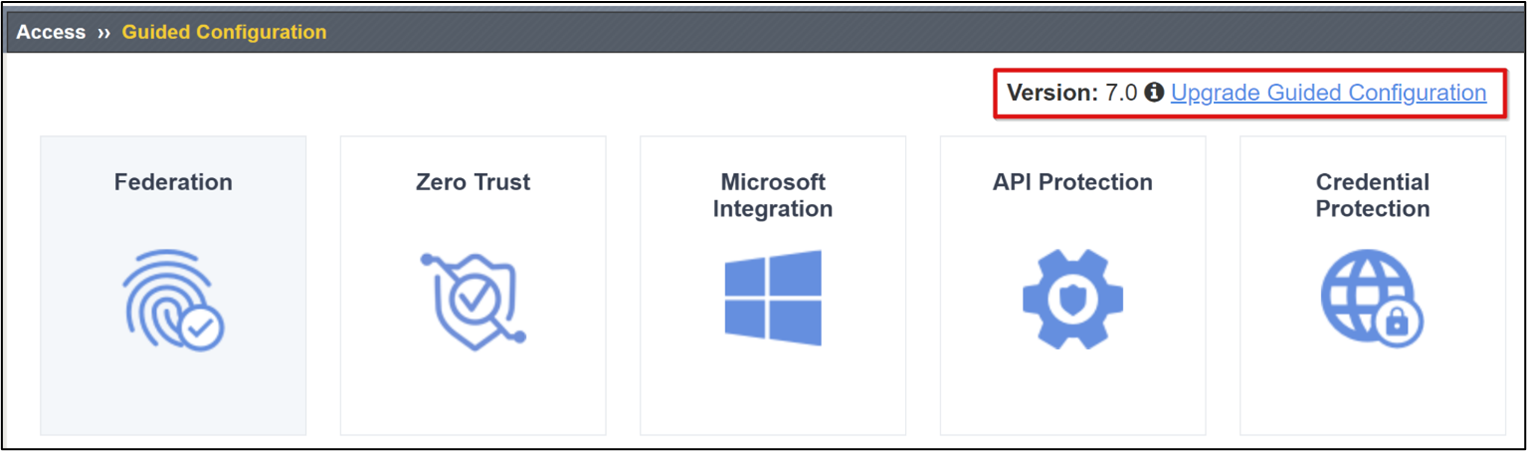

- Se não conseguir atualizar o TMOS principal, pode atualizar a Configuração Guiada. Siga os passos abaixo.

- Consulte também orientações baseadas em cenários

No web config do BIG-IP, no separador principal, vá para Acesso>Configuração Guiada.

Na página Configuração Guiada, selecione Atualizar Configuração Guiada.

Na caixa de diálogo Configuração guiada de atualização, selecione Escolher arquivo.

Selecione Carregar e instalar.

Aguarde a conclusão da atualização.

Selecione Continuar.

Fazer backup do BIG-IP

Quando o sistema BIG-IP é provisionado, recomendamos um backup de configuração completa.

- Vá para System>Arquivos>Criar.

- Forneça um Nome de Arquivo exclusivo.

- Habilite a criptografia com uma senha.

- Defina a opção Chaves Privadas como Incluir para fazer backup de certificados SSL e do dispositivo.

- Selecione Concluído.

- Aguarde a conclusão do processo.

- É apresentada uma mensagem com os resultados.

- Selecione OK.

- Selecione o link de backup.

- Salve o arquivo UCS (conjunto de configurações do usuário) localmente.

- Selecione Transferir.

Você pode criar um backup de todo o disco do sistema usando instantâneos do Azure. Esta ferramenta fornece contingência para testar entre versões do TMOS ou reverter para um novo sistema.

# Install modules

Install-module Az

Install-module AzureVMSnapshots

# Authenticate to Azure

Connect-azAccount

# Set subscription by Id

Set-AzContext -SubscriptionId ‘<Azure_Subscription_ID>’

#Create Snapshot

New-AzVmSnapshot -ResourceGroupName '<E.g.contoso-RG>' -VmName '<E.g.BIG-IP-VM>'

#List Snapshots

#Get-AzVmSnapshot -ResourceGroupName ‘<E.g.contoso-RG>'

#Get-AzVmSnapshot -ResourceGroupName ‘<E.g.contoso-RG>' -VmName '<E.g.BIG-IP-VM>' | Restore-AzVmSnapshot -RemoveOriginalDisk

Restaurar BIG-IP

A restauração de um BIG-IP é semelhante ao processo de backup e pode ser usada para migrar configurações entre VMs BIG-IP. Antes de importar um backup, confirme os caminhos de atualização suportados.

- Vá para Sistema>Arquivos.

- Selecione um link de backup ou

- Selecione Transferir e navegue até um arquivo UCS salvo que não aparece na lista

- Forneça a senha de backup.

- selecione Restaurar

# Authenticate to Azure

Connect-azAccount

# Set subscription by Id

Set-AzContext -SubscriptionId ‘<Azure_Subscription_ID>’

#Restore Snapshot

Get-AzVmSnapshot -ResourceGroupName '<E.g.contoso-RG>' -VmName '<E.g.BIG-IP-VM>' | Restore-AzVmSnapshot

Nota

Atualmente, o cmdlet AzVmSnapshot pode restaurar o instantâneo mais recente, com base na data. Os instantâneos são armazenados na raiz do grupo de recursos da VM. A restauração de instantâneos reinicia uma VM do Azure, portanto, assegure o momento ideal para a tarefa.

Recursos

- Redefinir palavra-passe BIG-IP VE no Azure

- Redefinir a senha sem usar o portal

- Alterar a NIC usada para o gerenciamento de BIG-IP VE

- Sobre rotas numa única configuração de NIC

- Microsoft Azure: Waagent

Próximos passos

Selecione um cenário de implantação e inicie a implementação.