Conceda aos usuários do Microsoft Entra B2B acesso aos seus aplicativos locais

Aplica-se a: Locatários da força de

Locatários da força de trabalho Locatários externos (saiba mais)

trabalho Locatários externos (saiba mais)

Como uma organização que usa os recursos de colaboração B2B do Microsoft Entra para convidar usuários convidados de organizações parceiras, agora você pode fornecer a esses usuários B2B acesso a aplicativos locais. Esses aplicativos locais podem usar autenticação baseada em SAML ou autenticação integrada do Windows (IWA) com delegação restrita de Kerberos (KCD).

Acesso a aplicativos SAML

Se seu aplicativo local usa autenticação baseada em SAML, você pode facilmente disponibilizar esses aplicativos para seus usuários de colaboração B2B do Microsoft Entra por meio do centro de administração do Microsoft Entra usando o proxy de aplicativo Microsoft Entra.

Você deve fazer o seguinte:

- Habilite o Proxy de Aplicativo e instale um conector. Para obter instruções, consulte Publicar aplicativos usando o proxy de aplicativo do Microsoft Entra.

- Publique o aplicativo baseado em SAML local por meio do proxy de aplicativo Microsoft Entra seguindo as instruções em logon único SAML para aplicativos locais com Proxy de Aplicativo.

- Atribua usuários do Microsoft Entra B2B ao aplicativo SAML.

Depois de concluir as etapas acima, seu aplicativo deverá estar instalado e em execução. Para testar o acesso ao Microsoft Entra B2B:

- Abra um navegador e navegue até a URL externa que você criou quando publicou o aplicativo.

- Entre com a conta Microsoft Entra B2B que você atribuiu ao aplicativo. Você deve ser capaz de abrir o aplicativo e acessá-lo com logon único.

Acesso a aplicações IWA e KCD

Para fornecer aos usuários B2B acesso a aplicativos locais protegidos com autenticação integrada do Windows e delegação restrita de Kerberos, você precisa dos seguintes componentes:

Autenticação através do proxy de aplicação Microsoft Entra. Os usuários B2B devem ser capazes de se autenticar no aplicativo local. Para fazer isso, você deve publicar o aplicativo local por meio do proxy de aplicativo Microsoft Entra. Para obter mais informações, consulte Tutorial: Adicionar um aplicativo local para acesso remoto por meio do Proxy de Aplicativo.

Autorização por meio de um objeto de usuário B2B no diretório local. O aplicativo deve ser capaz de executar verificações de acesso do usuário e conceder acesso aos recursos corretos. IWA e KCD exigem um objeto de usuário no Ative Directory do Windows Server local para concluir essa autorização. Conforme descrito em Como funciona o logon único com o KCD, o Proxy de Aplicativo precisa desse objeto de usuário para representar o usuário e obter um token Kerberos para o aplicativo.

Nota

Ao configurar o proxy de aplicativo Microsoft Entra, verifique se a Identidade de Logon Delegado está definida como Nome principal do usuário (padrão) na configuração de logon único para autenticação integrada do Windows (IWA).

Para o cenário de usuário B2B, há dois métodos que você pode usar para criar os objetos de usuário convidado necessários para autorização no diretório local:

- Microsoft Identity Manager (MIM) e o agente de gerenciamento MIM para Microsoft Graph.

- Um script do PowerShell, que é uma solução mais leve que não requer MIM.

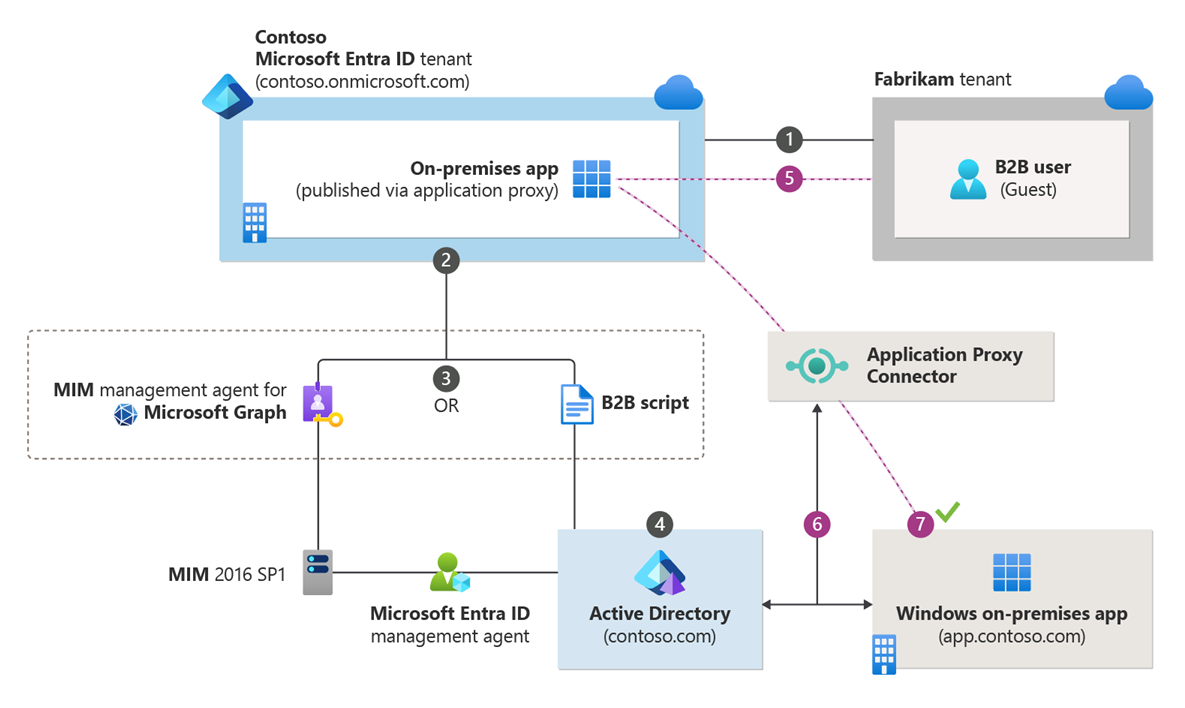

O diagrama a seguir fornece uma visão geral de alto nível de como o proxy de aplicativo Microsoft Entra e a geração do objeto de usuário B2B no diretório local trabalham juntos para conceder aos usuários B2B acesso aos seus aplicativos IWA e KCD locais. As etapas numeradas são descritas em detalhes abaixo do diagrama.

- Um usuário de uma organização parceira (o locatário da Fabrikam) é convidado para o locatário da Contoso.

- Um objeto de usuário convidado é criado no locatário da Contoso (por exemplo, um objeto de usuário com um UPN de guest_fabrikam.com#EXT#@contoso.onmicrosoft.com).

- O convidado da Fabrikam é importado da Contoso por meio do MIM ou do script do PowerShell B2B.

- Uma representação ou "pegada" do objeto de usuário convidado da Fabrikam (Guest#EXT#) é criada no diretório local, Contoso.com, por meio do MIM ou do script B2B PowerShell.

- O usuário convidado acessa o aplicativo local, app.contoso.com.

- A solicitação de autenticação é autorizada por meio do Proxy de Aplicativo, usando a delegação restrita de Kerberos.

- Como o objeto de usuário convidado existe localmente, a autenticação é bem-sucedida.

Políticas de gerenciamento do ciclo de vida

Você pode gerenciar os objetos de usuário B2B locais por meio de políticas de gerenciamento de ciclo de vida. Por exemplo:

- Você pode configurar políticas de autenticação multifator (MFA) para o usuário convidado para que a MFA seja usada durante a autenticação de proxy de aplicativo. Para obter mais informações, consulte Acesso condicional para usuários de colaboração B2B.

- Quaisquer patrocínios, avaliações de acesso, verificações de conta e assim por diante. que são executados na nuvem B2B usuário se aplica aos usuários locais. Por exemplo, se o usuário da nuvem for excluído por meio de suas políticas de gerenciamento de ciclo de vida, o usuário local também será excluído pelo MIM Sync ou por meio do script B2B do Microsoft Entra. Para obter mais informações, consulte Gerenciar o acesso de convidados com avaliações de acesso do Microsoft Entra.

Criar objetos de usuário convidado B2B por meio de um script B2B do Microsoft Entra

Você pode usar um script de exemplo do Microsoft Entra B2B para criar contas sombra do Microsoft Entra sincronizadas a partir de contas B2B do Microsoft Entra. Em seguida, você pode usar as contas sombra para aplicativos locais que usam o KCD.

Criar objetos de usuário convidado B2B através do MIM

Você pode usar o MIM e o conector MIM para o Microsoft Graph para criar os objetos de usuário convidado no diretório local. Para saber mais, consulte Colaboração B2B (Business to Business) do Microsoft Entra com o Microsoft Identity Manager (MIM) 2016 SP1 com o Proxy de Aplicativo do Azure.

Considerações sobre a licença

Verifique se você tem as Licenças de Acesso para Cliente (CALs) ou Conectores Externos corretos para usuários convidados externos que acessam aplicativos locais ou cujas identidades são gerenciadas localmente. Para obter mais informações, consulte a seção "Conectores externos" de Licenças de acesso para cliente e licenças de gerenciamento. Consulte o seu representante da Microsoft ou revendedor local relativamente às suas necessidades específicas de licenciamento.