Remediar riscos e desbloquear utilizadores

Depois de concluir sua investigação, você precisa tomar medidas para remediar os usuários arriscados ou desbloqueá-los. As organizações podem habilitar a correção automatizada configurando políticas baseadas em risco. As organizações devem tentar investigar e remediar todos os usuários arriscados em um período de tempo com o qual sua organização esteja confortável. A Microsoft recomenda agir rapidamente, porque o tempo é importante quando se trabalha com riscos.

Remediação de riscos

Todas as deteções de risco ativo contribuem para o cálculo do nível de risco do utilizador. O nível de risco do usuário é um indicador (baixo, médio, alto) da probabilidade de que a conta do usuário seja comprometida. Depois de investigar os usuários arriscados e as entradas e deteções arriscadas correspondentes, você deve corrigir os usuários arriscados para que eles não estejam mais em risco e bloqueiem o acesso.

A Proteção de ID do Microsoft Entra marca algumas deteções de risco e as entradas de risco correspondentes como descartadas com o estado de risco Descartado e detalhes de risco A Proteção de ID do Microsoft Entra avaliou a segurança de entrada. Toma esta medida, porque esses eventos já não eram considerados arriscados.

Os administradores têm as seguintes opções para corrigir:

- Configure políticas baseadas em risco para permitir que os usuários se auto-corrijam seus riscos.

- Redefina manualmente a senha.

- Dispense o risco do usuário.

- Corrigir no Microsoft Defender for Identity.

Auto-remediação com política baseada no risco

Você pode permitir que os usuários corrijam automaticamente seus riscos de entrada e riscos do usuário configurando políticas baseadas em risco. Se os usuários passarem pelo controle de acesso necessário, como autenticação multifator ou alteração segura de senha, seus riscos serão automaticamente corrigidos. As deteções de risco correspondentes, entradas arriscadas e usuários arriscados são relatados com o estado de risco Remediado em vez de Em risco.

Os pré-requisitos para os utilizadores antes de as políticas baseadas no risco poderem ser aplicadas para permitir a auto-correção dos riscos são:

- Para executar a MFA para auto-corrigir um risco de entrada:

- O usuário deve estar registrado para autenticação multifator Microsoft Entra.

- Para executar a alteração segura de senha para auto-corrigir um risco de usuário:

- O usuário deve estar registrado para autenticação multifator Microsoft Entra.

- Para usuários híbridos sincronizados do local para a nuvem, o write-back de senha deve ser habilitado.

Se uma política baseada em risco for aplicada a um usuário durante o login antes que os pré-requisitos acima sejam atendidos, o usuário será bloqueado. Essa ação de bloqueio ocorre porque eles não são capazes de executar o controle de acesso necessário e a intervenção do administrador é necessária para desbloquear o usuário.

As políticas baseadas em risco são configuradas com base nos níveis de risco e só se aplicam se o nível de risco do início de sessão ou do utilizador corresponder ao nível configurado. Algumas deteções podem não aumentar o risco para o nível em que a política se aplica, e os administradores precisam lidar com esses usuários arriscados manualmente. Os administradores podem determinar que são necessárias medidas adicionais, como bloquear o acesso a partir de localizações ou reduzir o risco aceitável nas suas políticas.

Auto-correção com redefinição de senha de autoatendimento

Se um usuário estiver registrado para redefinição de senha de autoatendimento (SSPR), ele poderá corrigir seu próprio risco de usuário executando uma redefinição de senha de autoatendimento.

Redefinição manual de senha

Se exigir uma redefinição de senha usando uma política de risco de usuário não for uma opção, ou se o tempo for essencial, os administradores poderão corrigir um usuário arriscado exigindo uma redefinição de senha.

Os administradores têm opções que podem escolher:

Gerar uma senha temporária

Ao gerar uma senha temporária, você pode trazer imediatamente uma identidade de volta a um estado seguro. Esse método requer entrar em contato com os usuários afetados porque eles precisam saber qual é a senha temporária. Como a senha é temporária, o usuário é solicitado a alterar a senha para algo novo durante o próximo login.

Eles podem gerar senhas para usuários híbridos e na nuvem no centro de administração do Microsoft Entra.

Eles podem gerar senhas para usuários híbridos a partir de um diretório local quando a sincronização de hash de senha e a configuração Permitir alteração de senha local para redefinir o risco do usuário estão habilitadas.

Aviso

Não selecione a opção O usuário deve alterar a senha no próximo logon. Isso não é suportado.

Exigir que o usuário redefina a senha

Exigir que os usuários redefinissem as senhas permite a autorrecuperação sem entrar em contato com o suporte técnico ou um administrador.

- Os usuários híbridos e na nuvem podem concluir uma alteração de senha segura. Esse método só se aplica a usuários que já podem executar MFA. Para utilizadores que não estão registados, esta opção não está disponível.

- Os usuários híbridos podem concluir uma alteração de senha de um dispositivo Windows local ou híbrido, quando a sincronização de hash de senha e a configuração Permitir alteração de senha local para redefinir o risco do usuário estiverem habilitadas.

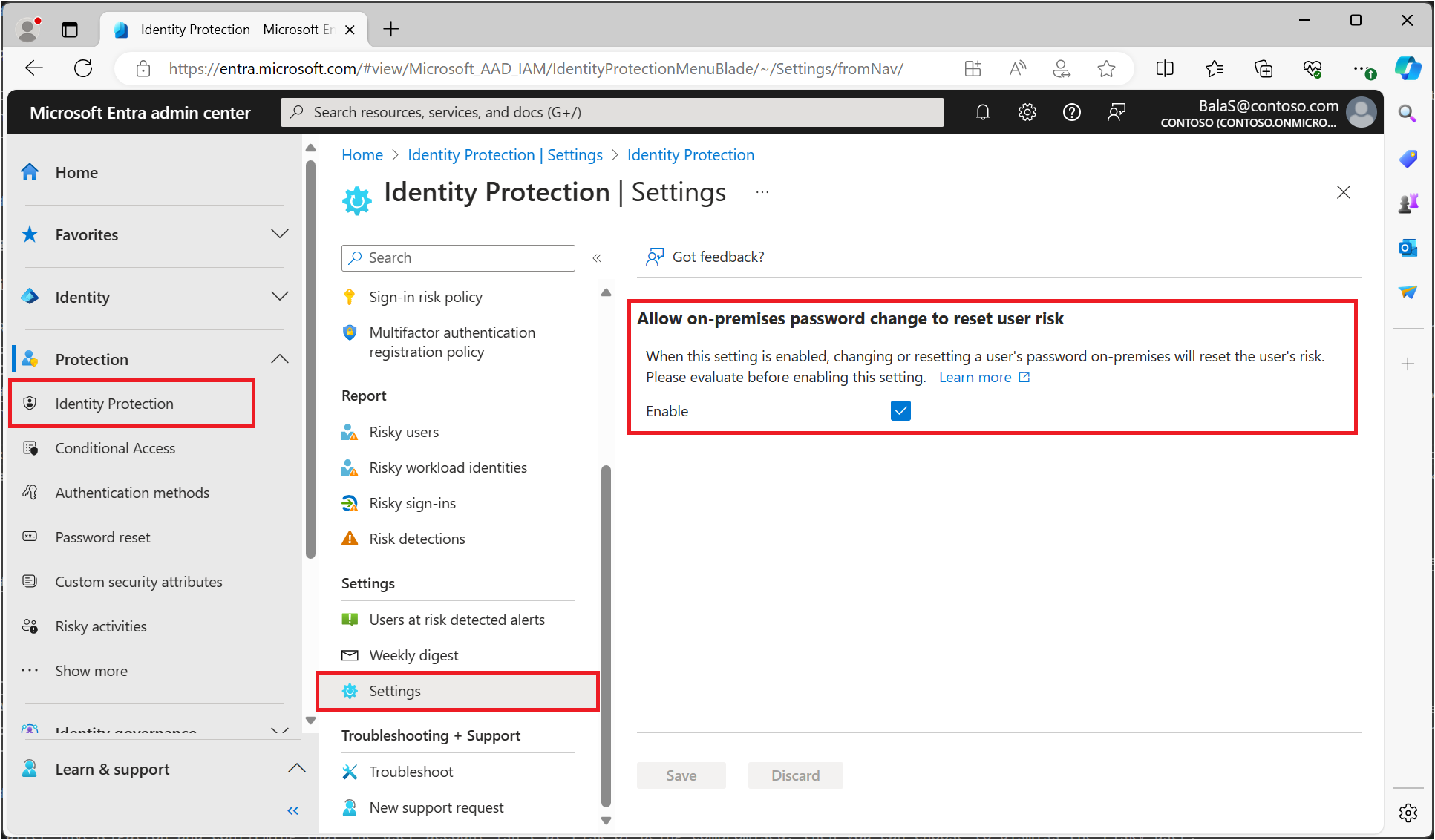

Permitir redefinição de senha local para corrigir riscos do usuário

As organizações que habilitam a sincronização de hash de senha podem permitir alterações de senha no local para corrigir o risco do usuário.

Essa configuração fornece às organizações dois novos recursos:

- Usuários híbridos arriscados podem se auto-remediar sem a intervenção dos administradores. Quando uma senha é alterada localmente, o risco do usuário agora é corrigido automaticamente dentro da Proteção de ID do Microsoft Entra, redefinindo o estado de risco atual do usuário.

- As organizações podem implantar proativamente políticas de risco do usuário que exigem alterações de senha para proteger com confiança seus usuários híbridos. Essa opção fortalece a postura de segurança da sua organização e simplifica o gerenciamento de segurança, garantindo que os riscos do usuário sejam prontamente abordados, mesmo em ambientes híbridos complexos.

Para definir essa configuração

- Entre no centro de administração do Microsoft Entra como pelo menos um Operador de Segurança.

- Navegue até Configurações> de Proteção>de Identidade.

- Marque a caixa para Permitir alteração de senha local para redefinir o risco do usuário.

- Selecione Guardar.

Nota

Permitir a alteração de senha local para redefinir o risco do usuário é um recurso apenas de aceitação. Os clientes devem avaliar esse recurso antes de ativá-lo em ambientes de produção. Recomendamos que os clientes protejam os fluxos de alteração ou redefinição de senha local. Por exemplo, exigir autenticação multifator antes de permitir que os usuários alterem sua senha no local usando uma ferramenta como o Portal de Redefinição de Senha de Autoatendimento do Microsoft Identity Manager.

Dispensar o risco de utilizador

Se após investigação e confirmação de que a conta de usuário não corre o risco de ser comprometida, então você pode optar por descartar o usuário arriscado.

Para descartar o risco do usuário como pelo menos um Operador de Segurança no centro de administração do Microsoft Entra, navegue até Usuários arriscados da Proteção>de Identidade>de Proteção, selecione o usuário afetado e selecione Descartar risco do(s) usuário(s).

Quando você seleciona Ignorar risco do usuário, o usuário não está mais em risco, e todas as entradas arriscadas desse usuário e as deteções de risco correspondentes também são descartadas.

Como esse método não afeta a senha existente do usuário, ele não traz sua identidade de volta a um estado seguro.

Estado e detalhe do risco com base na exclusão do risco

- Usuário arriscado:

- Estado de risco: "Em risco" -> "Dispensado"

- Detalhe do risco (o detalhe da correção do risco): "-" -> "Admin descartou todos os riscos para o usuário"

- Todos os logins arriscados deste usuário e as deteções de risco correspondentes:

- Estado de risco: "Em risco" -> "Dispensado"

- Detalhe do risco (o detalhe da correção do risco): "-" -> "Admin descartou todos os riscos para o usuário"

Confirmar que um usuário foi comprometido

Se, após investigação, uma conta for confirmada comprometida:

- Selecione o evento ou usuário nos relatórios de logins ou usuários arriscados e escolha "Confirmar comprometido".

- Se uma política baseada em risco não foi acionada e o risco não foi auto-remediado, execute uma ou mais das seguintes ações:

- Pedir uma reposição de palavra-passe.

- Bloqueie o usuário se suspeitar que o invasor pode redefinir a senha ou fazer autenticação multifator para o usuário.

- Revogar tokens de atualização.

- Desative todos os dispositivos considerados comprometidos.

- Se utilizar a avaliação contínua de acesso, deverá revogar todos os tokens de acesso.

Para obter mais informações sobre o que acontece ao confirmar o compromisso, consulte a seção Como dar feedback sobre os riscos.

Utilizadores eliminados

Não é possível para os administradores descartar o risco para usuários excluídos do diretório. Para remover usuários excluídos, abra um caso de suporte da Microsoft.

Desbloqueando usuários

Um administrador pode optar por bloquear um início de sessão com base na política de risco ou nas investigações. Um bloqueio pode ocorrer com base no risco de entrada ou do usuário.

Desbloqueio com base no risco do utilizador

Para desbloquear uma conta bloqueada devido ao risco de utilizador, os administradores têm as seguintes opções:

- Redefinir senha - Você pode redefinir a senha do usuário. Se um usuário estiver comprometido ou em risco de ser comprometido, a senha do usuário deve ser redefinida para proteger sua conta e sua organização.

- Ignorar risco do usuário - A política de risco do usuário bloqueia um usuário quando o nível de risco do usuário configurado para bloquear o acesso é atingido. Se, após a investigação, você estiver confiante de que o usuário não corre o risco de ser comprometido e for seguro permitir seu acesso, então você pode reduzir o nível de risco de um usuário descartando o risco do usuário.

- Excluir o usuário da política - Se você acha que a configuração atual da sua política de entrada está causando problemas para usuários específicos e é seguro conceder acesso a esses usuários sem aplicar essa política a eles, então você pode excluí-los desta política. Para obter mais informações, consulte a seção Exclusões no artigo Como configurar e habilitar políticas de risco.

- Desativar política – se considerar que a configuração da política está a causar problemas a todos os utilizador, poderá desativar a política. Para obter mais informações, consulte o artigo Como configurar e habilitar políticas de risco.

Desbloquear com base em risco de início de sessão

Para desbloquear uma conta com base no risco do início de sessão, os administradores têm as seguintes opções:

- Iniciar sessão a partir de um dispositivo ou localização familiar – um motivo comum para o bloqueio de tentativas de início de sessão suspeitas são as tentativas realizadas a partir de dispositivos ou localizações desconhecidos. Os utilizadores podem determinar rapidamente se este é o motivo do bloqueio ao tentar iniciar sessão a partir de um dispositivo ou localização familiar.

- Excluir o utilizador da política – se considerar que a configuração atual da política de início de sessão está a causar problemas a utilizadores específicos, poderá excluir os utilizadores da mesma. Para obter mais informações, consulte a seção Exclusões no artigo Como configurar e habilitar políticas de risco.

- Desativar política – se considerar que a configuração da política está a causar problemas a todos os utilizador, poderá desativar a política. Para obter mais informações, consulte o artigo Como configurar e habilitar políticas de risco.

Bloqueio automático devido ao elevado risco de confiança

O Microsoft Entra ID Protection bloqueia automaticamente entradas que tenham uma confiança muito alta de serem arriscadas. Esse bloqueio geralmente ocorre em entradas realizadas por meio de protocolos de autenticação herdados e exibindo propriedades de uma tentativa maliciosa.

Quando um usuário é bloqueado com esse mecanismo, ele receberá um erro de autenticação 50053. A investigação dos logs de entrada exibirá o seguinte motivo de bloqueio: "O login foi bloqueado por proteções internas devido à alta confiança de risco."

Para desbloquear uma conta com base no risco de entrada de alta confiança, os administradores têm as seguintes opções:

- Adicione o IP que está a ser utilizado para iniciar sessão nas definições de Localização fidedigna - Se o início de sessão for realizado a partir de uma localização conhecida da sua empresa, pode adicionar o IP fidedigno. Para obter mais informações, consulte a seção Locais confiáveis no artigo Acesso condicional: atribuição de rede.

- Use um protocolo de autenticação moderno - Se o login for realizado por meio de um protocolo herdado, mudar para moderno desbloqueará a tentativa.

Deteções relacionadas ao roubo de tokens

Com uma atualização recente da nossa arquitetura de deteção, deixamos de corrigir automaticamente as sessões com declarações MFA quando um roubo de token relacionado ou a deteção de IP de Estado Nacional do Microsoft Threat Intelligence Center (MSTIC) é acionada durante o início de sessão.

As seguintes deteções de Proteção de ID que identificam atividades suspeitas de token ou a deteção de IP do MSTIC Nation State não são mais corrigidas automaticamente:

- Inteligência de ameaças do Microsoft Entra

- Token anômalo

- Atacante no meio

- IP do Estado-Nação MSTIC

- Anomalia do emissor do token

A Proteção de ID agora exibe os detalhes da sessão no painel Detalhes da Deteção de Risco para deteções que emitem dados de entrada. Essa alteração garante que não fechamos sessões contendo deteções onde há risco relacionado à MFA. Fornecer detalhes da sessão com detalhes de risco no nível do usuário fornece informações valiosas para ajudar na investigação. Estas informações incluem:

- Tipo de emissor de token

- Hora de início de sessão

- Endereço IP

- Local de início de sessão

- Cliente de início de sessão

- ID do pedido de início de sessão

- ID de correlação de início de sessão

Se você tiver políticas de Acesso Condicional baseadas em risco de usuário configuradas e uma dessas deteções que denota atividade de token suspeita for acionada em um usuário, o usuário final deverá executar a alteração segura de senha e autenticar novamente sua conta com autenticação multifator para eliminar o risco.

Visualização do PowerShell

Com o módulo de Pré-visualização do SDK do PowerShell do Microsoft Graph, as organizações conseguem gerir o risco com o PowerShell. Os módulos de visualização e o código de exemplo podem ser encontrados no repositório Microsoft Entra GitHub.

O Invoke-AzureADIPDismissRiskyUser.ps1 script incluído no repositório permite que as organizações dispensem todos os usuários arriscados em seu diretório.