Como configurar a filtragem de conteúdo da Web do Acesso Seguro Global

A filtragem de conteúdo da Web permite que você implemente controles granulares de acesso à Internet para sua organização com base na categorização do site.

Os primeiros recursos do Secure Web Gateway (SWG) do Microsoft Entra Internet Access incluem filtragem de conteúdo da Web com base em nomes de domínio. A Microsoft integra políticas de filtragem granulares com o Microsoft Entra ID e o Microsoft Entra Conditional Access, o que resulta em políticas de filtragem que reconhecem o usuário, reconhecem o contexto e são fáceis de gerenciar.

Atualmente, o recurso de filtragem da Web está limitado à filtragem de categoria da Web baseada em FQDN (nome de domínio totalmente qualificado) com reconhecimento de usuário e contexto.

Pré-requisitos

Os administradores que interagem com os recursos do Global Secure Access devem ter uma ou mais das seguintes atribuições de função, dependendo das tarefas que estão executando.

- A função de Administrador de Acesso Seguro Global para gerenciar os recursos de Acesso Seguro Global.

- O Administrador de Acesso Condicional para criar e interagir com políticas de Acesso Condicional.

Preencha o guia Introdução ao Acesso Seguro Global.

Instale o cliente Global Secure Access em dispositivos de usuário final.

Você deve desabilitar o DNS (Sistema de Nomes de Domínio) sobre HTTPS (DNS seguro) para encapsular o tráfego da rede. Use as regras dos FQDNs (nomes de domínio totalmente qualificados) no perfil de encaminhamento de tráfego. Para obter mais informações, consulte Configurar o cliente DNS para suportar DoH.

Desative o cliente DNS integrado no Chrome e no Microsoft Edge.

O tráfego IPv6 não é adquirido pelo cliente e, portanto, é transferido diretamente para a rede. Para permitir que todo o tráfego relevante seja encapsulado, defina as propriedades do adaptador de rede como IPv4 preferencial.

O tráfego UDP (User Datagram Protocol) (ou seja, QUIC) não é suportado na visualização atual do Acesso à Internet. A maioria dos sites suporta fallback para TCP (Transmission Control Protocol) quando o QUIC não pode ser estabelecido. Para melhorar a experiência do usuário, você pode implantar uma regra do Firewall do Windows que bloqueia UDP 443 de saída:

@New-NetFirewallRule -DisplayName "Block QUIC" -Direction Outbound -Action Block -Protocol UDP -RemotePort 443.Analise os conceitos de filtragem de conteúdo da Web. Para obter mais informações, consulte Filtragem de conteúdo da Web.

Passos de alto nível

Há várias etapas para configurar a filtragem de conteúdo da Web. Anote onde você precisa configurar uma política de Acesso Condicional.

- Habilite o encaminhamento de tráfego da Internet.

- Crie uma política de filtragem de conteúdo da Web.

- Crie um perfil de segurança.

- Vincule o perfil de segurança a uma política de Acesso Condicional.

- Atribua usuários ou grupos ao perfil de encaminhamento de tráfego.

Habilitar o encaminhamento de tráfego da Internet

A primeira etapa é habilitar o perfil de encaminhamento de tráfego do Acesso à Internet. Para saber mais sobre o perfil e como habilitá-lo, consulte Como gerenciar o perfil de encaminhamento de tráfego do Acesso à Internet.

Criar uma política de filtragem de conteúdo da Web

- Navegue até Política de filtragem de conteúdo da Web segura de Acesso>Seguro>Global.

- Selecione Criar política.

- Insira um nome e uma descrição para a política e selecione Avançar.

- Selecione Adicionar regra.

- Introduza um nome, selecione uma categoria Web ou um FQDN válido e, em seguida, selecione Adicionar.

- FQDNs válidos neste recurso também podem incluir curingas usando o símbolo de asterisco, *.

- Selecione Avançar para revisar a política e, em seguida, selecione Criar política.

Importante

As alterações na filtragem de conteúdo da Web podem levar até uma hora para serem implantadas.

Criar um perfil de segurança

Os perfis de segurança são um agrupamento de políticas de filtragem. Você pode atribuir ou vincular perfis de segurança com as políticas de Acesso Condicional do Microsoft Entra. Um perfil de segurança pode conter várias políticas de filtragem. E um perfil de segurança pode ser associado a várias políticas de Acesso Condicional.

Nesta etapa, você cria um perfil de segurança para agrupar políticas de filtragem. Em seguida, você atribui ou vincula os perfis de segurança com uma política de Acesso Condicional para torná-los sensíveis ao usuário ou ao contexto.

Nota

Para saber mais sobre as políticas de Acesso Condicional do Microsoft Entra, consulte Criando uma política de Acesso Condicional.

- Navegue até Perfis de Segurança Segura de Acesso>Seguro>Global.

- Selecione Criar perfil.

- Insira um nome e uma descrição para a política e selecione Avançar.

- Selecione Vincular uma política e, em seguida, selecione Política existente.

- Selecione a política de filtragem de conteúdo da Web que você já criou e selecione Adicionar.

- Selecione Avançar para revisar o perfil de segurança e a política associada.

- Selecione Criar um perfil.

- Selecione Atualizar para atualizar a página de perfis e exibir o novo perfil.

Criar e vincular a política de Acesso Condicional

Crie uma política de Acesso Condicional para usuários finais ou grupos e forneça seu perfil de segurança por meio de controles de Sessão de Acesso Condicional. O Acesso Condicional é o mecanismo de fornecimento de reconhecimento de contexto e usuário para políticas de Acesso à Internet. Para saber mais sobre controles de sessão, consulte Acesso condicional: sessão.

- Navegue até Acesso Condicional da Proteção>.

- Selecione Criar nova política.

- Insira um nome e atribua um usuário ou grupo.

- Selecione Recursos de destino e Todos os recursos da Internet com o Global Secure Access.

- Selecione Session>Use Global Secure Access security profile e escolha um perfil de segurança.

- Selecione Selecionar.

- Na seção Habilitar política, verifique se Ativado está selecionado.

- Selecione Criar.

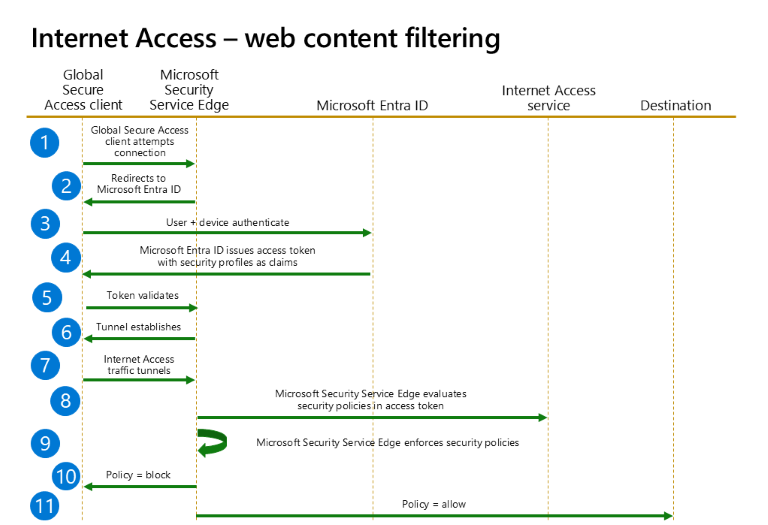

Fluxograma de acesso à Internet

Este exemplo demonstra o fluxo de tráfego do Microsoft Entra Internet Access quando você aplica políticas de filtragem de conteúdo da Web.

O diagrama de fluxo a seguir ilustra as políticas de filtragem de conteúdo da Web que bloqueiam ou permitem o acesso aos recursos da Internet.

| Passo | Description |

|---|---|

| 5 | O cliente Global Secure Access tenta se conectar à solução Security Service Edge da Microsoft. |

| 2 | O cliente redireciona para o Microsoft Entra ID para autenticação e autorização. |

| 3 | O usuário e o dispositivo são autenticados. A autenticação acontece perfeitamente quando o usuário tem um PRT (Primary Refresh Token) válido. |

| 4 | Depois que o usuário e o dispositivo se autenticam, o Acesso Condicional corresponde às regras da CA do Acesso à Internet e adiciona perfis de segurança aplicáveis ao token. Ele impõe as políticas de autorização aplicáveis. |

| 5 | O Microsoft Entra ID apresenta o token ao Microsoft Security Service Edge para validação. |

| 6 | O túnel estabelece entre o cliente Global Secure Access e o Microsoft Security Service Edge. |

| 7 | O tráfego começa a ser adquirido e túneis através do túnel de acesso à Internet. |

| 8 | O Microsoft Security Service Edge avalia as políticas de segurança no token de acesso em ordem de prioridade. Depois que ela corresponde a uma regra de filtragem de conteúdo da Web, a avaliação da política de filtragem de conteúdo da Web é interrompida. |

| 9 | O Microsoft Security Service Edge impõe as políticas de segurança. |

| 10 | Política = bloquear resulta em um erro para o tráfego HTTP ou ocorre uma exceção de redefinição de conexão para o tráfego HTTPS. |

| 11 | Política = permitir resultados no encaminhamento de tráfego para o destino. |

Nota

A aplicação de um novo perfil de segurança pode levar de 60 a 90 minutos devido à imposição do perfil de segurança com tokens de acesso. O usuário deve receber um novo token de acesso com o novo ID de perfil de segurança como uma declaração antes que ele entre em vigor. As alterações aos perfis de segurança existentes começam a ser aplicadas muito mais rapidamente.

Atribuições de usuário e grupo

Você pode definir o escopo do perfil de Acesso à Internet para usuários e grupos específicos. Para saber mais sobre a atribuição de usuários e grupos, consulte Como atribuir e gerenciar usuários e grupos com perfis de encaminhamento de tráfego.

Verificar a aplicação da política de usuário final

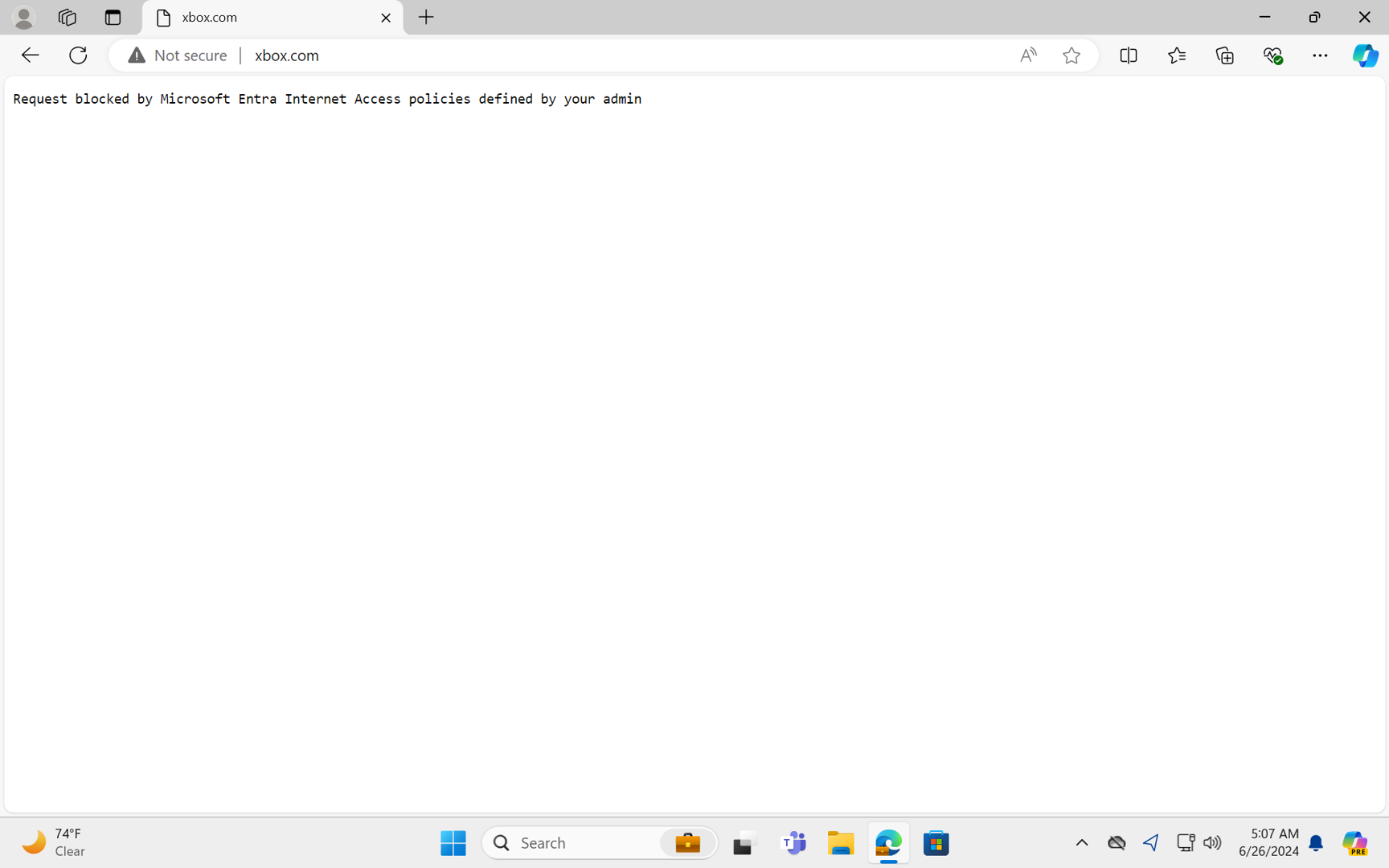

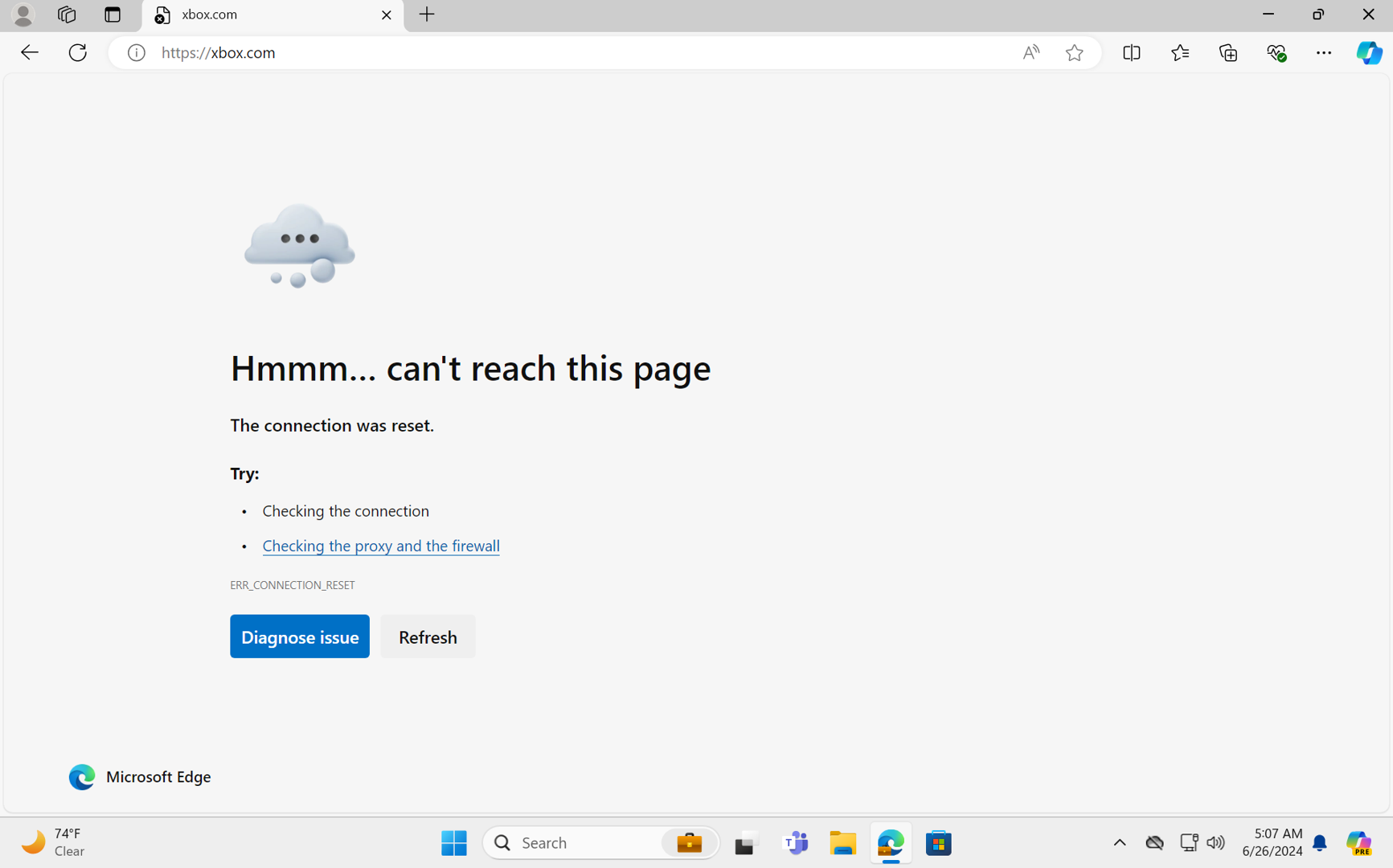

Quando o tráfego atinge o Secure Service Edge da Microsoft, o Microsoft Entra Internet Access executa controles de segurança de duas maneiras. Para tráfego HTTP não criptografado, ele usa o URL (Uniform Resource Locator). Para tráfego HTTPS criptografado com Transport Layer Security (TLS), ele usa a Indicação de Nome do Servidor (SNI).

Use um dispositivo Windows com o cliente Global Secure Access instalado. Inicie sessão como um utilizador ao qual é atribuído o perfil de aquisição de tráfego da Internet. Teste se a navegação para sites é permitida ou restrita conforme o esperado.

Clique com o botão direito do rato no ícone do cliente Global Secure Access no tabuleiro do gestor de tarefas e abra o perfil de Reencaminhamento de Diagnósticos>Avançados. Certifique-se de que as regras de aquisição de acesso à Internet estão presentes. Além disso, verifique se a aquisição do nome de host e os fluxos para o tráfego de Internet dos usuários estão sendo adquiridos durante a navegação.

Navegue até sites permitidos e bloqueados e verifique se eles se comportam corretamente. Navegue até Logs de tráfego do Global Secure Access>Monitor>para confirmar se o tráfego está bloqueado ou permitido adequadamente.

A experiência de bloqueio atual para todos os navegadores inclui um erro de navegador de texto simples para tráfego HTTP e um erro de navegador "Redefinição de conexão" para tráfego HTTPS.

Nota

As alterações de configuração na experiência de Acesso Seguro Global relacionadas à filtragem de conteúdo da Web normalmente entram em vigor em menos de 5 minutos. As alterações de configuração no Acesso Condicional relacionadas à filtragem de conteúdo da Web entram em vigor em aproximadamente uma hora.