Tutorial: Recolher informações sobre vulnerabilidades

Este tutorial explica como realizar vários tipos de pesquisas de indicadores para recolher informações sobre vulnerabilidades com Informações sobre Ameaças do Microsoft Defender (Defender TI) no portal do Microsoft Defender.

Pré-requisitos

Um Microsoft Entra ID ou uma conta pessoal da Microsoft. Iniciar sessão ou criar uma conta

Uma licença do Defender TI Premium.

Nota

Os utilizadores sem uma licença defender TI Premium ainda podem aceder à nossa oferta gratuita do Defender TI.

Exclusão de responsabilidade

O Defender TI pode incluir indicadores de ameaças e observações em tempo real em tempo real, incluindo ferramentas de ameaças de adversários e infraestruturas maliciosas. Qualquer endereço IP e pesquisas de domínio no Defender TI são seguras para pesquisa. A Microsoft partilha recursos online (por exemplo, endereços IP, nomes de domínio) que são considerados ameaças reais que representam um perigo claro e presente. Pedimos-lhe que utilize o seu melhor julgamento e minimize riscos desnecessários enquanto interage com sistemas maliciosos ao executar o tutorial seguinte. A Microsoft minimiza os riscos ao desanupar endereços IP maliciosos, anfitriões e domínios.

Antes de começar

Como a exclusão de responsabilidade afirma anteriormente, os indicadores suspeitos e maliciosos são desagritos para sua segurança. Remova os parênteses retos de endereços IP, domínios e anfitriões ao procurar no Defender TI. Não procure estes indicadores diretamente no browser.

Abrir o Defender TI no portal do Microsoft Defender

- Aceda ao portal do Defender e conclua o processo de autenticação da Microsoft. Saiba mais sobre o portal Defender

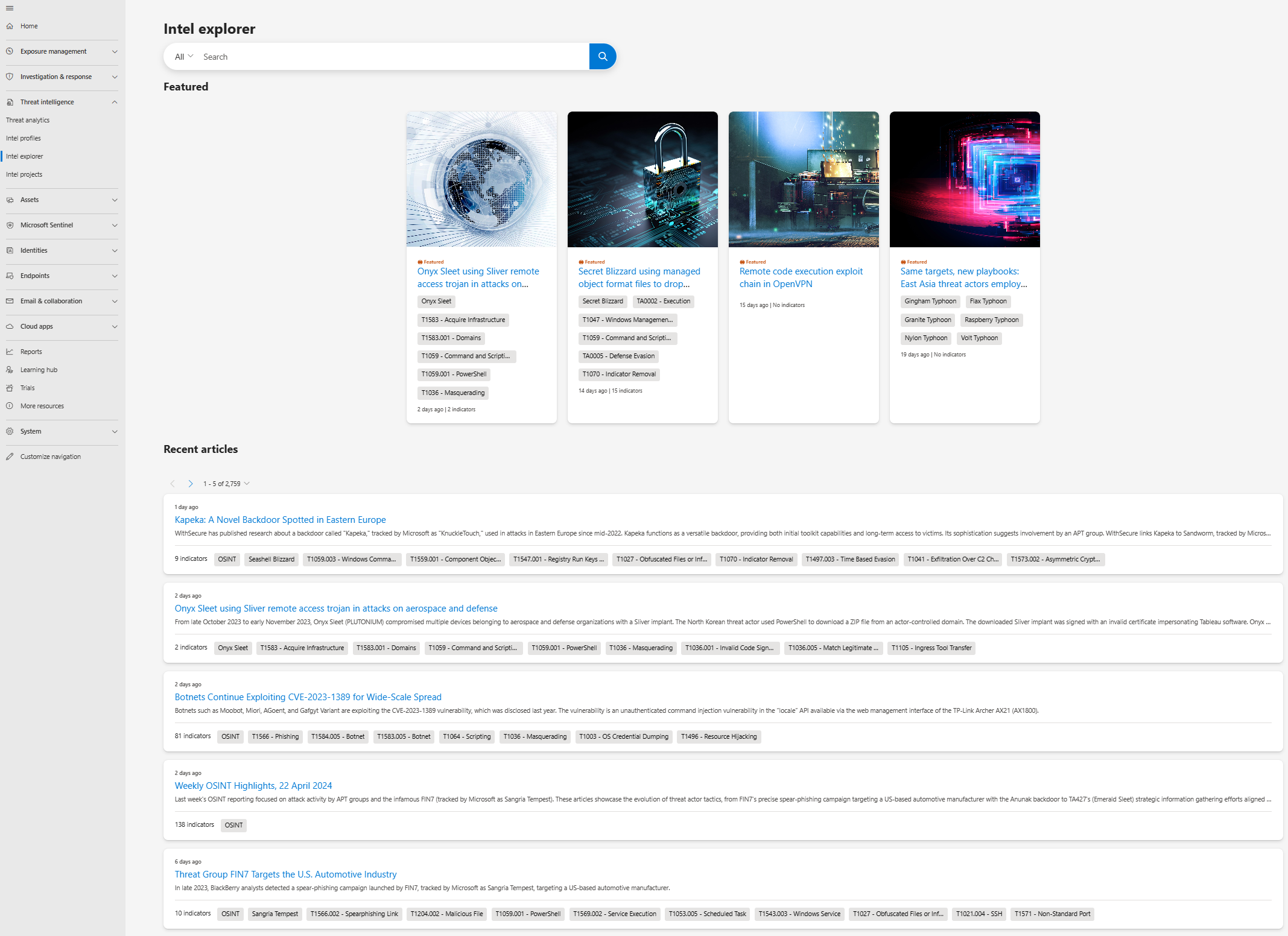

- Navegue paraExplorador intelde informações sobre ameaças>.

Saiba mais sobre as funcionalidades da home page do Intel Explorer

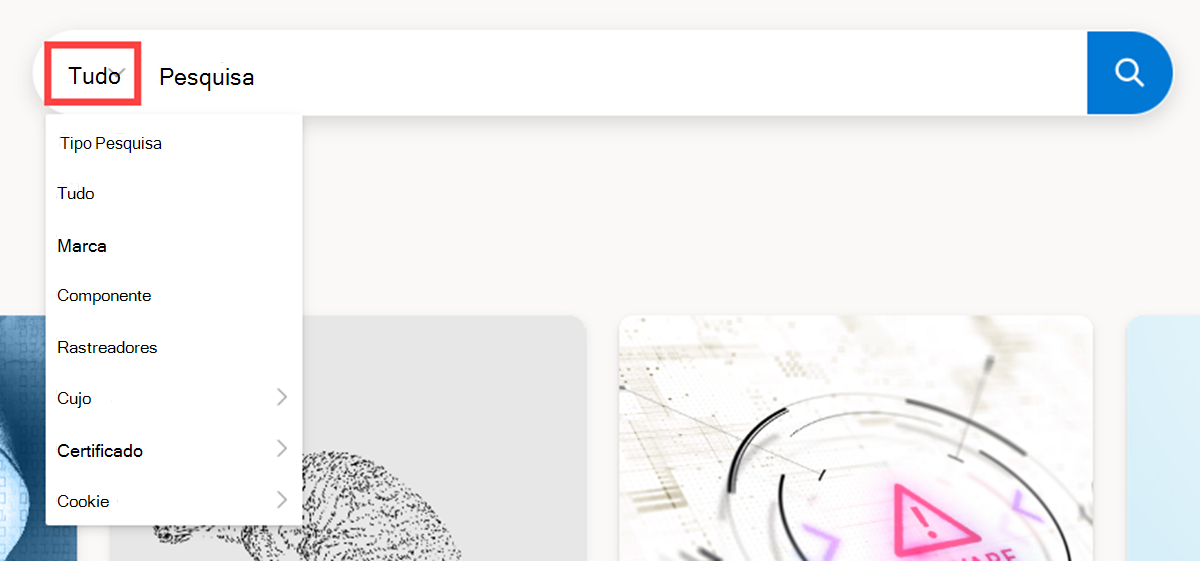

Reveja as opções da barra de pesquisa do Intel Explorer ao selecionar o respetivo menu pendente.

Desloque-se para baixo e reveja os artigos em destaque e recentes nas respetivas secções. Saiba mais sobre os artigos do Defender TI

Realizar pesquisas de indicadores e recolher informações sobre vulnerabilidades

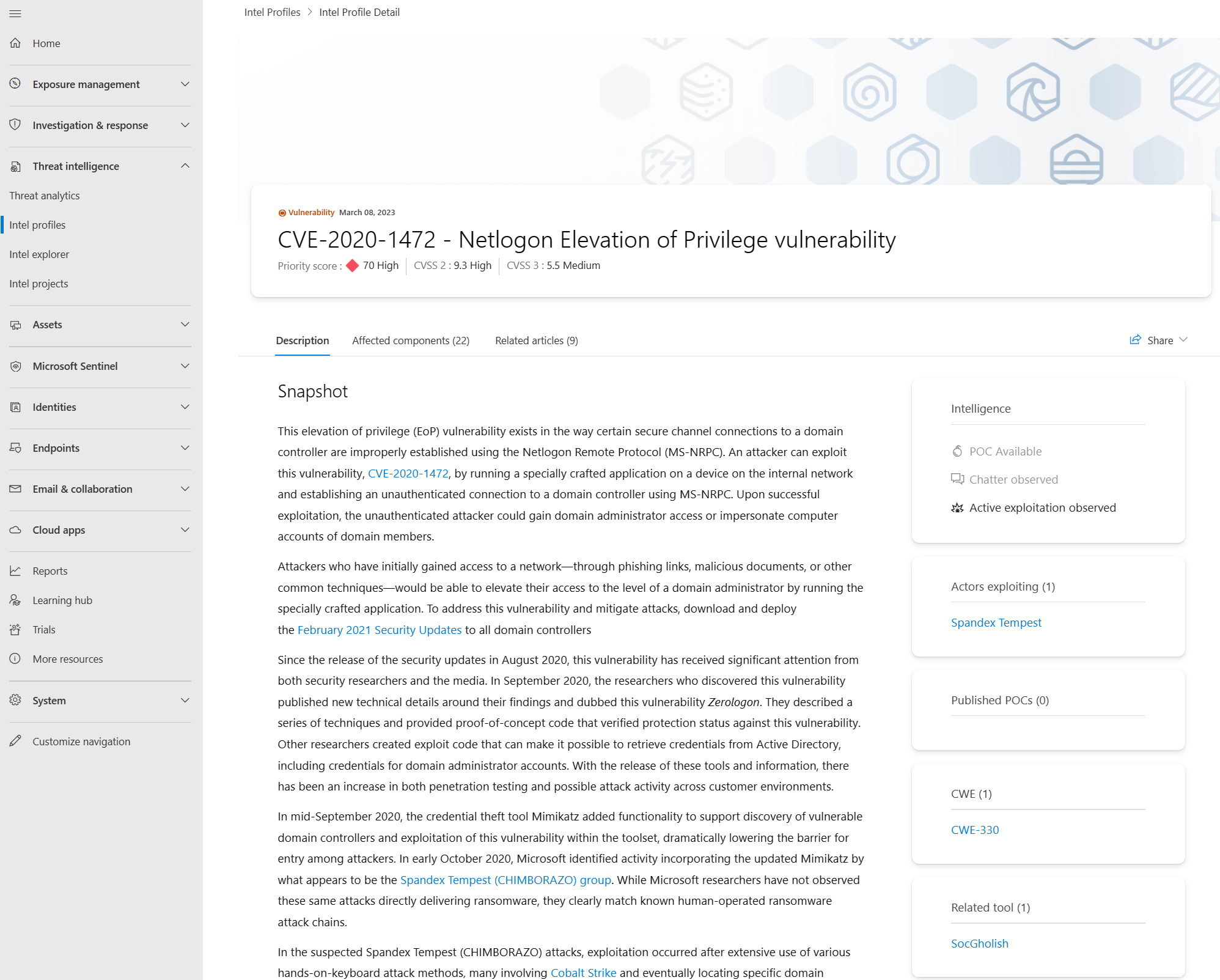

Pesquise CVE-2020-1472 na barra de pesquisa intel explorer , selecione e reveja a vulnerabilidade CVE-2020-1472 - Elevação de Privilégios do Netlogon associada.

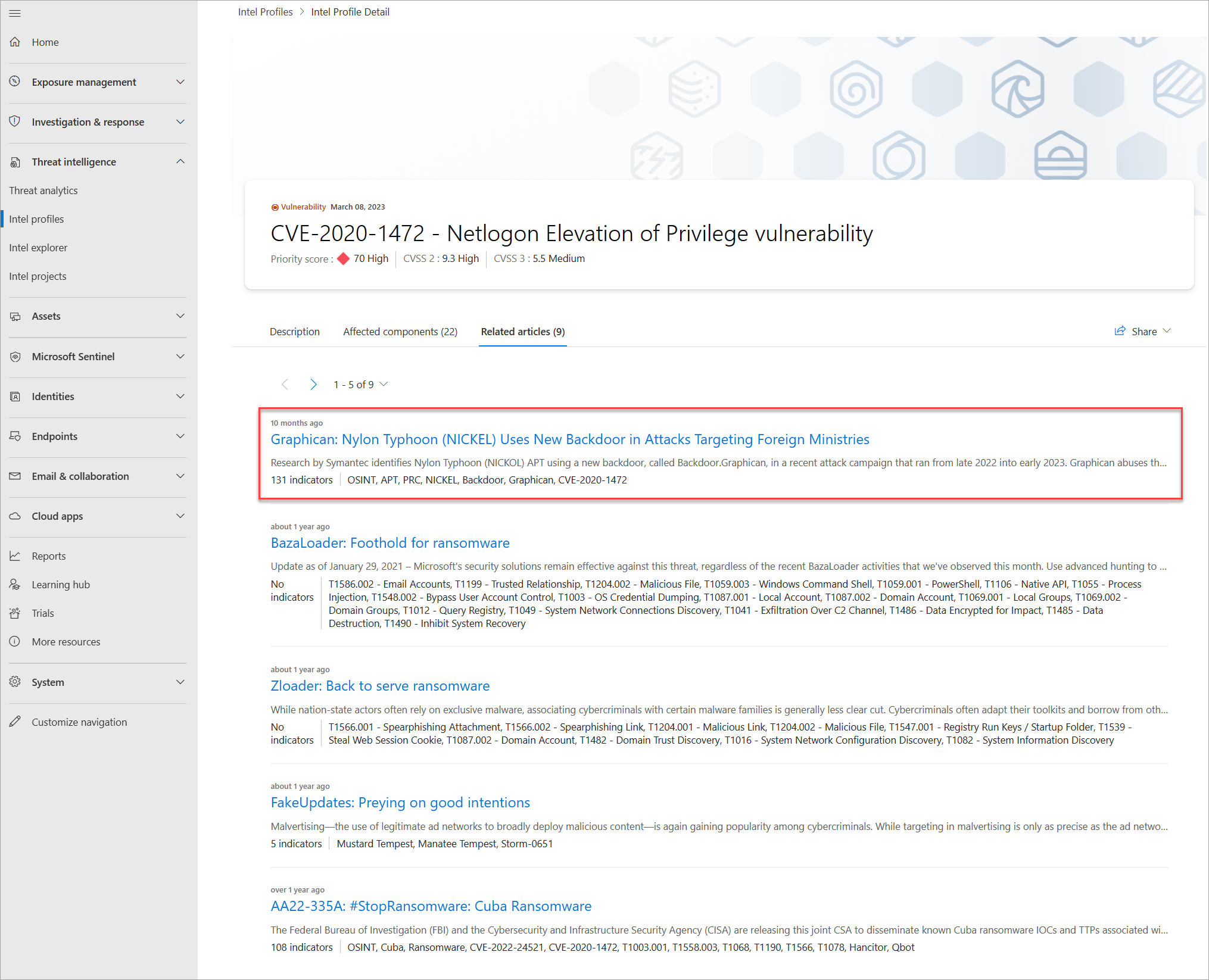

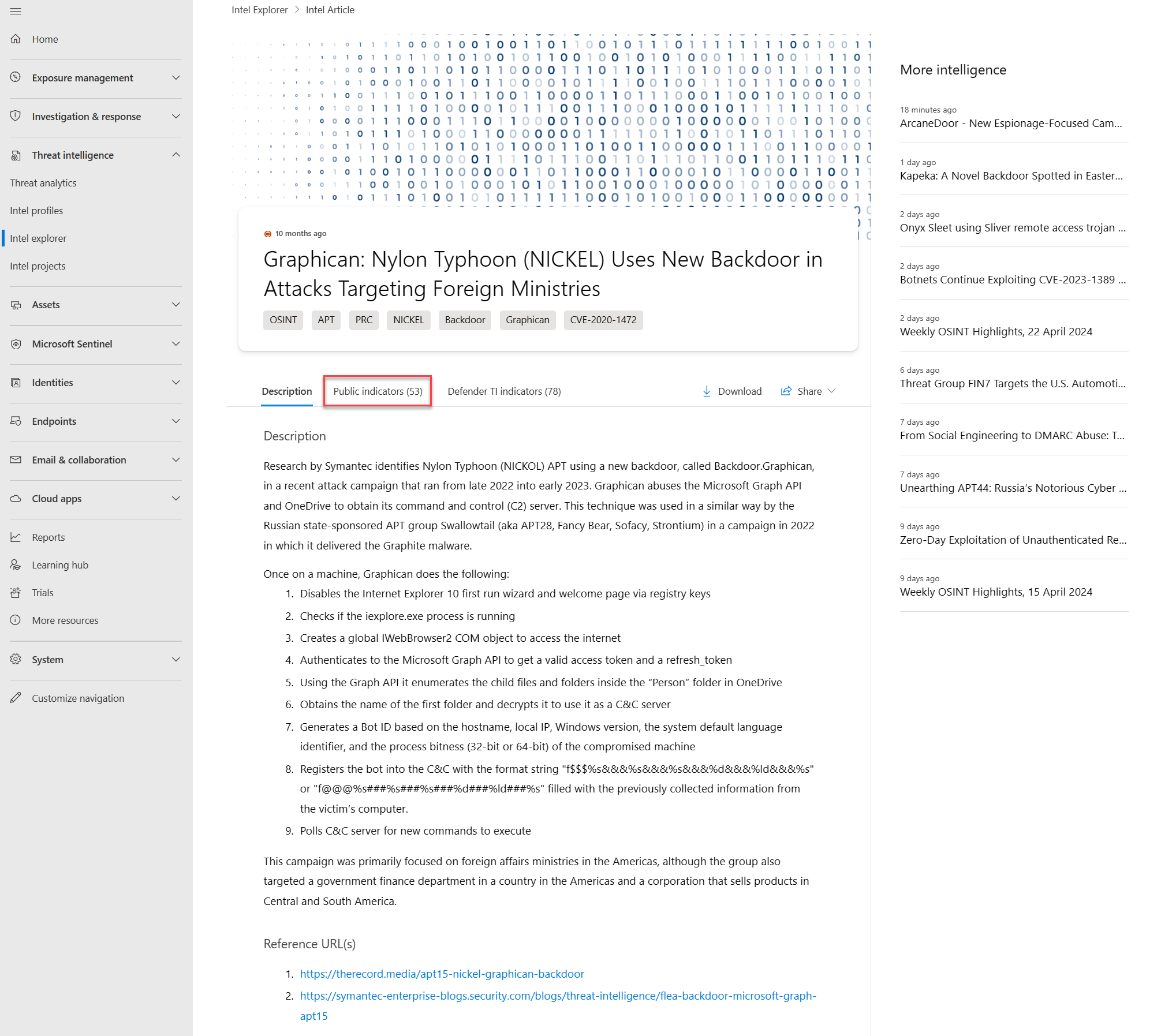

Selecione o separador Artigos relacionados do perfil e, em seguida, selecione o artigo Graphican: Nylon Typhoon (NICKEL) Uses New Backdoor in Attacks Targeting Foreign Ministeries.

Selecione os indicadores Públicos deste artigo recentemente aberto. Deverá ver o endereço IP 50.116.3[.]164 entre os indicadores listados.

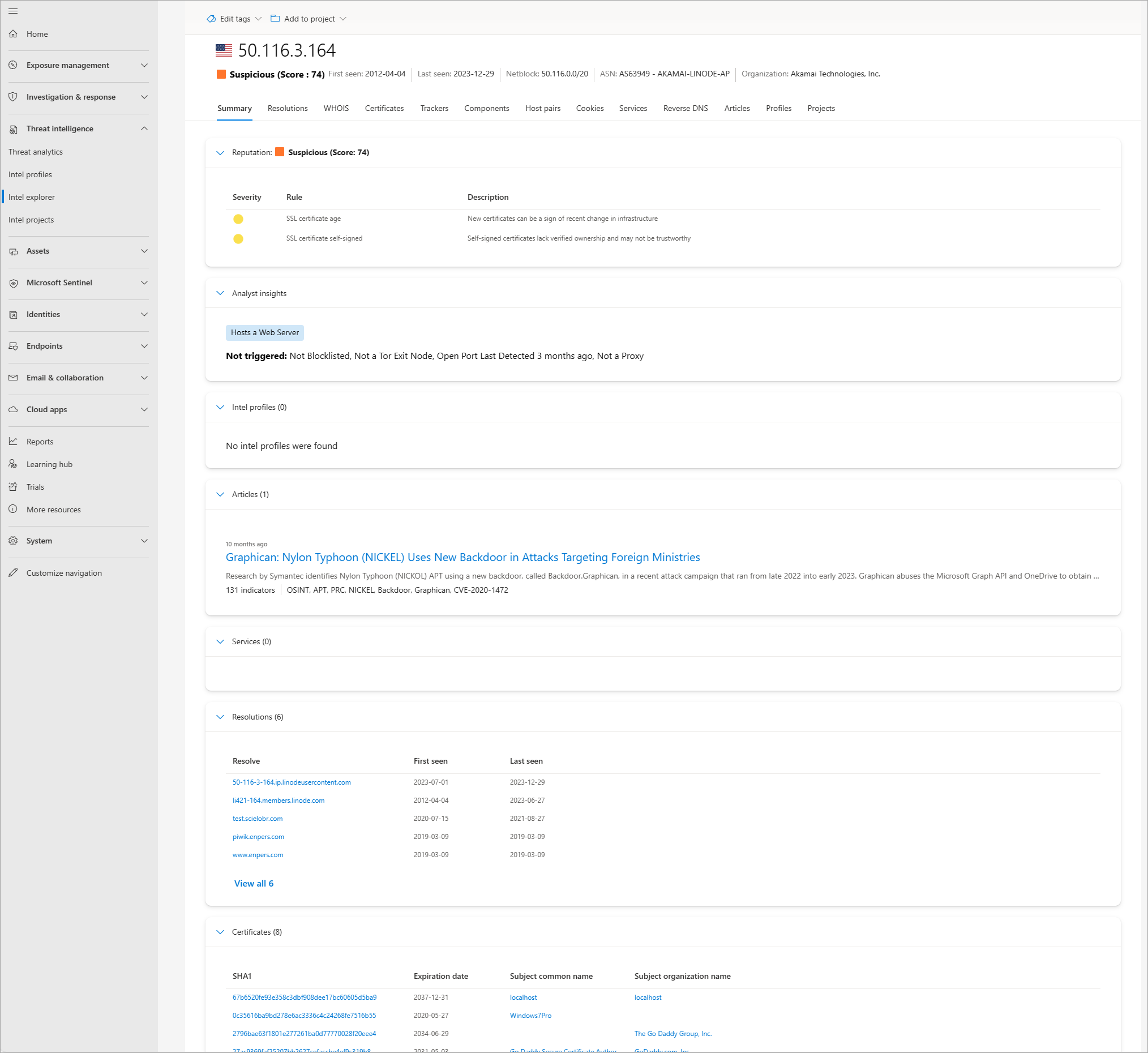

Navegue de volta para a barra de pesquisa intel explorer e procure 50.116.3[.]164.

Reveja os seguintes resultados no separador Resumo :

- Reputação

- Informações do analista

- Artigos

- Serviços

- Resoluções

- Certificados

- Projetos

Também pode selecionar e rever as informações nos respetivos separadores.

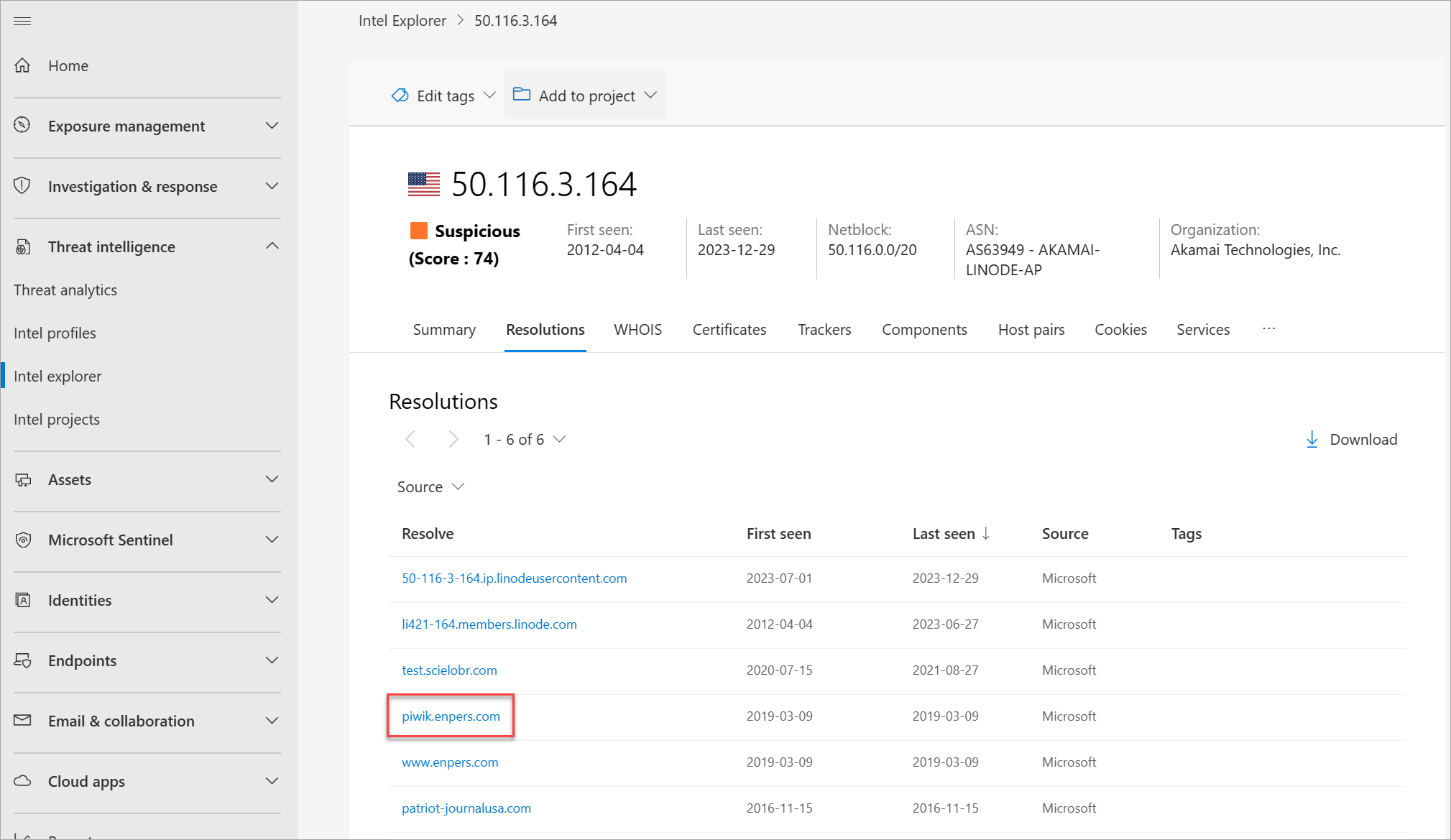

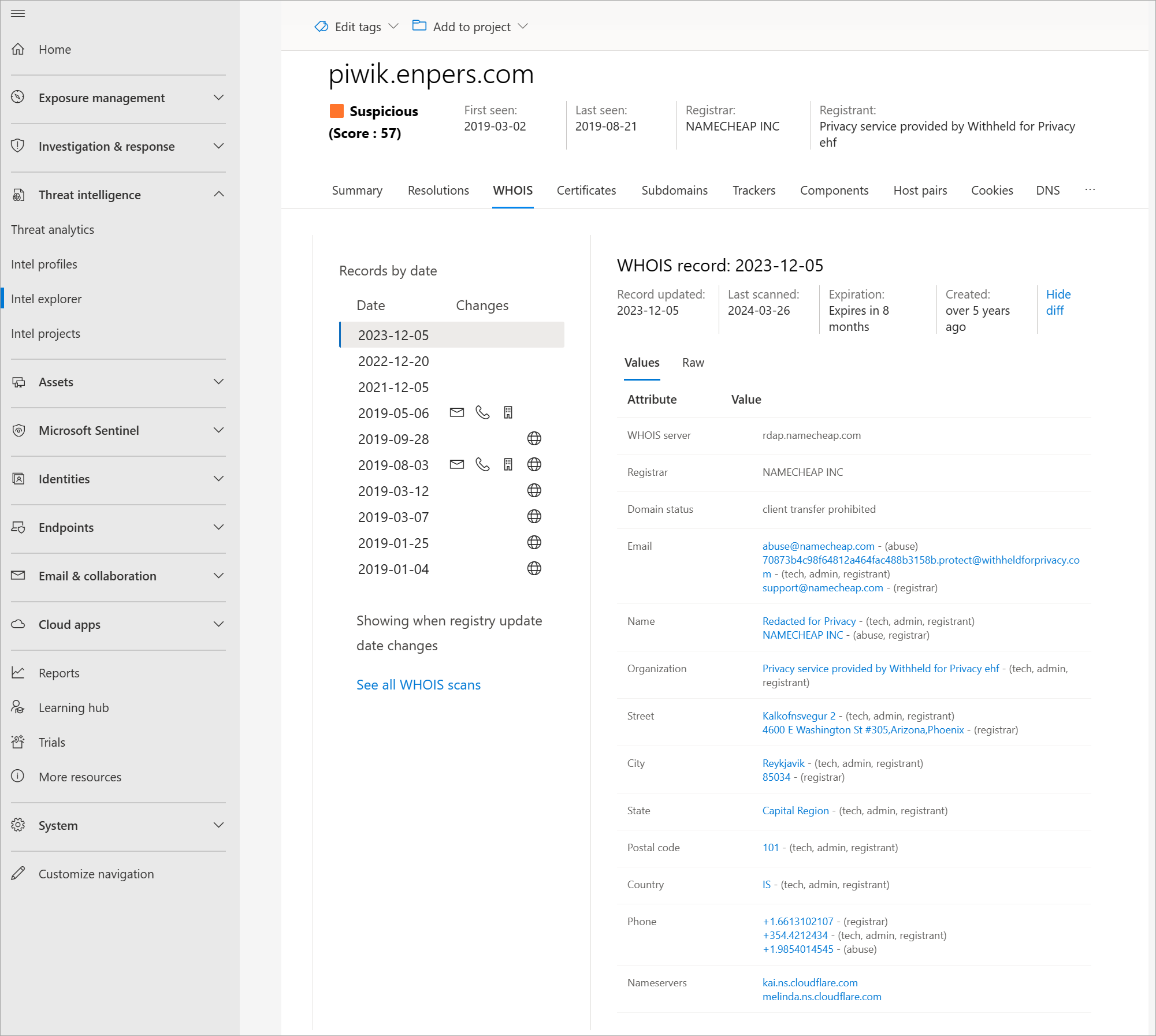

Selecione o separador Resoluções e, em seguida, selecione piwik.enpers[.]com.

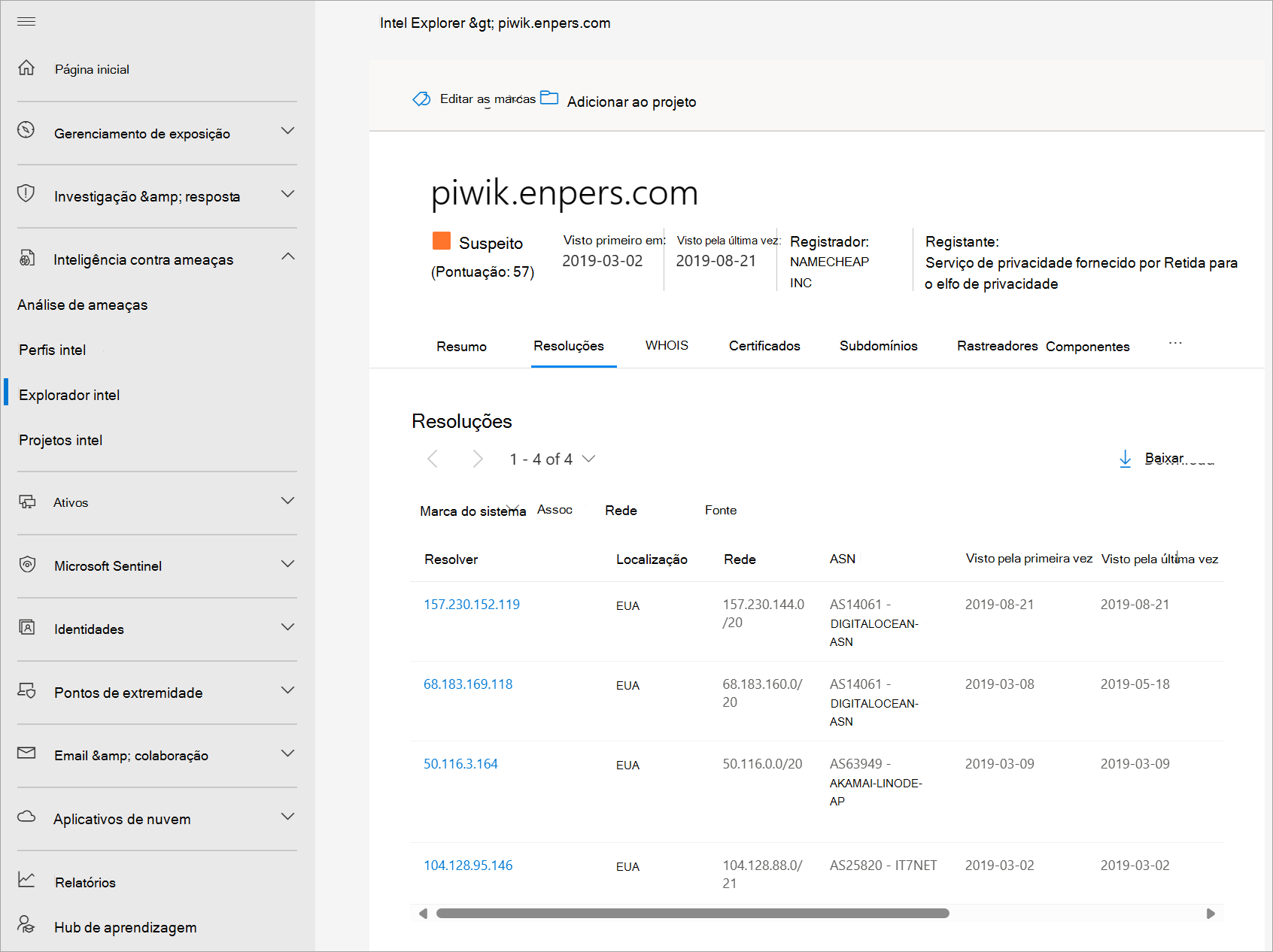

Reveja as resoluções deste domínio, WHOIS, certificados, subdomínios, controladores, componentes, cookies, DNS e conjuntos de dados DNS inversos.

Efetue as respetivas pesquisas de artefactos a partir dos passos anteriores. Pode referenciar e utilizar as diferentes opções de pesquisa no menu pendente da barra de pesquisa do Intel Explorer .

Recursos de limpeza

Não há recursos para limpar nesta secção.