Configurar o SAM-R para ativar a deteção de caminhos de movimento lateral no Microsoft Defender para Identidade

Microsoft Defender para Identidade mapeamento de potenciais caminhos de movimento lateral baseia-se em consultas que identificam administradores locais em máquinas específicas. Estas consultas são efetuadas com o protocolo SAM-R, utilizando a conta do Serviço de Diretório de Identidade do Defender para Identidade que configurou.

Nota

Esta funcionalidade pode potencialmente ser explorada por um adversário para obter o hash Net-NTLM da conta DSA devido a uma limitação do Windows nas chamadas SAM-R que permite mudar de Kerberos para NTLM. O novo sensor do Defender para Identidade (versão 3.x) não é afetado por este problema, uma vez que utiliza métodos de deteção diferentes.

Recomenda-se a utilização de uma conta DSA com privilégios baixos. Também pode contactar o suporte para abrir um caso e pedir para desativar completamente a capacidade de recolha de dados Caminhos de Movimento Lateral . Tenha em atenção que isto resultará em dados reduzidos disponíveis para a funcionalidade caminho de ataque na Gestão de Exposição.

Este artigo descreve as alterações de configuração necessárias para permitir que a Conta de Serviços de Diretório de Identidade (DSA) do Defender para Identidade efetue as consultas SAM-R.

Sugestão

Embora este procedimento seja opcional, recomendamos que configure uma conta do Serviço de Diretório e configure SAM-R para deteção de caminhos de movimento lateral para proteger totalmente o seu ambiente com o Defender para Identidade.

Configurar as permissões necessárias do SAM-R

Para garantir que os clientes e servidores do Windows permitem que a Sua Conta de Serviços de Diretório do Defender para Identidade (DSA) execute consultas SAM-R, tem de modificar a Política de Grupo e adicionar a DSA, para além das contas configuradas listadas na política de acesso à rede. Certifique-se de que aplica políticas de grupo a todos os computadores , exceto aos controladores de domínio.

Importante

Execute primeiro este procedimento no modo de auditoria ao verificar a compatibilidade da configuração proposta antes de efetuar as alterações ao seu ambiente de produção.

Os testes no modo de auditoria são fundamentais para garantir que o seu ambiente permanece seguro e que quaisquer alterações não afetarão a compatibilidade da aplicação. Poderá observar o aumento do tráfego SAM-R, gerado pelos sensores do Defender para Identidade.

Para configurar as permissões necessárias:

Crie uma nova política de grupo ou utilize uma existente.

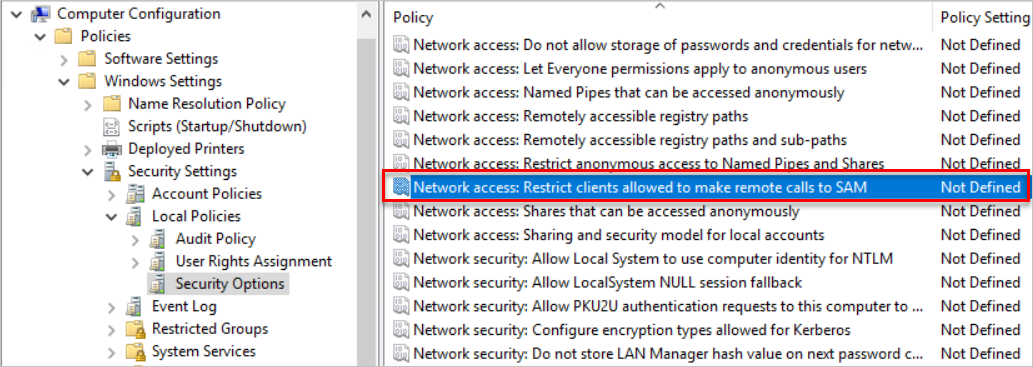

Nas definições configuração > do Computador do Windows Definições > de segurança Políticas > locais Opções > de segurança, selecione a política Acesso à rede – Restringir clientes autorizados a efetuar chamadas remotas para a política SAM . Por exemplo:

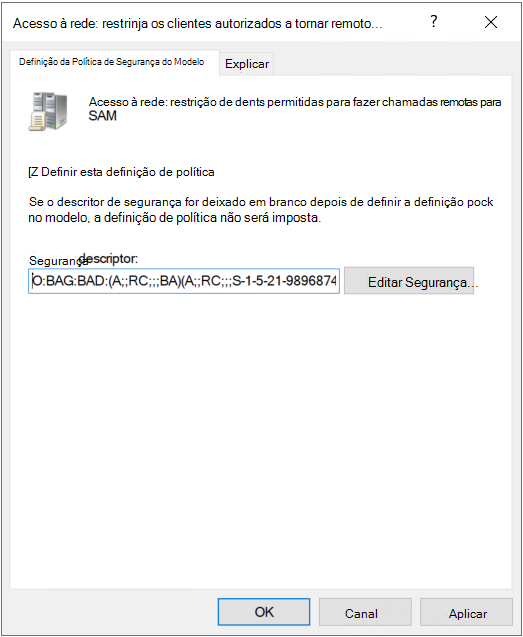

Adicione a DSA à lista de contas aprovadas capazes de efetuar esta ação, juntamente com qualquer outra conta que tenha detetado durante o modo de auditoria.

Para obter mais informações, veja Acesso à rede: Restringir clientes com permissão para efetuar chamadas remotas para SAM.

Certifique-se de que a DSA tem permissão para aceder aos computadores a partir da rede (opcional)

Nota

Este procedimento só é necessário se alguma vez tiver configurado a definição Aceder a este computador a partir da rede , uma vez que a definição Aceder a este computador a partir da rede não está configurada por predefinição

Para adicionar a DSA à lista de contas permitidas:

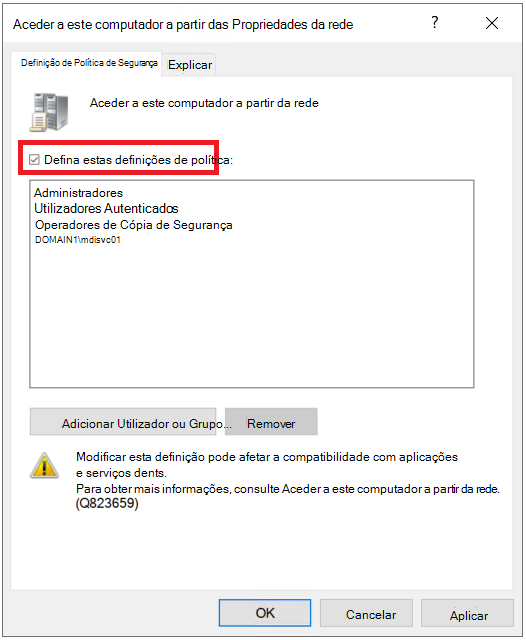

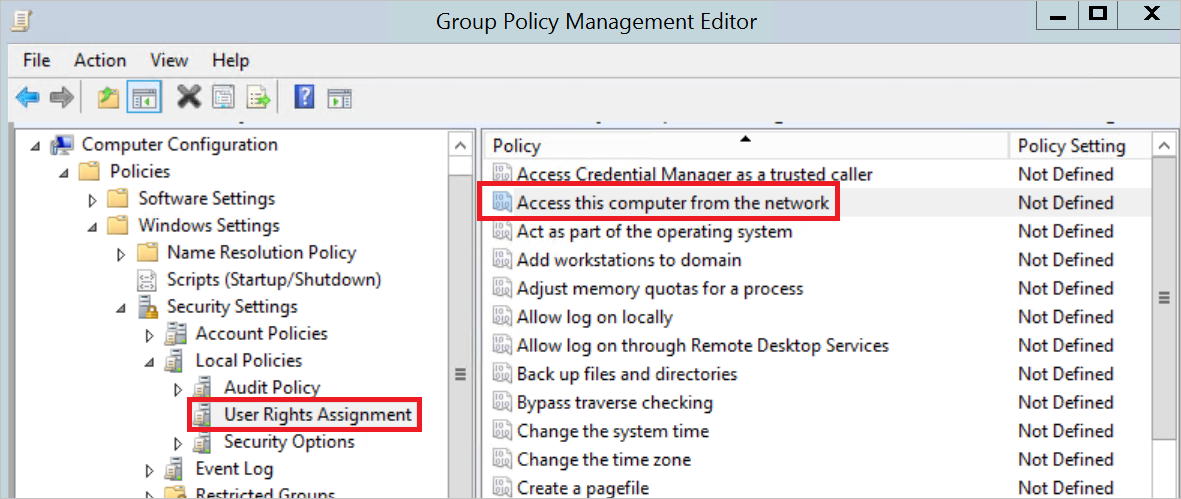

Aceda à política e navegue para Configuração do Computador ->Políticas ->Definições do Windows ->Políticas Locais ->Atribuição do Direito do Utilizador e selecione Aceder a este computador a partir da definição de rede. Por exemplo:

Adicione a conta do Serviço de Diretório do Defender para Identidade à lista de contas aprovadas.

Importante

Ao configurar atribuições de direitos de utilizador em políticas de grupo, é importante ter em atenção que a definição substitui a anterior em vez de a adicionar. Por conseguinte, certifique-se de que inclui todas as contas pretendidas na política de grupo efetiva. Por predefinição, as estações de trabalho e os servidores incluem as seguintes contas: Administradores, Operadores de Cópia de Segurança, Utilizadores e Todos.

O Microsoft Security Compliance Toolkit recomenda a substituição da predefinição Todos por Utilizadores Autenticados para impedir que as ligações anónimas realizem inícios de sessão na rede. Reveja as definições de política local antes de gerir o Access this computer from the network setting from a GPO (Aceder a este computador a partir da definição de rede a partir de um GPO) e considere incluir Utilizadores Autenticados no GPO, se necessário.

Configurar um Perfil de dispositivo apenas para Microsoft Entra dispositivos associados híbridos

Este procedimento descreve como utilizar o centro de administração do Microsoft Intune para configurar as políticas num Perfil de dispositivo se estiver a trabalhar com Microsoft Entra dispositivos associados híbridos.

No centro de administração do Microsoft Intune, crie um novo Perfil de dispositivo, definindo os seguintes valores:

- Plataforma: Windows 10 ou posterior

- Tipo de perfil: Catálogo de definições

Introduza um nome e uma descrição relevantes para a sua política.

Adicione definições para definir uma política de NetworkAccess_RestrictClientsAllowedToMakeRemoteCallsToSAM :

No seletor definições, procure Clientes Restritos de Acesso à Rede Permitidos para Fazer Chamadas Remotas para SAM.

Selecione para navegar pela categoria Opções de Segurança de Políticas Locais e, em seguida, selecione a definição Restringir Acesso à Rede de Clientes Permitidos para Fazer Chamadas Remotas para SAM .

Introduza o descritor de segurança (SDDL):

O:BAG:BAD:(A;;RC;;;BA)(A;;RC;;;%SID%), substituindo%SID%pelo SID da conta do Serviço de Diretório de Identidade do Defender para Identidade.Certifique-se de que inclui o grupo administradores incorporado:

O:BAG:BAD:(A;;RC;;;BA)(A;;RC;;;S-1-5-32-544)

Adicione definições para definir uma política AccessFromNetwork :

No seletor definições, procure Acesso a Partir da Rede.

Selecione para navegar pela categoria Direitos de Utilizador e, em seguida, selecione a definição Aceder a Partir da Rede .

Selecione para importar definições e, em seguida, navegue para e selecione um ficheiro CSV que contenha uma lista de utilizadores e grupos, incluindo SIDs ou nomes.

Certifique-se de que inclui o grupo administradores incorporado (S-1-5-32-544) e o SID da conta do Serviço de Diretório do Defender para Identidade.

Continue o assistente para selecionar as etiquetas e atribuições de âmbito e selecione Criar para criar o seu perfil.

Para obter mais informações, consulte Aplicar funcionalidades e definições nos seus dispositivos através de perfis de dispositivo no Microsoft Intune.