Rever caminhos de ataque

Os caminhos de ataque no Gestão da exposição de segurança da Microsoft ajudam-no a identificar e visualizar proativamente potenciais rotas que os atacantes podem explorar através de vulnerabilidades, lacunas e configurações incorretas. Os caminhos de ataque simulados permitem-lhe investigar e remediar proativamente potenciais ameaças.

Pré-requisitos

- Leia sobre os caminhos de ataque antes de começar. -- Reveja as permissões necessárias para trabalhar com caminhos de ataque.

- O valor dos caminhos de ataque aumenta com base nos dados utilizados como origem. Se não existirem dados disponíveis ou os dados não refletirem o ambiente da sua organização, os caminhos de ataque poderão não aparecer. Os caminhos de ataque podem não ser totalmente representativos:

- Se não tiver licenças definidas para cargas de trabalho integradas e representadas no caminho do ataque.

- Se não definir totalmente os recursos críticos.

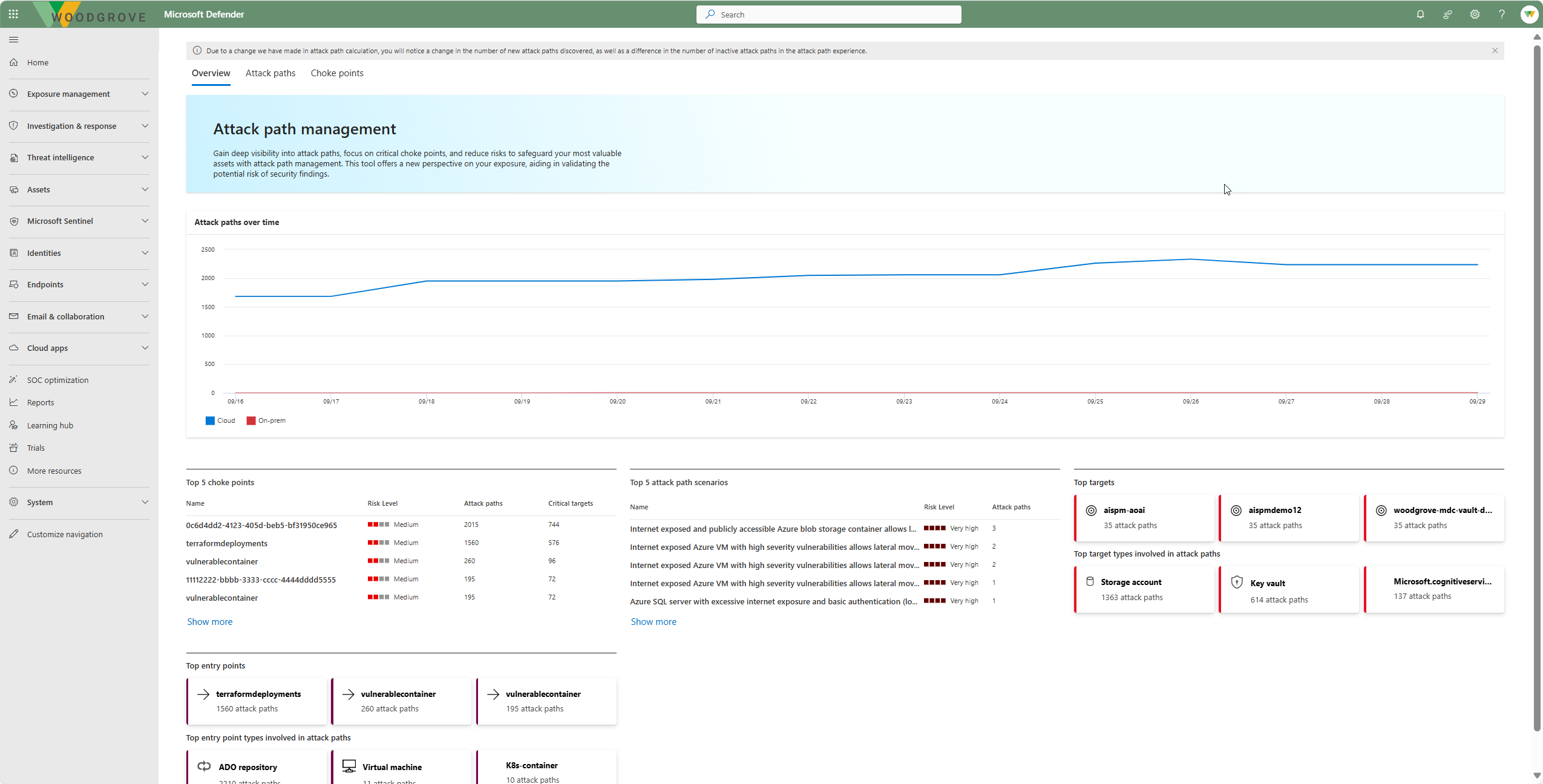

Dashboard caminho de ataque

O dashboard fornece uma descrição geral de alto nível de todos os caminhos de ataque identificados no ambiente. Permite que as equipas de segurança obtenham informações valiosas sobre os tipos de caminhos identificados, os principais pontos de entrada, os recursos de destino e muito mais, ajudando a priorizar os esforços de mitigação de riscos de forma eficaz. A descrição geral inclui:

- Gráfico de caminhos de ataque ao longo do tempo

- Principais pontos de estrangulamento

- Principais cenários de caminho de ataque

- Principais destinos

- Principais pontos de entrada

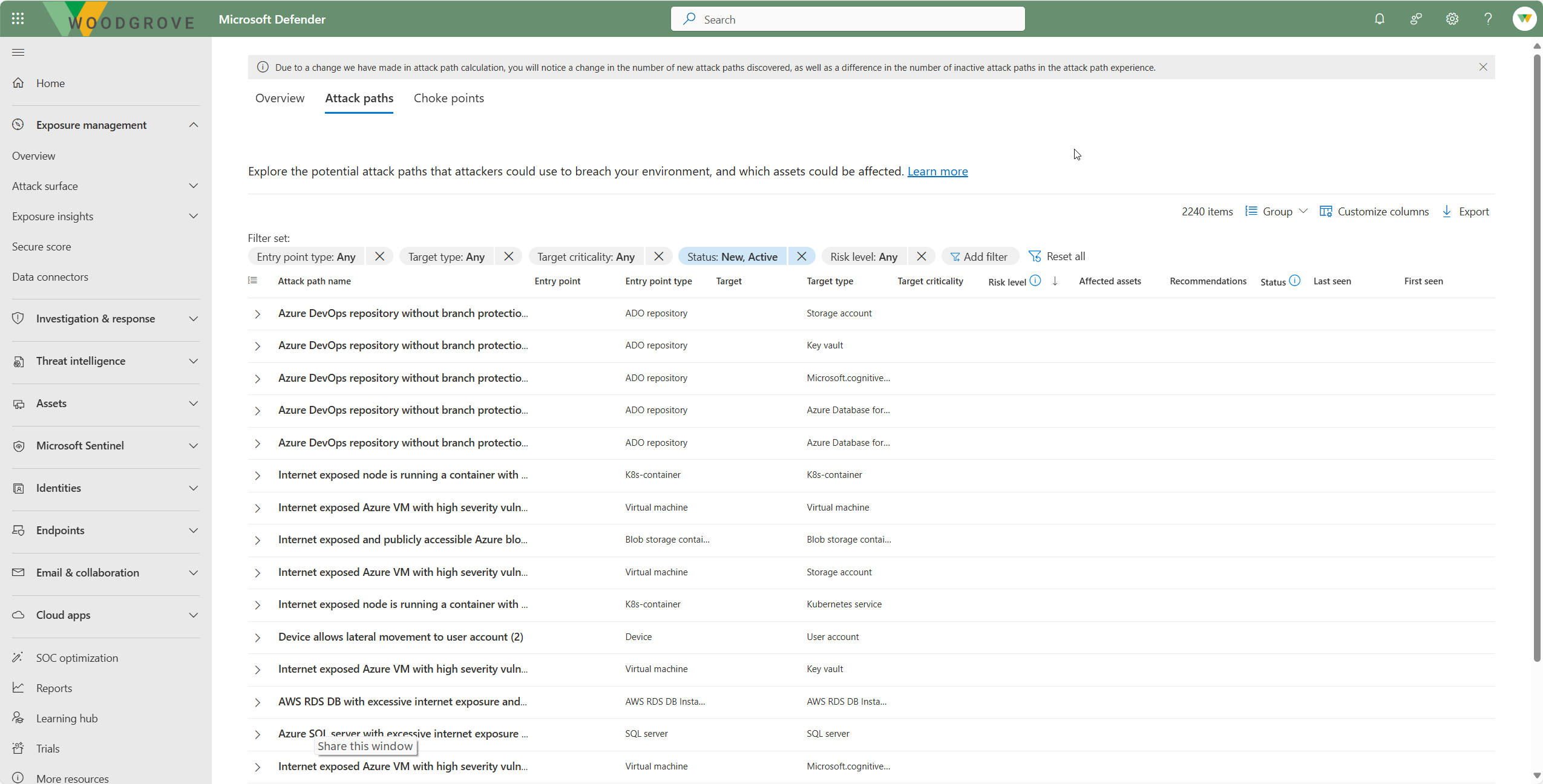

Ver caminhos de ataque

Pode aceder aos caminhos de ataque a partir do dashboard do caminho de ataque ou ao selecionar Superfície de ataque –> Caminho de ataque.

Para alterar a forma como os caminhos de ataque são apresentados, pode selecionar um nome de cabeçalho para ordenar por um cabeçalho de coluna específico.

Caminhos de ataque de grupo

Para agrupar caminhos de ataque por critérios específicos:

Selecione Grupo para agrupar por Nome do caminho de ataque, Ponto de entrada, Tipo de ponto de entrada, Tipo de destino, Nível de risco, Estado, Criticidade do destino, Destino.

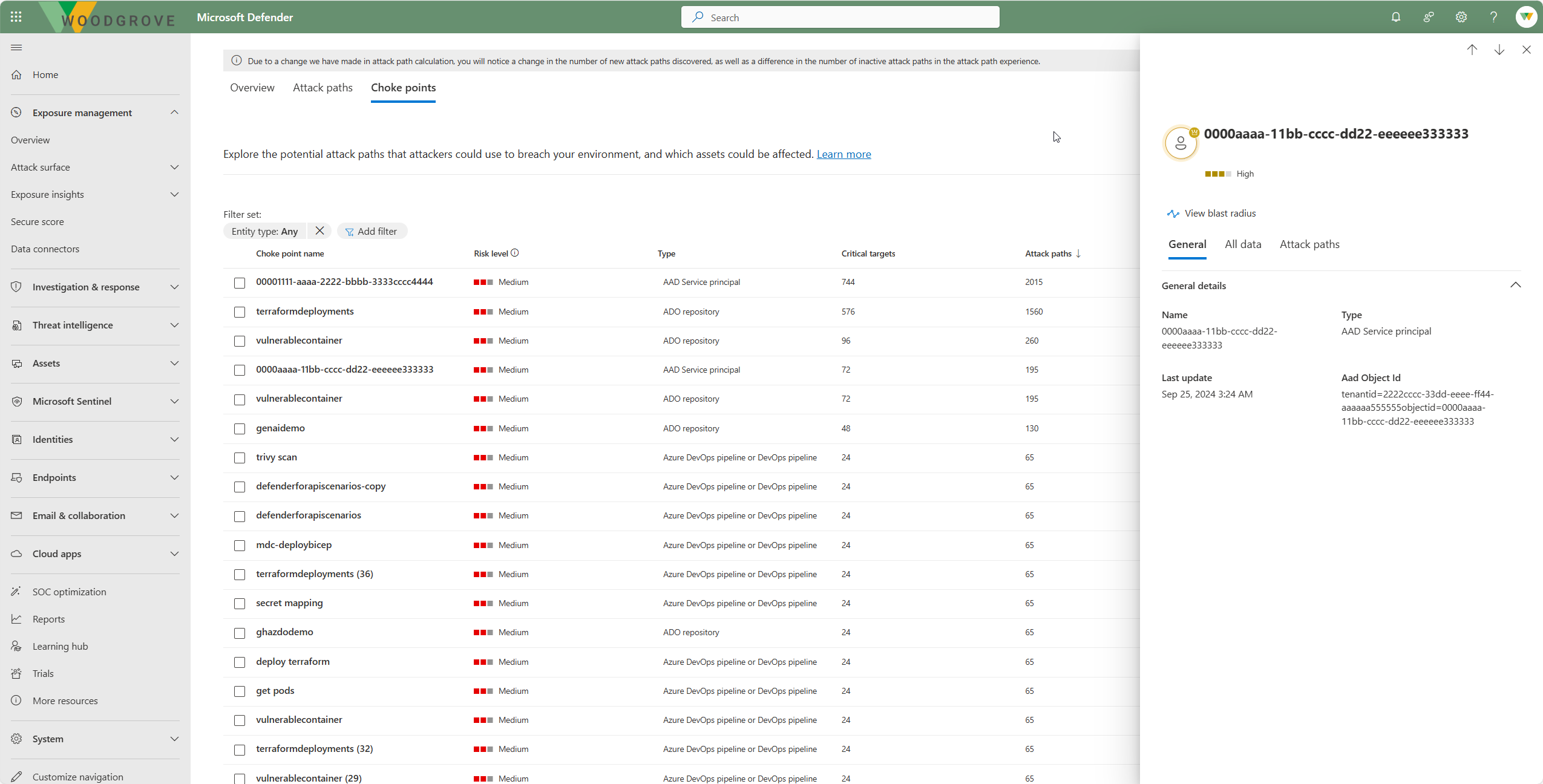

Ver pontos de estrangulamento e raio de explosão

- Aceda ao separador pontos de estrangulamento para ver uma lista de pontos de estrangulamento no dashboard do caminho de ataque. Ao concentrar-se nestes pontos de estrangulamento, pode reduzir o risco ao abordar recursos de alto impacto, impedindo assim que os atacantes progridam através de vários caminhos.

- Selecione um ponto de estrangulamento para abrir o painel lateral, selecione Ver raio de explosão e explore os caminhos de ataque a partir de um ponto de estrangulamento. O raio de explosão fornece uma visualização detalhada que mostra como o compromisso de um recurso pode afetar outros. Isto permite que as equipas de segurança avaliem as implicações mais amplas de um ataque e priorizem estratégias de mitigação de forma mais eficaz.

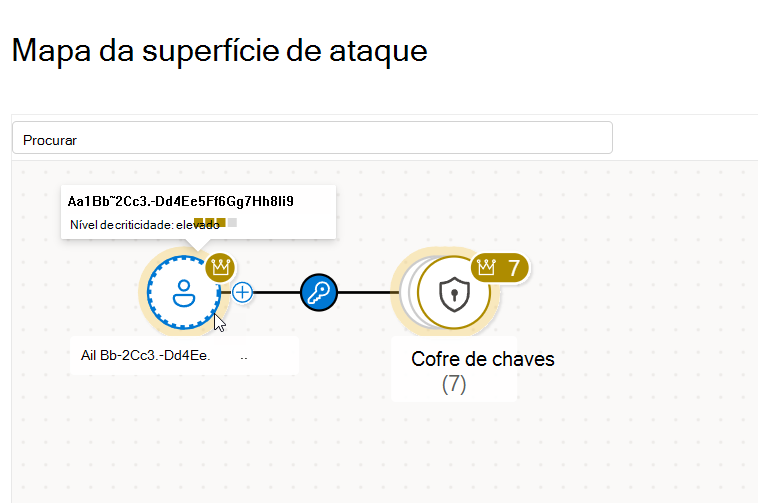

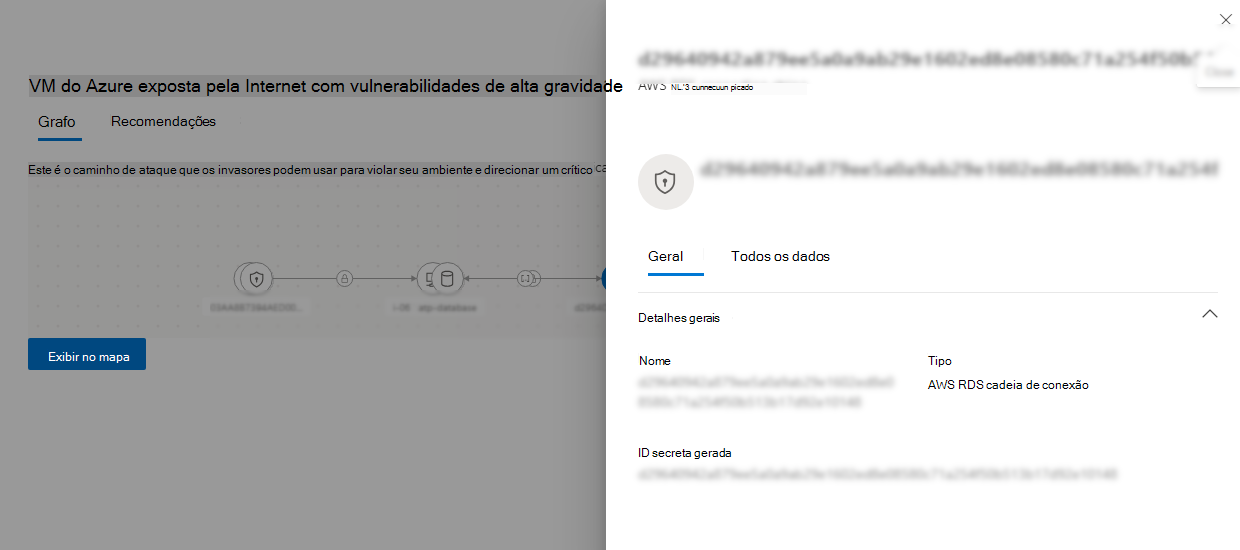

Examinar um caminho de ataque

Selecione um caminho de ataque específico para examiná-lo ainda mais quanto a potenciais vulnerabilidades exploráveis.

No gráfico Caminho de Ataque , paire o cursor sobre um nó ou ícone de extremidade (conector) para ver informações adicionais sobre como o caminho de ataque é criado.

Rever recomendações

Selecione o separador Recomendações para ver a lista de recomendações acionáveis para mitigar os caminhos de ataque identificados.

Ordene as recomendações por cabeçalho ou selecione uma recomendação específica para abrir o ecrã de recomendação.

Reveja os detalhes da recomendação e, em seguida, selecione Gerir para remediar a recomendação na interface de carga de trabalho correta.

Ver um recurso de caminho de ataque no mapa de exposição

Para ver uma imagem mais ampla de um recurso de caminho de ataque no mapa de exposição:

Selecione Superfície de ataque –> Caminho de ataque –> Gráfico –> Ver no mapa.

Também pode procurar e selecionar um recurso no caminho de ataque a partir do Mapa e selecioná-lo. Em alternativa, selecione Ver no mapa a partir de um recurso no Inventário de dispositivos.

Explore as ligações conforme necessário.

Passos seguintes

Saiba mais sobre a gestão de recursos críticos.