Configurar uma Conta de Serviço de Diretório para o Defender para Identidade com uma gMSA

Este artigo descreve como criar uma conta de serviço gerida de grupo (gMSA) para utilização como uma entrada DSA do Defender para Identidade.

Para obter mais informações, veja Contas de Serviço de Diretório para Microsoft Defender para Identidade.

Nota

Em ambientes de várias florestas e de vários domínios, os sensores que precisam de utilizar a gMSA precisam de ter as respetivas contas de computador fidedignas pelo domínio onde a gMSA foi criada. Recomendamos que crie um grupo universal em cada domínio, que contenha as contas de computador de todos os sensores, para que todos os sensores possam obter as palavras-passe das gMSAs e efetuar as autenticações entre domínios. Também recomendamos a criação de gMSAs com um nome exclusivo para cada floresta ou domínio.

Pré-requisitos: Conceder permissões para obter a palavra-passe da conta gMSA

Antes de criar a conta gMSA, considere como atribuir permissões para obter a palavra-passe da conta.

Ao utilizar uma entrada gMSA, o sensor tem de obter a palavra-passe do gMSA a partir do Active Directory. Isto pode ser feito ao atribuir a cada um dos sensores ou através de um grupo.

Numa implementação de floresta única de domínio único, se não estiver a planear instalar o sensor em quaisquer servidores do AD FS/AD CS, pode utilizar o grupo de segurança Controladores de Domínio incorporado.

Numa floresta com vários domínios, ao utilizar uma única conta DSA, recomendamos a criação de um grupo universal e a adição de cada um dos controladores de domínio e servidores AD FS/AD CS ao grupo universal.

Se adicionar uma conta de computador ao grupo universal depois de o computador ter recebido a permissão Kerberos, não poderá obter a palavra-passe da gMSA até receber uma nova permissão Kerberos. O pedido Kerberos tem uma lista de grupos dos quais uma entidade é membro quando o pedido é emitido.

Nestes cenários, efetue um dos seguintes procedimentos:

Aguarde pela emissão do novo pedido Kerberos. Normalmente, as permissões Kerberos são válidas durante 10 horas.

Reinicie o servidor. Quando o servidor é reiniciado, é pedida uma nova permissão Kerberos com a nova associação ao grupo.

Remova as permissões Kerberos existentes. Isto força o controlador de domínio a pedir uma nova permissão Kerberos.

Para remover as permissões, a partir de uma linha de comandos de administrador no controlador de domínio, execute o seguinte comando:

klist purge -li 0x3e7

Criar a conta gMSA

Esta secção descreve como criar um grupo específico que pode obter a palavra-passe da conta, criar uma conta gMSA e, em seguida, testar se a conta está pronta para ser utilizada.

Nota

Se nunca tiver utilizado contas gMSA, poderá ter de gerar uma nova chave de raiz para o Serviço de Distribuição de Chaves de Grupo Microsoft (KdsSvc) no Active Directory. Este passo é necessário apenas uma vez por floresta.

Para gerar uma nova chave de raiz para utilização imediata, execute o seguinte comando:

Add-KdsRootKey -EffectiveImmediately

Atualize o seguinte código com valores variáveis para o seu ambiente. Em seguida, execute os comandos do PowerShell como administrador:

# Variables:

# Specify the name of the gMSA you want to create:

$gMSA_AccountName = 'mdiSvc01'

# Specify the name of the group you want to create for the gMSA,

# or enter 'Domain Controllers' to use the built-in group when your environment is a single forest, and will contain only domain controller sensors.

$gMSA_HostsGroupName = 'mdiSvc01Group'

# Specify the computer accounts that will become members of the gMSA group and have permission to use the gMSA.

# If you are using the 'Domain Controllers' group in the $gMSA_HostsGroupName variable, then this list is ignored

$gMSA_HostNames = 'DC1', 'DC2', 'DC3', 'DC4', 'DC5', 'DC6', 'ADFS1', 'ADFS2'

# Import the required PowerShell module:

Import-Module ActiveDirectory

# Set the group

if ($gMSA_HostsGroupName -eq 'Domain Controllers') {

$gMSA_HostsGroup = Get-ADGroup -Identity 'Domain Controllers'

} else {

$gMSA_HostsGroup = New-ADGroup -Name $gMSA_HostsGroupName -GroupScope DomainLocal -PassThru

$gMSA_HostNames | ForEach-Object { Get-ADComputer -Identity $_ } |

ForEach-Object { Add-ADGroupMember -Identity $gMSA_HostsGroupName -Members $_ }

}

# Create the gMSA:

New-ADServiceAccount -Name $gMSA_AccountName -DNSHostName "$gMSA_AccountName.$env:USERDNSDOMAIN" `

-PrincipalsAllowedToRetrieveManagedPassword $gMSA_HostsGroup

Conceder as permissões de DSA necessárias

A DSA requer permissões só de leitura em todos os objetos no Active Directory, incluindo o Contentor de Objetos Eliminados.

As permissões só de leitura no contentor Objetos Eliminados permitem ao Defender para Identidade detetar eliminações de utilizadores do Active Directory.

Utilize o seguinte exemplo de código para o ajudar a conceder as permissões de leitura necessárias no contentor Objetos Eliminados , quer esteja ou não a utilizar uma conta gMSA.

Sugestão

Se a DSA à qual pretende conceder as permissões for uma Conta de Serviço Gerida de Grupo (gMSA), primeiro tem de criar um grupo de segurança, adicionar a gMSA como membro e adicionar as permissões a esse grupo. Para obter mais informações, veja Configure a Directory Service Account for Defender for Identity with a gMSA (Configurar uma Conta de Serviço de Diretório para Defender para Identidade com uma gMSA).

# Declare the identity that you want to add read access to the deleted objects container:

$Identity = 'mdiSvc01'

# If the identity is a gMSA, first to create a group and add the gMSA to it:

$groupName = 'mdiUsr01Group'

$groupDescription = 'Members of this group are allowed to read the objects in the Deleted Objects container in AD'

if(Get-ADServiceAccount -Identity $Identity -ErrorAction SilentlyContinue) {

$groupParams = @{

Name = $groupName

SamAccountName = $groupName

DisplayName = $groupName

GroupCategory = 'Security'

GroupScope = 'Universal'

Description = $groupDescription

}

$group = New-ADGroup @groupParams -PassThru

Add-ADGroupMember -Identity $group -Members ('{0}$' -f $Identity)

$Identity = $group.Name

}

# Get the deleted objects container's distinguished name:

$distinguishedName = ([adsi]'').distinguishedName.Value

$deletedObjectsDN = 'CN=Deleted Objects,{0}' -f $distinguishedName

# Take ownership on the deleted objects container:

$params = @("$deletedObjectsDN", '/takeOwnership')

C:\Windows\System32\dsacls.exe $params

# Grant the 'List Contents' and 'Read Property' permissions to the user or group:

$params = @("$deletedObjectsDN", '/G', ('{0}\{1}:LCRP' -f ([adsi]'').name.Value, $Identity))

C:\Windows\System32\dsacls.exe $params

# To remove the permissions, uncomment the next 2 lines and run them instead of the two prior ones:

# $params = @("$deletedObjectsDN", '/R', ('{0}\{1}' -f ([adsi]'').name.Value, $Identity))

# C:\Windows\System32\dsacls.exe $params

Para obter mais informações, veja Alterar permissões num contentor de objeto eliminado.

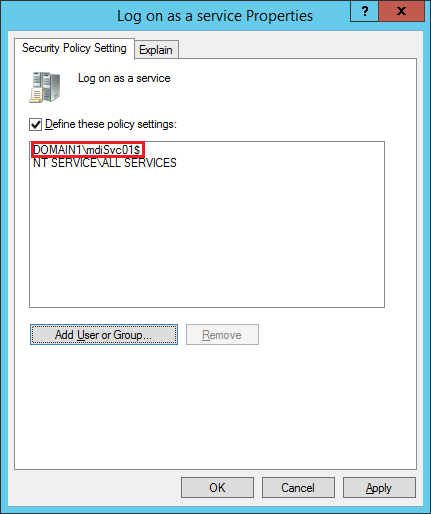

Verifique se a conta gMSA tem os direitos necessários

O serviço de sensor do Defender para Identidade, o Sensor de Proteção Avançada Contra Ameaças do Azure, é executado como um Serviço Local e faz a representação da conta DSA. A representação falhará se a política Iniciar sessão como serviço estiver configurada, mas a permissão não tiver sido concedida à conta gMSA. Nestes casos, verá o seguinte problema de estado de funcionamento: as credenciais de utilizador dos serviços de diretório estão incorretas.

Se vir este alerta, recomendamos que verifique se a política Iniciar sessão como serviço está configurada. Se precisar de configurar a política Iniciar sessão como um serviço, faça-o numa definição de Política de Grupo ou numa Política de Segurança Local.

Para verificar a Política Local, execute

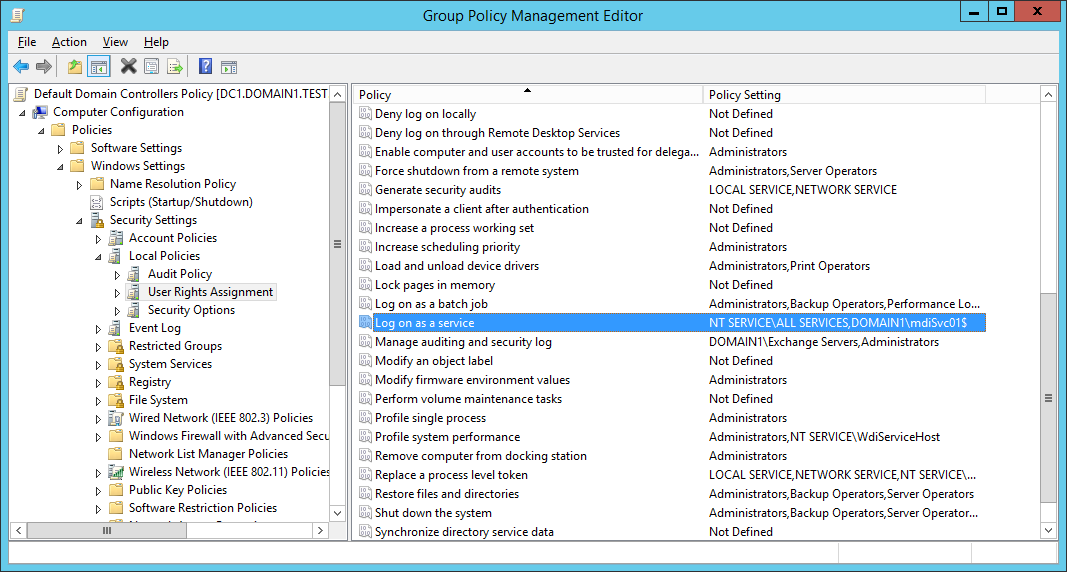

secpol.msce selecione Políticas Locais. Em Atribuição de Direitos de Utilizador, aceda à definição Iniciar sessão como uma política de serviço . Por exemplo:

Se a política estiver ativada, adicione a conta gMSA à lista de contas que podem iniciar sessão como um serviço.

Para verificar se a definição está configurada num Política de Grupo: Executar

rsop.msce ver se a política Configuração do Computador –> Definições do Windows –> Definições de Segurança – Políticas Locais –>> Atribuição de Direitos de Utilizador –> Iniciar sessão como uma política de serviço está selecionada. Por exemplo:Se a definição estiver configurada, adicione a conta gMSA à lista de contas que podem iniciar sessão como um serviço no Revisor gestão de Política de Grupo.

Nota

Se utilizar o Revisor gestão de Política de Grupo para configurar a definição Iniciar sessão como um serviço, certifique-se de que adiciona o Serviço NT\Todos os Serviços e a conta gMSA que criou.

Configurar uma conta de Serviço de Diretório no Microsoft Defender XDR

Para ligar os sensores aos domínios do Active Directory, terá de configurar as contas do Serviço de Diretório no Microsoft Defender XDR.

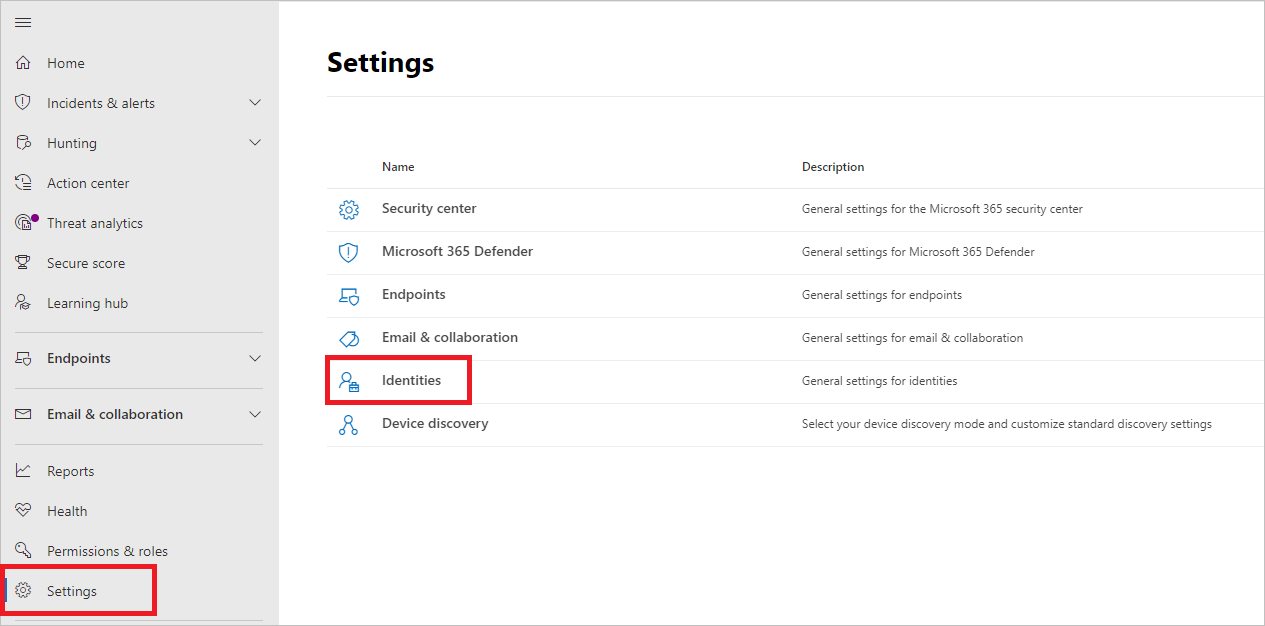

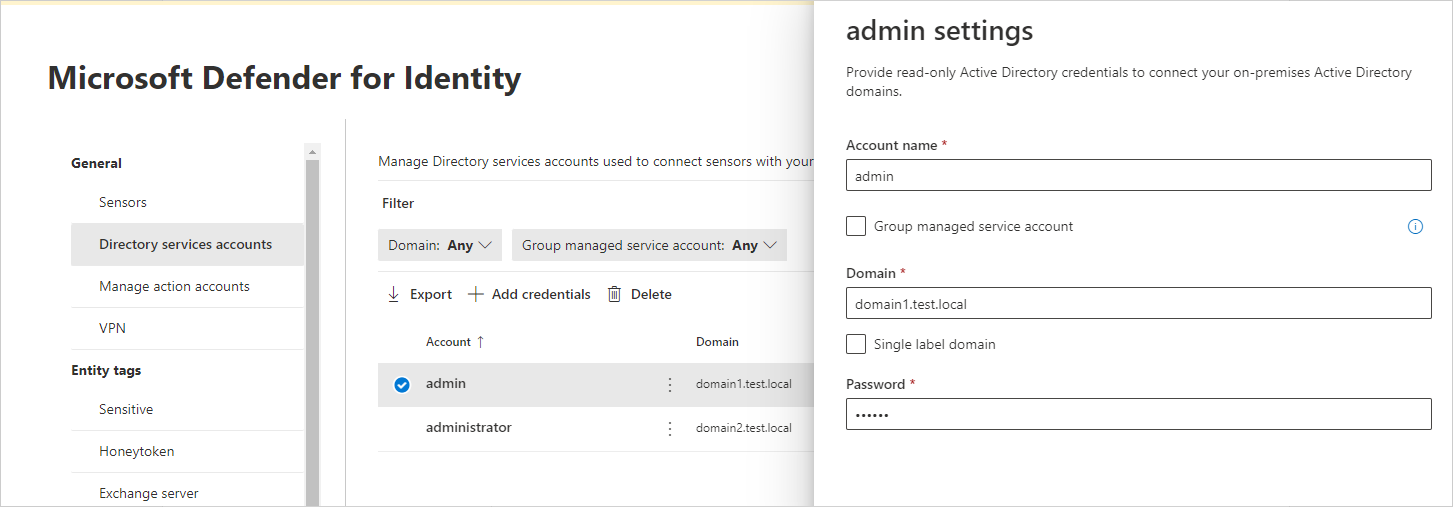

No Microsoft Defender XDR, aceda a Definições Identidades>. Por exemplo:

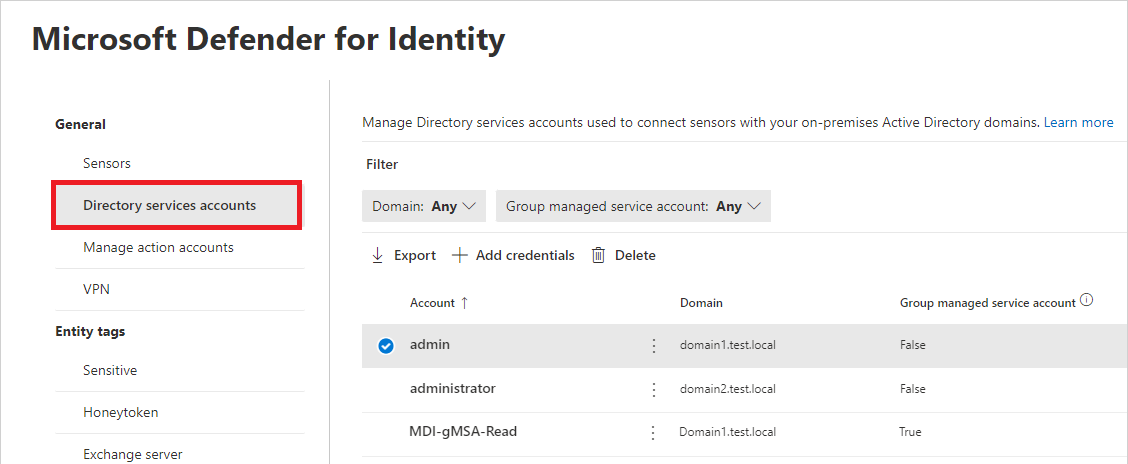

Selecione Contas do Serviço de Diretório. Verá que contas estão associadas a que domínios. Por exemplo:

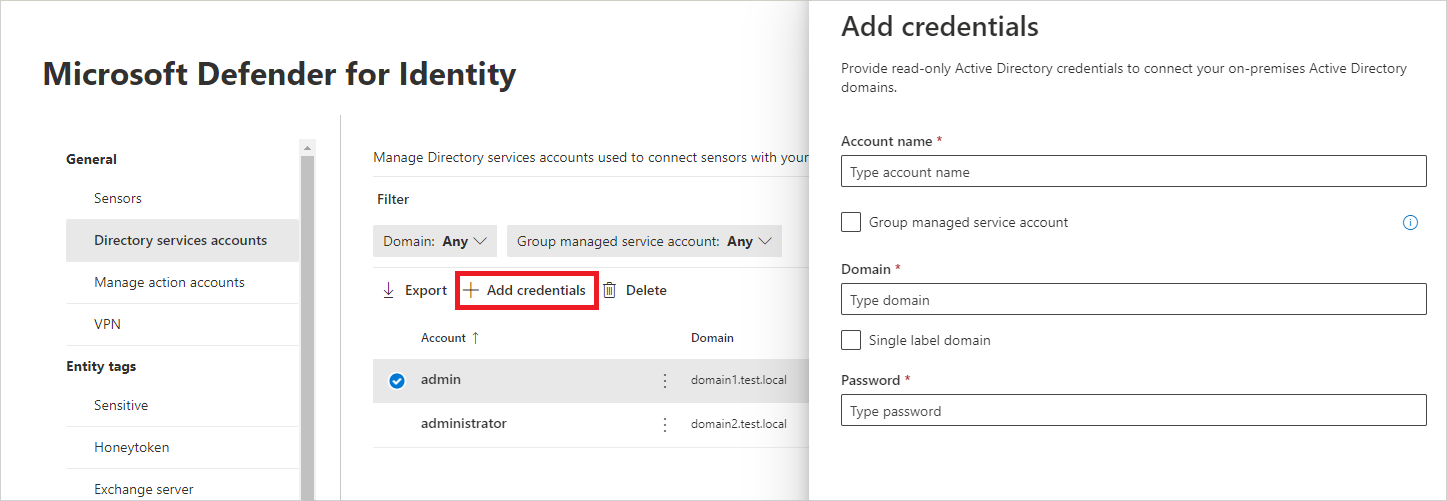

Para adicionar credenciais da conta do Serviço de Diretório, selecione Adicionar credenciais e introduza o Nome da conta, Domínio e Palavra-passe da conta que criou anteriormente. Também pode escolher se é uma conta de serviço gerida de Grupo (gMSA) e se pertence a um domínio de Etiqueta única. Por exemplo:

Campo Comentários Nome da conta (obrigatório) Introduza o nome de utilizador do AD só de leitura. Por exemplo: DefenderForIdentityUser.

- Tem de utilizar um utilizador do AD padrão ou uma conta gMSA.

- Não utilize o formato UPN para o seu nome de utilizador.

- Ao utilizar uma gMSA, a cadeia de utilizador deve terminar com o$sinal. Por exemplo:mdisvc$

NOTA: Recomendamos que evite utilizar contas atribuídas a utilizadores específicos.Palavra-passe (necessária para contas de utilizador padrão do AD) Apenas para contas de utilizador do AD, gere uma palavra-passe segura para o utilizador só de leitura. Por exemplo: PePR!BZ&}Y54UpC3aB.Conta de serviço gerida de grupo (necessária para contas gMSA) Apenas para contas gMSA, selecione Conta de serviço gerida de grupo. Domínio (obrigatório) Introduza o domínio do utilizador só de leitura. Por exemplo: contoso.com.

É importante que introduza o FQDN completo do domínio onde o utilizador está localizado. Por exemplo, se a conta do utilizador estiver no domínio corp.contoso.com, tem de introduzircorp.contoso.comnãocontoso.com.

Para obter mais informações, consulte Suporte da Microsoft para Domínios de Etiqueta Única.Seleccione Guardar.

(Opcional) Se selecionar uma conta, será aberto um painel de detalhes com as definições dessa conta. Por exemplo:

Nota

Pode utilizar este mesmo procedimento para alterar a palavra-passe das contas de utilizador padrão do Active Directory. Não existe nenhuma palavra-passe definida para contas gMSA.

Resolução de Problemas

Para obter mais informações, veja Sensor failed to retrieve the gMSA credentials (Falha do sensor ao obter as credenciais gMSA).