Trabalhar com a página da aplicação

As aplicações na cloud tornaram-se entidades fundamentais dentro das organizações, aumentando a produtividade e permitindo o trabalho remoto. À medida que a adoção destas aplicações aumenta, os administradores de Segurança e Conformidade têm de lidar com os riscos aos quais a utilização de aplicações na cloud pode expor a organização.

A ti sombra, seja em aplicações Web puras ou aplicações OAuth adicionadas diariamente, é uma preocupação significativa e requer uma experiência dedicada para lidar com esses tipos de entidades na organização.

Um administrador deve conseguir obter todas as informações relacionadas com o risco e a utilização sobre as aplicações em utilização para tomar a melhor decisão para a organização.

A experiência da aplicação no Microsoft Defender for Cloud Apps fornece a descrição geral de alto nível necessária da utilização de uma aplicação na organização, juntamente com o risco ao qual a aplicação potencialmente expõe a organização. Permitir que uma única experiência reveja a utilização sombra e o risco de todas as aplicações permite que o administrador tome decisões rápidas e em contexto sobre a utilização da aplicação na organização.

A experiência abrange as aplicações Detetadas como parte das capacidades puras de deteção de TI Sombra de Defender for Cloud Apps e quaisquer aplicações OAuth detetadas como parte da deteção de aplicações OAuth para aplicações do Microsoft 365.

Aplicações na cloud detetadas

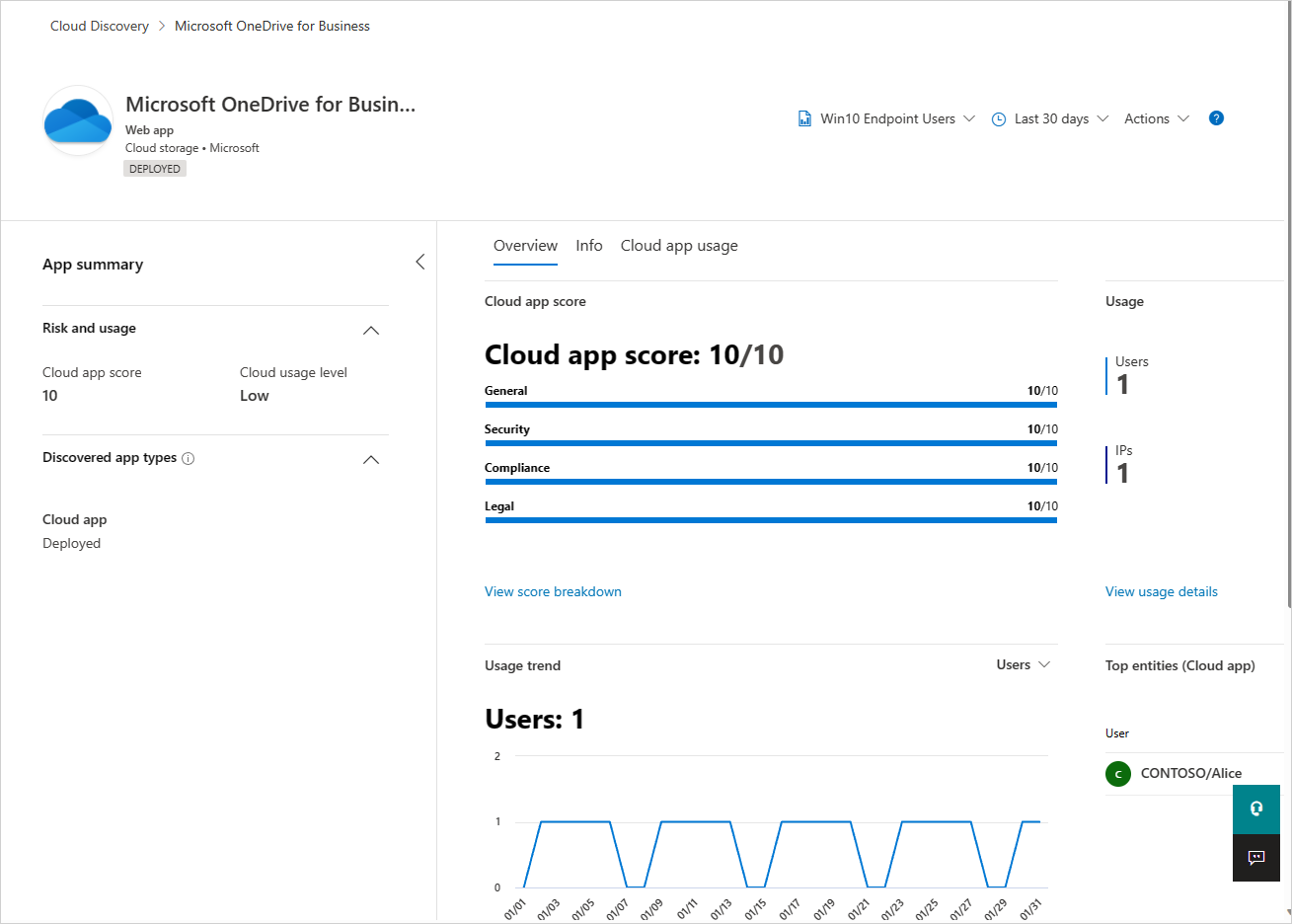

Aqui, pode rever as estatísticas de utilização de alto nível de uma aplicação, compreender as principais entidades que utilizam a aplicação na sua organização, identificar tendências de utilização e rever o risco potencial que as representa para a sua organização.

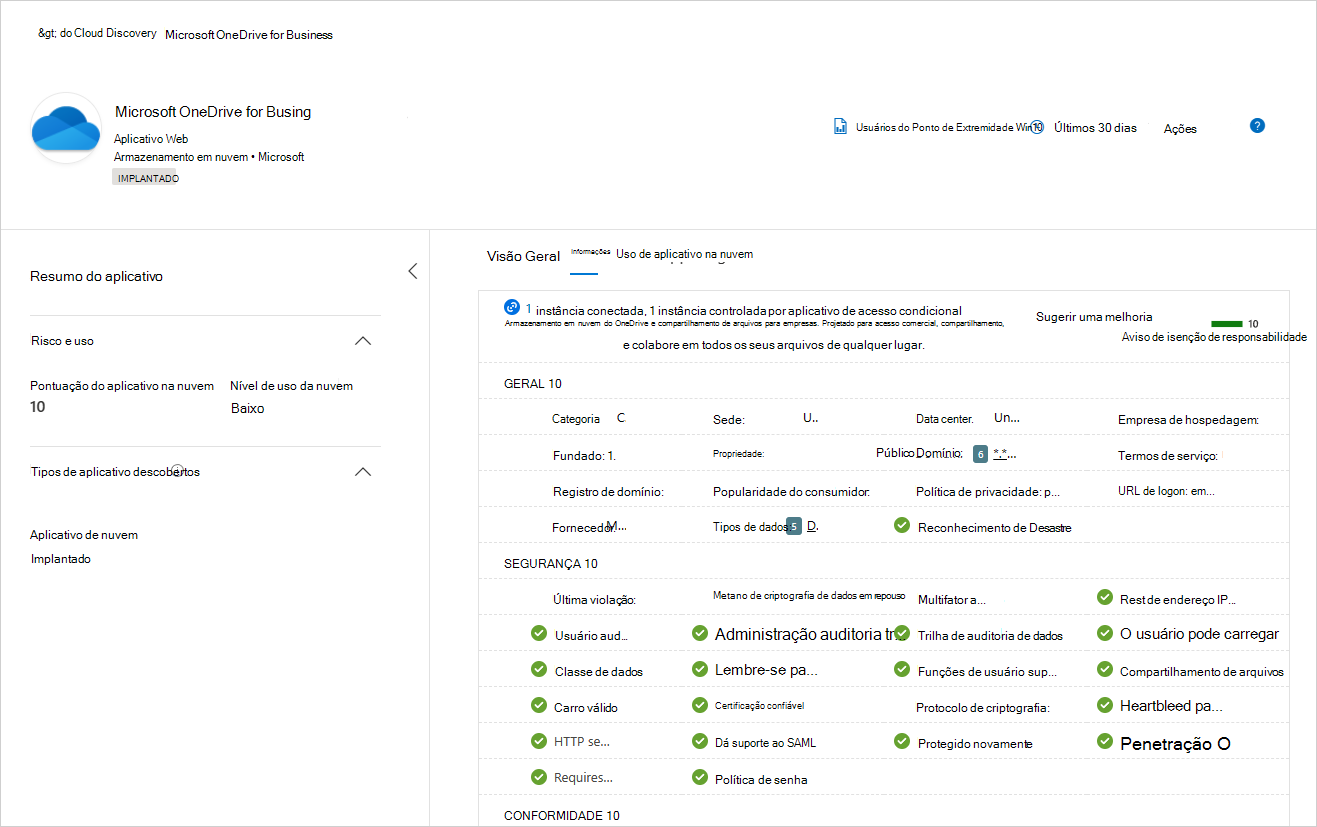

Continue a investigar o risco da aplicação ao familiarizar-se com mais de 90 indicadores de risco que afetam o risco da aplicação no separador Informações .

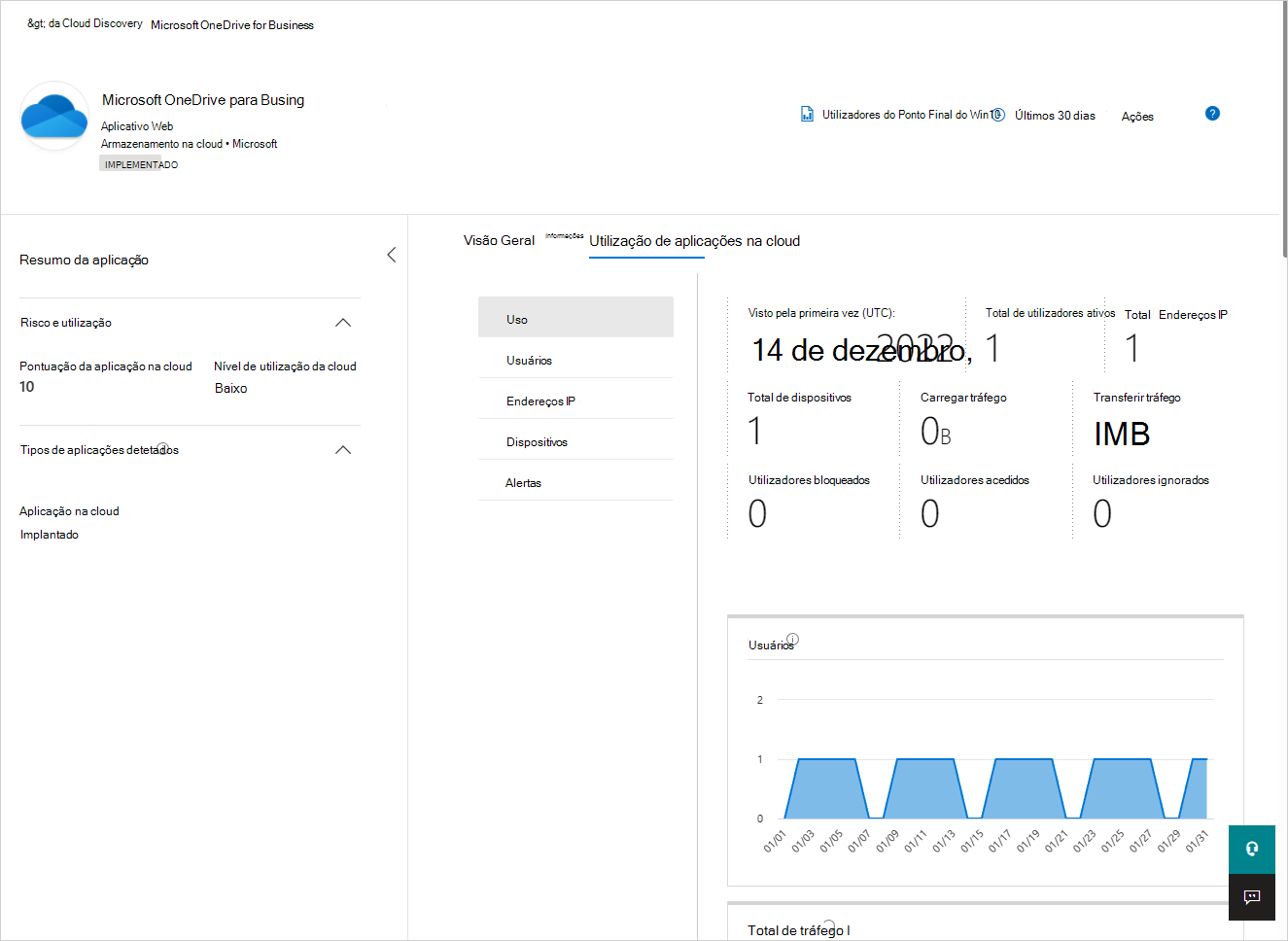

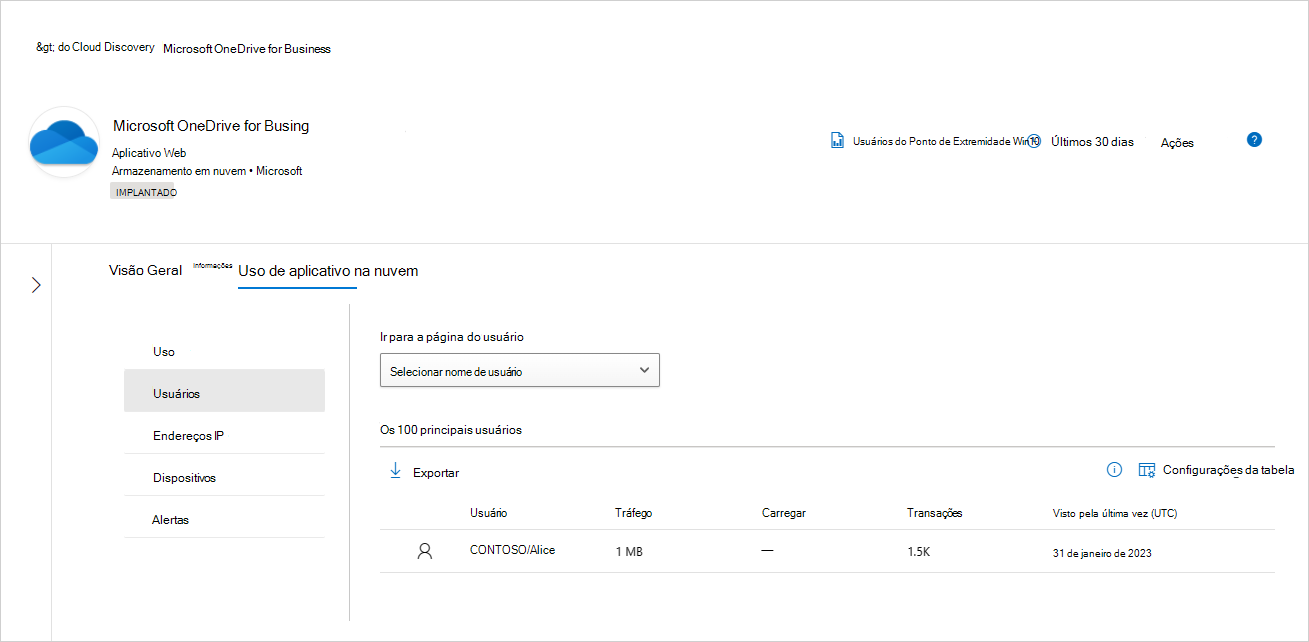

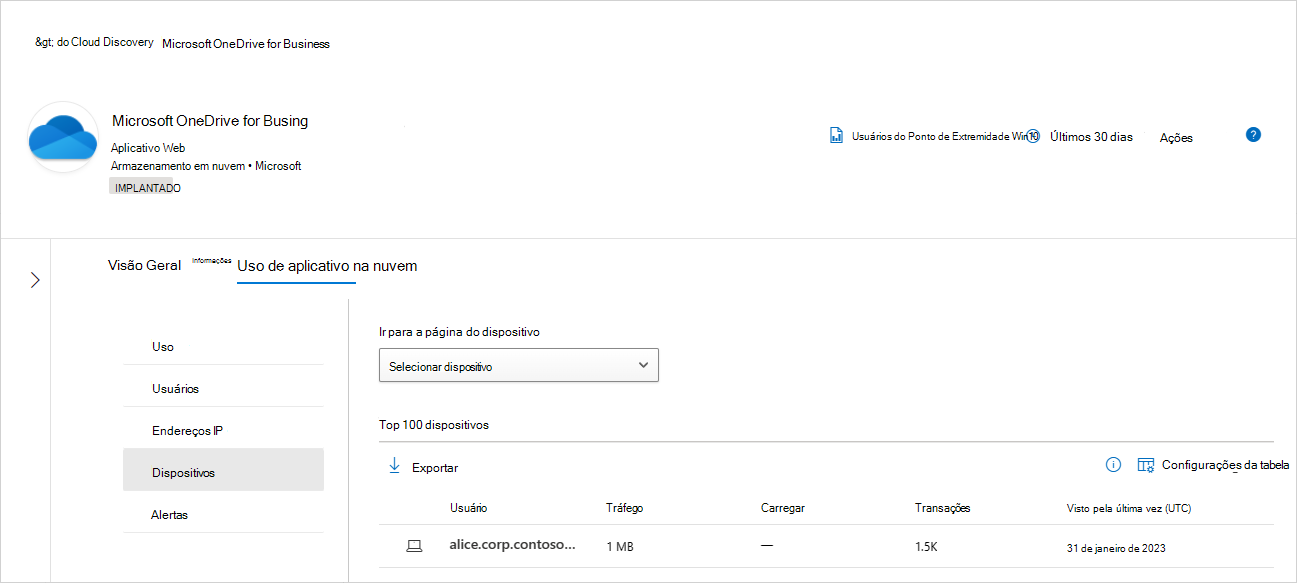

Veja detalhadamente as tendências de utilização da aplicação para identificar picos de utilização, entidades principais em várias dimensões, como carregamentos de dados, transações, tráfego total, etc.

Continue a investigar ao ver os 100 principais utilizadores, IPs de origem e dispositivos (quando a integração do Defender para Endpoint está ativada) para poder continuar a investigação num contexto de entidade adicional.

Depois de analisar o risco versus a utilização da aplicação, um administrador pode decidir que controlos de aplicação devem ser aplicados a esta aplicação com as ações da aplicação. Os administradores podem controlar as aplicações na cloud ao:

- Etiquetar a aplicação com etiquetas incorporadas para impor mais controlo de acesso na camada de rede (pontos finais ou aplicações de rede de terceiros integradas). Para obter mais informações, veja Governar aplicações detetadas.

- Ao embarcar na aplicação para Microsoft Entra ID para gerir inícios de sessão e governar utilizadores quando aplicável. Para obter mais informações, veja Adicionar uma aplicação ao seu inquilino.

- Utilizar controlos de aplicação de Acesso Condicional para monitorizar e controlar sessões de utilizador, impedir ações de risco e evitar potenciais transferências de dados não autorizadas. Para obter mais informações, veja Proteger aplicações com Microsoft Defender for Cloud Apps controlo de aplicações de Acesso Condicional.

- Quando aplicável, ligar a aplicação através dos conectores de aplicações no Defender for Cloud Apps. Para obter mais informações, veja Ligar aplicações.

Aplicações OAuth detetadas

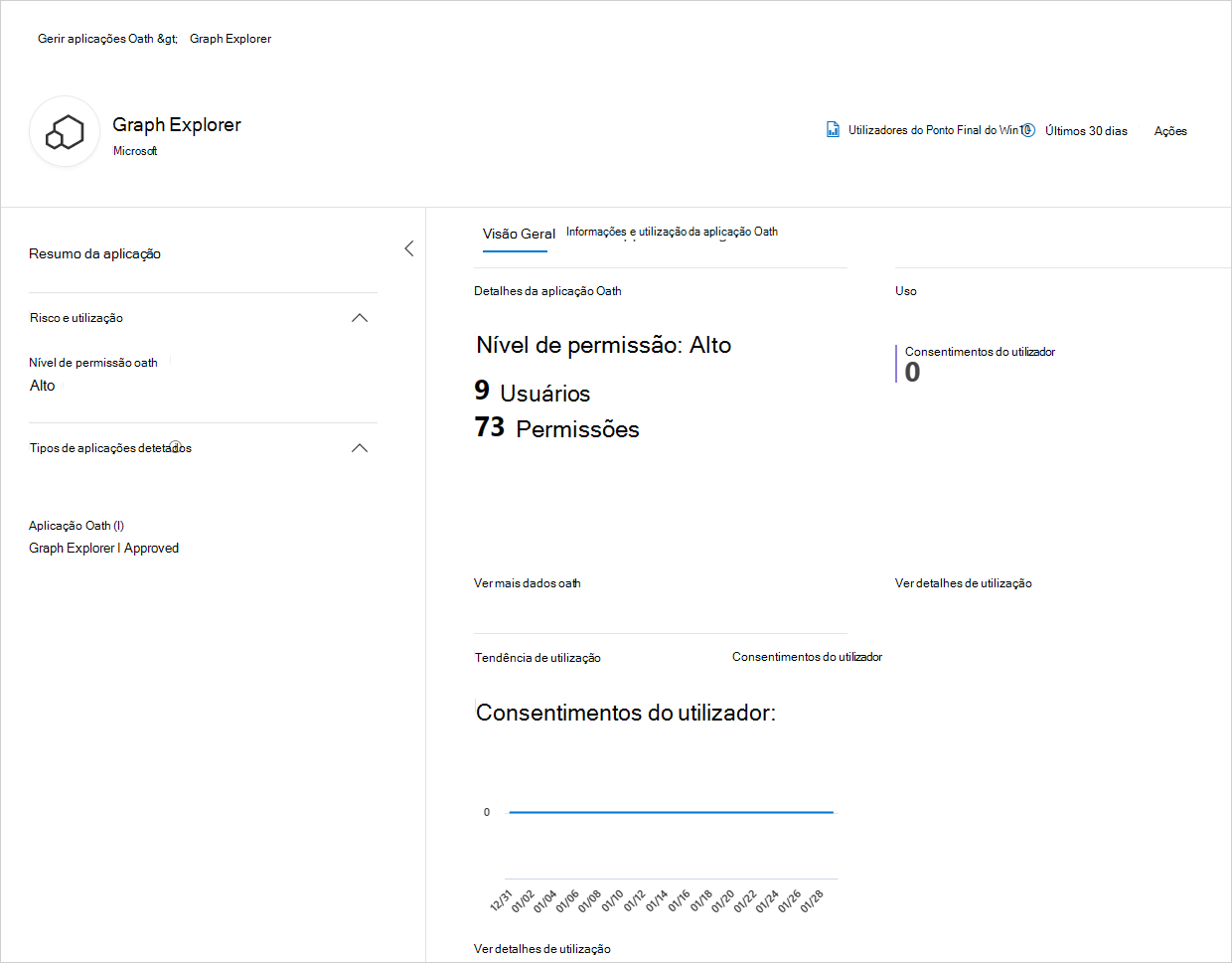

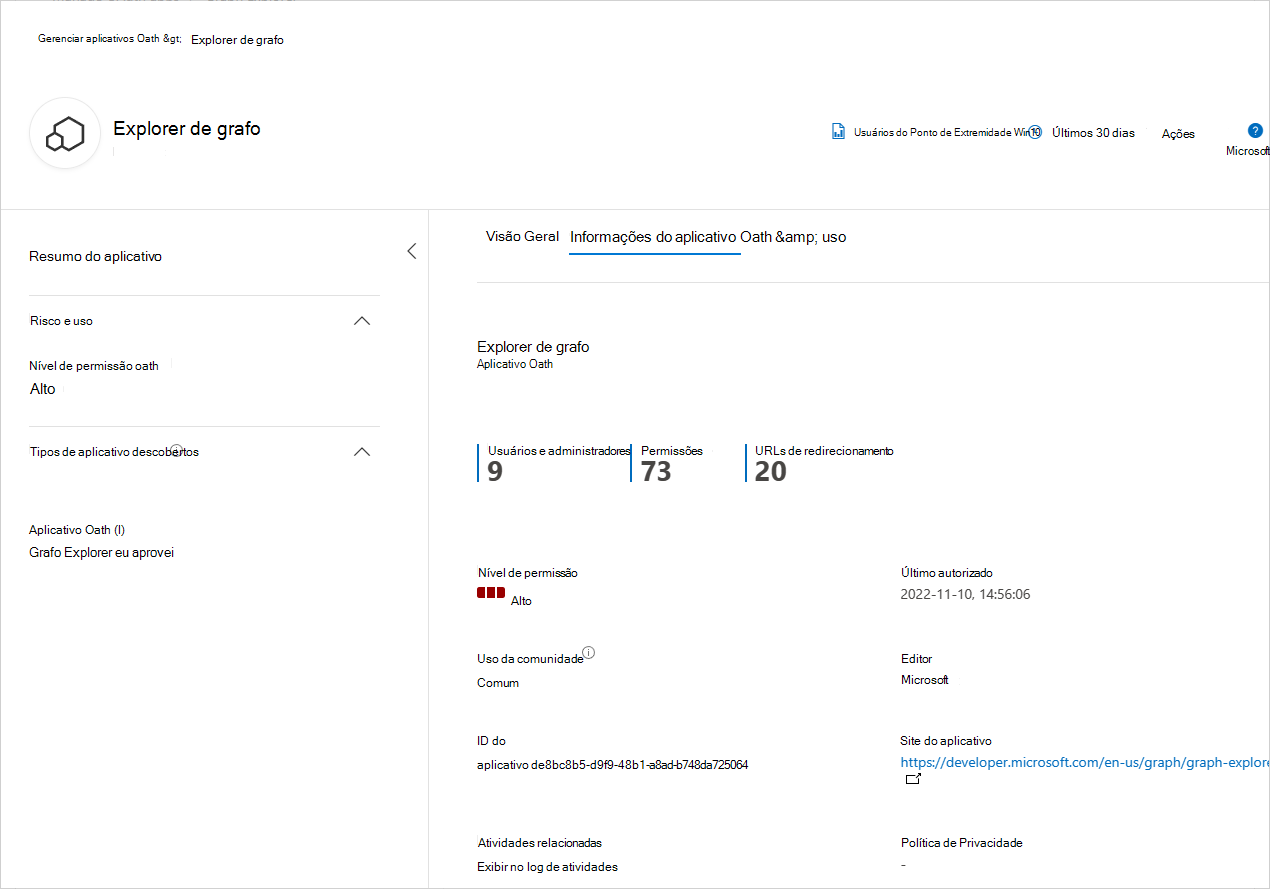

Descubra e reveja os níveis de privilégios, o montante e os tipos de permissões concedidos por uma aplicação OAuth, os utilizadores com consentimento em toda a organização e as tendências dos consentimentos e atividades auditadas da aplicação em todos os recursos organizacionais.

Desagregue para obter mais metadados sobre a aplicação OAuth, desagregue para investigar atividades de aplicações e consentimentos de aplicações e decida se esta aplicação deve continuar a ter acesso a recursos organizacionais ou deve ser proibida através das ações da aplicação.

Contexto da aplicação cliente (pré-visualização)

Nota

Esta é uma capacidade de pré-visualização e não garante o mapeamento completo nas aplicações Cloud e Cliente. Se uma aplicação cliente conhecida não tiver sido mapeada para aplicações na cloud detetadas, contacte o suporte. O contexto da aplicação cliente está disponível apenas para aplicações na cloud detetadas. Para ver a lista completa de aplicações cliente detetadas na organização, visite Gestão de vulnerabilidades de ameaças no Microsoft Defender para Endpoint.

Para os clientes que utilizam a solução de gestão de vulnerabilidades de ameaças do Microsoft Defender para Endpoint, um contexto de aplicação cliente estará disponível como parte da experiência para compreender melhor o contexto de utilização completo da aplicação na organização. Por exemplo, se a aplicação Web do WhatsApp tiver sido detetada e os clientes do WhatsApp estiverem a ser instalados em toda a organização, as informações sobre a instalação do cliente WhatsApp e as fraquezas da versão serão apresentadas no separador descrição geral da aplicação na cloud.