Governar aplicações detetadas

Depois de rever a lista de aplicações detetadas no seu ambiente, pode proteger o seu ambiente ao aprovar aplicações seguras (Aprovadas) ou ao proibir aplicações indesejadas (Não aprovadas) das seguintes formas.

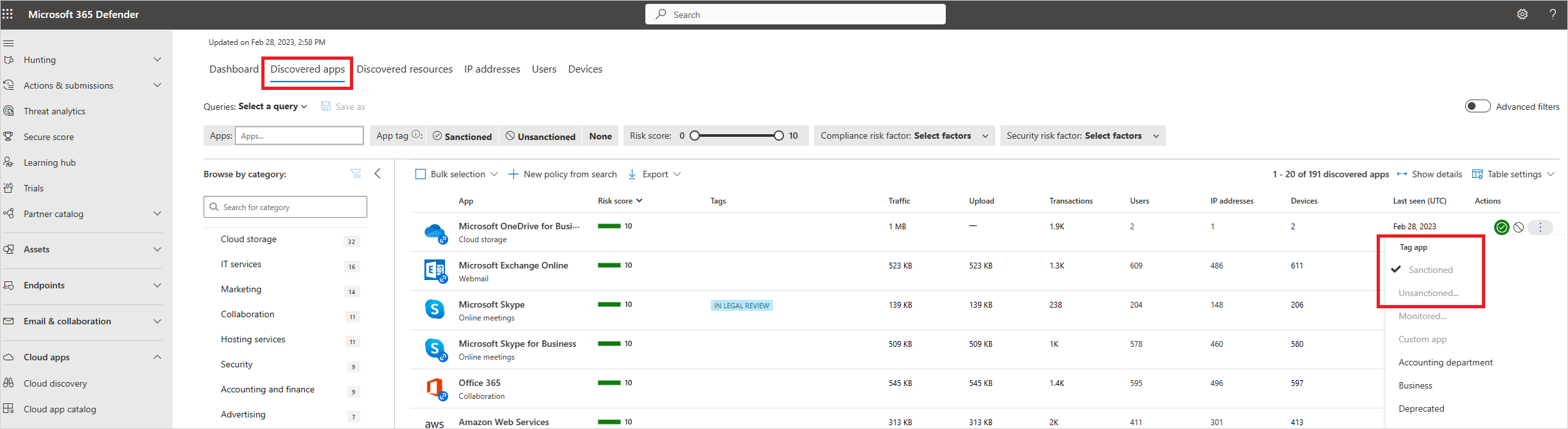

Sancionar/anular a aprovação de uma aplicação

Pode marcar uma aplicação de risco específica como não aprovada ao clicar nos três pontos no final da linha. Em seguida, selecione Não aprovada. Desanctioning an app doesn't block use, but enables you to more easily monitor its use with the cloud discovery filters. Em seguida, pode notificar os utilizadores da aplicação não aprovada e sugerir uma aplicação segura alternativa para a sua utilização ou gerar um script de bloco com as APIs Defender for Cloud Apps para bloquear todas as aplicações não aprovadas.

Nota

Uma aplicação integrada no proxy inline ou ligada através do conector de aplicações, todas essas aplicações seriam aprovadas automaticamente na Cloud Discovery.

Bloquear aplicações com fluxos incorporados

Se o seu inquilino utilizar Microsoft Defender para Endpoint, quando marcar uma aplicação como não aprovada, esta será automaticamente bloqueada. Além disso, pode definir o âmbito do bloqueio para grupos de dispositivos específicos do Defender para Endpoint, monitorizar aplicações e utilizar as funcionalidades de aviso e educação . Para obter mais informações, veja Governar aplicações detetadas com Microsoft Defender para Endpoint.

Caso contrário, se o seu inquilino utilizar o Zscaler NSS, iboss, Corrata, Menlo ou Open Systems, ainda poderá desfrutar de capacidades de bloqueio totalmente integradas quando uma aplicação não é aprovada, mas não pode utilizar o âmbito por grupos de dispositivos ou avisar e educar funcionalidades. Para obter mais informações, veja Integrar no Zscaler, Integrar com iboss, Integrar no Corrata, Integrar com o Menlo e Integrar com Sistemas Abertos.

Bloquear aplicações ao exportar um script de bloco

Defender for Cloud Apps permite-lhe bloquear o acesso a aplicações não aprovadas com as suas aplicações de segurança no local existentes. Pode gerar um script de bloco dedicado e importá-lo para a sua aplicação. Esta solução não requer o redirecionamento de todo o tráfego Web da organização para um proxy.

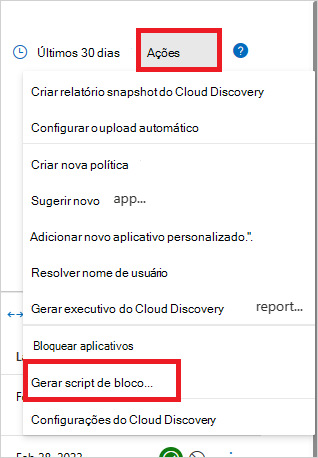

No dashboard de deteção de cloud, marque as aplicações que pretende bloquear como Não aprovadas.

Na barra de título, selecione Ações e, em seguida, selecione Gerar script de bloco....

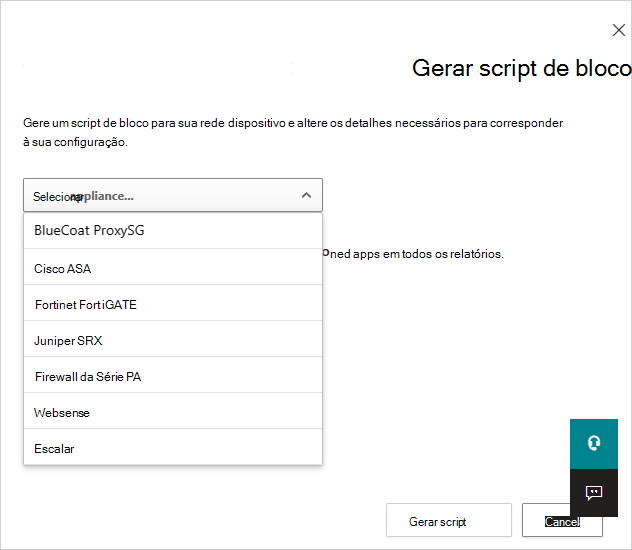

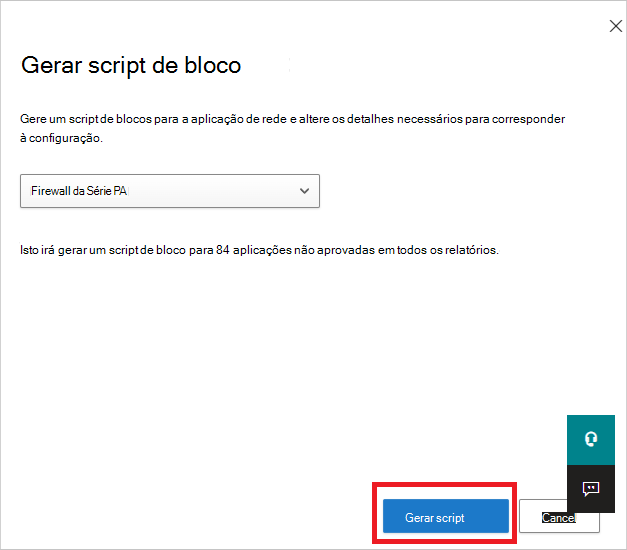

Em Gerar script de bloco, selecione a aplicação para a qual pretende gerar o script de bloco.

Em seguida, selecione o botão Gerar script para criar um script de bloco para todas as suas aplicações não aprovadas. Por predefinição, o ficheiro tem o nome com a data em que foi exportado e o tipo de aplicação que selecionou. 2017-02-19_CAS_Fortigate_block_script.txt seria um nome de ficheiro de exemplo.

Importe o ficheiro criado para a sua aplicação.

Bloquear fluxos não suportados

Se o seu inquilino não utilizar nenhum dos fluxos acima, ainda pode exportar uma lista de todos os domínios de todas as aplicações não aprovadas e configurar a aplicação não suportada de terceiros para bloquear esses domínios.

Na página Aplicações detetadas , filtre todas as aplicações Não aprovadas e, em seguida, utilize a capacidade de exportação para exportar todos os domínios.

Aplicações não graváveis

Para impedir que os utilizadores bloqueiem acidentalmente serviços críticos para a empresa e causem tempo de inatividade, os seguintes serviços não podem ser bloqueados através de Defender for Cloud Apps, através da IU ou das políticas:

- Microsoft Defender for Cloud Apps

- Centro de Segurança do Microsoft Defender

- Centro de Segurança do Microsoft 365

- Microsoft Defender para Identidade

- Microsoft Purview

- Gestão de Permissões do Microsoft Entra

- Controlo de Aplicações de Acesso Condicional da Microsoft

- Classificação de Segurança da Microsoft

- Microsoft Purview

- Microsoft Intune

- Suporte da Microsoft

- Ajuda do Microsoft AD FS

- Suporte da Microsoft

- Microsoft Online Services

Conflitos de governação

Se existir um conflito entre as ações de governação manuais e agovernação definida por política, a última operação aplicada tem precedência.

Passos seguintes

Se tiver algum problema, estamos aqui para ajudar. Para obter assistência ou suporte para o problema do produto, abra um pedido de suporte.