Investigar aplicações detetadas pelo Microsoft Defender para Endpoint

A integração Microsoft Defender for Cloud Apps com Microsoft Defender para Endpoint fornece uma solução de controlo e visibilidade de TI Sombra totalmente integrada. A nossa integração permite que Defender for Cloud Apps administradores investiguem dispositivos detetados, eventos de rede e utilização de aplicações.

Pré-requisitos

Antes de efetuar os procedimentos neste artigo, certifique-se de que integrou Microsoft Defender para Endpoint com Microsoft Defender for Cloud Apps.

Investigar dispositivos detetados no Defender for Cloud Apps

Depois de integrar o Defender para Endpoint com Defender for Cloud Apps, investigue os dados de dispositivos detetados no dashboard de deteção de cloud.

No portal Microsoft Defender, em Aplicações na Cloud, selecioneDashboard da Cloud Discovery>.

Na parte superior da página, selecione Pontos finais geridos pelo Defender. Este fluxo contém dados de quaisquer sistemas operativos mencionados no Defender for Cloud Apps pré-requisitos.

Na parte superior, verá o número de dispositivos detetados adicionados após a integração.

Selecione o separador Dispositivos .

Desagregue cada dispositivo listado e utilize os separadores para ver os dados de investigação. Encontre correlações entre os dispositivos, os utilizadores, os endereços IP e as aplicações envolvidas em incidentes:

Descrição geral:

- Nível de risco do dispositivo: mostra o risco do perfil do dispositivo relativamente a outros dispositivos na sua organização, conforme indicado pela gravidade (alta, média, baixa, informativa). Defender for Cloud Apps utiliza perfis de dispositivo do Defender para Endpoint para cada dispositivo com base em análises avançadas. A atividade anómalo à linha de base de um dispositivo é avaliada e determina o nível de risco do dispositivo. Utilize o nível de risco do dispositivo para determinar que dispositivos deve investigar primeiro.

- Transações: informações sobre o número de transações que ocorreram no dispositivo durante o período de tempo selecionado.

- Tráfego total: informações sobre a quantidade total de tráfego (em MB) durante o período de tempo selecionado.

- Carregamentos: informações sobre a quantidade total de tráfego (em MB) carregado pelo dispositivo durante o período de tempo selecionado.

- Transferências: informações sobre a quantidade total de tráfego (em MB) transferido pelo dispositivo durante o período de tempo selecionado.

Aplicações detetadas: Listas todas as aplicações detetadas que foram acedidas pelo dispositivo.

Histórico de utilizadores: Listas todos os utilizadores que iniciaram sessão no dispositivo.

Histórico de endereços IP: Listas todos os endereços IP que foram atribuídos ao dispositivo.

Tal como acontece com qualquer outra origem de deteção da cloud, pode exportar os dados do relatório de pontos finais geridos pelo Defender para uma investigação mais aprofundada.

Nota

- O Defender para Endpoint reencaminha dados para Defender for Cloud Apps em segmentos de ~4 MB (~4000 transações de ponto final)

- Se o limite de 4 MB não for atingido dentro de uma hora, o Defender para Endpoint comunica todas as transações realizadas durante a última hora.

Detetar aplicações através do Defender para Endpoint quando o ponto final está protegido por um proxy de rede

Defender for Cloud Apps pode detetar eventos de rede de TI Sombra detetados a partir do Defender para dispositivos endpoint que estão a funcionar no mesmo ambiente que um proxy de rede. Por exemplo, se o seu dispositivo de ponto final Windows 10 estiver no mesmo ambiente que o ZScalar, Defender for Cloud Apps pode detetar aplicações de TI Sombra através da transmissão em fluxo Utilizadores de Pontos Finais win10.

Investigar eventos de rede de dispositivos no Microsoft Defender XDR

Nota

Os eventos de rede devem ser utilizados para investigar aplicações detetadas e não são utilizados para depurar dados em falta.

Utilize os seguintes passos para obter mais visibilidade granular sobre a atividade de rede do dispositivo no Microsoft Defender para Endpoint:

- No portal do Microsoft Defender, em Aplicações na Cloud, selecione Cloud Discovery. Em seguida, selecione o separador Dispositivos .

- Selecione o computador que pretende investigar e, no canto superior esquerdo, selecione Ver no Microsoft Defender para Endpoint.

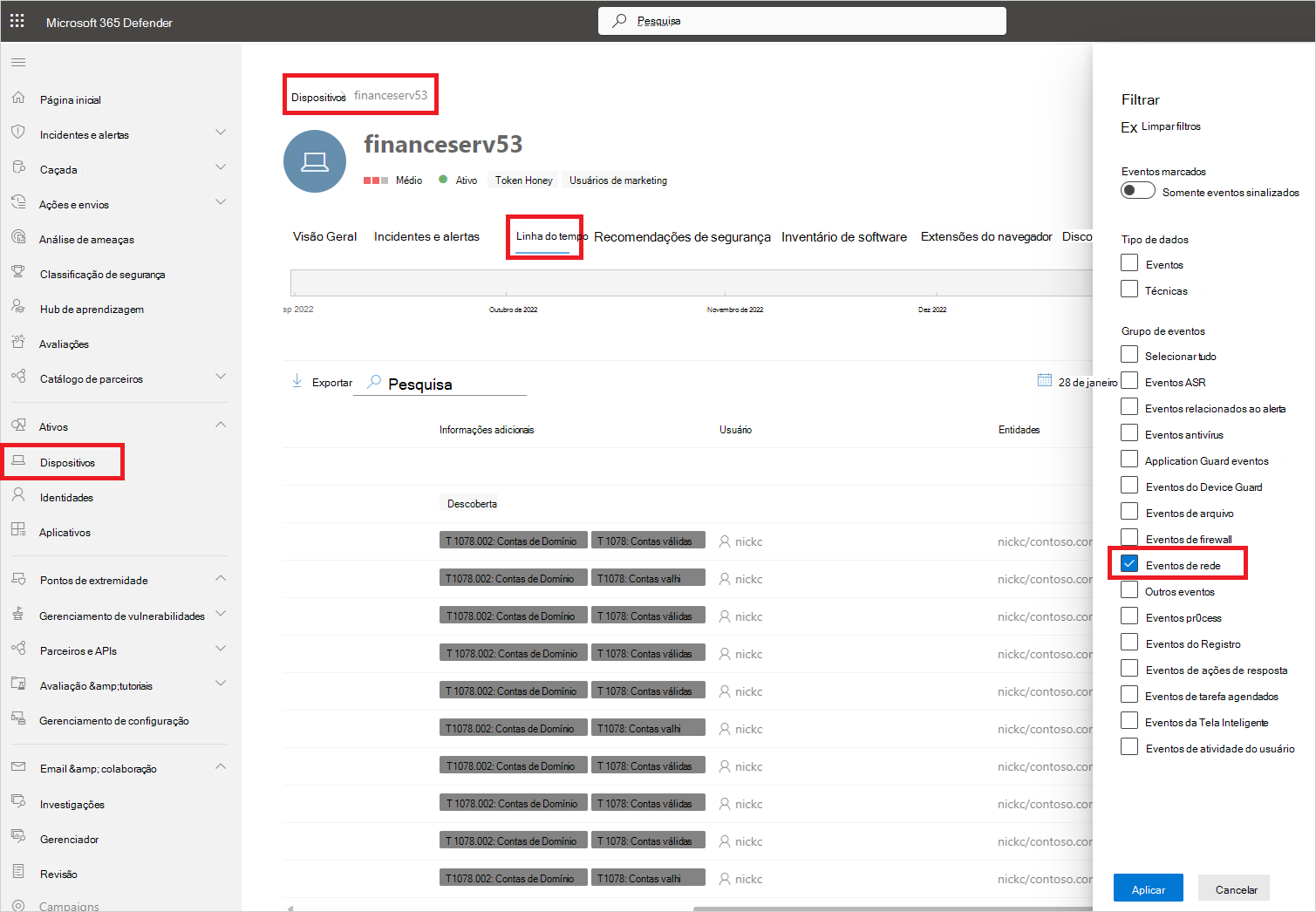

- No Microsoft Defender XDR, em Ativos ->Dispositivos> {dispositivo selecionado}, selecione Linha Cronológica.

- Em Filtros, selecione Eventos de rede.

- Investigue os eventos de rede do dispositivo conforme necessário.

Investigar a utilização de aplicações em Microsoft Defender XDR com investigação avançada

Utilize os seguintes passos para obter uma visibilidade mais granular em eventos de rede relacionados com aplicações no Defender para Endpoint:

No portal do Microsoft Defender, em Aplicações na Cloud, selecione Cloud Discovery. Em seguida, selecione o separador Aplicações detetadas .

Selecione a aplicação que pretende investigar para abrir a gaveta.

Selecione a lista domínio da aplicação e, em seguida, copie a lista de domínios.

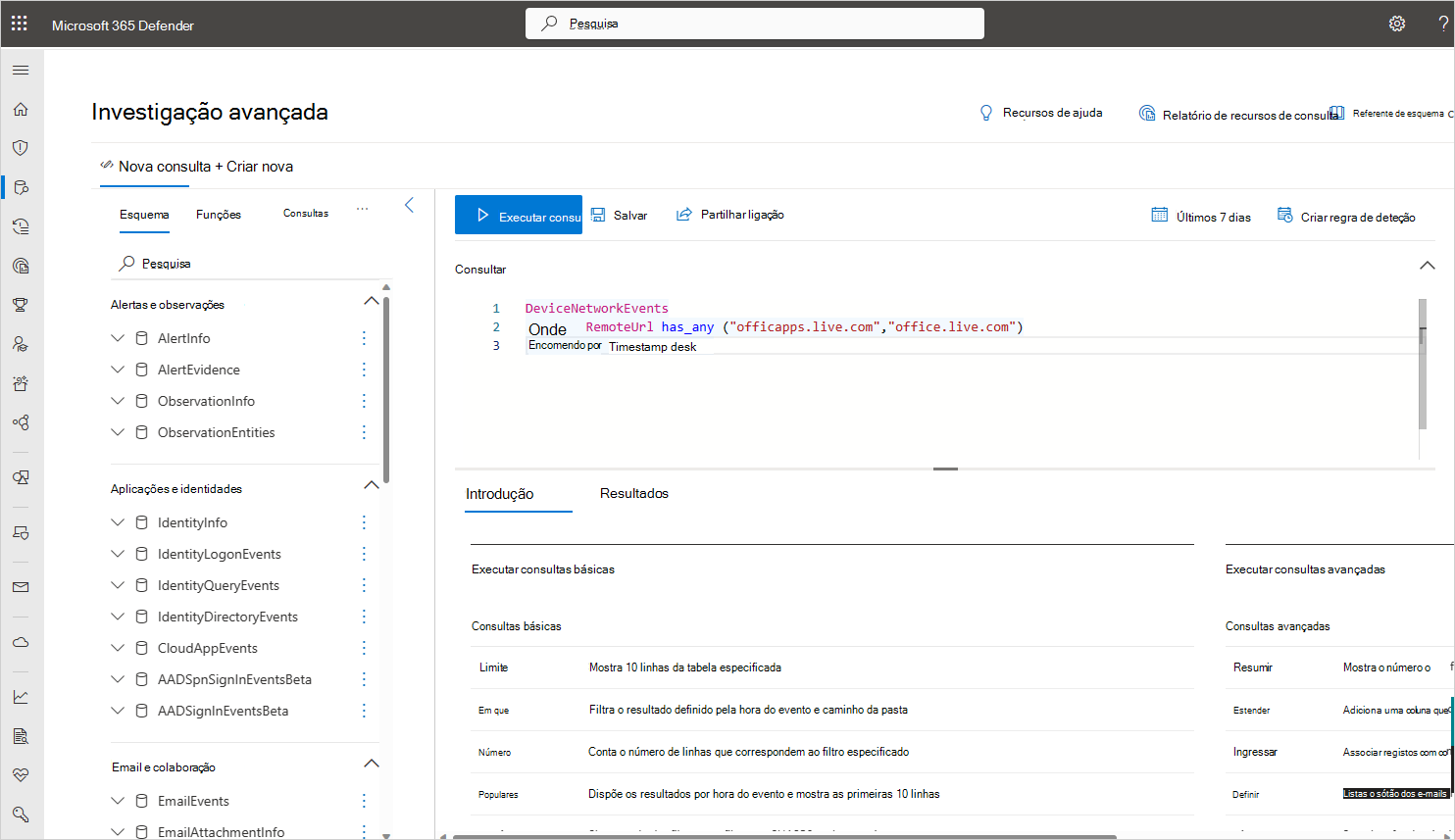

Em Microsoft Defender XDR, em Investigação, selecione Investigação avançada.

Cole a seguinte consulta e substitua

<DOMAIN_LIST>pela lista de domínios que copiou anteriormente.DeviceNetworkEvents | where RemoteUrl has_any ("<DOMAIN_LIST>") | order by Timestamp descExecute a consulta e investigue eventos de rede para esta aplicação.

Investigar aplicações não aprovadas no Microsoft Defender XDR

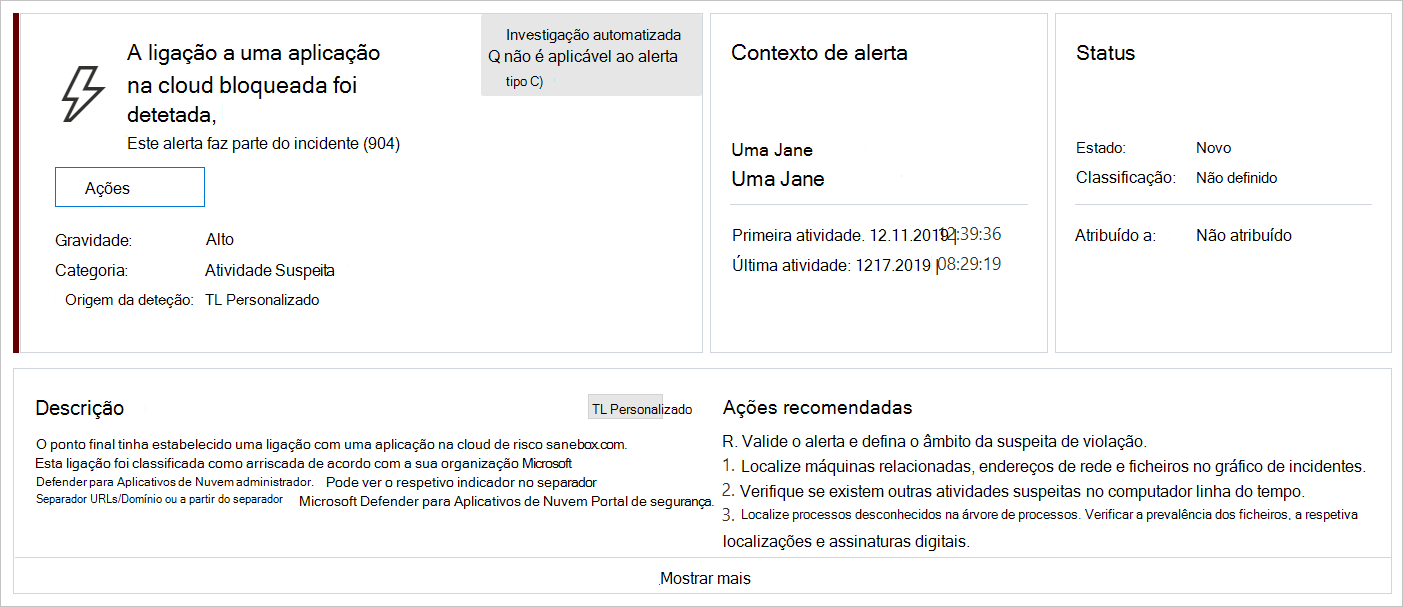

Cada tentativa de aceder a uma aplicação não aprovada aciona um alerta no Microsoft Defender XDR com detalhes aprofundados sobre toda a sessão. Isto permite-lhe realizar investigações mais aprofundadas sobre tentativas de acesso a aplicações não aprovadas, bem como fornecer informações adicionais relevantes para utilização na investigação de dispositivos de ponto final.

Por vezes, o acesso a uma aplicação não aprovada não é bloqueado porque o dispositivo de ponto final não está configurado corretamente ou se a política de imposição ainda não foi propagada para o ponto final. Neste caso, os administradores do Defender para Endpoint receberão um alerta no Microsoft Defender XDR de que a aplicação não aprovada não foi bloqueada.

Nota

- Demora até duas horas depois de etiquetar uma aplicação como Não aprovada para que os domínios da aplicação se propaguem para dispositivos de ponto final.

- Por predefinição, as aplicações e os domínios marcados como Não Selecionados no Defender for Cloud Apps serão bloqueados para todos os dispositivos de ponto final na organização.

- Atualmente, os URLs completos não são suportados para aplicações não aprovadas. Por conseguinte, ao desaproteção de aplicações configuradas com URLs completos, estas não são propagadas para o Defender para Endpoint e não serão bloqueadas. Por exemplo,

google.com/drivenão é suportado, enquantodrive.google.comé suportado. - As notificações no browser podem variar entre diferentes browsers.

Passos seguintes

Vídeos relacionados

Se tiver algum problema, estamos aqui para ajudar. Para obter assistência ou suporte para o problema do produto, abra um pedido de suporte.