Integre a autenticação RADIUS P2S com o NPS para autenticação multifator

O artigo ajuda você a integrar o NPS (Servidor de Políticas de Rede) com a autenticação RADIUS do Gateway de VPN do Azure para fornecer autenticação multifator (MFA) para conexões VPN ponto a site (P2S).

Pré-requisitos

Microsoft Entra ID: Para habilitar o MFA, os usuários devem estar no Microsoft Entra ID, que deve ser sincronizado do ambiente local ou do ambiente de nuvem.

O usuário deve ter concluído o processo de registro automático para MFA. Para obter mais informações, consulte Configurar minha conta para verificação em duas etapas.

Se o seu MFA for baseado em texto (SMS, código de verificação de aplicativo móvel, etc.) e exigir que o usuário insira um código ou texto na interface do usuário do cliente VPN, a autenticação não terá êxito e não será um cenário suportado.

Gateway VPN baseado em rota: você já deve ter um gateway VPN baseado em rota. Para conhecer as etapas para criar um gateway VPN baseado em rota, consulte Tutorial: Criar e gerenciar um gateway VPN.

NPS: Você já deve ter instalado o Servidor de Políticas de Rede e configurado a política VPN para RADIUS.

Para conhecer as etapas de instalação do Servidor de Diretivas de Rede, consulte Instalar o NPS (Servidor de Diretivas de Rede).

Para conhecer as etapas para criar uma política VPN para RADIUS, consulte Criar uma política VPN para RADIUS.

Criar cliente RADIUS

- Crie o cliente RADIUS especificando as seguintes configurações:

- Nome amigável: digite qualquer nome.

- Endereço (IP ou DNS): use o valor especificado para sua sub-rede de gateway de VPN. Por exemplo, 10.1.255.0/27.

- Segredo compartilhado: digite qualquer chave secreta e lembre-se dela para uso posterior.

- Na guia Avançado, defina o nome do fornecedor como RADIUS Standard e verifique se a caixa de seleção Opções Adicionais não está marcada. Em seguida, selecione OK.

- Vá para Políticas>Políticas de Rede. Clique duas vezes em Conexões com a diretiva de servidor de Roteamento e Acesso Remoto da Microsoft. Selecione Conceder acesso e, em seguida, selecione OK.

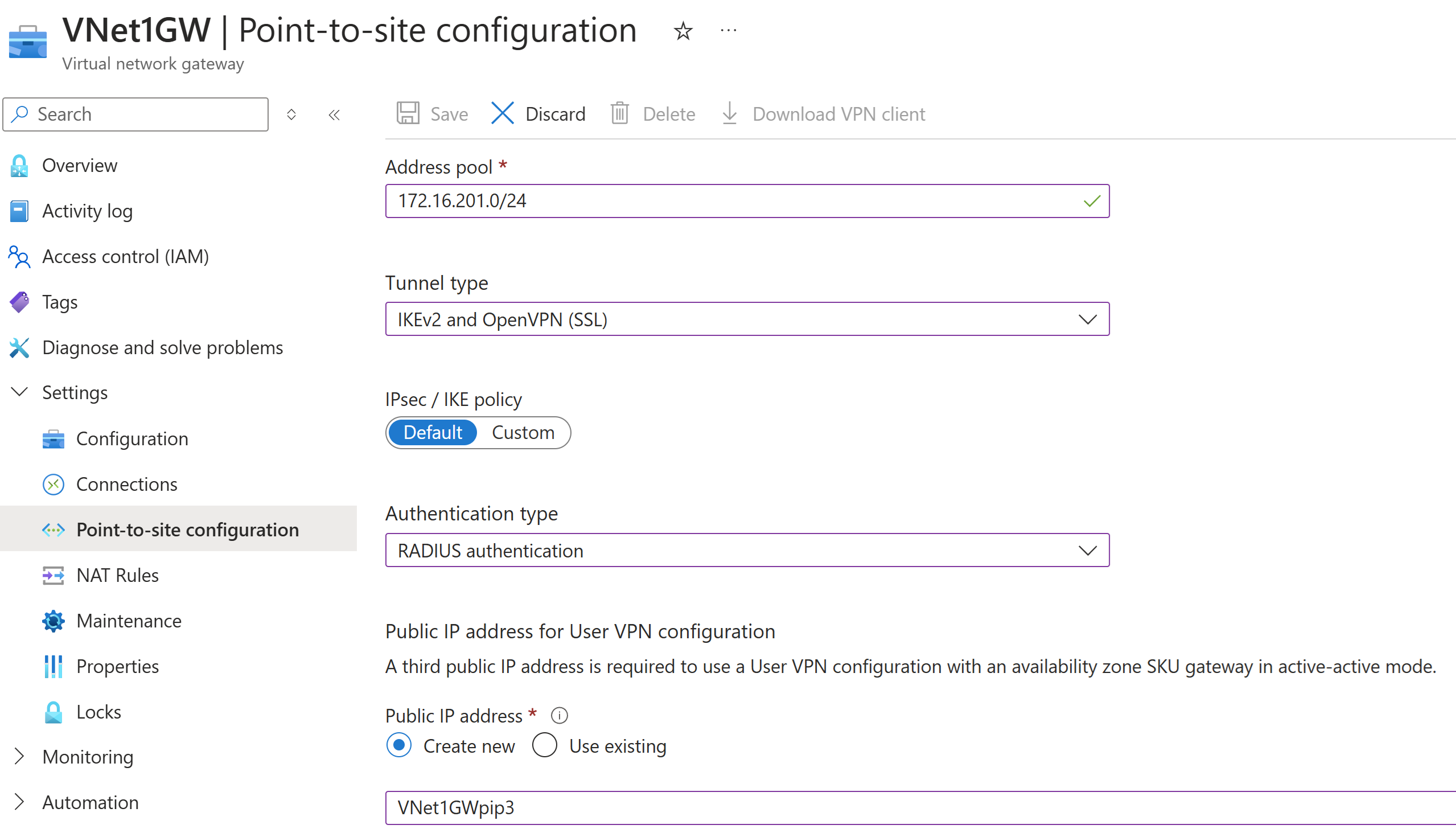

Configurar o gateway VPN

No portal do Azure, abra seu gateway de rede virtual (gateway VPN).

Na página Visão geral, verifique se o tipo de gateway está definido como VPN e se o tipo de VPN é baseado em rota.

No painel esquerdo, expanda Configurações e selecione Configuração apontar para o site>Configurar agora.

Exiba a página Configuração ponto a site .

Na página Configuração ponto a site , defina as seguintes configurações:

- Pool de endereços: esse valor especifica o pool de endereços do cliente do qual os clientes VPN recebem um endereço IP quando se conectam ao gateway VPN. O pool de endereços deve ser um intervalo de endereços IP privado que não se sobreponha ao intervalo de endereços de rede virtual. Por exemplo, 172.16.201.0/24.

- Tipo de túnel: Selecione o tipo de túnel. Por exemplo, selecione IKEv2 e OpenVPN (SSL).

- Tipo de autenticação: Selecione autenticação RADIUS.

- Se você tiver um gateway VPN ativo-ativo, um terceiro endereço IP público será necessário. Você pode criar um novo endereço IP público usando o valor de exemplo VNet1GWpip3.

- Endereço IP do servidor primário: digite o endereço IP do NPS (Servidor de Diretivas de Rede).

- Segredo do servidor primário: digite o segredo compartilhado especificado quando você criou o cliente RADIUS no NPS.

Na parte superior da página, Salve as definições de configuração.

Depois que as configurações forem salvas, você poderá clicar em Baixar Cliente VPN para baixar o pacote de configuração do cliente VPN e usar as configurações para configurar o cliente VPN. Para obter mais informações sobre a configuração do cliente VPN P2S, consulte a tabela de requisitos de configuração do cliente ponto a site.

Integrar o NPS com o Microsoft Entra MFA

Use os links a seguir para integrar sua infraestrutura NPS com a autenticação multifator do Microsoft Entra:

- Como funciona: Autenticação multifator Microsoft Entra

- Integre sua infraestrutura NPS existente com a autenticação multifator Microsoft Entra

Próximos passos

Para conhecer as etapas para configurar seu cliente VPN, consulte a tabela de requisitos de configuração do cliente ponto a site.