Integrar a infraestrutura do Servidor de Políticas de Rede (NPS) existente na autenticação multifator do Microsoft Entra

A extensão NPS (Servidor de Políticas de Rede) para autenticação multifator do Microsoft Entra adiciona recursos de MFA baseados em nuvem à sua infraestrutura de autenticação usando os servidores existentes. Com a extensão NPS, você pode adicionar chamada telefônica, mensagem de texto ou verificação de aplicativo de telefone ao seu fluxo de autenticação existente sem precisar instalar, configurar e manter novos servidores.

A extensão NPS atua como um adaptador entre o RADIUS e a autenticação multifator Microsoft Entra baseada em nuvem para fornecer um segundo fator de autenticação para usuários federados ou sincronizados.

Como funciona a extensão NPS

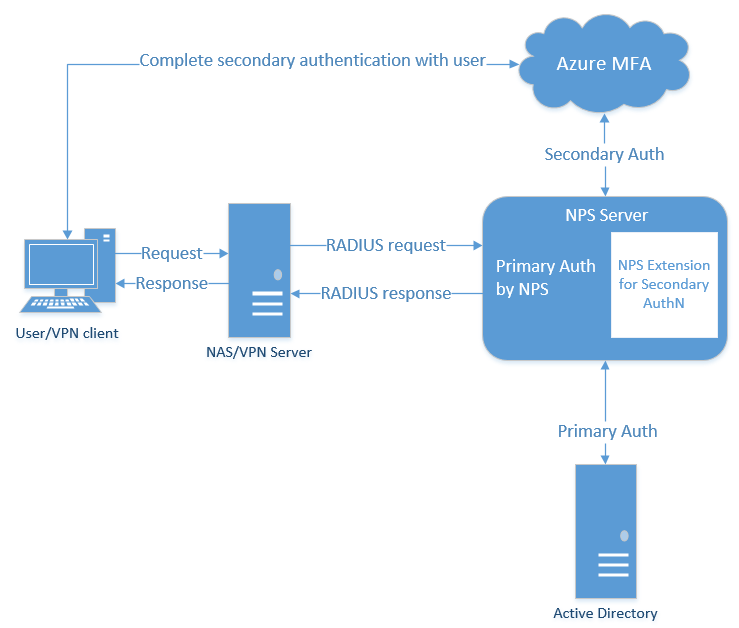

Quando você usa a extensão NPS para autenticação multifator do Microsoft Entra, o fluxo de autenticação inclui os seguintes componentes:

O servidor NAS/VPN recebe solicitações de clientes VPN e as converte em solicitações RADIUS para servidores NPS.

O Servidor NPS se conecta aos Serviços de Domínio Ative Directory (AD DS) para executar a autenticação primária para as solicitações RADIUS e, quando bem-sucedido, passa a solicitação para todas as extensões instaladas.

A Extensão NPS dispara uma solicitação para a autenticação multifator do Microsoft Entra para a autenticação secundária. Depois que a extensão receber a resposta, e se o desafio de MFA for bem-sucedido, ela concluirá a solicitação de autenticação fornecendo ao servidor NPS tokens de segurança que incluem uma declaração de MFA, emitida pelo STS do Azure.

Nota

Embora o NPS não ofereça suporte à correspondência de números, a extensão mais recente do NPS oferece suporte a métodos de senha única baseada no tempo (TOTP), como o TOTP disponível no Microsoft Authenticator. O login TOTP oferece melhor segurança do que a experiência alternativa Aprovar/negação.

Após 8 de maio de 2023, quando a correspondência de números estiver habilitada para todos os usuários, qualquer pessoa que execute uma conexão RADIUS com a extensão NPS versão 1.2.2216.1 ou posterior será solicitada a entrar com um método TOTP. Os usuários devem ter um método de autenticação TOTP registrado para ver esse comportamento. Sem um método TOTP registrado, os usuários continuam a ver Aprovar/negar.

A autenticação multifator do Microsoft Entra se comunica com o ID do Microsoft Entra para recuperar os detalhes do usuário e executa a autenticação secundária usando um método de verificação configurado para o usuário.

O diagrama a seguir ilustra esse fluxo de solicitação de autenticação de alto nível:

Comportamento do protocolo RADIUS e a extensão NPS

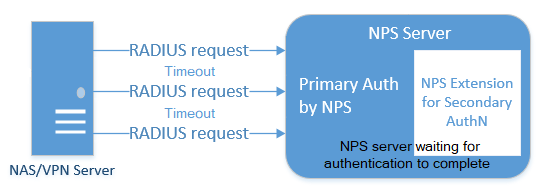

Como RADIUS é um protocolo UDP, o remetente assume a perda de pacotes e aguarda uma resposta. Após um período de tempo, a conexão pode expirar. Em caso afirmativo, o pacote é reenviado à medida que o remetente assume que o pacote não chegou ao destino. No cenário de autenticação neste artigo, os servidores VPN enviam a solicitação e aguardam uma resposta. Se a conexão expirar, o servidor VPN enviará a solicitação novamente.

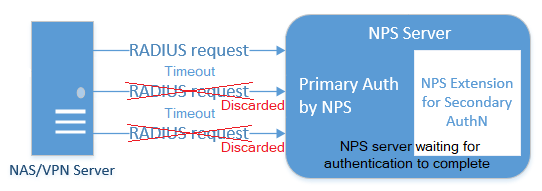

O servidor NPS pode não responder à solicitação original do servidor VPN antes que a conexão atinja o tempo limite, pois a solicitação MFA ainda pode estar sendo processada. O usuário pode não ter respondido com êxito ao prompt de MFA, portanto, a extensão NPS de autenticação multifator do Microsoft Entra está aguardando a conclusão desse evento. Nessa situação, o servidor NPS identifica solicitações adicionais do servidor VPN como uma solicitação duplicada. O servidor NPS descarta essas solicitações duplicadas do servidor VPN.

Se você examinar os logs do servidor NPS, poderá ver essas solicitações adicionais sendo descartadas. Esse comportamento é por design para proteger o usuário final de obter várias solicitações para uma única tentativa de autenticação. As solicitações descartadas no log de eventos do servidor NPS não indicam que há um problema com o servidor NPS ou com a extensão NPS de autenticação multifator do Microsoft Entra.

Para minimizar solicitações descartadas, recomendamos que os servidores VPN sejam configurados com um tempo limite de pelo menos 60 segundos. Se necessário, ou para reduzir solicitações descartadas nos logs de eventos, você pode aumentar o valor de tempo limite do servidor VPN para 90 ou 120 segundos.

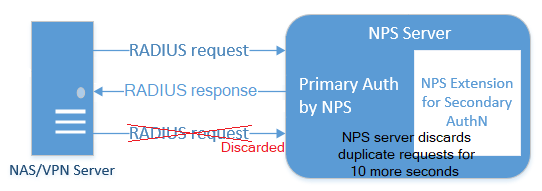

Devido a esse comportamento do protocolo UDP, o servidor NPS pode receber uma solicitação duplicada e enviar outro prompt MFA, mesmo depois que o usuário já respondeu à solicitação inicial. Para evitar essa condição de tempo, a extensão NPS de autenticação multifator do Microsoft Entra continua a filtrar e descartar solicitações duplicadas por até 10 segundos após o envio de uma resposta bem-sucedida para o servidor VPN.

Novamente, você pode ver solicitações descartadas nos logs de eventos do servidor NPS, mesmo quando o prompt de autenticação multifator do Microsoft Entra foi bem-sucedido. Esse comportamento é esperado e não indica um problema com o servidor NPS ou a extensão NPS de autenticação multifator do Microsoft Entra.

Planear a sua implementação

A extensão NPS lida automaticamente com redundância, para que você não precise de uma configuração especial.

Você pode criar quantos servidores NPS habilitados para autenticação multifator do Microsoft Entra precisar. Se você instalar vários servidores, deverá usar um certificado de cliente diferente para cada um deles. Criar um certificado para cada servidor significa que você pode atualizar cada certificado individualmente e não se preocupar com o tempo de inatividade em todos os seus servidores.

Os servidores VPN encaminham solicitações de autenticação, portanto, precisam estar cientes dos novos servidores NPS habilitados para autenticação multifator Microsoft Entra.

Pré-requisitos

A extensão NPS destina-se a trabalhar com sua infraestrutura existente. Certifique-se de ter os seguintes pré-requisitos antes de começar.

Licenças

A extensão NPS para autenticação multifator Microsoft Entra está disponível para clientes com licenças para autenticação multifator Microsoft Entra (incluídas com Microsoft Entra ID P1 e Premium P2 ou Enterprise Mobility + Security). As licenças baseadas no consumo para autenticação multifator do Microsoft Entra, como por usuário ou por licenças de autenticação, não são compatíveis com a extensão NPS.

Software

Windows Server 2012 ou posterior. Observe que o Windows Server 2012 chegou ao fim do suporte.

O .NET Framework 4.7.2 ou posterior é necessário para o módulo Microsoft Graph PowerShell.

PowerShell versão 5.1 ou posterior. Para verificar a versão do PowerShell, execute este comando:

PS C:\> $PSVersionTable.PSVersion Major Minor Build Revision ----- ----- ----- -------- 5 1 16232 1000

Bibliotecas

O Visual Studio 2017 C++ Redistributable (x64) será instalado pelo instalador da Extensão NPS.

O Microsoft Graph PowerShell também é instalado por meio de um script de configuração executado como parte do processo de instalação, se ainda não estiver presente. Não há necessidade de instalar um módulo com antecedência.

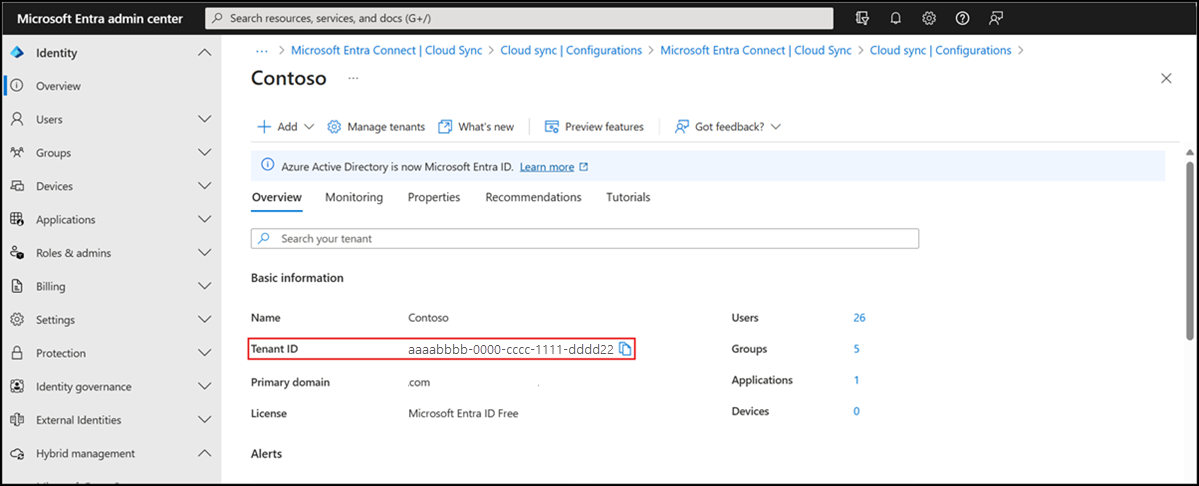

Obter o ID do locatário do diretório

Como parte da configuração da extensão NPS, você deve fornecer credenciais de administrador e a ID do locatário do Microsoft Entra. Para obter o ID do locatário, conclua as seguintes etapas:

Inicie sessão no centro de administração do Microsoft Entra.

Navegue até Configurações de identidade>.

Requisitos de rede

O servidor NPS deve ser capaz de se comunicar com as seguintes URLs pela porta TCP 443:

https://login.microsoftonline.comhttps://login.microsoftonline.us (Azure Government)https://login.chinacloudapi.cn (Microsoft Azure operated by 21Vianet)https://credentials.azure.comhttps://strongauthenticationservice.auth.microsoft.comhttps://strongauthenticationservice.auth.microsoft.us (Azure Government)https://strongauthenticationservice.auth.microsoft.cn (Microsoft Azure operated by 21Vianet)https://adnotifications.windowsazure.comhttps://adnotifications.windowsazure.us (Azure Government)https://adnotifications.windowsazure.cn (Microsoft Azure operated by 21Vianet)

Além disso, a conectividade com as seguintes URLs é necessária para concluir a configuração do adaptador usando o script PowerShell fornecido:

https://onegetcdn.azureedge.nethttps://login.microsoftonline.comhttps://graph.microsoft.comhttps://provisioningapi.microsoftonline.comhttps://aadcdn.msauth.nethttps://www.powershellgallery.comhttps://go.microsoft.comhttps://aadcdn.msftauthimages.net

A tabela a seguir descreve as portas e os protocolos necessários para a extensão NPS. O TCP 443 (entrada e saída) é a única porta necessária do servidor de extensão NPS para o ID do Entra. As portas RADIUS são necessárias entre o ponto de acesso e o servidor de extensão NPS.

| Protocolo | Porta | Description |

|---|---|---|

| HTTPS | 443 | Habilite a autenticação do usuário contra o Entra ID (necessário ao instalar a extensão) |

| UDP | 1812 | Porta comum para autenticação RADIUS pelo NPS |

| UDP | 1645 | Porta incomum para autenticação RADIUS pelo NPS |

| UDP | 1813 | Porta comum para contabilização RADIUS pelo NPS |

| UDP | 1646 | Porta incomum para contabilização RADIUS pelo NPS |

Preparar o ambiente

Antes de instalar a extensão NPS, prepare seu ambiente para lidar com o tráfego de autenticação.

Habilitar a função NPS em um servidor associado a um domínio

O servidor NPS se conecta ao Microsoft Entra ID e autentica as solicitações de MFA. Escolha um servidor para essa função. Recomendamos escolher um servidor que não lide com solicitações de outros serviços, porque a extensão NPS gera erros para todas as solicitações que não são RADIUS. O servidor NPS deve ser configurado como o servidor de autenticação primário e secundário para seu ambiente. Ele não pode fazer proxy de solicitações RADIUS para outro servidor.

- No servidor, abra o Gerenciador do Servidor. Selecione Assistente para Adicionar Funções e Recursos no menu Início Rápido.

- Para o tipo de instalação, escolha Instalação baseada em função ou recurso.

- Selecione a função de servidor Serviços de Acesso e Política de Rede . Uma janela pode aparecer para informá-lo sobre recursos adicionais necessários para executar essa função.

- Continue pelo assistente até a página Confirmação . Quando estiver pronto, selecione Instalar.

Pode levar alguns minutos para instalar a função de servidor NPS. Quando terminar, continue com as seções a seguir para configurar esse servidor para lidar com solicitações RADIUS de entrada da solução VPN.

Configure sua solução VPN para se comunicar com o servidor NPS

Dependendo da solução VPN usada, as etapas para configurar sua política de autenticação RADIUS variam. Configure sua política de VPN para apontar para o servidor NPS RADIUS.

Sincronizar utilizadores de domínio com a nuvem

Esta etapa pode já estar concluída em seu locatário, mas é bom verificar novamente se o Microsoft Entra Connect sincronizou seus bancos de dados recentemente.

- Entre no centro de administração do Microsoft Entra como um Administrador de Identidade Híbrida.

- Navegue até Gerenciamento híbrido de>Microsoft Entra Connect.

- Verifique se o estado da sincronização está Ativado e se a última sincronização foi há menos de uma hora.

Se você precisar iniciar uma nova rodada de sincronização, consulte Microsoft Entra Connect Sync: Scheduler.

Determinar quais métodos de autenticação seus usuários podem usar

Há dois fatores que afetam os métodos de autenticação que estão disponíveis com uma implementação da extensão NPS:

O algoritmo de criptografia de palavras-passe utilizado entre o cliente RADIUS (VPN, servidor Netscaler ou outro) e os servidores NPS.

- O PAP suporta todos os métodos de autenticação multifator do Microsoft Entra na nuvem: chamada telefônica, mensagem de texto unidirecional, notificação de aplicativo móvel, tokens de hardware OATH e código de verificação de aplicativo móvel.

- CHAPV2 e EAP suportam chamadas telefônicas e notificações de aplicativos móveis.

Os métodos de entrada que o aplicativo cliente (VPN, servidor Netscaler ou outro) pode manipular. Por exemplo, o cliente VPN tem algum meio de permitir que o usuário digite um código de verificação de um texto ou aplicativo móvel?

Você pode desabilitar métodos de autenticação sem suporte no Azure.

Nota

Independentemente do protocolo de autenticação usado (PAP, CHAP ou EAP), se o método MFA for baseado em texto (SMS, código de verificação de aplicativo móvel ou token de hardware OATH) e exigir que o usuário insira um código ou texto no campo de entrada da interface do usuário do cliente VPN, a autenticação poderá ser bem-sucedida. Mas quaisquer atributos RADIUS configurados na Diretiva de Acesso à Rede não são encaminhados para o cliente RADIUS (o Dispositivo de Acesso à Rede, como o gateway VPN). Como resultado, o cliente VPN pode ter mais acesso do que você deseja que ele tenha, ou menos acesso ou nenhum acesso.

Como solução alternativa, você pode executar o script CrpUsernameStuffing para encaminhar atributos RADIUS configurados na Diretiva de Acesso à Rede e permitir MFA quando o método de autenticação do usuário exigir o uso de uma OTP (One-Time Passcode), como SMS, uma senha do Microsoft Authenticator ou um FOB de hardware.

Registrar usuários para MFA

Antes de implantar e usar a extensão NPS, os usuários que são necessários para executar a autenticação multifator do Microsoft Entra precisam estar registrados para MFA. Para testar a extensão à medida que a implanta, você também precisa de pelo menos uma conta de teste totalmente registrada para autenticação multifator do Microsoft Entra.

Se você precisar criar e configurar uma conta de teste, use as seguintes etapas:

- Inicie sessão com https://aka.ms/mfasetup uma conta de teste.

- Siga as instruções para configurar um método de verificação.

- Entre no centro de administração do Microsoft Entra como pelo menos um Administrador de Política de Autenticação.

- Navegue até >e habilite para a conta de teste.

Importante

Verifique se os usuários se registraram com êxito para a autenticação multifator do Microsoft Entra. Se os usuários tiverem se registrado anteriormente apenas para redefinição de senha de autoatendimento (SSPR), StrongAuthenticationMethods será habilitado para sua conta. A autenticação multifator do Microsoft Entra é imposta quando StrongAuthenticationMethods é configurado, mesmo que o usuário tenha se registrado apenas para SSPR.

O registro de segurança combinado pode ser habilitado para configurar a autenticação multifator SSPR e Microsoft Entra ao mesmo tempo. Para obter mais informações, consulte Habilitar o registro de informações de segurança combinadas no Microsoft Entra ID.

Você também pode forçar os usuários a registrar novamente os métodos de autenticação se eles anteriormente só habilitaram o SSPR.

Os usuários que se conectarem ao servidor NPS usando nome de usuário e senha precisarão concluir um prompt de autenticação multifator.

Instalar a extensão NPS

Importante

Instale a extensão NPS em um servidor diferente do ponto de acesso VPN.

Baixe e instale a extensão NPS para autenticação multifator Microsoft Entra

Para baixar e instalar a extensão NPS, conclua as seguintes etapas:

- Transfira a extensão NPS a partir do Centro de Transferências da Microsoft.

- Copie o binário para o Servidor de Políticas de Rede que pretende configurar.

- Execute setup.exe e siga as instruções de instalação. Se você encontrar erros, certifique-se de que as bibliotecas da seção de pré-requisitos foram instaladas com êxito.

Atualizar a extensão NPS

Se você atualizar posteriormente uma instalação de extensão NPS existente, para evitar uma reinicialização do servidor subjacente, conclua as seguintes etapas:

- Desinstale a versão existente.

- Execute o novo instalador.

- Reinicie o serviço Servidor de Políticas de Rede (IAS).

Executar o script do PowerShell

O instalador cria um script do PowerShell em (onde C:\Program Files\Microsoft\AzureMfa\Config está sua unidade de C:\ instalação). Esse script do PowerShell executa as seguintes ações sempre que é executado:

- Cria um certificado autoassinado.

- Associa a chave pública do certificado à entidade de serviço no Microsoft Entra ID.

- Armazena o certificado no armazenamento de certificados da máquina local.

- Concede acesso à chave privada do certificado ao Usuário da Rede.

- Reinicia o serviço NPS.

A menos que você queira usar seus próprios certificados (em vez dos certificados autoassinados gerados pelo script do PowerShell), execute o script do PowerShell para concluir a instalação da extensão NPS. Se você instalar a extensão em vários servidores, cada servidor deverá ter seu próprio certificado.

Para fornecer recursos de balanceamento de carga ou redundância, repita estas etapas em servidores NPS adicionais, conforme desejado:

Abra uma linha de comandos do Windows PowerShell como administrador.

Altere os diretórios para onde o instalador criou o script do PowerShell:

cd "C:\Program Files\Microsoft\AzureMfa\Config"Execute o script do PowerShell criado pelo instalador.

Talvez seja necessário habilitar primeiro o TLS 1.2 para que o PowerShell possa se conectar e baixar pacotes corretamente:

[Net.ServicePointManager]::SecurityProtocol = [Net.SecurityProtocolType]::Tls12Importante

Para clientes que usam o Azure para Governo dos EUA ou Azure operado por nuvens 21Vianet, primeiro edite o script AzureMfaNpsExtnConfigSetup.ps1 para incluir os parâmetros AzureEnvironment para a nuvem necessária. Por exemplo, especifique -AzureEnvironment USGovernment ou -AzureEnvironment AzureChinaCloud.

.\AzureMfaNpsExtnConfigSetup.ps1Quando solicitado, entre no Microsoft Entra ID.

É necessário um Administrador Global para gerir esta funcionalidade.

O PowerShell pede o ID do inquilino. Use o GUID de ID do Locatário copiado na seção de pré-requisitos.

Uma mensagem de êxito é mostrada quando o script é concluído.

Se o certificado de computador anterior expirou e um novo certificado foi gerado, você deve excluir todos os certificados expirados. Ter certificados expirados pode causar problemas com o início da extensão NPS.

Nota

Se você usar seus próprios certificados em vez de gerar certificados com o script do PowerShell, verifique se eles incluem a finalidade de Autenticação do Cliente e se a chave privada tem permissão LER concedida ao usuário NETWORK SERVICE.

Se você usar a versão 1.2.2893.1 ou posterior, a impressão digital do certificado poderá ser usada para identificar o certificado. Defina HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\AzureMfa\CLIENT_CERT_IDENTIFIER para a impressão digital nas Configurações do Registo . Houve problemas com a pesquisa de nomes de assunto para alguns certificados. O uso da impressão digital soluciona esse problema.

Se você usar a versão 1.2.2677.2 ou anterior, o certificado deverá estar alinhado à convenção de nomenclatura do NPS e o nome do assunto deverá estar CN=<TenantID>,OU=Microsoft NPS Extension.

Microsoft Azure Government ou Microsoft Azure operado pela 21Vianet etapas adicionais

Para clientes que usam o Azure Government ou o Azure operado por nuvens 21Vianet, as seguintes etapas de configuração adicionais são necessárias em cada servidor NPS.

Importante

Configure estas definições de registo apenas se for um Azure Government ou Azure operado por um cliente 21Vianet.

Se você for um cliente do Azure Government ou do Azure operado pelo cliente 21Vianet, abra o Editor do Registro no servidor NPS.

Navegar para

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\AzureMfa.Para clientes do Azure Government, defina os seguintes valores de chave:

Chave do registo Value AZURE_MFA_HOSTNAME strongauthenticationservice.auth.microsoft.us AZURE_MFA_RESOURCE_HOSTNAME adnotifications.windowsazure.us STS_URL https://login.microsoftonline.us/ Para o Microsoft Azure operado por clientes 21Vianet, defina os seguintes valores de chave:

Chave do registo Value AZURE_MFA_HOSTNAME strongauthenticationservice.auth.microsoft.cn AZURE_MFA_RESOURCE_HOSTNAME adnotifications.windowsazure.cn STS_URL https://login.chinacloudapi.cn/ Repita as duas etapas anteriores para definir os valores da chave do Registro para cada servidor NPS.

Reinicie o serviço NPS para cada servidor NPS.

Para um impacto mínimo, retire cada servidor NPS da rotação NLB, um de cada vez, e aguarde até que todas as conexões sejam drenadas.

Substituição de certificados

Com a versão 1.0.1.32 da extensão NPS, a leitura de vários certificados agora é suportada. Esse recurso ajuda a facilitar as atualizações contínuas de certificados antes de sua expiração. Se sua organização estiver executando uma versão anterior da extensão NPS, atualize para a versão 1.0.1.32 ou superior.

Os certificados criados pelo script AzureMfaNpsExtnConfigSetup.ps1 são válidos durante 2 anos. Monitore os certificados quanto à expiração. Os certificados para a extensão NPS são colocados no armazenamento de certificados do computador local em Pessoal e são emitidos para a ID do locatário fornecida ao script de instalação.

Quando um certificado se aproxima da data de expiração, tem de ser criado um novo certificado para o substituir. Esse processo é realizado executando novamente AzureMfaNpsExtnConfigSetup.ps1 e mantendo o mesmo ID de locatário quando solicitado. Este processo tem de ser repetido em cada servidor NPS no ambiente.

Configure sua extensão NPS

Com seu ambiente preparado e a extensão NPS agora instalada nos servidores necessários, você pode configurar a extensão.

Esta seção inclui considerações de design e sugestões para implantações bem-sucedidas da extensão NPS.

Limitações de configuração

- A extensão NPS para autenticação multifator do Microsoft Entra não inclui ferramentas para migrar usuários e configurações do MFA Server para a nuvem. Por esse motivo, sugerimos usar a extensão para novas implantações, em vez da implantação existente. Se você usar a extensão em uma implantação existente, os usuários terão que executar a prova novamente para preencher seus detalhes de MFA na nuvem.

- A extensão NPS não suporta chamadas telefónicas personalizadas configuradas nas definições de chamadas telefónicas. Será utilizado o idioma predefinido da chamada telefónica (EN-US).

- A extensão NPS usa o UPN do ambiente AD DS local para identificar o usuário na autenticação multifator do Microsoft Entra para executar a autenticação secundária. A extensão pode ser configurada para usar um identificador diferente, como ID de login alternativo ou campo AD DS personalizado diferente de UPN. Para obter mais informações, consulte o artigo Opções avançadas de configuração para a extensão NPS para autenticação multifator.

- Nem todos os protocolos de encriptação suportam todos os métodos de verificação.

- O PAP suporta chamadas telefónicas, mensagens de texto unidirecionais, notificações de aplicações móveis e códigos de verificação de aplicações móveis

- CHAPV2 e EAP suportam chamada telefônica e notificação de aplicativo móvel

Controlar clientes RADIUS que requerem MFA

Depois de habilitar a MFA para um cliente RADIUS usando a extensão NPS, todas as autenticações para esse cliente são necessárias para executar a MFA. Se você quiser habilitar o MFA para alguns clientes RADIUS, mas não para outros, poderá configurar dois servidores NPS e instalar a extensão em apenas um deles.

Configure clientes RADIUS que você deseja exigir MFA para enviar solicitações para o servidor NPS configurado com a extensão e outros clientes RADIUS para o servidor NPS não configurado com a extensão.

Prepare-se para usuários que não estão inscritos para MFA

Se você tiver usuários que não estão inscritos para MFA, poderá determinar o que acontece quando eles tentam se autenticar. Para controlar esse comportamento, use a configuração REQUIRE_USER_MATCH no caminho do Registro HKLM\Software\Microsoft\AzureMFA. Esta definição tem uma única opção de configuração:

| Key | Value | Default |

|---|---|---|

| REQUIRE_USER_MATCH | VERDADEIRO/FALSO | Não definido (equivalente a TRUE) |

Essa configuração determina o que fazer quando um usuário não está inscrito para MFA. Quando a chave não existe, não está definida ou está definida como TRUE, e o usuário não está registrado, a extensão falha no desafio MFA.

Quando a chave é definida como FALSE e o usuário não está registrado, a autenticação prossegue sem executar MFA. Se um usuário estiver inscrito no MFA, ele deverá autenticar-se com o MFA, mesmo que REQUIRE_USER_MATCH esteja definido como FALSE.

Você pode optar por criar essa chave e defini-la como FALSE enquanto seus usuários estão integrando, e talvez nem todos estejam inscritos para a autenticação multifator do Microsoft Entra ainda. No entanto, como a configuração da chave permite que os usuários que não estão inscritos para MFA entrem, você deve remover essa chave antes de ir para a produção.

Resolução de Problemas

Script de verificação de integridade da extensão NPS

O script de verificação de integridade da Extensão NPS de autenticação multifator do Microsoft Entra executa uma verificação de integridade básica ao solucionar problemas da extensão NPS. Execute o script e escolha uma das opções disponíveis.

Como corrigir o erro "A entidade de serviço não foi encontrada" durante a execução AzureMfaNpsExtnConfigSetup.ps1 do script?

Se, por qualquer motivo, a entidade de serviço "Azure Multi-factor Auth Client" não tiver sido criada no locatário, ela poderá ser criada manualmente executando o PowerShell.

Connect-MgGraph -Scopes 'Application.ReadWrite.All'

New-MgServicePrincipal -AppId 00001111-aaaa-2222-bbbb-3333cccc4444 -DisplayName "Azure Multi-Factor Auth Client"

- Entre no centro de administração do Microsoft Entra como pelo menos um administrador de aplicativos .

- Navegue até Identity>Applications>Enterprise applications> e procure "Azure Multi-factor Auth Client".

- Clique em Verificar propriedades para este aplicativo. Confirme se a entidade de serviço está ativada ou desativada.

- Clique na entrada >do aplicativo Propriedades.

- Se a opção Habilitado para os usuários entrarem? estiver definida como Não, defina-a como Sim.

Execute o AzureMfaNpsExtnConfigSetup.ps1 script novamente e ele não deve retornar a entidade de serviço não foi encontrado erro.

Como verifico se o certificado do cliente está instalado conforme o esperado?

Procure o certificado autoassinado criado pelo instalador no armazenamento de certificados e verifique se a chave privada tem permissão "LER" concedida ao usuário NETWORK SERVICE. O certificado tem um nome de assunto de CN <tenantid>, OU = Microsoft NPS Extension

Os certificados autoassinados AzureMfaNpsExtnConfigSetup.ps1 gerados pelo script têm um tempo de validade de dois anos. Ao verificar se o certificado está instalado, você também deve verificar se o certificado não expirou.

Como posso verificar se o meu certificado de cliente está associado ao meu inquilino no Microsoft Entra ID?

Abra o prompt de comando do PowerShell e execute os seguintes comandos:

Connect-MgGraph -Scopes 'Application.Read.All'

(Get-MgServicePrincipal -Filter "appid eq '00001111-aaaa-2222-bbbb-3333cccc4444'" -Property "KeyCredentials").KeyCredentials |

Format-List KeyId, DisplayName, StartDateTime, EndDateTime,

@{Name = "Key"; Expression = {[System.Convert]::ToBase64String($_.Key) }},

@{Name = "Thumbprint"; Expression = { [Convert]::ToBase64String($_.CustomKeyIdentifier)}}

Esses comandos imprimem todos os certificados que associam seu locatário à sua instância da extensão NPS em sua sessão do PowerShell. Procure seu certificado exportando seu certificado de cliente como um arquivo X.509(.cer) codificado em Base-64 sem a chave privada e compare-o com a lista do PowerShell. Compare a impressão digital do certificado instalado no servidor com esta. As impressões digitais do certificado devem corresponder.

Os carimbos de data/hora StartDateTime e EndDateTime , que estão em formato legível por humanos, podem ser usados para filtrar desajustamentos óbvios se o comando retornar mais de um certificado.

Por que não consigo entrar?

Verifique se a sua palavra-passe não expirou. A extensão NPS não suporta a alteração de senhas como parte do fluxo de trabalho de entrada. Entre em contato com a equipe de TI da sua organização para obter mais assistência.

Por que minhas solicitações estão falhando com erro de token de segurança?

Este erro pode ser devido a uma das várias razões. Use as seguintes etapas para solucionar problemas:

- Reinicie o servidor NPS.

- Verifique se o certificado do cliente está instalado conforme o esperado.

- Verifique se o certificado está associado ao seu locatário na ID do Microsoft Entra.

- Certifique-se de que

https://login.microsoftonline.com/está acessível a partir do servidor que executa a extensão.

Por que a autenticação falha com um erro nos logs HTTP informando que o usuário não foi encontrado?

Verifique se o AD Connect está em execução e se o usuário está presente no ambiente local do AD DS e na ID do Microsoft Entra.

Por que vejo erros de conexão HTTP em logs com todas as minhas autenticações falhando?

Verifique se https://adnotifications.windowsazure.como , https://strongauthenticationservice.auth.microsoft.com está acessível a partir do servidor que executa a extensão NPS.

Por que a autenticação não está funcionando, apesar de um certificado válido estar presente?

Se o certificado de computador anterior tiver expirado e um novo certificado tiver sido gerado, exclua todos os certificados expirados. Certificados expirados podem causar problemas com o início da extensão NPS.

Para verificar se você tem um certificado válido, verifique o Armazenamento de Certificados da Conta de Computador local usando o MMC e verifique se o certificado não passou da data de validade. Para gerar um certificado recém-válido, execute novamente as etapas de Executar o script do instalador do PowerShell.

Por que vejo solicitações descartadas nos logs do servidor NPS?

Um servidor VPN pode enviar solicitações repetidas para o servidor NPS se o valor de tempo limite for muito baixo. O servidor NPS deteta essas solicitações duplicadas e as descarta. Esse comportamento é por design e não indica um problema com o servidor NPS ou a extensão NPS de autenticação multifator do Microsoft Entra.

Para obter mais informações sobre por que você vê pacotes descartados nos logs do servidor NPS, consulte Comportamento do protocolo RADIUS e a extensão NPS no início deste artigo.

Como faço para obter a correspondência do número do Microsoft Authenticator para trabalhar com o NPS?

Embora o NPS não ofereça suporte à correspondência de números, a extensão NPS mais recente oferece suporte a métodos de senha única baseada no tempo (TOTP), como o TOTP disponível no Microsoft Authenticator, outros tokens de software e FOBs de hardware. O login TOTP oferece melhor segurança do que a experiência alternativa Aprovar/negação. Certifique-se de executar a versão mais recente da extensão NPS.

Após 8 de maio de 2023, quando a correspondência de números estiver habilitada para todos os usuários, qualquer pessoa que execute uma conexão RADIUS com a extensão NPS versão 1.2.2216.1 ou posterior será solicitada a entrar com um método TOTP.

Os usuários devem ter um método de autenticação TOTP registrado para ver esse comportamento. Sem um método TOTP registrado, os usuários continuam a ver Aprovar/negar.

Antes do lançamento da extensão NPS versão 1.2.2216.1 após 8 de maio de 2023, as organizações que executam versões anteriores da extensão NPS podem modificar o registro para exigir que os usuários insiram um TOTP. Para obter mais informações, consulte Extensão NPS.

Gerir os Protocolos TLS/SSL e Conjuntos de Cifras

É recomendável que os pacotes de codificação mais antigos e mais fracos sejam desativados ou removidos, a menos que seja exigido pela sua organização. Informações sobre como concluir essa tarefa podem ser encontradas no artigo Gerenciando protocolos SSL/TLS e pacotes de codificação para AD FS

Resolução de problemas adicional

Orientações adicionais de solução de problemas e possíveis soluções podem ser encontradas no artigo Resolver mensagens de erro da extensão NPS para autenticação multifator do Microsoft Entra.

Próximos passos

Visão geral e configuração do Servidor de Políticas de Rede no Windows Server

Configure IDs alternativos para login ou configure uma lista de exceções para IPs que não devem executar a verificação em duas etapas em Opções de configuração avançadas para a extensão NPS para autenticação multifator

Saiba como integrar o Gateway de Área de Trabalho Remota e servidores VPN usando a extensão NPS

Resolver mensagens de erro da extensão NPS para autenticação multifator do Microsoft Entra