Corrigir vulnerabilidades da máquina

O plano do Defender for Servers no Microsoft Defender for Cloud fornece verificação de vulnerabilidades sem agente e baseada em agente para máquinas protegidas usando o Gerenciamento de Vulnerabilidades do Microsoft Defender.

| Requisito | Detalhes |

|---|---|

| Planear | Para a verificação de vulnerabilidades sem agente, o Plano 2 do Defender for Servers deve estar habilitado e a verificação sem agente deve estar ativada no plano. Para verificação baseada em agente com o agente do Microsoft Defender for Endpoint, o Defender for Servers Plan 1 ou o Defender for Servers Plan 2 deve ser habilitado e a integração do Defender for Endpoint deve estar habilitada. |

| Verificação sem agente | Analise os pré-requisitos para a verificação sem agente. |

| Análise baseada em agente | Analise os pré-requisitos para a integração do Defender for Endpoint no Defender for Servers. |

Ver resultados da análise

Para visualizar as descobertas de avaliação de vulnerabilidade (de todos os scanners configurados) e corrigir as vulnerabilidades identificadas:

No menu do Defender for Cloud, abra a página Recomendações .

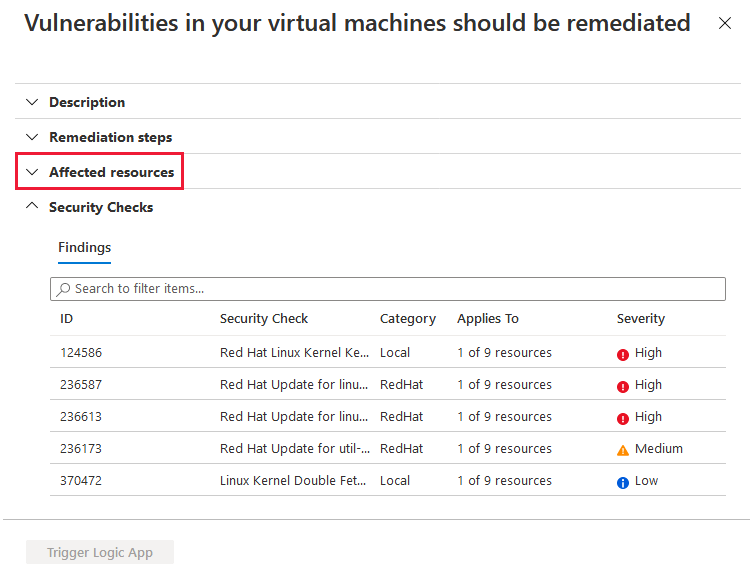

Selecione a recomendação As máquinas devem ter as descobertas de vulnerabilidade resolvidas.

O Defender for Cloud mostra todas as descobertas de todas as VMs nas assinaturas selecionadas no momento. Os resultados são ordenados por gravidade.

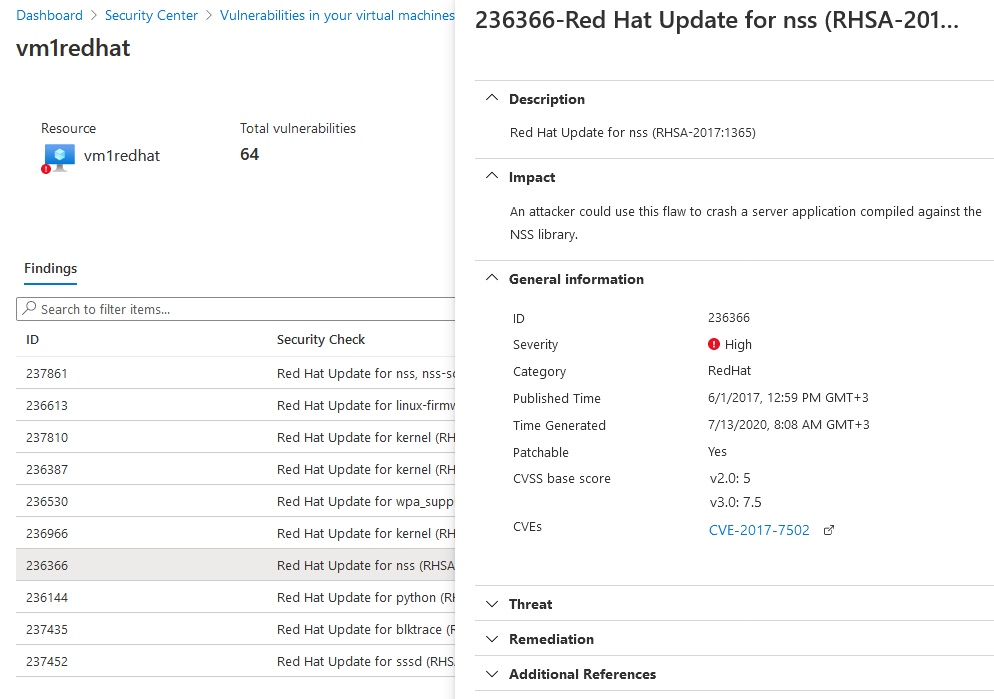

Para filtrar as descobertas por uma VM específica, abra a seção "Recursos afetados" e selecione a VM que lhe interessa. Ou você pode selecionar uma VM na exibição de integridade do recurso e exibir todas as recomendações relevantes para esse recurso.

O Defender for Cloud mostra as descobertas dessa VM, ordenadas por gravidade.

Para saber mais sobre uma vulnerabilidade específica, selecione-a.

O painel de detalhes apresentado contém informações abrangentes sobre a vulnerabilidade, incluindo:

- Ligações para todas as CVE relevantes (quando disponíveis)

- Passos de remediação

- Mais páginas de referência

Para corrigir uma localização, siga as etapas de correção no painel de detalhes.

Exporte os resultados

Exporte os resultados da avaliação de vulnerabilidades com o Azure Resource Graph. O Azure Resource Graph fornece acesso instantâneo a informações de recursos em seus ambientes de nuvem com recursos robustos de filtragem, agrupamento e classificação. É uma maneira rápida e eficiente de consultar informações em assinaturas do Azure programaticamente ou de dentro do portal do Azure.

Para obter instruções completas e um exemplo de consulta ARG, consulte a seguinte postagem da Comunidade Técnica: Exportando resultados da avaliação de vulnerabilidade no Microsoft Defender for Cloud.

Próximos passos

- Desative as descobertas de vulnerabilidades específicas conforme necessário.

- Rever as recomendações de segurança

- Remediar recomendações