Habilite a varredura de máquinas sem agente

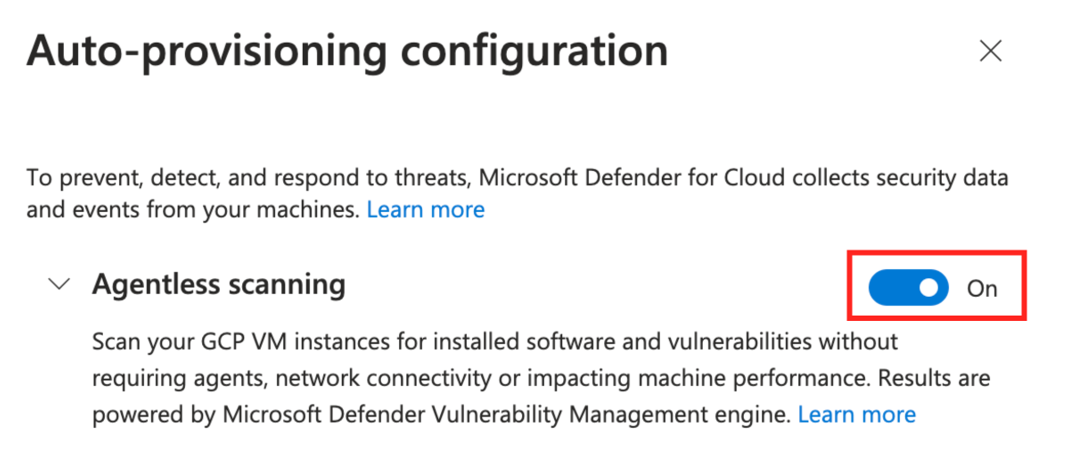

A verificação de máquinas sem agente no Microsoft Defender for Cloud melhora a postura de segurança das máquinas conectadas ao Defender for Cloud. A verificação de máquinas sem agente inclui recursos como a verificação de inventário de software, vulnerabilidades, segredos e malware.

- A verificação sem agente não requer agentes instalados ou conectividade de rede e não afeta o desempenho da máquina.

- Você pode ativar ou desativar a verificação de máquinas sem agente, mas não pode desativar recursos individuais.

- As verificações só são executadas em VMs em execução. Se a VM estiver desativada durante a verificação, ela não será verificada.

- A verificação é executada em uma programação não configurável uma vez a cada 24 horas.

Quando você ativa o Plano 2 do Defender for Servers ou o plano CSPM (Defender Cloud Security Posture Management), a verificação de máquina sem agente é habilitada por padrão. Se necessário, você pode usar as instruções neste artigo para habilitar a verificação manual de máquinas sem agente.

Pré-requisitos

| Requisito | Detalhes |

|---|---|

| Planear | Para usar a verificação sem agente, o plano CSPM do Defender ou o Plano 2 do Defender for Servers deve estar habilitado. Quando você habilita a verificação sem agente em qualquer um dos planos, a configuração é habilitada para ambos os planos. |

| Verificação de malware | A verificação de malware só está disponível quando o Defender for Servers Plan 2 está ativado. Para a verificação de malware de VMs de nó do Kubernetes, é necessário o plano 2 do Defender for Servers ou o plano do Defender for Containers. |

| Máquinas suportadas | A verificação de máquina sem agente está disponível para VMs do Azure, instâncias de computação do AWS EC2 e GCP conectadas ao Defender for Cloud. |

| Azure VMs | A verificação sem agente está disponível em VMs padrão do Azure com: - Tamanho máximo total do disco permitido: 4TB (a soma de todos os discos) - Número máximo de discos permitidos: 6 - Conjunto de escala de máquina virtual - Flex Suporte para discos que são: - Não criptografado - Criptografado (discos gerenciados usando criptografia de Armazenamento do Azure com chaves gerenciadas por plataforma (PMK)) - Criptografado com chaves gerenciadas pelo cliente (visualização). |

| AWS | A verificação sem agente está disponível no EC2, em instâncias de dimensionamento automático e em discos não criptografados, criptografados (PMK) e criptografados (CMK). |

| GCP | A verificação sem agente está disponível em instâncias de computação, grupos de instâncias (gerenciadas e não gerenciadas), com chaves de criptografia gerenciadas pelo Google e chave de criptografia gerenciada pelo cliente (CMEK) |

| Nós do Kubernetes | A verificação sem agente de vulnerabilidades e malware em VMs de nó do Kubernetes está disponível. Para a avaliação de vulnerabilidades, é necessário o plano 2 do Defender for Servers, o plano Defender for Containers ou o plano CSPM (Defender Cloud Security Posture Management). Para a verificação de malware, é necessário o Defender for Servers Plan 2 ou o Defender for Containers. |

| Permissões | Analise as permissões usadas pelo Defender for Cloud para verificação sem agente. |

| Não suportado | Tipo de disco - Se algum dos discos da VM estiver nessa lista, a VM não será verificada: - UltraSSD_LRS - PremiumV2_LRS Tipo de recurso: - Databricks VM Sistemas de ficheiros: - UFS (Sistema de Arquivos Unix) - ReFS (Sistema de Arquivos Resiliente) - ZFS (Membro ZFS) Formatos de armazenamento RAID e Block: - OracleASM (Oracle Automatic Storage Management) - DRBD (Dispositivo de Bloco Replicado Distribuído) - Linux_Raid_Member Mecanismos de integridade: - DM_Verity_Hash - Troca |

Habilitar a verificação sem agente no Azure

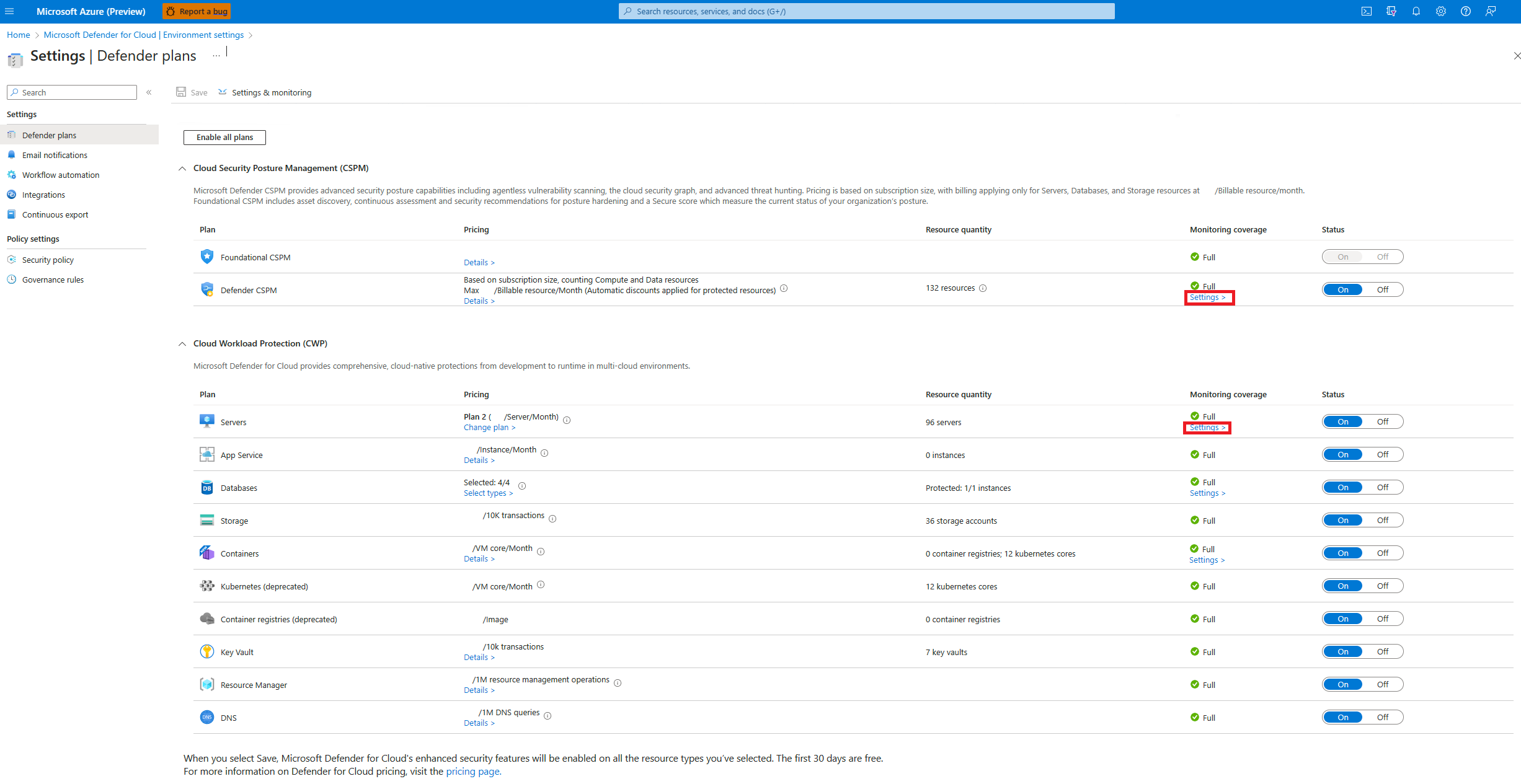

No Defender for Cloud, abra Configurações de ambiente.

Selecione a subscrição relevante.

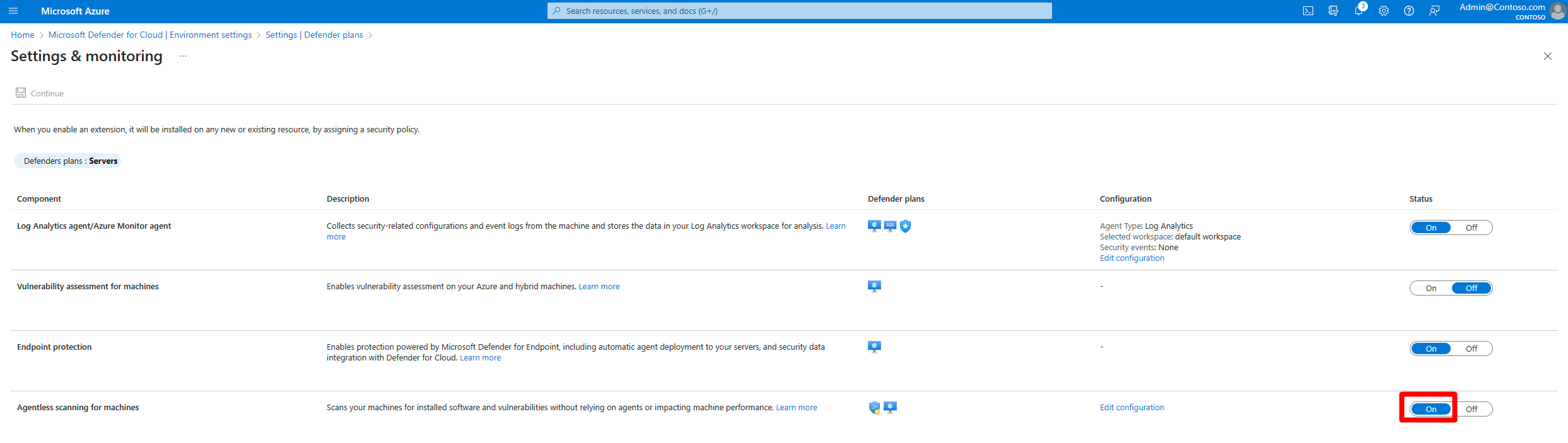

Para o plano Defender CSPM ou Defender for Servers Plan 2, selecione Configurações.

Em Configurações e monitoramento, ative a verificação sem agente para máquinas.

Selecione Guardar.

Habilitar para VMs do Azure com discos criptografados CMK (visualização)

Para a verificação sem agente de VMs do Azure com discos criptografados CMK, você precisa conceder ao Defender for Cloud permissões adicionais nos Cofres de Chaves usados para criptografia CMK para as VMs, para criar uma cópia segura dos discos.

Para atribuir manualmente as permissões em um Cofre de Chaves, faça o seguinte:

-

Cofres de chaves com permissões não RBAC: Atribua "Microsoft Defender for Cloud Servers Scanner Resource Provider" (

0c7668b5-3260-4ad0-9f53-34ed54fa19b2) estas permissões: Key Get, Key Wrap, Key Unwrap. -

Cofres de chaves usando permissões RBAC: atribua "Microsoft Defender for Cloud Servers Scanner Resource Provider" (

0c7668b5-3260-4ad0-9f53-34ed54fa19b2) à função interna Key Vault Crypto Service Encryption User Encryption.

-

Cofres de chaves com permissões não RBAC: Atribua "Microsoft Defender for Cloud Servers Scanner Resource Provider" (

Para atribuir essas permissões em escala para vários Cofres de Chaves, use este script.

Habilite a verificação sem agente na AWS

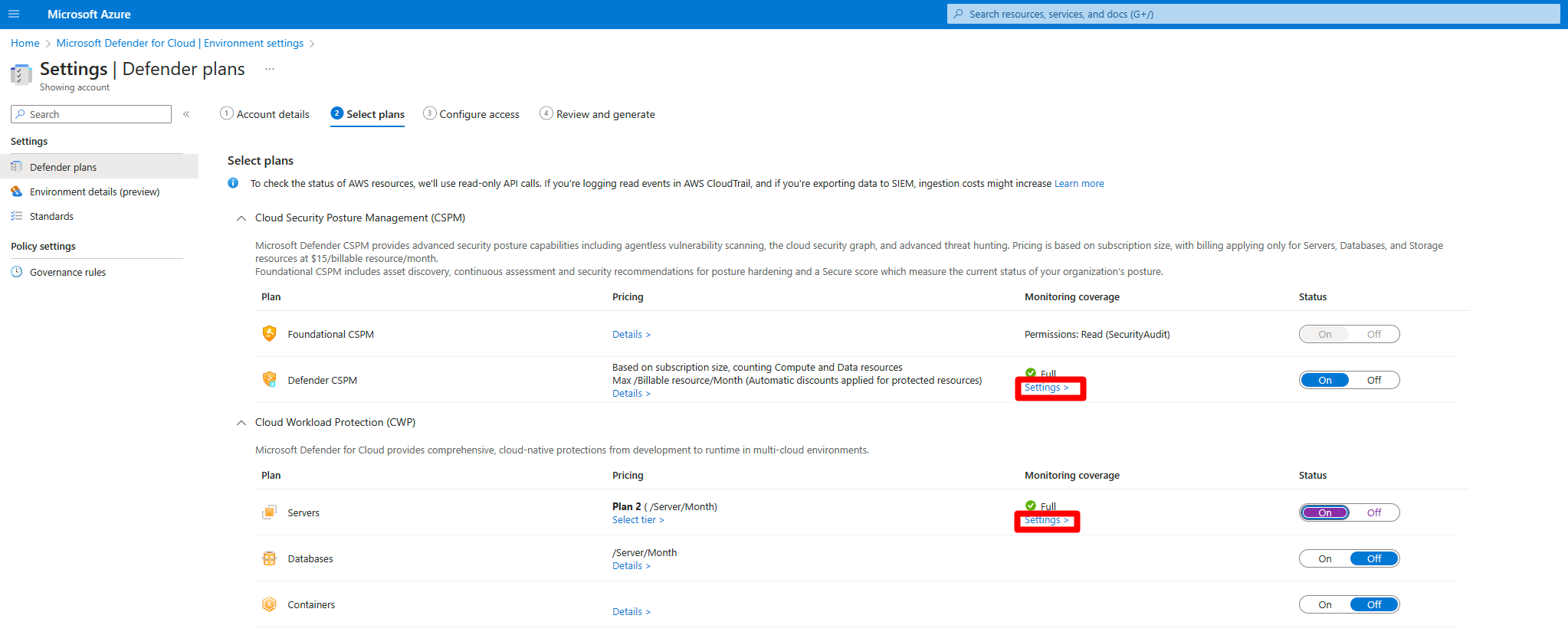

No Defender for Cloud, abra Configurações de ambiente.

Selecione a conta relevante.

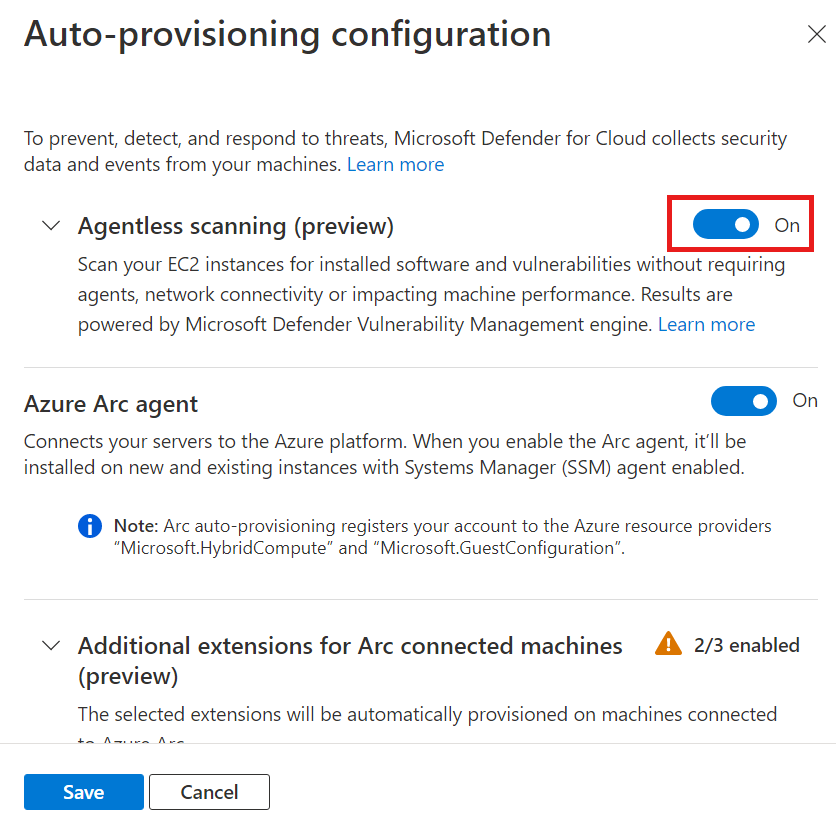

Para o plano Defender Cloud Security Posture Management (CSPM) ou Defender for Servers P2, selecione Configurações.

Quando você habilita a verificação sem agente em qualquer um dos planos, a configuração se aplica a ambos os planos.

No painel de configurações, ative a verificação sem agente para máquinas.

Selecione Salvar e Avançar: Configurar o acesso.

Faça o download do modelo CloudFormation.

Usando o modelo do CloudFormation baixado, crie a pilha na AWS conforme as instruções na tela. Se você estiver integrando uma conta de gerenciamento, precisará executar o modelo do CloudFormation como Stack e StackSet. Conectores serão criados para as contas de membros até 24 horas após a integração.

Selecione Seguinte: rever e gerar.

Selecione Atualizar.

Depois de ativar a verificação sem agente, o inventário de software e as informações de vulnerabilidade são atualizados automaticamente no Defender for Cloud.

Habilite a verificação sem agente no GCP

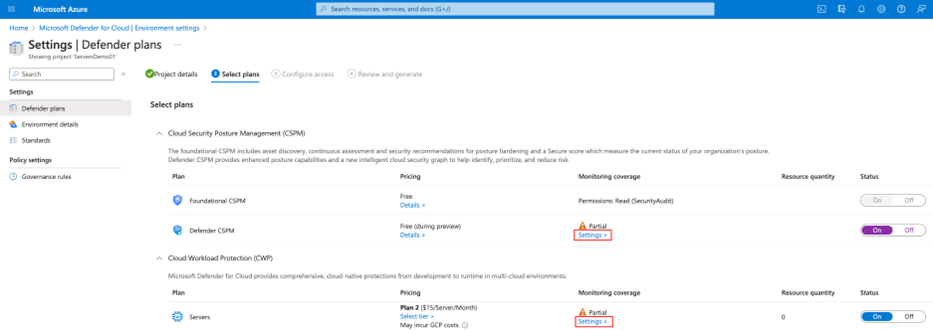

No Defender for Cloud, selecione Configurações de ambiente.

Selecione o projeto ou organização relevante.

Para o plano Defender Cloud Security Posture Management (CSPM) ou Defender for Servers P2, selecione Configurações.

Alterne a verificação sem agente para Ativado.

Selecione Salvar e Avançar: Configurar o acesso.

Copie o script de integração.

Execute o script de integração no escopo da organização/projeto do GCP (portal GCP ou CLI do gcloud).

Selecione Seguinte: rever e gerar.

Selecione Atualizar.

Conteúdos relacionados

Saiba mais sobre: