Desativar descobertas de vulnerabilidade

O plano Defender for Servers no Microsoft Defender for Cloud fornece verificação de vulnerabilidades para máquinas que usam o Gerenciamento de Vulnerabilidades do Microsoft Defender. Mais informações

Quando a varredura relata descobertas de vulnerabilidade, o Defender for Servers apresenta as descobertas e informações relacionadas como recomendações.

- As descobertas incluem informações relacionadas, como etapas de correção, vulnerabilidades e exposições comuns relevantes (CVEs), pontuações CVSS e muito mais.

- Você pode exibir as vulnerabilidades identificadas para uma ou mais assinaturas ou para uma VM específica.

Se você tiver uma necessidade organizacional de ignorar uma descoberta, em vez de corrigi-la, você pode, opcionalmente, desativá-la com uma regra. As descobertas desativadas não afetam sua pontuação segura ou geram ruídos indesejados e não aparecem na lista de descobertas. Normalmente, você pode desativar as descobertas para:

- Vulnerabilidades com gravidade inferior à média

- Vulnerabilidades que não podem ser corrigidas.

- Vulnerabilidades com pontuação CVSS inferior a 6,5

- Descobertas com texto específico na verificação de segurança ou categoria (por exemplo, "RedHat")

Pré-requisitos

- A verificação de vulnerabilidades deve ser ativada.

- Para criar uma regra para ignorar descobertas, você precisa de permissões para editar uma política na Política do Azure.

- Veja os resultados da avaliação de vulnerabilidades antes de começar.

Desativar descobertas específicas

Crie uma regra para desabilitar as descobertas da seguinte maneira:

Em Recomendações do Defender for Cloud.> Encontrar recomendação As máquinas devem ter as descobertas de vulnerabilidade resolvidas.

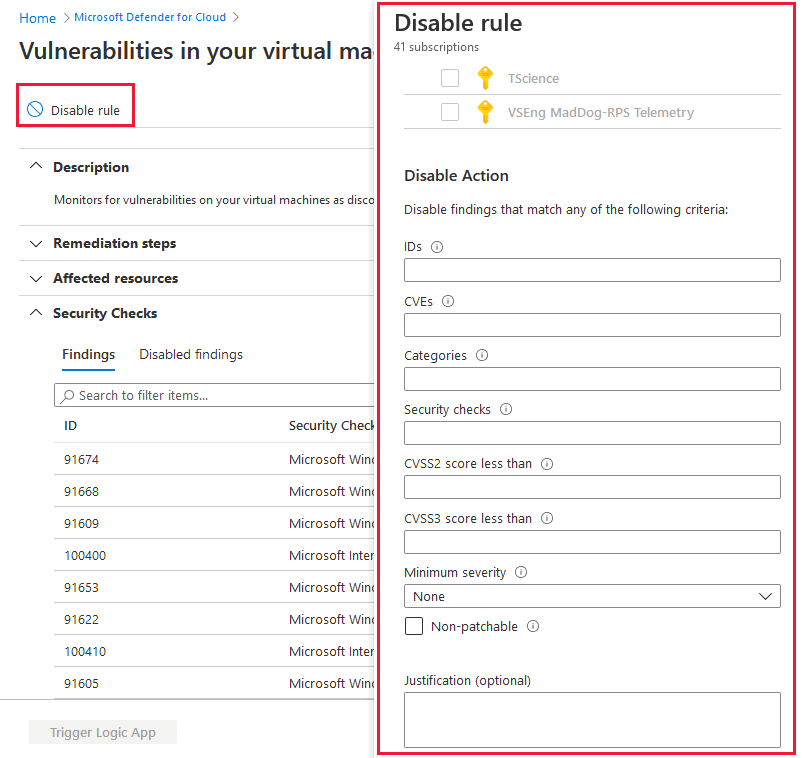

Na guia Executar ação na página >de detalhes da recomendação, selecione Desativar regra.

Em Desativar regra, especifique as configurações para desabilitar as descobertas de vulnerabilidade. Os resultados serão desativados com base nos critérios de configuração. Pode especificar:

- IDs: insira o ID das descobertas que você deseja desabilitar. Separe várias IDs com ponto-e-vírgula

- CVEs: insira CVEs válidas para descobertas que você deseja desabilitar.

- Categorias: Insira as categorias de descobertas.

- Verificações de segurança: insira o texto do nome das verificações de segurança para que as descobertas sejam desabilitadas.

- Pontuações CVSS2 e CVSS3: para filtrar por pontuação, insira um valor entre 1-10.

- Gravidade mínima: selecione Médio ou Alto para excluir achados com gravidade inferior à escolhida.

- Status passível de patch: marque a caixa de seleção para excluir descobertas que não podem ser corrigidas.

Opcionalmente, adicione uma justificativa e selecione Aplicar regra. Pode levar até 24 horas para fazer efeito.

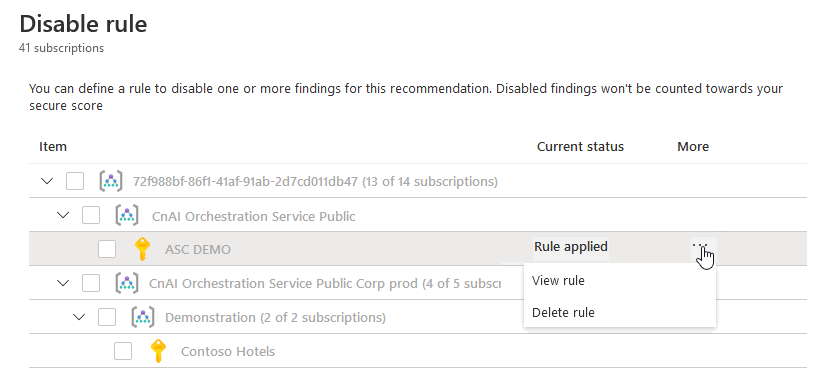

Para exibir o status de uma regra, na página Desabilitar regra . Na lista Escopo, as assinaturas com descobertas ativas mostram um status de Regra aplicada.