Prepare o seu património seguro na nuvem

Durante a fase Ready de uma jornada de adoção da nuvem, você se concentra na criação da fundação do patrimônio. A abordagem de zona de aterrissagem do Microsoft Azure fornece às empresas e grandes organizações um padrão de design mais seguro, escalável e modular a ser seguido quando implementarem suas propriedades. Organizações menores e startups podem não precisar do nível de organização que a abordagem da zona de pouso oferece, mas uma compreensão da filosofia da zona de pouso pode ajudar qualquer organização a criar estratégias para um projeto fundamental e ganhar um alto grau de segurança e escalabilidade.

Depois de definir sua estratégia e plano de adoção de nuvem, você pode começar a fase de implementação projetando a base. Use as recomendações deste guia para garantir que o projeto e a implementação da fundação priorizem a segurança.

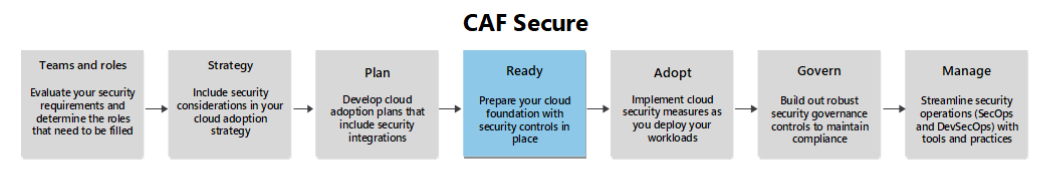

Este artigo é um guia de suporte para a metodologia Ready . Ele descreve as áreas de otimização de segurança que você deve considerar ao passar por essa fase em sua jornada.

Modernização da postura de segurança

As primeiras etapas de implementação na modernização de sua postura de segurança são construir sua zona de aterrissagem ou fundação na nuvem e criar ou modernizar sua identidade, autorização e plataforma de acesso.

Adotar a abordagem da zona de pouso: Adotar a abordagem da zona de pouso ou incorporar os princípios de design da abordagem da zona de pouso na medida do prático para seu caso de uso permite que você inicie sua implementação de forma otimizada. À medida que o seu património na nuvem evolui, manter diferentes domínios do seu património separados ajuda a manter todo o património mais seguro e gerenciável.

- Se você não planeja adotar uma zona de aterrissagem empresarial completa, ainda precisa entender as áreas de design e aplicar orientações relevantes para sua propriedade na nuvem. Você precisa pensar em todas essas áreas de projeto e implementar controles específicos para cada área, não importa como sua fundação é arquitetada. Por exemplo, o uso de grupos de gerenciamento pode ajudá-lo a controlar seu patrimônio na nuvem, mesmo que ele consista apenas em algumas assinaturas.

Desenvolva zonas de aterrissagem seguras e escaláveis que forneçam ambientes controlados para a implantação de recursos de nuvem. Essas zonas ajudam a garantir que as políticas de segurança sejam aplicadas de forma consistente e que os recursos sejam segregados de acordo com seus requisitos de segurança. Consulte a área de design de segurança para obter orientações detalhadas sobre este tópico.

- Identidade, autorização e acesso modernos: Com base nos princípios do Zero Trust, a abordagem moderna de identidade, autorização e acesso passa de confiança por padrão para confiança por exceção. Decorre destes princípios que os utilizadores, dispositivos, sistemas e aplicações devem ter permissão para aceder apenas aos recursos de que necessitam e apenas durante o tempo necessário para satisfazer as suas necessidades. A mesma orientação se aplica aos elementos fundamentais do seu patrimônio: controle rigoroso de permissões para assinaturas, recursos de rede, soluções de governança, a plataforma de gerenciamento de identidade e acesso (IAM) e locatários, seguindo as mesmas recomendações que você segue para as cargas de trabalho executadas. Consulte a área de design de gerenciamento de identidade e acesso para obter orientações detalhadas sobre este tópico.

Facilitação do Azure

Aceleradores de zona de aterrissagem do Azure: a Microsoft mantém vários aceleradores de zona de aterrissagem, que são implantações pré-empacotadas de um determinado tipo de carga de trabalho que podem ser facilmente implantadas em uma zona de aterrissagem para você começar rapidamente. Eles incluem aceleradores para o Azure Integration Services, Azure Kubernetes Service (AKS), Azure API Management e outros. Consulte a seção Cenário de plataforma de aplicativo moderna da documentação do Cloud Adoption Framework for Azure para obter uma lista completa de aceleradores e outros tópicos relacionados a considerações sobre aplicativos modernos.

Módulo Terraform de zonas de aterrissagem do Azure: você pode otimizar suas implantações de zona de pouso com automação usando o módulo Terraform de zonas de aterrissagem do Azure. Usando seu pipeline de integração contínua e implantação contínua (CI/CD) para implantar zonas de pouso, você pode garantir que todas as suas zonas de pouso sejam implantadas de forma idêntica, com todos os mecanismos de segurança em vigor.

Microsoft Entra: O Microsoft Entra é uma família de produtos de identidade e acesso à rede. Ele permite que as organizações implementem uma estratégia de segurança Zero Trust e criem uma malha de confiança que verifica identidades, valida condições de acesso, verifica permissões, criptografa canais de conexão e monitora comprometimento.

Prepare-se para a preparação e resposta a incidentes

Depois de definir sua estratégia e desenvolver seu plano de preparação e resposta a incidentes, você pode começar sua implementação. Quer você adote um projeto completo de zona de aterrissagem empresarial ou um projeto básico menor, a segregação de rede é fundamental para manter um alto grau de segurança.

Segmentação de rede: projete uma arquitetura de rede com segmentação e isolamento adequados para minimizar superfícies de ataque e conter possíveis violações. Use técnicas como nuvens privadas virtuais (VPCs), sub-redes e grupos de segurança para gerenciar e controlar o tráfego. Consulte o artigo Planejar a segmentação de rede para obter orientações detalhadas sobre este tópico. Certifique-se de revisar o restante dos guias de segurança de rede da zona de aterrissagem do Azure. As orientações incluem recomendações para conectividade de entrada e saída, criptografia de rede e inspeção de tráfego.

Facilitação do Azure

- WAN Virtual do Azure: A WAN Virtual do Azure é um serviço de rede que consolida muitas funcionalidades de rede, segurança e roteamento para fornecer uma única interface operacional. O design é uma arquitetura hub-and-spoke que tem escala e desempenho incorporados para filiais (dispositivos VPN/SD-WAN), usuários (clientes Azure VPN/OpenVPN/IKEv2), circuitos de Rota Expressa do Azure e redes virtuais. Quando implementa as suas zonas de aterragem, a WAN Virtual do Azure pode ajudá-lo a otimizar a sua rede através de mecanismos de segmentação e segurança.

Prepare-se para a confidencialidade

Durante a fase Pronto, a preparação para suas cargas de trabalho do ponto de vista da confidencialidade é um processo para garantir que suas políticas e padrões do IAM sejam implementados e aplicados. Essa preparação garante que, quando você implantar cargas de trabalho, seus dados serão protegidos por padrão. Certifique-se de ter políticas e padrões bem governados para:

O princípio do menor privilégio. Conceda aos usuários o acesso mínimo necessário para executar suas tarefas.

Controlo de acesso baseado em funções (RBAC). Atribua funções e permissões com base nas responsabilidades do trabalho. Isso ajuda você a gerenciar o acesso de forma eficiente e reduz o risco de acesso não autorizado.

Autenticação multifator (MFA). Implemente MFA para adicionar uma camada extra de segurança.

Controles de acesso condicional. Os controles de acesso condicional fornecem segurança adicional ao aplicar políticas baseadas em condições específicas. As políticas podem incluir a imposição de MFA, o bloqueio de acesso com base na geografia e muitos outros cenários. Ao escolher uma plataforma do IAM, certifique-se de que o acesso condicional seja suportado e que a implementação atenda aos seus requisitos.

Facilitação do Azure

- O Microsoft Entra Conditional Access é o mecanismo de política Microsoft Zero Trust. Tem em conta os sinais de várias fontes na execução das decisões políticas.

Prepare-se para a integridade

Tal como acontece com os seus preparativos de confidencialidade, certifique-se de que tem políticas e padrões bem governados para a integridade dos dados e do sistema, para que implemente cargas de trabalho com segurança melhorada por predefinição. Definir políticas e padrões para as seguintes áreas.

Práticas de gestão de dados

Classificação de dados: crie uma estrutura de classificação de dados e taxonomia de rótulo de sensibilidade que defina categorias de alto nível de risco de segurança de dados. Você usará essa taxonomia para simplificar tudo, desde o inventário de dados ou insights de atividades até o gerenciamento de políticas e a priorização de investigações. Consulte Criar uma estrutura de classificação de dados bem projetada para obter orientações detalhadas sobre este tópico.

Verificação e validação de dados: invista em ferramentas que automatizem a verificação e validação de dados para reduzir a carga sobre seus engenheiros e administradores de dados e diminuir o risco de erro humano.

Políticas de backup: codifice as políticas de backup para garantir que todos os dados sejam regularmente copiados. Teste backups e restaurações regularmente para garantir que os backups sejam bem-sucedidos e que os dados sejam corretos e consistentes. Alinhe essas políticas com as metas de RTO (Recovery Time Objetive, objetivo de tempo de recuperação) e RPO (Recovery Point Objetive, objetivo de ponto de recuperação) da sua organização.

Criptografia forte: certifique-se de que seu provedor de nuvem criptografa seus dados em repouso e em trânsito por padrão. No Azure, seus dados são criptografados de ponta a ponta. Consulte a Central de Confiabilidade da Microsoft para obter detalhes. Para os serviços que você usa em suas cargas de trabalho, certifique-se de que a criptografia forte seja suportada e configurada adequadamente para atender às suas necessidades de negócios.

Padrões de projeto de integridade do sistema

Monitoramento de segurança: para detetar alterações não autorizadas em seus sistemas de nuvem, projete uma plataforma robusta de monitoramento de segurança como parte de sua estratégia geral de monitoramento e observabilidade. Consulte a seção Gerenciar monitoramento da metodologia para obter orientações gerais detalhadas. Consulte o guia de visibilidade, automação e orquestração do Zero Trust para obter recomendações sobre monitoramento de segurança.

- SIEM e deteção de ameaças: use ferramentas de gerenciamento de eventos e informações de segurança (SIEM) e orquestração, automação e resposta de segurança (SOAR) e ferramentas de deteção de ameaças para detetar atividades suspeitas e ameaças potenciais à sua infraestrutura.

Gerenciamento automatizado de configuração: codificar o uso de ferramentas para automatizar o gerenciamento de configuração. A automação ajuda a garantir que todas as configurações do sistema sejam consistentes, livres de erros humanos e aplicadas automaticamente.

Gerenciamento automatizado de patches: codificar o uso de ferramentas para gerenciar e controlar atualizações para máquinas virtuais. A aplicação automatizada de patches ajuda a garantir que todos os sistemas sejam corrigidos regularmente e que as versões do sistema sejam consistentes.

Implantações automatizadas de infraestrutura: codificar o uso da infraestrutura como código (IaC) para todas as implantações. Implante o IaC como parte de seus pipelines de CI/CD. Aplique as mesmas práticas de implantação seguras para implantações de IAC como faria para implantações de software.

Facilitação do Azure

O Azure Policy e o Microsoft Defender for Cloud trabalham juntos para ajudá-lo a definir e aplicar políticas de segurança em todo o seu patrimônio na nuvem. Ambas as soluções suportam a governança de seus elementos fundamentais e seus recursos de carga de trabalho.

O Azure Update Manager é a solução nativa de gerenciamento de patches e atualizações do Azure. Você pode estendê-lo para sistemas locais e sistemas habilitados para Arc.

O Microsoft Sentinel é a solução Microsoft SIEM e SOAR. Ele fornece deteção, investigação e resposta a ameaças cibernéticas, caça proativa e uma visão abrangente de toda a sua empresa.

Prepare-se para a disponibilidade

Projetar suas cargas de trabalho para resiliência ajuda a garantir que sua empresa possa resistir a falhas e incidentes de segurança, e que as operações possam continuar enquanto os problemas com os sistemas afetados são resolvidos. As recomendações a seguir, que se alinham aos princípios do Cloud Adoption Framework, podem ajudá-lo a projetar cargas de trabalho resilientes:

Implemente um design de aplicativo resiliente. Adote padrões de design de aplicativos que melhorem a resiliência contra incidentes de infraestrutura e não relacionados à infraestrutura, alinhando-se com os princípios mais amplos do Cloud Adoption Framework. Padronizar projetos que incorporam mecanismos de autorrecuperação e autopreservação para garantir operação contínua e recuperação rápida. Para obter orientações detalhadas sobre padrões de projeto resilientes, consulte o pilar de confiabilidade do Well-Architected Framework.

Adote uma arquitetura sem servidor. Use tecnologias sem servidor, incluindo plataforma como serviço (PaaS), software como serviço (SaaS) e função como serviço (FaaS), para reduzir a sobrecarga de gerenciamento do servidor, dimensionar automaticamente de acordo com a demanda e melhorar a disponibilidade. Essa abordagem suporta a ênfase do Cloud Adoption Framework na modernização das cargas de trabalho e na otimização da eficiência operacional.

Utilize microsserviços e conteinerização. Implemente microsserviços e conteinerização para evitar aplicativos monolíticos, dividindo-os em serviços menores e independentes que você pode implantar e dimensionar independentemente. Essa abordagem está alinhada com os princípios de agilidade e escalabilidade do Cloud Adoption Framework em ambientes de nuvem.

Serviços de dissociação. Isolar estrategicamente os serviços uns dos outros para reduzir o raio de explosão dos incidentes. Essa estratégia ajuda a garantir que falhas em um componente não afetem todo o sistema. Ele suporta o modelo de governança do Cloud Adoption Framework promovendo limites de serviço robustos e resiliência operacional.

Habilite o dimensionamento automático. Certifique-se de que sua arquitetura de aplicativo ofereça suporte ao dimensionamento automático para lidar com cargas variáveis para que possa manter a disponibilidade durante picos de tráfego. Essa prática está alinhada com as orientações do Cloud Adoption Framework sobre a criação de ambientes de nuvem escaláveis e responsivos e pode ajudá-lo a manter os custos gerenciáveis e previsíveis.

Implemente o isolamento de falhas. Projete seu aplicativo para isolar falhas em tarefas ou funções individuais. Isso pode ajudar a evitar interrupções generalizadas e aumentar a resiliência. Essa abordagem suporta o foco do Cloud Adoption Framework na criação de sistemas confiáveis e tolerantes a falhas.

Garanta alta disponibilidade. Incorpore mecanismos integrados de redundância e recuperação de desastres para manter a operação contínua. Essa abordagem oferece suporte às práticas recomendadas do Cloud Adoption Framework para planejamento de alta disponibilidade e continuidade de negócios.

Planeje o failover automático. Implante aplicativos em várias regiões para oferecer suporte a failover contínuo e serviço ininterrupto. Essa abordagem está alinhada com a estratégia do Cloud Adoption Framework para redundância geográfica e recuperação de desastres.

Prepare-se para a manutenção da segurança

Durante a fase Ready, a preparação para a sustentação da segurança a longo prazo envolve garantir que os elementos fundamentais do seu patrimônio adiram às práticas recomendadas de segurança para as cargas de trabalho iniciais, mas também sejam escaláveis. Fazê-lo ajuda-o a garantir que, à medida que o seu património cresce e evolui, a sua segurança não será comprometida e a gestão da sua segurança não se tornará demasiado complexa e onerosa. Isso, por sua vez, ajuda a evitar comportamentos de TI sombra. Para isso, durante a fase Ready, pense em como seus objetivos de negócios a longo prazo podem ser alcançados sem grandes reformulações arquitetônicas ou grandes revisões nas práticas operacionais. Mesmo que você opte por estabelecer uma base muito mais simples do que um design de zona de destino, certifique-se de que você possa fazer a transição de seu projeto fundamental para uma arquitetura corporativa sem precisar reimplantar os principais elementos de seu patrimônio, como redes e cargas de trabalho críticas. Criar um design que possa crescer à medida que o seu património cresce, mas que ainda assim permaneça seguro, é fundamental para o sucesso da sua jornada na nuvem.

Consulte Fazer a transição de um ambiente existente do Azure para a arquitetura conceitual da zona de aterrissagem do Azure para obter recomendações sobre como mover uma pegada existente do Azure para uma arquitetura de zona de aterrissagem.