Visibilidade, automatização e orquestração com Confiança Zero

![]()

Uma das mudanças significativas nas perspetivas que são uma marca registrada de uma estrutura de segurança Zero Trust é se afastar da confiança por padrão para a confiança por exceção. No entanto, é preciso um modo fiável de estabelecer a confiança, quando esta é necessária. Uma vez que já não presumimos que os pedidos são fidedignos, é fundamental estabelecer uma forma de atestar a fiabilidade dos pedidos para provar a fiabilidade dos mesmos num determinado ponto no tempo. Esse atestado requer a capacidade de ganhar visibilidade para as atividades do pedido e à volta do mesmo.

Nos outros guias da Confiança Zero, definimos a abordagem para implementar uma abordagem de Confiança Zero ponto a ponto em identidades, pontos finais e dispositivos, dados, aplicações, infraestrutura e rede. Todos estes investimentos aumentam a sua visibilidade, o que lhe dá melhores dados para tomar decisões de confiança. No entanto, ao adotar uma abordagem de Confiança Zero nestas seis áreas, aumenta necessariamente o número de incidentes que os analistas dos Centros de Operações de Segurança (SOC) precisam de mitigar. Seus analistas estão mais ocupados do que nunca, em um momento em que já há escassez de talentos. Isto pode levar à fadiga de alarme crónica e fazer com que os analistas percam alertas críticos.

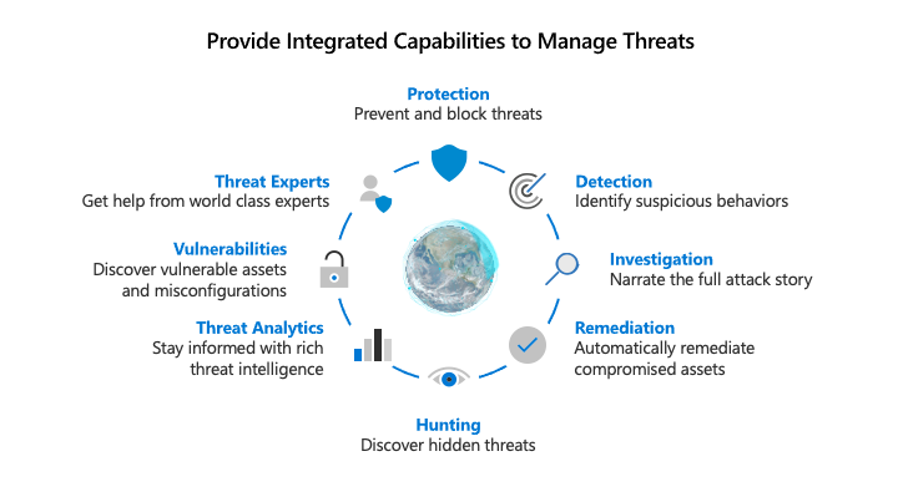

Sendo que cada uma destas áreas individuais gera os seus próprios alertas relevantes, precisamos de uma capacidade integrada para gerir o influxo de dados resultante para defender melhor contra ameaças e validar a confiança nas transações.

Pretende a capacidade para:

- Detetar ameaças e vulnerabilidades.

- Investigar.

- Responder.

- Localizar.

- Fornecer contexto adicional através da análise de ameaças.

- Avaliar vulnerabilidades.

- Obter ajuda de especialistas de classe mundial.

- Evitar ou impedir o surgimento de eventos em todos os pilares.

A gestão das ameaças inclui a deteção reativa e proativa e exige ferramentas que possibilitem ambos os tipos de deteção.

A deteção reativa é quando os incidentes são acionados a partir de um dos seis pilares que podem ser investigados. Além disso, os produtos de gestão como um SIEM suportarão provavelmente outra camada de análise que irá enriquecer e correlacionar dados, resultando na sinalização de incidentes como maus. O próximo passo seria então investigar para obter toda a narrativa do ataque.

A deteção proativa é quando aplica a investigação e localização aos dados para provar uma hipótese comprometida. A caça à ameaça começa com a suposição de que você foi violado - você caça provas de que há realmente uma violação.

A investigação de ameaças começa com uma hipótese baseada nas ameaças atuais, como ataques de phishing no âmbito da COVID-19. Os analistas começam com essa ameaça hipotética, identificam os indicadores-chave de comprometimento e vasculham os dados para ver se há provas de que o ambiente foi comprometido. Se existirem indicadores, os cenários de caça podem resultar em análises que notificariam as organizações se determinados indicadores ocorrerem novamente.

De qualquer forma, uma vez detetado um incidente, vai ter de o investigar para completar a narrativa do ataque. O que mais o utilizador fez? Que outros sistemas estavam envolvidos? Que executáveis foram executados?

Se uma investigação resultar em aprendizagens acionáveis, pode tomar medidas de reparação. Por exemplo, se uma investigação descobrir lacunas numa implementação de confiança zero, as políticas podem ser modificadas para colmatar essas lacunas e evitar futuros incidentes indesejados. Sempre que possível, é desejável automatizar as medidas de reparação, pois reduz o tempo que um analista de SOC demora a enfrentar a ameaça e passar para o próximo incidente.

Outro componente-chave na avaliação das ameaças é a incorporação de informações conhecidas da ameaça face aos dados ingeridos. Se um IP, hash, URL, ficheiro, executável, etc. forem considerados prejudiciais, podem ser identificados, investigados e remediados.

No pilar das infraestruturas, gastou-se tempo na resolução de vulnerabilidades. Se um sistema for conhecido como sendo vulnerável e uma ameaça tiver tirado partido dessa vulnerabilidade, este cenário é passível de ser detetado, investigado e remediado.

Para gerir ameaças com estas táticas, deverá ter uma consola central para permitir que os administradores de SOC detetem, investiguem, remedeiem, localizem, utilizem informações sobre ameaças, compreendam as vulnerabilidades conhecidas, se apoiem em especialistas em ameaças e bloqueiem ameaças em todos os seis pilares. As ferramentas necessárias para apoiar estas fases funcionam melhor se convergidas para um único fluxo de trabalho, proporcionando uma experiência perfeita que aumenta a eficácia dos analistas de SOC.

Os Centros de Operações de Segurança implementam, muitas vezes, uma combinação de tecnologias SIEM e SOAR para recolher, detetar, investigar e responder a ameaças. A Microsoft oferece o Microsoft Sentinel como sua oferta SIEM-as-a-service. O Microsoft Sentinel ingere todos os dados do Microsoft Defender for Identity e de terceiros.

O Microsoft 365 Defender, um feed-chave para o Azure Sentinel, fornece um pacote unificado de defesa empresarial que traz proteção, deteção e resposta sensíveis ao contexto em todos os componentes do Microsoft 365. Uma vez que estão conscientes do contexto e coordenados, os clientes que utilizam o Microsoft 365 podem obter visibilidade e proteção transversalmente em pontos finais, ferramentas de colaboração, identidades e aplicações.

É através desta hierarquia que permitimos aos nossos clientes maximizar o seu foco. Apesar do reconhecimento do contexto e da correção automatizada, o Microsoft 365 Defender pode detetar e parar muitas ameaças sem adicionar fadiga de alerta adicional ao pessoal SOC já sobrecarregado. A caça avançada dentro do Microsoft 365 Defender traz esse contexto para a caça para se concentrar em muitos pontos-chave de ataque. E a investigação e a orquestração em todo o ecossistema através do Azure Sentinel proporciona a capacidade de obter a visibilidade certa para todos os aspetos de um ambiente heterogéneo, minimizando a sobrecarga cognitiva dos operadores.

Objetivos de implementação de visibilidade, automatização e orquestração de Confiança Zero

|

Ao implementar um framework Confiança Zero de ponta a ponta para visibilidade, automatização e orquestração, recomendamos que se concentre primeiro nestes objetivos iniciais de implementação: |

|

|

|

|

|

Depois de concluídos, concentre-se nestes objetivos adicionais da implementação: |

|

|

|

|

Guia de implementação de visibilidade, automatização e orquestração de Confiança Zero

Este guia vai orientá-lo através dos passos necessários para gerir a visibilidade, a automatização e a orquestração seguindo os princípios de um framework de segurança Confiança Zero.

|

|

Objetivos iniciais da implementação |

I. Estabelecer visibilidade

O primeiro passo é ativar o Microsoft Threat Protection (MTP) para estabelecer a visibilidade.

Siga estes passos:

- Inscreva-se em uma das cargas de trabalho do Microsoft 365 Defender.

- Ative as cargas de trabalho e estabeleça a conectividade.

- Configure a deteção nos seus dispositivos e na sua infraestrutura para obter imediatamente visibilidade para as atividades que estão a ocorrer no ambiente. Desta forma, beneficia do tão importante "som de chamada" para iniciar o fluxo de dados críticos.

- Habilite o Microsoft 365 Defender para obter visibilidade entre cargas de trabalho e deteção de incidentes.

II. Ativar a automatização

Uma vez estabelecida a visibilidade, o próximo passo-chave é ativar a automatização.

Investigações e remediação automatizadas

Com o Microsoft 365 Defender, automatizamos investigações e remediações, o que essencialmente fornece uma análise SOC extra de Nível 1.

A Investigação e Remediação Automatizadas (AIR, Automated Investigation and Remediation) pode ser ativada gradualmente, para que possa desenvolver um nível de conforto com as ações que são tomadas.

Siga estes passos:

- Ative a AIR para um grupo de teste.

- Analise os passos de investigação e as ações de resposta.

- Mude gradualmente para a aprovação automática em todos os dispositivos, para reduzir o tempo de deteção e resposta.

Vincular o Microsoft Purview Data Connectors e produtos de terceiros relevantes ao Microsoft Sentinel

Para obter visibilidade dos incidentes resultantes da implantação de um modelo Zero Trust, é importante conectar o Microsoft 365 Defender, o Microsoft Purview Data Connectors e produtos de terceiros relevantes ao Azure Sentinel para fornecer uma plataforma centralizada para investigação e resposta a incidentes.

Como parte do processo de ligação de dados, podem ser ativadas análises relevantes para acionar incidentes e podem ser criados livros para conferir uma representação gráfica dos dados ao longo do tempo.

Vincular dados de inteligência de ameaças ao Microsoft Sentinel

Embora o aprendizado de máquina e a análise de fusão sejam fornecidos imediatamente, também é benéfico ingerir dados de inteligência de ameaças no Microsoft Sentinel para ajudar a identificar eventos relacionados a entidades mal-intencionadas conhecidas.

|

|

Objetivos adicionais da implementação |

III. Ativar controlos adicionais de proteção e deteção

A ativação de controlos adicionais melhora o sinal que chega ao Microsoft 365 Defender e ao Sentinel para melhorar a sua visibilidade e capacidade de orquestrar respostas.

Os controlos de redução das superfícies de ataque representam uma dessas oportunidades. Esses controlos protetores não só bloqueiam determinadas atividades que estão mais associadas a malware, como também permitem detetar a tentativa de utilização de abordagens específicas, as quais podem ajudar a detetar adversários que tirem partido dessas técnicas numa fase precoce do processo.

Produtos abrangidos por este guia

Microsoft Azure

Microsoft Defender para identidade

Microsoft 365

Proteção contra ameaças da Microsoft

Série de guias de implementação da Zero Trust