Definir requisitos de criptografia de rede

Esta seção explora as principais recomendações para obter criptografia de rede entre o local e o Azure, bem como entre as regiões do Azure.

Considerações de design

O custo e a largura de banda disponível são inversamente proporcionais ao comprimento do túnel de criptografia entre os pontos de extremidade.

A encriptação da Rede Virtual do Azure melhora as capacidades de encriptação em trânsito existentes no Azure e permite a encriptação e desencriptação de tráfego sem descontinuidades entre máquinas virtuais (VMs) e conjuntos de dimensionamento de máquinas virtuais.

Quando você está usando uma VPN para se conectar ao Azure, o tráfego é criptografado pela Internet por meio de túneis IPsec.

Quando você estiver usando o Azure ExpressRoute com emparelhamento privado, o tráfego não está criptografado no momento.

É possível configurar uma conexão VPN site a site por meio do emparelhamento privado da Rota Expressa.

Você pode aplicar a criptografia MACsec (segurança de controle de acesso à mídia) ao ExpressRoute Direct para obter a criptografia de rede.

Quando o tráfego do Azure se move entre datacenters (fora dos limites físicos não controlados pela Microsoft ou em nome da Microsoft), a criptografia de camada de link de dados MACsec é usada no hardware de rede subjacente. Isso é aplicável ao tráfego de emparelhamento de rede virtual.

Recomendações de design

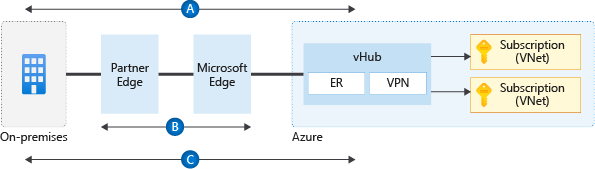

Figura 1: Fluxos de criptografia.

Quando você estabelece conexões VPN do local para o Azure usando gateways VPN, o tráfego é criptografado em um nível de protocolo por meio de túneis IPsec. O diagrama anterior mostra essa criptografia em fluxo

A.Se você precisar criptografar o tráfego VM-to-VM na mesma rede virtual ou em redes virtuais emparelhadas regionais ou globais, use a criptografia de Rede Virtual.

Quando você estiver usando o ExpressRoute Direct, configure o MACsec para criptografar o tráfego na Camada 2 entre os roteadores da sua organização e o MSEE. O diagrama mostra essa criptografia em fluxo

B.Para cenários de WAN Virtual em que o MACsec não é uma opção (por exemplo, não usar o ExpressRoute Direct), use um Gateway VPN de WAN Virtual para estabelecer túneis IPsec no emparelhamento privado da Rota Expressa. O diagrama mostra essa criptografia em fluxo

C.Para cenários de WAN não Virtual e onde o MACsec não é uma opção (por exemplo, não usar o ExpressRoute Direct), as únicas opções são:

- Use NVAs de parceiros para estabelecer túneis IPsec no emparelhamento privado da Rota Expressa.

- Estabeleça um túnel VPN sobre a Rota Expressa com o emparelhamento da Microsoft.

- Avalie a capacidade de configurar uma conexão VPN Site a Site por meio do emparelhamento privado da Rota Expressa.

Se as soluções nativas do Azure (conforme mostrado nos fluxos

BeCno diagrama) não atenderem aos seus requisitos, use NVAs de parceiros no Azure para criptografar o tráfego no emparelhamento privado da Rota Expressa.