Nota

O acesso a esta página requer autorização. Pode tentar iniciar sessão ou alterar os diretórios.

O acesso a esta página requer autorização. Pode tentar alterar os diretórios.

Você pode usar servidores habilitados para Azure Arc para gerenciar seus servidores físicos e máquinas virtuais Windows e Linux por meio do plano de controle do Azure. Este artigo descreve as principais considerações de design e práticas recomendadas para a conectividade de servidores habilitados para Azure Arc como parte da Estrutura de Adoção de Nuvem para orientação de zona de aterrissagem em escala empresarial do Azure. Esta orientação é para servidores físicos e máquinas virtuais que você hospeda em seu ambiente local ou por meio de um provedor de nuvem parceiro.

Este artigo pressupõe que você tenha implementado com êxito uma zona de aterrissagem em escala empresarial e estabelecido conexões de rede híbridas. As diretrizes se concentram na conectividade do agente de máquina conectado para servidores habilitados para Azure Arc. Para obter mais informações, consulte Visão geral de zonas de aterrissagem em escala empresarial e Implementar zonas de aterrissagem em escala empresarial.

Arquitetura

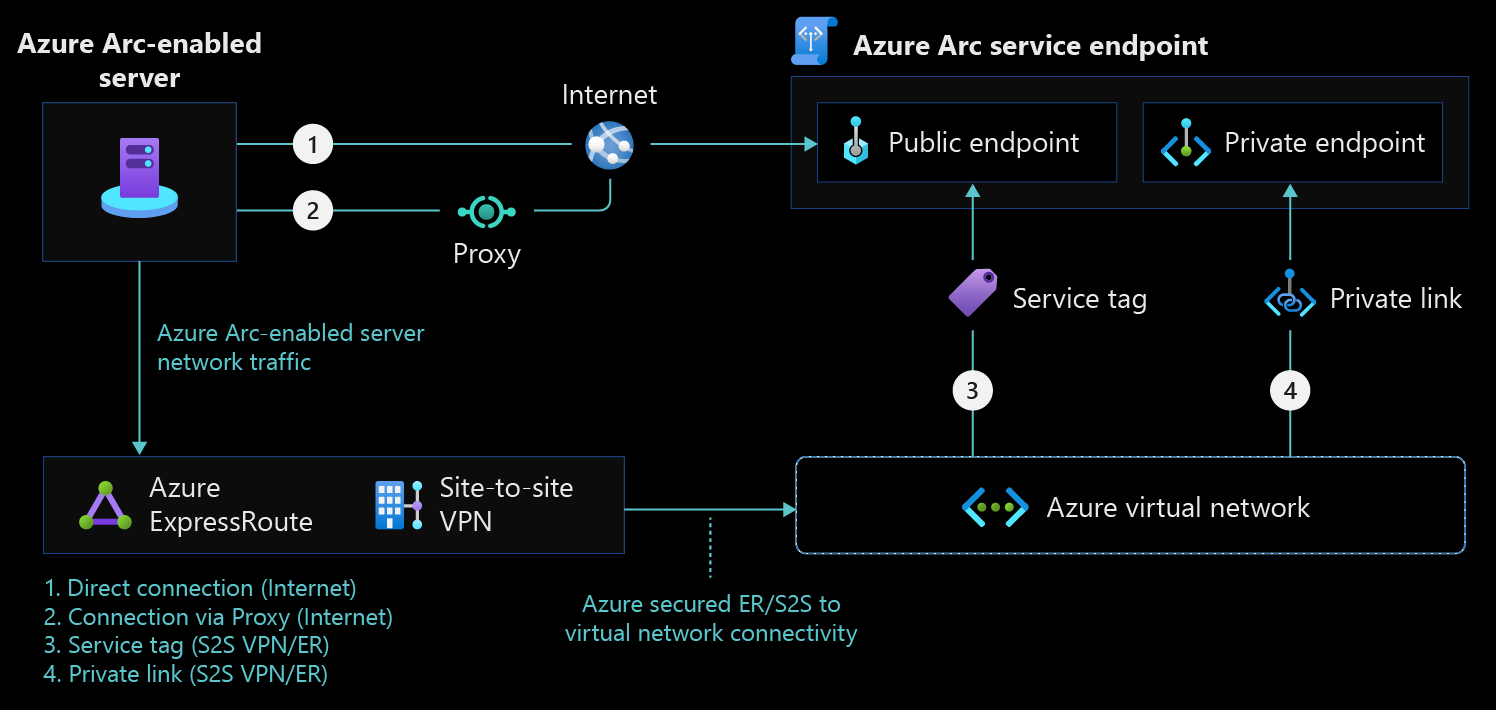

O diagrama a seguir mostra uma arquitetura de referência conceitual para a conectividade de servidores habilitados para Azure Arc.

Considerações de design

Considere as seguintes considerações de design de rede para servidores habilitados para Azure Arc.

- Gerenciar o acesso às tags de serviço do Azure: crie um processo automatizado para manter as regras de rede de firewall e proxy atualizadas de acordo com os requisitos de rede do agente de máquina conectado.

- Proteja sua conectividade de rede com o Azure Arc: configure o sistema operacional da máquina para usar o Transport Layer Security (TLS) versão 1.2. Não recomendamos versões mais antigas devido a vulnerabilidades conhecidas.

- Definir um método de conectividade de extensões: certifique-se de que as extensões do Azure que você implanta em um servidor habilitado para Azure Arc possam se comunicar com outros serviços do Azure. Você pode fornecer essa conectividade diretamente por meio de redes públicas, um firewall ou um servidor proxy. Você deve configurar pontos de extremidade privados para o agente do Azure Arc. Se o seu design exigir conectividade privada, você precisará executar etapas adicionais para habilitar a conectividade de ponto final privado para cada serviço que as extensões acessam. Além disso, considere o uso de circuitos compartilhados ou dedicados, dependendo dos seus requisitos de custo, disponibilidade e largura de banda.

- Revise sua arquitetura geral de conectividade: examine a topologia de rede e a área de design de conectividade para avaliar como os servidores habilitados para Azure Arc afetam sua conectividade geral.

Recomendações de design

Considere as seguintes recomendações de design de rede para servidores habilitados para Azure Arc.

Definir um método de conectividade do agente do Azure Arc

Primeiro, analise os requisitos de infraestrutura e segurança existentes. Em seguida, decida como o agente de máquina conectado deve se comunicar com o Azure de sua rede local ou outro provedor de nuvem. Esta ligação pode ser feita pela Internet, por um servidor proxy ou via Ligação Privada do Azure para uma conexão privada. Se implementares o Azure Arc através da Internet, com ou sem um proxy, também podes usar uma funcionalidade que está atualmente em pré-visualização pública chamada Azure Arc gateway. Esse recurso ajuda a reduzir o número geral de pontos de extremidade aos quais o proxy precisa permitir acesso.

Ligação direta

Os servidores habilitados para Azure Arc podem fornecer conectividade direta aos pontos de extremidade públicos do Azure. Quando você usa esse método de conectividade, todos os agentes de máquina usam um ponto de extremidade público para abrir uma conexão com o Azure pela Internet. O agente de máquina conectado para Linux e Windows se comunica com segurança de saída para o Azure por meio do protocolo HTTPS (TCP/443).

Ao usar o método de conexão direta, avalie o acesso à Internet para o agente da máquina conectada. Recomendamos que você configure as regras de rede necessárias.

Servidor proxy ou conexão de firewall

Se sua máquina usa um firewall ou um servidor proxy para se comunicar pela Internet, o agente se conecta de saída através do protocolo HTTPS.

Se você usar um firewall ou um servidor proxy para restringir a conectividade de saída, certifique-se de permitir os intervalos de IP de acordo com os requisitos de rede do agente da máquina conectada. Quando você permitir apenas os intervalos de IP ou nomes de domínio necessários para que o agente se comunique com o serviço, use tags de serviço e URLs para configurar seu firewall ou servidor proxy.

Se você implantar extensões em seus servidores habilitados para Azure Arc, cada extensão se conectará a seu próprio ponto de extremidade ou pontos de extremidade, e você também deverá permitir todas as URLs correspondentes no firewall ou proxy. Adicione esses pontos de extremidade para garantir tráfego de rede granular e seguro e atender ao princípio de menor privilégio.

Para reduzir o número total de URLs necessárias no firewall ou proxy, determine se o serviço de gateway do Azure Arc seria benéfico.

Azure Arc gateway

O gateway do Azure Arc (visualização pública) reduz o número total de endpoints de saída HTTPS que o seu/vosso proxy necessita para o funcionamento do Azure Arc. Ele elimina a necessidade da maioria dos pontos de extremidade curinga e reduz o número total de pontos de extremidade necessários para oito. Ele pode funcionar com alguns pontos de extremidade de extensão, para que você não precise criar mais exclusões de URL em seu proxy.

Atualmente, o serviço de gateway do Azure Arc não funciona com o Private Link ou com o emparelhamento do Azure ExpressRoute porque você deve acessar o serviço de gateway do Azure Arc pela Internet.

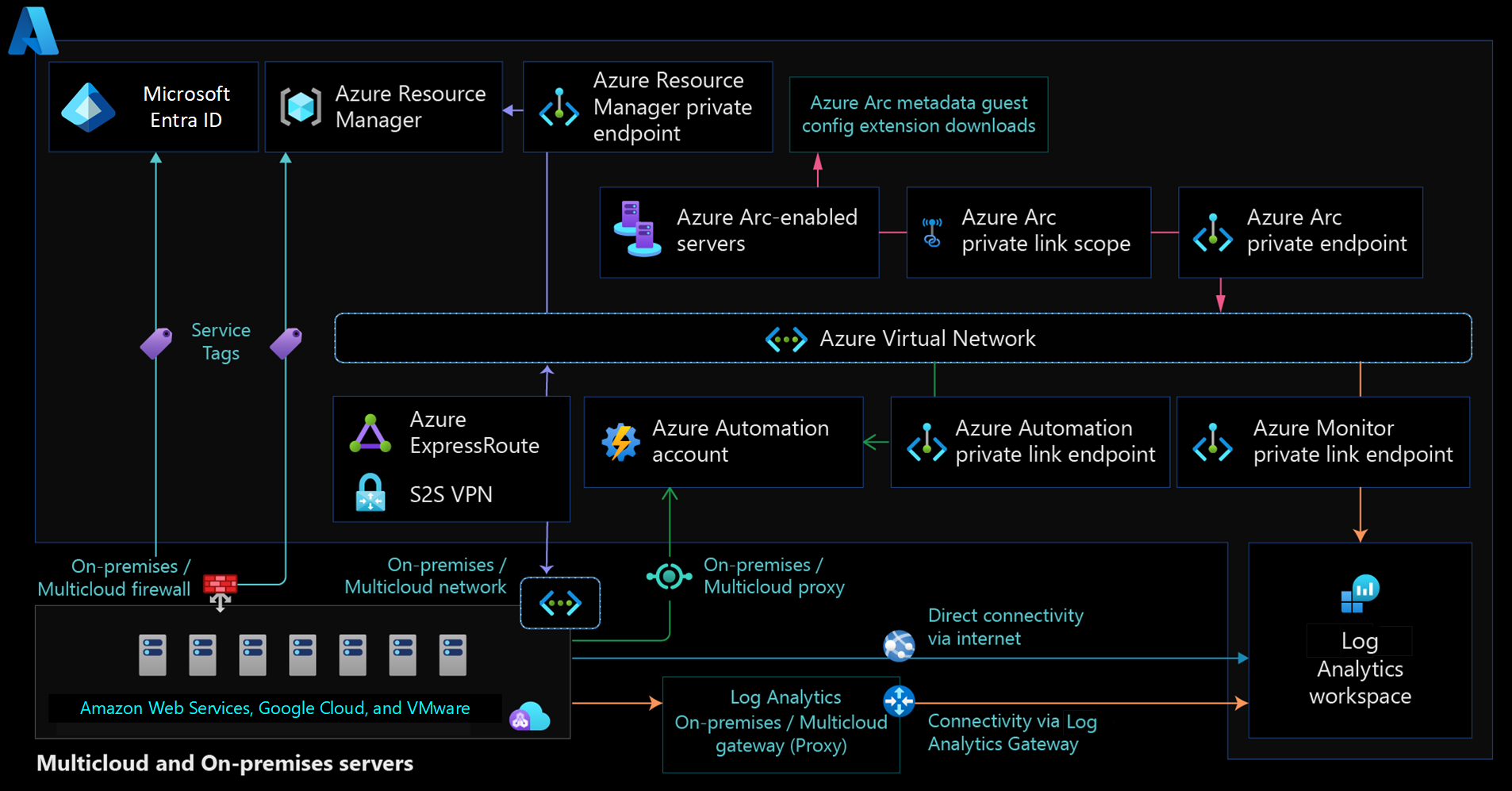

Private Link

Para garantir que todo o tráfego de seus agentes do Azure Arc permaneça em sua rede, use um servidor habilitado para Azure Arc que tenha o Escopo de Link Privado do Azure Arc. Esta configuração oferece vantagens de segurança. O tráfego não atravessa a Internet e você não precisa abrir tantas exceções de saída no firewall do datacenter. Mas a Private Link impõe muitos desafios de gestão e aumenta a complexidade geral e o custo, especialmente para as organizações globais. Considere os seguintes desafios:

O Escopo do Azure Arc Private Link engloba todos os clientes do Azure Arc sob o mesmo escopo do DNS (Sistema de Nomes de Domínio). Você não pode ter alguns clientes do Azure Arc que usam pontos de extremidade privados e alguns que usam pontos de extremidade públicos quando compartilham um servidor DNS. Mas você pode implementar soluções alternativas, como políticas de DNS.

Seus clientes do Azure Arc podem ter todos os pontos de extremidade privados em uma região primária. Se isso não acontecer, você precisará configurar o DNS para que os mesmos nomes de ponto de extremidade privados sejam resolvidos para endereços IP diferentes. Por exemplo, você pode usar partições DNS replicadas seletivamente para DNS integrado ao Ative Directory do Windows Server. Se você usar os mesmos pontos de extremidade privados para todos os seus clientes do Azure Arc, deverá ter a capacidade de rotear o tráfego de todas as suas redes para os pontos de extremidade privados.

Para usar endpoints privados para quaisquer serviços do Azure que são utilizados por componentes de software de extensão que implantes por meio do Azure Arc, deves seguir passos adicionais. Esses serviços incluem espaços de trabalho do Log Analytics, contas de Automação do Azure, Azure Key Vault e Armazenamento do Azure.

A conectividade com o Microsoft Entra ID usa pontos de extremidade públicos, portanto, os clientes precisam de algum acesso à Internet.

Se utilizar o ExpressRoute para conectividade privada, considere revisar as práticas recomendadas de resiliência para os circuitos , gateways , conexões e o ExpressRoute Direct .

Devido a esses desafios, recomendamos que você avalie se precisa do Private Link para sua implementação do Azure Arc. Os pontos de extremidade públicos criptografam o tráfego. Dependendo de como você usa o Azure Arc para servidores, você pode limitar o tráfego ao gerenciamento e ao tráfego de metadados. Para resolver problemas de segurança, implemente controles de segurança do agente local.

Para obter mais informações, consulte Segurança de Link Privado e consulte as restrições e limitações associadas ao suporte de Link Privado para o Azure Arc.

Gerenciar o acesso às tags de serviço do Azure

Recomendamos que você implemente um processo automatizado para atualizar as regras de rede de firewall e proxy de acordo com os requisitos de rede do Azure Arc.

Próximos passos

Para obter mais informações sobre sua jornada de adoção de nuvem híbrida, consulte os seguintes recursos:

- Cenários de arranque do Azure Arc

- Pré-requisitos do agente da máquina conectada

- Configuração de rede para o método de conectividade Private Link

- Usar o Link Privado para conectar servidores ao Azure Arc

- Planear uma implantação em escala de servidores habilitados pelo Azure Arc

- Configuração de Link Privado

- Solucionar problemas de conexão do agente de máquina conectada do Azure

- Formação: Traga a inovação do Azure para os seus ambientes híbridos com o Azure Arc