Visão geral de segurança para servidores habilitados para Azure Arc

Este artigo descreve as considerações de segurança e os controles disponíveis ao usar servidores habilitados para Azure Arc. Quer seja um profissional de segurança ou um operador de TI, as informações neste artigo permitem-lhe configurar com confiança o Azure Arc de uma forma que satisfaça os requisitos de segurança da sua organização.

Responsabilidades

A segurança da sua implantação de Servidores habilitados para Azure Arc é uma responsabilidade compartilhada entre você e a Microsoft. A Microsoft é responsável por:

- Proteger o serviço de nuvem que armazena metadados do sistema e orquestra operações para os agentes que você conecta ao serviço.

- Proteger e proteger a privacidade dos metadados do seu sistema armazenados no Azure.

- Documentar recursos de segurança opcionais para que você entenda os benefícios e desvantagens das opções de implantação.

- Publicação de atualizações regulares do agente com melhorias de segurança, qualidade, desempenho e recursos.

Você é responsável por:

- Gerenciando e monitorando o acesso RBAC aos seus recursos habilitados para Azure Arc em sua assinatura do Azure.

- Proteger e alternar regularmente as credenciais de quaisquer contas usadas para gerenciar servidores habilitados para Azure Arc. Isso inclui quaisquer segredos da entidade de serviço ou credenciais usadas para integrar novos servidores.

- Determinar se e como quaisquer recursos de segurança descritos neste documento (por exemplo, listas de permissões de extensão) devem ser aplicados aos agentes do Azure Connected Machine que você implanta.

- Manter o agente e as extensões do Azure Connected Machine atualizados.

- Determinar a conformidade do Azure Arc com as obrigações legais, regulamentares e de política interna da sua organização.

- Proteger o próprio servidor, incluindo a infraestrutura de computação, armazenamento e rede usada para executar o servidor.

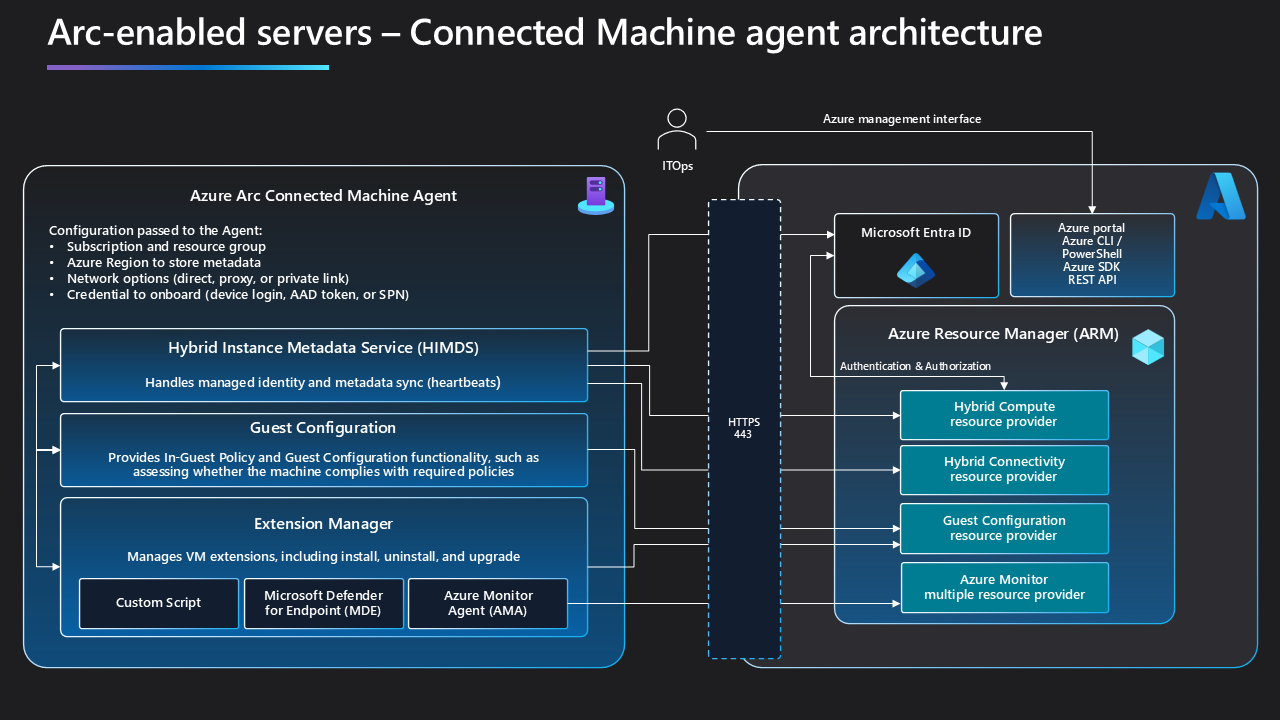

Descrição geral da arquitetura

Os servidores habilitados para Azure Arc são um serviço baseado em agente. Sua interação com o Azure Arc é principalmente por meio das APIs, do portal e das experiências de gerenciamento do Azure. Os dados que vê e as ações que realiza no Azure são retransmitidos através do agente Azure Connected Machine instalado em cada servidor gerido. O Azure é a fonte da verdade para o agente. A única maneira de dizer ao agente para fazer algo (por exemplo, instalar uma extensão) é executar uma ação na representação do Azure do servidor. Isso ajuda a garantir que o RBAC e as atribuições de política da sua organização possam avaliar a solicitação antes que quaisquer alterações sejam feitas.

O agente de Máquina Conectada do Azure é principalmente uma plataforma de habilitação para outros serviços do Azure e de terceiros. As suas principais funcionalidades incluem:

- Estabelecer uma relação entre a sua máquina e a sua subscrição do Azure

- Fornecendo uma identidade gerenciada para o agente e outros aplicativos usarem ao autenticar com o Azure

- Habilitando outros recursos (agentes, scripts) com extensões

- Avaliando e impondo configurações em seu servidor

Depois que o agente do Azure Connected Machine estiver instalado, você poderá habilitar outros serviços do Azure em seu servidor para atender ao seu monitoramento, gerenciamento de patches, acesso remoto ou outras necessidades. A função do Azure Arc é ajudar a permitir que esses serviços funcionem fora dos próprios datacenters do Azure.

Você pode usar a Política do Azure para limitar o que os usuários da sua organização podem fazer com o Azure Arc. As restrições baseadas na nuvem, como a Política do Azure, são uma ótima maneira de aplicar controles de segurança em escala, mantendo a flexibilidade para ajustar as restrições a qualquer momento. No entanto, às vezes você precisa de controles ainda mais fortes para proteger contra o uso de uma conta legitimamente privilegiada para contornar as medidas de segurança (por exemplo, políticas de desativação). Para dar conta disso, o agente da Máquina Conectada do Azure também tem controles de segurança próprios que têm precedência sobre quaisquer restrições definidas na nuvem.

Serviços de agente

O agente de Máquina Conectada do Azure é uma combinação de quatro serviços/daemons que são executados em seu servidor e ajudam a conectá-lo ao Azure. Eles são instalados juntos como um único aplicativo e são gerenciados centralmente usando a interface de linha de comando azcmagent.

Serviço de metadados de instância híbrida

O HIMDS (Hybrid Instance Metadata Service) é o serviço "principal" no agente e é responsável por registrar o servidor com o Azure, sincronização contínua de metadados (pulsações), operações de identidade gerenciadas e hospedagem da API REST local que outros aplicativos podem consultar para saber mais sobre a conexão do dispositivo com o Azure. Este serviço não tem privilégios e é executado como uma conta virtual (NT SERVICE\himds com SID S-1-5-80-4215458991-2034252225-2287069555-1155419622-2701885083) no Windows ou uma conta de usuário padrão (himds) em sistemas operacionais Linux.

Gestor de extensões

O gerenciador de extensões é responsável pela instalação, configuração, atualização e remoção de software adicional em sua máquina. Fora da caixa, o Azure Arc não sabe como fazer coisas como monitorar ou corrigir sua máquina. Em vez disso, quando você escolhe usar esses recursos, o gerenciador de extensões baixa e habilita esses recursos. O gerenciador de extensões é executado como Sistema Local no Windows e raiz no Linux porque o software que instala pode exigir acesso total ao sistema. Você pode limitar quais extensões o gerenciador de extensões tem permissão para instalar ou desativá-lo totalmente se você não pretende usar extensões.

Configuração de convidado

O serviço de configuração de convidado avalia e impõe políticas de configuração de máquina do Azure (convidado) em seu servidor. Estas são políticas especiais do Azure escritas na Configuração de Estado Desejado do PowerShell para verificar as configurações de software em um servidor. O serviço de configuração de convidado avalia e informa regularmente sobre a conformidade com essas políticas e, se a política estiver configurada no modo de imposição, alterará as configurações em seu sistema para trazer a máquina de volta à conformidade, se necessário. O serviço de configuração de convidado é executado como Sistema Local no Windows e root no Linux para garantir que ele tenha acesso a todas as configurações do seu sistema. Você pode desabilitar o recurso de configuração de convidado se não pretender usar políticas de configuração de convidado.

Proxy do Azure Arc

O serviço de proxy do Azure Arc é responsável por agregar o tráfego de rede dos serviços do agente do Azure Connected Machine e quaisquer extensões instaladas e decidir para onde encaminhar esses dados. Se você estiver usando o Azure Arc Gateway para simplificar seus pontos de extremidade de rede, o serviço Azure Arc Proxy é o componente local que encaminha solicitações de rede por meio do Azure Arc Gateway em vez da rota padrão. O proxy Azure Arc é executado como Serviço de Rede no Windows e uma conta de usuário padrão (arcproxy) no Linux. Ele é desabilitado por padrão até que você configure o agente para usar o Azure Arc Gateway.

Considerações de segurança para ativos de nível 0

Os ativos de nível 0, como um Controlador de Domínio Ative Directory, um servidor de Autoridade de Certificação ou um servidor de aplicativos de negócios altamente sensível, podem ser conectados ao Azure Arc com cuidado extra para garantir que apenas as funções de gerenciamento desejadas e os usuários autorizados possam gerenciar os servidores. Essas recomendações não são necessárias, mas são altamente recomendadas para manter a postura de segurança de seus ativos de Nível 0.

Subscrição dedicada do Azure

O acesso aos servidores habilitados para Azure Arc geralmente é determinado pela hierarquia organizacional à qual ele pertence no Azure. Você deve tratar qualquer administrador de grupo de gerenciamento ou assinatura como equivalente a um administrador local em ativos de Nível 0, pois eles podem usar suas permissões para adicionar novas atribuições de função ao recurso Azure Arc. Além disso, as políticas aplicadas no nível da assinatura ou do grupo de gerenciamento também podem ter permissão para fazer alterações no servidor.

Para minimizar o número de contas e políticas com acesso aos seus ativos de Nível 0, considere usar uma assinatura dedicada do Azure que possa ser monitorada e configurada de perto com o menor número possível de administradores persistentes. Analise as políticas do Azure em qualquer grupo de gerenciamento pai para garantir que elas estejam alinhadas com sua intenção para esses servidores.

Desativar recursos de gerenciamento desnecessários

Para um ativo de Nível 0, você deve usar os controles de segurança do agente local para desabilitar qualquer funcionalidade não utilizada no agente para evitar qualquer uso intencional — ou acidental — desses recursos para fazer alterações no servidor. O que está incluído:

- Desativando os recursos de acesso remoto

- Definir uma lista de permissões de extensão para as extensões que pretende utilizar ou desativar o gestor de extensões se não estiver a utilizar extensões

- Desativando o agente de configuração da máquina se você não pretende usar políticas de configuração da máquina

O exemplo a seguir mostra como bloquear o agente de Máquina Conectada do Azure para um controlador de domínio que precisa usar o Agente do Monitor do Azure para coletar logs de segurança para o Microsoft Sentinel e o Microsoft Defender for Servers para proteção contra ameaças de malware:

azcmagent config set incomingconnections.enabled false

azcmagent config set guestconfiguration.enabled false

azcmagent config set extensions.allowlist “Microsoft.Azure.Monitor/AzureMonitorWindowsAgent,Microsoft.Azure.AzureDefenderForServers/MDE.Windows”