Usar conectividade privada para clusters Kubernetes habilitados para Arc com link privado (visualização)

O Azure Private Link permite que você vincule com segurança os serviços do Azure à sua rede virtual usando pontos de extremidade privados. Isso significa que você pode conectar seus clusters Kubernetes locais com o Azure Arc e enviar todo o tráfego por uma Rota Expressa do Azure ou conexão VPN site a site em vez de usar redes públicas. No Azure Arc, você pode usar um modelo de Escopo de Link Privado para permitir que vários clusters Kubernetes se comuniquem com seus recursos do Azure Arc usando um único ponto de extremidade privado.

Este documento aborda quando usar e como configurar o Azure Arc Private Link (visualização).

Importante

O recurso Azure Arc Private Link está atualmente em PREVIEW em todas as regiões onde o Kubernetes habilitado para Azure Arc está presente, exceto no Sudeste Asiático. Veja Termos de Utilização Complementares da Pré-visualizações do Microsoft Azure para obter os termos legais que se aplicam às funcionalidades do Azure que estão na versão beta, na pré-visualização ou que ainda não foram lançadas para disponibilidade geral.

Vantagens

Com Private Link você pode:

- Conecte-se de forma privada ao Azure Arc sem abrir nenhum acesso à rede pública.

- Certifique-se de que os dados do cluster Kubernetes habilitado para Arc só sejam acessados por meio de redes privadas autorizadas.

- Impeça a exfiltração de dados de suas redes privadas definindo clusters Kubernetes habilitados para Azure Arc específicos e outros recursos de serviços do Azure, como o Azure Monitor, que se conectam por meio de seu ponto de extremidade privado.

- Conecte com segurança sua rede local privada ao Azure Arc usando o ExpressRoute e o Private Link.

- Mantenha todo o tráfego dentro da rede de backbone do Microsoft Azure.

Para obter mais informações, consulte Principais benefícios do Azure Private Link.

Como funciona

O Escopo de Link Privado do Azure Arc conecta pontos de extremidade privados (e as redes virtuais nas quais eles estão contidos) a um recurso do Azure, neste caso, clusters Kubernetes habilitados para Azure Arc. Quando você habilita uma extensão de cluster do Kubernetes habilitada para Arc, a conexão com outros recursos do Azure pode ser necessária para esses cenários. Por exemplo, com o Azure Monitor, os logs coletados do cluster são enviados para o espaço de trabalho do Log Analytics.

A conectividade com os outros recursos do Azure de um cluster Kubernetes habilitado para Arc listado anteriormente requer a configuração do Private Link para cada serviço. Para obter um exemplo, consulte Link privado para o Azure Monitor.

Limitações atuais

Considere essas limitações atuais ao planejar a configuração do Private Link.

Você pode associar apenas um Escopo de Link Privado do Azure Arc a uma rede virtual.

Um cluster Kubernetes habilitado para Azure Arc só pode se conectar a um Escopo de Link Privado do Azure Arc.

Todos os clusters Kubernetes locais precisam usar o mesmo ponto de extremidade privado resolvendo as informações corretas do ponto de extremidade privado (nome do registro FQDN e endereço IP privado) usando o mesmo encaminhador DNS. Para obter mais informações, consulte Valores de zona DNS privada do Ponto de Extremidade Privado do Azure. O cluster Kubernetes habilitado para Azure Arc, o Escopo de Link Privado do Azure Arc e a rede virtual devem estar na mesma região do Azure. O Ponto de Extremidade Privado e a rede virtual também devem estar na mesma região do Azure, mas essa região pode ser diferente da do seu Escopo de Link Privado do Azure Arc e do cluster Kubernetes habilitado para Arc.

O tráfego para as tags de serviço Microsoft Entra ID, Azure Resource Manager e Microsoft Container Registry deve ser permitido por meio do firewall de rede local durante a visualização.

Os recursos do Azure Arc que utilizam o Private Link e aqueles que não o fazem não podem compartilhar a mesma zona VNET ou DNS. Os recursos do Azure Arc sem Link Privado devem ser resolvidos para pontos de extremidade públicos.

Outros serviços do Azure que você usa, como o Azure Monitor, podem exigir seus próprios pontos de extremidade privados em sua rede virtual.

Nota

O recurso Cluster Connect (e, portanto, o local personalizado) não é suportado atualmente em clusters Kubernetes habilitados para Azure Arc com conectividade privada habilitada. A conectividade de rede usando links privados para serviços do Azure Arc, como serviços de dados habilitados para Azure Arc e serviços de Aplicativo habilitados para Azure Arc que usam esses recursos, também não são suportados no momento.

Extensões de cluster que suportam conectividade de rede através de ligações privadas

Nos clusters Kubernetes habilitados para Azure Arc configurados com links privados, essas extensões oferecem suporte à conectividade de ponta a ponta por meio de links privados:

Planejando sua configuração de Link Privado

Para conectar seu cluster Kubernetes ao Azure Arc por meio de um link privado, configure sua rede da seguinte maneira:

- A subscrição em que o Private link Scope está presente deve ser registada para

Microsoft.kuberneteseMicrosoft.kubernetes.Configurations. - Estabeleça uma conexão entre sua rede local e uma rede virtual do Azure usando uma VPN site a site ou um circuito de Rota Expressa .

- Implante um Escopo de Link Privado do Azure Arc, que controla quais clusters do Kubernetes podem se comunicar com o Azure Arc em pontos de extremidade privados, e associe-o à sua rede virtual do Azure usando um ponto de extremidade privado.

- Atualize a configuração de DNS na sua rede local para resolver os endereços de ponto de extremidade privados.

- Configure seu firewall local para permitir o acesso ao Microsoft Entra ID, ao Azure Resource Manager e ao Microsoft Container Registry.

- Associe os clusters Kubernetes habilitados para Azure Arc ao Escopo de Link Privado do Azure Arc.

- Opcionalmente, implante pontos de extremidade privados para outros serviços do Azure usados com seu cluster Kubernetes habilitado para Azure Arc, como o Azure Monitor.

O restante deste artigo pressupõe que você já configurou seu circuito de Rota Expressa ou conexão VPN site a site.

Configuração de rede

O Kubernetes habilitado para Azure Arc integra-se a vários serviços do Azure para trazer gerenciamento e governança de nuvem para seus clusters Kubernetes híbridos. A maioria destes serviços já oferece terminais privados. No entanto, você precisa configurar seu firewall e regras de roteamento para permitir o acesso ao Microsoft Entra ID e ao Azure Resource Manager pela Internet até que esses serviços ofereçam pontos de extremidade privados. Você também deve permitir o acesso ao Registro de Contêiner da Microsoft (e ao AzureFrontDoor.FirstParty como precursor do Registro de Contêiner da Microsoft) para extrair imagens e gráficos de leme para habilitar serviços como o Azure Monitor e para a configuração inicial de agentes do Azure Arc em clusters Kubernetes.

Há duas maneiras de habilitar essa configuração:

Se a sua rede estiver configurada para encaminhar todo o tráfego ligado à Internet através do circuito VPN do Azure ou da Rota Expressa, pode configurar o grupo de segurança de rede (NSG) associado à sua sub-rede no Azure para permitir o acesso TCP 443 (HTTPS) de saída ao Microsoft Entra ID, Azure Resource Manager, Azure Front Door e Microsoft Container Registry utilizando etiquetas de serviço. As regras do NSG devem ter a seguinte aparência:

Definição Regra do Microsoft Entra ID Regra do Azure Resource Manager Regra AzureFrontDoorFirstParty Regra do Registro de Contêiner da Microsoft Origem Rede Virtual Rede Virtual Rede Virtual Rede Virtual Intervalos de portas de origem * * * * Destino Etiqueta de Serviço Etiqueta de Serviço Etiqueta de Serviço Etiqueta de Serviço Etiqueta do serviço de destino AzureActiveDirectoryAzureResourceManagerAzureFrontDoor.FirstPartyMicrosoftContainerRegistryIntervalos de portas de destino 443 443 443 443 Protocolo TCP TCP TCP TCP Ação Permitir Permitir Permitir (entrada e saída) Permitir Prioridade 150 (deve ser inferior a quaisquer regras que bloqueiem o acesso à Internet) 151 (deve ser inferior a quaisquer regras que bloqueiem o acesso à Internet) 152 (deve ser inferior a quaisquer regras que bloqueiem o acesso à Internet) 153 (deve ser inferior a quaisquer regras que bloqueiem o acesso à Internet) Nome AllowAADOutboundAccessAllowAzOutboundAccessAllowAzureFrontDoorFirstPartyAccessAllowMCROutboundAccessComo alternativa, configure o firewall em sua rede local para permitir o acesso TCP 443 (HTTPS) de saída à ID do Microsoft Entra, ao Gerenciador de Recursos do Azure e ao Registro de Contêiner da Microsoft, e o acesso de entrada e saída ao

AzureFrontDoor.FirstPartyuso de arquivos de marca de serviço baixáveis. O arquivo JSON contém todos os intervalos de endereços IP públicos usados pelo Microsoft Entra ID, Azure Resource ManagerAzureFrontDoor.FirstPartye Microsoft Container Registry e é atualizado mensalmente para refletir quaisquer alterações. A etiqueta de serviço do Microsoft Entra éAzureActiveDirectory, a etiqueta de serviço do Azure Resource Manager éAzureResourceManager, a etiqueta de serviço do Microsoft Container Registry éMicrosoftContainerRegistry, e a etiqueta de serviço do Azure Front Door éAzureFrontDoor.FirstParty. Consulte o administrador de rede e o fornecedor de firewall de rede para saber como configurar as regras de firewall.

Criar um escopo de link privado do Azure Arc

Inicie sessão no portal do Azure.

Vá para Criar um recurso no portal do Azure e procure Escopo de Link Privado do Azure Arc e selecione Criar. Como alternativa, vá diretamente para a página Escopos de Link Privado do Azure Arc no portal do Azure e selecione Criar escopo de link do Azure Arc Private.

Selecione uma assinatura e um grupo de recursos. Durante a visualização, sua rede virtual e clusters Kubernetes habilitados para Azure Arc devem estar na mesma assinatura que o Escopo de Link Privado do Azure Arc.

Dê um nome ao Escopo de Link Privado do Azure Arc.

Para exigir que cada cluster Kubernetes habilitado para Arc associado a este Escopo de Link Privado do Arco do Azure envie dados para o serviço por meio do ponto de extremidade privado, selecione Permitir acesso à rede pública. Se você fizer isso, os clusters do Kubernetes associados a esse Escopo de Link Privado do Arco do Azure poderão se comunicar com o serviço por meio de redes públicas ou privadas. Você pode alterar essa configuração depois de criar o escopo, conforme necessário.

Selecione Rever + criar.

Após a conclusão da validação, selecione Criar.

Criar um ponto final privado

Depois que o escopo do Azure Arc Private Link for criado, você precisará conectá-lo a uma ou mais redes virtuais usando um ponto de extremidade privado. O ponto de extremidade privado expõe o acesso aos serviços do Azure Arc em um IP privado em seu espaço de endereço de rede virtual.

O Ponto de Extremidade Privado em sua rede virtual permite que ele alcance pontos de extremidade de cluster Kubernetes habilitados para Azure Arc por meio de IPs privados do pool da sua rede, em vez de usar para os IPs públicos desses pontos de extremidade. Isso permite que você continue usando seus clusters Kubernetes habilitados para Azure Arc sem abrir sua VNet para tráfego de saída não solicitado. O tráfego do Ponto de Extremidade Privado para seus recursos passa pelo Microsoft Azure e não é roteado para redes públicas.

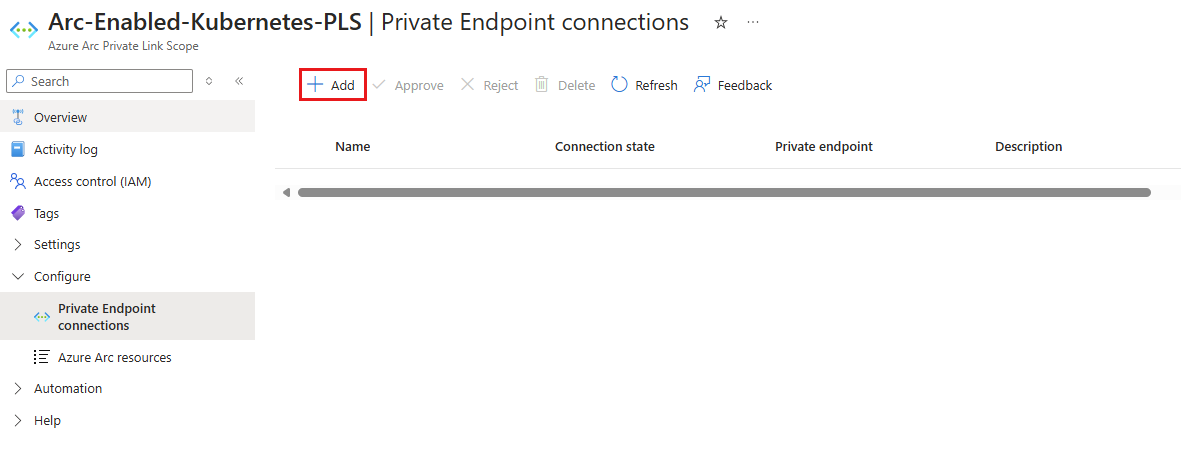

No portal do Azure, navegue até o recurso Escopo de Link Privado do Azure Arc.

No menu de recursos, em Configurar, selecione Conexões de ponto de extremidade privado.

Selecione Adicionar para iniciar o processo de criação do ponto de extremidade. Você também pode aprovar conexões que foram iniciadas no Centro de Link Privado selecionando-as e, em seguida, selecionando Aprovar.

Selecione a assinatura e o grupo de recursos e insira um nome para o ponto de extremidade. Selecione a mesma região da sua rede virtual.

Selecione Next: Resource.

Na página Recurso, se esses valores ainda não estiverem selecionados, faça o seguinte:

- Selecione a assinatura que contém seu recurso Escopo de Link Privado do Azure Arc.

- Em Tipo de recurso, escolha

Microsoft.HybridCompute/privateLinkScopes. - Em Recurso, escolha o Escopo de Link Privado do Azure Arc que você criou anteriormente.

- Selecione Next: Virtual Network.

Na página Rede Virtual:

- Selecione a rede virtual e a sub-rede a partir da qual você deseja se conectar aos clusters Kubernetes habilitados para Azure Arc.

- Selecione Next: DNS.

Na página DNS:

Em Integrar com zona DNS privada, selecione Sim. É criada uma nova Zona DNS Privada.

Como alternativa, se preferir gerenciar registros DNS manualmente, selecione Não e, em seguida, conclua a configuração do Link Privado, incluindo este ponto de extremidade privado e a configuração do Escopo Privado. Em seguida, configure seu DNS de acordo com as instruções nos valores de zona DNS privada do Ponto de Extremidade Privado do Azure. Não crie registos vazios como preparação da configuração da Ligação Privada. Os registros DNS criados podem substituir as configurações existentes e afetar sua conectividade com clusters Kubernetes habilitados para Arc.

Importante

A mesma zona VNET/DNS não pode ser usada para recursos do Arc usando link privado e aqueles que não usam link privado. Os recursos do Arc que não estão conectados ao link privado devem ser resolvidos para pontos de extremidade públicos.

Selecione Rever + criar.

Deixe a validação passar.

Selecione Criar.

Configurar o encaminhamento DNS local

Seus clusters Kubernetes locais precisam ser capazes de resolver os registros DNS de link privado para os endereços IP de ponto de extremidade privados. As etapas de configuração variam dependendo se você usa zonas DNS privadas do Azure para manter registros DNS ou seu próprio servidor DNS local.

Configuração de DNS usando zonas DNS privadas integradas ao Azure

Se você selecionou Sim para Integrar com zona DNS privada ao criar o ponto de extremidade privado, seus clusters Kubernetes locais devem ser capazes de encaminhar consultas DNS para os servidores DNS internos do Azure para resolver corretamente os endereços de ponto de extremidade privados. Você precisa de um encaminhador DNS no Azure (uma VM criada especificamente ou uma instância do Firewall do Azure com proxy DNS habilitado), após o qual você pode configurar seu servidor DNS local para encaminhar consultas ao Azure para resolver endereços IP de ponto de extremidade privados.

Para obter mais informações, consulte Resolvedor privado do Azure com encaminhador DNS local.

Configuração manual do servidor DNS

Se você optou por não usar zonas DNS privadas do Azure durante a criação do ponto de extremidade privado, deverá criar os registros DNS necessários em seu servidor DNS local.

- No portal do Azure, navegue até o recurso de ponto de extremidade privado associado à sua rede virtual e escopo de link privado.

- No menu de serviço, em Configurações, selecione Configuração de DNS para ver uma lista dos registros DNS e endereços IP correspondentes que você precisa configurar no servidor DNS. Os FQDNs e endereços IP serão alterados com base na região selecionada para seu ponto de extremidade privado e nos endereços IP disponíveis em sua sub-rede.

- Siga as orientações do fornecedor do servidor DNS para adicionar as zonas DNS e os registos A necessários para corresponder à tabela no portal. Certifique-se de selecionar um servidor DNS com escopo apropriado para sua rede. Cada cluster Kubernetes que usa esse servidor DNS agora resolve os endereços IP de ponto de extremidade privados e deve ser associado ao Escopo de Link Privado do Azure Arc, ou a conexão será recusada.

Configurar ligações privadas

Nota

A configuração de links privados para clusters Kubernetes habilitados para Azure Arc é suportada a partir da versão 1.3.0 da extensão CLI, mas requer a connectedk8s versão da CLI do Azure maior que 2.3.0. Se você usar uma versão maior que 1.3.0 para a connectedk8s extensão CLI, introduzimos validações para verificar e conectar com êxito o cluster ao Azure Arc somente se você estiver executando a versão da CLI do Azure maior que 2.3.0.

Você pode configurar links privados para um cluster Kubernetes habilitado para Azure Arc existente ou ao integrar um cluster Kubernetes ao Azure Arc pela primeira vez usando o seguinte comando:

az connectedk8s connect -g <resource-group-name> -n <connected-cluster-name> -l <location> --enable-private-link true --private-link-scope-resource-id <pls-arm-id>

| Nome do parâmetro | Description |

|---|---|

--enable-private-link |

Habilita o recurso de link privado se definido como True. |

--private-link-scope-resource-id |

ID do recurso de escopo de link privado criado anteriormente. Por exemplo: /subscriptions//resourceGroups//providers/Microsoft.HybridCompute/privateLinkScopes/ |

Para clusters Kubernetes habilitados para Azure Arc que foram configurados antes de configurar o escopo de link privado do Azure Arc, configure links privados no portal do Azure usando as seguintes etapas:

- No portal do Azure, navegue até o recurso Escopo de Link Privado do Azure Arc.

- No menu de serviço, em Configurar, selecione Recursos do Azure Arc. Em seguida, selecione Adicionar.

- Você verá todos os clusters do Kubernetes habilitados para Arc na mesma assinatura e região do seu Escopo de Link Privado. Marque a caixa para cada cluster do Kubernetes que você deseja associar ao Escopo de Link Privado. Quando terminar, escolha Selecionar para salvar as alterações.

Resolução de Problemas

Se tiver problemas, as seguintes sugestões podem ajudar:

Verifique seu servidor DNS local para verificar se ele está encaminhando para o DNS do Azure ou se está configurado com registros A apropriados em sua zona de link privado. Esses comandos de pesquisa devem retornar endereços IP privados em sua rede virtual do Azure. Se eles resolverem endereços IP públicos, verifique novamente a configuração de DNS do servidor e da rede.

nslookup gbl.his.arc.azure.com nslookup agentserviceapi.guestconfiguration.azure.com nslookup dp.kubernetesconfiguration.azure.comPara problemas de integração do cluster Kubernetes, confirme se você adicionou as tags de serviço Microsoft Entra ID, Azure Resource Manager, AzureFrontDoor.FirstParty e Microsoft Container Registry ao firewall da rede local.

Para obter mais dicas de solução de problemas, consulte Solucionar problemas de conectividade do Ponto de Extremidade Privado do Azure.

Próximos passos

- Saiba mais sobre o Ponto de Extremidade Privado do Azure.

- Saiba como solucionar problemas de conectividade do Ponto Final Privado do Azure.

- Saiba como configurar o Private Link para o Azure Monitor.