Acesso de conexão de cluster a clusters Kubernetes habilitados para Azure Arc

O recurso de conexão de cluster Kubernetes habilitado para Arco do Azure fornece conectividade ao apiserver cluster sem exigir que nenhuma porta de entrada seja habilitada no firewall. Um agente de proxy reverso em execução no cluster pode iniciar com segurança uma sessão com o serviço Azure Arc de maneira de saída.

A conexão de cluster permite que os desenvolvedores acessem seus clusters de qualquer lugar para desenvolvimento e depuração interativos. Ele também permite que usuários e administradores de cluster acessem ou gerenciem seus clusters de qualquer lugar. Você pode até mesmo usar agentes/corredores hospedados do Azure Pipelines, Ações do GitHub ou qualquer outro serviço de CI/CD hospedado para implantar aplicativos em clusters locais, sem exigir agentes autohospedados.

Arquitetura

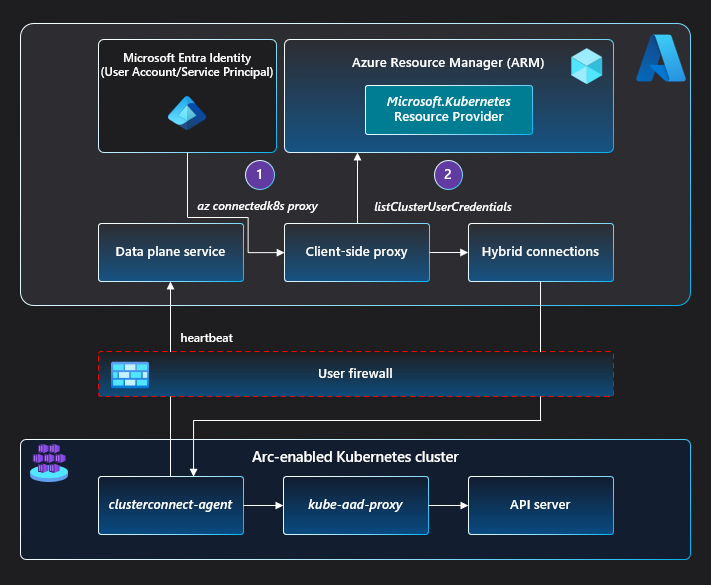

No lado do cluster, um agente de proxy reverso chamado clusterconnect-agent, implantado como parte do gráfico Helm do agente, faz chamadas de saída para o serviço Azure Arc para estabelecer a sessão.

Quando o usuário chama az connectedk8s proxy:

- O binário de proxy do Azure Arc é baixado e girado como um processo na máquina cliente.

- O proxy do Azure Arc busca um

kubeconfigarquivo associado ao cluster Kubernetes habilitado para Azure Arc no qual oaz connectedk8s proxyé invocado.- O proxy do Azure Arc usa o token de acesso do Azure do chamador e o nome da ID do Azure Resource Manager.

- O

kubeconfigarquivo, salvo na máquina pelo proxy do Azure Arc, aponta a URL do servidor para um ponto de extremidade no processo de proxy do Azure Arc.

Quando um usuário envia uma solicitação usando este kubeconfig arquivo:

- O proxy do Azure Arc mapeia o ponto de extremidade que recebe a solicitação para o serviço Azure Arc.

- Em seguida, o serviço Azure Arc encaminha a solicitação para a

clusterconnect-agentexecução no cluster. - O

clusterconnect-agentpassa a solicitação para okube-aad-proxycomponente, que executa a autenticação do Microsoft Entra na entidade chamadora. - Após a autenticação do Microsoft Entra,

kube-aad-proxyusa a representação do usuário do Kubernetes para encaminhar a solicitação para o clusterapiserver.

Próximos passos

- Use nosso início rápido para conectar um cluster do Kubernetes ao Azure Arc.

- Aceda ao cluster de forma segura a partir de qualquer lugar utilizando a ligação ao cluster.