Limitar o impacto dos ataques de ransomware

O próximo passo para limitar o impacto de ataques de ransomware é proteger funções com privilégios – os tipos de funções onde as pessoas lidam com muitas informações privilegiadas em uma organização.

Esta fase de prevenção de ransomware tem como objetivo impedir que atores de ameaças obtenham amplo acesso aos seus sistemas.

Quanto mais acesso um criminoso cibernético tiver à sua organização e dispositivos, maior será o potencial de dano aos seus dados e sistemas.

Importante

Leia toda a série sobre prevenção de ransomware e torne sua organização resistente a ataques cibernéticos.

Criar uma estratégia de acesso privilegiado contra ransomware

Você deve aplicar uma estratégia completa e abrangente para reduzir os riscos de comprometimento dos acessos privilegiados.

Qualquer outro controle de segurança que você implementar pode ser facilmente invalidado por um ator de ameaça com acesso privilegiado ao seu ambiente. Atores mal-intencionados podem obter acesso usando engenharia social e até mesmo aproveitar a IA para gerar e renderizar códigos e URLs maliciosos. Os autores de ameaças de ransomware usam o acesso privilegiado como atalho para controlar todos os ativos críticos da organização para ataque e extorsão subsequente.

Quem é responsável no programa ou projeto

Esta tabela descreve uma estratégia de acesso com privilégios para evitar ataques de ransomware em termos de uma hierarquia de gerenciamento de patrocínio/programa/projeto a fim de impulsionar os resultados.

| Lead | Implementador | Responsabilidade |

|---|---|---|

| CISO ou CIO | Patrocínio executivo | |

| Líder do programa | Impulsionar resultados e colaboração entre equipes | |

| Arquitetos de TI e de Segurança | Priorizar a integração de componentes às arquiteturas | |

| Gerenciamento de identidades e de chaves | Implementar alterações de identidade | |

| Equipe de Produtividade/Usuário Final Central de TI | Implementar alterações em dispositivos e no locatário do Office 365 | |

| Padrões e Política de Segurança | Atualizar documentos de política e padrões | |

| Gerenciamento de Conformidade de Segurança | Monitorar para garantir a conformidade | |

| Equipe de Formação do Usuário | Atualizar as diretrizes de senha | |

Lista de verificação da estratégia de acesso privilegiado contra ransomware

Crie uma estratégia de várias partes usando as diretrizes de https://aka.ms/SPA que incluem essa lista de verificação.

| Concluído | Tarefa | Descrição |

|---|---|---|

| Imponha a segurança de sessão de ponta a ponta. | Valida explicitamente a confiança de usuários e dispositivos antes de permitir o acesso a interfaces administrativas (usando o Acesso Condicional do Microsoft Entra). | |

| Proteja e monitore sistemas de identidade. | Impede ataques de escalonamento de privilégios, incluindo diretórios, gerenciamento de identidades, contas de administrador e grupos, e configuração de concessão de consentimento. | |

| Atenue a passagem lateral. | Evita que o comprometimento de apenas um dispositivo leve imediatamente ao controle de muitos ou de todos os outros dispositivos que usam senhas de contas locais, senhas de conta de serviço ou outros segredos. | |

| Proporcione uma rápida resposta a ameaças. | Limita o acesso e o tempo de um adversário no ambiente. Confira Detecção e resposta para obter mais informações. | |

Resultados e linhas do tempo da implementação

Tente alcançar esses resultados dentro de 30 a 90 dias:

100% dos administradores são obrigados a usar estações de trabalho seguras

100% das senhas de servidor/estação de trabalho locais são aleatórias

100% das mitigações de elevação de privilégio são implantadas

Detecção e resposta ao ransomware

Sua organização precisa de detecção e correção responsivas contra ataques comuns em pontos de extremidade, emails e identidades. Cada minuto importa.

Você deve corrigir rapidamente os pontos de entrada de ataque comuns para limitar o tempo que o ator de ameaça terá dentro do ambiente da sua organização.

Quem é responsável no programa ou projeto

Esta tabela descreve a melhoria do seu recurso de detecção e resposta em relação ao ransomware em termos da hierarquia de gerenciamento de patrocínio/programa/projeto a fim de determinar e impulsionar os resultados.

| Lead | Implementador | Responsabilidade |

|---|---|---|

| CISO ou CIO | Patrocínio executivo | |

| Líder do programa nas Operações de Segurança | Impulsionar resultados e colaboração entre equipes | |

| Equipe de Infraestrutura Central de TI | Implementar agentes/recursos de cliente e servidor | |

| Operações de segurança | Integrar as novas ferramentas aos processos de operações de segurança | |

| Equipe de Produtividade/Usuário Final Central de TI | Habilitar recursos para os aplicativos do Defender para Pontos de Extremidade, do Defender para Office 365, do Defender para Identidade e do Defender para Nuvem | |

| Equipe de Identidade Central de IT | Implementar a segurança do Microsoft Entra e o Defender para Identidade | |

| Arquitetos de segurança | Recomendações sobre configuração, padrões e ferramentas | |

| Padrões e Política de Segurança | Atualizar documentos de política e padrões | |

| Gerenciamento de Conformidade de Segurança | Monitorar para garantir a conformidade | |

Lista de verificação de detecção e resposta ao ransomware

Aplique estas melhores práticas para aprimorar seus níveis de detecção e resposta.

| Concluído | Tarefa | Descrição |

|---|---|---|

| Priorize os pontos de entrada comuns: – Use ferramentas de Detecção e Resposta Estendidas (XDR) integradas, como o Microsoft Defender XDR para fornecer alertas de alta qualidade, bem como minimizar etapas manuais e atritos durante a resposta. – Monitore as tentativas de ataques de força bruta, como a pulverização de senha. |

Os operadores de ransomware (e outros) se concentram em pontos de extremidade, emails, identidade e RDP como pontos de entrada. | |

| Monitore a desabilitação da segurança por um adversário (geralmente como parte de uma cadeia de ataque), como: – Limpeza do log de eventos, especialmente o log de eventos de segurança e os logs operacionais do PowerShell. – Desativação de ferramentas e controles de segurança. |

Os agentes de ameaça alvejam as instalações de detecção de segurança para continuar seus ataques com mais tranquilidade. | |

| Não ignore malwares mais comuns. | Os agentes de ameaças que praticam ransomware compram com frequência o acesso às organizações de destino no mercado negro. | |

| Integre especialistas externos em processos para obter conhecimentos complementares, como a DART (Equipe de Detecção e Resposta) da Microsoft. | A experiência conta com detecção e recuperação. | |

| Use o Defender para Ponto de Extremidade para isolar rapidamente os dispositivos afetados. | A integração do Windows 11 e 10 facilita esse processo. | |

Próxima etapa

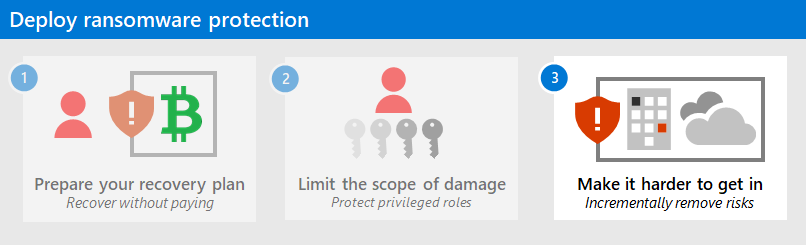

Continue com a Fase 3 para tornar difícil para um agente de ameaça entrar em seu ambiente, removendo os riscos de modo incremental.

Recursos adicionais de ransomware

Informações importantes da Microsoft:

- A crescente ameaça de ransomware, postagem no blog Microsoft On the Issues em 20 de julho de 2021

- Ransomware operado por humanos

- Proteger-se rapidamente contra ransomware e ameaças

- Relatório de Defesa Digital da Microsoft de 2021 (confira as páginas 10 a 19)

- Ransomware: um relatório de análise de ameaças contínua e generalizada no portal do Microsoft Defender

- Abordagem e estudo de caso relacionados a ransomware da Equipe de detecção e resposta da Microsoft (DART)

Microsoft 365:

- Implantar proteção contra ransomware no seu locatário do Microsoft 365

- Maximizar a resiliência contra ransomware com o Azure e o Microsoft 365

- Como se recuperar de um ataque de ransomware

- Proteção contra malware e ransomware

- Proteger seu computador Windows 10 de ransomware

- Lidando com o ransomware no SharePoint Online

- Relatórios de análise de ameaças para ransomware no portal do Microsoft Defender

Microsoft Defender XDR:

Microsoft Azure:

- Defesas do Azure contra ataque de ransomware

- Maximizar a resiliência contra ransomware com o Azure e o Microsoft 365

- Plano de backup e restauração para proteger contra ransomware

- Ajudar a proteger contra ransomware com o Backup do Microsoft Azure (vídeo de 26 minutos)

- Recuperar-se do comprometimento de identidades sistêmico

- Detecção avançada de ataques multiestágio no Microsoft Sentinel

- Detecção de fusão para ransomware no Microsoft Sentinel

Microsoft Defender para Aplicativos de Nuvem:

Postagens no blog da equipe de segurança da Microsoft sobre diretrizes de mitigação de ransomware:

Três etapas para evitar e recuperar-se de ransomware (setembro de 2021)

Um guia para combater o ransomware operado por humanos: parte 1 (setembro de 2021)

Principais etapas sobre como a Equipe de Detecção e Resposta (DART) da Microsoft conduz investigações de incidentes de ransomware.

Um guia para combater o ransomware operado por humanos: parte 2 (setembro de 2021)

Recomendações e melhores práticas.

-

Confira a seção Ransomware.

Ataques de ransomware operados por humanos: um desastre evitável (março de 2020)

Inclui uma análise de cadeia de ataques reais.

Resposta de ransomware: pagar ou não pagar? (Dezembro de 2019)

A Norsk Hydro responde a um ataque de ransomware com transparência (dezembro de 2019)