O que é o ransomware?

Na prática, um ataque de ransomware bloqueia o acesso aos seus dados até que um resgate seja pago.

Na verdade, ransomware é um tipo de malware ou ataque de segurança cibernética de phishing que destrói ou criptografa arquivos e pastas em um computador, servidor ou dispositivo.

Depois que dispositivos ou arquivos são bloqueados ou criptografados, os cibercriminosos podem extorquir dinheiro da empresa ou do proprietário do dispositivo em troca de uma chave para desbloquear os dados criptografados. Mas, mesmo quando pagos, os cibercriminosos podem nunca dar a chave para a empresa ou para o proprietário do dispositivo e interromper o acesso permanentemente.

O Microsoft Security Copilot aproveita a IA para ajudar a mitigar ataques de ransomware. Para obter mais soluções da Microsoft para ransomware, visite nossa biblioteca de soluções de Ransomware.

Como funcionam os ataques de ransomware?

O ransomware pode ser automatizado ou envolver mãos humanas em um teclado - um ataque operado por humanos, como visto em ataques recentes usando o LockBit ransomware.

Os ataques de ransomware operados por humanos envolvem os seguintes estágios:

Comprometimento inicial: O agente da ameaça obtém acesso pela primeira vez a um sistema ou ambiente após um período de reconhecimento para identificar pontos fracos na defesa.

Persistência e evasão da defesa: O agente da ameaça estabelece um ponto de apoio no sistema ou no ambiente usando um backdoor ou outro mecanismo que opera em segredo para evitar a detecção por equipes de resposta a incidentes.

Movimento lateral: O agente da ameaça usa o ponto de entrada inicial para migrar para outros sistemas conectados ao dispositivo comprometido ou ao ambiente de rede.

Acesso a credenciais: O agente da ameaça usa uma página de entrada falsa para coletar credenciais do usuário ou do sistema.

Roubo de dados: O agente da ameaça rouba dados financeiros ou outros dados de usuários ou sistemas comprometidos.

Impacto: O usuário ou a organização afetada pode sofrer danos materiais ou à reputação.

Um malware comum usado em campanhas de ransomware

Qakbot – usa phishing para espalhar links mal-intencionados, anexos mal-intencionados e remover conteúdis mal-intencionadas como o Cobalt Strike Beacon

Ryuk: criptografador de dados geralmente direcionado ao Windows

Trickbot: costuma ter como alvo os aplicativos da Microsoft, como o Excel e o Word. O Trickbot costumava ser entregue por meio de campanhas de email que usavam eventos atuais ou iscas financeiras para atrair usuários e convencê-los a abrir anexos de arquivos mal-intencionados ou clicar em links para sites que hospedam os arquivos mal-intencionados. Desde 2022, a mitigação da Microsoft para campanhas que usam esse malware parece ter perturbado sua utilidade.

Atores de ameaça predominantes associados a campanhas de ransomware

- LockBit: campanha de ransomware como serviço (RaaS) com motivação financeira e o ator de ameaças de ransomware mais prolífico no período 2023-24

- Black Basta: obtém acesso por meio de emails de spear phishing e usa o PowerShell para iniciar um conteúdo de criptografia

Como a Microsoft pode ajudar com um ataque de ransomware em andamento

Para ajudar a mitigar ataques de ransomware em andamento, o Microsoft Incident Response pode aproveitar e implantar o Microsoft Defender para Identidade , uma solução de segurança baseada em nuvem que ajuda a detectar e responder a ameaças relacionadas à identidade. Trazer o monitoramento de identidade para a resposta a incidentes antecipadamente ajuda a equipe de operações de segurança da organização afetada a recuperar o controle. A resposta a incidentes da Microsoft usa o Defender para Identidade para ajudar a identificar o escopo do incidente e as contas afetadas, proteger a infraestrutura crítica e remover o agente da ameaça. Em seguida, a equipe de resposta traz o Microsoft Defender para Ponto de Extremidade para rastrear os movimentos do agente da ameaça e interromper suas tentativas de usar contas comprometidas para entrar novamente no ambiente. Depois de conter o incidente e recuperar o controle administrativo total sobre o ambiente, o Microsoft Incident Response colabora com o cliente para ajudar a evitar futuros ataques cibernéticos.

Ataques automatizados de ransomware

Os ataques de ransomware de commodities geralmente são automatizados. Esses ataques cibernéticos podem se espalhar como um vírus, infectar dispositivos por meio de métodos como phishing de email e entrega de malware e exigem correção de malware.

Portanto, você pode proteger seu sistema de email usando o Microsoft Defender para Office 365 que protege contra malware e entrega de phishing. O Microsoft Defender para ponto de extremidade funciona junto com o Defender para Office 365 para detectar e bloquear automaticamente atividades suspeitas em seus dispositivos, enquanto o Microsoft Defender XDR4 detecta malware e tentativas de phishing precocemente.

Ataques de ransomware operados por humanos

O ransomware operado por humanos é o resultado de um ataque ativo de cibercriminosos que se infiltram na infraestrutura de TI local ou de nuvem de uma organização, elevam seus privilégios e implantam ransomware em dados críticos.

Esses ataques "hands-on-keyboard" geralmente têm como alvo organizações em vez de um único dispositivo.

Operado por humanos também significa que há um ator de ameaça humano usando seus insights sobre sistemas comuns e configurações incorretas de segurança. Eles visam infiltrar-se na organização, navegar na rede e adaptar-se ao ambiente e às suas fraquezas.

As marcas desses ataques de ransomware operados por humanos normalmente incluem roubo de credenciais e movimento lateral com uma elevação dos privilégios em contas roubadas.

As atividades podem ocorrer durante janelas de manutenção e envolvem lacunas na configuração de segurança descobertas por cibercriminosos. O objetivo é a implantação de uma carga útil de ransomware para quaisquer recursos de alto impacto nos negócios que os atores da ameaça escolherem.

Importante

Esses ataques podem ser catastróficos para as operações comerciais e são difíceis de serem eliminados, exigindo a expulsão completa do adversário para proteger contra futuros ataques. Ao contrário do ransomware de commodities que geralmente só requer correção de malware, o ransomware operado por humanos continuará ameaçando suas operações comerciais após o encontro inicial.

O impacto e a probabilidade de que os ataques de ransomware operados por humanos continuem

Proteção contra ransomware para sua organização

Primeiro, evite a entrega de phishing e malware com oMicrosoft Defender para Office 365 para proteger contra entrega de malware e de phishing, o Microsoft Defender para Ponto de Extremidade detecta e bloqueia automaticamente atividades suspeitas nos seus dispositivos e no Microsoft Defender XDR para detectar tentativas de malware e de phishing antecipadamente.

Para obter uma visão abrangente do ransomware e da ameaça e de como proteger sua organização, use as informações na apresentação do PowerPoint Plano de Projeto de Mitigação de Ransomware Operado por Humanos .

Siga a abordagem da Microsoft Incident Response para prevenção e mitigação de ransomware.

Avalie a situação analisando a atividade suspeita que alertou sua equipe sobre o ataque.

Que hora/data soube do incidente pela primeira vez? Quais logs estão disponíveis e há algum indício de que o ator está acessando os sistemas no momento?

Identifique os aplicativos de linha de negócios (LOB) afetados e coloque todos os sistemas afetados novamente on-line. O aplicativo afetado requer uma identidade que pode ter sido comprometida?

Os backups do aplicativo, da configuração e dos dados estão disponíveis e são verificados regularmente usando um exercício de restauração?

Determine o processo de recuperação de comprometimento (CR) para remover o agente da ameaça do ambiente.

Aqui está um resumo das diretrizes do Plano de Projeto de Mitigação de Ransomware Operado por Humanos da Microsoft:

O resumo das diretrizes no Plano de Projeto de Mitigação de Ransomware Operado por Humanos

- Os riscos de ransomware e de ataques baseados em extorsão são altos.

- No entanto, os ataques têm pontos fracos que podem reduzir a probabilidade de você ser atacado.

- Há três etapas para configurar sua infraestrutura para explorar os pontos fracos de ataque.

Para obter as três etapas para explorar as fraquezas de ataque, consulte a solução Proteger sua organização contra ransomware e extorsão para configurar rapidamente sua infraestrutura de TI para obter a melhor proteção:

- Prepare a sua organização para se recuperar de um ataque sem precisar pagar o resgate.

- Limite o escopo de danos de um ataque ransomware protegendo as funções privilegiadas.

- Torne mais difícil o acesso de um agente de ameaça ao seu ambiente, removendo riscos gradativamente.

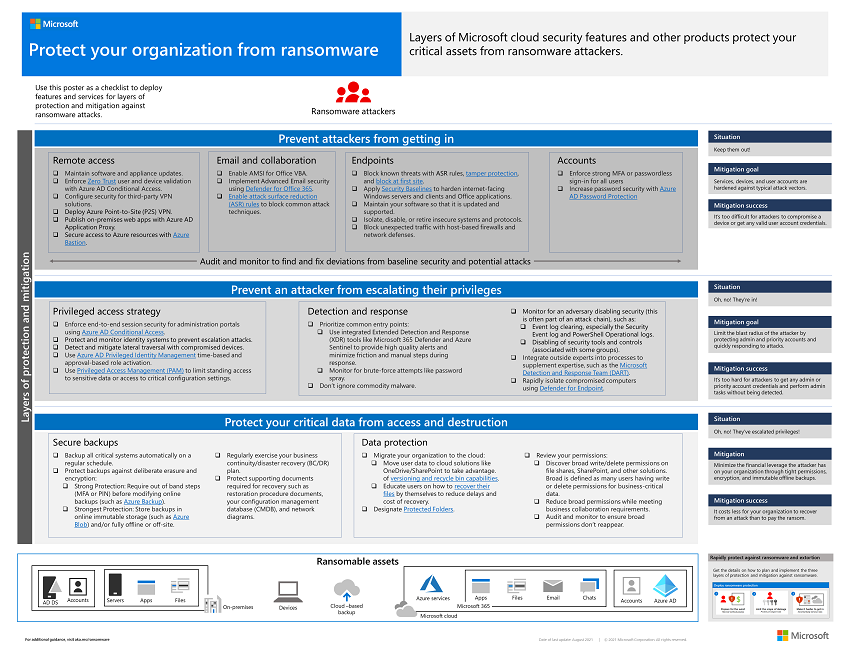

Baixe o pôster Proteja sua organização contra ransomware para obter uma visão geral das três fases como camadas de proteção contra ataques de ransomware.

Recursos adicionais de prevenção de ransomware

Informações importantes da Microsoft:

As últimas tendências de ransomware da Microsoft, blog de ransomware mais recente da Microsoft

Relatório de Defesa Digital da Microsoft 2024 Microsoft 365:

Implantar proteção contra ransomware no seu locatário do Microsoft 365

Microsoft Defender XDR:

Microsoft Defender para Aplicativos de Nuvem:

Microsoft Azure:

Microsoft Copilot para Segurança:

As principais estratégias de atenuação de ransomware da OpenAI, nas próprias palavras do ChatGPT, incluem:

Curadoria de dados de treinamento

Camadas e filtros de segurança

Teste empírico e agrupamento vermelho

Monitoramento contínuo

Pesquisa de alinhamento e segurança

Relatórios e comentários da comunidade

Parcerias e políticas

Para obter informações mais detalhadas, consulte a documentação oficial da OpenAI sobre sua abordagem de segurança de IA e mitigação de uso indevido.

Recursos de mitigação de ransomware da Segurança da Microsoft:

Veja a lista mais recente dos artigos sobre ransomware no Blog Segurança da Microsoft.