Funções e permissões de governação de dados no Microsoft Purview

Importante

Este artigo abrange as permissões de governação de dados do Microsoft Purview no novo portal do Microsoft Purview com Catálogo unificado.

- Para obter permissões de governação no novo portal do Microsoft Purview com Catálogo de Dados clássicos, veja Permissões de governação para o Catálogo de Dados clássico.

- Para obter permissões gerais no novo portal do Microsoft Purview, veja permissões no portal do Microsoft Purview.

- Para obter as permissões de risco e conformidade clássicas, veja as permissões no artigo portal de conformidade do Microsoft Purview.

- Para obter permissões de governação de dados no portal clássico do Microsoft Purview, veja o artigo permissões no portal de governação do Microsoft Purview.

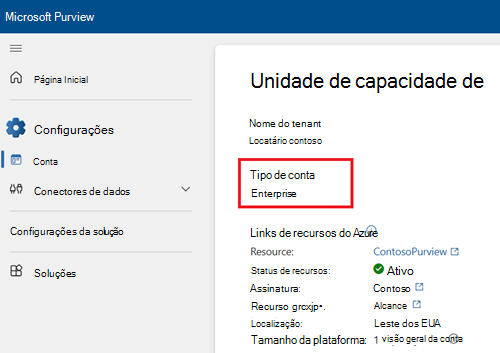

A governação de dados do Microsoft Purview tem duas soluções no Portal do Microsoft Purview: Mapa de Dados e Catálogo unificado. Estas soluções utilizam permissões ao nível do inquilino/organizacional, permissões de acesso a dados existentes e permissões de domínio/coleção para fornecer aos utilizadores acesso a ferramentas de governação e recursos de dados. O tipo de permissões disponíveis para utilização depende do tipo de conta do Microsoft Purview. Pode marcar o tipo de conta no portal do Microsoft Purview no card Definições e Conta.

| Tipo de Conta | Permissões de Inquilino/Organização | Permissões de acesso a dados | Permissões de domínio e coleção | permissões de Catálogo unificado |

|---|---|---|---|---|

| Grátis | x | x | ||

| Empresarial | x | x | x | x |

Para obter mais informações sobre cada tipo de permissão, veja estes guias:

- Permissões de inquilino/organização – atribuídas ao nível organizacional, fornecem permissões gerais e administrativas.

- Catálogo unificado permissões - permissões no Catálogo unificado do Microsoft Purview para que os utilizadores possam procurar e gerir o catálogo.

- Permissões ao nível do domínio e da coleção – permissões no Mapa de Dados do Microsoft Purview que concedem acesso a recursos de dados no Microsoft Purview.

- Permissões de acesso a dados – permissões que os utilizadores já têm nas respetivas origens de dados do Azure.

Para obter mais informações sobre a permissão com base no tipo de conta, veja estes guias:

Importante

Para os utilizadores recém-criados no Microsoft Entra ID, as permissões podem demorar algum tempo a propagar-se mesmo depois de terem sido aplicadas as permissões corretas.

Grupos de funções ao nível do inquilino

Atribuídos ao nível organizacional, os grupos de funções ao nível do inquilino fornecem permissões gerais e administrativas para o Mapa de Dados do Microsoft Purview e Catálogo unificado. Se estiver a gerir a sua conta do Microsoft Purview ou a estratégia de governação de dados da sua organização, provavelmente precisa de uma ou várias destas funções.

Os grupos de funções ao nível do inquilino de governação atualmente disponíveis são:

| Grupo de função | Descrição | Disponibilidade do tipo de conta |

|---|---|---|

| Administrador do Purview | Crie, edite e elimine domínios e efetue atribuições de funções. | Contas gratuitas e empresariais |

| Administradores de Origens de Dados | Gerir origens de dados e análises de dados no Mapa de Dados do Microsoft Purview. | Contas empresariais |

| Governação de Dados | Concede acesso a funções de governação de dados no Microsoft Purview. | Contas gratuitas e empresariais |

Para obter uma lista completa de todas as funções e grupos de funções disponíveis, não apenas para a governação de dados, veja funções e grupos de funções nos portais Microsoft Defender XDR e Microsoft Purview.

Como atribuir e gerir grupos de funções

Importante

Para atribuir funções no Microsoft Purview, é necessário atribuir a função de gestão de funções a um utilizador.

Para atribuir e gerir funções no Microsoft Purview, veja permissões no Microsoft Purview.

permissões de Catálogo unificado

O Catálogo unificado também utiliza três níveis de permissões para permitir que os utilizadores acedam às informações:

- Governação de dados – um grupo de funções ao nível do inquilino/organizacional que tem a função de Administração governação de dados. Essa função delega o primeiro nível de acesso para os criadores de domínios de governação. (Esta função não é apresentada no Catálogo unificado, mas afeta a sua capacidade de atribuir permissões no Catálogo unificado.)

- Permissões ao nível do catálogo – permissões para conceder propriedade a domínios de governação e acesso à gestão do estado de funcionamento.

- Permissões ao nível do domínio de governação – permissões para aceder e gerir recursos dentro de domínios de governação específicos.

Permissões ao nível do catálogo

As permissões atribuídas no próprio Catálogo unificado e fornecem apenas acesso de alto nível.

| Função | Descrição | Application |

|---|---|---|

| Criador de domínios de governação | Cria domínios e delega o proprietário do domínio de governação (ou permanece proprietário do domínio de governação por predefinição) | Catálogo unificado |

| Proprietário do estado de funcionamento dos dados | Criar, atualizar e ler artefactos na gestão do estado de funcionamento. | Gerenciamento de integridade |

| Leitor de estado de funcionamento dos dados | Pode ler artefactos na gestão do estado de funcionamento. | Gerenciamento de integridade |

Como atribuir funções ao nível do catálogo

Importante

Para poder atribuir funções no Microsoft Purview, um utilizador tem de ser um administrador de governação de dados ao nível do inquilino/organização.

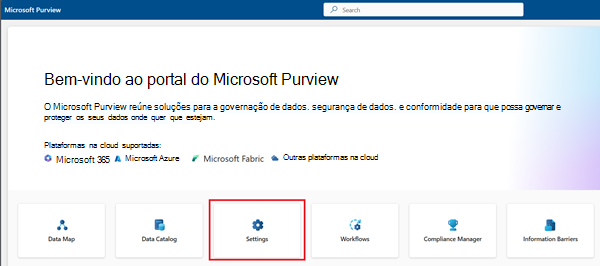

- No portal do Microsoft Purview, selecione Definições.

- Em Definições da solução, selecione Catálogo unificado.

- Selecione Funções e permissões.

- Selecione Criadores de domínios de governação ou outra função adicionar ícone de utilizador.

- Pesquise o utilizador que pretende adicionar.

- Selecione o usuário.

- Selecione Salvar.

Permissão ao nível do domínio de governação

Dica

O proprietário do domínio de Governação é importante delegar a alguém que executa a governação de dados ou Catálogo unificado uma vez que é uma função essencial para poder começar a criar domínios de governação, produtos de dados, termos do glossário, etc. Recomenda-se que tenha, pelo menos, duas pessoas atribuídas como proprietários de domínios de governação.

As permissões de domínio de governação fornecem acesso dentro de um domínio de governação específico e devem ser concedidas a especialistas em dados e utilizadores empresariais para ler e gerir objetos no domínio de governação.

Estas são as funções de domínio de governação atualmente disponíveis no Catálogo unificado:

| Função | Descrição |

|---|---|

| Proprietário do domínio de governação | Capacidade de delegar todas as outras permissões de domínio de governação, configurar alertas de análise de qualidade de dados e definir políticas de acesso ao nível do domínio. |

| Leitor de domínio de governação | Capacidade de ler domínios de governação e monitorizar os respetivos metadados e função. |

| Responsável pelos dados* | Crie, atualize e leia artefactos e políticas no respetivo domínio de governação. Também pode ler artefactos de outros domínios de governação. |

| Proprietário do produto de dados* | Crie, atualize e leia produtos de dados apenas no respetivo domínio de governação. Pode ler artefactos de outros domínios para criar relações entre os conceitos. |

| Catálogo de Dados leitor | Leia todos os conceitos publicados no catálogo em todos os domínios. |

| Responsável pela qualidade dos dados | Capaz de utilizar funcionalidades de qualidade de dados como a gestão de regras de qualidade de dados, análise da qualidade dos dados, informações de qualidade dos dados de navegação, agendamento de qualidade de dados, monitorização de tarefas, configuração de limiares e alertas. O responsável pela qualidade dos dados é uma subrole, pelo que o indivíduo também precisa do leitor de domínio Govennance e Catálogo de Dados funções de leitor para realizar trabalhos de gestão da qualidade dos dados. |

| Leitor de qualidade de dados | Procure todas as informações de qualidade de dados, definição de regras de qualidade de dados e ficheiros de erro de qualidade de dados. Esta função não pode executar a análise de qualidade de dados e a tarefa de criação de perfis de dados e esta função não terá acesso a informações ao nível da coluna de criação de perfis de dados como informações ao nível da coluna. Esta é uma subrole, para desempenhar esta função, o indivíduo também precisa de funções de leitor de domínio de Governação e Catálogo de Dados leitor. |

| Leitor de metadados de qualidade de dados | Procure informações de qualidade de dados (exceto informações ao nível da coluna de resultados de criação de perfis), definição de regras de qualidade de dados e classificações ao nível da regra. Esta função não terá acesso a registos de erros e não pode executar a criação de perfis e a tarefa de análise de DQ. Esta é uma subrole, para desempenhar esta função, o indivíduo também precisa de funções de leitor de domínio de Governação e Catálogo de Dados leitor. |

| Responsável pelo perfil de dados | Execute tarefas de criação de perfis de dados e tenha acesso para procurar detalhes de informações de criação de perfis. Esta função também pode navegar por todas as informações de qualidade de dados e monitorizar tarefas de criação de perfis. Esta função não pode criar regras e não pode executar a análise da qualidade dos dados. Esta é uma subrole, para desempenhar esta função, o indivíduo também precisa de funções de leitor de domínio de Governação e Catálogo de Dados leitor. |

| Leitor de perfis de dados | Esta função terá as permissões necessárias para procurar todas as informações de qualidade dos dados e pode desagregar os resultados da criação de perfis para procurar as estatísticas ao nível da coluna. Esta é uma subrole, para desempenhar esta função, o indivíduo também precisa de funções de leitor de domínio de Governação e Catálogo de Dados leitor. |

Observação

*Para poder adicionar recursos de dados a um produto de dados, os proprietários de produtos de dados e os responsáveis pelos dados também precisam de permissões de Mapa de Dados para ler esses recursos de dados no Mapa de Dados.

Como atribuir funções de domínio de governação

Importante

Para atribuir funções no Microsoft Purview, um utilizador tem de ser um proprietário de domínio de governação no domínio de governação. Esta função é atribuída por administradores de governação de dados ou criadores de domínios de governação.

As funções de domínio de governação são atribuídas no separador Funções num domínio de governação. Para obter mais informações, veja como gerir domínios de governação.

Permissões para procurar na Catálogo unificado completa

Não são necessárias permissões específicas no Catálogo unificado para poder procurar no Catálogo unificado. No entanto, procurar Catálogo unificado só devolverá recursos de dados relevantes que tenha permissões para visualizar no Mapa de Dados.

Os utilizadores podem encontrar um recurso de dados no Catálogo unificado quando:

- O utilizador procura produtos de dados num domínio de governação onde tem permissões de leitor de catálogo

- O utilizador tem, pelo menos, permissões de leitura num recurso do Azure ou do Microsoft Fabric disponível

- O utilizador tem permissões de leitor de dados num domínio ou coleção no Mapa de Dados onde o recurso está armazenado

As permissões para estes recursos são geridas ao nível dos recursos e ao nível do Mapa de Dados, respetivamente. Para obter mais informações sobre como fornecer este acesso, siga as ligações fornecidas.

Dica

Se o seu catálogo estiver bem organizado, os utilizadores empresariais do dia-a-dia não devem precisar de procurar no catálogo completo. Devem conseguir encontrar dados de que precisam em produtos de dados. Para obter mais informações sobre como configurar o Catálogo unificado, consulte Introdução ao Catálogo unificado e Catálogo unificado melhores práticas.

De que Catálogo unificado permissões preciso?

| Elemento | Ação | Administrador de governação de dados | Criador de domínios de governação | Proprietário do domínio de governação | Leitor do catálogo de dados | Responsável pelos dados | Proprietário do produto de dados | Proprietário do estado de funcionamento dos dados | Leitor de estado de funcionamento dos dados | Responsável pela qualidade dos dados | Leitor de qualidade de dados |

|---|---|---|---|---|---|---|---|---|---|---|---|

| Atribuições de funções de aplicação | Leitura | x | x | ||||||||

| Editar | x | x | |||||||||

| Domínios de governação | Leitura | x | x | x | x | x | x | ||||

| Editar | x | x | |||||||||

| Produtos de dados | Leitura | x | x | x | x | x | |||||

| Editar | x | ||||||||||

| Itens de estado de funcionamento | Leitura | x | x | ||||||||

| Editar | x | ||||||||||

| Itens de qualidade de dados | Leitura | x | x | x | |||||||

| Editar | x | ||||||||||

| Políticas de acesso a dados | Leitura | x | x | x | x | ||||||

| Editar | x | x |

Observação

Esta tabela abrange as noções básicas, mas não todas as funções e nem todos os cenários para cada função. Veja a lista completa de funções para obter detalhes completos.

funções de Catálogo unificado

Eis a lista completa de todas as funções utilizadas para aceder e gerir o Catálogo unificado.

| Função | Descrição | Nível da permissão | Ações disponíveis |

|---|---|---|---|

| Administrador de governação de dados | Delega o primeiro nível de acesso para criadores de domínios de governação e outras permissões ao nível da aplicação. | Inquilino/organização | roleassignment/read, roleassignment/write |

| Criador de domínios de governação | Cria domínios e delega o proprietário do domínio de governação (ou permanece proprietário do domínio de governação por predefinição). | Application | businessdomain/read, businessdomain/write |

| Proprietário do domínio de governação | Capacidade de delegar todas as outras permissões de domínio de governação, configurar alertas de análise de qualidade de dados e definir políticas de acesso ao nível do domínio. | Domínio de governação | roleassignment/read, roleassignment/write, businessdomain/read, businessdomain/write, dataquality/scope/read, dataquality/scope/write, dataquality/scheduledscan/read, dataquality/scheduledscan/write, dataquality/scheduledscan/execute, datahealth/alert/read, datahealth/alert/write, dataquality/monitoring/read, dataquality/monitoring/write, dataproduct/read, glossaryterm/read, okr/read, dataaccess/domainpolicy/read, dataaccess/domainpolicy/write, dataaccess/ dataproductpolicy/read, dataaccess/glossarytermpolicy/read |

| Catálogo de Dados leitor | Capacidade de ler todos os domínios, produtos de dados, políticas e OKRs publicados. | Domínio de governação | roleassignment/read, businessdomain/read, dataproduct/read, glossaryterm/read, okr/read, dataaccess/domainpolicy/read, dataaccess/glossarytermpolicy/read |

| Responsável pelos dados | Crie, atualize e leia elementos de dados críticos, termos do glossário, OKRs e políticas no respetivo domínio de governação. Também podem ler e criar relações com conceitos noutros domínios de governação. | Domínio de governação | roleassignment/read, businessdomain/read, dataquality/observer/write, dataproduct/read, data product/curate, glossaryterm/read, glossaryterm/write, okr/read, okr/write, dataaccess/domainpolicy/read, dataaccess/domainpolicy/write, dataaccess/dataproductpolicy/read, dataaccess/dataproductpolicy/write, dataaccess/glossarytermpolicy/read, dataaccess/glossarytermpolicy/write |

| Proprietário do produto de dados | Crie, atualize e leia produtos de dados apenas no respetivo domínio de governação. Também podem ler e criar relações com conceitos em domínios de governação. | Domínio de governação | roleassignment/read, businessdomain/read, dataproduct/write, dataproduct/read, glossaryterm/read, okr/read, dataaccess/domainpolicy/read, dataaccess/dataproductpolicy/read, dataaccess/dataproductpolicy/write, dataaccess/glossarytermpolicy/read |

| Proprietário do estado de funcionamento dos dados | Criar, atualizar e ler artefactos na gestão do estado de funcionamento. | Application | datahealth/read, datahealth/write |

| Leitor de estado de funcionamento dos dados | Pode ler artefactos na gestão do estado de funcionamento. | Application | datahealth/read |

| Responsáveis pela qualidade dos dados | Capaz de utilizar funcionalidades de qualidade de dados como a gestão de regras de qualidade de dados, análise da qualidade dos dados, criação de perfis de dados de navegação e informações de qualidade de dados, agendamento de qualidade de dados, monitorização de tarefas, configuração de limiares e alertas. | Domínio de governação | businessdomain/read, dataquality/scope/read, dataquality/scope/write, dataquality/scheduledscan/read, dataquality/scheduledscan/write, dataquality/scheduledscan/execute/action, datahealth/alert/read, datahealth/alert/write, dataquality/monitoring/read, dataquality/monitoring/write, dataquality/connection/write, dataquality/connection/read, dataquality/schemadetection/execute/action, dataquality/observer/read, dataquality/observer/write, dataquality/observer/observer/ execute/action, dataquality/history/scores/read, dataquality/history/ruledetails/read, dataquality/history/ruleerrorfile/read, dataquality/history/ruleerrorfile/delete, dataquality/history/delete, dataproduct/read, glossaryterm/read |

| Leitor de qualidade de dados | Procure todas as informações de qualidade de dados e definições de regras de qualidade de dados. Esta função não pode executar tarefas de análise e criação de perfis de dados de qualidade de dados e esta função não terá acesso a informações ao nível da coluna de criação de perfis de dados como informações ao nível da coluna. | Domínio de governação | dataquality/connection/read, dataquality/observer/read, dataquality/observer/execute/action, dataquality/history/scores/read, dataquality/history/ruledetails/read |

| Leitor de metadados de qualidade de dados | Procure informações de qualidade de dados (exceto informações ao nível da coluna de resultados de criação de perfis), definição de regras de qualidade de dados e classificações ao nível da regra. Esta função não terá acesso a registos de erros e não pode executar a criação de perfis e a tarefa de análise de DQ. Esta é uma subrole, para desempenhar esta função, o indivíduo também precisa de funções de leitor de domínio de Governação e Catálogo de Dados leitor. | Domínio de governação | dataquality/connection/read, dataquality/observer/read, dataquality/history/scores/read, dataquality/history/ruledetails/read |

| Responsável pelo perfil de dados | Execute tarefas de criação de perfis de dados e tenha acesso para procurar detalhes de informações de criação de perfis. Esta função também pode navegar por todas as informações de qualidade de dados e monitorizar tarefas de criação de perfis. Esta função não pode criar regras e não pode executar a análise da qualidade dos dados. Esta é uma subrole, para desempenhar esta função, o indivíduo também precisa de funções de leitor de domínio de Governação e Catálogo de Dados leitor. | Domínio de governação | dataquality/connection/read, dataquality/schemadetection/execute/action, dataquality/profile/read, dataquality/profile/execute/action, dataquality/profilehistory/read, dataquality/profilehistory/delete |

| Leitor de perfis de dados | Esta função terá permissões necessárias para procurar todas as informações de criação de perfis e pode desagregar os resultados da criação de perfis para procurar as estatísticas ao nível da coluna. | Domínio de governação | dataquality/connection/read, dataquality/profile/read, dataquality/profilehistory/read |

Permissões do Mapa de Dados

Os domínios e coleções são ferramentas utilizadas pelo Mapa de Dados para agrupar recursos, origens e outros artefactos numa hierarquia para deteção e para gerir o controlo de acesso no Mapa de Dados.

Permissões de domínio e coleção

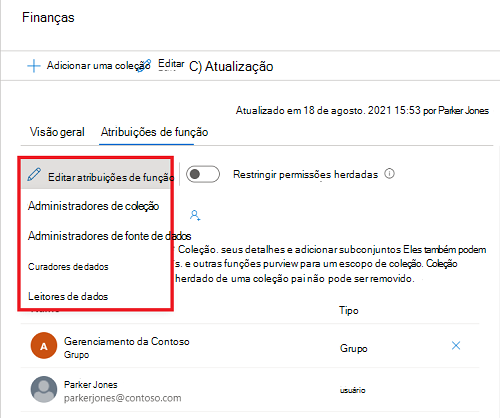

O Mapa de Dados utiliza um conjunto de funções predefinidas para controlar quem pode aceder ao quê na conta. Estas funções são:

- Administrador de domínio (apenas ao nível do domínio ) – pode atribuir permissões num domínio e gerir os respetivos recursos.

- Administrador de coleções – uma função para os utilizadores que terão de atribuir funções a outros utilizadores no portal de governação do Microsoft Purview ou gerir coleções. Os administradores de coleções podem adicionar utilizadores a funções em coleções onde são administradores. Também podem editar coleções, os respetivos detalhes e adicionar subcoleções. Um administrador de coleções na coleção de raiz também tem automaticamente permissão para o portal de governação do Microsoft Purview. Se o administrador da coleção de raiz alguma vez precisar de ser alterado, pode seguir os passos na secção abaixo.

- Curadores de dados – uma função que fornece acesso ao Catálogo unificado do Microsoft Purview para gerir recursos, configurar classificações personalizadas, criar e gerir termos do glossário e ver informações de património de dados. Os curadores de dados podem criar, ler, modificar, mover e eliminar recursos. Também podem aplicar anotações a recursos.

- Leitores de dados – uma função que fornece acesso só de leitura a recursos de dados, classificações, regras de classificação, coleções e termos do glossário.

- Administrador da origem de dados – uma função que permite a um utilizador gerir origens de dados e análises. Se um utilizador for concedido apenas à função de administrador de Origem de dados numa determinada origem de dados, pode executar novas análises com uma regra de análise existente. Para criar novas regras de análise, o utilizador também tem de ser concedido como funções de Leitor de dados ou Curador de dados .

- Leitor de informações – uma função que fornece acesso só de leitura a relatórios de informações para coleções em que o leitor de informações também tem, pelo menos, a função Leitor de dados . Para obter mais informações, veja permissões de informações.

- Autor da política – uma função que permite a um utilizador ver, atualizar e eliminar políticas do Microsoft Purview através da aplicação Política de dados no Microsoft Purview.

- Administrador de fluxo de trabalho – uma função que permite a um utilizador aceder à página de criação de fluxos de trabalho no portal de governação do Microsoft Purview e publicar fluxos de trabalho em coleções onde tem permissões de acesso. O administrador do fluxo de trabalho só tem acesso à criação, pelo que precisará de, pelo menos, permissão de Leitor de dados numa coleção para poder aceder ao portal de governação do Purview.

Observação

Neste momento, a função de autor de políticas do Microsoft Purview não é suficiente para criar políticas. A função de administrador da origem de dados do Microsoft Purview também é necessária.

Importante

O utilizador que criou a conta é automaticamente atribuído a administrador de domínio no domínio predefinido e administrador de coleção na coleção de raiz.

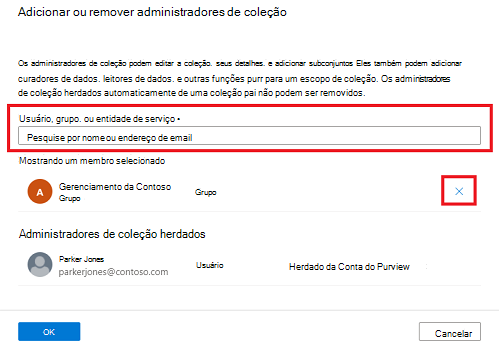

Adicionar atribuições de funções

Abra o Mapa de Dados do Microsoft Purview.

Selecione o domínio ou coleção onde pretende adicionar a atribuição de função.

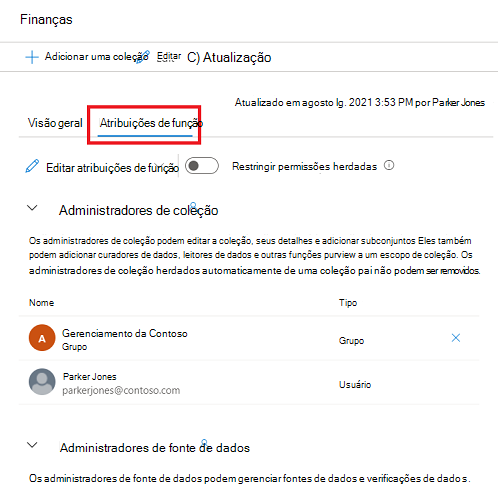

Selecione o separador Atribuições de funções para ver todas as funções numa coleção ou domínio. Apenas um administrador de coleção ou administrador de domínio pode gerir atribuições de funções.

Selecione Editar atribuições de funções ou o ícone de pessoa para editar cada membro da função.

Escreva na caixa de texto para procurar utilizadores que pretende adicionar ao membro da função. Selecione X para remover membros que não pretende adicionar.

Selecione OK para guardar as alterações e verá os novos utilizadores refletidos na lista de atribuições de funções.

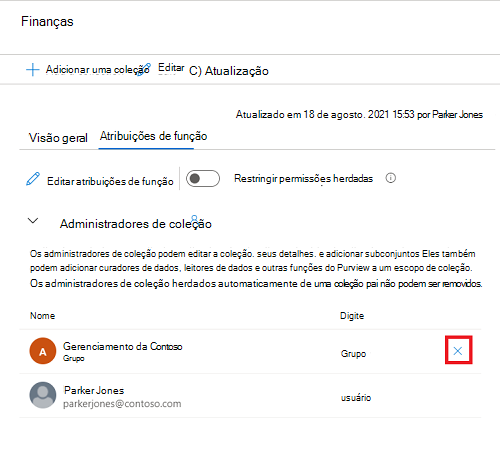

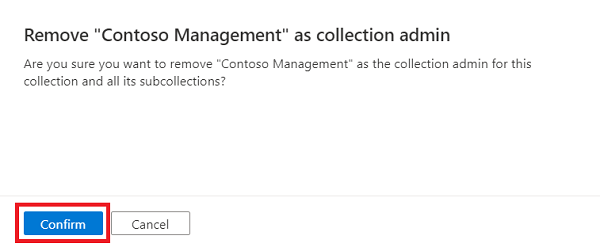

Remover atribuições de funções

Selecione o botão X junto ao nome de um utilizador para remover uma atribuição de função.

Selecione Confirmar se tem a certeza de que remove o utilizador.

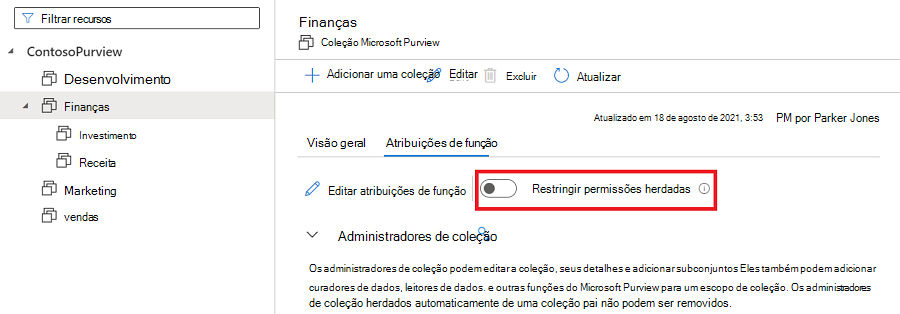

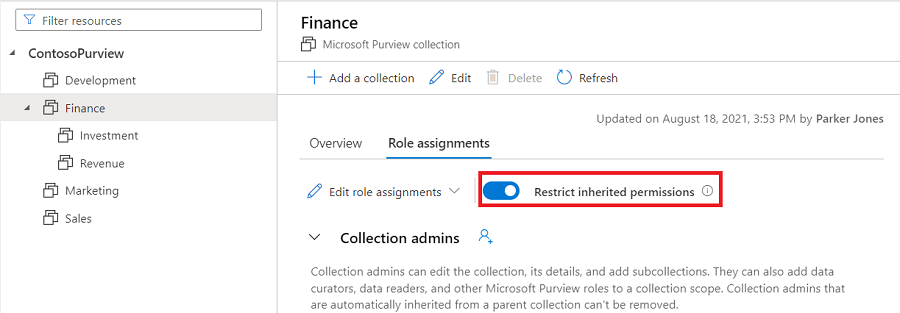

Restringir herança

As permissões de coleção são herdadas automaticamente da coleção principal. Pode restringir a herança de uma coleção principal em qualquer altura, utilizando a opção restringir permissões herdadas.

Observação

Atualmente, as permissões do domínio predefinido não podem ser restritas. Todas as permissões atribuídas no domínio predefinido serão herdadas pelas subcoleções diretas do domínio.

Depois de restringir a herança, terá de adicionar utilizadores diretamente à coleção restrita para lhes conceder acesso.

Navegue para a coleção onde pretende restringir a herança e selecione o separador Atribuições de funções .

Selecione Restringir permissões herdadas e selecione Restringir acesso na caixa de diálogo de pop-up para remover as permissões herdadas desta coleção e quaisquer subcoleções. As permissões de administrador da coleção não serão afetadas.

Após a restrição, os membros herdados são removidos das funções esperadas para o administrador da coleção.

Selecione o botão de alternar Restringir permissões herdadas novamente para reverter.

Dica

Para obter informações mais detalhadas sobre as funções disponíveis nas coleções, veja a quem deve ser atribuída a tabela de funções ou o exemplo de coleções.

Permissões de acesso a dados

As permissões de acesso a dados são permissões que os utilizadores já têm nas respetivas origens de dados do Azure. Estas permissões existentes também concedem permissão para aceder e gerir os metadados dessas origens, consoante o nível de permissões:

Atualmente, estas funcionalidades só estão disponíveis para algumas origens do Azure:

| Fonte de dados | Permissão de leitor |

|---|---|

| Banco de Dados SQL Azure | Leitor ou estas ações. |

| Azure Storage Blob | Leitor ou estas ações. |

| Azure Data Lake Storage Gen2 | Leitor ou estas ações. |

| Assinatura do Azure | permissão de Ler na subscrição ou nestas ações. |

A função de leitor contém permissões suficientes, mas se estiver a criar uma função personalizada, os seus utilizadores terão de incluir estas ações:

| Fonte de dados | Permissão de leitor |

|---|---|

| Banco de Dados SQL Azure | "Microsoft.Sql/servers/read", "Microsoft.Sql/servers/databases/read", "Microsoft.Sql/servers/databases/schemas/read", "Microsoft.Sql/servers/databases/schemas/tables/read", "Microsoft.Sql/servers/databases/schemas/tables/columns/read" |

| Azure Storage Blob | "Microsoft.Storage/storageAccounts/read", "Microsoft.Storage/storageAccounts/blobServices/read", "Microsoft.Storage/storageAccounts/blobServices/containers/read" |

| Azure Data Lake Storage Gen2 | "Microsoft.Storage/storageAccounts/read", "Microsoft.Storage/storageAccounts/blobServices/read", "Microsoft.Storage/storageAccounts/blobServices/containers/read" |

| Assinatura do Azure | "Microsoft.Resources/subscriptions/resourceGroups/read" |

Permissões de leitor

Os utilizadores que tenham, pelo menos, a função de leitor nos recursos do Azure disponíveis também podem aceder a esses metadados de recursos nos tipos de conta empresarial e gratuitos.

Os utilizadores podem procurar e procurar recursos a partir destas origens no Catálogo unificado e ver os respetivos metadados.

Estas são as permissões necessárias nos recursos para que os utilizadores sejam considerados "leitores":

| Fonte de dados | Permissão de leitor |

|---|---|

| Banco de Dados SQL Azure | Leitor ou estas ações. |

| Azure Storage Blob | Leitor ou estas ações. |

| Azure Data Lake Storage Gen2 | Leitor ou estas ações. |

| Assinatura do Azure | permissão de Ler na subscrição ou nestas ações. |

Permissões de proprietário

Os utilizadores que tenham a função de proprietário ou permissões de escrita em recursos do Azure disponíveis podem aceder e editar metadados para esses recursos em tipos de conta empresarial e gratuitos.

Os utilizadores proprietário podem procurar e procurar recursos a partir destas origens no Catálogo unificado e ver os respetivos metadados. Também podem atualizar e gerir os metadados desses recursos. Para obter mais informações sobre esta curadoria de metadados, veja o nosso artigo de curadoria de metadados.

Estas são as permissões necessárias nos recursos para que os utilizadores sejam considerados "proprietários":

| Fonte de dados | Permissão do proprietário |

|---|---|

| Banco de Dados SQL Azure | "Microsoft.Sql/servers/write", "Microsoft.Sql/servers/databases/write", "Microsoft.Authorization/roleAssignments/write" |

| Azure Storage Blob | "Microsoft.Storage/storageAccounts/write", "Microsoft.Authorization/roleAssignments/write" |

| Azure Data Lake Storage Gen2 | "Microsoft.Storage/storageAccounts/write", "Microsoft.Authorization/roleAssignments/write" |

Permissões na versão gratuita

Todos os utilizadores podem ver recursos de dados de origens disponíveis onde já têm, pelo menos, permissões de Leitura . Os utilizadores proprietários podem gerir os metadados dos recursos disponíveis onde já têm, pelo menos, permissões de Proprietário/Escrita . Para obter mais informações, veja a secção permissões de acesso a dados.

Também podem ser atribuídas permissões adicionais através de grupos de funções ao nível do inquilino.

Importante

Para os utilizadores recém-criados no Microsoft Entra ID, as permissões podem demorar algum tempo a propagar-se mesmo depois de terem sido aplicadas as permissões corretas.

Permissões na versão empresarial

Todos os utilizadores podem ver recursos de dados de origens disponíveis onde já têm, pelo menos, permissões de Leitura . Os utilizadores proprietários podem gerir os metadados dos recursos onde já têm, pelo menos, permissões de Proprietário/Escrita . Para obter mais informações, veja a secção permissões de acesso a dados.

Também podem ser atribuídas permissões adicionais através de grupos de funções ao nível do inquilino.

As permissões também podem ser atribuídas no Mapa de Dados para que os utilizadores possam procurar recursos no Mapa de Dados ou Catálogo unificado pesquisa à qual ainda não têm acesso a dados.

Catálogo unificado permissões podem ser atribuídas para conceder permissão aos utilizadores ao catálogo para criarem as respetivas soluções de governação de dados.

Exemplo de ciclo de vida do recurso de dados

Para compreender como funcionam as permissões entre o Mapa de Dados e Catálogo unificado, reveja a tabela abaixo sobre o ciclo de vida completo de uma tabela de SQL do Azure no ambiente:

| Etapa | Função | Nível de Atribuição de Função |

|---|---|---|

| 1. A Base de Dados SQL do Azure está registada no Mapa de Dados | administrador da origem de dados | Permissões do Mapa de Dados |

| 2. A Base de Dados SQL do Azure é analisada no Mapa de Dados | curador de dados ou administrador da origem de dados | Permissões do Mapa de Dados |

| 3. A tabela SQL do Azure é organizada e certificada | curador de dados | Permissões do Mapa de Dados |

| 4. É criado um domínio de governação na Conta do Microsoft Purview | Criador de Domínios de Governação | função ao nível da aplicação |

| 5. É criado um produto de dados no domínio de governação | Proprietário do Domínio de Governação e/ou Proprietário do Produto de Dados | função ao nível do domínio de governação |

| 6. A tabela SQL do Azure é adicionada como um recurso ao produto de dados | Proprietário e/ou Administrador do Produto de Dados | função ao nível do domínio de governação |

| 7. É adicionada uma política de acesso ao produto de dados | Proprietário e/ou Administrador do Produto de Dados | função ao nível do domínio de governação |

| 8. Um utilizador procura Catálogo unificado, à procura de recursos de dados que correspondam às suas necessidades | Permissões de recursos ou permissões de leitor de dados | Permissões de recursos ou permissões do Mapa de Dados |

| 9. Um utilizador pesquisa produtos de dados, à procura de um produto que corresponda às suas necessidades | Catálogo de Dados Reader | função ao nível da aplicação |

| 10. Um utilizador pede acesso aos recursos no Produto de Dados | Catálogo de Dados Reader | função ao nível da aplicação |

| 11. Um utilizador vê o Data Health Insights para controlar o estado de funcionamento das suas Catálogo de Dados | Leitor do Estado de Funcionamento dos Dados | função ao nível da aplicação |

| 12. Um utilizador quer desenvolver um novo relatório para controlar o progresso do estado de funcionamento dos dados no catálogo | Proprietário do Estado de Funcionamento dos Dados | função ao nível da aplicação |