Integrar o F5 BIG-IP ao Microsoft Entra ID

Com o aumento do cenário de ameaças e o uso de vários dispositivos móveis, as organizações estão repensando o acesso e a governança de recursos. Parte dos programas de modernização inclui avaliar sua preparação entre identidades, dispositivos, aplicativos, infraestrutura, rede e dados. Você pode aprender sobre a Estrutura de Confiança Zero para habilitar o trabalho remoto e a ferramenta de Avaliação de Confiança Zero.

A transformação digital é um percurso de longo prazo e recursos potencialmente críticos são expostos até serem modernizados. O objetivo do F5 BIG-IP e do SHA (acesso híbrido seguro) da ID do Microsoft Entra é aprimorar o acesso remoto aos aplicativos locais e fortalecer a postura de segurança de serviços herdados vulneráveis.

As pesquisas estimam que 60% a 80% dos aplicativos locais são herdados ou não tem capacidade de serem integrados à ID do Microsoft Entra. O mesmo estudo também indicou que uma grande proporção de sistemas similares é executada em versões anteriores do SAP, do Oracle, do SAGE e de outras cargas de trabalho bem conhecidas de serviços críticos.

O SHA permite que as organizações continuem usando investimentos em rede F5 e entrega de aplicativos. Com a ID do Microsoft Entra, o SHA faz a ponte com o painel de controle de identidade.

Benefícios

Quando a ID do Microsoft Entra pré-autentica o acesso aos serviços publicados em BIG-IP, há muitos benefícios:

- Autenticação sem senha com:

Outros benefícios incluem:

- Um painel de controle para controlar a identidade e o acesso

- Acesso condicional preemptivo

- Autenticação multifator do Microsoft Entra

- Proteção adaptável por meio da criação de perfil de risco do usuário e da sessão

- Redefinição de senha self-service (SSPR)

- Gerenciamento de direitos para acesso de convidado controlado

- Descoberta e controle de aplicativo

- Monitoramento e análise de ameaças com o Microsoft Sentinel

Descrição do cenário

Como um ADC (Controlador de Entrega de Aplicativos) e uma SSL-VPN (rede virtual privada em SSL), o sistema BIG-IP fornece acesso local e remoto aos serviços, inclusive:

- Aplicativos Web modernos e herdados

- Aplicativos sem base na Web

- Serviços de API (interface de programação de aplicativo) Web REST (Transferência de Estado Representacional) e SOAP (Simple Object Access Protocol)

O LTM (Gerenciador de Tráfego Local) do BIG-IP é para publicação de serviço seguro, enquanto um APM (Gerenciador de Políticas de Acesso) estende as funções do BIG-IP que permitem federação de identidade e SSO (logon único).

Com a integração, você obtém a transição de protocolo para proteger os serviços herdados ou outros integrados, com controles como:

No cenário, um BIG-IP é um proxy reverso que entrega a pré-autenticação e a autorização do serviço para a ID do Microsoft Entra. A integração é baseada em uma relação de confiança de federação padrão entre o APM e a ID do Microsoft Entra. Esse cenário é comum com o SHA. Saiba mais: Configurar o F5 BIG-IP SSL-VPN para o SSO do Microsoft Entra. Com o SHA, você pode proteger os recursos SAML (Security Assertion Markup Language), OAuth (Open Authorization) e OIDC (Open ID Connect).

Observação

Quando usado para acesso local e remoto, um BIG-IP pode ser um ponto de restrição de acesso de Confiança Zero aos serviços, incluindo aplicativos SaaS (software como serviço).

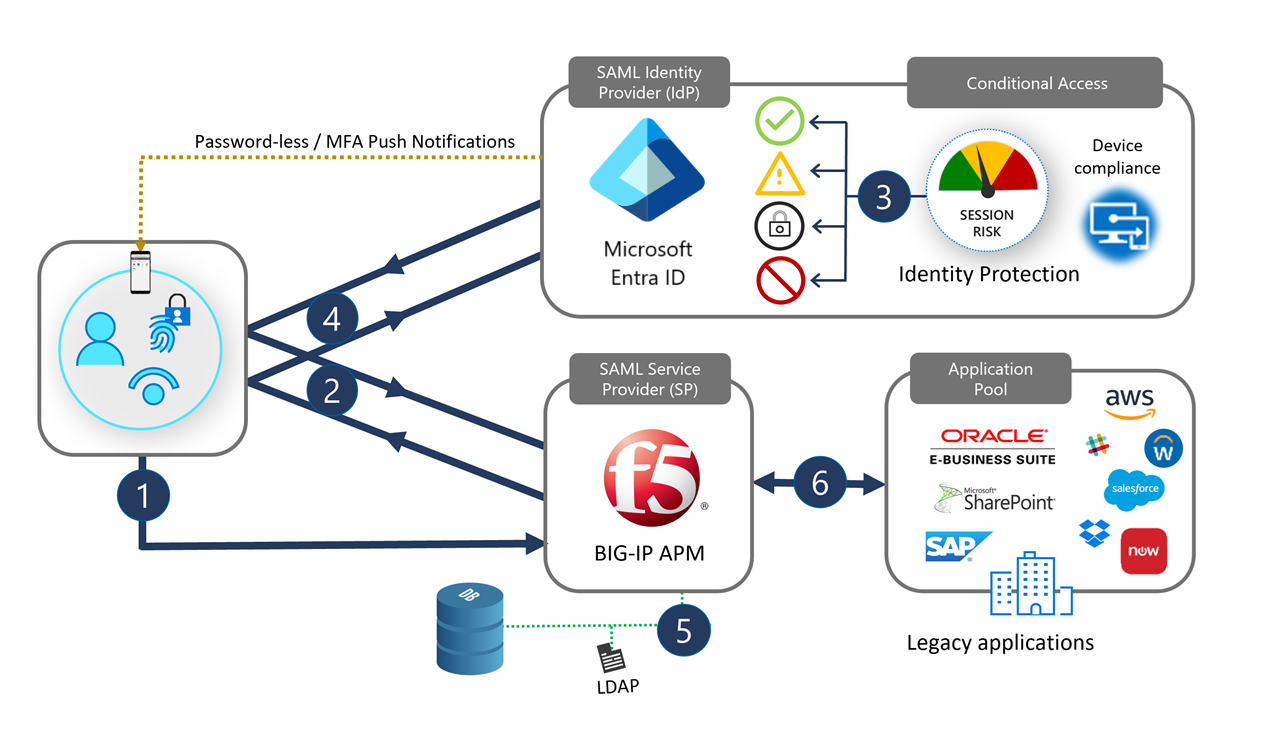

O diagrama a seguir ilustra a troca de pré-autenticação de front-end entre um usuário, um BIG-IP e a ID do Microsoft Entra, em um fluxo iniciado por SP (provedor de serviços). Isso mostra o aprimoramento da sessão subsequente do APM e o SSO para serviços de back-end individuais.

- Os usuários selecionam um ícone de aplicativo no portal, resolvendo a URL para o SP do SAML (BIG-IP)

- O BIG-IP redireciona o usuário para o IdP (provedor de identidade saml), a ID do Microsoft Entra, para pré-autenticação

- A ID do Microsoft Entra processa as políticas de acesso condicional e os controles de sessão para autorização

- Os usuários retornam ao BIG-IP e apresentam as declarações SAML emitidas pela ID do Microsoft Entra

- O BIG-IP solicita informações de sessão para SSO e RBAC (controle de acesso baseado em função) para o serviço publicado

- O BIG-IP encaminha a solicitação do cliente ao serviço de back-end

Experiência do usuário

Seja um funcionário, uma afiliada ou um consumidor, a maioria dos usuários está familiarizada com a experiência de entrada do Office 365. Acessar serviços BIG-IP é semelhante.

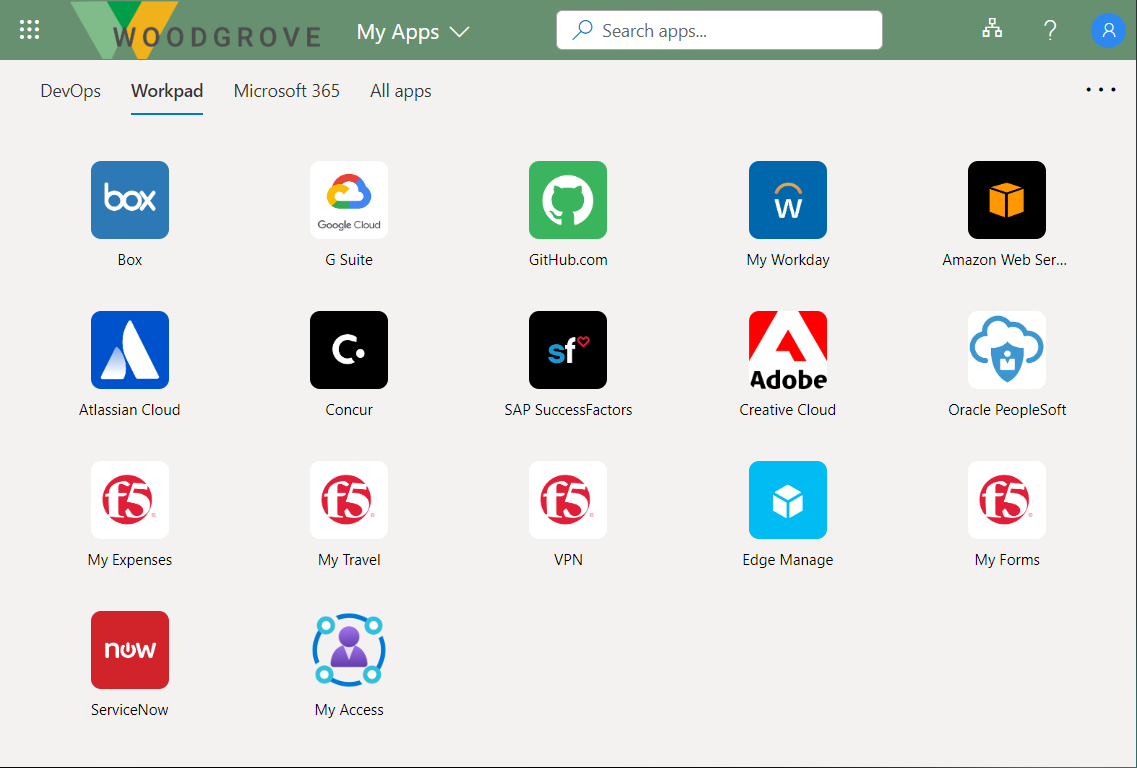

Os usuários podem encontrar os serviços publicados do BIG-IP deles no portal Meus Aplicativos ou no inicializador de aplicativos do Microsoft 365 com funcionalidades de autoatendimento, independentemente do dispositivo ou do local. Os usuários podem continuar acessando os serviços publicados com o portal Webtop do BIG-IP. Quando os usuários se desconectam, o SHA garante o encerramento da sessão do BIG-IP e da ID do Microsoft Entra, ajudando os serviços a permanecer protegidos contra o acesso não autorizado.

Os usuários acessam o portal Meus Aplicativos para encontrar os serviços publicados do BIG-IP e gerenciar as propriedades de conta deles. Confira a galeria e a página nos gráficos a seguir.

Insights e análises

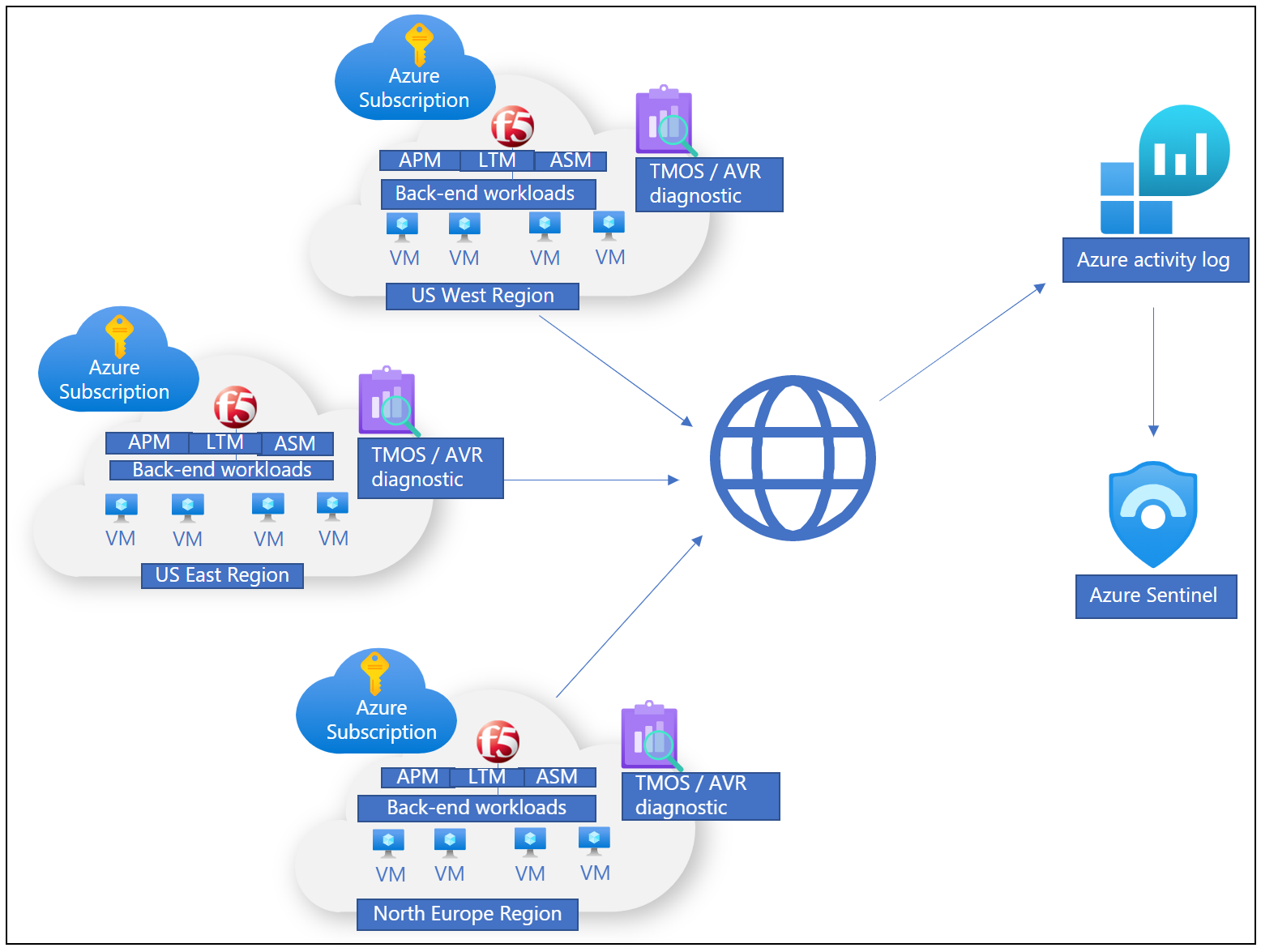

Você pode monitorar instâncias implantadas do BIG-IP para garantir que os serviços publicados estejam altamente disponíveis, no nível do SHA e operacionalmente.

Há várias opções para registrar eventos localmente ou remotamente por meio de uma solução SIEM (Gerenciamento de Eventos e Informações de Segurança), que permite o processamento de armazenamento e telemetria. Para monitorar a ID do Microsoft Entra e as atividades do SHA, use o Azure Monitor e o Microsoft Sentinel juntos:

Visão geral detalhada da sua organização, potencialmente em várias nuvens e locais físicos, incluindo a infraestrutura de BIG-IP

Um plano de controle com a visualização de sinais, evitando a dependência de ferramentas complexas e diferentes

Pré-requisitos de integração

Não é preciso ter experiência anterior ou conhecimentos sobre o F5 BIG-IP para implementar o SHA, mas recomendamos que você se familiarize com a terminologia do F5 BIG-IP. Confira o serviço Glossário do F5.

A integração de um F5 BIG-IP ao Microsoft Entra ID para SHA tem os seguintes pré-requisitos:

Uma instância do F5 BIG-IP em execução em:

- Dispositivo físico

- Hypervisor Virtual Edition, como Microsoft Hyper-V, VMware ESXi, KVM (máquina virtual baseada em kernel) do Linux e Hipervisor Citrix

- Edição virtual do Cloud, como Azure, VMware, KVM, Community Xen, MS Hyper-V, AWS, OpenStack e Google Cloud

Observação

A instância do BIG-IP pode ser local ou estar em uma plataforma de nuvem com suporte, incluindo o Azure. A instância tem conectividade com a Internet, recursos sendo publicados e outros serviços.

Uma licença ativa do APM BIG-IP da F5:

- Pacote F5 BIG-IP® Best

- Licença autônoma do BIG-IP Access Policy Manager™ da F5

- Licença de complemento do APM (BIG-IP Access Policy Manager™) da F5 em um LTM (Local Traffic Manager™) do BIG-IP® da F5 já existente

- Uma licença de avaliação do APM (BIG-IP Access Policy Manager™) válida por 90 dias

Licenciamento do Microsoft Entra ID:

- Uma conta gratuita do Azure tem requisitos básicos mínimos para SHA com autenticação sem senha

- Uma assinatura Premium tem o acesso condicional, a autenticação multifator e a Microsoft Entra ID Protection

Cenários de configuração

Você pode configurar um BIG-IP para SHA com opções baseadas em modelo ou uma configuração manual. Os tutoriais a seguir trazem diretrizes sobre como implementar o BIG-IP e o acesso híbrido seguro da ID do Microsoft Entra.

Configuração avançada

A abordagem avançada é uma forma flexível de implementar o SHA. Você cria manualmente todos os objetos de configuração do BIG-IP. Use essa abordagem para cenários que não estão em modelos de configuração guiados.

Tutoriais de configuração avançada:

- Passo a passo da implantação do F5 BIG-IP no Azure

- F5 BIG-IP SSL-VPN com Microsoft Entra SHA

- O Azure AD B2C protege aplicativos usando F5 BIG-IP

- F5 BIG-IP APM e SSO do Microsoft Entra para aplicativos Kerberos

- F5 BIG-IP APM e SSO do Microsoft Entra para aplicativos baseados em cabeçalho

- F5 BIG-IP APM e SSO do Microsoft Entra para aplicativos baseados em formulários

Configuração guiada e modelos de botão fácil

O assistente de Configuração Guiada do BIG-IP versão 13.1 minimiza o tempo e o esforço para implementar cenários comuns de publicação do BIG-IP. A estrutura do fluxo de trabalho dele fornece uma experiência de implantação intuitiva para topologias de acesso específicas.

A Configuração Guiada versão 16.x tem o recurso Botão Fácil. Os administradores não vão e voltam entre a ID do Microsoft Entra e um BIG-IP para habilitar serviços para SHA. O Assistente de Configuração Guiada do APM e o Microsoft Graph lidam com a implantação e o gerenciamento de política. Essa integração entre o BIG-IP APM e o Microsoft Entra ID garante que os aplicativos deem suporte à federação de identidade, ao SSO e ao acesso condicional do Microsoft Entra, sem a despesa administrativa de precisar executar essas tarefas para cada aplicativo.

Tutoriais para usar modelos do Easy Button, Easy Button do F5 BIG-IP para SSO para:

- Aplicativos Kerberos

- Aplicativos baseados em cabeçalho

- Aplicativos LDAP (Protocolo Leve de Acesso a Diretórios) e baseados em cabeçalho

- Oracle EBS (Pacote Empresarial de Negócios)

- Oracle JD Edwards

- Oracle PeopleSoft

- SAP ERP (Planejamento de Recursos Empresariais)

Acesso de convidado B2B do Microsoft Entra

É possível obter o acesso de convidado B2B do Microsoft Entra aos aplicativos protegidos por SHA, mas isso pode exigir etapas que não estão nos tutoriais. Um exemplo é o SSO do Kerberos, em que um BIG-IP executará a KCD (delegação restrita de Kerberos) para obter um tíquete de serviço dos controladores de domínio. Sem uma representação local de um usuário convidado local, um controlador de domínio não atende à solicitação porque não há nenhum usuário. Para dar suporte a esse cenário, verifique se as identidades externas fluem do seu locatário do Microsoft Entra para o diretório usado pelo aplicativo.

Saiba mais: Permitir acesso aos aplicativos locais aos usuários B2B da ID do Microsoft Entra

Próximas etapas

Você pode realizar uma prova de conceito (POC) para SHA usando sua infraestrutura BIG-IP ou implantando uma máquina virtual BIG-IP Virtual Edition no Azure. Leva aproximadamente 30 minutos para implantar uma VM (máquina virtual) no Azure. O resultado é:

- Uma plataforma protegida para modelar um piloto do SHA

- Uma instância de pré-produção para teste de novas atualizações e hotfixes do sistema BIG-IP

Identifique um ou dois aplicativos a serem publicados com BIG-IP e protegidos com SHA.

Nossa recomendação é começar com um aplicativo que não esteja publicado por meio de um BIG-IP. Essa ação evita possíveis interrupções nos serviços de produção. As diretrizes deste artigo podem ajudar você a aprender sobre o procedimento para criar objetos de configuração do BIG-IP e configurar o SHA. Em seguida, você pode converter serviços publicados do BIG-IP em SHA.