Tutorial: configurar o Gerenciador de Política de Acesso do BIG-IP da F5 para SSO baseado em cabeçalho

Saiba como implementar o acesso híbrido seguro (SHA) com o logon único (SSO) em aplicativos baseados em cabeçalho usando a configuração avançada do BIG-IP da F5. Aplicativos publicados no BIG-IP e benefícios de configuração do Microsoft Entra:

- Melhor governança de Confiança Zero por meio da autenticação prévia e do acesso condicional do Microsoft Entra

- Consulte, O que é Acesso Condicional?

- Confira, segurança de Confiança Zero

- SSO completo entre os serviços publicados do Microsoft Entra ID e do BIG-IP

- Identidades gerenciadas e acesso de um painel de controle

- Consulte, o centro de administração do Microsoft Entra

Saiba mais:

Descrição do cenário

Para este cenário, temos um aplicativo herdado usando cabeçalhos de autorização HTTP para controlar o acesso ao conteúdo protegido. O ideal é que a ID do Microsoft Entra gerencie o acesso ao aplicativo. No entanto, o herdado não tem um protocolo de autenticação moderno. A modernização exige esforço e tempo, além de introduzir custos e riscos de tempo de inatividade. Em vez disso, um BIG-IP implantado entre a Internet pública e o aplicativo interno será usado para controlar o acesso de entrada ao aplicativo.

Um BIG-IP na frente do aplicativo permite a sobreposição do serviço com a pré-autenticação do Microsoft Entra e SSO baseado em cabeçalho. A configuração melhora a postura de segurança do aplicativo.

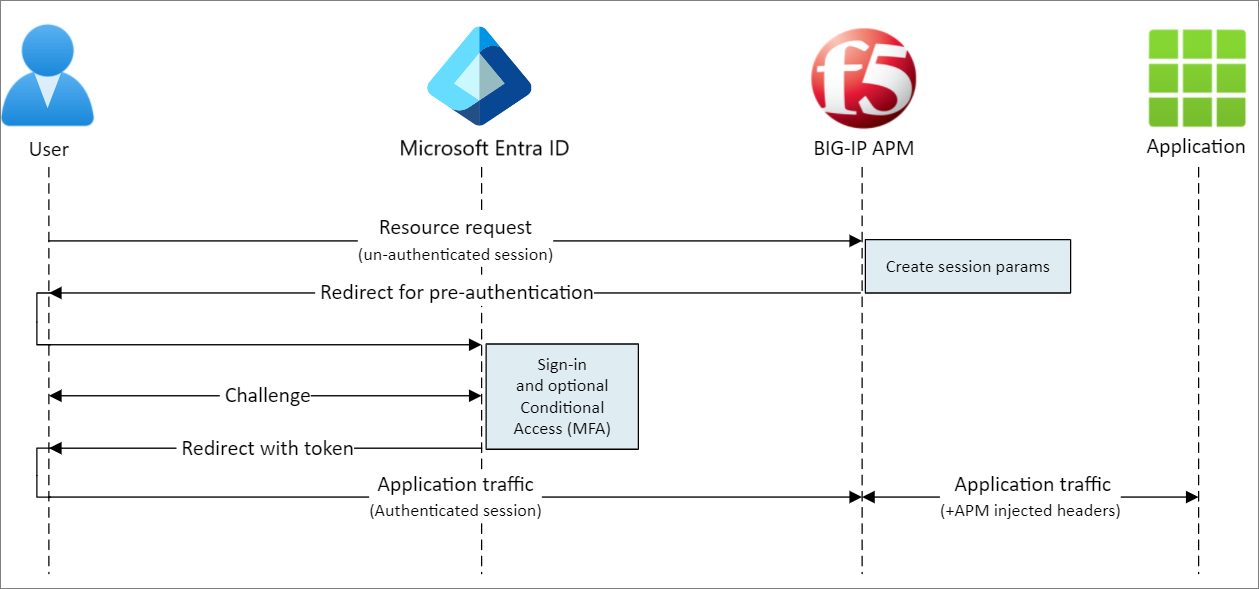

Arquitetura de cenário

A solução de acesso híbrido seguro para esse cenário é composta do:

- Aplicativo – serviço publicado do BIG-IP a ser protegido pelo Microsoft Entra SHA

- Microsoft Entra ID – provedor de identidade (IdP) Security Assertion Markup Language (SAML), que verifica as credenciais do usuário, o acesso condicional e o SSO baseado em SAML para o BIG-IP

- Por meio do SSO, o Azure AD fornece ao BIG-IP todos os atributos de sessão necessários, incluindo identificadores de usuário

- BIG-IP – proxy reverso e provedor de serviços (SP) SAML para o aplicativo, delegando autenticação ao IdP de SAML antes de executar o SSO baseado em cabeçalho para o aplicativo de back-end

O diagrama a seguir ilustra o fluxo do usuário com Azure AD, BIG-IP, APM e um aplicativo.

- O usuário se conecta ao ponto de extremidade do SP do SAML do aplicativo (BIG-IP).

- A política de acesso do APM do BIG-IP redireciona o usuário para o Microsoft Entra ID (IdP do SAML).

- O Microsoft Entra autentica o usuário previamente e aplica as políticas ConditionalAccess.

- O usuário é redirecionado para o BIG-IP (SP do SAML) e o SSO ocorre usando o token SAML emitido.

- O BIG-IP injeta os atributos do Microsoft Entra como cabeçalhos na solicitação ao aplicativo.

- O aplicativo autoriza a solicitação e retorna o conteúdo.

Pré-requisitos

Para o cenário você precisa:

- Uma assinatura do Azure

- Se não tiver uma, obtenha uma conta gratuita do Azure

- Uma das seguintes funções: Administrador de Aplicativo de Nuvem ou Administrador de Aplicativos

- Um BIG-IP ou implantar uma VE (Virtual Edition) do BIG-IP no Azure

- Qualquer uma das seguintes licenças de F5 BIG-IP:

- Pacote F5 BIG-IP® Best

- Licença autônoma do BIG-IP Access Policy Manager™ (APM) da F5

- Licença de complemento do F5 BIG-IP APM (Access Policy Manager™) em um LTM (Local Traffic Manager™) BIG-IP® do BIG-IP F5

- Avaliação gratuita completa de 90 dias do BIG-IP. Confira Avaliações gratuitas.

- Identidades de usuário sincronizadas de um diretório local para o Microsoft Entra ID

- Um certificado SSL para publicar serviços via HTTPS ou usar certificados padrão durante o teste

- Confira perfil SSL

- Um aplicativo baseado em cabeçalho ou um aplicativo de cabeçalho IIS para teste

Método de configuração do BIG-IP

As instruções a seguir são um método de configuração avançado, uma maneira flexível de implementar o SHA. Crie manualmente os objetos de configuração do BIG-IP. Use esse método para cenários não incluídos nos modelos de Configuração Guiada.

Observação

Substitua cadeias de caracteres ou valores de exemplo por aqueles do seu ambiente.

Adicionar o BIG-IP da F5 a partir da galeria do Microsoft Entra

Dica

As etapas neste artigo podem variar ligeiramente com base no portal do qual você começa.

Para implementar o SHA, a primeira etapa é configurar uma relação de confiança de federação SAML entre o APM do BIG-IP e o Azure AD. A relação de confiança estabelece a integração necessária para que o BIG-IP entregue a pré-autenticação e o Acesso Condicional ao Azure AD, antes de permitir acesso ao serviço publicado.

Saiba mais sobre: o que é acesso condicional?

Entre no Centro de administração do Microsoft Entra como pelo menos Administrador de Aplicativo de nuvem.

Navegue até Identidade>Aplicativos>Aplicativos Empresariais>Todos os aplicativos.

Na faixa de opções superior, selecione + Novo aplicativo.

Na galeria, pesquise F5.

Selecione F5 BIG-IP APM Microsoft Entra ID integration.

Insira um Nome de aplicativo.

Selecione Adicionar/Criar.

O nome reflete o serviço.

Configurar o SSO do Microsoft Entra

As novas propriedades do aplicativo F5 são exibidas

Selecione Gerenciar>Logon único

Na página Selecionar um método de logon único, escolha SAML.

Ignore o prompt para salvar as configurações de logon único.

Selecione Não. Salvarei mais tarde.

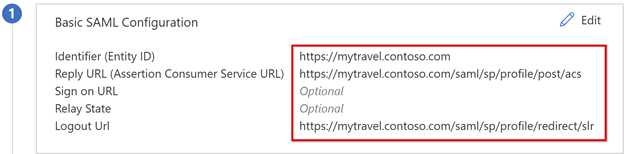

Em Configurar logon único com o SAML para Configuração Básica do SAML, selecione o ícone de caneta.

Substitua a URL do Identificador pela URL do serviço publicado do BIG-IP. Por exemplo,

https://mytravel.contoso.comRepita para URL de Resposta e inclua o caminho do ponto de extremidade SAML do APM. Por exemplo,

https://mytravel.contoso.com/saml/sp/profile/post/acsObservação

Nessa configuração, o fluxo SAML opera no modo IdP: o Azure AD emite ao usuário uma declaração SAML antes de ser redirecionado ao ponto de extremidade de serviço do BIG-IP para o aplicativo. O APM do BiG-IP dá suporte aos modos IdP e SP.

Para a URI de logoff, insira o ponto de extremidade de Logoff único (SLO) do APM do BIG-IP anexado pelo cabeçalho do host de serviço. A URI do SLO garante que as sessões do APM do BIG-IP do usuário terminem depois que Microsoft Entra sair. Por exemplo,

https://mytravel.contoso.com/saml/sp/profile/redirect/slr

Observação

A partir da v16 do TMOS (Traffic Management Operating System), o ponto de extremidade de SLO de SAML alterou para

/saml/sp/profile/redirect/slo.Clique em Salvar.

Saia da configuração do SAML.

Ignore o prompt de teste de SSO.

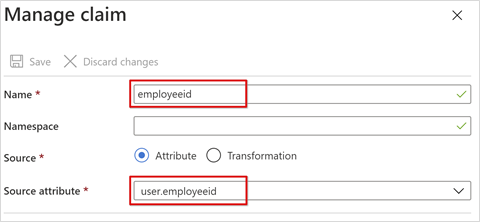

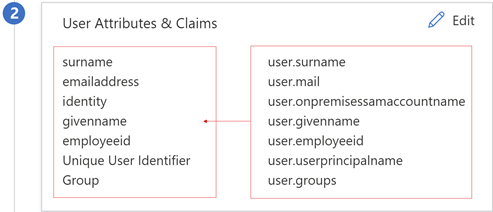

Para editar Atributos e Declarações do Usuário > + Adicionar nova declaração, selecione o ícone de caneta.

Em Nome, selecione Employeeid.

Para Atributo de Origem, insira user.employeeid.

Selecione Salvar

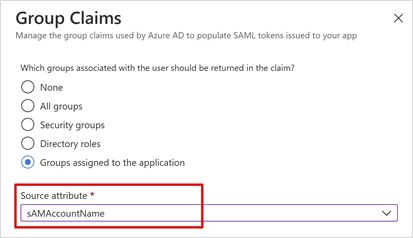

- Selecione + Adicionar uma declaração de grupo

- Selecione Grupos atribuídos ao aplicativo> Atributo de Origem>sAMAccountName.

- Selecione Salvar a configuração.

- Feche a exibição.

- Observe as propriedades da seção Atributos e Declarações do Usuário. O Microsoft Entra ID emite propriedades aos usuários para a autenticação de APM do BIG-IP e SSO para o aplicativo de back-end.

Observação

Adicione outras declarações que o aplicativo publicado do BIG-IP espera como cabeçalhos. Declarações mais definidas serão emitidas se estiverem no Azure AD. Defina associações de diretório e objetos de usuário no Azure AD antes que as declarações possam ser emitidas. Confira Configurar declarações de grupo para aplicativos usando o Azure AD.

- Na seção Certificado de Autenticação SAML, selecione Download.

- O arquivo XML de Metadados de Federação é salvo em seu computador.

Os certificados de autenticação SAML criados pelo Microsoft Entra ID têm um ciclo de vida de três anos.

Autorização do Microsoft Entra

Por padrão, o Microsoft Entra ID emite tokens aos usuários com acesso concedido em um serviço.

- Na exibição de configuração do aplicativo, selecione Usuários e grupos.

- Selecione + Adicionar usuário e em Adicionar Atribuição, selecione Usuários e grupos.

- Na caixa de diálogo Usuários e grupos, adicione os grupos de usuários autorizados a acessar o aplicativo baseado em cabeçalho.

- Selecione Selecionar.

- Selecione Atribuir.

A relação de confiança de federação SAML do Microsoft Entra está concluída. Em seguida, configure o APM do BIG-IP para publicar o aplicativo Web, configurado com propriedades para concluir a relação de confiança de pré-autenticação do SAML.

Configuração avançada

Use as seções a seguir para configurar SAML, SSO de cabeçalho, perfil de acesso e muito mais.

Configuração do SAML

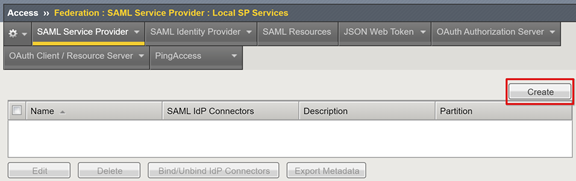

Para federar o aplicativo publicado com a ID do Microsoft Entra, crie o provedor de serviços SAML BIG-IP e os objetos IdP saml correspondentes.

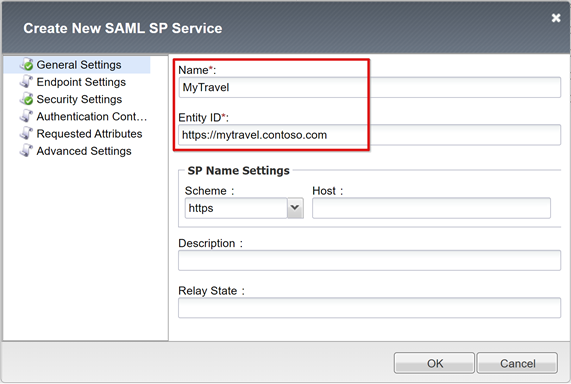

Selecione Acessar>Federação>Provedor de serviços SAML>Serviços do SP local>Criar.

Insira um Nome.

Insira a ID da entidade definida no Microsoft Entra ID.

Para Configurações de Nome SP, faça seleções se a ID da Entidade não corresponder ao nome do host da URL publicada ou faça seleções se não estiver no formato de URL regular baseado em nome de host. Forneça o esquema externo e o nome do host do aplicativo se a ID de entidade for

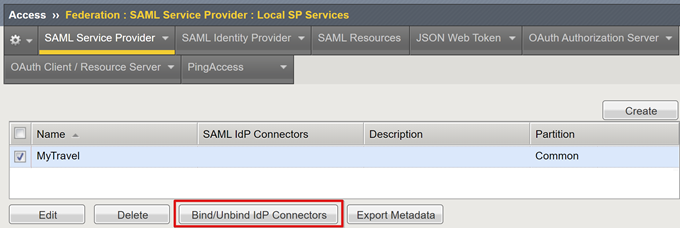

urn:mytravel:contosoonline.Role a página para baixo para selecionar o novo objeto de SP do SAML.

Selecione Associar/Desassociar Conectores de IdP.

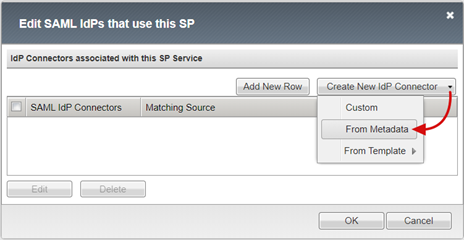

Selecione Criar Novo Conector IdP.

No menu suspenso, selecione De Metadados.

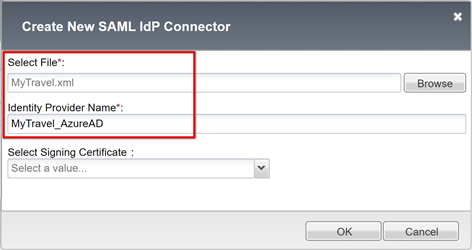

Procure o arquivo XML de metadados de federação que você baixou.

Insira um Nome do Provedor de Identidade para o objeto APM que representa o IdP do SAML externo. Por exemplo,

MyTravel_EntraID

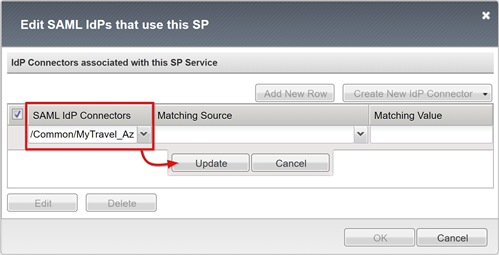

- Selecione Adicionar nova linha.

- Selecione o novo Conector IdP do SAML.

- Selecione Atualizar.

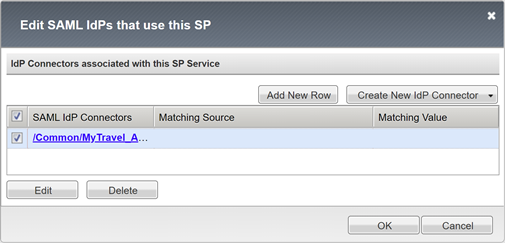

- Selecione OK.

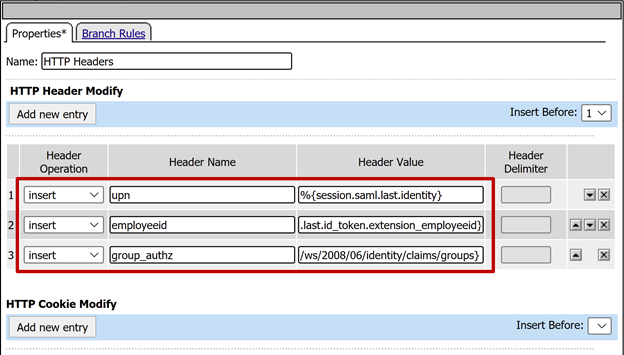

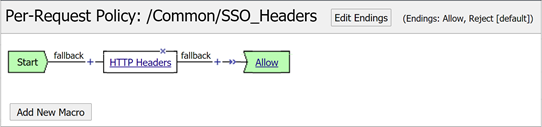

Configuração de SSO de cabeçalho

Crie um objeto de SSO do APM.

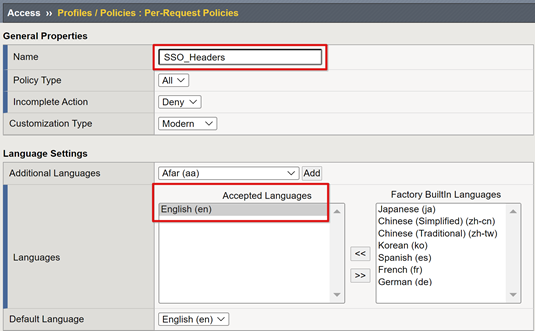

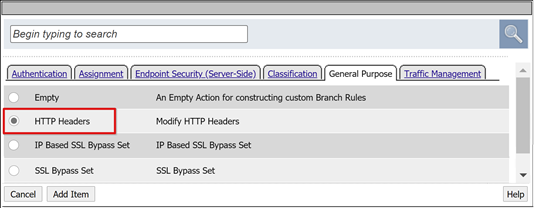

Selecione Acessar>Perfis/Políticas>Políticas por Solicitação>Criar.

Insira um Nome.

Adicione pelo menos uma Linguagem Aceita.

Selecione Concluído.

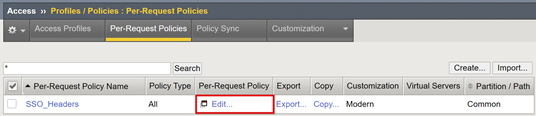

Para a nova política por solicitação, selecione Editar.

O editor de política visual inicia.

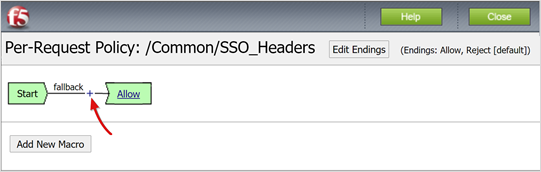

Em fallback, selecione o símbolo +.

Na guia Uso Geral, selecione Cabeçalhos HTTP>Adicionar Item.

Selecione Adicionar nova entrada.

Crie três entradas de modificação de cabeçalho e HTTP.

Para Nome do Cabeçalho, insira UPN.

Para Valor do Cabeçalho, insira %{session.saml.last.identity}.

Para Nome do Cabeçalho, insira employeeid.

Para Valor do Cabeçalho, insira %{session.saml.last.attr.name.employeeid}.

Para Nome do Cabeçalho, insira group_authz.

Para Valor do Cabeçalho, insira %{session.saml.last.attr.name.

http://schemas.microsoft.com/ws/2008/06/identity/claims/groups}.

Observação

As variáveis de sessão do APM entre colchetes diferenciam maiúsculas de minúsculas. Recomendamos que você defina atributos em letras minúsculas.

- Clique em Salvar.

- Feche o editor de política visual.

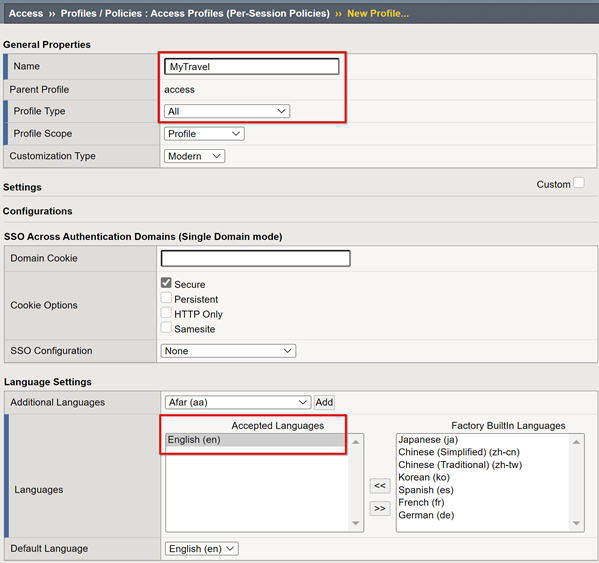

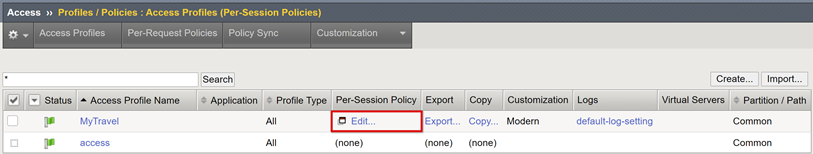

Configuração do perfil de acesso

Perfis de acesso associam muitos elementos do APM gerenciando o acesso a servidores virtuais do BIG-IP, incluindo políticas de acesso, configuração de SSO e configurações de interface do usuário.

Selecione Acessar>Perfis/Políticas>Perfis de Acesso (Políticas por Sessão)>Criar.

Em Nome, insira MyTravel.

Em Tipo de Perfil: selecione Todos.

Para Idioma Aceito, selecione pelo menos um idioma.

Selecione Concluído.

Para o perfil por sessão que você criou, selecione Editar.

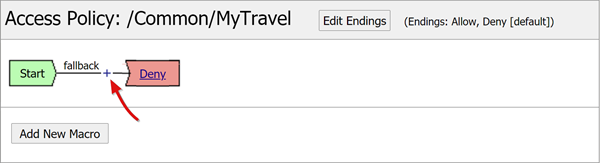

O editor de política visual inicia.

Em fallback, selecione o símbolo +.

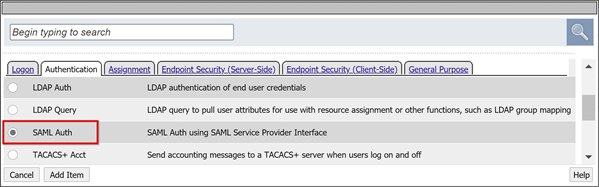

Selecione Autenticação>Autenticação SAML>Adicionar Item.

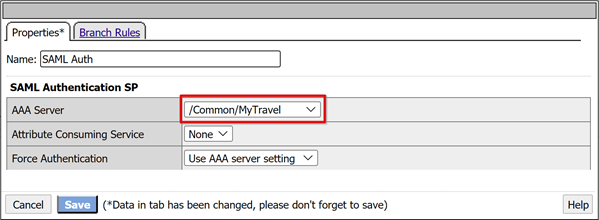

Na configuração SP de autenticação SAML, do menu suspenso Servidor AAA selecione o objeto do SP do SAML que você criou.

Clique em Salvar.

Mapeamento de atributos

As instruções a seguir são opcionais. Com uma configuração de LogonID_Mapping, a lista de sessões ativas do BIG-IP tem o UPN (nome de entidade de usuário conectado), não um número de sessão. Use esses dados ao analisar logs ou para solucionar problemas.

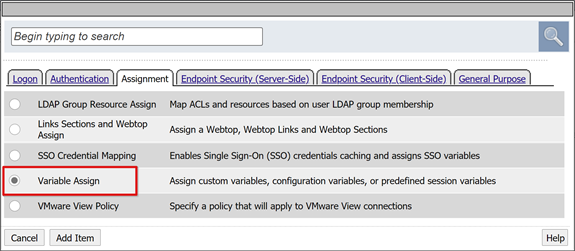

Na ramificação da Autenticação SAML Bem-sucedida, selecione o símbolo +.

Na janela pop-up, selecione Atribuição>Atribuir Variável>Adicionar Item.

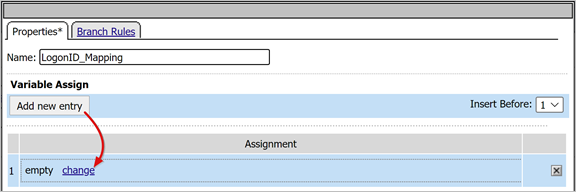

Insira um Nome

No painel Atribuir Variável, selecione Adicionar nova entrada>Alterar. Por exemplo, LogonID_Mapping.

Para Variável Personalizada, defina session.saml.last.identity.

Para Variável de Sessão, defina session.logon.last.username.

Selecione Concluído.

SelecioneSalvar.

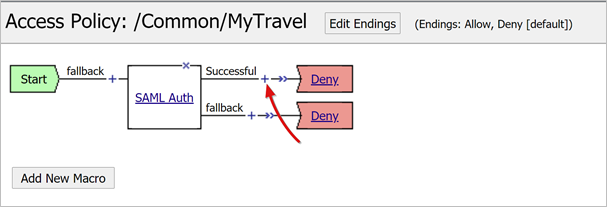

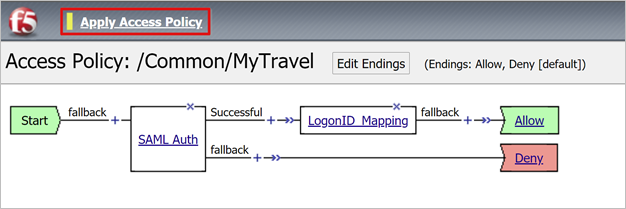

Na ramificação de Política de Acesso Bem-sucedida, selecione o terminal Negar.

selecione Permitir.

Clique em Salvar.

Selecione Aplicar Política de Acesso.

Feche o editor de política visual.

Configuração de pool de back-end

Para habilitar o BIG-IP para encaminhar o tráfego do cliente de forma correta, crie um objeto de nó do APM que representa o servidor de back-end que hospeda o aplicativo. Coloque o nó em um pool do APM.

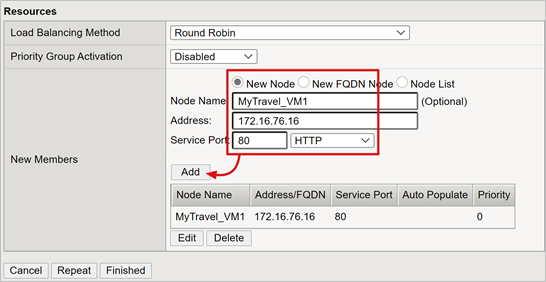

Selecione Tráfego Local > Pools > Lista de Pool > Criar.

Insira um Nome para um objeto de pool de servidores. Por exemplo, MyApps_VMs.

Adicione um objeto de membro do pool.

Para Nome do Nó, insira um nome para o servidor que hospeda o aplicativo Web de back-end.

Para Endereço, insira o endereço IP do servidor que hospeda o aplicativo.

Para Porta de serviço: insira a porta HTTP/S por onde o aplicativo está escutando.

Selecione Adicionar.

Observação

Para saber mais, acesse support.f5.com para K13397: visão geral de formatação da solicitação do monitor de integridade HTTP para o sistema DNS do BIG-IP.

Configuração do servidor virtual

Servidor virtual é um objeto de plano de dados BIG-IP representado por um endereço IP virtual que escuta solicitações de clientes para o aplicativo. Qualquer tráfego recebido é processado e avaliado em relação ao perfil de acesso do APM associado ao servidor virtual. O tráfego é direcionado de acordo com a política.

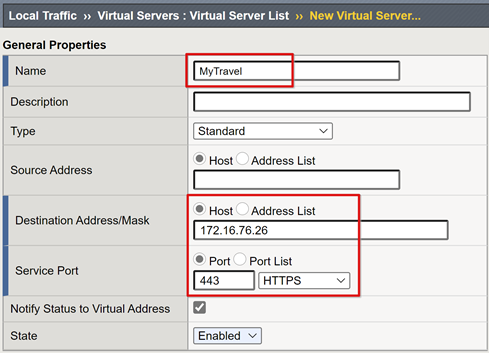

Selecione Tráfego Local>Servidores Virtuais>Lista de Servidores Virtuais>Criar.

Insira um Nome do servidor virtual.

Para Endereço de Destino/Máscara, selecione Host

Insira um IP IPv4 ou IPv6 não utilizado a ser atribuído ao BIG-IP para receber o tráfego do cliente.

Para Porta de Serviço, selecione Porta, 443 e HTTPS.

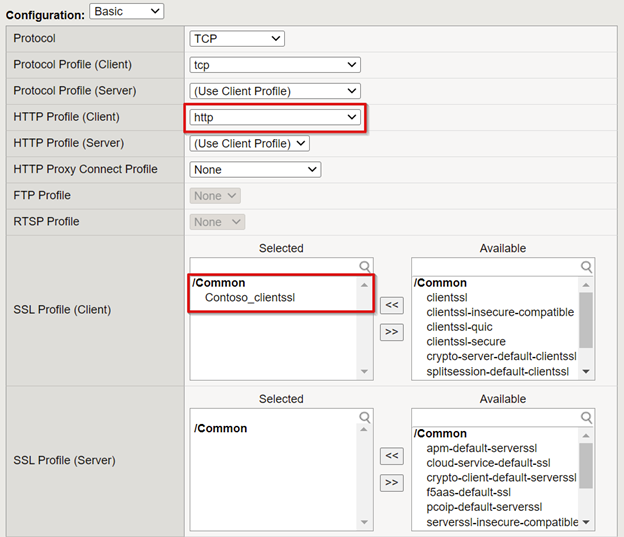

Para Perfil HTTP (Cliente), selecione http.

Para Perfil de SSL (Cliente), selecione o perfil de SSL cliente que você criou ou mantenha o padrão no teste.

Em Tradução de Endereço de Origem, selecione Mapeamento Automático.

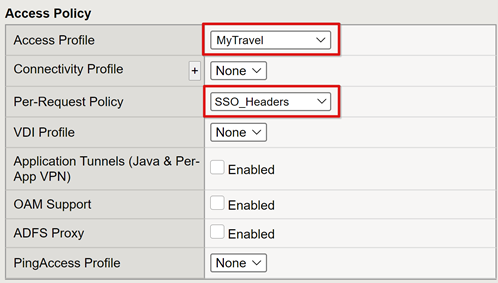

Para Política de Acesso, selecione o Perfil de Acesso criado anteriormente. Essa ação vincula o perfil de pré-autenticação SAML do Microsoft Entra e a política de SSO de cabeçalhos ao servidor virtual.

Para Política por Solicitação, selecione SSO_Headers.

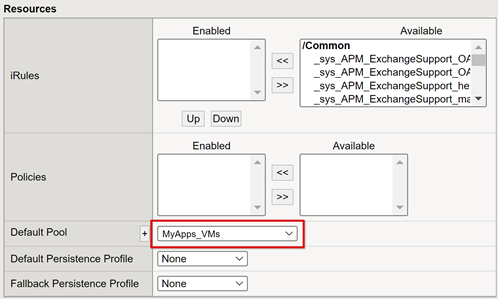

- Para Pool Padrão, selecione os objetos de pool de back-end que você criou.

- Selecione Concluído.

Gerenciamento da sessão

Use as configurações de gerenciamento de sessão do BIG-IP para definir as condições de encerramento ou continuação das sessões de usuário. Crie uma política comPolítica de Acesso>Perfis de Acesso. Selecione um aplicativo na lista.

Com relação à funcionalidade de SLO, a definição de uma só URI de SLO no Microsoft Entra ID garante que uma saída iniciada pelo IdP do portal MyApps termine a sessão entre o cliente e o APM do BIG-IP. O arquivo XML de metadados de federação do aplicativo importado fornece ao APM o ponto de extremidade de saída SAML do Microsoft Entra para a saída iniciada por SP. Portanto, habilite o APM para saber quando um usuário sai.

Se você não usar o portal Web do BIG-IP, o usuário não poderá instruir o APM a sair. Se o usuário sair do aplicativo, o BIG-IP estará alheio à ação. A sessão do aplicativo pode ser restabelecida por meio do SSO. Portanto, a saída iniciada por SP precisa de uma consideração cuidadosa.

Para garantir que as sessões terminem com segurança, adicione uma função SLO ao botão Sair do aplicativo. Habilite-a para redirecionar o cliente para o ponto de extremidade de saída do SAML do Microsoft Entra. Para encontrar o ponto de extremidade de saída do SAML do seu locatário, acesse Registros de aplicativo>Pontos de extremidade.

Se não for possível alterar o aplicativo, ative o BIG-IP para ouvir a chamada de saída do aplicativo e acionar o SLO. Para saber mais:

- Acesse support.f5.com para K42052145: configurar o encerramento automático da sessão (logoff) com base em um nome de arquivo referenciado por URI

- Acesse my.f5.com para K12056: visão geral da opção Incluir URI de Logoff

Implantar

- Para confirmar as configurações, selecione Implantar.

- Verifique se o aplicativo aparece em seu locatário.

- O aplicativo é publicado e acessível via SHA, em sua URL ou nos portais da Microsoft.

Teste

Execute o teste a seguir como usuário.

- Selecione a URL externa do aplicativo ou, no portal do MyApps, selecione o ícone do aplicativo.

- Autentique-se no Microsoft Entra ID.

- Um redirecionamento ocorre para o servidor virtual BIG-IP para o aplicativo e conectado com o SSO.

- A saída do cabeçalho injetado é exibida pelo aplicativo baseado em cabeçalho.

Para aumentar a segurança, bloqueie o acesso direto ao aplicativo, impondo um caminho através do BIG-IP.

Solução de problemas

Use as diretrizes a seguir para solucionar problemas.

Detalhamento do log

Os logs do BIG-IP têm informações para ajudar a isolar problemas de autenticação e de SSO. Para aumentar o nível de detalhamento do log:

- Acesse Política de Acesso>Visão Geral>Logs de Eventos.

- Selecione Configurações.

- Selecione a linha do aplicativo publicado.

- Selecione Editar>Logs do Sistema de Acesso.

- Na lista de SSO, selecione Depurar.

- Selecione OK.

- Reproduza o problema.

- Analise os logs.

- Quando terminar, reverta as configurações.

Mensagem de erro do BIG-IP

Se um erro de BIG-IP for exibido após o redirecionamento, talvez o problema esteja relacionado ao SSO do Azure AD para BIG-IP.

- Navegue até Política de Acesso > Visão Geral.

- Selecione Acessar relatórios.

- Execute o relatório da última hora.

- Analise os logs em busca de pistas.

- Para sua sessão, selecione o link Exibir variáveis de sessão.

- Verifique se o APM recebe as declarações esperadas do Azure AD.

Nenhuma mensagem de erro do BIG-IP

Se uma mensagem de erro do BIG-IP não aparecer, o problema provavelmente estará mais relacionado ao SSO do BIG-IP no aplicativo de back-end.

- Navegue até Política de Acesso > Visão Geral.

- Selecione Sessões Ativas.

- Selecione o link para sua sessão ativa.

- Selecione o link Exibir Variáveis para determinar quaisquer problemas de SSO.

- Confirme se o APM do BIG-IP falha ou consegue obter os identificadores de domínio e de usuário corretos.

Saiba mais:

- Vá para devcentral.f5.com para Exemplos de atribuição de variável do APM

- Acesse techdocs.f5.com para Gerenciador de Políticas de Acesso do BIG-IP: Editor de Política Visual