Tutorial: configurar o Gerenciador de Política de Acesso F5 Big-IP para autenticação Kerberos

Neste tutorial, você saberá como implementar SHA (acesso híbrido seguro) com SSO (logon único) em aplicativos Kerberos usando a configuração avançada F5 BIG-IP. A habilitação dos serviços publicados do BIG-IP para o SSO do Microsoft Entra oferece muitos benefícios, incluindo:

- Melhor governança de Confiança Zero por meio da autenticação prévia do Microsoft Entra e do uso da solução de imposição da política de segurança do acesso condicional.

- Consulte, O que é Acesso Condicional?

- SSO completo entre os serviços publicados do Microsoft Entra ID e do BIG-IP

- Gerenciamento de identidades e acesso em um painel de controle unificado, o centro de administração do Microsoft Entra

Para saber mais sobre os benefícios, confira Integrar o F5 BIG-IP à ID do Microsoft Entra.

Descrição do cenário

Para esse cenário, você configurará um aplicativo de linha de negócios para autenticação Kerberos, também conhecido como Autenticação Integrada do Windows.

Para integrar o aplicativo à ID do Microsoft Entra, é preciso ter suporte de um protocolo baseado em federação, como o SAML (Security Assertion Markup Language). Como a modernização do aplicativo apresenta o potencial risco de tempo de inatividade, há outras opções.

Ao usar a KCD (delegação restrita de Kerberos) para o SSO, use o proxy de aplicativo do Microsoft Entra para acessar o aplicativo remotamente. Você pode realizar a transição de protocolo para conectar o aplicativo herdado ao plano de controle de identidade moderno.

Outra abordagem é usar um Controlador de Entrega de Aplicativos do F5 BIG-IP. Essa abordagem permite a sobreposição do aplicativo com a autenticação prévia do Microsoft Entra e o SSO do KCD. Isso melhora a postura geral de Confiança Zero do aplicativo.

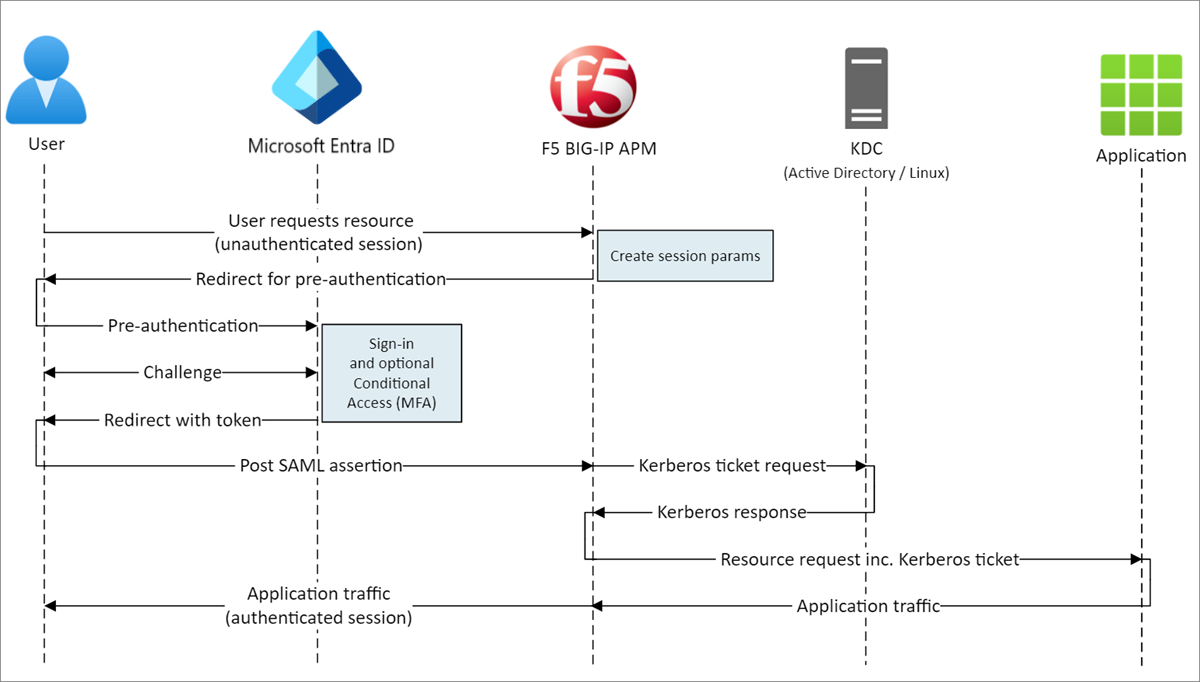

Arquitetura de cenário

A solução de SHA para esse cenário possui os seguintes elementos:

Aplicativo: serviço baseado em Kerberos back-end publicado externamente pelo BIG-IP e protegido por SHA.

BIG-IP: funcionalidade de proxy reverso para publicar aplicativos back-end. O APM (Gerenciador de Política de Acesso) sobrepõe os aplicativos publicados com o SP (provedor de serviços) do SAML e a funcionalidade de SSO.

ID do Microsoft Entra: IdP (provedor de identidade) que verifica as credenciais do usuário, o acesso condicional do Microsoft Entra e o SSO para o BIG-IP APM por meio do SAML

KDC: função do centro de distribuição de chaves em um DC (Controlador de Domínio), que emite tíquetes Kerberos

A imagem a seguir ilustra o fluxo iniciado pelo SP do SAML para esse cenário, mas também é compatível com o fluxo iniciado pelo IdP.

Fluxo de usuário

- O usuário se conecta ao ponto de extremidade do aplicativo (BIG-IP)

- A política de acesso do BIG-IP redireciona o usuário para a ID do Microsoft Entra (IdP do SAML)

- O Microsoft Entra ID pré-autentica o usuário e aplica as políticas de acesso condicional impostas

- O usuário é redirecionado para o BIG-IP (SP do SAML) e o SSO é executado por meio do token SAML emitido

- O BIG-IP autentica o usuário e solicita um tíquete Kerberos do KDC

- O BIG-IP envia a solicitação para o aplicativo de back-end com o tíquete Kerberos para SSO

- O aplicativo autoriza a solicitação e retorna o conteúdo

Pré-requisitos

Não é necessária experiência prévia em BIG-IP. Você precisa de:

- Uma conta gratuita do Azure ou uma assinatura de camada superior.

- Um BIG-IP ou implantar o BIG-IP Virtual Edition no Azure.

- Qualquer uma das seguintes licenças de F5 BIG-IP:

- Pacote BIG-IP Best da F5

- Licença autônoma do F5 BIG-IP APM

- Licença do complemento do F5 APM do BIG-IP em um Gerenciador de Tráfego Local do BIG-IP (LTM)

- Licença de Avaliação Gratuita de 90 dias do BIG-IP

- Identidades de usuários sincronizadas de um diretório local com a ID do Microsoft Entra ou criadas na ID do Microsoft Entra e transmitidas de volta ao diretório local.

- Uma das seguintes funções do locatário do Microsoft Entra: administrador de aplicativos de nuvem ou administrador de aplicativos.

- Um certificado do servidor Web para serviços de publicação via HTTPS ou usar os certificados do BIG-IP padrão durante o teste.

- Um aplicativo Kerberos, ou vá para active-directory-wp.com para saber como configurar SSO com IIS no Windows.

Métodos de configuração BIG-IP

Este artigo aborda a configuração avançada, uma implementação SHA flexível que cria objetos de configuração BIG-IP. É possível usar essa abordagem em cenários que não são cobertos por modelos de Configuração Guiada.

Observação

Substitua todas as cadeia de caracteres ou os valores de exemplo neste artigo pelos do ambiente real.

Registrar o F5 BIG-IP na ID do Microsoft Entra

Para que o BIG-IP entregue a pré-autenticação ao Microsoft Entra ID, registre-o no locatário. Esse processo inicia o SSO entre ambas as entidades. O aplicativo que você criar a partir do modelo da galeria do F5 BIG-IP será a terceira parte confiável que representará o SP de SAML para o aplicativo publicado do BIG-IP.

Entre no Centro de administração do Microsoft Entra como pelo menos Administrador de Aplicativo de nuvem.

Navegar até Identidade>Aplicativos>Aplicativos empresariais>Todos os aplicativos e selecionar Novo aplicativo.

O painel Procurar na Galeria do Microsoft Entra é exibido com blocos para plataformas de nuvem, aplicativos locais e aplicativos em destaque. Os aplicativos na seção Aplicativos em destaque têm ícones que indicam se dão suporte para SSO federado e provisionamento.

Na galeria do Azure, procure F5 e selecione Integração do APM do BIG-IP da F5 ao Microsoft Entra ID.

Inserir um nome no novo aplicativo para reconhecer a instância de aplicativo.

Selecione Adicionar/Criar para adicioná-lo ao locatário.

Habilitar o SSO para o BIG-IP F5

Configurar o registro do BIG-IP para atender aos tokens SAML solicitados pelo APM do BIG-IP.

- Na seção Gerenciar do menu esquerdo, selecione Logon único. O painel Logon único aparece.

- Na página Selecionar um método de logon único, escolha SAML. Selecione Não, salvar mais tarde para ignorar a solicitação.

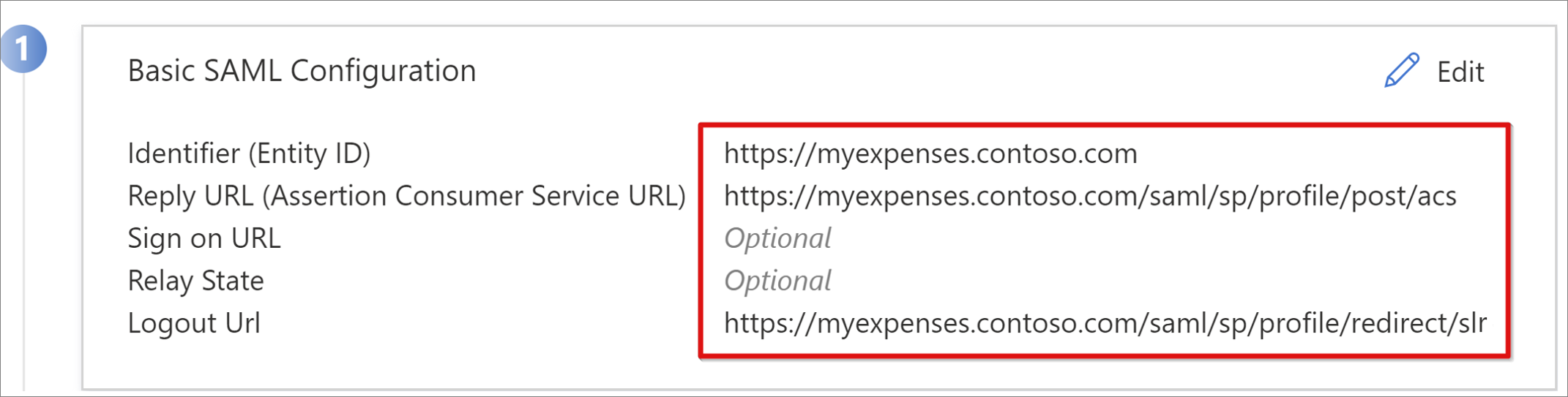

- No painel Configurar o logon único com SAML, selecione o ícone de caneta para editar a Configuração básica de SAML.

- Substitua o valor do identificador predefinido pela URL completa do aplicativo publicado de BIG-IP.

- Substitua o valor da URL de Resposta, mas mantenha o caminho para o ponto de extremidade de SP de SAML.

Observação

Nesta configuração, o fluxo de SAML opera em modo iniciado pelo IdP. A ID do Microsoft Entra emite uma declaração SAML antes que o usuário seja redirecionado ao ponto de extremidade do BIG-IP do aplicativo.

Para usar o modo iniciado por SP, insira a URL do aplicativo na URL de Logon.

Para a URL de logoff, insira o ponto de extremidade de SLO (logoff único) do APM do BIG-IP anexado pelo cabeçalho de host do serviço sendo publicado. Essa ação garante que a sessão do BIG-IP APM do usuário seja encerrada depois que o usuário sair da ID do Microsoft Entra.

Observação

A partir da v16 do TMOS (Traffic Management Operating System) BIG-IP, o ponto de extremidade de SLO do SAML foi alterado para /saml/sp/profile/redirect/slo.

- Antes de fechar a configuração do SAML, selecione Salvar.

- Ignore o prompt de teste de SSO.

- Observe as propriedades da seção Atributos e declarações do usuário. A ID do Microsoft Entra emite as propriedades aos usuários para a autenticação do BIG-IP APM e o SSO para o aplicativo back-end.

- No painel Certificado de autenticação do SAML, selecione Download para salvar o arquivo XML de metadados de federação em seu computador.

Observação

Os certificados de autenticação SAML criados pela ID do Microsoft Entra têm um tempo de vida de três anos. Para obter mais informações, consulte Certificados gerenciados para logon único federado.

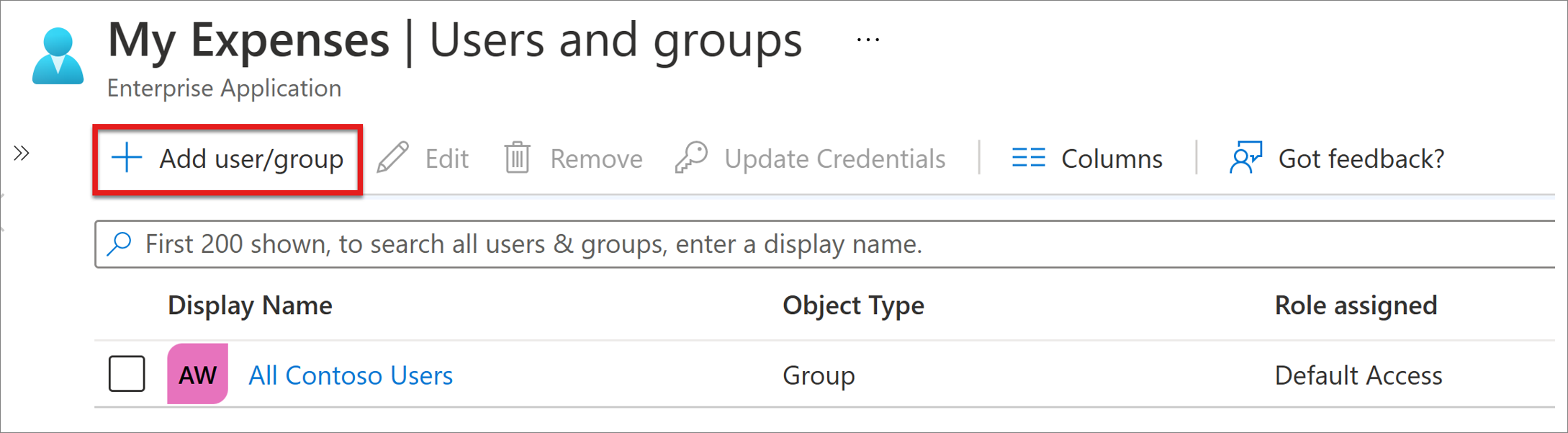

Conceder acesso a usuários e grupos

Por padrão, a ID do Microsoft Entra emite tokens aos usuários com acesso permitido em um aplicativo. Para conceder acesso a usuários e grupos para o aplicativo:

No painel visão geral do aplicativo do F5 BIG-IP, selecione Atribuir usuários e grupos.

Selecione Adicionar usuário/grupo.

Selecione os usuários e grupos e, em seguida, selecione Atribuir.

Configurar delegação restrita de Kerberos do Active Directory

Para que o BIG-IP APM execute o SSO para o aplicativo de back-end em nome dos usuários, configure o KCD no domínio do Active Directory (AD) de destino. A delegação da autenticação exige que você provisione o BIG-IP APM com uma conta de serviço de domínio.

Para este cenário, o aplicativo é hospedado no servidor APP-VM-01 e executa no contexto de uma conta de serviço denominada web_svc_account, não na identidade do computador. A conta de serviço de delegação atribuída ao APM é F5-BIG-IP.

Criar uma conta de delegação do BIG-IP APM

O BIG-IP não dá suporte a Contas de Serviços Gerenciados por grupo (gMSA), portando, crie uma conta de usuário padrão para ser usada como a conta de serviço do APM.

Digite o seguinte comando do PowerShell. Substitua os valores UserPrincipalName e SamAccountName pelos valores do seu ambiente. Para maior segurança, use um SPN (nome da entidade de serviço) dedicado que corresponda ao cabeçalho de host do aplicativo.

New-ADUser -Name "F5 BIG-IP Delegation Account" UserPrincipalName $HOST_SPN SamAccountName "f5-big-ip" -PasswordNeverExpires $true Enabled $true -AccountPassword (Read-Host -AsSecureString "Account Password")HOST_SPN = host/f5-big-ip.contoso.com@contoso.com

Observação

Quando o Host for usado, qualquer aplicativo em execução no host delegará a conta, ao passo que, quando o HTTPS for usado, ele permitirá apenas operações relacionadas ao protocolo HTTP.

Crie um Nome da Entidade de Serviço (SPN) para a conta de serviço do APM a ser usada durante a delegação para a conta de serviço do aplicativo Web:

Set-AdUser -Identity f5-big-ip -ServicePrincipalNames @Add="host/f5-big-ip.contoso.com"}Observação

É obrigatório incluir a parte host/ no formato UserPrincipleName (host/name.domain@domain) ou ServicePrincipleName (host/name.domain).

Antes de especificar o SPN de destino, exiba a configuração de SPN dele. Verifique se o SPN é exibido na conta de serviço do APM. A conta de serviço do APM delega para o aplicativo Web:

Confirme se o aplicativo Web está em execução no contexto do computador ou em uma conta de serviço dedicada.

Para o contexto do Computador, use o seguinte comando para consultar o objeto da conta no Active Directory para ver seus SPNs definidos. Substitua <name_of_account> pela conta do seu ambiente.

Get-ADComputer -identity <name_of_account> -properties ServicePrincipalNames | Select-Object -ExpandProperty ServicePrincipalNamesPor exemplo: Get-ADUser -identity f5-big-ip -properties ServicePrincipalNames | Select-Object -ExpandProperty ServicePrincipalNames

Para a conta de serviço dedicada, utilize o seguinte comando para consultar o objeto da conta no Active Directory e ver seus SPNs definidos. Substitua <name_of_account> pela conta do seu ambiente.

Get-ADUser -identity <name_of_account> -properties ServicePrincipalNames | Select-Object -ExpandProperty ServicePrincipalNamesPor exemplo: Get-ADComputer -identity f5-big-ip -properties ServicePrincipalNames | Select-Object -ExpandProperty ServicePrincipalNames

Se o aplicativo foi executado no contexto do computador, adicione o SPN ao objeto da conta do computador no Active Directory:

Set-ADComputer -Identity APP-VM-01 -ServicePrincipalNames @{Add="http/myexpenses.contoso.com"}

Com os SPNs definidos, estabeleça a confiança para a conta de serviço do APM delegada a esse serviço. A configuração varia dependendo da topologia da instância do BIG-IP e do servidor de aplicativos.

Configurar o BIG-IP e o aplicativo de destino no mesmo domínio

Definir relação de confiança para a conta de serviço do APM para delegar a autenticação:

Get-ADUser -Identity f5-big-ip | Set-ADAccountControl -TrustedToAuthForDelegation $trueÉ necessário que a conta de serviço do APM saiba qual o SPN de destino é confiável para delegar. Defina o SPN de destino para a conta de serviço que executa o aplicativo Web:

Set-ADUser -Identity f5-big-ip -Add @{'msDS-AllowedToDelegateTo'=@('HTTP/myexpenses.contoso.com')}Observação

Você pode concluir essas tarefas com o snap-in do MMC (Console de Gerenciamento da Microsoft), Usuários e computadores do Active Directory, em um controlador de domínio.

Configurar o BIG-IP e o aplicativo de destino em diferentes domínios

Na versão do Windows Server 2012, e superior, o KCD entre domínios usa a Delegação Restrita Baseada em Recursos (RBCD). As restrições de um serviço são transferidas do administrador do domínio para o administrador do serviço. Essa delegação permite que o administrador do serviço de back-end permita ou negue o SSO. Essa situação cria uma abordagem diferente na delegação da configuração, que é possível quando você usa o PowerShell ou o Editor de Interfaces de Serviços do Active Directory (Editor ADSI).

Você pode usar a propriedade PrincipalsAllowedToDelegateToAccount da conta de serviço do aplicativo (computador ou conta de serviço dedicada) para conceder a delegação do BIG-IP. Neste cenário, use o seguinte comando do PowerShell em um controlador de domínio (Windows Server 2012 R2 ou posterior) no mesmo domínio do aplicativo.

Use um SPN definido em uma conta de serviço de aplicativo Web. Para maior segurança, use um SPN dedicado que corresponda ao cabeçalho de host do aplicativo. Por exemplo, como o cabeçalho do host do aplicativo Web neste exemplo é myexpenses.contoso.com, adicione HTTP/myexpenses.contoso.com ao objeto da conta de serviço do aplicativo no Active Directory (AD):

Set-AdUser -Identity web_svc_account -ServicePrincipalNames @{Add="http/myexpenses.contoso.com"}

Para os comandos a seguir, observe o contexto.

Se o serviço web_svc_account executar no contexto de uma conta de usuário, use estes comandos:

$big-ip= Get-ADComputer -Identity f5-big-ip -server dc.contoso.com

Set-ADUser -Identity web_svc_account -PrincipalsAllowedToDelegateToAccount

$big-ip Get-ADUser web_svc_account -Properties PrincipalsAllowedToDelegateToAccount

Se o serviço web_svc_account executar no contexto de uma conta de computador, use estes comandos:

$big-ip= Get-ADComputer -Identity f5-big-ip -server dc.contoso.com

Set-ADComputer -Identity web_svc_account -PrincipalsAllowedToDelegateToAccount

$big-ip Get-ADComputer web_svc_account -Properties PrincipalsAllowedToDelegateToAccount

Para obter mais informações, consulte Delegação restrita de Kerberos nos domínios.

Configuração avançada do BIG-IP

Use a seção a seguir para continuar configurando o BIG-IP.

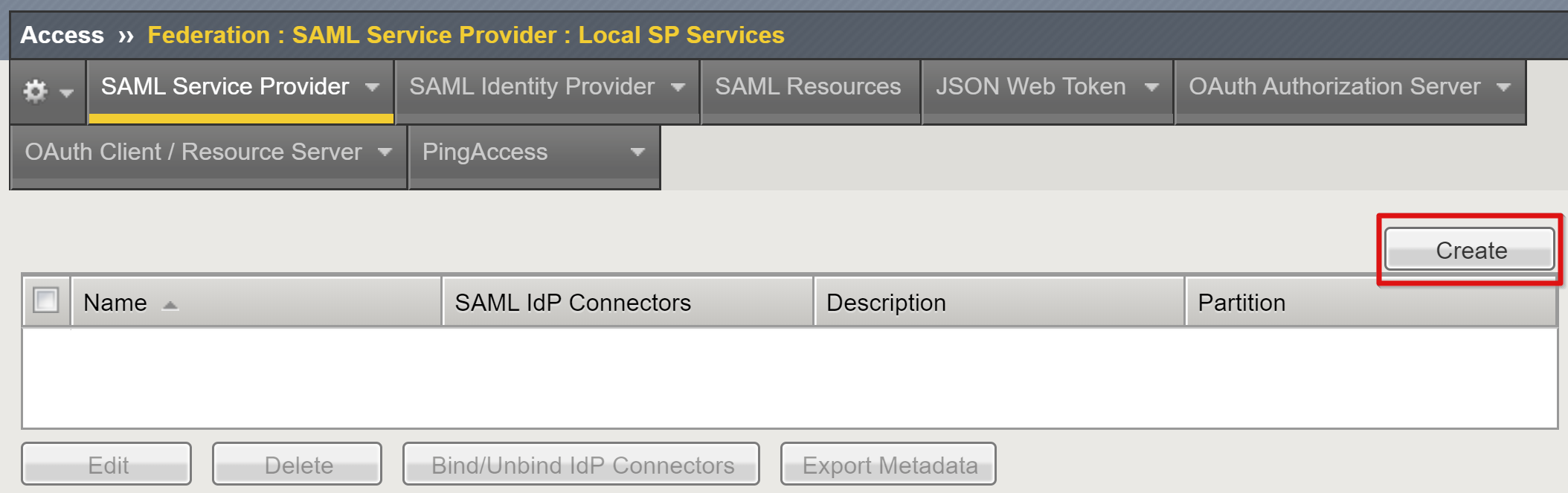

Definir configurações do provedor de serviços SAML

As configurações do provedor de serviços do SAML definem as propriedades do SP do SAML que o APM usa para sobrepor o aplicativo herdado com a pré-autenticação SAML. Para configurá-las:

Em um navegador, entre no console de gerenciamento do F5 BIG-IP.

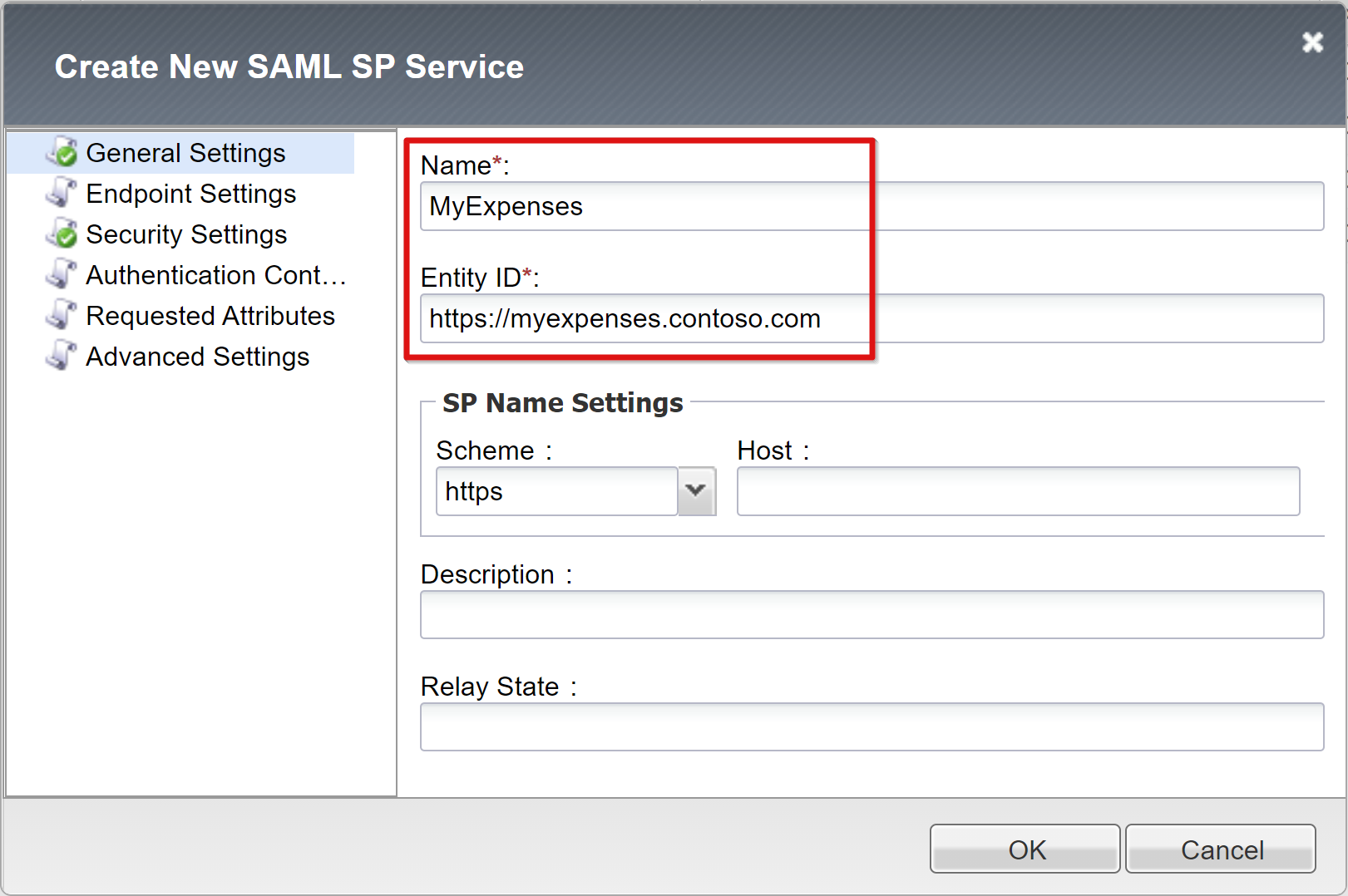

Selecione Acessar>Federação>Provedor de serviços SAML>Serviços do SP local>Criar.

Forneça os valores de Nome e ID da Entidade que você salvou quando configurou o SSO para a ID do Microsoft Entra.

Se a ID de entidade SAML for uma correspondência exata da URL do aplicativo publicado, você pode ignorar Configurações de Nome SP. Por exemplo, se a ID de entidade for urn:myexpenses:contosoonline, o valor do Esquema será https e o valor do Host será myexpenses.contoso.com. Se a ID de entidade for "https://myexpenses.contoso.com", não será necessário fornecer essas informações.

Configurar um conector IdP externo

Um conector de IdP do SAML define as configurações para que o BIG-IP APM confie na ID do Microsoft Entra como o IdP do SAML. Essas configurações mapeiam o SP do SAML para um IdP do SAML, estabelecendo a relação de confiança de federação entre o APM e a ID do Microsoft Entra. Para configurar o conector:

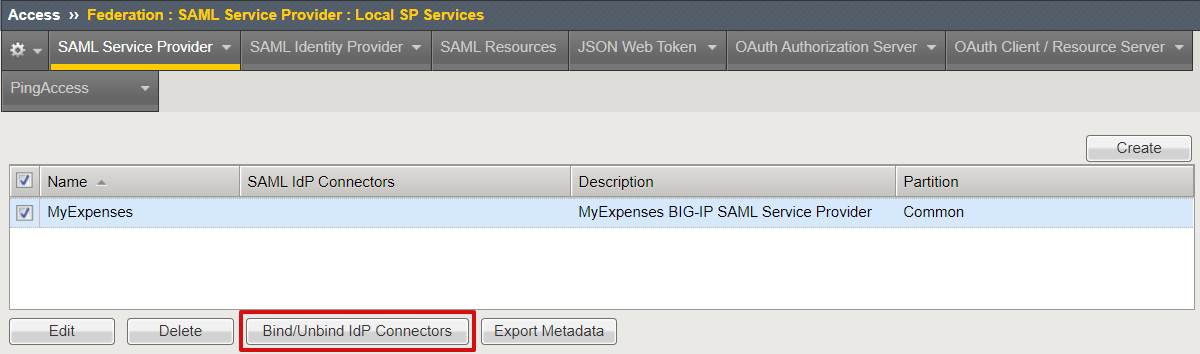

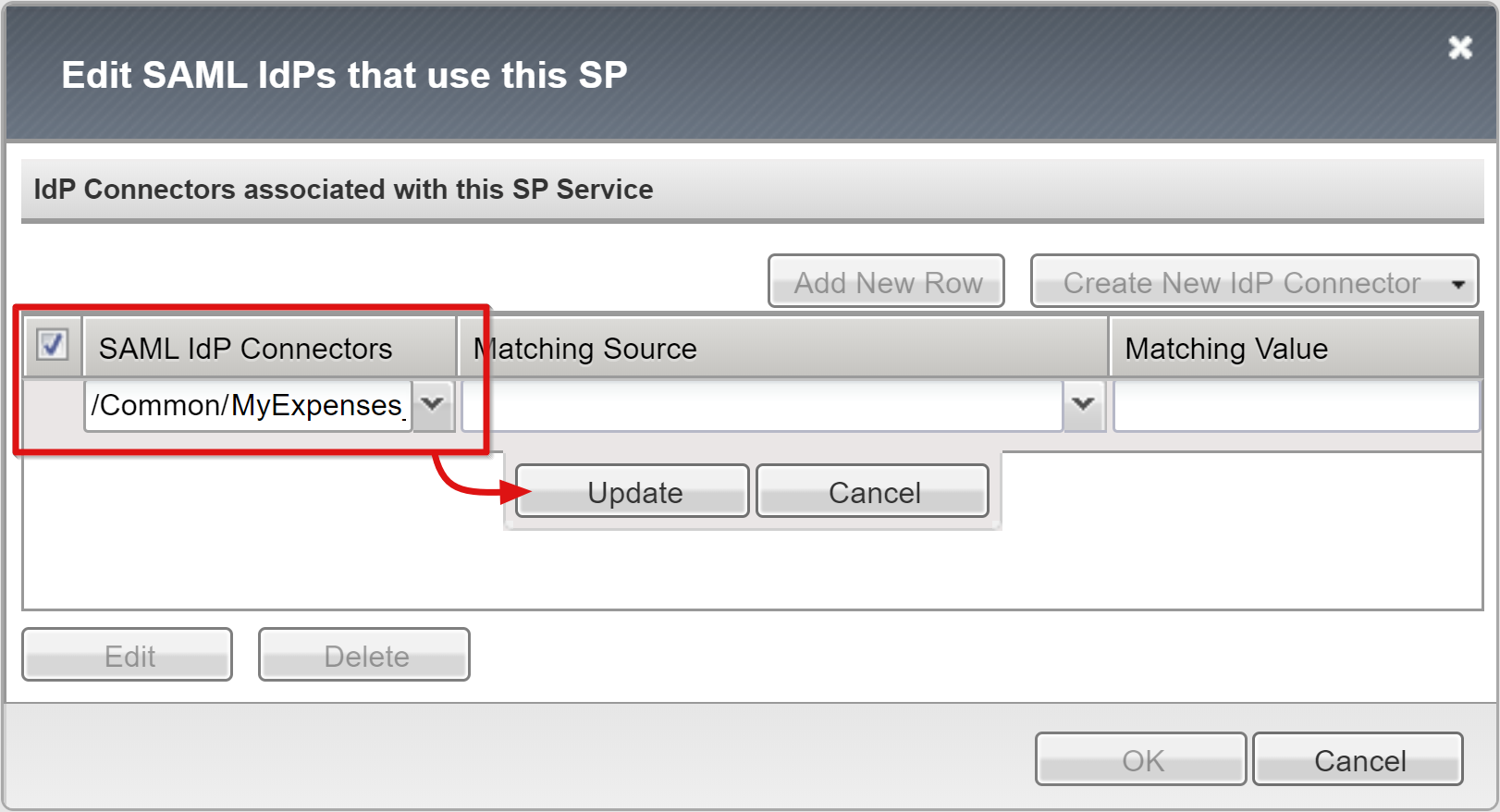

Role para baixo para selecionar o novo objeto do SP do SAML e selecione Associar/Desassociar Conectores IdP.

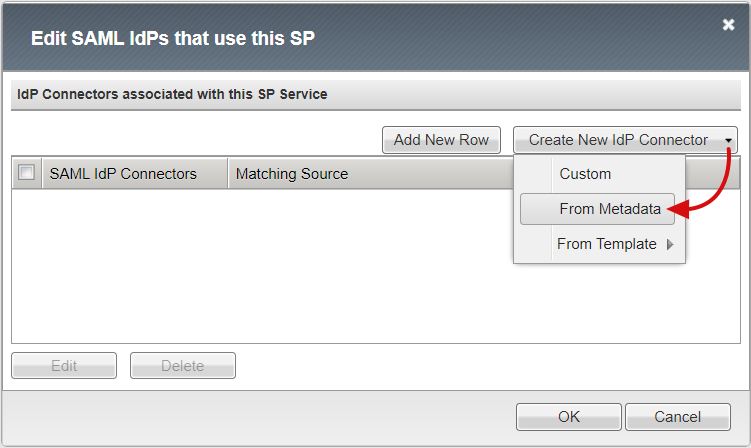

Selecionar Criar Novo Conector IdP>Em Metadados.

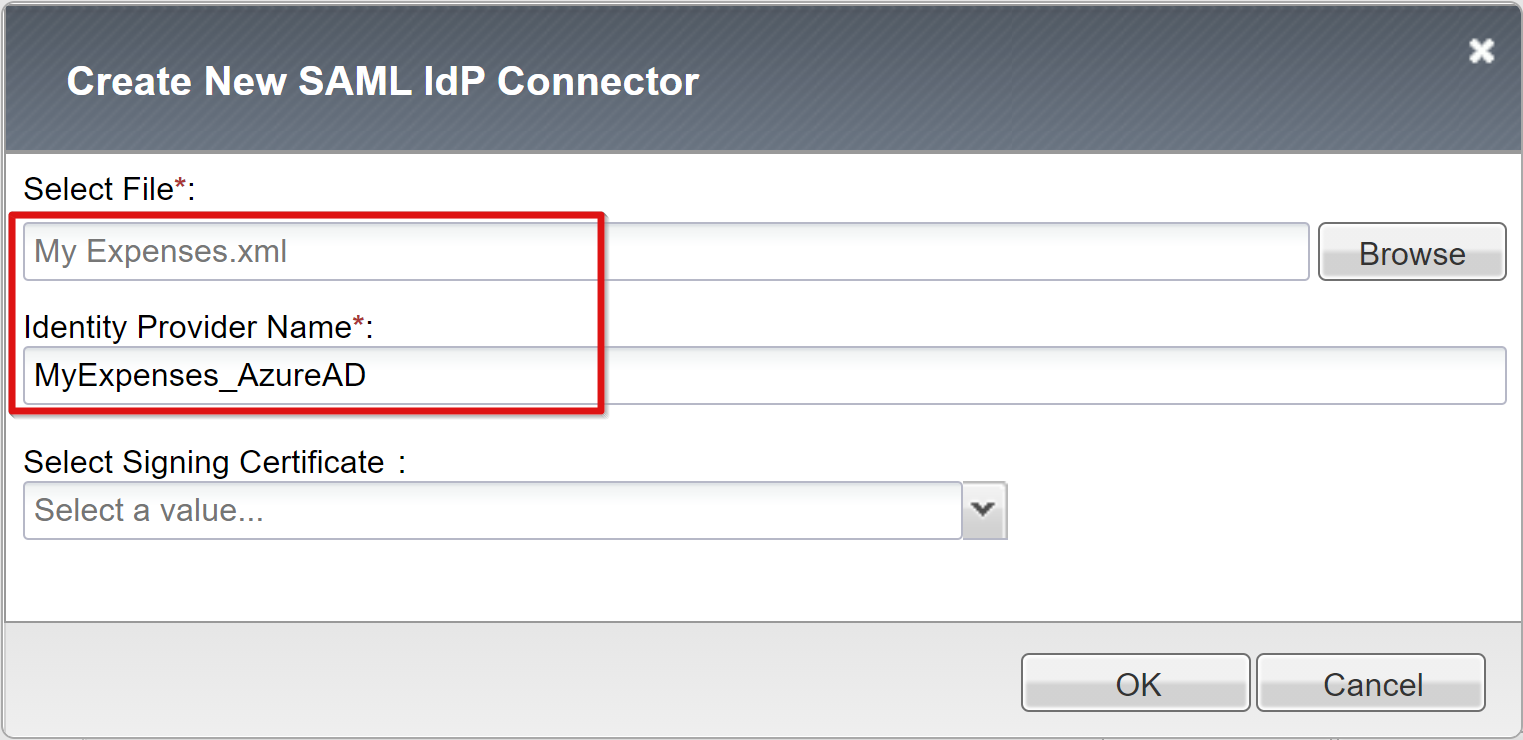

Navegue até o arquivo XML de metadados de federação que você baixou e forneça um Nome do Provedor de Identidade para o objeto do APM que representa o IdP do SAML externo. O exemplo a seguir mostra MyExpenses_AzureAD.

Selecione Adicionar Nova Linha para escolher o novo valor Conector IdP SAML e selecione Atualizar.

Selecione OK.

Configurar o SSO do Kerberos

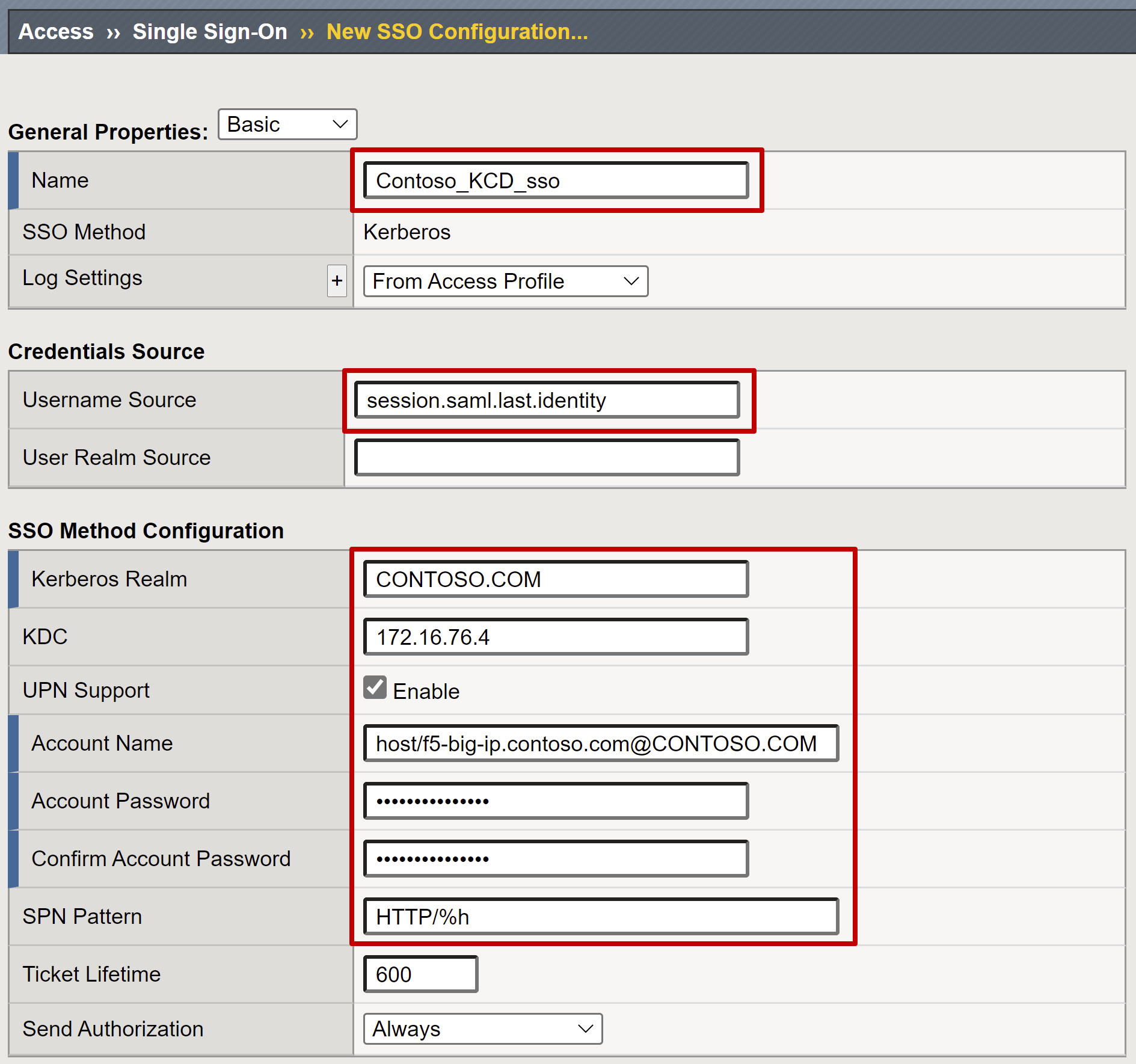

Crie um objeto de SSO do APM para SSO de KCD em aplicativos back-end. Use a conta de delegação do APM que você criou.

- Selecione Acessar>Logon Único>Kerberos>Criar e forneça as seguintes informações:

Nome: após criá-lo, outros aplicativos publicados poderão usar o objeto do APM de SSO do Kerberos. Por exemplo, use Contoso_KCD_sso em vários aplicativos publicados para o domínio Contoso. Use MyExpenses_KCD_sso para um único aplicativo.

Username Source: especifique a origem da ID do usuário. Usar uma variável de sessão do APM como a origem. O uso da session.saml.last.identity é recomendável, porque contém a ID do usuário conectado da declaração do Microsoft Entra.

Origem de Realm do Usuário: necessário se o domínio do usuário for diferente do realm do Kerberos para KCD. Se os usuários estiverem em um domínio confiável separado, você informará o APM especificando a variável de sessão do APM com o domínio do usuário conectado. Uma exemplo é session.saml.last.attr.name.domain. Essa ação será feita em cenários nos quais o nome UPN do usuário estiver baseado em um sufixo alternativo.

Realm Kerberos: sufixo de domínio do usuário em letras maiúsculas

KDC: endereço IP do controlador de domínio. Ou insira um nome de domínio totalmente qualificado se o DNS estiver configurado e eficiente.

Suporte a UPN: marque essa caixa de seleção se a origem do nome de usuário estiver no formato UPN, por exemplo, a variável session.saml.last.identity.

Nome da Conta e Senha da Conta: credenciais da conta de serviço do APM para executar KCD

Padrão SPN: se você usar HTTP/%h, o APM usará o cabeçalho de host da solicitação do cliente para criar o SPN para o qual está solicitando um token Kerberos.

Enviar Autorização: desabilite esta opção para aplicativos que preferem negociar a autenticação em vez de receber o token Kerberos na primeira solicitação (por exemplo, Tomcat).

O KDC não precisa ser definido se o realm do usuário for diferente do realm do servidor back-end. Essa regra se aplica a cenários de realm de vários domínios. Se você deixar o KDC indefinido, o BIG-IP tentará descobrir um realm Kerberos por meio de uma pesquisa de DNS de registros SRV para o domínio do servidor back-end. É esperado que o nome de domínio seja o mesmo que o nome do realm. Se o nome de domínio for diferente, especifique-o no arquivo /etc/krb5.conf.

O processamento de SSO do Kerberos será mais rápido quando um endereço IP especificar um KDC. O processamento de SSO do Kerberos será mais lento se um KDC for especificado pelo nome do host. Devido a mais consultas DNS, o processamento é mais lento quando um KDC for indefinido. Verifique se o DNS está otimizado para desempenho antes de colocar uma prova de conceito em produção.

Observação

Se os servidores back-end estiverem em vários realms, crie um objeto de configuração de SSO separado para cada realm.

Os cabeçalhos podem ser injetados como parte da solicitação de SSO para o aplicativo back-end. Altere a configuração Propriedades Gerais de Básico para Avançado.

Para obter mais informações sobre como configurar um APM para SSO do KCD, consulte o artigo da F5 K17976428: visão geral da delegação restrita de Kerberos.

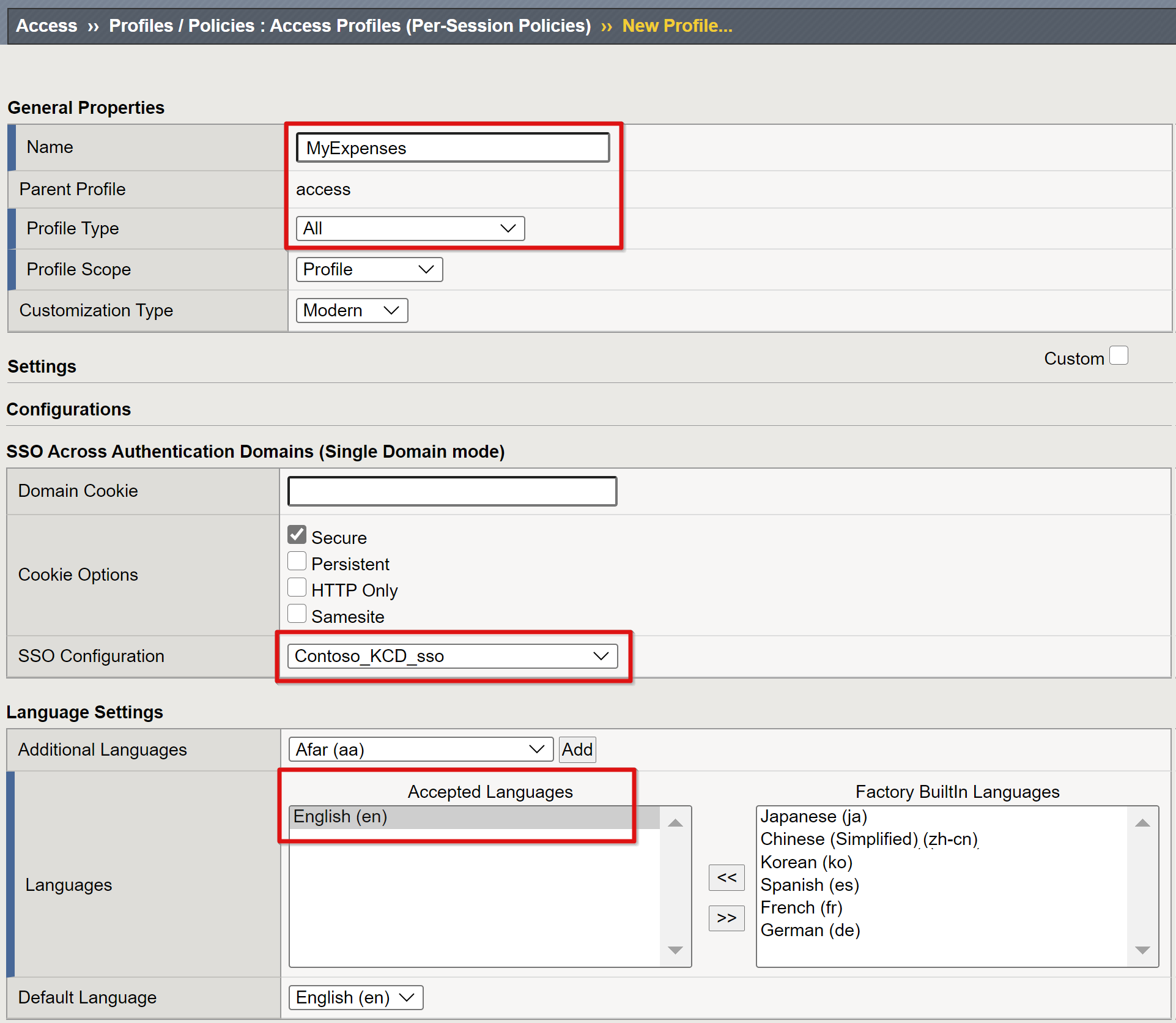

Configurar o perfil de acesso

Um perfil de acesso associa os elementos do APM que gerenciam o acesso a servidores virtuais do BIG-IP. Esses elementos incluem políticas de acesso, configuração de SSO e configurações de interface do usuário.

Selecione Acesso>Perfis / Políticas>Perfis de Acesso (Políticas Por Sessão)>Criar e insira as seguintes propriedades:

Nome: por exemplo, insira MyExpenses

Tipo de Perfil: selecione Todos

Configuração de SSO: selecione o objeto de configuração de SSO do KCD que você criou

Idiomas aceitos: adicione pelo menos um idioma

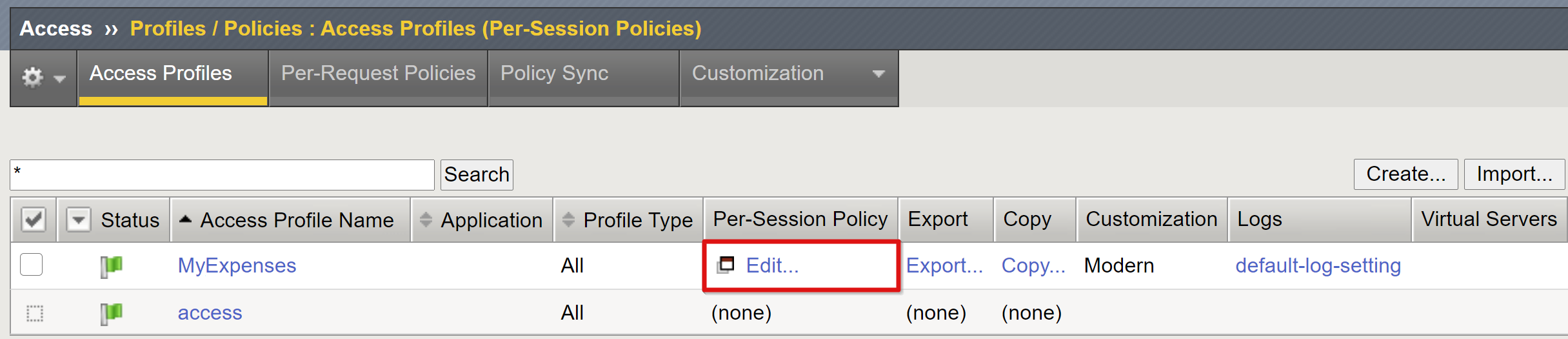

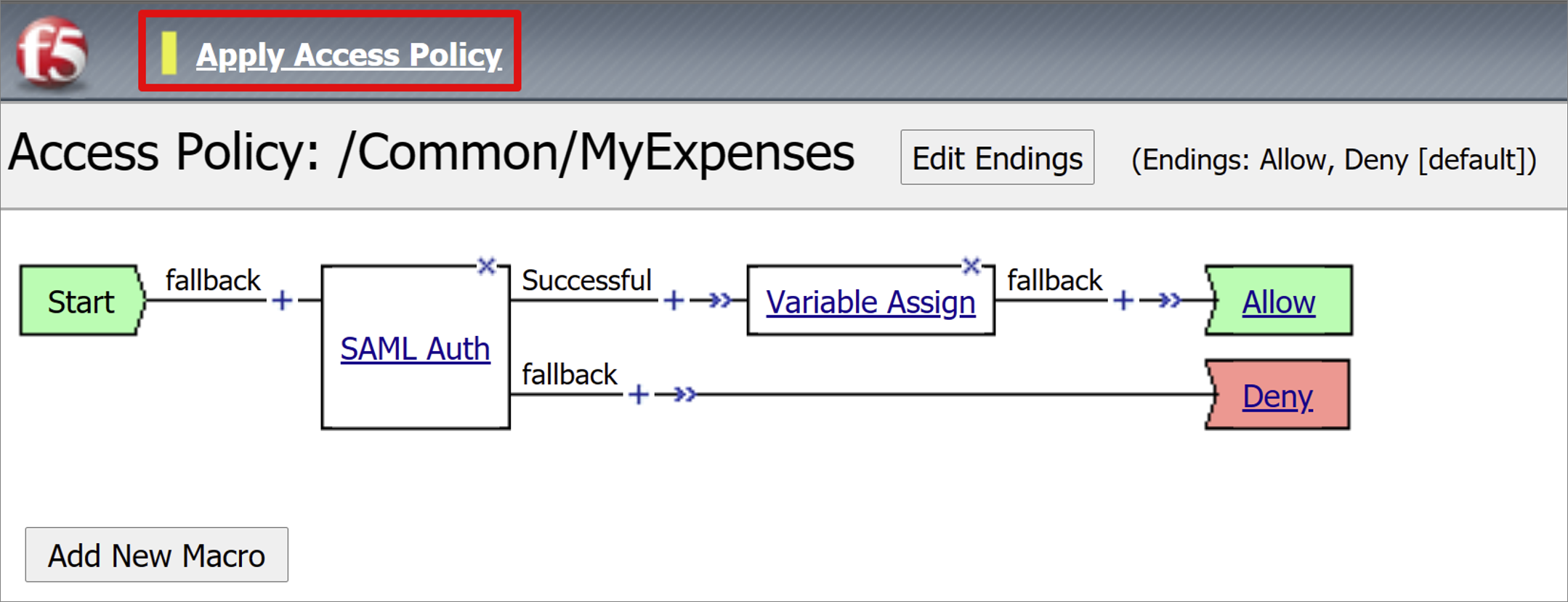

Para o perfil por sessão que você criou, selecione Editar.

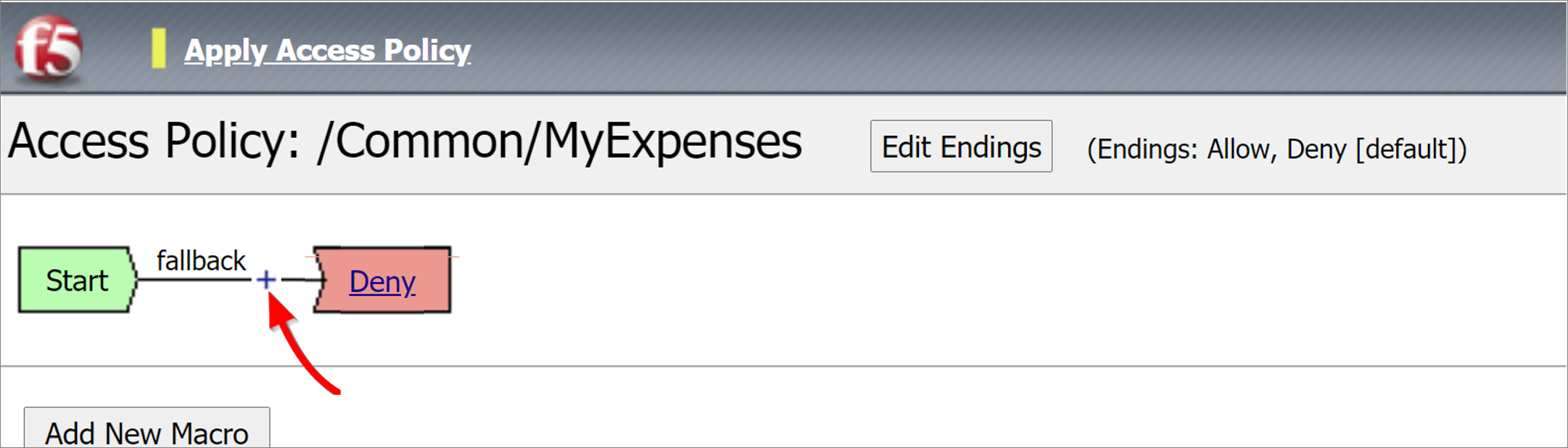

O editor de política visual abre. Selecione o sinal de adição ao lado do fallback.

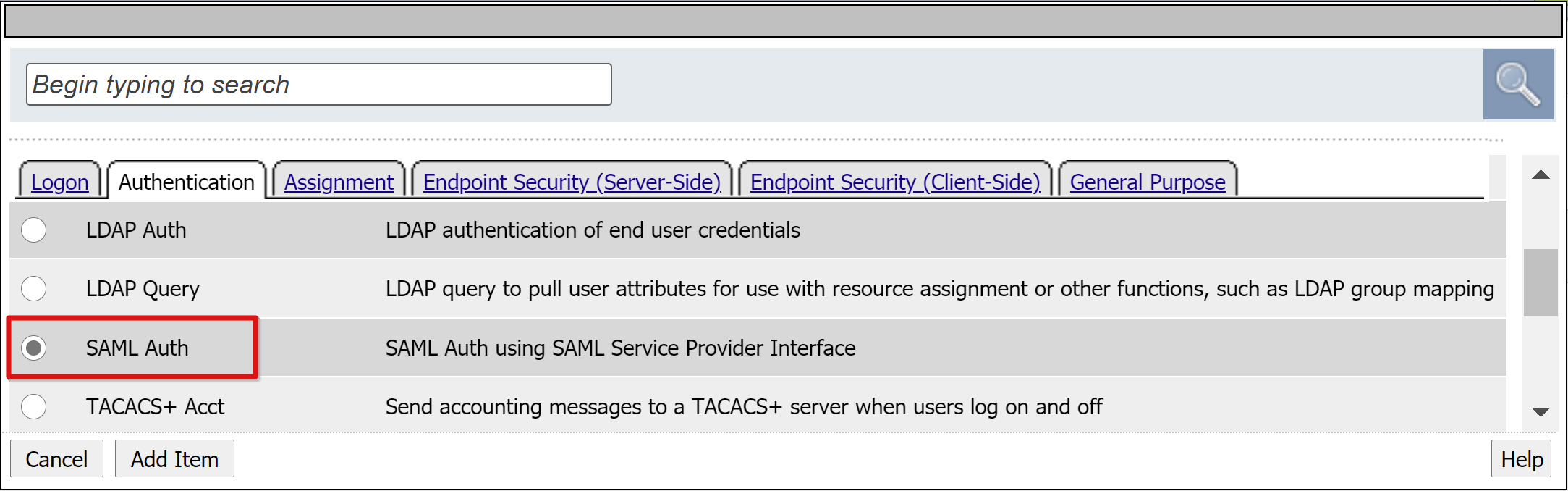

Na caixa de diálogo, selecione Autenticação>Autenticação SAML>Adicionar Item.

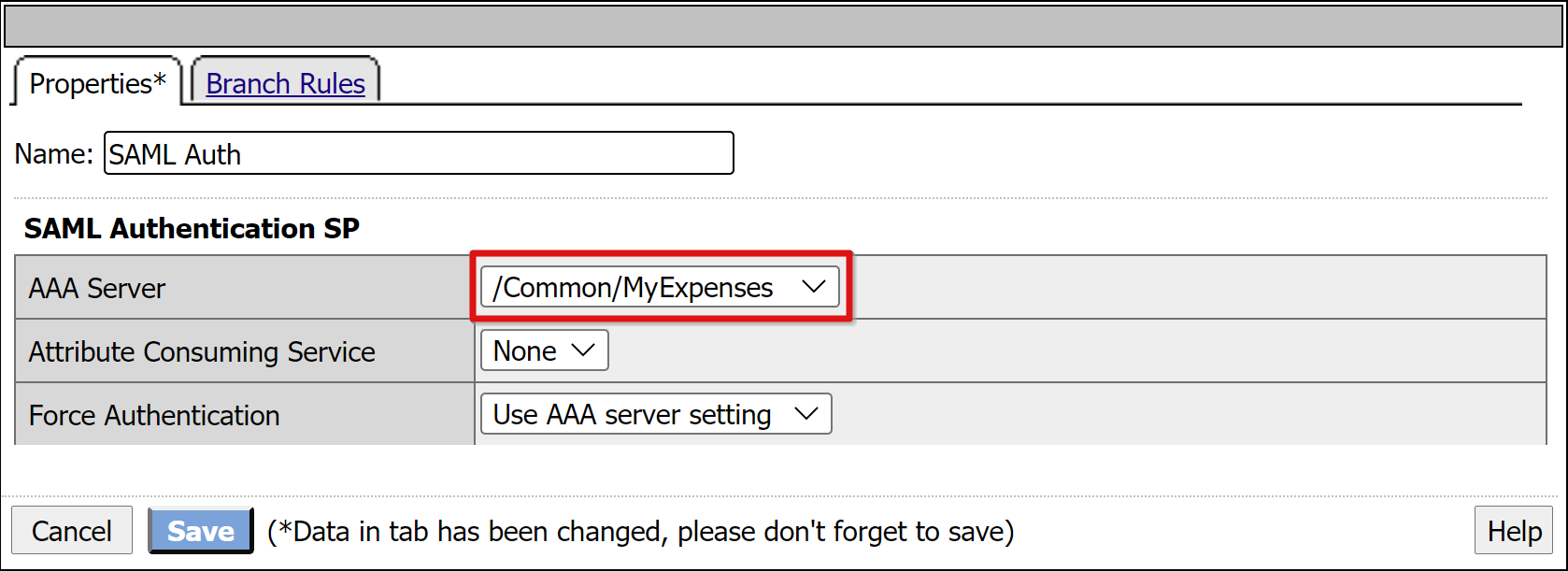

Na configuração SP de autenticação SAML, defina a opção Servidor AAA para usar o objeto do SP do SAML que você criou.

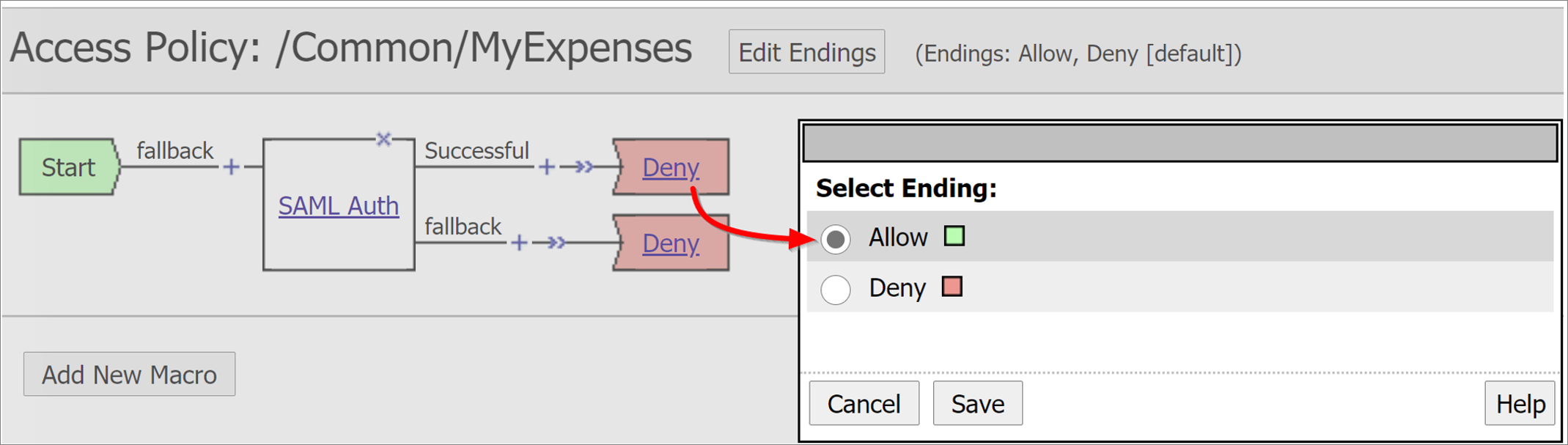

Para alterar a ramificação Com êxito para Permitir, selecione o link na caixa superior Negar.

Selecione Salvar.

Configurar mapeamentos de atributos

Embora seja opcional, você poderá adicionar uma configuração LogonID_Mapping para permitir que a lista de sessões ativas do BIG-IP exiba o UPN do usuário conectado, em vez de um número de sessão. Essas informações são úteis para analisar logs ou solucionar problemas.

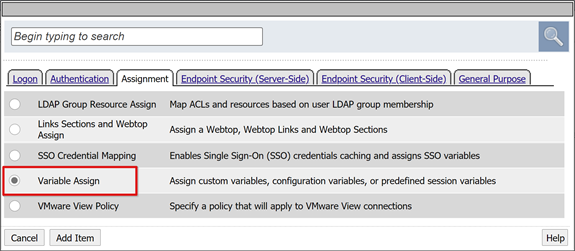

Na ramificação Autenticação SAML com êxito, selecione o sinal de adição.

Na caixa de diálogo, selecione Atribuição>Atribuição de Variável>Adicionar Item.

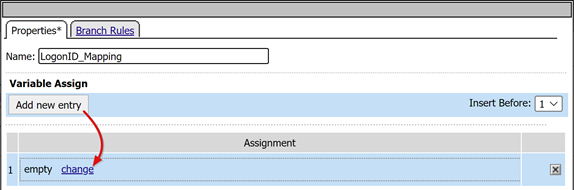

Insira um Nome.

No painel Atribuir Variável, selecione Adicionar nova entrada>Alterar. O exemplo a seguir mostra LogonID_Mapping na caixa nome.

Defina ambas as variáveis:

- Variável Personalizada: insira session.logon.last.username

- Variável de Sessão: insira session.saml.last.identity

Selecione Concluído>Salvar.

Selecione o terminal Negar da ramificação de política de acesso com êxito. Altere-o para Permitir.

Selecione Salvar.

Selecione Aplicar política de acesso e feche o editor.

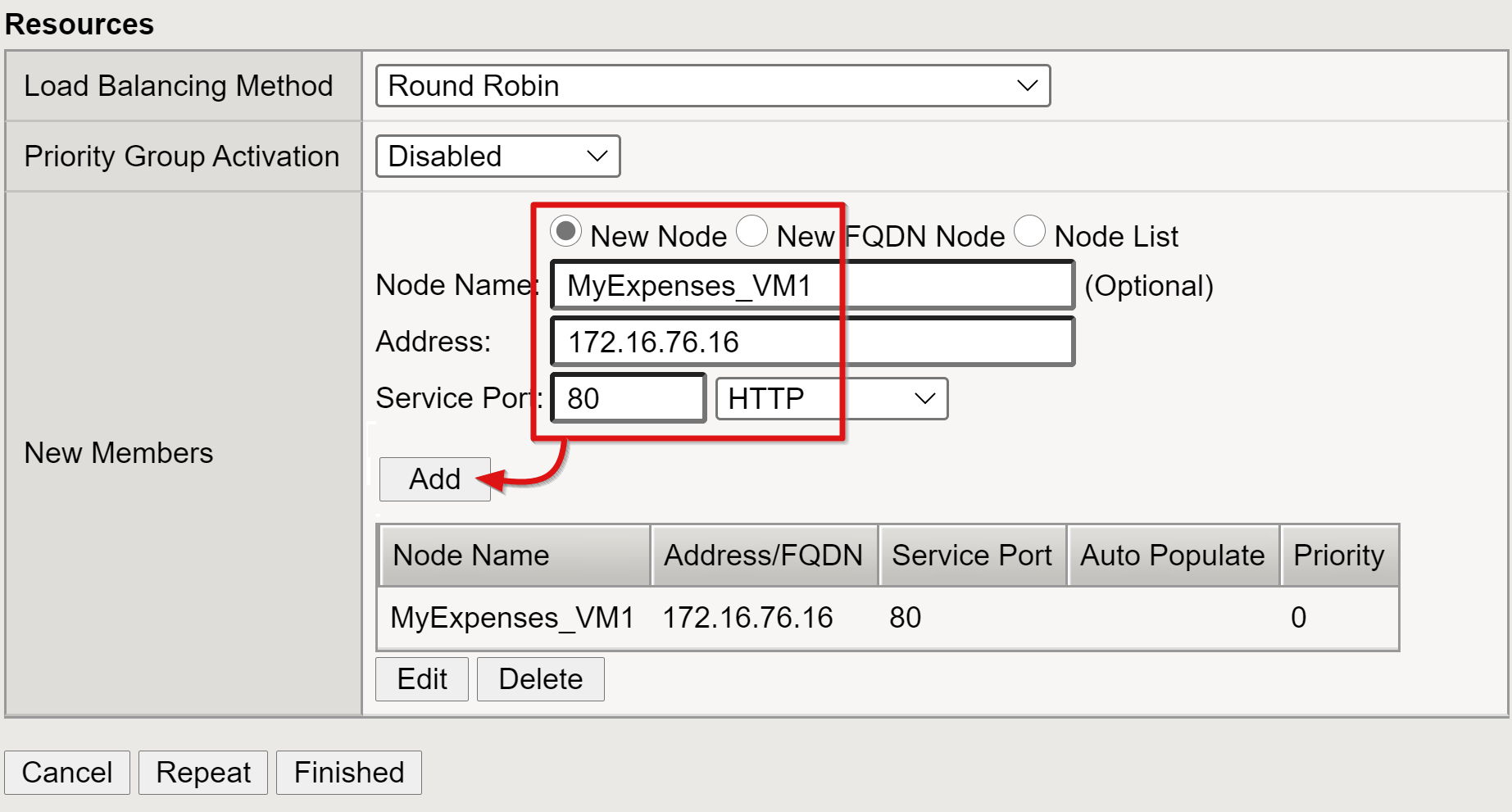

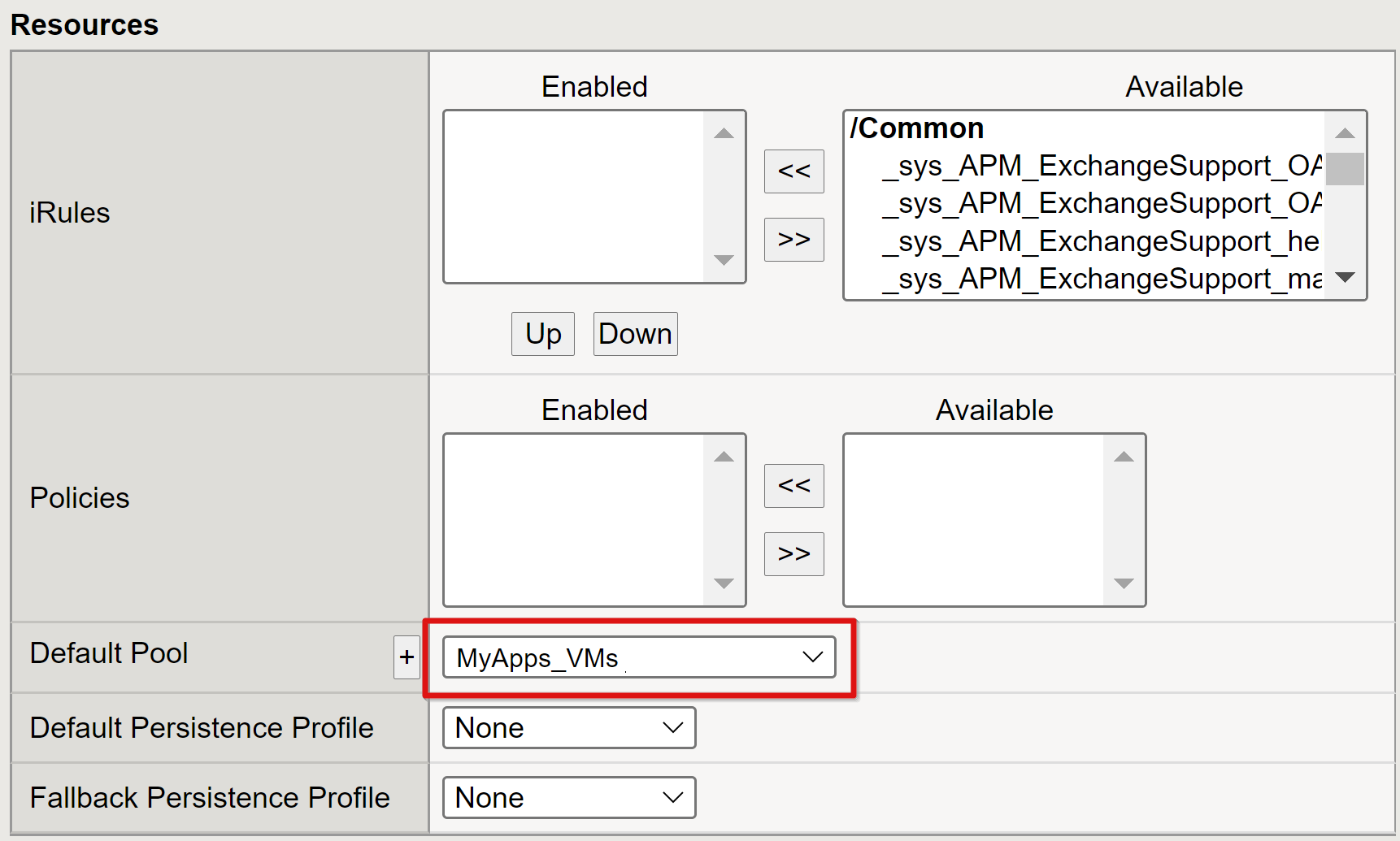

Configure o pool de back-end

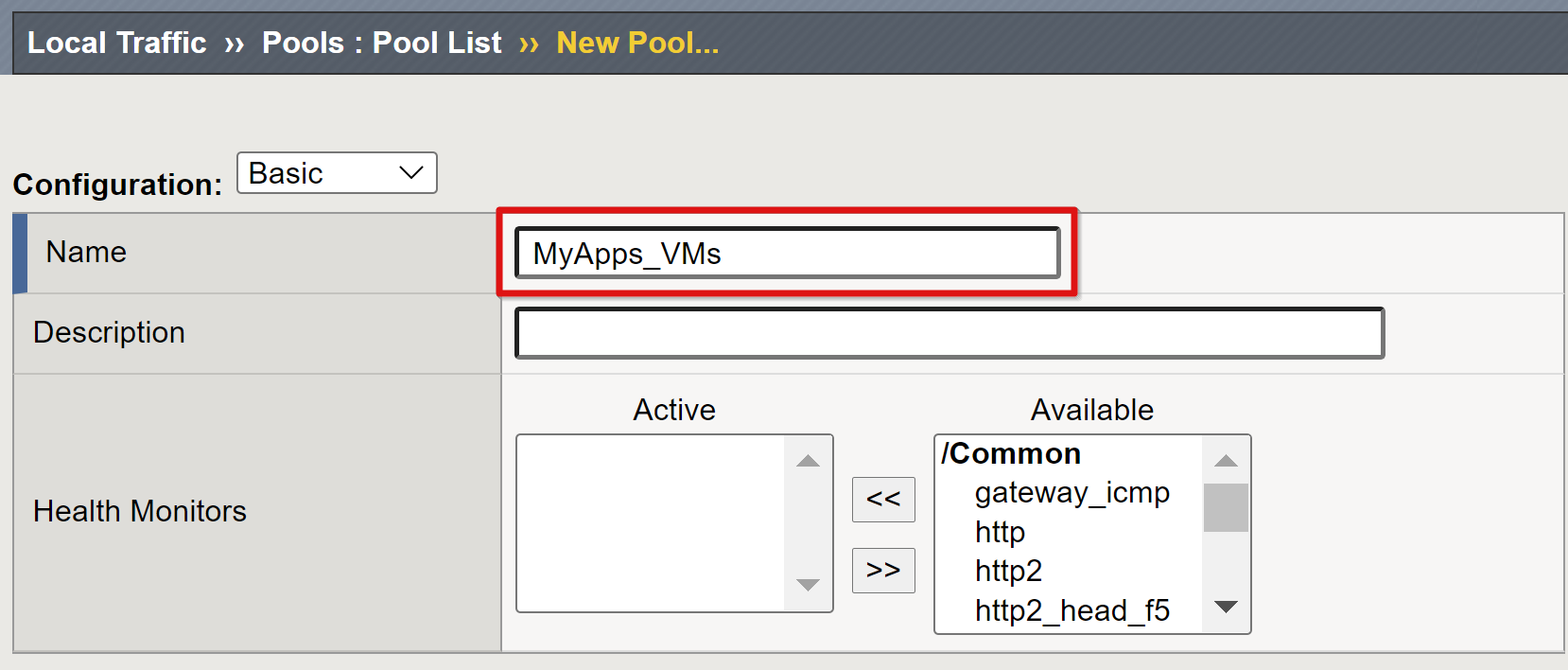

Para que o BIG-IP encaminhe o tráfego do cliente com precisão, crie um objeto de nó do BIG-IP que represente o servidor back-end que hospeda o aplicativo. Em seguida, coloque esse nó em um pool de servidores do BIG-IP.

Selecione Tráfego Local>Pools>Lista de Pool>Criar e dê um nome ao objeto de pool de servidores. Por exemplo, insira MyApps_VMs.

Adicione um objeto de membro de pool com os seguintes detalhes do recurso:

- Nome do Nó: nome de exibição para o servidor que hospeda o aplicativo Web back-end.

- Endereço: endereço IP do servidor que hospeda o aplicativo.

- Porta de Serviço: porta HTTP/S em que o aplicativo está realizando a escuta.

Observação

Este artigo não aborda a configuração adicional necessário dos monitores de integridade. Consulte, K13397: visão geral de formatação da solicitação do monitor de integridade HTTP para o sistema DNS do BIG-IP.

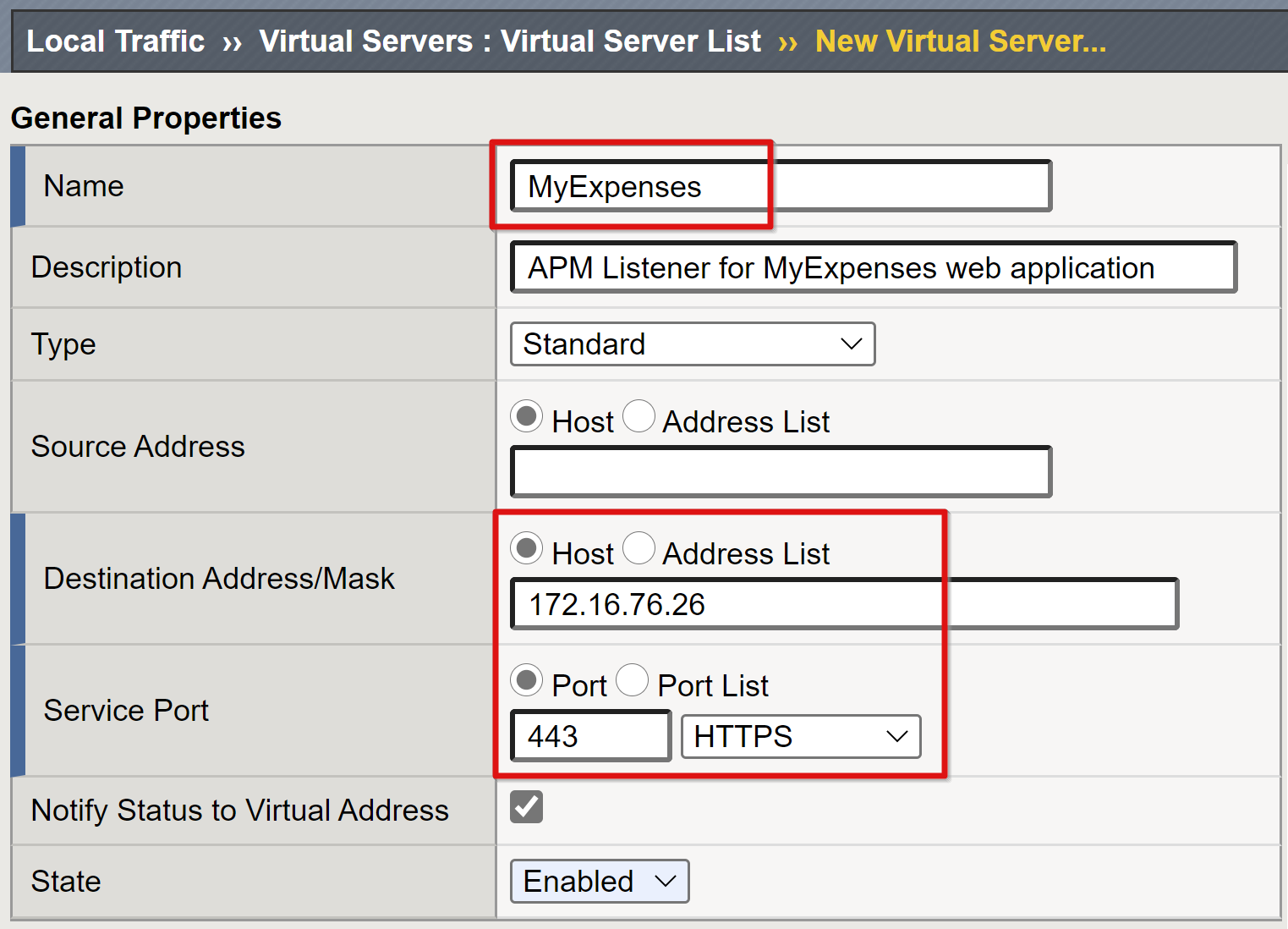

Configurar o servidor virtual

Um servidor virtual é um objeto de plano de dados do BIG-IP representado por um endereço IP virtual que escuta as solicitações do cliente para o aplicativo. O tráfego recebido será processado e avaliado em relação ao perfil de acesso do APM associado ao servidor virtual, antes de ser direcionado de acordo com a política.

Para configurar um servidor virtual:

Selecione Tráfego Local>Servidores Virtuais>Lista de Servidores Virtuais>Criar.

Insira um Nome e um endereço IPv4/IPv6 não alocado para um dispositivo ou objeto do BIG-IP na rede conectada. O endereço IP é dedicado ao receber tráfego de cliente para o aplicativo de back-end publicado.

Defina a Porta de Serviço para 443.

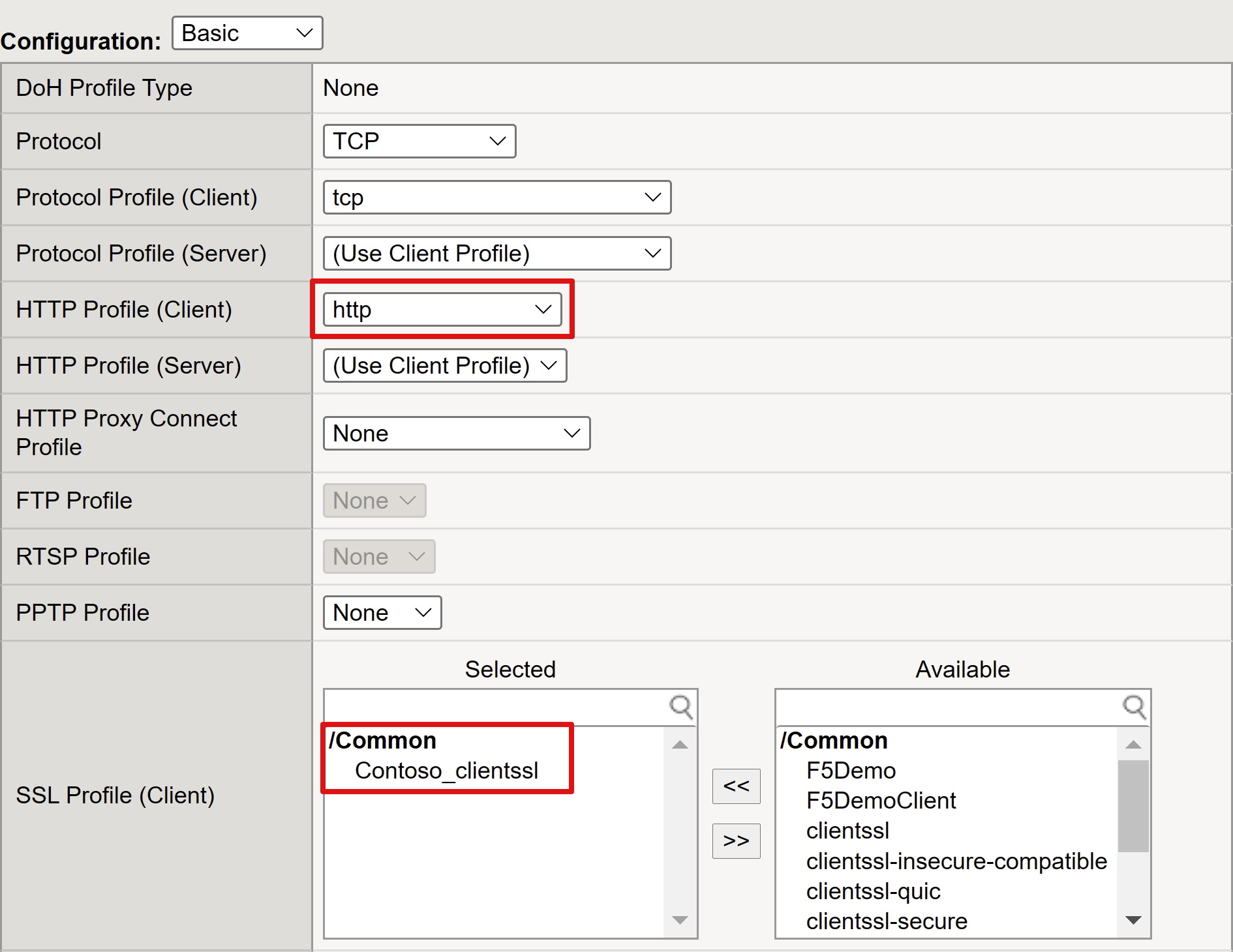

Defina Perfil HTTP (Cliente) como http.

Habilite um servidor virtual para o protocolo TLS para permitir que os serviços sejam publicados por HTTPS.

Para Perfil de SSL (Cliente), selecione o perfil que você criou para os pré-requisitos. Ou, se você estiver testando, use o padrão.

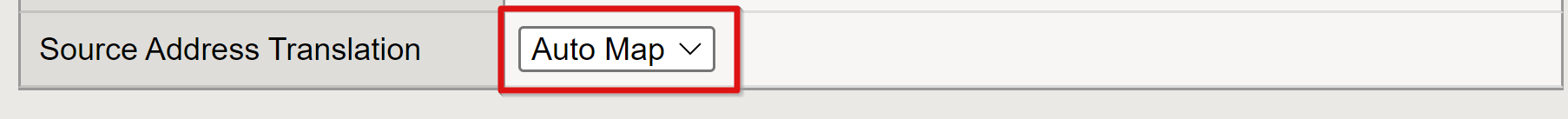

Altere a Conversão de Endereço de Origem para Mapeamento Automático.

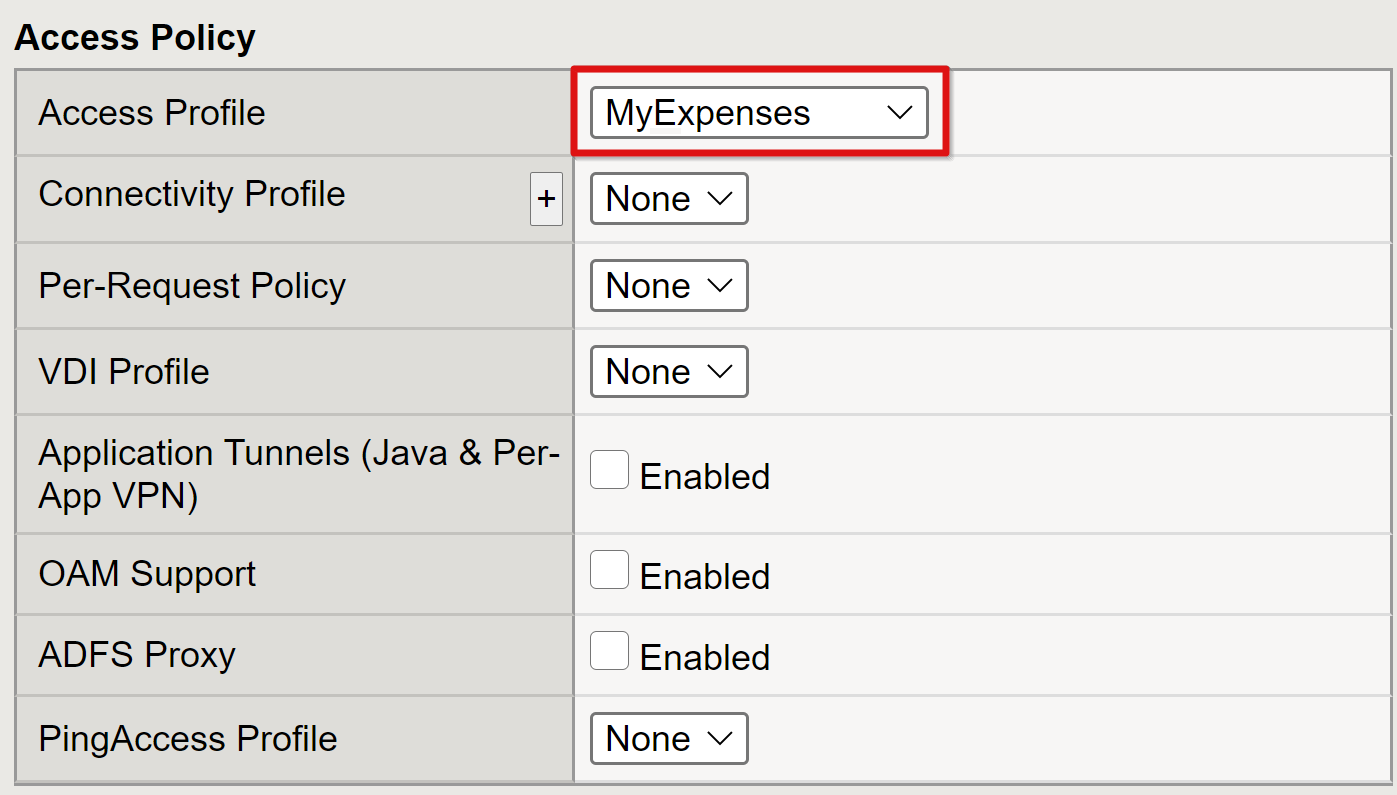

Em Política de Acesso, defina Perfil de Acesso com base no perfil que você criou. Essa seleção associa o perfil de autenticação prévia do SAML do Microsoft Entra e a política de SSO do KCD ao servidor virtual.

Defina Pool Padrão para usar os objetos de pool de back-end que você criou na seção anterior.

Selecione Concluído.

Configurar as configurações de gerenciamento de sessão

As configurações de gerenciamento de sessão do BIG-IP definem as condições para as quais as sessões de usuário serão encerradas ou autorizadas a continuar, os limites para os usuários e os endereços IP e as páginas de erro. É possível criar uma política aqui.

Acesse Política de Acesso>Perfis de Acesso>Perfil de Acesso e selecione um aplicativo na lista.

Se você definiu um valor de URI de logoff único na ID do Microsoft Entra, isso garante que uma saída iniciada pelo IdP do portal MyApps encerre a sessão entre o cliente e o BIG-IP APM. O arquivo XML de metadados de federação do aplicativo importado fornece ao APM o ponto de extremidade de saída SAML do Microsoft Entra para a saída iniciada pelo SP. A fim de obter resultados eficazes, o APM precisa saber a hora de desconexão de um usuário.

Considere um cenário em que um portal da Web do BIG-IP não é usado. O usuário não poderá instruir o APM a sair. Mesmo que o usuário saia do aplicativo, o BIG-IP não perceberá, portanto, a sessão do aplicativo poderá ser restabelecida por meio de SSO. É necessário considerar a saída iniciada por SP para garantir que as sessões sejam encerradas com segurança.

Observação

É possível adicionar uma função de SLO ao botão Sair do aplicativo. Essa função redireciona o cliente para o ponto de extremidade de saída SAML do Microsoft Entra. Localize o ponto de extremidade da saída do SAML em Registros de Aplicativo>Pontos de extremidade.

Se não for possível alterar o aplicativo, é recomendável que o BIG-IP realize a escuta da chamada de saída do aplicativo. Ao detectar a solicitação, isso disparará o SLO.

Para obter mais informações, consulte os artigos da F5:

- K42052145: configurar o encerramento automático da sessão (logoff) com base em um nome de arquivo referenciado por URI

- K12056: visão geral da opção Incluir URI de Logoff.

Resumo

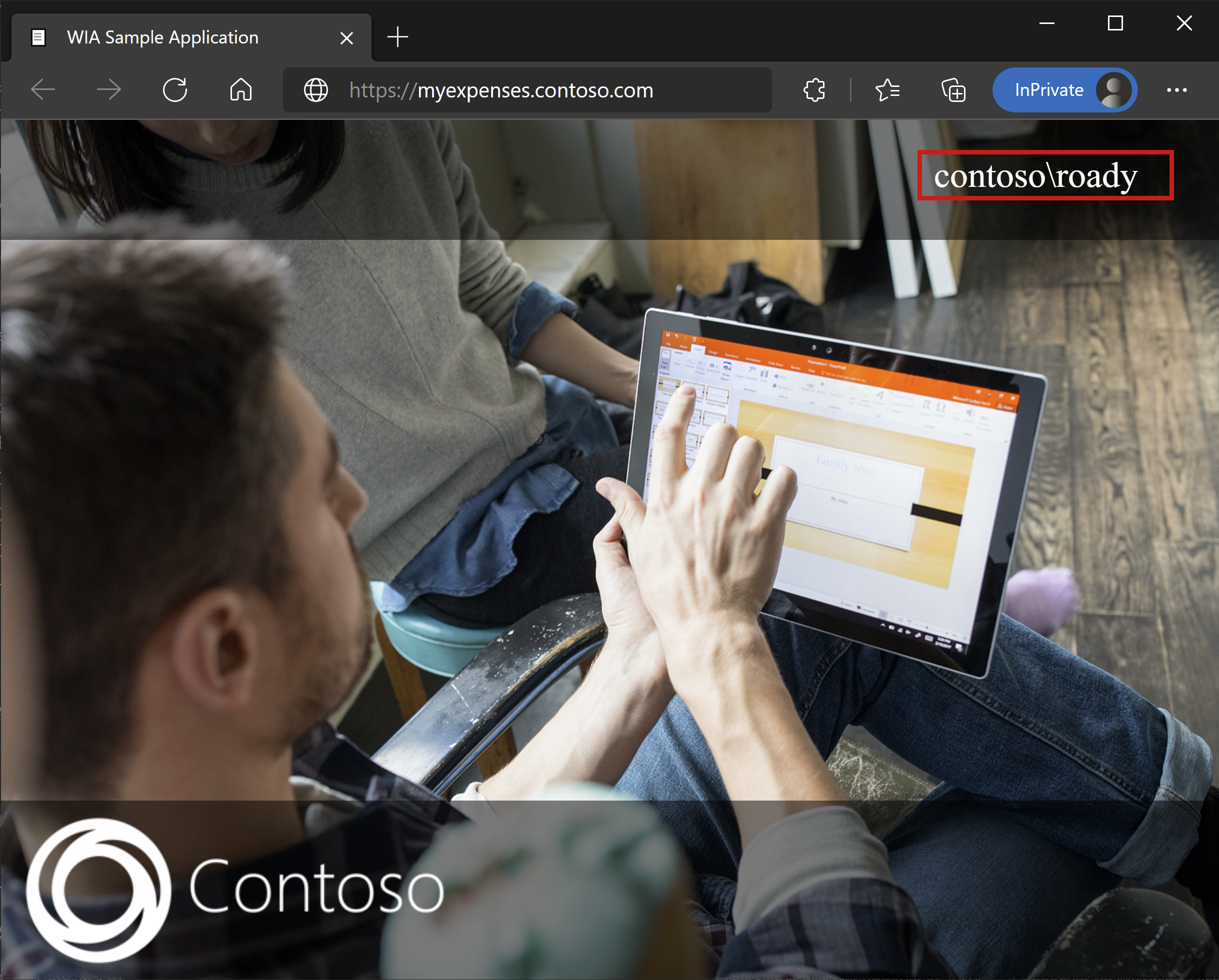

O aplicativo é publicado e acessível por meio de SHA, pela URL ou por meio de portais de aplicativos da Microsoft. O aplicativo é visível como um recurso de destino no acesso condicional do Microsoft Entra.

Para aumentar a segurança, as organizações que usam esse padrão poderão bloquear o acesso direto ao aplicativo, o que forçará um caminho estrito pelo BIG-IP.

Próximas etapas

Como usuário, abra um navegador e conecte a URL externa do aplicativo. Você pode selecionar o ícone do aplicativo no portal MyApps da Microsoft. Após se autenticar no locatário do Microsoft Entra, você será redirecionado para o ponto de extremidade do BIG-IP do aplicativo e conectado por meio do SSO.

Acesso de convidado B2B do Microsoft Entra

O SHA dá suporte ao acesso de convidado B2B do Microsoft Entra. As identidades de convidado são sincronizadas do locatário do Microsoft Entra com o domínio Kerberos de destino. Tenha uma representação local de objetos convidados para que o BIG-IP execute o SSO do KCD para o aplicativo back-end.

Solução de problemas

Durante a solução de problemas, considere os seguintes pontos:

- O Kerberos é sensível ao tempo. Exige servidores e clientes configurados para a hora correta e, quando possível, sincronizados com uma fonte de tempo confiável.

- Verifique se os nomes do host para o controlador de domínio e o aplicativo Web podem ser resolvidos no DNS.

- Verifique se não há SPNs duplicados no ambiente. Execute a seguinte consulta na linha de comando:

setspn -q HTTP/my_target_SPN.

Observação

Para validar se um aplicativo do IIS está configurado para KCD, consulte Solucionar problemas de configurações de delegação restrita de Kerberos para Proxy de Aplicativo. Consulte também o artigo da AskF5, Método de logon único do Kerberos.

Aumentar o detalhamento de log

Os logs do BIG-IP são uma fonte confiável de informações. Para aumentar o nível de detalhes do log:

- Vá para Política de Acesso>Visão Geral>Logs de Eventos>Configurações.

- Selecione a linha do aplicativo publicado.

- Selecione Editar>Logs do Sistema de Acesso.

- Selecione Depurar na lista de SSO.

- Selecione OK.

Reproduza o problema antes de examinar os logs. Em seguida, reverta esse recurso quando concluir. Caso contrário, a verbosidade é significativa.

Erro de BIG-IP

Se um erro do BIG-IP for exibido após a autenticação prévia do Microsoft Entra, o problema poderá estar relacionado ao SSO do Microsoft Entra ID para o BIG-IP.

- Vá para Acesso>Visão Geral>Relatórios de acesso.

- Para verificar se os logs fornecem alguma dica, execute o relatório da última hora.

- Use o link Exibir variáveis da sessão referente à sessão para entender se o APM recebe as declarações esperadas da ID do Microsoft Entra.

Solicitação de back-end

Se nenhum erro de BIG-IP aparecer, o problema provavelmente está relacionado à solicitação de back-end ou ao SSO do BIG-IP para o aplicativo.

- Vá para Política de Acesso>Visão Geral>Sessões Ativas.

- Selecione o link para sua sessão ativa.

- Use o link Exibir Variáveis para determinar a causa raiz dos problemas de KCD, principalmente se o APM do BIG-IP não conseguir obter os identificadores de usuário e domínio corretos.

Para obter ajuda para o diagnóstico de problemas relacionados ao KCD, confira o guia de implantação do BIG-IP da F5, Como Configurar a Delegação Restrita do Kerberos.