Planejar novos cenários de governança para parceiros de negócios e usuários externos

Visão geral: uma visão geral dos cenários de parceiros de negócios e usuários externos

Normalmente, todos os processos empresariais, em algum momento, exigem trabalho com parceiros, empreiteiros ou fornecedores. Para facilitar esse trabalho, parceiros de negócios e usuários externos podem precisar de acesso à sua organização. O planejamento de negócios em relação a parceiros, fornecedores e usuários externos envolve a criação e a implementação de soluções tecnológicas que permitem colaboração, integração e alinhamento eficazes de metas entre sua organização e os parceiros.

A Microsoft define a persona a seguir com base no relacionamento com sua organização.

- Força de trabalho. Seus funcionários em tempo integral, funcionários de meio período ou prestadores de serviço para sua organização.

- Parceiros de negócios. Organizações que têm uma relação comercial com sua empresa. Essas organizações podem incluir fornecedores, consultores e alianças estratégicas que colaboram com sua empresa para alcançar metas mútuas.

- Usuário externo. Usuários externos à sua organização, como parceiros de negócios e consumidores.

Exemplos de cenário de processos empresariais, parceiro de negócios e usuário externo

Cenários de convidado ou cenários de acesso externo são casos de uso específicos em que parceiros comerciais ou usuários externos interagem com os recursos da organização e precisam ser representados em um dos locatários do Microsoft Entra da organização. Esses cenários se estendem por quase todos os aspectos dos processos empresariais.

Considere cada um dos seguintes processos de negócios e os exemplos de como o planejamento e a interação de parceiros entram em jogo. A tabela a seguir fornece um detalhamento desses processos e cenários de exemplo que envolvem parceiros de negócios e usuários externos.

| Processo de negócios | Definição | Exemplo de parceiro de negócios e usuário externo |

|---|---|---|

| Gerenciamento de processos empresariais | Uma abordagem sistemática para melhorar os fluxos de trabalho e as operações de uma organização. | Uma empresa de serviços financeiros que faz parceria com uma agência de pontuação de crédito para simplificar o processo de aprovação do empréstimo. |

| Planejamento de negócios integrado | Uma abordagem holística que alinha as metas estratégicas, os planos operacionais e as previsões financeiras de uma organização para criar uma estrutura coesa e unificada para a tomada de decisões. | A empresa de varejo compartilha previsões de vendas e níveis de estoque com fornecedores por meio de uma plataforma de planejamento integrado. |

| Gerenciamento de relacionamento com o cliente | Uma abordagem estratégica e um sistema para gerenciar as interações de uma organização com seus clientes. | Uma empresa automobilística na coordenação, suporte e otimização de suas interações com concessionárias. |

| Orquestração da cadeia de suprimentos | Gerenciamento coordenado de todos os processos da cadeia de suprimentos para garantir eficiência, visibilidade e capacidade de resposta em todos os estágios, da aquisição à entrega. | Qualquer empresa que tenha uma cadeia de fornecedores e precise coordenar com fornecedores. |

| Ciclo de vida da conta do parceiro de negócios | O processo de ponta a ponta de gerenciamento das relações e interações entre uma organização e seus parceiros de negócios externos. | uma empresa de tecnologia que faz parceria com um fornecedor de software para aprimorar suas ofertas de produtos. |

| Colaboração B2B com outras organizações | Parceria estratégica entre duas ou mais empresas para alcançar objetivos comuns por meio de recursos, informações e esforços compartilhados. | Uma cafeteria local que colabora com uma padaria para aprimorar as ofertas de ambas as empresas. |

O entendimento do seu cenário ajuda na criação de controles de acesso apropriados e na garantia de uma colaboração suave com indivíduos externos.

Áreas de um novo cenário de governança para parceiros de negócios e usuários externos

Um novo parceiro de negócios e uma solução de usuário externo normalmente envolvem as áreas a seguir. Eles são:

- Descobrir seus requisitos de negócios – Identifique o ciclo de vida atual e os processos de governança para identidades externas. Este exercício ajudará você a determinar cenários, viabilidade e escopo aplicáveis.

- Determine sua postura de segurança – Avalie as necessidades de segurança e colaboração da sua organização, por cenário.

- Integração de parceiros de negócios e usuários externos – A integração, no que diz respeito a identidades de convidados ou externas, é o processo ou os processos de configuração dessas identidades em seus sistemas de organizações.

- Remoção de parceiros de negócios e usuários externos – A remoção, no que diz respeito a identidades de convidado ou externas, é o processo ou os processos de remoção dessas identidades dos sistemas de suas organizações.

Requisitos de licença

O uso de alguns dos recursos abaixo mencionados exige licenças do Microsoft Entra ID Governance ou do Suíte do Microsoft Entra. Para encontrar a licença certa para seus requisitos, confira Fundamentos de licenciamento do Microsoft Entra ID Governance

Próxima etapa

Descoberta: identificar os processos atuais de ciclo de vida e governança para parceiros de negócios e usuários externos

Identifique o ciclo de vida atual e os processos de governança para identidades externas. Este exercício ajudará você a determinar cenários, viabilidade e escopo aplicáveis.

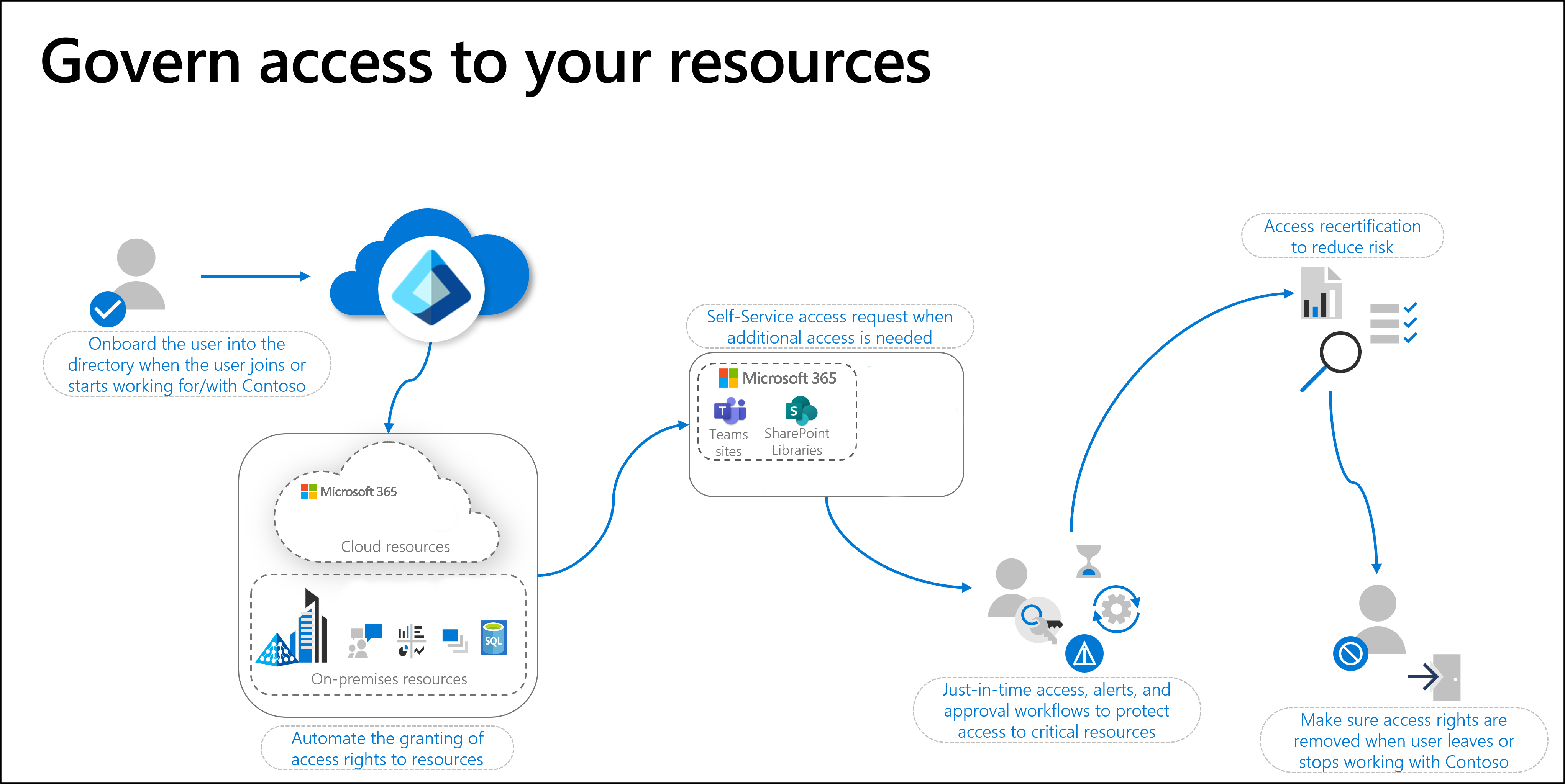

Examine Governe o ciclo de vida do funcionário e do convidado com o Microsoft Entra ID Governance com ênfase em identidades externas. Os processos abordados aqui também são necessários para usuários convidados, fornecedores e outros usuários externos, para permitir que eles colaborem ou tenham acesso aos recursos. Este documento aborda as ações que você pode executar para descobrir seus processos de governança.

Como um cenário de governança para parceiros de negócios e usuários externos usa o gerenciamento de direitos, você também deve examinar Cenários comuns no gerenciamento de direitos. Isso fornecerá os cenários comuns para o gerenciamento de direitos com base na função de um usuário. Você deve considerá-los ao planejar sua solução.

Você também pode usar a tabela a seguir como um guia para áreas adicionais a serem consideradas ao avaliar seu estado atual.

| Processo | Descrição |

|---|---|

| Que determinam quem inicia a colaboração externa | Em geral, os usuários que buscam colaboração externa conhecem os aplicativos a serem usados e quando o acesso termina. Portanto, determine usuários com permissões delegadas para convidar usuários externos, criar pacotes de acesso e concluir revisões de acesso. |

| Enumerar parceiros de negócios e usuários externos | Usuários externos podem ser usuários B2B do Microsoft Entra com credenciais gerenciadas por parceiros ou usuários externos com credenciais provisionadas localmente. Normalmente, esses usuários são o UserType Convidado. |

| Descobrir os domínios de email e a propriedade companyName | Determine as organizações externas usando os nomes de domínio do endereço de email do usuário externo. |

| Usar a lista de permitidos, lista de bloqueados e gerenciamento de direitos | Use a lista de permitidos ou a lista de bloqueios para permitir que sua organização colabore ou bloqueie organizações no nível do locatário. |

| Determinar o acesso de usuário externo | Com um inventário de usuários e organizações externas, determine o acesso a ser concedido aos usuários. |

| Enumerar permissões de aplicativo | Investigue o acesso aos seus aplicativos confidenciais para ter conhecimento do acesso externo. |

| Detectar compartilhamento informal | Se seus planos de email e de rede estiverem habilitados, você poderá investigar o compartilhamento de conteúdo por email ou por meio de aplicativos SaaS (software como serviço) não autorizados. |

Para obter mais informações, confira Descubra o estado atual de colaboração externa na sua organização

Exemplo – Identificar processos atuais de ciclo de vida e governança

Você é o administrador de TI de uma empresa de tecnologia movimentada, a Contoso, e muitas vezes enfrenta o desafio de integrar com eficiência e segurança usuários externos de negócios, como consultores, fornecedores e parceiros. O processo de integração atual é fragmentado e inconsistente, levando a vulnerabilidades e ineficiências de segurança. Para lidar com isso, você embarca em uma fase de descoberta para identificar os principais requisitos e entender como você pode aproveitar o Microsoft Entra.

Alguns dos principais requisitos incluem,

- Diversas necessidades de integração de convidados com diferentes departamentos que exigem níveis exclusivos de acesso.

- A garantia de que os usuários convidados tenham o menor privilégio necessário para executar suas tarefas é fundamental e precisa de políticas de acesso condicional robustas e autenticação multifator para proteger dados confidenciais.

- Um processo de integração contínuo e amigável para você como administrador de TI e seus usuários externos. Os usuários externos devem ser capazes de acessar com rapidez e facilidade os recursos necessários sem atrasos desnecessários.

- Integração com ferramentas de colaboração existentes, como o Microsoft Teams e o SharePoint, juntamente com a opção de SSSU (Inscrição por autoatendimento)

- A capacidade de controlar o convidado monitorando regularmente a atividade do usuário convidado, definição de uma expiração no acesso e as revisões periódicas de acesso garantem que o acesso de convidado permaneça apropriado ao longo do tempo. Para obter mais informações, consulte Controlar o ciclo de vida de funcionários e convidados com o Microsoft Entra ID Governance e Descobrir o estado atual da colaboração externa em sua organização

Com esses requisitos principais em mente, o seguinte deve ser considerado:

- integração dos usuários externos ao locatário

- obtenção de acesso aos recursos para usuários externos

Há opções diferentes dependendo do caso de negócios. Vamos nos aprofundar na integração dos usuários externos e nas opções disponíveis.

Próxima etapa

Postura de segurança: determinar sua postura de segurança para parceiros de negócios e usuários externos

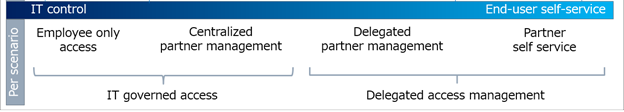

Ao considerar a governança do acesso externo, avalie as necessidades de segurança e colaboração da organização por cenário. Você pode começar com o nível de controle que a equipe de TI tem sobre a colaboração diária dos usuários finais. Organizações em setores altamente regulamentados podem exigir maior controle da equipe de TI.

Por exemplo:

- Prestadores de serviços do setor de defesa podem ter um requisito para identificar e documentar positivamente usuários externos, o acesso deles e a remoção do acesso.

- Agências de consultoria podem usar determinados recursos para permitir que os usuários finais determinem os usuários externos com quem colaboram.

- Um prestador de serviço em um banco pode exigir mais controle do que um prestador de serviço em uma empresa de software

Observação

Um alto controle da colaboração pode levar a orçamentos de TI mais altos, redução da produtividade e atrasos nos resultados dos negócios. Quando os canais oficiais de colaboração são vistos como onerosos, os usuários finais tendem a fugir deles. Um exemplo é o envio de documentos desprotegidos por email pelos usuários finais.

Planejamento baseado em cenário

As equipes de TI podem delegar o acesso de parceiros para capacitar os funcionários a colaborar com parceiros. Essa delegação pode ocorrer mantendo segurança suficiente para proteger a propriedade intelectual.

Compile e avalie os cenários de suas organizações para ajudar a avaliar o acesso de funcionários versus parceiros de negócios aos recursos. Instituições financeiras podem ter padrões de conformidade que restringem o acesso dos funcionários a recursos como informações de conta. Por outro lado, as mesmas instituições podem habilitar o acesso a parceiros delegados para projetos como campanhas de marketing.

Considerações sobre o cenário

Use a lista a seguir para ajudar a medir o nível de controle de acesso.

- Confidencialidade da informação e risco associado à sua exposição

- Acesso do parceiro a informações sobre outros usuários finais

- O custo de uma violação versus a sobrecarga do controle centralizado e do desgaste com o usuário final

As organizações podem começar com controles altamente gerenciados para atender às metas de conformidade e delegar algum controle aos usuários finais ao longo do tempo. Pode haver modelos simultâneos de gerenciamento de acesso em uma organização.

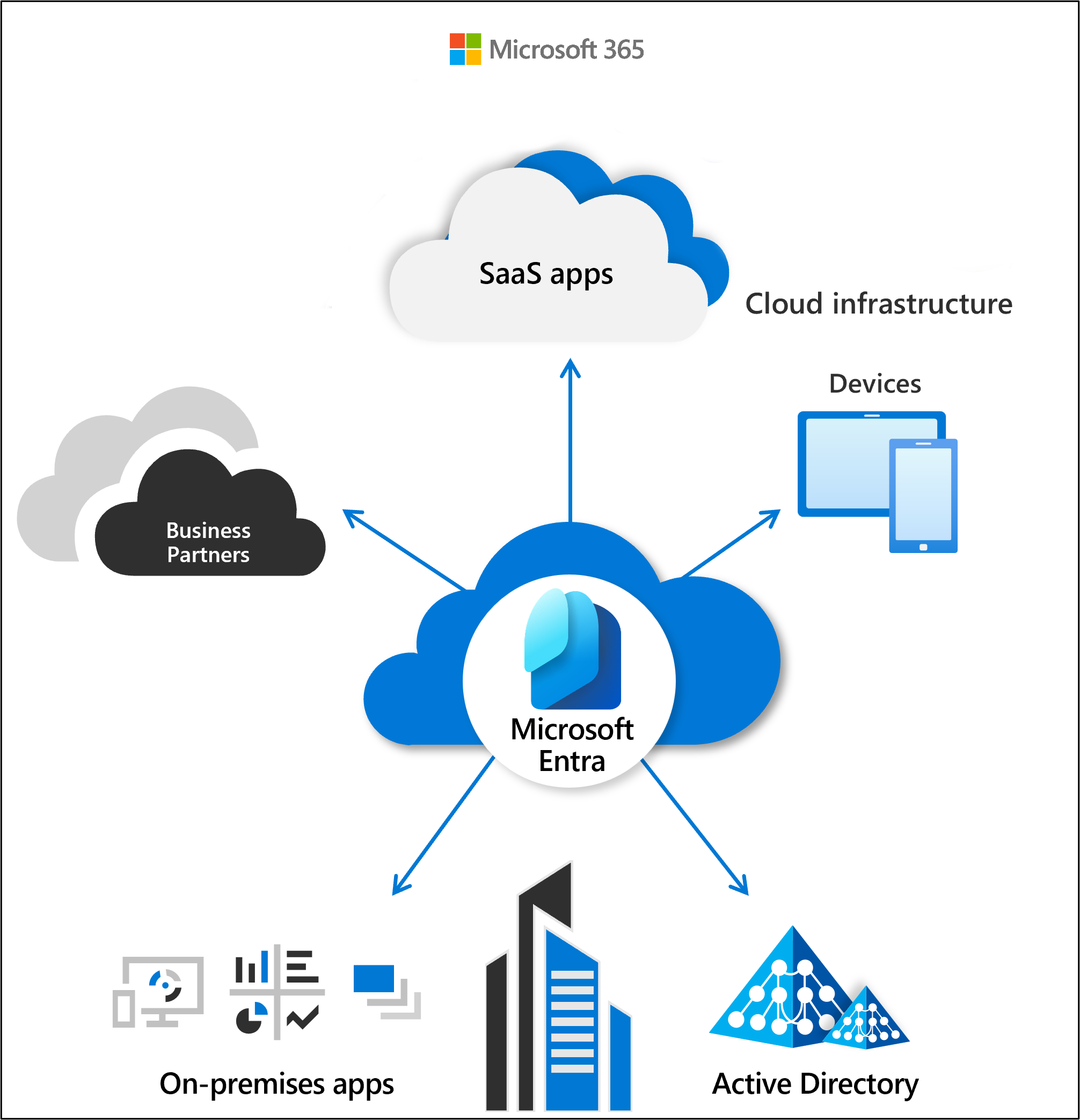

Considerações de arquitetura

O design de arquitetura de segurança adequado é um componente essencial para garantir um parceiro de negócios seguro e um cenário de usuário externo. Você deve se familiarizar com os diferentes tipos de arquiteturas recomendadas ao elaborar seu plano de segurança. As arquiteturas recomendadas que usam a Governança de Identidade da Microsoft são:

- Considerações sobre a força de trabalho e a arquitetura orientada à colaboração – Permite que sua força de trabalho colabore com parceiros de negócios de organizações externas.

- Acesso isolado para parceiros de negócios – Isolar usuários externos do locatário da sua organização

Documentação sugerida

Por fim, você deve revisar a documentação a seguir. A revisão desta documentação permitirá que você crie um plano de segurança que possa ser usado com seu parceiro de negócios e cenários de usuário externo.

- Arquiteturas de implantação de ID externa do Microsoft Entra com o Microsoft Entra

- Colaboração externa segura

- Planeje uma implantação de colaboração B2B do Microsoft Entra.

Próxima etapa

Integrar: integração de parceiros de negócios e usuários externos

A integração de parceiros de negócios e usuários externos é um aspecto crítico do gerenciamento de identidade e acesso, ajudando a manter a segurança, a conformidade e a eficiência operacional em sua organização. A integração para parceiros de negócios e usuários externos pode ser dividida no seguinte:

- Desenvolver um processo de integração para adicionar parceiros externos.

- Desenvolver um processo de integração para adicionar usuários externos aos seus sistemas.

Processo de integração para parceiros de negócios

Os itens a seguir são uma lista genérica de etapas que se deve considerar ao integrar parceiros de negócios da sua organização.

- Determine a data de início do trabalho com um parceiro de negócios.

- Notifique todos os departamentos relevantes sobre a hora e a data de início específicas.

- Iniciação coordenada do acesso de parceiros de negócios a todos os sistemas (portais, ferramentas, APIs)

- Contas vinculadas de parceiros são adicionadas e funções e atribuições são aprovadas

Processo de integração para usuários externos

Os itens a seguir são uma lista genérica de etapas que se deve considerar ao integrar usuários externos da sua organização.

- Determine a data de início.

- Notifique a TI para adicionar acesso de usuário individual aos sistemas. Isso pode ser automatizado com um pacote de acesso e usando uma solicitação por conta própria.

- Registre as etapas de integração executadas.

- Obtenha aprovações finais de RH, TI e quaisquer departamentos relevantes, garantindo que todos os aspectos da integração sejam concluídos.

Usar o gerenciamento de direitos para facilitar a integração

O gerenciamento de direitos usa catálogos, pacotes de acesso e políticas para:

- Controlar quem pode obter acesso aos recursos

- Conceder acesso automático aos usuários

- Remover o acesso de um usuário

- Delegar a não administradores a capacidade de criar pacotes de acesso.

- Selecionar as organizações conectadas cujos usuários podem solicitar acesso.

Para obter mais informações, consulte O que é o Gerenciamento de Direitos?

Catálogo, pacotes de acesso e políticas

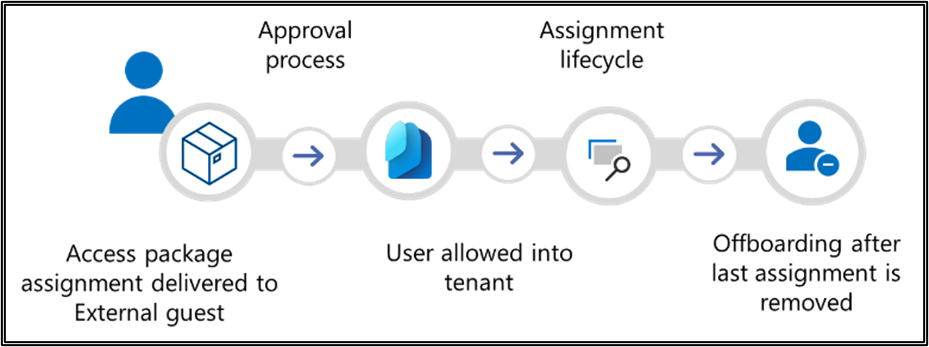

No Gerenciamento de Direitos, um pacote de acesso pode ter várias políticas e cada uma delas estabelece como os usuários obtêm uma atribuição para o pacote de acesso e por quanto tempo. O gerenciamento de direitos pode ser configurado para integrar parceiros comerciais e usuários externos, adicionando seus direitos de acesso e sua conta ao seu locatário.

Um pacote de acesso típico pode incluir o seguinte:

- O acesso a todos os recursos associados ao pacote é adicionado

- O usuário é adicionado a qualquer grupo necessário

- A conta é adicionada ao diretório do usuário convidado

- Usar logs de auditoria para conformidade

- As notificações são enviadas confirmando a integração bem-sucedida

Um catálogo é um contêiner de recursos e pacotes de acesso. Você pode criar um catálogo quando deseja agrupar recursos relacionados e pacotes de acesso. Por exemplo, você pode criar um catálogo de parceiros de negócios para organizações que lidam com outra organização, como a Contoso. Dentro deste catálogo, você pode criar pacotes de acesso. Um pacote de acesso permite que você faça uma configuração única de recursos e políticas que administram automaticamente o acesso para a vida útil do pacote de acesso. Esses pacotes de acesso podem ser adaptados para os diversos usuários e parceiros externos da Contoso e para toda a organização Contoso. Por exemplo, você pode ter um pacote de acesso para fornecedores da Contoso, um para prestadores de serviço da Contoso e outro para a organização Contoso. Para obter mais informações, confira Criar e gerenciar um catálogo de recursos no gerenciamento de direitos

Um pacote de acesso permite que você faça uma configuração única de recursos e políticas que administram automaticamente o acesso para a vida útil do pacote de acesso. Todos os pacotes de acesso devem estar em um contêiner chamado catálogo. Um pacote de acesso pode ser usado para atribuir acesso a funções de vários recursos que estão no catálogo. Todos os pacotes de acesso precisam ter pelo menos uma política para que os usuários sejam atribuídos a eles. Para obter mais informações, confira Criar um pacote de acesso no gerenciamento de direitos

As políticas especificam quem pode solicitar o pacote de acesso, junto com as configurações de aprovação e de ciclo de vida, ou como o acesso é atribuído automaticamente.

Para obter mais informações, confira Integração de usuários externos com o gerenciamento de direitos

Fornecer acesso de integração a parceiros de negócios e usuários externos

Com o gerenciamento de direitos, você pode definir uma política que permita que os usuários de organizações especificadas possam fornecer um pacote de acesso por conta própria. Essa política inclui se a aprovação é necessária, se as revisões de acesso são necessárias, e uma data de expiração para o acesso.

Para obter mais informações, confira Controlar o acesso de usuários externos no gerenciamento de direitos

Para obter um exemplo específico, consulte Tutorial – Integrar os usuários externos na ID do Microsoft Entra por um processo de aprovação

Usar fluxos de trabalho do ciclo de vida para ajudar com tarefas de integração

Os fluxos de trabalho do ciclo de vida são um recurso de governança de identidade que permite que as organizações gerenciem os usuários do Microsoft Entra automatizando esses três processos básicos do ciclo de vida:

- Joiner: quando um indivíduo entra no escopo da necessidade de acesso. Um exemplo é um novo funcionário ingressando em uma empresa ou organização.

- Mover: quando um indivíduo se move entre limites dentro de uma organização. Esse movimento pode exigir mais acesso ou autorização. Um exemplo seria um usuário que estava no marketing e agora é membro da equipe de vendas.

- Leaver: quando um indivíduo deixa o escopo da necessidade de acesso. Esse movimento pode exigir a remoção do acesso. Exemplos disso seriam um funcionário que está se aposentando ou um funcionário que foi demitido.

Os fluxos de trabalho contêm processos específicos que são executados automaticamente em relação aos usuários à medida que eles se movem pelo ciclo de vida. Os fluxos de trabalho consistem de tarefas e condições de execução.

Muitas das tarefas que permitirão a introdução de parceiros de negócios e usuários externos podem ser automatizadas usando fluxos de trabalho do ciclo de vida. Para obter mais informações, consulte: O que são fluxos de trabalho do ciclo de vida?

Para obter mais informações sobre como você pode automatizar essas tarefas e tarefas adicionais, consulte Automatizar tarefas de integração de funcionários e convidados

Iterar recursos adicionais por meio de atribuição direta

Agora você pode ter requisitos adicionais que precisam ser atribuídos aos usuários convidados. Isso pode ser feito por meio do uso de pacotes de acesso e do gerenciamento de direitos.

Por exemplo, você pode ter um pacote de acesso atribuído aos usuários regulares e desejar um pacote semelhante atribuído aos usuários convidados. Você pode usar o gerenciamento de direitos para atribuir os usuários convidados a esses pacotes de acesso. Confira Exibir, adicionar e remover atribuições para um pacote de acesso no gerenciamento de direitos

Você pode optar por criar um novo pacote, não tocar no seu existente e atribuir usuários convidados a esse pacote. Para obter mais informações, consulte:

- Criando um pacote de acesso

- Configurar uma política de atribuição automática para um pacote de acesso no gerenciamento de direitos

- Alterar as configurações do ciclo de vida de um pacote de acesso no gerenciamento de direitos

As seções abaixo fornecem exemplos de várias maneiras pelas quais você pode integrar usuários convidados

Exemplo – Provisionar um usuário usando o Gerenciamento de Direitos

Como administrador de TI, você identificou um projeto que exige a integração de consultores externos da Fabrikam para colaborar. É importante ter gerenciamento de acesso automatizado, fluxos de trabalho de aprovação e gerenciamento de ciclo de vida. Usando o Gerenciamento de Direitos do Microsoft Entra, você cria um pacote de acesso que permite agrupar vários recursos (como grupos, aplicativos e sites do SharePoint), incluindo fluxos de trabalho de aprovação garantindo que as solicitações de acesso sejam revisadas e aprovadas pelos indivíduos apropriados antes que o acesso seja concedido e definir o período de tempo para o acesso.

Você envia os convites para os consultores, que recebem emails com links para aceitar o pacote de acesso. John, um dos consultores, segue o link, verifica sua identidade e obtém acesso aos recursos necessários em poucos minutos. O processo de integração é suave e seguro, permitindo que os consultores comecem a colaborar imediatamente. O projeto começa sem atrasos, garantindo uma parceria produtiva entre a Contoso e a Fabrikam.

Para saber mais, veja:

- Integração de usuários externos com o gerenciamento de direitos

- Configurar uma política de atribuição automática para um pacote de acesso no gerenciamento de direitos

- Tutorial – Integrar os usuários externos no Microsoft Entra ID por um processo de aprovação

- Cenário de implantação do Microsoft Entra – integração da força de trabalho e convidados, identidade e governança do ciclo de vida de acesso em todos os seus aplicativos

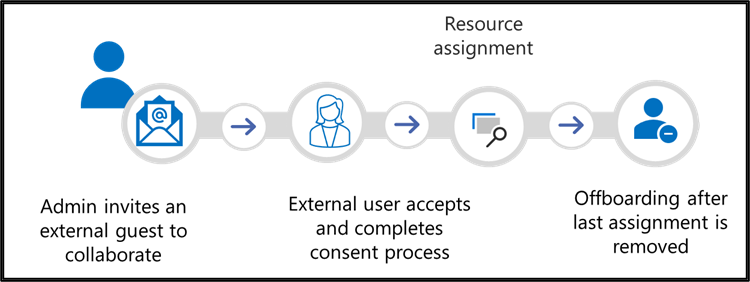

Exemplo – Colaboração orientada para o usuário final

Para outro projeto de design, o gerente da equipe de design pediu que você, como administrador de TI, adicionasse o John Doe da Global Solutions para colaborar. O objetivo principal é convidar o usuário para ingressar no diretório e colaborar. Você convida o usuário externo John como um usuário convidado usando seu email. O convite por email é simples e flexível e permite que você convide usuários de vários domínios e provedores de identidade, incluindo identidades sociais, como contas do Gmail ou da Microsoft. John usa suas próprias credenciais para entrar com segurança, eliminando a necessidade de manutenção de senha ou gerenciamento de ciclo de vida da conta que simplifica o processo de integração.

Para obter mais informações, consulte Adicionar usuários de colaboração B2B no centro de administração do Microsoft Entra e Definir configurações de colaboração externa

Exemplo - Iterar recursos adicionais por meio de atribuição direta

Agora você, como administrador de TI, tem o requisito de ignorar solicitações de acesso e atribuir diretamente usuários específicos a um pacote de acesso, concedendo acesso instantâneo à equipe externa. Você criará a primeira política de atribuição de pacote de acesso no pacote de acesso. Examine as políticas do pacote de acesso para confirmar se ele permite que usuários externos sejam adicionados diretamente.

Com tudo no lugar, Emma mudou para a guia de tarefas. Ela inseriu os endereços de email dos membros da equipe externa, garantindo que eles estavam listados corretamente. Após uma revisão final, ela clicou no botão “Atribuir”.

Quase imediatamente, os parceiros externos receberam seus convites. Eles ingressaram no diretório perfeitamente e obtiveram acesso aos recursos necessários sem atrasos. Essa configuração eficiente permitiu que ambas as equipes iniciassem seu trabalho colaborativo imediatamente, promovendo um ambiente produtivo e inovador. Para obter mais informações, consulte:

- Criando um pacote de acesso

- Configurar uma política de atribuição automática para um pacote de acesso no gerenciamento de direitos

- Alterar as configurações do ciclo de vida de um pacote de acesso no gerenciamento de direitos

Próxima etapa

Remover: remoção eficiente de parceiros de negócios e usuários externos.

A remoção de parceiros de negócios e usuários externos é um aspecto crítico do gerenciamento de identidade e acesso, ajudando a manter a segurança, a conformidade e a eficiência operacional em sua organização. A remoção de parceiros de negócios e usuários externos pode ser dividida no seguinte:

- Desenvolver um processo de remoção para remover parceiros externos.

- Desenvolver um processo de remoção para remover usuários externos de seus sistemas.

Processo de remoção para parceiros de negócios

Os itens a seguir são uma lista genérica de etapas que se deve considerar ao remover parceiros de negócios da sua organização.

- Determine a data de término do trabalho com um parceiro de negócios.

- Notifique todos os departamentos relevantes sobre a hora e a data de término específicas.

- Terminação coordenada do acesso de parceiros de negócios a todos os sistemas (portais, ferramentas, APIs)

- Contas vinculadas de parceiros são removidas e funções e atribuições são revogadas

- Examine os dados compartilhados com o parceiro e determine se algum deve ser retido ou excluído com segurança.

- Coletar dados proprietários ou confidenciais dos sistemas do parceiro

- Verifique se a exclusão de dados é executada para garantir a conformidade.

Processo de remoção para usuários externos

Os itens a seguir são uma lista genérica de etapas que se deve considerar ao remover usuários externos da sua organização.

- Determine a data de término.

- Garantir que quaisquer entregas ou tarefas pendentes sejam concluídas.

- Notifique a TI para remover acesso de usuário individual dos sistemas. Isso pode ser automatizado com um pacote de acesso

- Confirme se todos os dados na posse do usuário externo foram transferidos ou devolvidos.

- Verifique se todas as contas específicas do usuário externo estão desabilitadas sem afetar outros usuários da mesma organização.

- Registre as etapas de remoção executadas.

- Obtenha aprovações finais de RH, TI e quaisquer departamentos relevantes, garantindo que todos os aspectos da remoção sejam concluídos.

Usar o gerenciamento de direitos para facilitar a remoção

No Gerenciamento de Direitos, um pacote de acesso pode ter várias políticas e cada uma delas estabelece como os usuários obtêm uma atribuição para o pacote de acesso e por quanto tempo. O gerenciamento de direitos pode ser configurado para remover automaticamente um usuário convidado quando sua última atribuição de pacote de acesso expirar, removendo seus direitos de acesso e sua conta de usuário convidado do seu locatário.

Quando um pacote de acesso expira, o processo de remoção deve incluir o seguinte:

- O acesso a todos os recursos associados ao pacote expirado é revogado

- O usuário é removido de qualquer grupo do qual seja membro

- A conta é removida do diretório do usuário convidado

- Usar logs de auditoria para conformidade

- As notificações são enviadas confirmando a remoção bem-sucedida

Para obter mais informações, confira Controlar o acesso de usuários externos no gerenciamento de direitos

Usar fluxos de trabalho do ciclo de vida para ajudar com tarefas de remoção

Os fluxos de trabalho do ciclo de vida são recursos de governança de identidade que permitem que as organizações gerenciem usuários do Microsoft Entra automatizando alguns processos básicos do ciclo de vida.

Os fluxos de trabalho contêm processos específicos que são executados automaticamente em relação aos usuários à medida que eles se movem pelo ciclo de vida. Os fluxos de trabalho consistem de tarefas e condições de execução.

Para obter mais informações, confira Automatizar tarefas de remoção de funcionários depois do seu último dia de trabalho com o centro de administração do Microsoft Entra

Exemplo – Remoção de contas de convidado

John é um convidado cujo pacote de acesso expirou. Em seguida, o sistema revoga o acesso de John a todos os recursos vinculados a esse pacote. John é removido de qualquer grupo do qual faz parte. Depois que seu último pacote ativo expirar, a conta de John será removida do diretório de usuário convidado.

Para obter mais informações, confira Gerenciar o acesso de usuários e convidados com revisões de acesso e Automatizar tarefas de remoção de funcionários depois do seu último dia de trabalho com o centro de administração do Microsoft Entra