Arquiteturas de implantação de ID externa do Microsoft Entra com o Microsoft Entra

As empresas podem usar o Microsoft Entra para habilitar vários casos de uso para força de trabalho, parceiros e consumidores, potencialmente em combinação. Neste artigo, recomendamos práticas recomendadas com base em padrões para implantar e usar com segurança a ID do Microsoft Entra e as seguintes arquiteturas de implantação de identidade externa com o Microsoft Entra. Incluímos informações sobre cada arquitetura e links para recursos.

- Força de trabalho e arquitetura orientada à colaboração

- Acesso isolado para parceiros de negócios

- Arquitetura orientada ao consumidor

- Combinações de arquitetura

Definimos a persona a seguir com base na relação deles com sua organização.

- Força de trabalho. Seus funcionários em tempo integral, funcionários de meio período ou prestadores de serviço para sua organização.

- Parceiros de negócios. Organizações que têm uma relação comercial com sua empresa. Essas organizações podem incluir fornecedores, consultores e alianças estratégicas que colaboram com sua empresa para alcançar metas mútuas.

- Consumidores. Indivíduos como clientes com quem você tem uma relação comercial e que acessam seus aplicativos para comprar ou consumir seus produtos e serviços.

- Usuário externo. Usuários externos à sua organização, como parceiros de negócios e consumidores.

Este artigo aborda as considerações a seguir para cada arquitetura.

- Ciclo de vida da conta. Capacidade de definir regras de negócios para integrar e integrar contas de usuário no ambiente.

- Provedores de identidade externos. Capacidade de lidar com usuários externos de organizações com seu próprio provedor de identidade (por exemplo, outro locatário do Microsoft Entra, provedor de federação SAML) ou provedores de identidade social. Ele também se refere ao recurso para criar contas em seu locatário para usuários que não têm nenhum provedor de identidade.

- Gerenciamento de credenciais. Opções para gerenciar credenciais para usuários, como senhas para usuários que não têm provedores de identidade ou fatores adicionais de autenticação.

- Colaboração ad hoc. Controles para permitir ou negar com usuários no ambiente (usuários da força de trabalho ou outros usuários externos) com usuários externos em documentos, relatórios e conteúdo semelhante criado pelo usuário.

- Atribuição de recurso baseada em função. Capacidade de conceder aos usuários externos acesso a recursos como atribuições de aplicativo, associações de grupo ou associações de site do SharePoint com base no conjunto predefinido de permissões, encapsulado em uma função.

- Gerenciamento de riscos. Avalie e gerencie riscos de segurança, operacionais e de conformidade ao habilitar o acesso a usuários externos.

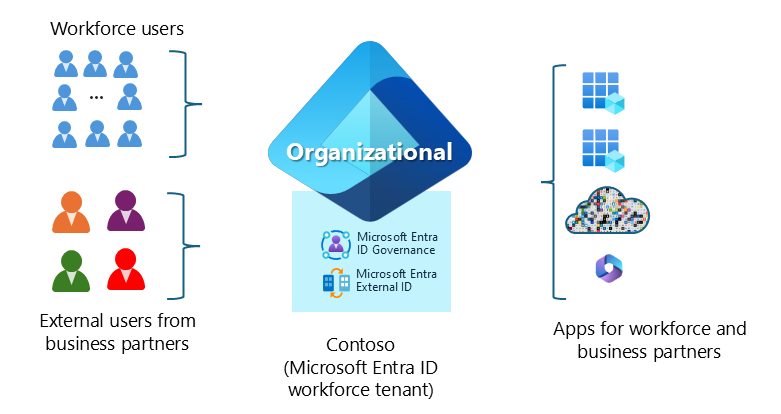

Força de trabalho e arquitetura orientada à colaboração

A força de trabalho e a arquitetura orientada à colaboração permitem que sua força de trabalho colabore com parceiros de negócios de organizações externas. Ele inclui controles para proteger contra acesso não autorizado a aplicativos.

Cenários típicos incluem funcionários iniciando a colaboração ad hoc convidando parceiros de negócios a compartilhar conteúdo usando ferramentas de produtividade como SharePoint, Power BI, Microsoft Teams ou seus aplicativos de linha de negócios. Os usuários convidados podem vir de organizações externas que têm seu próprio provedor de identidade. Por exemplo, outro locatário da ID do Microsoft Entra ou um provedor de identidade federado SAML (Security Assertion Markup Language).

Na arquitetura orientada à força de trabalho e à colaboração, o locatário de configuração da força de trabalho do Microsoft Entra ID usa a Governança de Identidade do Microsoft Entra e a ID Externa do Microsoft Entra para definir políticas para conceder acesso a aplicativos e recursos empresariais. Essas políticas incluem controles de segurança e ciclo de vida de acesso e conta.

Recursos de implementação da arquitetura orientada à colaboração e à força de trabalho

- Planejar uma implantação de colaboração do Microsoft Entra B2B descreve as práticas de governança para reduzir os riscos de segurança, cumprir as metas de conformidade e garantir o acesso certo.

- Governe o ciclo de vida dos funcionários com o Microsoft Entra ID Governance explica como a Governança de Identidade pode ajudar as organizações a equilibrar a produtividade e a segurança.

- Controlar o acesso a usuários externos no gerenciamento de direitos descreve as configurações para controlar o acesso de usuários externos.

Considerações sobre a força de trabalho e a arquitetura orientada à colaboração

Ciclo de vida da conta

Os usuários podem convidar parceiros de negócios para o locatário em cenários de colaboração ad hoc. Defina processos personalizados para acompanhar e remover usuários externos convidados. Gerenciar o acesso de convidados com revisões de acesso descreve como garantir que os usuários convidados tenham acesso apropriado.

Os parceiros de negócios também podem ser integrados por meio de pacotes de acesso do Gerenciamento de Direitos com controles internos, como fluxos de trabalho de aprovação. As contas de usuário integradas ao Gerenciamento de Direitos têm o ciclo de vida interno de controle e de integração após perderem o acesso aos pacotes de acesso.

Os administradores também podem habilitar fluxos de entrada/inscrição de autoatendimento para aplicativos específicos. As organizações precisam definir processos personalizados para controlar e remover usuários externos integrados dessa forma usando recursos como revisões de acesso ou chamadas para o Microsoft Graph.

Provedores de identidade externos

A arquitetura orientada à força de trabalho e à colaboração dá suporte a parceiros de negócios de organizações que têm o Microsoft Entra ou um provedor de identidade SAML/WS-Federation.

Os parceiros de negócios que têm endereços de email organizacionais, mas não têm provedores de identidade, podem acessar seu locatário com uma senha única de email.

Se necessário, você pode configurar seu locatário para integrar parceiros de negócios com contas da Microsoft, Google ou provedores de identidade social do Facebook.

Os administradores têm controles granulares sobre provedores de identidade.

Gerenciamento de credenciais

Se você exigir que os usuários de parceiros de negócios executem a MFA, você poderá optar por confiar na declaração do método de autenticação MFA da organização de parceiros de negócios específica. Caso contrário, imponha que essas contas de usuário se registrem para métodos de autenticação adicionais para MFA na ID do Microsoft Entra.

A Microsoft recomenda impor a autenticação multifator para usuários externos. Autenticação e Acesso Condicional para usuários B2B descreve como criar políticas de acesso condicional direcionadas aos convidados.

Colaboração ad hoc

Essa arquitetura é otimizada para que os usuários da força de trabalho interajam com parceiros de negócios usando serviços de colaboração da Microsoft, como Microsoft 365, Microsoft Teams e Power BI.

Atribuição de recursos baseada em função

Conceda acesso a parceiros de negócios com pacotes de acesso do Gerenciamento de Direitos que têm controles internos, como atribuição de função de aplicativo limitada por tempo e separação de funções para organizações externas específicas.

Gerenciamento de riscos

Determine se os parceiros de negócios em seu locatário organizacional afetam o escopo de conformidade com as regulamentações aplicáveis. Implemente controles técnicos preventivos e de detetive apropriados.

Depois de integrados, os parceiros de negócios poderão acessar aplicativos e recursos em ambientes com amplos conjuntos de permissões. Para atenuar a exposição não intencional, implemente controles preventivos e detetives. Aplique permissões adequadas consistentemente a todos os recursos e aplicativos de ambiente.

Há muitos métodos que podem ser usados para ajudar a reduzir o risco, dependendo do resultado da análise de risco:

- Para evitar tentativas mal-intencionadas ou acidentais de enumeração e técnicas de reconhecimento semelhantes, restringir o acesso de convidados a propriedades e associações de seus próprios objetos de diretório.

- Limite quem pode convidar convidados no locatário. No mínimo, não permita que os convidados convidem outros convidados.

- Aplique controles específicos do aplicativo para restringir a colaboração como as Barreiras de Informações do Microsoft Purview.

- Implemente uma abordagem de lista de permissões para escopo de organizações permitidas para colaboração externa com recursos como configurações de acesso entre locatários e listagem de permissões de domínio. Transição para colaboração governada com a colaboração do Microsoft Entra B2B descreve como proteger o acesso externo aos seus recursos.

Outras considerações

Os recursos que as identidades externas usam podem adicionar a seus encargos mensais, dependendo da atividade. O modelo de cobrança da ID Externa do Microsoft Entra com base em usuários ativos mensais pode afetar sua decisão de implementar recursos de identidade externa.

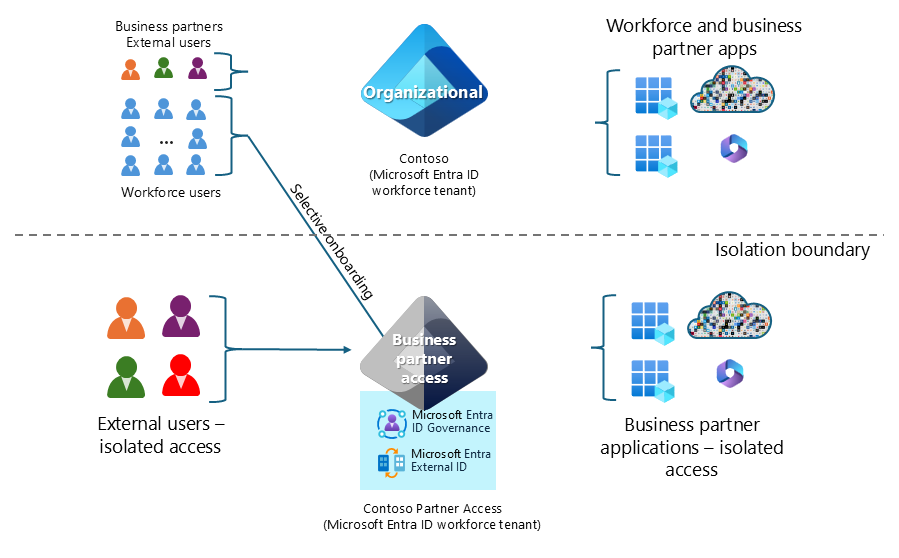

Acesso isolado para parceiros de negócios

A arquitetura orientada à força de trabalho pode ser estendida quando você exige que os usuários externos sejam isolados do locatário organizacional, de modo que haja um limite claro para o acesso e a visibilidade entre os recursos destinados a usuários internos ou externos. Isso permite integrar seletivamente as contas de usuário de funcionários do locatário da força de trabalho para coexistir com contas de usuário externas, caso os funcionários também precisem gerenciar ou acessar aplicativos voltados para o externo.

Nessa arquitetura, você cria um locatário configurado pela força de trabalho do Microsoft Entra ID adicional como um limite. Ele hospeda aplicativos e recursos, isolados de seu locatário organizacional, disponíveis para usuários externos atenderem à segurança, conformidade e requisitos semelhantes. Você pode configurar a atribuição de acesso estruturado com base em funções de negócios predefinidas. Você pode usar a sincronização entre locatários para integrar os usuários da força de trabalho do locatário corporativo ao locatário adicional.

O diagrama a seguir ilustra um exemplo dessa arquitetura. A Contoso inicia uma nova joint venture em que usuários externos e um subconjunto reduzido de usuários da Contoso acessam aplicativos de joint venture.

O gerenciamento da cadeia de suprimentos é um exemplo dessa arquitetura na qual você concede acesso a usuários externos de diferentes fornecedores e um subconjunto de usuários de força de trabalho integrados seletivamente para aplicativos e recursos da cadeia de suprimentos.

Em ambos os exemplos, o locatário adicional para acesso ao parceiro fornece isolamento de recursos, políticas de segurança e funções de gerenciamento.

Configure a Governança de Identidade do Microsoft Entra e a ID Externa do Microsoft Entra no locatário adicional com controles mais rigorosos, como:

- Restringir perfis de usuário convidado

- Aplicativos e organizações de lista de permissões para colaboração

- Definir ciclo de vida da conta de convidado, atribuição de recurso de limite de tempo, agendar revisões periódicas de acesso

- Aplicar conjuntos mais rigorosos de atestados como parte da integração de usuário externo

Você pode expandir essa arquitetura com locatários de colaboração para criar vários limites de isolamento com base nos requisitos de negócios (por exemplo, isolar por região, por parceiro, por jurisdição de conformidade).

Acesso isolado para recursos de implementação de parceiros de negócios

- Planejar uma implantação de colaboração do Microsoft Entra B2B descreve as práticas de governança para reduzir os riscos de segurança, cumprir as metas de conformidade e garantir o acesso certo.

- O que é uma sincronização entre locatários no Microsoft Entra ID descreve como criar, atualizar e excluir automaticamente colaboração do Microsoft Entra B2B usuários entre locatários.

- Governe o ciclo de vida dos funcionários com o Microsoft Entra ID Governance explica como a Governança de Identidade pode ajudar as organizações a equilibrar a produtividade e a segurança.

- Controlar o acesso a usuários externos no gerenciamento de direitos descreve as configurações para controlar o acesso de usuários externos.

Acesso isolado para considerações de parceiros de negócios

Ciclo de vida da conta

Integração com escopo de usuários da força de trabalho que são integrados a locatários adicionais por meio da sincronização entre locatários. Eles podem ser sincronizados para sincronizá-los para ter um tipo de usuário membro com mapeamentos de atributo consistentes com seu tipo de usuário no locatário organizacional.

Os parceiros de negócios podem ser integrados por meio de pacotes de acesso do Gerenciamento de Direitos com controles internos, como fluxos de trabalho de aprovação. As contas de usuário integradas ao Gerenciamento de Direitos têm o ciclo de vida interno de controle e de integração depois que perdem o acesso aos recursos por políticas de pacote de acesso.

Embora essa arquitetura não seja otimizada para a colaboração ad hoc dos usuários da força de trabalho no locatário adicional, os parceiros de negócios podem ser convidados pelos membros. As organizações precisam definir processos personalizados para acompanhar e remover usuários externos integrados dessa forma usando recursos como Revisões de Acesso ou chamadas para o Microsoft Graph.

Os administradores também podem habilitar fluxos de entrada/inscrição de autoatendimento para aplicativos específicos. As organizações precisam definir processos personalizados para rastrear e remover usuários externos integrados dessa forma usando recursos como Revisões de Acesso ou chamadas para o Microsoft Graph.

Provedores de identidade externos

Essa arquitetura dá suporte a parceiros de negócios de organizações que têm o Microsoft Entra ou um provedor de identidade SAML/WS-Federation.

Parceiros de negócios que têm endereços de email organizacionais, mas não têm provedores de identidade, podem acessar seu locatário com uma senha única de email.

Os parceiros de negócios podem integrar-se às contas da Microsoft, ao Google ou aos provedores de identidade social do Facebook.

Gerenciamento de credenciais

Se você exigir que os usuários executem a MFA, você poderá optar por confiar na declaração do método de autenticação MFA proveniente da organização de parceiros de negócios específica. Para usuários que você não configura como contas confiáveis ou não têm um provedor de identidade, eles podem registrar outros métodos de autenticação para MFA (autenticação multifator).

Os administradores podem optar por confiar em métodos de autenticação MFA e estados de dispositivo para usuários da força de trabalho provenientes do locatário corporativo.

Os administradores podem optar por confiar nos métodos de autenticação MFA do parceiro de negócios de organizações específicas.

Crie políticas de acesso condicional direcionadas aos convidados para impor a autenticação multifator para usuários externos. Autenticação e Acesso Condicional para usuários B2B descreve o fluxo de autenticação para usuários externos que acessam recursos em sua organização.

Colaboração ad hoc

A colaboração ad hoc iniciada pelos usuários da força de trabalho é possível nessa arquitetura. No entanto, ele não é otimizado devido à experiência do usuário ao alternar de locatários. Em vez disso, use a atribuição de recursos baseada em função para conceder acesso a repositórios de conteúdo criados pelo usuário (como sites do SharePoint) com base em funções de negócios.

Atribuição de recursos baseada em função

Conceda acesso a parceiros de negócios com pacotes de acesso do Gerenciamento de Direitos que têm controles internos. Os controles de exemplo incluem atribuição de função de recurso limitada por tempo e separação de tarefas para organizações externas específicas.

Gerenciamento de riscos

Essa arquitetura reduz o risco de parceiros de negócios obterem acesso não autorizado (intencionalmente ou mal-intencionado) aos recursos no locatário corporativo devido ao limite de segurança separado fornecido por locatários adicionais. Tenha um locatário separado para ajudar a conter o escopo de regulamentação aplicável no locatário corporativo.

Implemente uma abordagem de lista de permissões para escopo de organizações permitidas para colaboração externa com recursos como configurações de acesso entre locatários e listagem de permissões de domínio. Transição para colaboração governada com a colaboração do Microsoft Entra B2B descreve como proteger o acesso externo aos seus recursos.

Para evitar tentativas mal-intencionadas ou acidentais de enumeração e técnicas de reconhecimento semelhantes, restringir o acesso de convidados a propriedades e associações de seus próprios objetos de diretório.

Depois de integrados, os parceiros de negócios poderão acessar aplicativos e recursos no ambiente com amplo conjunto de permissões. Para atenuar a exposição não intencional, implemente controles preventivos e detetives. Aplique permissões adequadas consistentemente a todos os recursos e aplicativos de ambiente.

Outro

Locatários adicionais em seu ambiente aumentam a sobrecarga operacional e a complexidade geral.

Esforce-se para criar o menor número possível de locatários para atender às suas necessidades comerciais. Plano para organizações multilocatários no Microsoft 365 se você tiver usuários da força de trabalho representados como convidados em locatários adicionais separados do locatário organizacional.

Os recursos que as identidades externas usam podem adicionar a seus encargos mensais, dependendo da atividade. O modelo de cobrança da ID Externa do Microsoft Entra fornece detalhes.

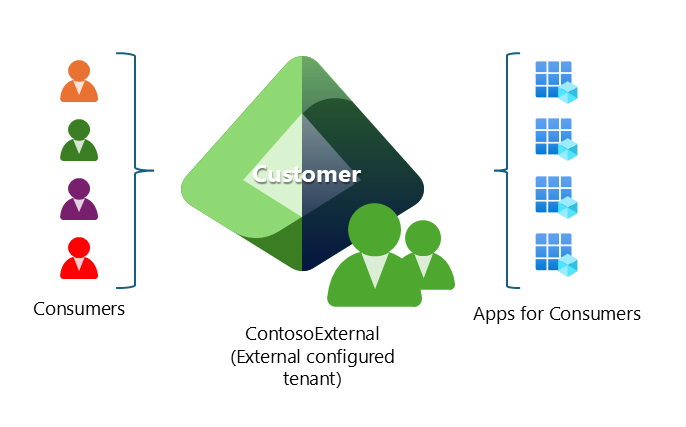

Arquitetura orientada ao consumidor

A arquitetura orientada ao consumidor é mais adequada para atender aplicativos a consumidores individuais em que você pode precisar dos seguintes componentes:

- Identidade visual altamente personalizada em páginas de autenticação, incluindo autenticação baseada em API para aplicativos nativos e domínios DNS (Sistema de Nomes de Domínio) personalizados.

- Bases de usuários de grande tamanho (potencialmente mais de um milhão de usuários).

- Suporte para inscrição por autoatendimento com email local e senha ou federação com provedores de identidade social, como Conta da Microsoft, Facebook e Google.

Na arquitetura orientada ao consumidor, um locatário configurado externo fornece serviços de identidade para aplicativos e recursos que os consumidores dos aplicativos usam.

O diagrama a seguir ilustra um exemplo de arquitetura orientada ao consumidor.

Recursos de implementação de arquitetura orientada ao consumidor

- Proteger seus aplicativos usando a ID Externa em um locatário externo descreve como a solução CIAM (gerenciamento de acesso e identidade do cliente) da Microsoft ajuda a disponibilizar aplicativos para consumidores e clientes empresariais. Os benefícios do recurso de plataforma incluem segurança, conformidade e escalabilidade aprimoradas.

- Neste projeto guiado – Crie um aplicativo de exemplo para avaliar a ID Externa do Microsoft Entra para inscrição e entrada direta e segura para consumidores, descubra como a ID Externa do Microsoft Entra pode fornecer experiências de entrada seguras e perfeitas para seus consumidores e clientes corporativos. Explore a criação de locatários, o registro de aplicativos, a personalização de fluxos e a segurança da conta.

Considerações sobre arquitetura orientada ao consumidor

Ciclo de vida da conta

Suporte à personalização profunda de experiências de inscrição e entrada do consumidor, como domínios de URL personalizados, autenticação nativa para aplicativos móveis e lógica personalizada para coleção de atributos.

Use convites para integrar contas de consumidor.

As experiências de integração precisam de desenvolvimento de aplicativos personalizados.

Provedores de identidade externos

Os consumidores autoatendimento inscrevem uma conta local com email e senha locais.

Os consumidores que têm um endereço de email válido podem usar a senha única do email.

Os consumidores se autenticam com logons do Google e do Facebook.

Gerenciamento de credenciais

Os consumidores com contas locais podem usar senhas.

Todas as contas de consumidor podem registrar métodos de autenticação adicionais, como verificação de email, para autenticação multifator.

Colaboração ad hoc

A arquitetura orientada ao consumidor não é otimizada para colaboração ad hoc. Ele não dá suporte ao Microsoft 365.

Os aplicativos precisam de lógica personalizada para oferecer recursos de colaboração, como localização/seleção de usuários e fluxos de trabalho centrados em conteúdo para compartilhar/gerenciar o acesso.

Atribuição de recursos baseada em função

Os aplicativos podem dar suporte a funções ou grupos de aplicativos. Usar o controle de acesso baseado em função para aplicativos descreve como a ID Externa do Microsoft Entra permite que você defina funções de aplicativo para seu aplicativo e atribua essas funções a usuários e grupos.

Use lógica personalizada ou fluxos de trabalho para atribuir usuários a funções ou grupos.

Gerenciamento de riscos

Os usuários só podem exibir e gerenciar seus próprios perfis de usuário.

Os aplicativos precisam desenvolver lógica personalizada para permitir que os usuários interajam entre si.

Outro

Para recursos do Azure que dão suporte à infraestrutura de aplicativo, como aplicativos Web do Azure, hospede em uma Assinatura do Azure que você vincule a um locatário da força de trabalho.

Combinações de arquitetura

O conjunto agregado de requisitos da sua organização pode não se ajustar apenas a uma arquitetura. Talvez seja necessário usar várias arquiteturas ou implantar várias instâncias das arquiteturas descritas neste artigo.

Por exemplo, uma grande empresa de consultoria pode implantar as seguintes arquiteturas:

- Arquitetura orientada à força de trabalho e colaboração para colaboradores externos e da força de trabalho, como agências de marketing e consultores.

- Acesso isolado para parceiros de negócios para projetos como joint ventures que exigem acesso e isolamento necessários em que cada joint venture precisa ter um limite separado.

Em outro exemplo, um grande varejista pode implantar as seguintes arquiteturas:

- Arquitetura orientada à força de trabalho e colaboração para colaboradores externos e da força de trabalho, como agências de marketing e consultores.

- Arquitetura orientada ao consumidor habilitar programas de fidelidade, comércio eletrônico e recursos semelhantes voltados para o consumidor. Os varejistas que têm várias marcas ou trabalham em várias regiões podem precisar de instâncias de arquitetura separadas.

Próximas etapas

Para obter diretrizes adicionais, examine o planos de implantação do Microsoft Entra.