Cliente de Acesso Seguro Global para macOS (versão prévia)

Importante

O cliente de Acesso Seguro Global para macOS está atualmente em VERSÃO PRÉVIA. Essas informações estão relacionadas a um produto de pré-lançamento que pode ser substancialmente modificado antes de ser lançado. A Microsoft não faz garantias, expressas ou implícitas, em relação às informações fornecidas aqui.

O cliente de Acesso Seguro Global, um componente essencial do Acesso Seguro Global, ajuda as organizações a gerenciar e proteger o tráfego de rede em dispositivos de usuário final. A função principal do cliente é rotear o tráfego que precisa ser protegido pelo Acesso Seguro Global ao serviço de nuvem. Todo o outro tráfego vai diretamente para a rede. Os Perfis de Encaminhamento , configurados no portal, determinam qual tráfego o aplicativo de Acesso Seguro Global roteia para o serviço de nuvem.

Este artigo descreve como baixar e instalar o cliente de Acesso Seguro Global para macOS.

Pré-requisitos

- Um dispositivo Mac com um processador Intel, M1, M2, M3 ou M4, executando o macOS versão 13 ou mais recente.

- Um dispositivo registrado no locatário do Microsoft Entra por meio do Portal da Empresa.

- Um locatário do Microsoft Entra integrado ao Acesso Global Seguro.

- A implantação do plug-in de logon único (SSO) do Microsoft Enterprise para dispositivos Apple é recomendada para a experiência de SSO baseada no usuário que faz logon no portal da empresa.

- Uma conexão com a Internet.

Baixar o cliente

A versão mais atual do cliente de Acesso Seguro Global está disponível para download no Centro de administração do Microsoft Entra.

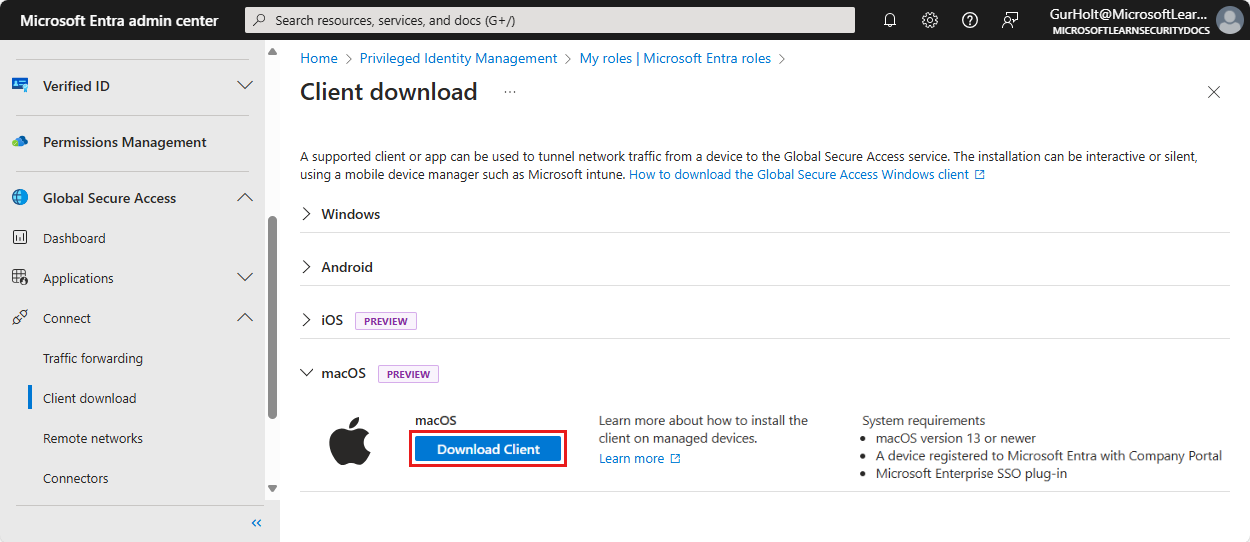

- Entre no centro de administração do Microsoft Entra como Administrador de Acesso Global Seguro.

- Navegue até Acesso Global Seguro>Conectar>Download do cliente.

- Selecione Baixar Cliente.

Instalar o cliente de Acesso Seguro Global

Instalação automatizada

Use o comando a seguir para instalação silenciosa. Substitua o caminho do arquivo de acordo com o local de download do arquivo .pkg.

sudo installer -pkg ~/Downloads/GlobalSecureAccessClient.pkg -target / -verboseR

O cliente usa extensões do sistema e um proxy de aplicativo transparente que precisa ser aprovado durante a instalação. Para uma implantação silenciosa sem solicitar que o usuário final permita esses componentes, você pode implantar uma política para aprovar automaticamente os componentes.

Permitir extensões do sistema por meio do MDM (gerenciamento de dispositivo móvel)

As instruções a seguir são para Microsoft Intune e você pode adaptá-las para MDMs diferentes:

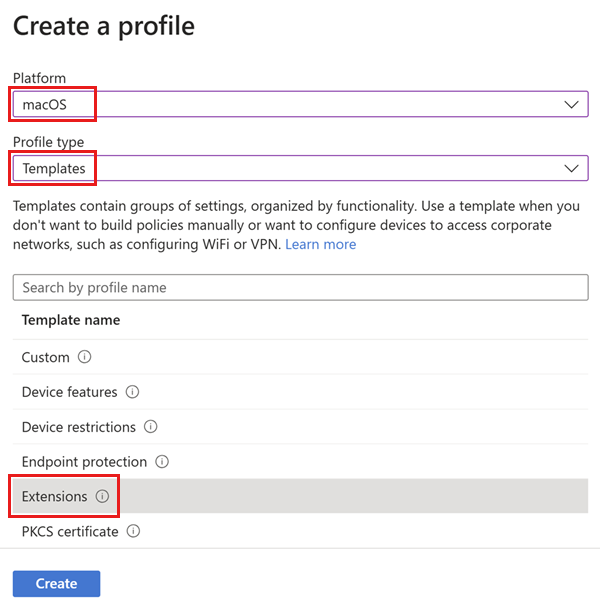

- No centro de administração do Microsoft Intune, selecione Dispositivos>Gerenciar Dispositivos>Políticas de Configuração>>Criar>Nova política.

- Crie um perfil para a plataforma macOS com base em um modelo do tipo Extensions. Selecione Criar.

pt-BR:

- Na guia Básico, insira um nome para o novo perfil e selecione Avançar.

- Na guia de Configurações do , insira o identificador do pacote e o identificador de equipe das duas extensões de acordo com a tabela a seguir. Selecione Avançar.

| Identificador de pacote | Identificador de equipe |

|---|---|

| com.microsoft.naas.globalsecure.tunnel-df | UBF8T346G9 |

| com.microsoft.naas.globalsecure-df | UBF8T346G9 |

- Conclua a criação do perfil atribuindo usuários e dispositivos de acordo com suas necessidades.

Permitir proxy de aplicativo transparente por meio do MDM

As instruções a seguir são para Microsoft Intune e você pode adaptá-las para MDMs diferentes:

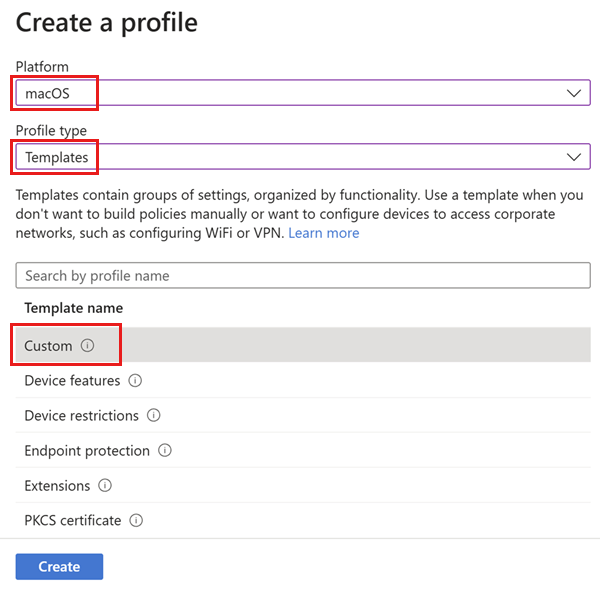

- No centro de administração do Microsoft Intune, selecione Dispositivos>Gerenciar Dispositivos>Políticas de Configuração>>Criar>Nova política.

- Crie um perfil para a plataforma macOS baseado em um modelo do tipo Personalizado e selecione Criar.

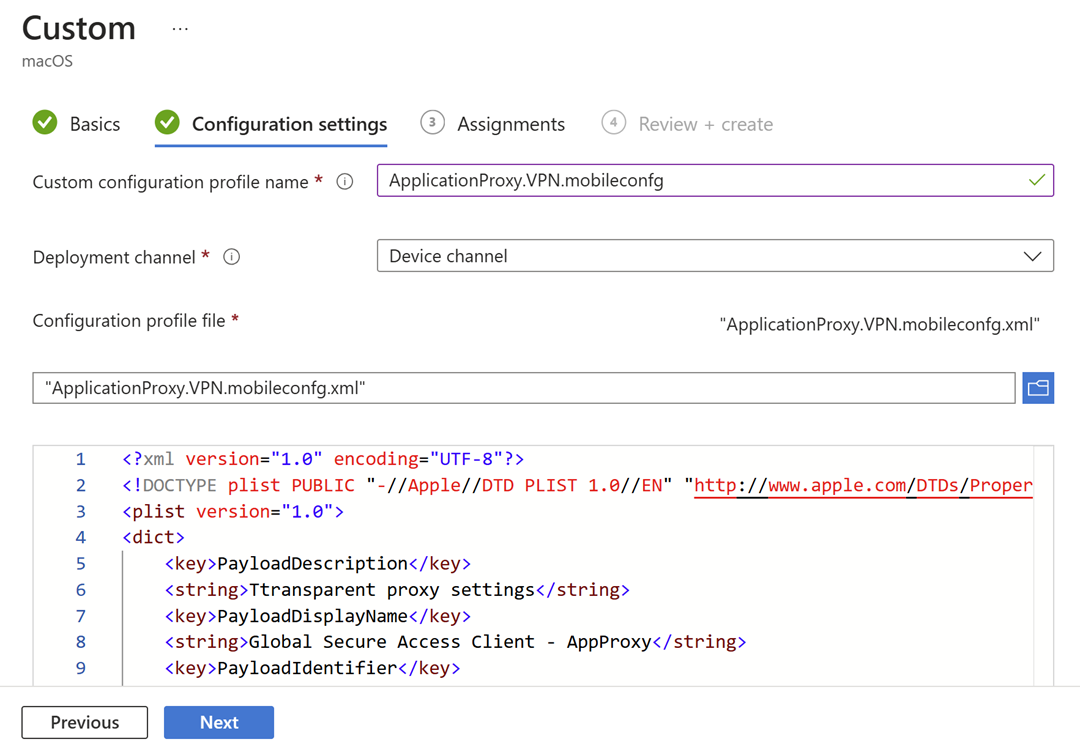

- Na guia Básico, insira um Nome para o perfil. image.png

- Na guia Configurações, insira um Nome do perfil de configuração personalizado.

- Mantenha Canal de implantação definido como "Canal do dispositivo".

- Carregue um arquivo .xml que contém os seguintes dados:

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd">

<plist version="1.0">

<dict>

<key>PayloadDescription</key>

<string>Ttransparent proxy settings</string>

<key>PayloadDisplayName</key>

<string>Global Secure Access Client - AppProxy</string>

<key>PayloadIdentifier</key>

<string>com.microsoft.naas.globalsecure-df.</string>

<key>PayloadType</key>

<string>Configuration</string>

<key>PayloadUUID</key>

<string>68C6A9A4-ECF8-4FB7-BA00-291610F998D6</string>

<key>PayloadVersion</key>

<real>1</real>

<key>TransparentProxy</key>

<dict>

<key>AuthName</key>

<string>NA</string>

<key>AuthPassword</key>

<string>NA</string>

<key>AuthenticationMethod</key>

<string>Password</string>

<key>ProviderBundleIdentifier</key>

<string>com.microsoft.naas.globalsecure.tunnel-df</string>

<key>RemoteAddress</key>

<string>100.64.0.0</string>

<key>ProviderDesignatedRequirement</key>

<string>identifier "com.microsoft.naas.globalsecure.tunnel-df" and anchor apple generic and certificate 1[field.1.2.840.113635.100.6.2.6] /* exists */ and certificate leaf[field.1.2.840.113635.100.6.1.13] /* exists */ and certificate leaf[subject.OU] = UBF8T346G9</string>

<key>Order</key>

<string>1</string>

</dict>

<key>UserDefinedName</key>

<string>Global Secure Access Client - AppProxy</string>

<key>VPNSubType</key>

<string>com.microsoft.naas.globalsecure.tunnel-df</string>

<key>VPNType</key>

<string>TransparentProxy</string>

</dict>

</plist>

- Conclua a criação do perfil atribuindo usuários e dispositivos de acordo com suas necessidades.

Instalação interativa manual

Para instalar manualmente o cliente de Acesso Seguro Global:

Execute o arquivo de instalação GlobalSecureAccessClient.pkg. O assistente de Instalação é iniciado. Siga as instruções.

Na etapa de Introdução, selecione Continuar.

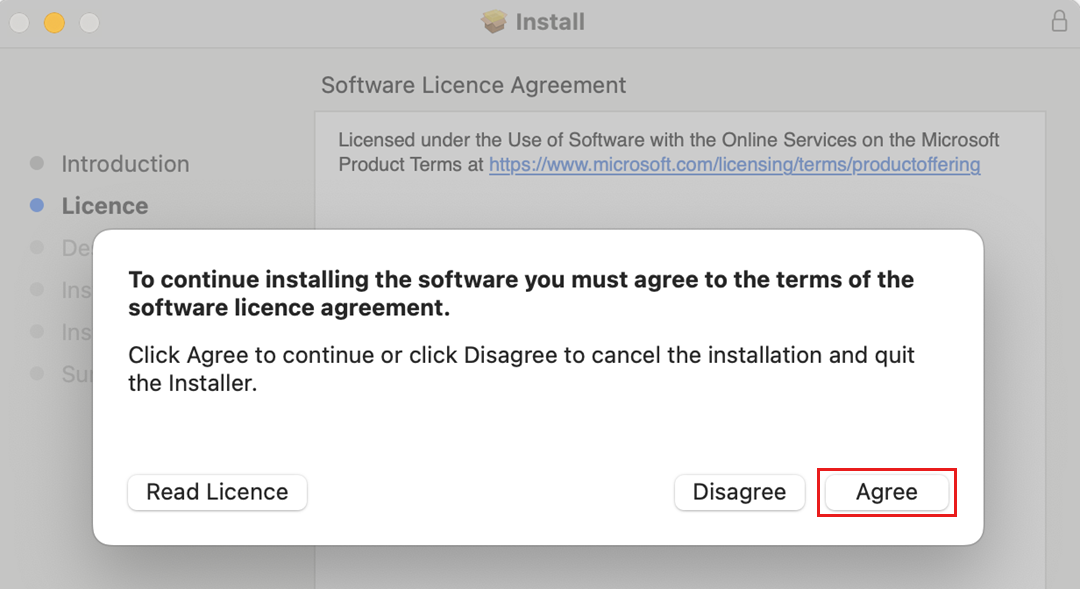

Na etapa Licença, selecione Continuar e em seguida selecione Aceitar para aceitar o contrato de licença.

Na etapa de Instalação, selecionar Instalar.

Na etapa de Resumo, quando a instalação for concluída, selecione Fechar.

Permitir a extensão do sistema de Acesso Seguro Global.

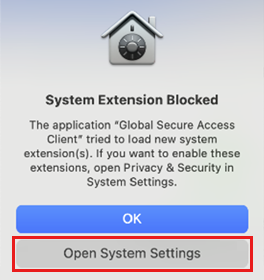

Na caixa de diálogo Extensão do Sistema Bloqueada, selecione Abrir Configurações do Sistema.

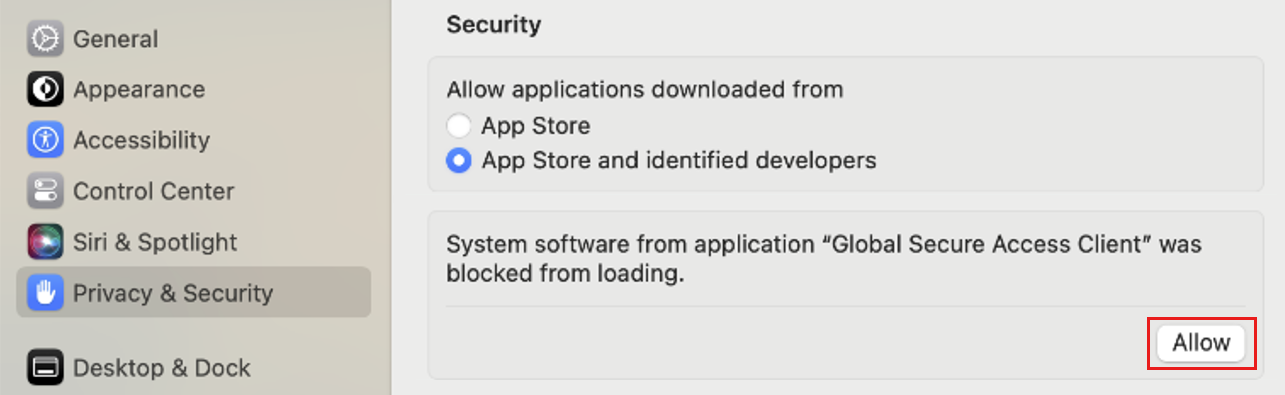

Permita a extensão do sistema cliente de Acesso Global Seguro selecionando Permitir.

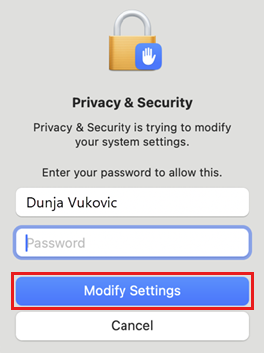

Na caixa de diálogo Privacidade

Segurança &, insira seu nome de usuário e senha para validar a aprovação da extensão do sistema. Em seguida, selecione Modificar Configurações.

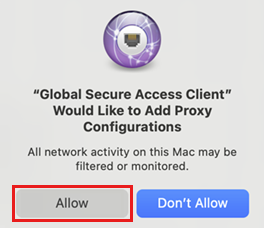

Conclua o processo selecionando Permitir para habilitar o cliente de Acesso Seguro Global a adicionar configurações de proxy.

Depois que a instalação for concluída, você poderá ser solicitado a entrar no Microsoft Entra.

Nota

Se o plug-in de SSO do Microsoft Enterprise para dispositivos Apple for implementado, o comportamento padrão será usar o logon único com as credenciais inseridas no portal da empresa.

- O ícone Global Secure Access – Connected aparece na bandeja do sistema, indicando uma conexão bem-sucedida com o Acesso Seguro Global.

Atualizar o cliente de Acesso Seguro Global

O instalador do cliente dá suporte a atualizações. Você pode usar o assistente de instalação para instalar uma nova versão em um dispositivo que atualmente está executando uma versão anterior do cliente.

Para uma atualização silenciosa, use o comando a seguir.

Substitua o caminho do arquivo de acordo com o local de download do arquivo .pkg.

sudo installer -pkg ~/Downloads/GlobalSecureAccessClient.pkg -target / -verboseR

Desinstalar o cliente de Acesso Seguro Global

Para desinstalar manualmente o cliente de Acesso Seguro Global, use o comando a seguir.

sudo /Applications/Global\ Secure\ Access\ Client.app/Contents/Resources/install_scripts/uninstall

Se você estiver usando um MDM, desinstale o cliente com o MDM.

Ações do cliente

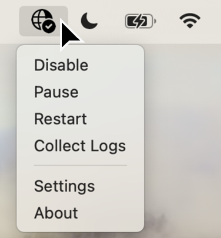

Para exibir as ações de menu do cliente disponíveis, clique com o botão direito do mouse no ícone de bandeja do sistema de Acesso Seguro Global.

| Ação | Descrição |

|---|---|

| Desabilitar | Desabilita o cliente até que o usuário o habilite novamente. Quando o usuário desabilita o cliente, ele é solicitado a inserir uma justificativa comercial e digitar novamente suas credenciais de login. A justificativa comercial é registrada em log. |

| Habilitar | Habilita o cliente. |

| Pausar | Pausa o cliente por 10 minutos, até que o usuário retome o cliente ou até que o dispositivo seja reiniciado. Quando o usuário pausa o cliente, ele é solicitado a inserir uma justificativa comercial e reentrar em suas credenciais de entrada. A justificativa comercial é registrada em log. |

| Retomar | Retoma o cliente pausado. |

| Reiniciar | Reinicia o cliente. |

| Coletar logs | Coleta logs de cliente e os arquiva em um arquivo zip para compartilhar com o Suporte da Microsoft para investigação. |

| Configurações | Abre a ferramenta Configurações e Diagnóstico Avançado. |

| Sobre | Mostra informações sobre a versão do produto. |

Status dos clientes no ícone de bandeja do sistema

| Ícone | Mensagem | Descrição |

|---|---|---|

| Cliente de Acesso Seguro Global | O cliente está inicializando e verificando sua conexão com o Acesso Seguro Global. | |

| Cliente de Acesso Seguro Global – Conectado | O cliente está conectado ao Acesso Seguro Global. | |

| Cliente de Acesso Seguro Global – Desabilitado | O cliente está desabilitado porque os serviços estão offline ou o usuário desabilitou o cliente. | |

| Cliente de Acesso Seguro Global – Desconectado | O cliente não conseguiu se conectar ao Acesso Seguro Global. | |

| Global Secure Access Client – Alguns canais são inacessíveis | O cliente está parcialmente conectado ao Acesso Seguro Global (ou seja, a conexão com pelo menos um canal falhou: Microsoft Entra, Microsoft 365, Private Access, Internet Access). | |

| Global Secure Access Client – Desabilitado pela sua organização | Sua organização desabilitou o cliente (ou seja, todos os perfis de encaminhamento de tráfego estão desabilitados). | |

| Acesso Seguro Global – O Acesso Privado está desabilitado | O usuário desabilitou o Acesso Privado neste dispositivo. | |

| Acesso Seguro Global – não foi possível se conectar à Internet | O cliente não pôde detectar uma conexão com a Internet. O dispositivo está conectado a uma rede que não tem conexão com a Internet ou a uma rede que requer autenticação através de portal cativo. |

Configurações e solução de problemas

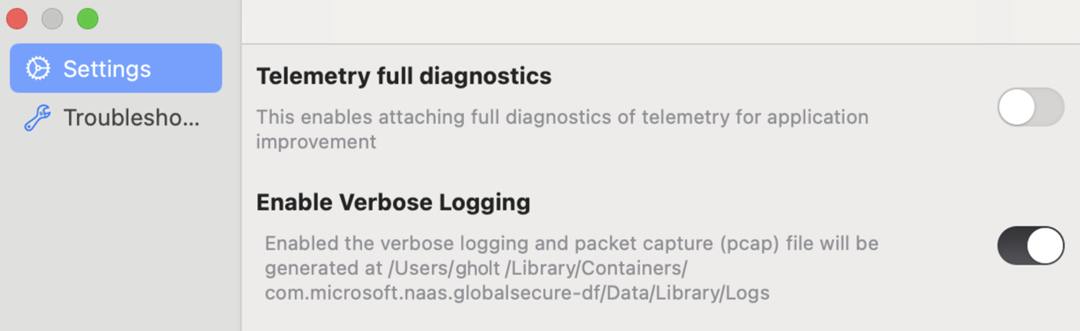

A janela Configurações permite definir configurações diferentes e executar algumas ações avançadas. A janela de configurações contém duas guias:

Configurações

| Opção | Descrição |

|---|---|

| Diagnóstico completo de telemetria | Envia dados de telemetria completos para a Microsoft para melhoria do aplicativo. |

| Habilitar o Log Detalhado | Permite a coleta de logs detalhados e captura de rede ao exportar os logs para um arquivo zip. |

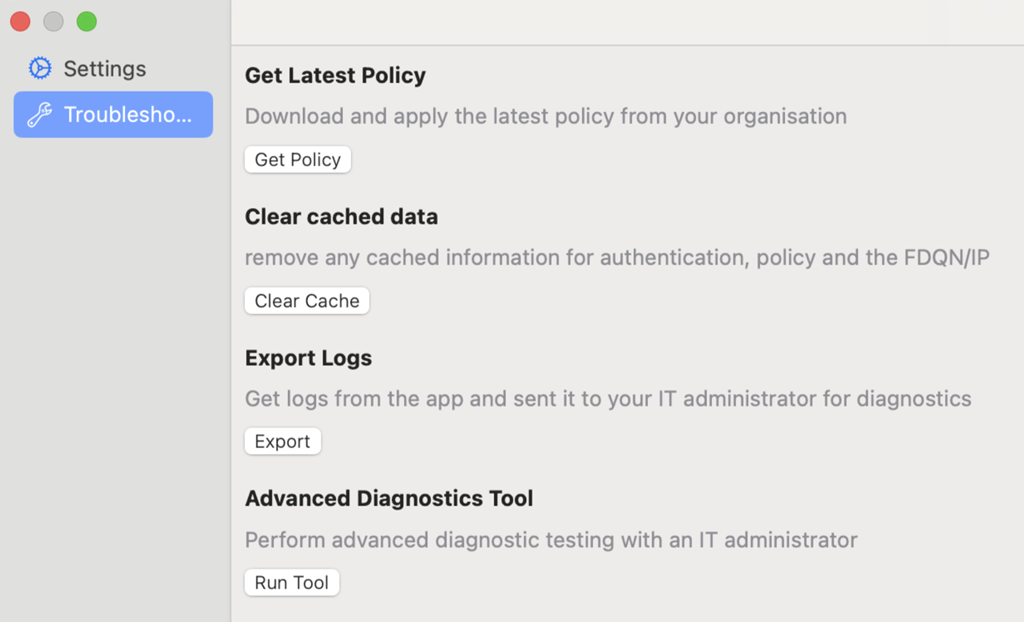

Solução de problemas

| Ação | Descrição |

|---|---|

| Obtenha a política mais recente | Baixa e aplica o perfil de encaminhamento mais recente para sua organização. |

| Limpar de dados armazenados em cache | Exclui os dados armazenados em cache internos do cliente relacionados à autenticação, perfil de encaminhamento, FQDNs e IPs. |

| Exportar Logs | Exporta logs e arquivos de configuração relacionados ao cliente para um arquivo zip. |

| Ferramenta de Diagnóstico Avançado | Uma ferramenta avançada para monitorar e solucionar problemas do comportamento do cliente. |

Limitações conhecidas

As limitações conhecidas para a versão atual do cliente de Acesso Seguro Global incluem:

DNS (Sistema de Nomes de Domínio Seguro)

Se o DNS Seguro estiver habilitado no navegador ou no macOS e o servidor DNS der suporte ao DNS Seguro, o cliente não faz o tunelamento do tráfego definido para ser adquirido pelo FQDN. (O tráfego de rede adquirido pelo IP não é afetado e é tunelado de acordo com o perfil de encaminhamento.) Para mitigar o problema de DNS Seguro, desabilite o DNS Seguro, defina um servidor DNS que não dá suporte a DNS Seguro ou crie regras com base no IP.

Não há suporte para IPv6

O cliente tunela apenas tráfego IPv4. O tráfego IPv6 não é adquirido pelo cliente e, portanto, roteado diretamente para a rede. Para garantir que todo o tráfego seja roteado para o Acesso Seguro Global, desabilite o IPv6.

Fallback de conexão

Se houver um erro de conexão com o serviço de nuvem, o cliente fará o fallback para a conexão com a Internet direta ou o bloqueio da conexão, com base no valor de proteção da regra correspondente no perfil de encaminhamento.

Localização geográfica do endereço IP de origem

Para tráfego de rede que é tunelado para o serviço de nuvem, o servidor de aplicativos (site) detecta o IP de origem da conexão como o endereço IP da borda (e não como o endereço IP do dispositivo do usuário). Esse cenário pode afetar os serviços que dependem da localização geográfica.

Dica

Para que o Office 365 e o Entra detectem o verdadeiro IP de origem do dispositivo, considere habilitar a Restauração de IP de origem.

Suporte à virtualização com UTM

- Quando a rede estiver no modo de ponte e o cliente de Acesso Global Seguro estiver instalado no computador host:

- Se o cliente de Acesso Seguro Global estiver instalado na máquina virtual, o tráfego de rede da máquina virtual estará sujeito à política local. A política do computador host não afeta o perfil de encaminhamento na máquina virtual.

- Se o cliente de Acesso Seguro Global não estiver instalado na máquina virtual, o tráfego de rede da máquina virtual será ignorado.

- O cliente do Global Secure Access não oferece suporte ao modo compartilhado da rede porque pode bloquear o tráfego de rede da máquina virtual.

- Se a rede estiver em compartilhado modo, você pode instalar o cliente de Acesso Seguro Global em uma máquina virtual que executa o macOS, contanto que o cliente não esteja instalado no computador host.

QUIC sem suporte para acesso à Internet

Já que o QUIC ainda não tem suporte para acesso à internet, o tráfego para portas 80 UDP e 443 UDP não pode ser tunnelizado.

Dica

No momento, o QUIC tem suporte nas cargas de trabalho do Acesso Privado e do Microsoft 365. Os administradores podem desabilitar o protocolo QUIC nos navegadores, levando os clientes a reverterem para HTTPS sobre TCP, que é totalmente suportado no serviço de Acesso à Internet. Para obter mais informações, confira QUIC sem suporte para acesso à Internet.