Plug-in de SSO do Microsoft Enterprise para dispositivos Apple

O plug-in SSO do Microsoft Enterprise para dispositivos Apple fornece logon único (SSO) para contas do Microsoft Entra no macOS, iOS e iPadOS, em todos os aplicativos compatíveis com o recurso de logon único corporativo da Apple. O plug-in fornece o SSO até para aplicativos antigos dos quais sua empresa ainda depende, mas que ainda não suportam as bibliotecas de identidades ou os protocolos mais recentes. A Microsoft trabalhou junto com a Apple para desenvolver esse plug-in para melhorar a usabilidade do seu aplicativo, fornecendo a melhor proteção disponível.

O plug-in SSO Corporativo é atualmente um recurso interno dos seguintes aplicativos:

- Microsoft Authenticator: iOS, iPadOS

- Portal da Empresa do Microsoft Intune: macOS

Recursos

O plug-in SSO do Microsoft Enterprise para dispositivos Apple oferece os seguintes benefícios:

- Fornece SSO para contas do Microsoft Entra em todos os aplicativos compatíveis com o recurso de SSO Corporativo da Apple.

- Pode ser habilitado por qualquer solução de MDM (gerenciamento de dispositivo móvel) e tem suporte no registro do dispositivo e do usuário.

- Estende o SSO para aplicativos que ainda não usam a MSAL (Biblioteca de Autenticação da Microsoft).

- Estende o SSO para aplicativos que usam OAuth 2, OpenID Connect e SAML.

- É integrado nativamente à MSAL, que fornece uma experiência nativa suave para o usuário final quando o plug-in SSO do Microsoft Enterprise está habilitado.

Observação

Em maio de 2024, a Microsoft anunciou que o SSO da plataforma para dispositivos macOS está disponível em visualização pública para o Microsoft Entra ID..

Para obter mais informações, consulte a visão geral do logon único da plataforma macOS (versão prévia).

Requisitos

Para usar o plug-in SSO do Microsoft Enterprise para dispositivos Apple:

O dispositivo deve suportar e ter um aplicativo instalado que tenha o plug-in SSO do Microsoft Enterprise para dispositivos Apple:

- iOS 13,0 e posterior: aplicativo Microsoft Authenticator

- iPadOS 13.0 e posterior: aplicativo Microsoft Authenticator

- macOS 10,15 e posterior: aplicativo Portal da empresa do Intune

O dispositivo deve ser registrado no MDM, por exemplo, por meio do Microsoft Intune.

A configuração deve ser enviada por push para o dispositivo para habilitar o plug-in SSO Corporativo. A Apple exige essa restrição de segurança.

Os dispositivos Apple devem ter permissão para acessar as URLs do provedor de identidade e suas próprias URLs sem interceptação adicional. Isso significa que essas URLs precisam ser excluídas de proxies de rede, interceptação e outros sistemas corporativos.

Aqui está o conjunto mínimo de URLs que precisam ser permitidas para que o plug-in SSO funcione:

app-site-association.cdn-apple.comapp-site-association.networking.applelogin.microsoftonline.com(*)login.microsoft.com(*)sts.windows.net(*)login.partner.microsoftonline.cn(*)(**)login.chinacloudapi.cn(*)(**)login.microsoftonline.us(*)(**)login-us.microsoftonline.com(*)(**)config.edge.skype.com(***)

(*) A permissão de domínios da Microsoft só é necessária em versões do sistema operacional lançadas antes de 2022. Nas versões mais recentes do sistema operacional, a Apple se baseia totalmente em sua CDN.

(**) Você só precisa permitir domínios de nuvem soberana se precisar deles em seu ambiente.

(***) Manter as comunicações com o ECS (Serviço de Configuração de Experimentação) garante que a Microsoft possa responder a um bug grave em tempo hábil.

O plug-in de SSO do Microsoft depende da estrutura de SSO corporativo da Apple. A estrutura de SSO corporativo da Apple garante que apenas um plug-in de SSO aprovado possa funcionar para cada provedor de identidade utilizando uma tecnologia chamada domínios associados. Para verificar a identidade do plug-in SSO, cada dispositivo Apple envia uma solicitação de rede para um ponto de extremidade pertencente ao provedor de identidade e lê as informações sobre plug-ins SSO aprovados. Além de entrar em contato diretamente com o provedor de identidade, a Apple ainda implementou outro cache para essas informações.

Aviso

Se a sua organização usa servidores proxy que interceptam o tráfego SSL para cenários como prevenção de perda de dados ou restrições de locatário, verifique se o tráfego para essas URLs foi excluído do TLS de interrupção e inspeção. Falta de exclusão dessas URLs causa interferência na autenticação de certificados de cliente, causa problemas com o registro do dispositivo e Acesso Condicional baseado em dispositivo. O plug-in SSO não funcionará de modo confiável sem excluir totalmente os domínios da CDN da Apple da interceptação, e você terá problemas intermitentes até fazer isso.

Se sua organização bloquear essas URLs, os usuários poderão ver erros como

1012 NSURLErrorDomain error,1000 com.apple.AuthenticationServices.AuthorizationErrorou1001 Unexpected.Outras URLs da Apple que talvez precisem ser permitidas estão documentadas em seu artigo de suporte, Usar produtos da Apple em redes corporativas.

Requisitos do iOS

- O iOS 13,0 ou superior deve estar instalado no dispositivo.

- Um aplicativo da Microsoft que fornece o plug-in SSO do Microsoft Enterprise para dispositivos Apple deve ser instalado no dispositivo. Este aplicativo é o aplicativo Microsoft Authenticator.

requisitos do macOS

- O macOS 10,15 ou superior deve estar instalado no dispositivo.

- Um aplicativo da Microsoft que fornece o plug-in SSO do Microsoft Enterprise para dispositivos Apple deve ser instalado no dispositivo. Este aplicativo é o aplicativo Portal da Empresa do Intune.

Habilitar o plug-in SSO

Use as informações a seguir para habilitar o plug-in SSO usando o MDM.

Configuração do Microsoft Intune

Se você usa o Microsoft Intune como seu serviço MDM, pode usar as configurações internas do perfil de configuração para habilitar o plug-in SSO do Microsoft Enterprise:

- Defina as configurações do plug-in do aplicativo SSO de um perfil de configuração.

- Se o perfil ainda não tiver sido atribuído, atribua o perfil a um usuário ou grupo de dispositivos.

As configurações de perfil que habilitam o plug-in SSO são aplicadas automaticamente aos dispositivos do grupo na próxima vez que cada dispositivo fizer check-in com o Intune.

Configuração manual para outros serviços MDM

Se o Intune não for usado para MDM, configure uma carga de perfil de logon único extensível para dispositivos Apple. Use os parâmetros a seguir para configurar o plug-in Microsoft Enterprise SSO e suas opções de configuração.

Configurações do iOS:

- ID da extensão:

com.microsoft.azureauthenticator.ssoextension - ID da equipe: esse campo não é necessário para o iOS.

Configurações do macOS:

- ID da extensão:

com.microsoft.CompanyPortalMac.ssoextension - ID da Equipe:

UBF8T346G9

Configurações comuns:

- Tipo: redirecionar

https://login.microsoftonline.comhttps://login.microsoft.comhttps://sts.windows.nethttps://login.partner.microsoftonline.cnhttps://login.chinacloudapi.cnhttps://login.microsoftonline.ushttps://login-us.microsoftonline.com

Guias de implantação

Use os seguintes guias de implantação para habilitar o plug-in de SSO do Microsoft Enterprise usando sua solução de MDM escolhida:

Intune:

Jamf Pro:

Outro MDM:

Opções adicionais de configuração

Você pode adicionar mais opções de configuração para estender a funcionalidade do SSO para outros aplicativos.

Habilitar o SSO para aplicativos que não usam MSAL

O plug-in do SSO permite que qualquer aplicativo participe do SSO, mesmo que não tenha sido desenvolvido usando um SDK da Microsoft como o MSAL (Biblioteca de Autenticação da Microsoft).

O plug-in do SSO é instalado automaticamente por dispositivos que:

- Baixaram o aplicativo Authenticator no iOS ou no iPadOS, ou baixaram o aplicativo Portal da Empresa do Intune no macOS.

- Registrou seu dispositivo no MDM com sua organização.

Provavelmente sua organização usa o aplicativo Authenticator para cenários como autenticação multifator, autenticação sem senha e Acesso Condicional. Usando um provedor MDM, você pode ativar o plug-in do SSO para seus aplicativos. A Microsoft facilitou a configuração do plug-in usando o Microsoft Intune. Uma lista de permitidos é usada para configurar esses aplicativos para usar o plug-in do SSO.

Importante

O plug-in SSO do Microsoft Enterprise é compatível somente com aplicativos que usam tecnologias de rede nativas da Apple ou modo de exibição da Web. Ele não é compatível com aplicativos que constroem sua própria implementação de camada de rede.

Use os parâmetros a seguir para configurar o plug-in SSO do Microsoft Enterprise para aplicativos que não usam MSAL.

Importante

Você não precisa adicionar aplicativos que usam uma Biblioteca de Autenticação da Microsoft a essa lista de permissões. Por padrão, esses aplicativos participam do SSO. A maioria dos aplicativos criados pela Microsoft usa uma Biblioteca de Autenticação da Microsoft.

Habilitar o SSO para todos os aplicativos gerenciados

- Chave:

Enable_SSO_On_All_ManagedApps - Tipo:

Integer - Valor: 1 ou 0. Por padrão, esse valor é definido como 0.

Quando este sinalizador está ativado (o valor é definido como 1), todos os aplicativos gerenciados por MDM que não estão no AppBlockList podem participar do SSO.

Habilitar SSO para aplicativos específicos

- Chave:

AppAllowList - Tipo:

String - Valor: lista delimitada por vírgulas de IDs de pacote configurável de aplicativos para os aplicativos que têm permissão para usar o SSO.

- Exemplo:

com.contoso.workapp, com.contoso.travelapp

Observação

O Safari e o serviço de exibição do Safari têm permissão para participar do SSO por padrão. Pode ser configurado para não participar do SSO adicionando as IDs de pacote do Safari ou do serviço de exibição do Safari em AppBlockList. IDs de pacote do iOS: [com.apple.mobilesafari, com.apple.SafariViewService] macOS BundleID: [com.apple.Safari]

Habilitar o SSO para todos os aplicativos com um prefixo de ID de pacote específico

- Chave:

AppPrefixAllowList - Tipo:

String - Valor: lista delimitada por vírgulas de prefixos de IDs de pacote configurável de aplicativos para os aplicativos que têm permissão para usar o SSO. Esse parâmetro permite que todos os aplicativos que começam com um prefixo específico usem o SSO. Para iOS, o valor padrão seria definido como

com.apple., e isso habilitaria o SSO para todos os aplicativos da Apple. Para macOS, o valor padrão seria definido comocom.apple.ecom.microsoft., e isso habilitaria o SSO para todos os aplicativos da Apple e da Microsoft. Os administradores podem substituir o valor padrão ou adicionar aplicativos aAppBlockListpara impedir que eles participem do SSO. - Exemplo:

com.contoso., com.fabrikam.

Desabilitar o SSO para aplicativos específicos

- Chave:

AppBlockList - Tipo:

String - Valor: lista delimitada por vírgulas de IDs de pacote para os aplicativos que têm permissão para não participar do SSO.

- Exemplo:

com.contoso.studyapp, com.contoso.travelapp

Para desabilitar o SSO para o Safari e o serviço de exibição do Safari, faça isso explicitamente adicionando os IDs de pacote deles ao AppBlockList:

- iOS:

com.apple.mobilesafari,com.apple.SafariViewService - macOS -

com.apple.Safari

Observação

O SSO não pode ser desabilitado para aplicativos que usam uma Biblioteca de autenticação da Microsoft com essa configuração.

Habilitar o SSO usando cookies para um aplicativo específico

Alguns aplicativos iOS que têm configurações de rede avançadas podem apresentar problemas inesperados quando habilitados para SSO. Por exemplo, pode acontecer um erro indicando que a solicitação de rede foi cancelada ou interrompida.

Se os usuários tiverem problemas para entrar em um aplicativo mesmo depois de você ter feito a habilitação por meio das outras configurações, tente adicioná-lo ao AppCookieSSOAllowList para resolver os problemas.

Observação

O uso do SSO por meio do mecanismo de cookies tem limitações severas. Por exemplo, ele não é compatível com as políticas de acesso condicional do Microsoft Entra ID e dá suporte apenas a uma única conta. Você não deve usar esse recurso, a menos que seja explicitamente recomendado pelas equipes de engenharia ou suporte da Microsoft para um conjunto limitado de aplicativos que sejam determinados como incompatíveis com o SSO comum.

- Chave:

AppCookieSSOAllowList - Tipo:

String - Valor: lista delimitada por vírgulas de prefixos de ID de pacote de aplicativos para os aplicativos que têm permissão para usar o SSO. Todos os aplicativos que começam com os prefixos listados terão permissão para usar o SSO.

- Exemplo:

com.contoso.myapp1, com.fabrikam.myapp2

Outros requisitos: para habilitar o SSO para aplicativos usando AppCookieSSOAllowList, você também deve adicionar os prefixos de ID de pacote AppPrefixAllowList deles.

Tente essa configuração somente para aplicativos que tenham falhas de conexão inesperadas. Essa chave deve ser usada apenas para aplicativos iOS e não para aplicativos macOS.

Resumo das chaves

Observação

As chaves descritas nesta seção se aplicam apenas a aplicativos que não estão usando uma Biblioteca de autenticação da Microsoft.

| Chave | Type | Valor |

|---|---|---|

Enable_SSO_On_All_ManagedApps |

Inteiro | 1 para habilitar o SSO para todos os aplicativos gerenciados, 0 para desabilitar o SSO para todos os aplicativos gerenciados. |

AppAllowList |

String (lista delimitada por vírgula) |

IDs de pacote de aplicativos com permissão para participar do SSO. |

AppBlockList |

String (lista delimitada por vírgula) |

IDs de pacote de aplicativos sem permissão para participar do SSO. |

AppPrefixAllowList |

String (lista delimitada por vírgula) |

Prefixos de ID de pacote de aplicativos com permissão para participar do SSO. Para iOS, o valor padrão seria definido como com.apple., e isso habilitaria o SSO para todos os aplicativos da Apple. Para macOS, o valor padrão seria definido como com.apple. e com.microsoft., e isso habilitaria o SSO para todos os aplicativos da Apple e da Microsoft. Desenvolvedores, Clientes e Administradores podem substituir o valor padrão ou adicionar aplicativos a AppBlockList para impedir que eles participem do SSO. |

AppCookieSSOAllowList |

String (lista delimitada por vírgula) |

Prefixos de ID de pacote de aplicativos com permissão para participar do SSO, mas que usam configurações de rede especiais e têm problemas com o SSO usando as outras configurações. Os aplicativos adicionados em AppCookieSSOAllowList também devem ser adicionados em AppPrefixAllowList. Observe que essa chave deve ser usada apenas para aplicativos iOS e não para aplicativos macOS. |

Configurações para cenários comuns

Cenário: quero habilitar o SSO para a maioria dos aplicativos gerenciados, mas não para todos.

Chave Valor Enable_SSO_On_All_ManagedApps1AppBlockListAs IDs de pacote (lista delimitada por vírgula) dos aplicativos que você deseja impedir de participar do SSO. Cenário: quero desabilitar o SSO para o Safari, que é habilitado por padrão, mas habilitá-lo para todos os aplicativos gerenciados.

Chave Valor Enable_SSO_On_All_ManagedApps1AppBlockListAs IDs de pacote (lista delimitada por vírgula) dos aplicativos Safari que você deseja impedir de participar do SSO. - Para iOS:

com.apple.mobilesafari,com.apple.SafariViewService - Para macOS:

com.apple.Safari

- Para iOS:

Cenário: quero habilitar o SSO em todos os aplicativos gerenciados e em alguns aplicativos não gerenciados, mas desabilitá-lo para alguns outros.

Chave Valor Enable_SSO_On_All_ManagedApps1AppAllowListAs IDs de pacote (lista delimitada por vírgula) dos aplicativos que você deseja permitir que participem do SSO. AppBlockListAs IDs de pacote (lista delimitada por vírgula) dos aplicativos que você deseja impedir de participar do SSO.

Localizar identificadores de pacote de aplicativo em dispositivos iOS

A Apple não oferece uma maneira fácil de obter as IDs de pacote do App Store. A maneira mais fácil de obter as IDs de pacote dos aplicativos que você deseja usar para o SSO, é pedir ao seu fornecedor ou desenvolvedor de aplicativos. Se essa opção não estiver disponível, você pode usar a configuração do MDM para localizar as IDs do pacote:

Habilite temporariamente o seguinte sinalizador em sua configuração de MDM:

- Chave:

admin_debug_mode_enabled - Tipo:

Integer - Valor: 1 ou 0

- Chave:

Quando esse sinalizador estiver ativado, entre nos aplicativos iOS no dispositivo para o qual você deseja saber a ID do pacote.

No aplicativo Authenticator, selecione Ajuda>Enviar logs>Exibir logs.

No arquivo de log, procure a seguinte linha:

[ADMIN MODE] SSO extension has captured following app bundle identifiers. Essa linha deve capturar todas as IDs de pacote de aplicativo que são visíveis para a extensão de SSO.

Use as IDs de pacote para configurar o SSO para os aplicativos. Desabilite o modo admin uma vez concluído.

Permitir que os usuários entrem a partir de aplicativos que não utilizam a MSAL e o navegador Safari

Por padrão, o plug-in SSO do Microsoft Enterprise adquire uma credencial compartilhada ao ser chamado por outro aplicativo que usa a MSAL durante uma nova aquisição de token. Dependendo da configuração, o plug-in de SSO do Microsoft Enterprise também pode adquirir uma credencial compartilhada ao ser chamado por aplicativos que não usam MSAL.

Quando você habilita o sinalizador browser_sso_interaction_enabled, os aplicativos que não usam MSAL podem fazer a inicialização inicial e obter uma credencial compartilhada. O navegador Safari também pode fazer a inicialização inicial e obter uma credencial compartilhada.

Se o plug-in do Microsoft Enterprise SSO ainda não tiver uma credencial compartilhada, ele tentará obter uma sempre que um login for solicitado a partir de uma URL do Microsoft Entra no navegador Safari, na ASWebAuthenticationSession, no SafariViewController ou em outro aplicativo nativo permitido.

Use estes parâmetros para habilitar o sinalizador:

- Chave:

browser_sso_interaction_enabled - Tipo:

Integer - Valor: 1 ou 0. Por padrão, esse valor é definido como 1.

Tanto o iOS quanto o macOS exigem essa configuração para que o plug-in de SSO do Microsoft Enterprise possa fornecer uma experiência consistente em todos os aplicativos. Essa configuração está habilitada por padrão e só deverá ser desabilitada se o usuário final não conseguir entrar com suas credenciais.

Desabilitar prompts do aplicativo OAuth 2

Se um aplicativo solicitar que os usuários se conectem mesmo que o plug-in de SSO do Microsoft Enterprise funcione para outros aplicativos no dispositivo, o aplicativo pode estar ignorando o SSO na camada de protocolo. As credenciais compartilhadas também são ignoradas por esses aplicativos porque o plug-in fornece SSO, anexando as credenciais às solicitações de rede feitas por aplicativos permitidos.

Esses parâmetros especificam se a extensão de SSO deve impedir que aplicativos nativos e Web ignorem o SSO na camada de protocolo e forcem a exibição de um prompt de logon para o usuário.

Para uma experiência de SSO consistente em todos os aplicativos no dispositivo, recomendamos que você habilite uma dessas configurações para aplicativos que não usam MSAL. Você só deve habilitar isso para aplicativos que usam MSAL se os usuários estiverem enfrentando prompts inesperados.

Aplicativos que não usam uma Biblioteca de Autenticação da Microsoft:

Desabilite o prompt do aplicativo e exiba o selador de conta:

- Chave:

disable_explicit_app_prompt - Tipo:

Integer - Valor: 1 ou 0. Esse valor é definido como 1 por padrão e essa configuração padrão reduz os prompts.

Desabilite o prompt do aplicativo e selecione uma conta na lista de contas de SSO correspondentes automaticamente:

- Chave:

disable_explicit_app_prompt_and_autologin - Tipo:

Integer - Valor: 1 ou 0. Por padrão, esse valor é definido como 0.

Aplicativos que usam uma Biblioteca de Autenticação da Microsoft:

As configurações a seguir não são recomendadas se políticas de proteção de aplicativo estão em uso.

Desabilite o prompt do aplicativo e exiba o selador de conta:

- Chave:

disable_explicit_native_app_prompt - Tipo:

Integer - Valor: 1 ou 0. Por padrão, esse valor é definido como 0.

Desabilite o prompt do aplicativo e selecione uma conta na lista de contas de SSO correspondentes automaticamente:

- Chave:

disable_explicit_native_app_prompt_and_autologin - Tipo:

Integer - Valor: 1 ou 0. Por padrão, esse valor é definido como 0.

Prompts de aplicativo SAML inesperados

Se um aplicativo solicitar que os usuários se conectem mesmo que o plug-in de SSO do Microsoft Enterprise funcione para outros aplicativos no dispositivo, o aplicativo pode estar ignorando o SSO na camada de protocolo. Se o aplicativo estiver usando o protocolo SAML, o plug-in SSO do Microsoft Enterprise não poderá fornecer SSO ao aplicativo. O fornecedor do aplicativo deverá ser notificado sobre esse comportamento e fazer uma alteração em seu aplicativo para não ignorar o SSO.

Alterar a experiência do iOS para aplicativos habilitados para MSAL

Os aplicativos que usam a MSAL sempre invocarão a extensão de SSO nativamente para solicitações interativas. Em alguns dispositivos iOS, pode não ser desejável. Especificamente, se o usuário também precisar concluir a autenticação multifator dentro do aplicativo Microsoft Authenticator, um redirecionamento interativo para esse aplicativo poderá fornecer uma melhor experiência do usuário.

Esse comportamento pode ser configurado no sinalizador disable_inapp_sso_signin. Se esse sinalizador estiver habilitado, os aplicativos que usam a MSAL redirecionarão para o aplicativo Microsoft Authenticator para todas as solicitações interativas. Esse sinalizador não afetará as solicitações de token silenciosas desses aplicativos, o comportamento de aplicativos que não usam aplicativos MSAL ou aplicativos macOS. Esse sinalizador está desabilitado por padrão.

- Chave:

disable_inapp_sso_signin - Tipo:

Integer - Valor: 1 ou 0. Por padrão, esse valor é definido como 0.

Configurar registro de dispositivo do Microsoft Entra

Para dispositivos gerenciados do Intune, o plug-in SSO do Microsoft Enterprise pode executar registro de dispositivo do Microsoft Entra quando um usuário está tentando acessar recursos. Isso permite uma experiência mais simplificada do usuário final.

Use a seguinte configuração para habilitar o Registro Just-in-Time para iOS/iPadOS com Microsoft Intune:

- Chave:

device_registration - Tipo:

String - Valor: {{DEVICEREGISTRATION}}

Saiba mais sobre o Registro Just-in-Time aqui.

Políticas de Acesso Condicional e alterações de senha

O plug-in SSO do Microsoft Enterprise para dispositivos Apple é compatível com várias políticas de Acesso Condicional do Microsoft Entra e eventos de alteração de senha. browser_sso_interaction_enabled é necessário estar habilitado para obter compatibilidade.

Eventos e políticas compatíveis estão documentados nas seguintes seções:

Alteração de senha e revogação de token

Quando um usuário redefine sua senha, todos os tokens que foram emitidos antes disso serão revogados. Se um usuário estiver tentando acessar um recurso após um evento de redefinição de senha, o usuário normalmente precisará entrar novamente em cada um dos aplicativos. Quando o plug-in de SSO do Microsoft Enterprise estiver habilitado, o usuário será solicitado a entrar no primeiro aplicativo que participa do SSO. O plug-in de SSO do Microsoft Enterprise mostrará sua própria interface do usuário sobre o aplicativo que estiver ativo no momento.

Autenticação multifator do Microsoft Entra

A autenticação multifator é um processo no qual os usuários são solicitados, durante o processo de entrada, a fornecer uma forma adicional de identificação, como um código no celular ou uma verificação de impressão digital. A autenticação multifator pode ser habilitada em recursos específicos. Quando o plug-in de SSO do Microsoft Enterprise estiver habilitado, o usuário será solicitado a executar a autenticação multifator no primeiro aplicativo que o requer. O plug-in de SSO do Microsoft Enterprise mostrará sua própria interface do usuário sobre o aplicativo que estiver ativo no momento.

Frequência de entrada do usuário

A frequência de entrada define o período de tempo antes que um usuário seja solicitado a entrar novamente ao tentar acessar um recurso. Se um usuário estiver tentando acessar um recurso após o período de tempo ter passado em vários aplicativos, um usuário normalmente precisará entrar novamente em cada um desses aplicativos. Quando o plug-in de SSO do Microsoft Enterprise estiver habilitado, o usuário será solicitado a entrar no primeiro aplicativo que participa do SSO. O plug-in de SSO do Microsoft Enterprise mostrará sua própria interface do usuário sobre o aplicativo que estiver ativo no momento.

Usar o Intune para configuração simplificada

Você pode usar o Intune como seu serviço de MDM para facilitar a configuração do plug-in SSO Corporativo da Microsoft. Por exemplo, você pode usar o Intune para habilitar o plug-in e adicionar aplicativos antigos aos permitidos para que eles usem o SSO.

Para obter mais informações, consulte Implantar o plug-in do Microsoft Enterprise SSO para dispositivos Apple usando o Intune.

Usar o plug-in SSO em seu aplicativo

O MSAL para dispositivos Apple, versões 1.1.0 e posteriores, é compatível com o plug-in de SSO do Microsoft Enterprise para dispositivos Apple. É a maneira recomendada para compatibilizar com o plug-in SSO do Microsoft Enterprise. Ele garante que você obtenha todos os recursos da plataforma de identidade da Microsoft.

Se você estiver criando um aplicativo para cenários para trabalhadores na linha de frente, consulte Modo de dispositivo compartilhado para dispositivos iOS para obter informações de configuração.

Entender como o plug-in SSO funciona

O plug-in SSO Corporativo da Microsoft depende da estrutura de SSO do Apple Enterprise. Provedores de identidade que ingressam na estrutura podem interceptar o tráfego de rede para seus domínios e aprimorar ou alterar a forma como essas solicitações são tratadas. Por exemplo, o plug-in SSO pode mostrar mais IUs para coletar credenciais do usuário final com segurança, exigir MFA ou fornecer tokens para o aplicativo de forma sorrateira.

Os aplicativos nativos também podem implementar operações personalizadas e se comunicar diretamente com o plug-in SSO. Para obter mais informações, assista a este vídeo da Worldwide Developer Conference da Apple, de 2019.

Dica

Saiba mais sobre como funciona o plug-in de SSO e como solucionar problemas da Extensão de SSO do Microsoft Enterprise com o Guia de solução de problemas de SSO para dispositivos Apple.

Aplicativos que usam MSAL

O MSAL para dispositivos Apple, versões 1.1.0 e posteriores, é compatível com o plug-in SSO do Microsoft Enterprise para dispositivos Apple, nativamente para contas corporativas e escolares.

Você não precisa de nenhuma configuração especial, se tiver seguido todas as etapas recomendadas e usado o formato URI de redirecionamentopadrão. Em dispositivos que têm o plug-in SSO, o MSAL automaticamente o chama para todas as solicitações de tokens interativas e sorrateiras. Ele também o chama para operações de enumeração de conta e de remoção de conta. Como o MSAL implementa um protocolo de plug-in SSO nativo que depende de operações personalizadas, essa configuração fornece a experiência nativa mais suave para o usuário final.

Nos dispositivos iOS e iPadOS, se o plug-in de SSO não estiver habilitado pelo MDM, mas o aplicativo Microsoft Authenticator estiver presente no dispositivo, a MSAL usará o aplicativo Authenticator para todas as solicitações de token interativas. O plug-in de SSO do Microsoft Enterprise compartilha o SSO com o aplicativo Authenticator.

Aplicativos que não usam MSAL

Os aplicativos que não usam MSAL ainda podem obter o SSO se um administrador adicionar esses aplicativos à lista de permitidos.

Você não precisa alterar o código nesses aplicativos, contanto que as seguintes condições sejam satisfeitas:

- O aplicativo usa as estruturas da Apple para executar as solicitações de rede. Essas estruturas incluem WKWebView e NSURLSession, por exemplo.

- O aplicativo usa protocolos padrões para se comunicar com o Microsoft Entra ID. Esses protocolos incluem, por exemplo, OAuth 2, SAML e WS-Federation.

- O aplicativo não coleta nomes de usuário e senhas em texto simples na IU nativa.

Nesse caso, o SSO é fornecido quando o aplicativo cria uma solicitação de rede e abre um navegador da Web para conectar o usuário. Quando um usuário é redirecionado para um URL de entrada do Microsoft Entra, o plug-in SSO valida o URL e verifica se há uma credencial SSO para esse URL. Se encontra a credencial, o plug-in SSO transmite ao Microsoft Entra ID, que autoriza o aplicativo a concluir a solicitação de rede sem solicitar as credenciais ao usuário. Além disso, se o dispositivo for reconhecido pelo Microsoft Entra ID, o plug-in SSO passará o certificado do dispositivo para atender à verificação de Acesso Condicional com base no dispositivo.

Para compatibilizar o SSO a aplicativos não MSAL, o plug-in SSO implementa um protocolo semelhante ao plug-in de navegador do Windows descrito em O que é um token de atualização primário?.

Em comparação com aplicativos baseados em MSAL, o plug-in SSO atua de forma mais transparente para aplicativos não MSAL. Ele se integra à experiência de entrada existente do navegador que os aplicativos fornecem.

O usuário final enxerga a experiência familiar e não precisa entrar novamente em cada aplicativo. Por exemplo, em vez de exibir o seletor de conta nativo, o plug-in SSO adiciona sessões de SSO à experiência do seletor de conta baseado na Web.

Próximas alterações no armazenamento de chaves de identidade do dispositivo

Anunciado em março de 2024, o Microsoft Entra ID se afastará do Porta-chaves da Apple para armazenar chaves de identidade do dispositivo. A partir do 3º trimestre de 2025, todos os novos registros de dispositivos usarão o Secure Enclave da Apple. Não haverá recusa deste local de armazenamento.

Os aplicativos e integrações de MDM que dependem do acesso às chaves do Workplace Join por meio das Chaves precisarão começar a usar o MSAL e o plug-in SSO corporativo para garantir a compatibilidade com a plataforma de identidade da Microsoft.

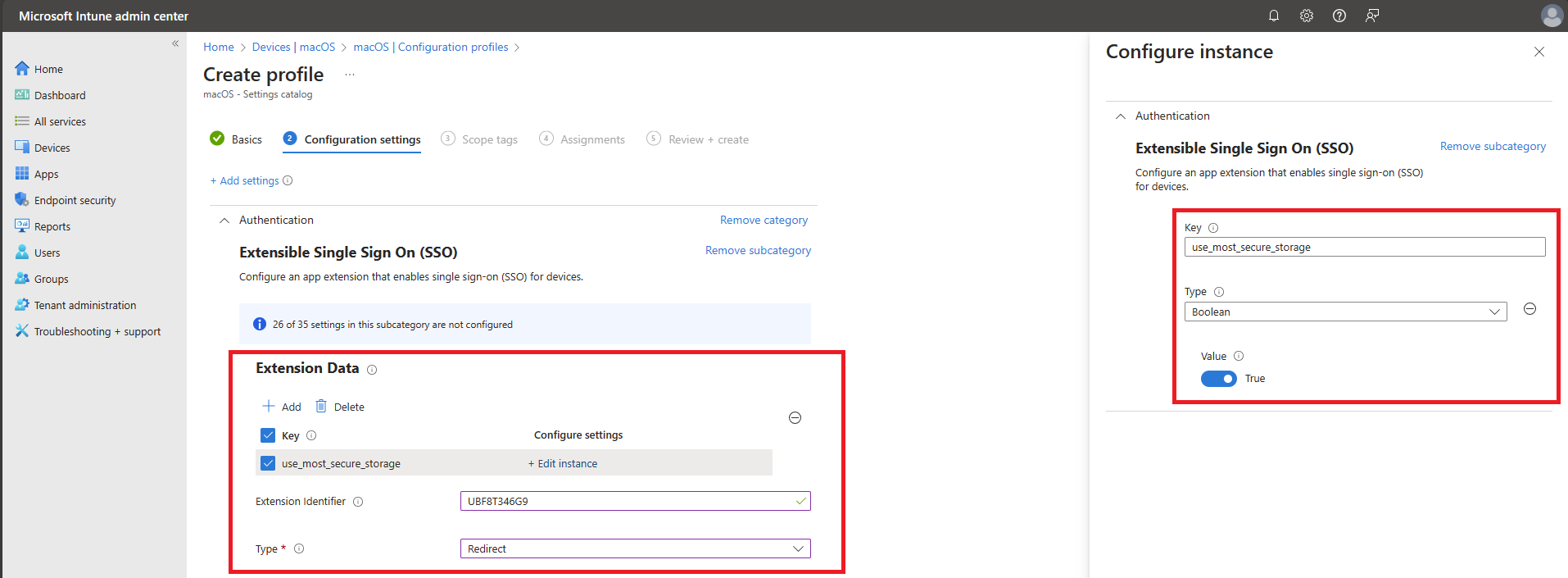

Habilitar o armazenamento baseado no Secure Enclave de chaves de identidade de dispositivo

Se você quiser habilitar o armazenamento baseado no Secure Enclave de chaves de identidade do dispositivo antes que ele se torne obrigatório, você pode adicionar o seguinte atributo Dados de extensão ao perfil de configuração do MDM de seus dispositivos Apple.

Observação

Para que essa bandeira entre em vigor, ela deve ser aplicada a um novo registro. Isso não afetará os dispositivos que já foram registrados, a menos que eles se registrem novamente.

- Chave:

use_most_secure_storage - Tipo:

Boolean - Valor: Verdadeiro

A captura de tela abaixo mostra a página de configuração e as definições para habilitar o Secure Enclave no Microsoft Intune.

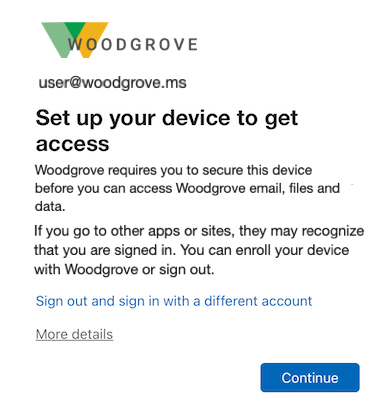

Reconhecer incompatibilidades de aplicativos com a identidade do dispositivo baseada no Secure Enclave

Depois de ativar o armazenamento baseado no Secure Enclave, você poderá encontrar uma mensagem de erro aconselhando a configurar o dispositivo para obter acesso. Essa mensagem de erro indica que o aplicativo falhou ao reconhecer o estado gerenciado do dispositivo, sugerindo uma incompatibilidade com o novo local de armazenamento de chaves.

Esse erro aparece nos logs de entrada do Microsoft Entra ID com os seguintes detalhes:

- Código de erro de entrada:

530003 - Razão da falha:

Device is required to be managed to access this resource.

Se você vir essa mensagem de erro durante o teste, primeiro verifique se você ativou a extensão do SSO e instalou todas as extensões específicas do aplicativo necessárias (por exemplo, Logon Único da Microsoft para Chrome). Se você continuar vendo essa mensagem, recomenda-se entrar em contato com o fornecedor do aplicativo para alertar sobre a incompatibilidade com o novo local de armazenamento.

Cenários impactados

A lista abaixo contém alguns cenários comuns que serão afetados por essas alterações. Como regra geral, qualquer aplicativo que tenha uma dependência de acessar artefatos de identidade do dispositivo por meio do Porta-chaves da Apple será afetado.

Esta não é uma lista exaustiva, e aconselhamos os consumidores e fornecedores de aplicativos a testar sua compatibilidade de software com esse novo armazenamento de dados.

Suporte à política de acesso condicional de dispositivo registrado/registrado no Chrome

Para oferecer suporte às políticas de acesso condicional do dispositivo no Google Chrome com o armazenamento baseado no Secure Enclave ativado, você precisa ter a extensão de Logon Único da Microsoft instalada e ativada.

Atualização importante no macOS 15.3 e no iOS 18.1.1 afetando o SSO corporativo

Visão geral

Uma atualização recente do macOS 15.3 e do iOS 18.1.1 introduziu uma regressão que afeta um pequeno número de usuários. Esse problema impede que a estrutura de extensão do SSO enterprise funcione corretamente, levando a falhas inesperadas de autenticação em todos os aplicativos integrados à ID do Entra. Os usuários afetados também podem encontrar um erro marcado como '4s8qh'.

Causa raiz

A causa raiz desse problema é uma regressão na camada subjacente do PluginKit, que impede que a Extensão de SSO do Microsoft Enterprise seja iniciada pelo sistema operacional. A Apple reconheceu esse problema.

Identificar usuários afetados

Para determinar se os usuários são afetados, você pode coletar um sysdiagnose e procurar as seguintes informações de erro:

'Error Domain=PlugInKit Code=16 other version in use'

Aqui está um exemplo de como esse erro seria:

Request for extension <EXConcreteExtension: 0x60000112d080> {id = com.microsoft.CompanyPortalMac.ssoextension} failed with error Error Domain=PlugInKit Code=16 "other version in use: <id<PKPlugIn>: 0x1526066c0; core = <[...] [com.microsoft.CompanyPortalMac.ssoextension(5.2412.0)],[...] [/Applications/Company Portal.app/Contents/PlugIns/Mac SSO Extension.appex]>, instance = [(null)], state = 1, useCount = 1>" UserInfo={NSLocalizedDescription=other version in use: <id<PKPlugIn>: 0x1526066c0; core = <[...] [com.microsoft.CompanyPortalMac.ssoextension(5.2412.0)],[...] [/Applications/Company Portal.app/Contents/PlugIns/Mac SSO Extension.appex]>, instance = [(null)], state = 1, useCount = 1>}

Etapas de recuperação

Se os usuários forem afetados por esse problema, eles poderão reinicializar o dispositivo para recuperação.

Confira também

Aprender sobre Modo de dispositivo compartilhado para dispositivos iOS.

Saiba mais sobre como solucionar problemas com a Extensão de SSO do Microsoft Enterprise.