Criar resiliência com os estados do dispositivo

Ao habilitar os estados do dispositivo com o Microsoft Entra ID, os administradores podem criar políticas de Acesso Condicional que controlam o acesso a aplicativos com base no estado do dispositivo. Habilitar os estados do dispositivo atende a requisitos de autenticação fortes para acesso a recursos, reduz solicitações de autenticação multifator e melhora a resiliência.

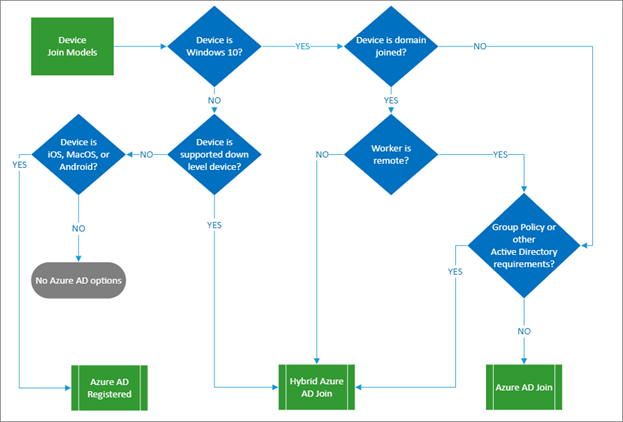

O fluxograma a seguir apresenta as maneiras de integrar dispositivos no Microsoft Entra ID que habilitam os estados do dispositivo. É possível usar mais de um na sua organização.

Ao usar os estados do dispositivo, os usuários, na maioria dos casos, experimentam o logon único para recursos por meio de um token de atualização principal (PRT). O PRT contém declarações sobre o usuário e o dispositivo. Você pode usar essas declarações para obter tokens de autenticação para acessar aplicativos do dispositivo. O PRT é válido por 14 dias, mas será renovado continuamente desde que o usuário use o dispositivo ativamente, oferecendo aos usuários uma experiência resiliente. Para obter mais informações sobre como um PRT pode obter declarações de autenticação multifator, consulte Quando um PRT obtém uma declaração de MFA.

Como os Estados do dispositivo ajudam?

Quando um PRT solicita acesso a um aplicativo, seu dispositivo, sessão e declarações de MFA são confiados pelo Microsoft Entra ID. Quando os administradores criam políticas que exigem um controle baseado em dispositivo ou um controle de autenticação multifator, o requisito de política pode ser atendido por meio de seu estado do dispositivo sem tentar a MFA. Os usuários não receberão mais prompts de MFA no mesmo dispositivo. Isso aumenta a resiliência para uma interrupção do serviço ou dependências da autenticação multifator do Microsoft Entra como os provedores locais de telecomunicações.

Como fazer para implementar estados de dispositivo?

- Habilite o Ingresso híbrido no Microsoft Entra e o ingresso no Microsoft Entra para dispositivos Windows pertencentes à empresa e requeira que sejam ingressados, se possível. Se não for possível, requeira que sejam registrados. Se houver versões mais antigas do Windows na sua organização, atualize esses dispositivos para usar o Windows 10.

- Padronizar o acesso do navegador do usuário para usar o Microsoft Edge ou o Google Chrome com a extensão Logon único da Microsoft que habilita o SSO contínuo para aplicativos Web que usam o PRT.

- Para dispositivos iOS e Android pessoais ou de propriedade da empresa, implante o Aplicativo Microsoft Authenticator. Além das funcionalidades de MFA e de login sem senha, o aplicativo Microsoft Authenticator habilita o logon único entre aplicativos nativos por meio da autenticação intermediada com menos prompts de autenticação para os usuários finais.

- Para dispositivos iOS e Android pessoais ou da empresa, use o gerenciamento de aplicativos móveis para acessar com segurança os recursos da empresa com menos solicitações de autenticação.

- Para dispositivos macOS, use o plug-in de SSO do Microsoft Enterprise para dispositivos Apple (versão prévia) para registrar o dispositivo e fornecer o SSO entre aplicativos de navegador e nativos do Microsoft Entra. Em seguida, com base em seu ambiente, siga as etapas específicas para o Microsoft Intune ou Jamf Pro.

Próximas etapas

Recursos de resiliência para administradores e arquitetos

- Criar resiliência com o gerenciamento de credenciais

- Criar resiliência usando a Avaliação contínua de acesso (CAE)

- Criar resiliência na autenticação de usuário externa

- Criar resiliência na autenticação híbrida

- Criar resiliência no acesso do aplicativo com o Proxy de Aplicativo