Criar resiliência com o gerenciamento de credenciais

Quando uma credencial é apresentada ao Microsoft Entra ID em uma solicitação de token, poderá haver várias dependências que devem estar disponíveis para validação. O primeiro fator de autenticação depende da autenticação do Microsoft Entra e, em alguns casos, de um fator externo (não Entra ID), como a infraestrutura local. Para obter mais informações sobre arquiteturas de autenticação híbrida, consulte Criar resiliência na infraestrutura híbrida.

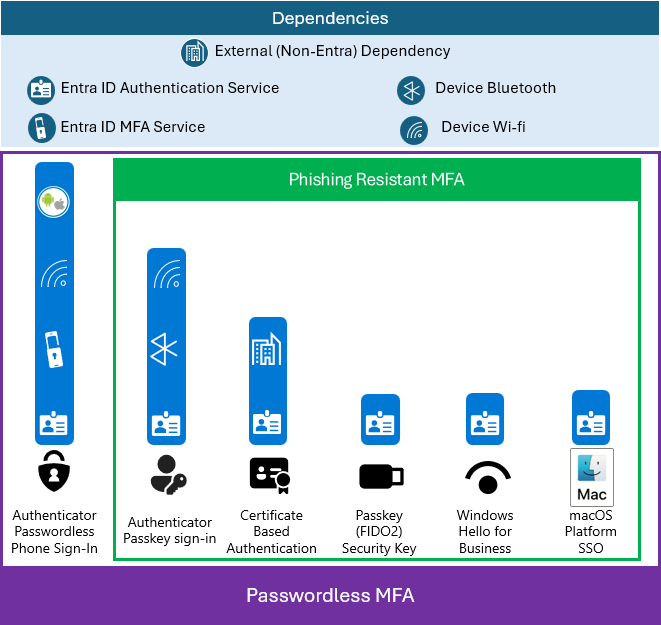

A estratégia de credenciais mais segura e resiliente é usar a autenticação sem senha. As chaves de segurança do Windows Hello para Empresas e Chaves de acesso (FIDO 2.0) têm menos dependências do que outros métodos de MFA. Para usuários do macOS, os clientes podem ativar a Credencial de Plataforma para macOS. Quando você implementa esses métodos, os usuários podem executar uma autenticação multifator (MFA) forte sem senha e resistente a phishing.

Dica

Para assistir a uma série de vídeos detalhados sobre a implantação desses métodos de autenticação, consulte Autenticação resistente a phishing no Microsoft Entra ID

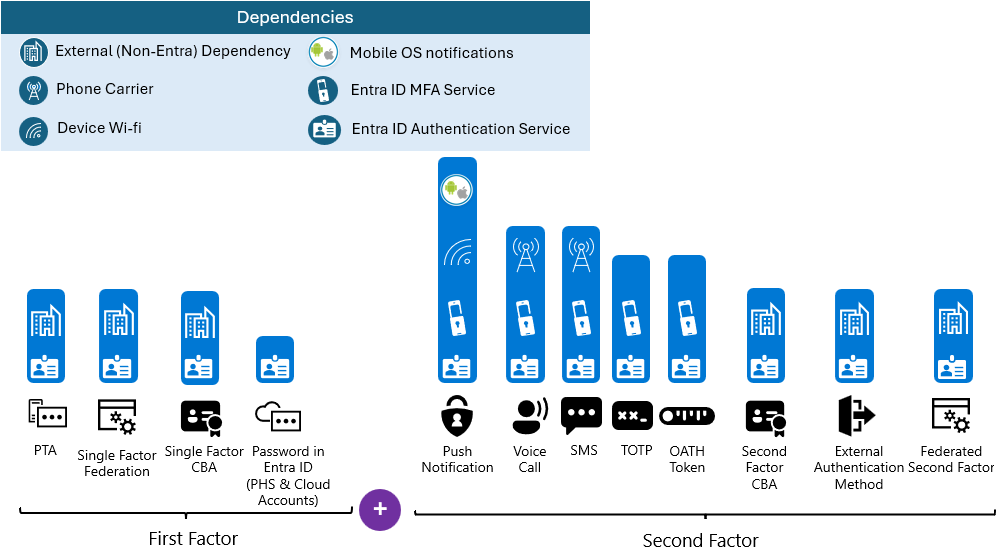

Caso implemente um segundo fator, as dependências do segundo fator serão adicionadas às dependências do primeiro. Por exemplo, se seu primeiro fator for via PTA (autenticação de passagem) e o segundo for SMS, suas dependências serão conforme as seguintes.

- Serviços de autenticação do Microsoft Entra

- Serviço de autenticação multifator do Microsoft Entra

- Infraestrutura local

- Operadora de telefone

- O dispositivo do usuário (não mostrado)

Sua estratégia de credenciais deve considerar as dependências de cada tipo de autenticação e provisionar métodos que evitem um ponto de falha único.

Como os métodos de autenticação têm dependências diferentes, permitir que os usuários se registrem para o maior número possível de opções de segundo fator é uma boa estratégia. Se possível, não deixe de incluir segundos fatores com dependências diferentes. Por exemplo, chamada de voz e SMS como segundos fatores compartilham as mesmas dependências e, portanto, tê-las como únicas opções não reduz o risco.

Para segundos fatores, o aplicativo Microsoft Authenticator ou outros aplicativos autenticadores que usam senha de uso único baseada no tempo (TOTP) ou tokens de hardware OAuth têm o menor número de dependências e, portanto, são mais resilientes.

Detalhes adicionais sobre dependências externas (não Entra)

| Método de autenticação | Dependência externa (não Entra) | Mais informações |

|---|---|---|

| CBA (Autenticação com base em certificado) | Na maioria dos casos (dependendo da configuração), a CBA exigirá uma verificação de revogação. Isso adiciona uma dependência externa no ponto de distribuição de CRL (CDP) | Noções básicas sobre o processo de revogação de certificado |

| PTA (Autenticação de Passagem) | A PTA usa agentes locais para processar a autenticação de senha. | Como a autenticação de passagem do Microsoft Entra funciona? |

| Federação | Os servidores de federação devem estar online e disponíveis para processar a tentativa de autenticação | Implantação do AD FS de alta disponibilidade entre fronteiras geográficas no Azure com o Gerenciador de Tráfego do Azure |

| Métodos de autenticação externa (EAM) | O EAM fornece um caminho para os clientes usarem provedores de MFA externos. | Gerenciar um método de autenticação externa no Microsoft Entra ID (preview) |

Como várias credenciais ajudam a resiliência?

O provisionamento de vários tipos de credenciais oferece aos usuários opções que acomodam suas preferências e restrições ambientais. Como resultado, a autenticação interativa, em que os usuários são solicitados a usarem a autenticação multifator, será mais resistente a dependências específicas que não estejam disponíveis no momento da solicitação. Você pode otimizar as solicitações de autenticação para autenticação multifator.

Além da resiliência de usuário individual descrita acima, as empresas devem planejar contingências para interrupções em grande escala, como erros operacionais que introduzem uma configuração indevida, um desastre natural ou uma interrupção de recursos na empresa para um serviço de federação local (especialmente quando usado para autenticação multifator).

Como fazer para implementar credenciais resilientes?

- Implante Credenciais sem senha. Prefira métodos resistentes a phishing, como Windows Hello para Empresas, senhas (chaves de segurança Authenticator Passkey Sign-in e FIDO2) e autenticação baseada em certificado (CBA) para aumentar a segurança e reduzir as dependências.

- Implante o aplicativo Microsoft Authenticator como segundo fator.

- Migre da federação para a autenticação na nuvem para remover a dependência do provedor de identidade federado.

- Ative a sincronização de hash de senha para contas híbridas que são sincronizadas no Windows Server Active Directory. Essa opção pode ser habilitada junto com serviços de federação, como o AD FS (Serviços de Federação do Active Directory (AD FS)) e fornece um fallback caso o serviço de federação falhe.

- Analise o uso de métodos de autenticação multifator para melhorar a experiência de usuário.

- Implementar uma estratégia de controle de acesso resiliente

Próximas etapas

Recursos de resiliência para administradores e arquitetos

- Criar resiliência com os estados do dispositivo

- Criar resiliência usando a Avaliação contínua de acesso (CAE)

- Criar resiliência na autenticação de usuário externa

- Criar resiliência na autenticação híbrida

- Criar resiliência no acesso do aplicativo com o Proxy de Aplicativo