Isolamento de recursos com vários locatários

Existem cenários específicos quando delegar a administração dentro de um limite de locatário único não atende às suas necessidades. Nesta seção, temos requisitos que podem orientar você a criar uma arquitetura multilocatário. As organizações multilocatário podem abranger dois ou mais locatários do Microsoft Entra. Isso pode resultar em requisitos exclusivos de colaboração e gerenciamento entre locatários. As arquiteturas multilocatário aumentam a sobrecarga e a complexidade do gerenciamento e devem ser usadas com cuidado. É recomendável usar um único locatário se suas necessidades puderem ser atendidas com essa arquitetura. Para obter mais informações, confira Gerenciamento de usuário multilocatário.

Um locatário separado cria um novo limite e, portanto, o gerenciamento separado das funções de diretório do Microsoft Entra, objetos de diretório, políticas de acesso condicional, grupos de recursos do Azure, grupos de gerenciamento do Azure e outros controles, conforme descrito nas seções anteriores.

Um locatário separado é útil para o departamento de TI de uma organização validar alterações em todos os locatários nos serviços da Microsoft, como, Intune, Microsoft Entra Connect ou uma configuração de autenticação híbrida, protegendo os usuários e os recursos de uma organização. Isso inclui testar configurações de serviço que podem afetar o locatário inteiro e não podem se limitar ao escopo de um subconjunto de usuários no locatário de produção.

A implantação de um ambiente de não produção em um locatário separado pode ser necessária durante o desenvolvimento de aplicativos personalizados que podem alterar dados de objetos de usuário de produção com MS Graph ou APIs semelhantes (por exemplo, aplicativos com Directory.ReadWrite.All concedido ou escopo amplo semelhante).

Observação

Sincronização do Microsoft Entra Connect com vários locatários, o que pode ser útil ao implantar um ambiente de não produção em um locatário separado. Para obter mais informações, consulte Microsoft Entra Connect: topologias com suporte.

Resultados

Além dos resultados obtidos com uma arquitetura de locatário único, conforme descrito anteriormente, as organizações podem separar totalmente as interações entre recursos e locatários:

Separação de recursos

Visibilidade – Os recursos em um locatário separado não podem ser descobertos ou enumerados por usuários e administradores em outros locatários. Da mesma forma, os relatórios de uso e os logs de auditoria estão contidos no novo limite de locatário. Essa separação de visibilidade permite que as organizações gerenciem os recursos necessários para projetos confidenciais.

Pegada de objeto – Aplicativos que gravam no Microsoft Entra ID e/ou em outros serviços do Microsoft Online por meio do Microsoft Graph ou de outras interfaces de gerenciamento podem operar em um espaço de objeto separado. Isso permite que as equipes de desenvolvimento realizem testes durante o ciclo de vida de desenvolvimento de software sem afetar outros locatários.

Cotas – O consumo de cotas e limites do Azure em todo o locatário é separado do de outros locatários.

Separação de configuração

Um novo locatário fornece um conjunto separado de configurações em todo o locatário que podem acomodar recursos e aplicativos confiáveis que têm requisitos que precisam de configurações diferentes no nível do locatário. Além disso, um novo locatário fornece um novo conjunto de serviços do Microsoft Online, como Office 365.

Separação administrativa

Um novo limite de locatário envolve um conjunto separado de funções de diretório do Microsoft Entra, o que permite configurar diferentes conjuntos de administradores.

Uso comum

O diagrama a seguir ilustra um uso comum para isolamento de recursos em vários locatários: um ambiente de pré-produção ou "área restrita" que requer mais separação do que pode ser obtido com a administração delegada em um único locatário.

A Contoso é uma organização que aumentou sua arquitetura de locatário corporativo com um locatário de pré-produção chamado ContosoSandbox.com. O locatário da área restrita é usado para dar suporte ao desenvolvimento contínuo de soluções empresariais que gravam no Microsoft Entra ID e no Microsoft 365 usando o Microsoft Graph. Essas soluções são implantadas no locatário corporativo.

O locatário da área restrita é colocado online para impedir que esses aplicativos em desenvolvimento afetem os sistemas de produção direta ou indiretamente, consumindo recursos de locatário e afetando cotas ou limitação.

Os desenvolvedores exigem acesso ao locatário da área restrita durante o ciclo de vida de desenvolvimento, idealmente com acesso de autoatendimento exigindo permissões adicionais restritas no ambiente de produção. Exemplos dessas permissões adicionais podem incluir criar, excluir e atualizar contas de usuário, registrar aplicativos, provisionar e desprovisionar recursos do Azure e alterações em políticas ou configuração geral do ambiente.

Neste exemplo, a Contoso usa o Colaboração do Microsoft Entra B2B para provisionar usuários do locatário corporativo para habilitar usuários que podem gerenciar e acessar recursos em aplicativos no locatário da área restrita sem gerenciar várias credenciais. Essa funcionalidade é orientada principalmente para cenários de colaboração entre organizações. No entanto, empresas com vários locatários, como a Contoso, podem usar esse recurso para evitar a administração adicional do ciclo de vida da credencial e as complexidades da experiência do usuário.

Use as configurações de Acesso entre locatários das Identidades Externas para gerenciar como colaborar com outras organizações do Microsoft Entra por meio da colaboração B2B. Essas configurações determinam o nível de acesso de entrada que os usuários nas organizações externas do Microsoft Entra têm nos seus recursos, bem como o nível de acesso de saída que os usuários têm nas organizações externas. Elas também permitem que você confie na MFA (autenticação multifator) e nas declarações do dispositivo (declarações compatíveis e declarações ingressadas no Microsoft Entra híbrido) de outras organizações do Microsoft Entra. Para obter detalhes e considerações sobre planejamento, confira Acesso entre locatários da ID externa do Microsoft Entra.

Outra abordagem poderia ter sido utilizar os recursos do Microsoft Entra Connect para sincronizar as mesmas credenciais de Microsoft Entra locais para vários locatários, mantendo a mesma senha, mas diferenciando no domínio UPN dos usuários.

Isolamento de recursos multilocatário

Com um novo locatário, você tem um conjunto separado de administradores. As organizações podem optar por usar identidades corporativas por meio da colaboração do Microsoft Entra B2B. Da mesma forma, as organizações podem implementar o Azure Lighthouse para gerenciamento multilocatário de recursos do Azure de forma que as assinaturas do Azure que não sejam de produção possam ser gerenciadas por identidades em recursos equivalentes que sejam de produção. O Azure Lighthouse não pode ser utilizado para gerenciar os serviços fora do Azure, como o Microsoft Intune. Para MSPs (provedores de serviços gerenciados), o Microsoft 365 Lighthouse é um portal de administração que ajuda a proteger e gerenciar dispositivos, dados e usuários em escala para clientes de pequenas e médias empresas que estão usando o Microsoft 365 Business Premium, o Microsoft 365 E3 ou o Windows 365 Business.

Isso permitirá que os usuários continuem a usar suas credenciais corporativas e, ao mesmo tempo, aproveitem os benefícios da separação.

A colaboração do Microsoft Entra B2B em locatários de área restrita deve ser configurada para permitir que apenas identidades do ambiente corporativo sejam integradas usando listas de permissão/negação do Microsoft Entra B2B. Para locatários que você deseja permitir para B2B, considere usar as configurações de acesso entre locatários de Identidades Externas para autenticação multifator entre locatários\Confiança do dispositivo.

Importante

Arquiteturas multilocatários com acesso de identidade externo habilitado fornecem apenas isolamento de recursos, mas não habilitam o isolamento de identidade. O isolamento de recursos usando a colaboração do Microsoft Entra B2B e o Azure Lighthouse não reduz os riscos relacionados a identidades.

Se o ambiente de área restrita compartilhar identidades com o ambiente corporativo, os seguintes cenários serão aplicáveis ao locatário da área restrita:

Um ator mal-intencionado que compromete um usuário, um dispositivo ou uma infraestrutura híbrida no locatário corporativo e é convidado para o locatário da área restrita pode obter acesso aos aplicativos e recursos do locatário da área restrita.

Um erro operacional (por exemplo, exclusão de conta de usuário ou revogação de credenciais) no locatário corporativo pode afetar o acesso de um usuário convidado ao locatário de área restrita.

Você deve fazer a análise de risco e potencialmente considerar o isolamento de identidade por meio de vários locatários para recursos comercialmente críticos que exigem uma abordagem altamente defensiva. O Azure Privileged Identity Management pode ajudar a atenuar alguns dos riscos impondo segurança extra para acessar locatários e recursos comercialmente críticos.

Objetos do diretório

O locatário usado para isolar recursos pode conter os mesmos tipos de objetos, recursos do Azure e aplicativos confiáveis que seu locatário primário. Talvez seja necessário provisionar os seguintes tipos de objeto:

Usuários e grupos: identidades necessárias por equipes de engenharia de solução, como:

Administradores de ambiente de área restrita.

Proprietários técnicos de aplicativos.

Desenvolvedores de aplicativo de linha de negócios.

Testar contas de usuário final.

Essas identidades podem ser provisionadas para:

Funcionários que vêm com sua conta corporativa por meio da colaboração do Microsoft Entra B2B.

Funcionários que precisam de contas locais para administração, acesso administrativo de emergência ou outros motivos técnicos.

Os clientes que têm ou exigem o Active Directory de não produção local também podem sincronizar suas identidades locais com o locatário da área restrita, se necessário, pelos recursos e aplicativos subjacentes.

Dispositivos: o locatário de não produção contém um número reduzido de dispositivos na medida em que são necessários no ciclo de engenharia da solução:

Estações de trabalho de administração

Computadores de não produção e dispositivos móveis necessários para desenvolvimento, teste e documentação

Aplicativos

Aplicativos integrados do Microsoft Entra: objetos de aplicativo e entidades de serviço para:

Testar instâncias dos aplicativos implantados em produção (por exemplo, aplicativos que gravam no Microsoft Entra ID e Microsoft Online Services).

Serviços de infraestrutura para gerenciar e manter o locatário de não produção, potencialmente um subconjunto das soluções disponíveis no locatário corporativo.

Microsoft Online Services:

Normalmente, a equipe que possui o Microsoft Online Services em produção deve ser a proprietária da instância de não produção desses serviços.

Os administradores de ambientes de teste de não produção não devem provisionar os Microsoft Online Services, a menos que esses serviços estejam sendo testados especificamente. Isso evita o uso inadequado de serviços da Microsoft, por exemplo, a configuração de sites de produção do SharePoint em um ambiente de teste.

Da mesma forma, o provisionamento de serviços do Microsoft Online que podem ser iniciados por usuários finais (também conhecidos como assinaturas ad hoc) deve ser bloqueado. Para saber mais, consulte O que é inscrição por autoatendimento no Microsoft Entra ID?.

Em geral, todos os recursos de licença não essenciais devem ser desabilitados para o locatário usando o licenciamento baseado em grupo. Isso deve ser feito pela mesma equipe que gerencia licenças no locatário de produção, para evitar a configuração incorreta por desenvolvedores que talvez não estejam cientes do impacto da habilitação de recursos licenciados.

Recursos do Azure

Todos os recursos do Azure necessários por aplicativos confiáveis também podem ser implantados. Por exemplo, bancos de dados, máquinas virtuais, contêineres, funções do Azure e assim por diante. Para o ambiente de área restrita, é preciso levar em consideração o custo-benefício do uso de SKUs menos caras para produtos e serviços com a menos recursos de segurança disponíveis.

O modelo RBAC para controle de acesso ainda deve ser empregado em um ambiente de não produção caso as alterações sejam replicadas para produção após a conclusão dos testes. Caso essa orientação não seja seguida, as falhas de segurança no ambiente de não produção poderão se propagar para o seu locatário de produção.

Isolamento de recursos e identidades com vários locatários

Resultados de isolamento

Existem situações limitadas nas quais o isolamento de recursos não atende aos seus requisitos. Você pode isolar recursos e identidades em uma arquitetura multilocatário desabilitando todos os recursos de colaboração entre locatários e criando efetivamente um limite de identidade separado. Essa abordagem é uma defesa contra erros operacionais e comprometimento de identidades de usuário, dispositivos ou infraestrutura híbrida em locatários corporativos.

Isolamento de uso comum

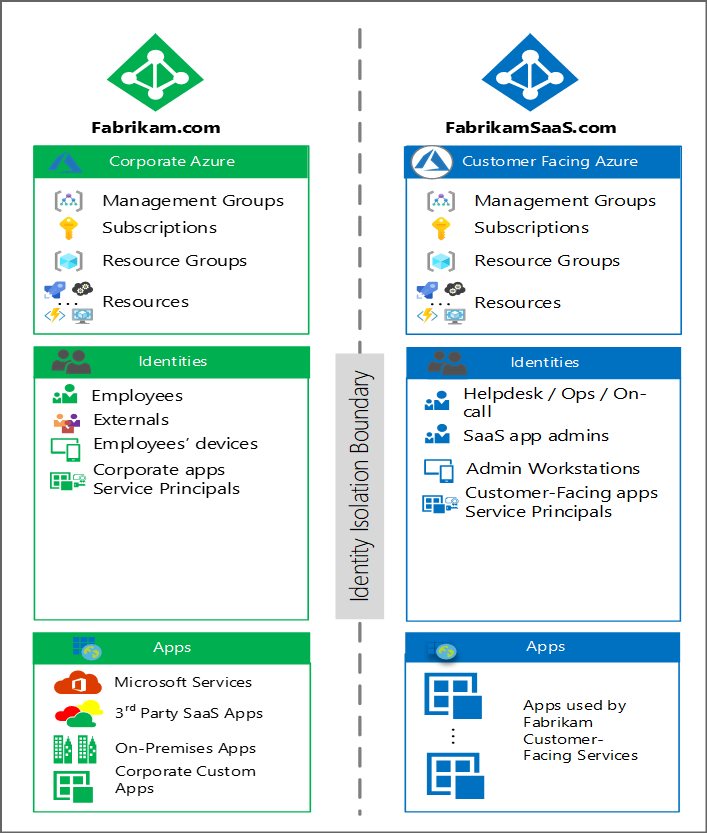

Um limite de identidade separado normalmente é usado para aplicativos e recursos comercialmente críticos, como serviços voltados para o cliente. Nesse cenário, a Fabrikam decidiu criar um locatário separado para seu produto SaaS voltado para o cliente para evitar o risco de comprometimento da identidade do funcionário que afeta seus clientes SaaS. O diagrama a seguir ilustra essa arquitetura:

O locatário FabrikamSaaS contém os ambientes usados para aplicativos que são oferecidos aos clientes como parte do modelo de negócios da Fabrikam.

Isolamento de objetos de diretório

Os objetos de diretório em FabrikamSaas são os seguintes:

Usuários e grupos: as identidades necessárias pelas equipes de TI da solução, pela equipe de suporte ao cliente ou por outras equipes necessárias são criadas dentro do locatário SaaS. Para preservar o isolamento, somente contas locais são usadas, e a colaboração do Microsoft Entra B2B não está habilitada.

Objetos de diretório do Azure AD B2C: se os ambientes de locatário forem acessados pelos clientes, ele poderá conter um locatário Azure AD B2C e seus objetos de identidade associados. As assinaturas que contêm esses diretórios são boas candidatas a um ambiente isolado voltado para o consumidor.

Dispositivos: esse locatário contém um número reduzido de dispositivos; somente aqueles que são necessários para executar soluções voltadas para o cliente:

Estações de trabalho de administração seguras.

Estações de trabalho de pessoal de suporte (isso pode incluir engenheiros que estão "de plantão", conforme descrito acima).

Isolamento de aplicativos

Aplicativos integrados do Microsoft Entra: objetos de aplicativo e entidades de serviço para:

Aplicativos de produção (por exemplo, definições de aplicativo multilocatário).

Serviços de infraestrutura para gerenciar e manter o ambiente voltado para o cliente.

Recursos do Azure: hospeda os recursos IaaS, PaaS e SaaS das instâncias de produção voltadas para o cliente.