O que é o Microsoft Entra ID Governance?

O Microsoft Entra ID Governance é uma solução de governança de identidade que permite que as organizações melhorem a produtividade, fortaleçam a segurança e atendam mais facilmente aos requisitos normativos e de conformidade. Você pode usar a Governança de ID do Microsoft Entra para garantir automaticamente que as pessoas certas tenham o acesso certo aos recursos certos. Isso é obtido por meio da automação do processo de acesso e identidade, delegação a grupos empresariais e maior visibilidade. Com recursos na Governança de ID do Microsoft Entra e produtos relacionados da Microsoft, você pode reduzir os riscos de identidade e acesso protegendo, monitorando e auditando o acesso a ativos críticos.

Especificamente, o Microsoft Entra ID Governance ajuda as organizações a lidar com essas quatro questões chave, para acesso entre serviços e aplicativos locais e em nuvens:

- Quais usuários devem ter acesso a quais recursos?

- O que esses usuários estão fazendo com esse acesso?

- Existem controles organizacionais em vigor para gerenciar o acesso?

- Os auditores podem verificar se os controles estão funcionando efetivamente?

Com o Microsoft Entra ID Governance, você pode implementar os seguintes cenários para funcionários, parceiros de negócios e fornecedores:

- Controlar o ciclo de vida de identidade

- Controlar o ciclo de vida de acesso

- Proteger o acesso privilegiado para administração

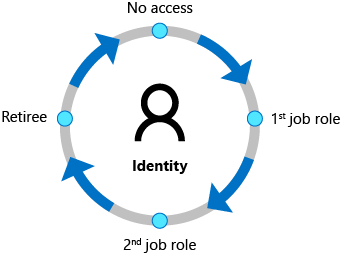

Ciclo de vida de identidade

O Identity Governance ajuda as organizações a alcançar um equilíbrio entre produtividade – Com que rapidez uma pessoa pode ter acesso aos recursos de que precisa, por exemplo, quando entra em minha organização? E segurança – Como o acesso deve mudar ao longo do tempo, como devido a alterações ao status de emprego da pessoa? O gerenciamento do ciclo de vida de identidades é a base para o Identity Governance e a governança efetiva em escala requer modernizar a infraestrutura de gerenciamento do ciclo de vida de identidades para aplicativos.

Para muitas organizações, o ciclo de vida de identidade para funcionários e outros trabalhadores está vinculado à representação daquela pessoa em um sistema HCM (gerenciamento de capital humano) ou RH. As organizações precisam automatizar o processo de criação de uma identidade para um novo funcionário que seja baseada em um sinal desse sistema para que o funcionário possa ser produtivo no primeiro dia. E as organizações precisam garantir que essas identidades e acessos sejam removidos quando o funcionário deixar a organização.

No Microsoft Entra ID Governance, você pode automatizar o ciclo de vida de identidade para essas pessoas usando:

- provisionamento de entrada das fontes de RH da sua organização, incluindo a recuperação do Workday e do SuccessFactors, para manter automaticamente as identidades do usuário no Active Directory e no Microsoft Entra ID.

- fluxos de trabalho do ciclo de vida para automatizar tarefas de fluxo de trabalho que são executadas em determinados eventos principais, como antes de um novo funcionário ser agendado para começar a trabalhar na organização, à medida que mudam de status durante seu tempo na organização e quando saem da organização. Por exemplo, um fluxo de trabalho pode ser configurado para enviar um email com uma senha de acesso temporária para o gerente de um novo usuário ou um email de boas-vindas para o usuário no primeiro dia dele.

- políticas de atribuição automática no gerenciamento de direitos para adicionar e remover associações de grupo de um usuário, funções de aplicativo e funções de site do SharePoint, com base em alterações nos atributos do usuário.

- O provisionamento de usuário para criar, atualizar e remover contas de usuário em outros aplicativos, com conectores para centenas de aplicativos locais e de nuvem via SCIM, LDAP e SQL.

As organizações também precisam de identidades adicionais, para parceiros, fornecedores e outros convidados, para permitir que colaborem ou tenham acesso a recursos.

No Microsoft Entra ID Governance, você pode permitir que grupos empresariais determinem quais desses convidados devem ter acesso e por quanto tempo, usando:

- gerenciamento de direitos no qual você pode especificar as outras organizações cujos usuários têm permissão para solicitar acesso aos recursos da sua organização. Quando uma solicitação dos usuários é aprovada, ela é adicionada automaticamente pelo gerenciamento de direitos como convidado B2B ao diretório da sua organização. Em seguida, eles recebem o acesso apropriado. O gerenciamento de direitos remove automaticamente o usuário convidado B2B do diretório da sua organização quando seus direitos de acesso expiram ou são revogados.

- revisões de acesso que automatizam revisões recorrentes de convidados existentes que já estão no diretório da sua organização e removem esses usuários do diretório da sua organização quando eles não precisam mais de acesso.

Para saber mais, consulte Governar o ciclo de vida de funcionários e convidados.

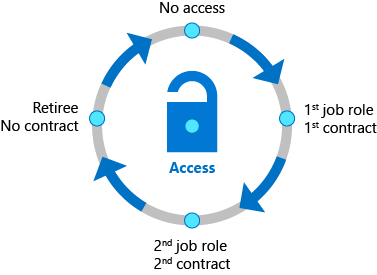

Ciclo de vida de acesso

As organizações precisam de um processo para gerenciar o acesso além do que foi inicialmente provisionado para um usuário quando a identidade do usuário foi criada. Além disso, organizações empresariais precisam ser capazes de dimensionar com eficiência para poderem desenvolver e impor política de acesso e controles continuamente.

Com a Governança de ID do Microsoft Entra, os departamentos de TI podem estabelecer quais direitos de acesso os usuários devem ter em vários recursos. Eles também podem determinar as verificações de cumprimento necessárias, como separação de funções ou remoção de acesso na alteração de trabalho. O Microsoft Entra ID tem conectores para centenas de aplicativos de nuvem e locais. Você pode integrar outros aplicativos da sua organização que dependem de grupos do AD, outros diretórios locais ou bancos de dados, que têm uma API SOAP ou REST, incluindo SAP, ou que implementam padrões como SCIM, SAML ou OpenID Connect. Quando um usuário tenta entrar em um desses aplicativos, o Microsoft Entra ID impõe políticas de Acesso Condicional. Por exemplo, políticas de Acesso Condicional podem incluir a exibição de Termos de uso e garantir que o usuário tenha concordado com esses termos antes de poder acessar um aplicativo. Para obter mais informações, consulte controlar o acesso a aplicativos em seu ambiente, incluindo como definir políticas organizacionais para controlar o acesso a aplicativos, integrar aplicativose implantar políticas.

As alterações de acesso entre aplicativos e grupos podem ser automatizadas com base em alterações de atributo. fluxos de trabalho do ciclo de vida do Microsoft Entra e o gerenciamento de direitos do Microsoft Entra adiciona e remove automaticamente os usuários em grupos ou pacotes de acesso, para que o acesso a aplicativos e recursos seja atualizado. Os usuários também podem ser movidos para grupos diferentes quando a condição deles dentro da organização muda, podendo até mesmo serem removidos inteiramente de todos os grupos ou pacotes de acesso.

As organizações que anteriormente usavam um produto de governança de identidade local podem migrar seu modelo de função organizacional para o Microsoft Entra ID Governance.

Além disso, a TI pode delegar decisões de gerenciamento de acesso aos tomadores de decisões de negócios. Por exemplo, os funcionários que desejam acessar dados confidenciais do cliente no aplicativo de marketing de uma empresa na Europa podem precisar de aprovação de seu gerente, um líder de departamento ou proprietário de recursos e um oficial de risco de segurança. O gerenciamento de direitos permite que você defina como os usuários solicitam acesso entre pacotes de associações de grupo e de equipe, funções de aplicativo e funções do SharePoint Online e impor a separação de verificações de direitos em solicitações de acesso.

As organizações também podem controlar quais usuários convidados têm acesso, inclusive a aplicativos locais. Esses direitos de acesso podem então ser revisados regularmente usando revisões de acesso do Microsoft Entra recorrentes para recertificação de acesso.

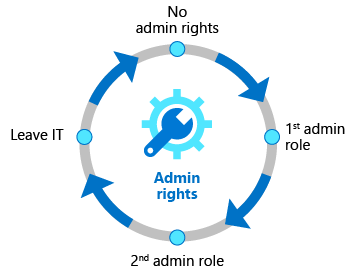

Ciclo de vida de acesso privilegiado

Controlar o acesso privilegiado é uma parte importante do Identity Governance moderno, especialmente considerando o potencial de estrago que o uso indevido associado a direitos de administrador pode causar a uma organização. Funcionários, fornecedores e prestadores de serviço que assumem direitos administrativos precisam ter suas contas e direitos de acesso privilegiado controlados.

O PIM (Privileged Identity Management) do Microsoft Entra fornece controles adicionais adaptados para proteger direitos de acesso para recursos, no Microsoft Entra, no Azure, em outros serviços do Microsoft Online e outros aplicativos. O acesso just-in-time e os recursos de alerta de alteração de função fornecidos pelo Microsoft Entra PIM, além da autenticação multifator e do acesso condicional, fornecem um conjunto abrangente de controles de governança para ajudar a proteger os recursos da sua organização (funções de diretório, funções do Microsoft 365, Azure funções de recursos e associações de grupo). Assim como acontece com outras formas de acesso, as organizações podem usar revisões de acesso para configurar a nova certificação recorrente de acesso para todos os usuários nas funções de administrador privilegiadas.

Requisitos de licença

O uso desse recurso exige licenças do Microsoft Entra ID Governance ou do Suíte do Microsoft Entra. Para encontrar a licença certa para seus requisitos, confira Conceitos básicos de licenciamento do Microsoft Entra ID Governance.

Introdução

Confira os Pré-requisitos antes de configurar o Microsoft Entra ID para governança de identidade. Em seguida, visite o painel de Governança no centro de administração do Microsoft Entra para começar a usar o gerenciamento de direitos, as revisões de acesso, os fluxos de trabalho do ciclo de vida de identidades e o Privileged Identity Management.

Há também tutoriais para gerenciar o acesso a recursos no gerenciamento de direitos, integrar usuários externos ao Microsoft Entra ID por meio de um processo de aprovação, controlar o acesso aos seus aplicativos e usuários existentes do aplicativo.

Embora cada organização possa ter seus próprios requisitos exclusivos, os guias de configuração a seguir também fornecem as políticas de linha de base que a Microsoft recomenda que você siga para garantir uma força de trabalho mais segura e produtiva.

- Planejar uma implantação de revisões de acesso para gerenciar o ciclo de vida de acesso a recursos

- Configurações de acesso a dispositivos e identidade de Confiança Zero

- Protegendo o acesso privilegiado

Você também pode querer se envolver com um dos serviços e parceiros de integração da Microsoft para planejar sua implantação ou integrar com os aplicativos e outros sistemas em seu ambiente.

Se você tiver algum comentário sobre os recursos de Identity Governance, selecione Tem comentários? no Centro de administração do Microsoft Entra para enviar seus comentários. A equipe revisa seus comentários regularmente.

Simplificando tarefas de governança de identidade com automação

Depois de começar a usar esses recursos de governança de identidade, você pode automatizar facilmente cenários comuns de governança de identidade. A tabela a seguir mostra como começar a usar a automação para cada cenário:

| Cenário para automatizar | Guia de automação |

|---|---|

| Criar, atualizar e excluir contas de usuário do AD e do Microsoft Entra automaticamente para funcionários | Planejar o provisionamento de usuário de RH na nuvem para o Microsoft Entra |

| Atualizar a associação de um grupo com base em alterações nos atributos do usuário membro | Criar um grupo dinâmico |

| Atribuindo licenças | Licenciamento baseado em grupo |

| Adicionando e removendo associações de grupo de um usuário, funções de aplicativo e funções de site do SharePoint, com base em alterações nos atributos do usuário | Configurar uma política de atribuição automática para um pacote de acesso no gerenciamento de direitos |

| Adicionar e remover associações de grupo de um usuário, funções de aplicativo e funções de site do SharePoint em uma data específica | Configurar definições de ciclo de vida para um pacote de acesso no gerenciamento de direitos |

| Executar fluxos de trabalho personalizados quando um usuário solicita ou recebe acesso ou o acesso é removido | Disparar Aplicativos Lógicos no gerenciamento de direitos |

| Revisar regularmente associações de convidados em grupos da Microsoft e no Teams e remover associações de convidados que são negadas | Criar uma análise de acesso |

| Remover contas de convidado que foram negadas por um revisor | Revisar e remover usuários externos que não têm mais acesso a recursos |

| Remover contas de convidado que não têm atribuições de pacote de acesso | Gerenciar o ciclo de vida de usuários externos |

| Provisionar usuários em aplicativos locais e de nuvem que tenham seus próprios diretórios ou bancos de dados | Configurar o provisionamento automático de usuário com atribuições de usuário ou filtros de escopo |

| Outras tarefas agendadas | Automatizar tarefas de governança de identidade com a Automação do Azure e o Microsoft Graph por meio do módulo PowerShell Microsoft.Graph.Identity.Governance |