Guia do utilizador de avaliação: Gestão de Vulnerabilidades do Microsoft Defender

Este guia de utilizador é uma ferramenta simples para o ajudar a configurar e aproveitar ao máximo a sua avaliação gratuita da Gestão de Vulnerabilidades do Microsoft Defender. Ao utilizar os passos sugeridos neste guia da equipa de Segurança da Microsoft, irá aprender como a gestão de vulnerabilidades pode ajudá-lo a proteger os seus utilizadores e dados.

Observação

A oferta de avaliação da Gestão de Vulnerabilidades do Microsoft Defender não está atualmente disponível para:

- Clientes da Administração Pública dos EUA que utilizam o GCC High e o DoD

- Clientes do Microsoft Defender para Empresas

O que é o Gerenciamento de Vulnerabilidades do Microsoft Defender?

A redução do risco cibernético requer um programa abrangente de gestão de vulnerabilidades baseado no risco para identificar, avaliar, remediar e controlar vulnerabilidades importantes nos seus recursos mais críticos.

A Gestão de Vulnerabilidades do Microsoft Defender fornece visibilidade de recursos, deteção e avaliação contínuas em tempo real de vulnerabilidades, ameaças com deteção de contexto & atribuição de prioridades empresariais e processos de remediação incorporados. Inclui capacidades para que as suas equipas possam avaliar, atribuir prioridades e remediar de forma inteligente os maiores riscos para a sua organização.

Veja o seguinte vídeo para saber mais sobre a Gestão de Vulnerabilidades do Defender:

Vamos começar

Passo 1: Configuração

Observação

Os utilizadores precisam de ter a função de Administrador Global atribuída no ID do Microsoft Entra para integrar a versão de avaliação. Para obter mais informações, veja Funções necessárias para iniciar a avaliação.

Verifique as permissões e os pré-requisitos.

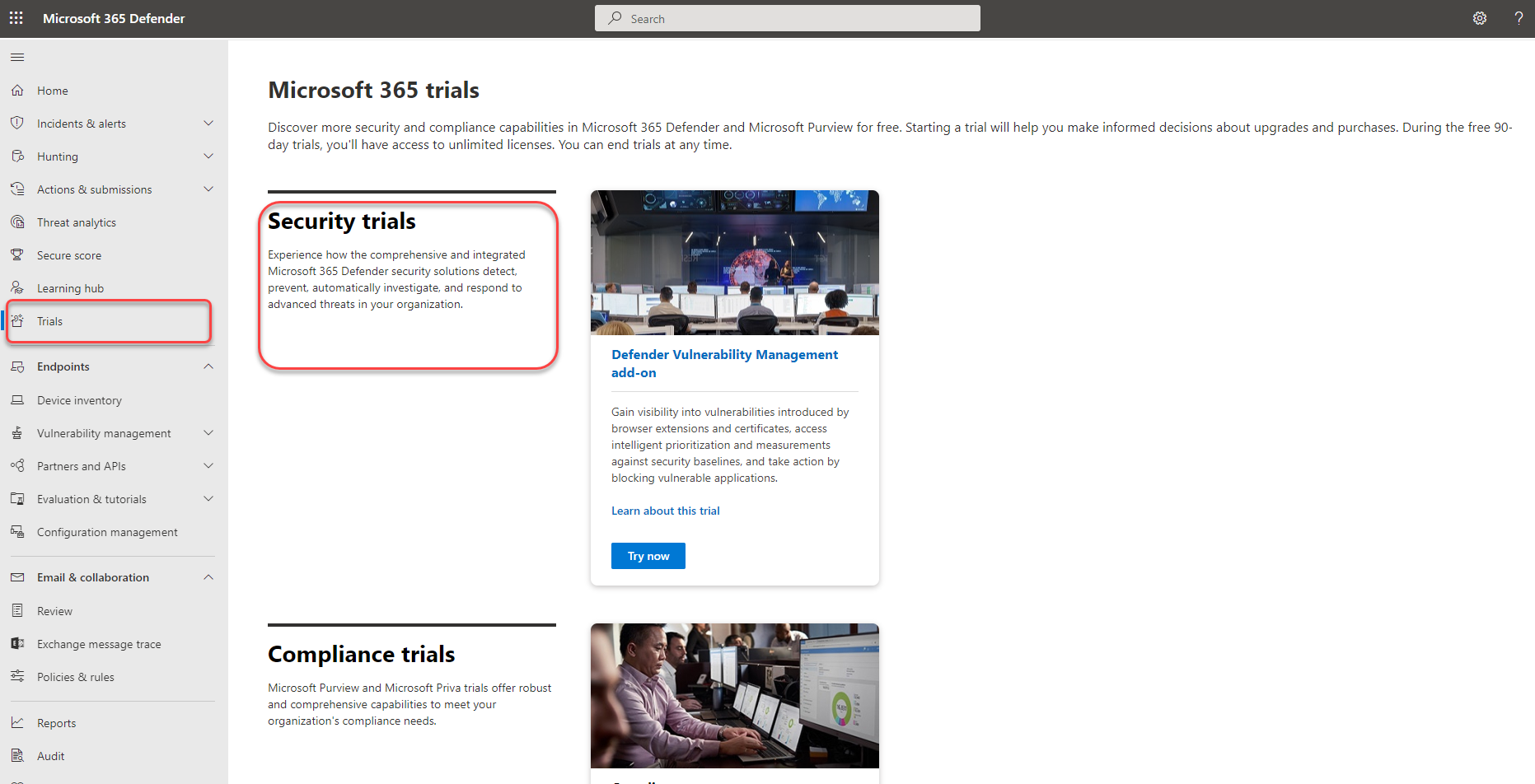

A versão de avaliação da Gestão de Vulnerabilidades do Microsoft Defender pode ser acedida de várias formas:

Se tiver acesso ao portal do Microsoft Defender 365, aceda a Avaliações na barra do painel de navegação à esquerda. Assim que chegar ao hub de avaliações do Microsoft 365:

- Se tiver o Plano 2 do Defender para Ponto Final, localize o cartão de suplemento Gestão de Vulnerabilidades do Defender e selecione Experimentar agora.

- Se for um novo cliente ou um cliente existente do Defender para Ponto Final P1 ou Microsoft 365 E3, selecione o cartão Gestão de Vulnerabilidades do Defender e selecione Experimentar agora.

- Inscreva-se através do Centro de Administração da Microsoft (apenas administradores globais).

Observação

Para obter mais opções sobre como se inscrever na versão de avaliação, consulte Inscrever-se na Gestão de Vulnerabilidades do Microsoft Defender.

Reveja as informações sobre o que está incluído na avaliação e, em seguida, selecione Iniciar avaliação. Depois de ativar a versão de avaliação, pode demorar até 6 horas para que as novas funcionalidades fiquem disponíveis no portal.

- A versão de avaliação do suplemento Gestão de Vulnerabilidades do Defender dura 90 dias.

- A avaliação autónoma da Gestão de Vulnerabilidades do Defender dura 90 dias.

Quando estiver pronto para começar, visite o portal do Microsoft Defender e selecione Gestão de vulnerabilidades na barra de navegação esquerda para começar a utilizar a versão de avaliação da Gestão de Vulnerabilidades do Defender.

Observação

Se for um cliente do Microsoft Defender para a Cloud, veja Capacidades de Gestão de Vulnerabilidades para servidores para saber mais sobre as capacidades de Gestão de Vulnerabilidades do Defender disponíveis para a sua organização.

Experimentar a Gestão de Vulnerabilidades do Defender

Passo 1: Saber o que proteger numa única vista

Os scanners incorporados e sem agente monitorizam e detetam continuamente riscos mesmo quando os dispositivos não estão ligados à rede empresarial. A cobertura de recursos expandida consolida aplicações de software, certificados digitais, extensões de browser e hardware e firmware numa única vista de inventário.

Inventário de dispositivos – o inventário de dispositivos mostra uma lista dos dispositivos na sua rede. Por predefinição, a lista apresenta os dispositivos vistos nos últimos 30 dias. De relance, verá informações como domínios, níveis de risco, plataforma de SO, CVEs associados e outros detalhes para facilitar a identificação dos dispositivos mais em risco.

Descubra e avalie o software da sua organização numa única vista de inventário consolidada:

- Inventário de aplicações de software – o inventário de software na Gestão de Vulnerabilidades do Defender é uma lista de aplicações conhecidas na sua organização. A vista inclui informações de vulnerabilidade e configuração incorreta em todo o software instalado com classificações de impacto prioritárias e detalhes, como plataformas de SO, fornecedores, número de pontos fracos, ameaças e uma vista ao nível da entidade dos dispositivos expostos.

- Avaliações da extensão do browser – a página de extensões do browser apresenta uma lista das extensões instaladas em diferentes browsers na sua organização. Normalmente, as extensões precisam de permissões diferentes para executar corretamente. A Gestão de Vulnerabilidades do Defender fornece informações detalhadas sobre as permissões pedidas por cada extensão e identifica as que têm os níveis de risco associados mais elevados, os dispositivos com a extensão ativada, as versões instaladas e muito mais.

-

Inventário de certificados – o inventário de certificados permite-lhe detetar, avaliar e gerir certificados digitais instalados na sua organização numa única vista. Isto pode ajudá-lo:

- Identifique os certificados que estão prestes a expirar para que possa atualizá-los e evitar a interrupção do serviço.

- Detetar potenciais vulnerabilidades devido à utilização de algoritmos de assinatura fracos (por exemplo, SHA-1-RSA), tamanho de chave curta (por exemplo, RSA 512 bit) ou algoritmo hash de assinatura fraco (por exemplo, MD5).

- Garanta a conformidade com as diretrizes regulamentares e a política organizacional.

- Hardware e firmware – o inventário de hardware e firmware fornece uma lista de hardware e firmware conhecidos na sua organização. Fornece inventários individuais para modelos de sistema, processadores e BIOS. Cada vista inclui detalhes como o nome do fornecedor, o número de pontos fracos, informações sobre ameaças e o número de dispositivos expostos.

Análise autenticada para Windows – com a Análise autenticada para Windows, pode direcionar remotamente por intervalos de IP ou nomes de anfitrião e analisar os serviços do Windows ao fornecer credenciais à Gestão de Vulnerabilidades do Defender para aceder remotamente aos dispositivos. Depois de configurados, os dispositivos não geridos de destino serão analisados regularmente quanto a vulnerabilidades de software.

Atribuir valor de dispositivo – definir o valor de um dispositivo ajuda-o a diferenciar entre prioridades de recursos. O valor do dispositivo é utilizado para incorporar o apetite pelo risco de um recurso individual no cálculo da pontuação de exposição da Gestão de Vulnerabilidades do Defender. Os dispositivos atribuídos como "valor elevado" receberão mais peso. Opções de valor do dispositivo:

- Baixo

- Normal (padrão)

- Alto

Também pode utilizar a API definir valor do dispositivo.

Passo 2: Controlar e mitigar atividades de remediação

Remediação de pedidos – as capacidades de gestão de vulnerabilidades fazem a ponte entre a Segurança e os administradores de TI através do fluxo de trabalho do pedido de remediação. Os administradores de segurança, como o utilizador, podem pedir ao Administrador de TI para remediar uma vulnerabilidade das páginas de Recomendação para o Intune.

Ver as atividades de remediação – quando submete um pedido de remediação a partir da página Recomendações de segurança, inicia uma atividade de remediação. É criada uma tarefa de segurança que pode ser monitorizada numa página Remediação e é criado um pedido de remediação no Microsoft Intune.

Bloquear aplicações vulneráveis – a remediação de vulnerabilidades demora tempo e pode depender das responsabilidades e recursos da equipa de TI. Os administradores de segurança podem reduzir temporariamente o risco de vulnerabilidade ao tomar medidas imediatas para bloquear todas as versões vulneráveis atualmente conhecidas de uma aplicação ou avisar os utilizadores com mensagens personalizáveis antes de abrirem versões de aplicações vulneráveis até que o pedido de remediação seja concluído. A opção bloquear dá tempo às equipas de TI para corrigirem a aplicação sem que os administradores de segurança se preocupem com o facto de as vulnerabilidades serem exploradas entretanto.

- Como bloquear aplicações vulneráveis

- Ver atividades de remediação

- Ver aplicações bloqueadas

- Desbloquear aplicações

Observação

Quando a versão de avaliação terminar, as aplicações bloqueadas serão desbloqueadas imediatamente, enquanto os perfis de linha de base podem ser armazenados durante um curto período de tempo adicional antes de serem eliminados.

Utilize capacidades de avaliação melhoradas, como a análise de Partilhas de rede para proteger partilhas de rede vulneráveis. Uma vez que as partilhas de rede podem ser facilmente acedidas por utilizadores de rede, pequenas fraquezas comuns podem torná-las vulneráveis. Estes tipos de configurações incorretas são normalmente utilizados em estado selvagem pelos atacantes para movimento lateral, reconhecimento, transferência de dados não autorizada, etc. Foi por isso que criámos uma nova categoria de avaliações de configuração na Gestão de Vulnerabilidades do Defender que identifica as fraquezas comuns que expõem os pontos finais a vetores de ataque em partilhas de rede do Windows. Isto ajuda-o a:

- Não permitir o acesso offline às partilhas

- Remover partilhas da pasta raiz

- Remover permissão de escrita de partilha definida como "Todos"

- Definir enumeração de pastas para partilhas

Veja e monitorize os dispositivos da sua organização através de um relatório Dispositivos vulneráveis que mostra gráficos e gráficos de barras com tendências de dispositivos vulneráveis e estatísticas atuais. O objetivo é compreender a respiração e o âmbito da exposição do dispositivo.

Passo 3: Configurar avaliações da linha de base de segurança

Em vez de executar análises de conformidade para um ponto anterior no tempo, a avaliação das linhas de base de segurança ajuda-o a monitorizar de forma contínua e proativa a conformidade da sua organização com os testes de referência de segurança do setor em tempo real. Um perfil de linha de base de segurança é um perfil personalizado que pode criar para avaliar e monitorizar pontos finais na sua organização em comparação com referências de segurança do setor (CIS, NIST, MS). Quando cria um perfil de linha de base de segurança, está a criar um modelo que consiste em várias definições de configuração de dispositivos e uma referência base para comparar.

As linhas de base de segurança fornecem suporte para referências do Center for Internet Security (CIS) para Windows 10, Windows 11 e Windows Server 2008 R2 e superior, bem como referências de Guias de Implementação Técnica de Segurança (STIG) para Windows 10 e Windows Server 2019.

- Introdução à avaliação de linhas de base de segurança

- Rever os resultados da avaliação do perfil de linha de base de segurança

- Utilizar investigação avançada

Observação

Quando a versão de avaliação terminar, os perfis de linha de base de segurança poderão ser armazenados durante um curto período de tempo adicional antes de serem eliminados.

Passo 4: Criar relatórios significativos para obter informações aprofundadas com APIs e Investigação Avançada

As APIs de Gestão de Vulnerabilidades do Defender podem ajudar a aumentar a clareza na sua organização com vistas personalizadas para a sua postura de segurança e automatização de fluxos de trabalho de gestão de vulnerabilidades. Alivie a carga de trabalho da sua equipa de segurança com recolha de dados, análise de classificações de risco e integrações com outros processos e soluções organizacionais. Para saber mais, confira:

- Exportar métodos e propriedades de avaliação por dispositivo

- Blogue das APIs de Gestão de Vulnerabilidades do Defender

A investigação avançada permite o acesso flexível aos dados não processados da Gestão de Vulnerabilidades do Defender, o que lhe permite inspecionar proativamente as entidades quanto a ameaças conhecidas e potenciais. Para obter mais informações, veja Investigar dispositivos expostos.

Informações de licenciamento e avaliação

Como parte da configuração da avaliação, as novas licenças de avaliação da Gestão de Vulnerabilidades do Defender serão aplicadas automaticamente aos utilizadores. Portanto, não é necessária nenhuma atribuição (a versão de avaliação pode aplicar automaticamente até 1000 000 licenças). As licenças estão ativas durante a versão de avaliação.

Introdução à versão de avaliação

Pode começar a utilizar as funcionalidades de Gestão de Vulnerabilidades do Defender assim que as vir no portal do Microsoft Defender. Nada é criado automaticamente e os usuários não serão afetados. Ao navegar para cada solução, você pode ser orientado a fazer configurações extras de instalação para começar a usar os recursos.

Estendendo o período de avaliação gratuita

Você pode prorrogar a avaliação durante os últimos 15 dias do período de avaliação. Você está limitado a um máximo de dois períodos de avaliação gratuita. Se você não estender até o final do período de avaliação gratuita, precisará aguardar no mínimo 30 dias antes de se inscrever para uma segunda avaliação gratuita.

Encerramento da avaliação

Os administradores podem desativar a versão de avaliação em qualquer altura ao selecionar Avaliações no painel de navegação esquerdo, aceder ao cartão de avaliação da Gestão de Vulnerabilidades do Defender e selecionar Terminar avaliação.

Salvo indicação em contrário para a solução, os seus dados de avaliação serão mantidos por tempo, normalmente 180 dias, antes de serem eliminados permanentemente. Você poderá continuar acessando os dados coletados durante a avaliação até essa data.

Recursos adicionais

- Termos e condições: veja os termos e condições das versões de avaliação do Microsoft 365.

- Comparar ofertas: Gestão de Vulnerabilidades do Microsoft Defender

- Documentação da Gestão de Vulnerabilidades do Defender

- Folha de Dados: Gestão de Vulnerabilidades do Microsoft Defender: reduza o risco cibernético com a deteção e avaliação contínuas de vulnerabilidades, atribuição de prioridades baseada no risco e remediação