Análise autenticada para Windows

Aplica-se a:

- Gerenciamento de Vulnerabilidades do Microsoft Defender

- Microsoft Defender XDR

- Microsoft Defender para Servidores Plano 2

Importante

Esta funcionalidade será preterida até ao final de novembro de 2025 e não será suportada para além dessa data. Mais informações sobre esta alteração encontram-se nas FAQs sobre a descontinuação da análise autenticada do Windows.

A análise autenticada para Windows permite executar análises em dispositivos Windows não geridos. Pode direcionar remotamente por intervalos de IP ou nomes de anfitrião e analisar os serviços do Windows ao fornecer Gerenciamento de Vulnerabilidades do Microsoft Defender com credenciais para aceder remotamente aos dispositivos. Depois de configurados, os dispositivos não geridos de destino serão analisados regularmente quanto a vulnerabilidades de software. Por predefinição, a análise será executada a cada quatro horas com opções para alterar este intervalo ou fazer com que seja executada apenas uma vez.

Observação

Para utilizar esta funcionalidade, precisará de Gerenciamento de Vulnerabilidades do Microsoft Defender Autónomo ou, se já for um cliente Microsoft Defender para Ponto de Extremidade Plano 2, o Gerenciamento de Vulnerabilidades do Defender suplemento.

Em seguida, os administradores de segurança podem ver as recomendações de segurança mais recentes e rever as vulnerabilidades detetadas recentemente para o dispositivo de destino no portal do Microsoft Defender.

Dica

Sabia que pode experimentar todas as funcionalidades no Gerenciamento de Vulnerabilidades do Microsoft Defender gratuitamente? Saiba como se inscrever numa avaliação gratuita.

Instalação do Scanner

Semelhante à análise autenticada do dispositivo de rede , precisará de um dispositivo de análise com o scanner instalado. Se ainda não tiver o scanner instalado, consulte Instalar o scanner para obter os passos sobre como transferi-lo e instalá-lo.

Observação

Não são necessárias alterações para scanners pré-existentes instalados.

Pré-requisitos

A secção seguinte lista os pré-requisitos que tem de configurar para utilizar a Análise autenticada do Windows.

A analisar conta

É necessária uma conta de análise para aceder remotamente aos dispositivos. Tem de ser uma Conta de Serviço Gerida de Grupo (gMsa).

Observação

Recomendamos que a conta gMSA seja uma conta com menos privilégios com apenas as permissões de análise necessárias e esteja definida para percorrer a palavra-passe regularmente.

Para criar uma conta gMsa:

No controlador de domínio numa janela do PowerShell, execute:

New-ADServiceAccount -Name gmsa1 -PrincipalsAllowedToRetrieveManagedPassword scanner-win11-i$ -KerberosEncryptionType RC4, AES128, AES256 -Verbose- gmsa1 significa o nome da conta que está a criar e scanner-win11-I$ significa o nome do computador onde o agente do scanner será executado. Apenas este computador poderá obter a palavra-passe da conta. Pode fornecer uma lista separada por vírgulas de computadores.

- Modificar uma conta existente pode ser feita com Get-ADServiceAccount e Set-ADServiceAccount

Para Instalar a Conta de Serviço do AD, no computador onde o agente do scanner será executado com uma janela elevada do PowerShell, execute:

Install-ADServiceAccount -Identity gmsa1

Se o PowerShell não reconhecer esses comandos, provavelmente significa que falta um módulo do PowerShell necessário. As instruções sobre como instalar o módulo variam consoante o seu sistema operativo. Para obter mais informações, veja Introdução com Contas de Serviço Geridas de Grupo.

Dispositivos a analisar

Utilize a tabela abaixo para obter orientações sobre as configurações necessárias, juntamente com as permissões necessárias para a conta de análise, em cada dispositivo a analisar:

Observação

Os passos abaixo são apenas uma forma recomendada de configurar as permissões em cada dispositivo a analisar e utiliza o grupo Utilizadores Monitor de Desempenho. Também pode configurar as permissões das seguintes formas:

- Adicione a conta a um grupo de utilizadores diferente e atribua todas as permissões necessárias a esse grupo.

- Dê estas permissões explicitamente à conta de análise.

Para configurar e aplicar a permissão a um grupo de dispositivos a analisar com uma política de grupo, veja Configurar um grupo de dispositivos com uma política de grupo.

| Dispositivos a analisar requisitos | Descrição |

|---|---|

| O Windows Management Instrumentation (WMI) está ativado | Para ativar o Windows Management Instrumentation (WMI) remoto:

|

| A conta de análise é membro do grupo Utilizadores do Monitor de Desempenho | A conta de análise tem de ser um membro do grupo utilizadores do Monitor de Desempenho no dispositivo a analisar. |

| Monitor de Desempenho grupo Utilizadores tem permissões "Ativar Conta" e "Ativação Remota" no espaço de nomes WMI Root/CIMV2 | Para verificar ou ativar estas permissões:

|

| Monitor de Desempenho Grupo de utilizadores deve ter permissões nas operações do DCOM | Para verificar ou ativar estas permissões:

|

Configurar um grupo de dispositivos com uma política de grupo

Uma política de grupo permite-lhe aplicar em massa as configurações necessárias, bem como as permissões necessárias para a conta de análise, a um grupo de dispositivos a analisar.

Siga estes passos num controlador de domínio para configurar um grupo de dispositivos ao mesmo tempo:

| Etapa | Descrição |

|---|---|

| Criar um Objeto de Política de Grupo |

|

| Ativar o Windows Management Instrumentation (WMI) | Para ativar o Windows Management Instrumentation (WMI) remoto:

|

| Permitir o WMI através da firewall | Para permitir o Windows Management Instrumentation (WMI) através da firewall:

|

| Conceder permissões para realizar operações de DCOM | Para conceder permissões para realizar operações de DCOM:

|

| Conceda permissões ao espaço de nomes WMI Root\CIMV2 ao executar um script do PowerShell através da política de grupo: |

|

Exemplo de script do PowerShell

Utilize o seguinte script do PowerShell como ponto de partida para conceder permissões ao espaço de nomes WMI Root\CIMV2 através da política de grupo:

Param ()

Process {

$ErrorActionPreference = "Stop"

$accountSID = "S-1-5-32-558" # Performance Monitor Users built-in group, please change or pass parameter as you wish

$computerName = "."

$remoteparams = @{ComputerName=$computerName}

$invokeparams = @{Namespace="root\cimv2";Path="__systemsecurity=@"} + $remoteParams

$output = Invoke-WmiMethod @invokeparams -Name GetSecurityDescriptor

if ($output.ReturnValue -ne 0) {

throw "GetSecurityDescriptor failed: $($output.ReturnValue)"

}

$acl = $output.Descriptor

$CONTAINER_INHERIT_ACE_FLAG = 0x2

$ACCESS_MASK = 0x21 # Enable Account + Remote Enable

$ace = (New-Object System.Management.ManagementClass("win32_Ace")).CreateInstance()

$ace.AccessMask = $ACCESS_MASK

$ace.AceFlags = $CONTAINER_INHERIT_ACE_FLAG

$trustee = (New-Object System.Management.ManagementClass("win32_Trustee")).CreateInstance()

$trustee.SidString = $accountSID

$ace.Trustee = $trustee

$ACCESS_ALLOWED_ACE_TYPE = 0x0

$ace.AceType = $ACCESS_ALLOWED_ACE_TYPE

$acl.DACL += $ace.psobject.immediateBaseObject

$setparams = @{Name="SetSecurityDescriptor";ArgumentList=$acl.psobject.immediateBaseObject} + $invokeParams

$output = Invoke-WmiMethod @setparams

if ($output.ReturnValue -ne 0) {

throw "SetSecurityDescriptor failed: $($output.ReturnValue)"

}

}

Assim que a política de GPO for aplicada a um dispositivo, todas as definições necessárias serão aplicadas e a sua conta gMSA poderá aceder e analisar o dispositivo.

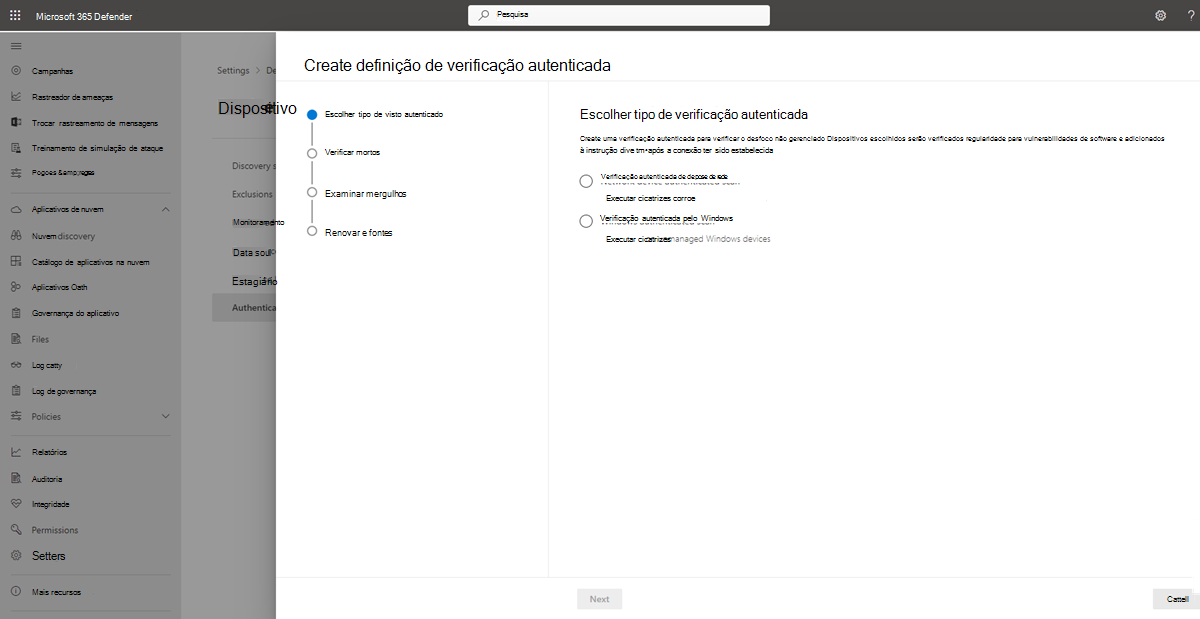

Configurar uma nova análise autenticada

Para configurar uma nova análise autenticada:

Aceda a Definições Deteção> dedispositivos>Análises autenticadas no portal do Microsoft Defender.

Selecione Adicionar nova análise , selecione Análise autenticada do Windows e selecione Seguinte.

Introduza um Nome da análise.

Selecione o Dispositivo de análise: o dispositivo integrado que irá utilizar para analisar os dispositivos não geridos.

Introduza o Destino (intervalo): os intervalos de endereços IP ou os nomes de anfitrião que pretende analisar. Pode introduzir os endereços ou importar um ficheiro CSV. A importação de um ficheiro substituirá quaisquer endereços adicionados manualmente.

Selecione o Intervalo de análise : por predefinição, a análise será executada a cada quatro horas, pode alterar o intervalo de análise ou executá-lo apenas uma vez ao selecionar "Não repetir".

Escolha o seu método de Autenticação – existem duas opções à escolha:

- Kerberos (preferencial)

- Negociar

Observação

A opção Negociar reverterá para o NTLM nos casos em que o Kerberos falhar. A utilização do NTLM não é recomendada, uma vez que não é um protocolo seguro.

Introduza as credenciais Gerenciamento de Vulnerabilidades do Microsoft Defender utilizará para aceder remotamente aos dispositivos:

- Utilizar o Azure KeyVault: Se gerir as suas credenciais no Azure KeyVault, pode introduzir o URL do Azure KeyVault e o nome do segredo do Azure KeyVault para serem acedidos pelo dispositivo de análise para fornecer credenciais

- Para o valor secreto do Azure KeyVault, utilize os detalhes da conta gMSA no formato Domínio; Nome de utilizador

Selecione Seguinte para executar ou ignorar a análise de teste. Para obter mais informações sobre análises de teste, veja Analisar e adicionar dispositivos de rede.

Selecione Seguinte para rever as definições e, em seguida, selecione Submeter para criar a nova análise autenticada.

Observação

Uma vez que o detetor autenticado utiliza atualmente um algoritmo de encriptação que não está em conformidade com as Normas Federais de Processamento de Informações (FIPS), o scanner não pode funcionar quando uma organização impõe a utilização de algoritmos compatíveis com FIPS.

Para permitir algoritmos que não estejam em conformidade com FIPS, defina o seguinte valor no registo para os dispositivos em que o scanner será executado: Computer\HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\FipsAlgorithmPolicy com um valor DWORD denominado Ativado e o valor de 0x0

Os algoritmos compatíveis com FIPS só são utilizados em relação a departamentos e agências do Estados Unidos governo federal.

Análise autenticada para APIs do Windows

Pode utilizar APIs para criar uma nova análise e ver todas as análises configuradas existentes na sua organização. Para saber mais, confira:

- Obter todas as definições de análise

- Adicionar, eliminar ou atualizar uma definição de análise

- Obter todos os agentes de análise

- Obter o agente de análise por ID

- Obter o histórico de análises por definição

- Obter o histórico de análises por sessão