Políticas de por em quarentena

Dica

Sabia que pode experimentar as funcionalidades do Microsoft Defender para Office 365 Plano 2 gratuitamente? Utilize a avaliação de Defender para Office 365 de 90 dias no hub de avaliações do portal Microsoft Defender. Saiba mais sobre quem pode inscrever-se e os termos de avaliação em Experimentar Microsoft Defender para Office 365.

No Proteção do Exchange Online (EOP) e Microsoft Defender para Office 365, as políticas de quarentena permitem que os administradores definam a experiência de utilizador para mensagens em quarentena:

- O que os utilizadores podem fazer às suas próprias mensagens em quarentena (mensagens onde são destinatários) com base no motivo pelo qual a mensagem foi colocada em quarentena.

- Se os utilizadores recebem notificações periódicas (a cada quatro horas, diárias ou semanais) sobre as mensagens em quarentena através de notificações de quarentena.

Tradicionalmente, os utilizadores têm sido permitidos ou negados níveis de interatividade com mensagens de quarentena com base no motivo pelo qual a mensagem foi colocada em quarentena. Por exemplo, os utilizadores podem ver e libertar mensagens que foram colocadas em quarentena como spam ou em massa, mas não podem ver ou libertar mensagens que foram colocadas em quarentena como phishing ou software maligno de alta confiança.

As políticas de quarentena predefinidas impõem estas capacidades históricas do utilizador e são automaticamente atribuídas em funcionalidades de proteção suportadas que colocam mensagens em quarentena.

Para obter detalhes sobre os elementos de uma política de quarentena, políticas de quarentena predefinidas e permissões individuais, consulte a secção Apêndice no final deste artigo.

Se não gostar das capacidades de utilizador predefinidas para mensagens em quarentena para uma funcionalidade específica (incluindo a falta de notificações de quarentena), pode criar e utilizar políticas de quarentena personalizadas, conforme descrito neste artigo.

Pode criar e atribuir políticas de quarentena no portal do Microsoft Defender ou no PowerShell (Exchange Online PowerShell para organizações do Microsoft 365 com caixas de correio Exchange Online; PowerShell de EOP autónomo em organizações de EOP sem Exchange Online caixas de correio).

Do que você precisa saber para começar?

No Microsoft 365 operado pela 21Vianet, a quarentena não está atualmente disponível no portal Microsoft Defender. A quarentena só está disponível no centro de administração clássico do Exchange (EAC clássico).

Abra o portal Microsoft Defender em https://security.microsoft.com. Para aceder diretamente à página Políticas de quarentena , utilize https://security.microsoft.com/quarantinePolicies.

Para se conectar ao PowerShell do Exchange Online, confira Conectar ao PowerShell do Exchange Online. Para se conectar ao EOP PowerShell autônomo, consulte Conectar-se ao PowerShell do Exchange Online Protection..

Se alterar a política de quarentena atribuída a uma funcionalidade de proteção suportada, a alteração afetará a mensagem em quarentena depois de efetuar a alteração. As mensagens que foram colocadas em quarentena antes de efetuar a alteração não são afetadas pelas definições da nova atribuição de política de quarentena.

Durante quanto tempo as mensagens que foram colocadas em quarentena por proteção antisspam e anti-phishing são mantidas antes de expirarem é controlada pelo spam Manter em quarentena durante estes dias (QuarantineRetentionPeriod) em políticas antisspam. Para obter mais informações, veja a tabela em Retenção de quarentena.

Tem de lhe ser atribuídas permissões antes de poder efetuar os procedimentos neste artigo. Você tem as seguintes opções:

Microsoft Defender XDR controlo de acesso baseado em funções unificadas (RBAC) (Se Email & colaboração>Defender para Office 365 permissões estiver

Ativa. Afeta apenas o portal do Defender, não o PowerShell): autorização e definições/Definições de segurança/Definições de Segurança Principal (gerir) ou Operações de segurança/Dados de Segurança/Email & quarentena de colaboração (gerir).

Ativa. Afeta apenas o portal do Defender, não o PowerShell): autorização e definições/Definições de segurança/Definições de Segurança Principal (gerir) ou Operações de segurança/Dados de Segurança/Email & quarentena de colaboração (gerir).Email & permissões de colaboração no portal do Microsoft Defender: Associação nos grupos de funções Administrador de Quarentena, Administrador de Segurança ou Gestão da Organização.

Microsoft Entra permissões: a associação às funções Administrador Global ou Administrador* de Segurança dá aos utilizadores as permissões e permissões necessárias para outras funcionalidades no Microsoft 365.

Importante

* A Microsoft recomenda que utilize funções com menos permissões. A utilização de contas com permissões mais baixas ajuda a melhorar a segurança da sua organização. O Administrador Global é uma função altamente privilegiada que deve ser limitada a cenários de emergência quando não for possível usar uma função existente.

Todas as ações executadas por administradores ou utilizadores em mensagens em quarentena são auditadas. Para obter mais informações sobre eventos de quarentena auditados, veja Esquema de quarentena na API de Gestão de Office 365.

Passo 1: criar políticas de quarentena no portal do Microsoft Defender

No portal do Microsoft Defender em https://security.microsoft.com, aceda a Email & políticas de colaboração>& Políticas de ameaça de regras>Políticas> dequarentena na secção Regras. Em alternativa, para aceder diretamente à página Política de quarentena , utilize https://security.microsoft.com/quarantinePolicies.

Na página Políticas de quarentena , selecione

Adicionar política personalizada para iniciar o novo assistente de política de quarentena.

Adicionar política personalizada para iniciar o novo assistente de política de quarentena.Na página Nome da política , introduza um nome breve mas exclusivo na caixa Nome da política. O nome da política é selecionável nas listas pendentes nos próximos passos.

Quando terminar na página Nome da política , selecione Seguinte.

Na página Acesso a mensagens de destinatário , selecione um dos seguintes valores:

Acesso limitado: as permissões individuais incluídas neste grupo de permissões estão descritas na secção Apêndice . Basicamente, os utilizadores podem fazer qualquer coisa às suas mensagens em quarentena, exceto libertá-las da quarentena sem a aprovação do administrador.

Definir acesso específico (Avançado): utilize este valor para especificar permissões personalizadas. Configure as seguintes definições apresentadas:

-

Selecione a preferência de ação de lançamento: selecione um dos seguintes valores na lista pendente:

- Em branco: os utilizadores não podem libertar ou pedir a libertação das respetivas mensagens da quarentena. Esse é o valor padrão.

- Permitir que os destinatários peçam que uma mensagem seja libertada da quarentena

- Permitir que os destinatários libertem uma mensagem da quarentena

-

Selecione ações adicionais que os destinatários podem realizar em mensagens em quarentena: selecione alguns, todos ou nenhum dos seguintes valores:

- Delete

- Visualização

- Bloquear remetente

- Permitir remetente

-

Selecione a preferência de ação de lançamento: selecione um dos seguintes valores na lista pendente:

Estas permissões e o respetivo efeito nas mensagens em quarentena e nas notificações de quarentena são descritos na secção Detalhes da permissão da política de quarentena mais à frente neste artigo.

Quando tiver terminado na página Acesso a mensagens de destinatário , selecione Seguinte.

Na página Notificação de quarentena , selecione Ativar para ativar as notificações de quarentena e, em seguida, selecione um dos seguintes valores:

- Incluir mensagens em quarentena de endereços de remetente bloqueados

- Não inclua mensagens em quarentena de endereços de remetentes bloqueados

Dica

Se ativar as notificações de quarentena para Sem permissões de acesso (na página Acesso a mensagens de destinatário, selecionou Definir acesso específico (Avançado)>Selecionar preferência> de ação de lançamento em branco), os utilizadores podem ver as respetivas mensagens em quarentena, mas a única ação disponível para as mensagens é

Ver cabeçalhos de mensagens.

Ver cabeçalhos de mensagens.Quando terminar na página Notificação de quarentena , selecione Seguinte.

Na página Rever política , pode rever as suas seleções. Selecione Editar em cada secção para modificar as definições na secção . Em alternativa, pode selecionar Anterior ou a página específica no assistente.

Quando terminar na página Rever política , selecione Submeter e, em seguida, selecione Concluído na página de confirmação.

Na página de confirmação apresentada, pode utilizar as ligações para rever as mensagens em quarentena ou aceder à página Políticas antisspam no portal do Defender.

Quando terminar na página, selecione Concluído.

Novamente na página Política de quarentena , a política que criou está agora listada. Está pronto para atribuir a política de quarentena a uma funcionalidade de segurança suportada, conforme descrito na secção Passo 2 .

Criar políticas de quarentena no PowerShell

Dica

A permissão PermissionToAllowSender nas políticas de quarentena no PowerShell não é utilizada.

Se preferir utilizar o PowerShell para criar políticas de quarentena, ligue-se ao Exchange Online PowerShell ou Proteção do Exchange Online autónomo do PowerShell e utilize a seguinte sintaxe:

New-QuarantinePolicy -Name "<UniqueName>" -EndUserQuarantinePermissionsValue <0 to 236> [-EsnEnabled $true]

O parâmetro ESNEnabled com o valor

$trueativa as notificações de quarentena. As notificações de quarentena estão desativadas por predefinição (o valor predefinido é$false).O parâmetro EndUserQuarantinePermissionsValue utiliza um valor decimal convertido a partir de um valor binário. O valor binário corresponde às permissões de quarentena do utilizador final disponíveis por uma ordem específica. Para cada permissão, o valor 1 é igual a Verdadeiro e o valor 0 é igual a Falso.

A ordem e os valores necessários para cada permissão individual são descritos na seguinte tabela:

Permissão Valor decimal Valor binário PermissionToViewHeader¹ 128 10000000 PermissionToDownload² 64 01000000 PermissionToAllowSender 32 00100000 PermissionToBlockSender 16 00010000 PermissionToRequestRelease³ 8 00001000 PermissionToRelease³ 4 00000100 PermissionToPreview 2 00000010 PermissionToDelete 1 00000001 ¹ O valor 0 para esta permissão não oculta a ação

Ver cabeçalho da mensagem em quarentena. Se a mensagem estiver visível para um utilizador em quarentena, a ação estará sempre disponível para a mensagem.

Ver cabeçalho da mensagem em quarentena. Se a mensagem estiver visível para um utilizador em quarentena, a ação estará sempre disponível para a mensagem.² Esta permissão não é utilizada (o valor 0 ou 1 não faz nada).

³ Não defina ambos os valores de permissão como 1. Defina um valor como 1 e o outro valor como 0 ou defina ambos os valores como 0.

Para permissões de acesso limitado, os valores necessários são:

Permissão Acesso limitado PermissionToViewHeader 0 PermissionToDownload 0 PermissionToAllowSender 1 PermissionToBlockSender 0 PermissionToRequestRelease 1 PermissionToRelease 0 PermissionToPreview 1 PermissionToDelete 1 Valor binário 00101011 Valor decimal a utilizar 43 Se definir o parâmetro ESNEnabled para o valor

$truequando o valor do parâmetro EndUserQuarantinePermissionsValue for 0 (Sem acesso onde todas as permissões estão desativadas), os destinatários podem ver as respetivas mensagens em quarentena, mas a única ação disponível para as mensagens é Ver cabeçalhos de mensagens.

Ver cabeçalhos de mensagens.

Este exemplo cria uma nova política de quarentena denominada LimitedAccess com notificações de quarentena ativadas que atribui as permissões de acesso limitado, conforme descrito na tabela anterior.

New-QuarantinePolicy -Name LimitedAccess -EndUserQuarantinePermissionsValue 43 -EsnEnabled $true

Para permissões personalizadas, utilize a tabela anterior para obter o valor binário que corresponde às permissões pretendidas. Converta o valor binário num valor decimal e utilize o valor decimal para o parâmetro EndUserQuarantinePermissionsValue .

Dica

Utilize o valor decimal equivalente para EndUserQuarantinePermissionsValue. Não utilize o valor binário não processado.

Para obter informações detalhadas sobre a sintaxe e os parâmetros, veja New-QuarantinePolicy.

Passo 2: atribuir uma política de quarentena às funcionalidades suportadas

Nas funcionalidades de proteção suportadas que colocam mensagens de e-mail em quarentena, a política de quarentena atribuída define o que os utilizadores podem fazer para colocar as mensagens em quarentena e se as notificações de quarentena estão ativadas. As funcionalidades de proteção que colocam as mensagens em quarentena e se suportam políticas de quarentena estão descritas na tabela seguinte:

| Recurso | Políticas de quarentena suportadas? |

|---|---|

| Veredictos em políticas antisspam | |

| Spam (SpamAction) | Sim (SpamQuarantineTag) |

| Spam de alta confiança (HighConfidenceSpamAction) | Sim (HighConfidenceSpamQuarantineTag) |

| Phishing (PhishSpamAction) | Sim (PhishQuarantineTag) |

| Phishing de alta confiança (HighConfidencePhishAction) | Sim (HighConfidencePhishQuarantineTag) |

| Em massa (BulkSpamAction) | Sim (BulkQuarantineTag) |

| Veredictos em políticas anti-phishing | |

| Spoof (AuthenticationFailAction) | Sim (SpoofQuarantineTag) |

| Representação do utilizador (TargetedUserProtectionAction) | Sim (TargetedUserQuarantineTag) |

| Representação de domínio (TargetedDomainProtectionAction) | Sim (TargetedDomainQuarantineTag) |

| Representação de informações de caixa de correio (MailboxIntelligenceProtectionAction) | Sim (MailboxIntelligenceQuarantineTag) |

| Políticas antimalware | Sim (QuarantineTag) |

| Proteção contra Anexos Seguros | |

| Email mensagens com anexos colocados em quarentena como software maligno por políticas de Anexos Seguros (Ativar e Ação) | Sim (QuarantineTag) |

| Ficheiros que são colocados em quarentena como software maligno por Anexos Seguros para o SharePoint, OneDrive e Microsoft Teams | Não |

| Regras de fluxo de correio do Exchange (também conhecidas como regras de transporte) com a ação: "Entregar a mensagem à quarentena alojada" (Quarentena) | Não |

As políticas de quarentena predefinidas utilizadas por cada funcionalidade de proteção são descritas nas tabelas relacionadas em Definições recomendadas para a EOP e segurança Microsoft Defender para Office 365.

As políticas de quarentena predefinidas, os grupos de permissões predefinidos e as permissões estão descritas na secção Apêndice no final deste artigo.

O resto deste passo explica como atribuir políticas de quarentena para veredictos de filtros suportados.

Atribuir políticas de quarentena em políticas suportadas no portal do Microsoft Defender

Observação

Os utilizadores não podem divulgar as suas próprias mensagens que foram colocadas em quarentena como software maligno por políticas antimalware ou Anexos Seguros ou como phishing de alta confiança por políticas antisspam, independentemente da forma como a política de quarentena está configurada. Se a política permitir que os utilizadores divulguem as suas próprias mensagens em quarentena, os utilizadores podem, em vez disso, pedir a libertação do software maligno em quarentena ou mensagens de phishing de alta confiança.

Políticas antispam

No portal de Microsoft Defender em https://security.microsoft.com, aceda a Email & políticas de colaboração>& regras> Políticasde ameaças Antisspam> na secção Políticas. Em alternativa, para aceder diretamente à página Políticas antisspam , utilize https://security.microsoft.com/antispam.

Na página Políticas antisspam , utilize um dos seguintes métodos:

- Selecione uma política antiss spam de entrada existente ao clicar em qualquer parte da linha que não seja a caixa de marcar junto ao nome. Na lista de opções de detalhes da política que é aberta, aceda à secção Ações e, em seguida, selecione Editar ações.

- Selecione

Criar política, selecione Entrada na lista pendente para iniciar o novo assistente de política antiss spam e, em seguida, aceda à página Ações .

Criar política, selecione Entrada na lista pendente para iniciar o novo assistente de política antiss spam e, em seguida, aceda à página Ações .

Na página Ações ou lista de opções, cada veredicto que tenha a ação Mensagem de quarentena selecionada também tem a caixa Selecionar política de quarentena para selecionar uma política de quarentena.

Durante a criação da política anti-spam, se alterar a ação de um veredicto de filtragem de spam para Mensagem de quarentena, a caixa Selecionar política de quarentena está em branco por predefinição. Um valor em branco significa que é utilizada a política de quarentena predefinida para esse veredicto. Quando mais tarde vir ou editar as definições de política antisspessoal, o nome da política de quarentena é apresentado. As políticas de quarentena predefinidas estão listadas na tabela de funcionalidades suportadas.

As instruções completas para criar e modificar políticas antisspam estão descritas em Configurar políticas antisspam na EOP.

Políticas antisspam no PowerShell

Se preferir utilizar o PowerShell para atribuir políticas de quarentena em políticas antisspam, ligue-se ao Exchange Online PowerShell ou Proteção do Exchange Online PowerShell e utilize a seguinte sintaxe:

<New-HostedContentFilterPolicy -Name "<Unique name>" | Set-HostedContentFilterPolicy -Identity "<Policy name>"> [-SpamAction Quarantine] [-SpamQuarantineTag <QuarantineTagName>] [-HighConfidenceSpamAction Quarantine] [-HighConfidenceSpamQuarantineTag <QuarantineTagName>] [-PhishSpamAction Quarantine] [-PhishQuarantineTag <QuarantineTagName>] [-HighConfidencePhishQuarantineTag <QuarantineTagName>] [-BulkSpamAction Quarantine] [-BulkQuarantineTag <QuarantineTagName>] ...

As políticas de quarentena só são importantes quando as mensagens são colocadas em quarentena. O valor predefinido para o parâmetro HighConfidencePhishAction é Quarentena, pelo que não precisa de utilizar esse *Parâmetro de ação quando cria novas políticas de filtro de spam no PowerShell. Por predefinição, todos os outros *Parâmetros de ação nas novas políticas de filtro de spam não estão definidos como valor Quarentena.

Para ver os valores de parâmetros importantes nas políticas antisspam existentes, execute o seguinte comando:

Get-HostedContentFilterPolicy | Format-List Name,SpamAction,SpamQuarantineTag,HighConfidenceSpamAction,HighConfidenceSpamQuarantineTag,PhishSpamAction,PhishQuarantineTag,HighConfidencePhishAction,HighConfidencePhishQuarantineTag,BulkSpamAction,BulkQuarantineTagSe criar uma política anti-spam sem especificar a política de quarentena para o veredicto de filtragem de spam, é utilizada a política de quarentena predefinida para esse veredicto. Para obter informações sobre os valores de ação predefinidos e os valores de ação recomendados para Standard e Estritas, veja Definições de política antisssapessoal da EOP.

Especifique uma política de quarentena diferente para ativar as notificações de quarentena ou alterar as capacidades predefinidas do utilizador final nas mensagens em quarentena para esse veredicto de filtragem de spam específico.

Os utilizadores não podem divulgar as suas próprias mensagens que foram colocadas em quarentena como phishing de alta confiança, independentemente da forma como a política de quarentena está configurada. Se a política permitir que os utilizadores divulguem as suas próprias mensagens em quarentena, os utilizadores podem, em vez disso, pedir a libertação das mensagens de phishing de alta confiança em quarentena.

No PowerShell, uma nova política antisspam no PowerShell requer uma política de filtro de spam com o cmdlet New-HostedContentFilterPolicy (definições) e uma regra de filtro de spam exclusiva com o cmdlet New-HostedContentFilterRule (filtros de destinatário). Para obter instruções, veja Utilizar o PowerShell para criar políticas antisspam.

Este exemplo cria uma nova política de filtro de spam denominada Departamento de Investigação com as seguintes definições:

- A ação para todos os veredictos de filtragem de spam está definida como Quarentena.

- A política de quarentena predefinida denominada AdminOnlyAccessPolicy que atribui Sem permissões de acesso substitui a política de quarentena predefinida utilizada (as mensagens de phishing de alta confiança são colocadas em quarentena por predefinição e a política de quarentena AdminOnlyAccessPolicy é utilizada por predefinição).

New-HostedContentFilterPolicy -Name "Research Department" -SpamAction Quarantine -SpamQuarantineTag AdminOnlyAccessPolicy -HighConfidenceSpamAction Quarantine -HighConfidenceSpamQuarantineTag AdminOnlyAccessPolicy -PhishSpamAction Quarantine -PhishQuarantineTag AdminOnlyAccessPolicy -BulkSpamAction Quarantine -BulkQuarantineTag AdminOnlyAccessPolicy

Para obter mais informações detalhadas de sintaxe e parâmetro, confira New-HostedContentFilterPolicy.

Este exemplo modifica a política de filtro de spam existente denominada Recursos Humanos. A ação para o veredicto de quarentena de spam está definida como Quarentena e a política de quarentena personalizada denominada ContosoNoAccess é atribuída.

Set-HostedContentFilterPolicy -Identity "Human Resources" -SpamAction Quarantine -SpamQuarantineTag ContosoNoAccess

Para obter mais informações detalhadas de sintaxe e parâmetro, confira Set-HostedContentFilterPolicy.

Políticas anti-phishing

A inteligência de spoof está disponível na EOP e Defender para Office 365. A proteção contra representação de utilizadores, a proteção de representação de domínios e a proteção de informações de caixa de correio só estão disponíveis no Defender para Office 365. Para obter mais informações, confira Políticas antiphishing no Microsoft 365.

No portal do Microsoft Defender em https://security.microsoft.com, aceda a Email & políticas de colaboração>& regras>Políticas>de ameaças Anti-phishing na secção Políticas. Em alternativa, para aceder diretamente à página Anti-phishing , utilize https://security.microsoft.com/antiphishing.

Na página Anti-phishing , utilize um dos seguintes métodos:

- Selecione uma política anti-phishing existente ao clicar em qualquer parte da linha que não seja a caixa de marcar junto ao nome. Na lista de opções de detalhes da política que é aberta, selecione a ligação Editar na secção relevante, conforme descrito nos passos seguintes.

- Selecione

Criar para iniciar o novo assistente de política anti-phishing. As páginas relevantes são descritas nos passos seguintes.

Criar para iniciar o novo assistente de política anti-phishing. As páginas relevantes são descritas nos passos seguintes.

No limiar de Phishing & página de proteção ou lista de opções, verifique se as seguintes definições estão ativadas e configuradas conforme necessário:

- Ativado para proteger os utilizadores: especifique os utilizadores.

- Domínios ativados para proteger: selecione Incluir domínios que possuo e/ou Incluir domínios personalizados e especifique os domínios.

- Habilitar inteligência de caixa de correio

- Ativar a inteligência para a proteção contra representação

- Ativar inteligência spoof

Na página Ações ou lista de opções, todos os veredictos que tiverem a ação Colocar em quarentena a mensagem também têm a caixa Aplicar política de quarentena para selecionar uma política de quarentena.

Durante a criação da política anti-phishing, se não selecionar uma política de quarentena, é utilizada a política de quarentena predefinida. Quando mais tarde vir ou editar as definições de política anti-phishing, o nome da política de quarentena é apresentado. As políticas de quarentena predefinidas estão listadas na tabela de funcionalidades suportadas.

Estão disponíveis instruções completas para criar e modificar políticas anti-phishing nos seguintes artigos:

- Configurar políticas anti-phishing em EOP

- Configurar políticas anti-phishing no Microsoft Defender para Office 365

Políticas anti-phishing no PowerShell

Se preferir utilizar o PowerShell para atribuir políticas de quarentena em políticas anti-phishing, ligue-se ao Exchange Online PowerShell ou Proteção do Exchange Online PowerShell e utilize a seguinte sintaxe:

<New-AntiPhishPolicy -Name "<Unique name>" | Set-AntiPhishPolicy -Identity "<Policy name>"> [-EnableSpoofIntelligence $true] [-AuthenticationFailAction Quarantine] [-SpoofQuarantineTag <QuarantineTagName>] [-EnableMailboxIntelligence $true] [-EnableMailboxIntelligenceProtection $true] [-MailboxIntelligenceProtectionAction Quarantine] [-MailboxIntelligenceQuarantineTag <QuarantineTagName>] [-EnableOrganizationDomainsProtection $true] [-EnableTargetedDomainsProtection $true] [-TargetedDomainProtectionAction Quarantine] [-TargetedDomainQuarantineTag <QuarantineTagName>] [-EnableTargetedUserProtection $true] [-TargetedUserProtectionAction Quarantine] [-TargetedUserQuarantineTag <QuarantineTagName>] ...

As políticas de quarentena só são importantes quando as mensagens são colocadas em quarentena. Nas políticas anti-phish, as mensagens são colocadas em quarentena quando o valor do parâmetro Enable* para a funcionalidade é $true e o valor do parâmetro *\Action correspondente é Quarentena. O valor predefinido para os parâmetros EnableMailboxIntelligence e EnableSpoofIntelligence é $true, pelo que não precisa de utilizá-los quando criar novas políticas anti-phish no PowerShell. Por predefinição, nenhum parâmetro *\Action tem o valor Quarentena.

Para ver os valores de parâmetros importantes nas políticas anti-phish existentes, execute o seguinte comando:

Get-AntiPhishPolicy | Format-List EnableSpoofIntelligence,AuthenticationFailAction,SpoofQuarantineTag,EnableTargetedUserProtection,TargetedUserProtectionAction,TargetedUserQuarantineTag,EnableTargetedDomainsProtection,EnableOrganizationDomainsProtection,TargetedDomainProtectionAction,TargetedDomainQuarantineTag,EnableMailboxIntelligence,EnableMailboxIntelligenceProtection,MailboxIntelligenceProtectionAction,MailboxIntelligenceQuarantineTagPara obter informações sobre os valores de ação predefinidos e recomendados para configurações Standard e Estritas, veja Definições de política anti-phishing da EOP e definições de representação em políticas anti-phishing no Microsoft Defender para Office 365.

Se criar uma nova política anti-phishing sem especificar a política de quarentena para a ação anti-phishing, é utilizada a política de quarentena predefinida para essa ação. As políticas de quarentena predefinidas para cada ação anti-phishing são apresentadas nas definições de política anti-phishing da EOP e nas definições de política anti-phishing no Microsoft Defender para Office 365.

Especifique uma política de quarentena diferente apenas se quiser alterar as capacidades predefinidas do utilizador final nas mensagens em quarentena para essa ação anti-phishing específica.

Uma nova política anti-phishing no PowerShell requer uma política anti-phish com o cmdlet New-AntiPhishPolicy (definições) e uma regra anti-phish exclusiva com o cmdlet New-AntiPhishRule (filtros de destinatário). Para obter instruções, consulte os seguintes artigos:

Este exemplo cria uma nova política anti-phish denominada Departamento de Investigação com as seguintes definições:

- A ação para todos os veredictos de filtragem de spam está definida como Quarentena.

- A política de quarentena predefinida denominada AdminOnlyAccessPolicy que atribui Sem permissões de acesso substitui a política de quarentena predefinida utilizada.

New-AntiPhishPolicy -Name "Research Department" -AuthenticationFailAction Quarantine -SpoofQuarantineTag NoAccess -EnableMailboxIntelligenceProtection $true -MailboxIntelligenceProtectionAction Quarantine -MailboxIntelligenceQuarantineTag NoAccess -EnableOrganizationDomainsProtection $true -EnableTargetedDomainsProtection $true -TargetedDomainProtectionAction Quarantine -TargetedDomainQuarantineTag NoAccess -EnableTargetedUserProtection $true -TargetedUserProtectionAction Quarantine -TargetedUserQuarantineTag NoAccess

Para obter informações detalhadas sobre a sintaxe e os parâmetros, veja New-AntiPhishPolicy.

Este exemplo modifica a política anti-phish existente denominada Recursos Humanos. A ação para mensagens detetadas pela representação do utilizador e a representação do domínio está definida como Quarentena e a política de quarentena personalizada denominada ContosoNoAccess é atribuída.

Set-AntiPhishPolicy -Identity "Human Resources" -EnableTargetedDomainsProtection $true -TargetedDomainProtectionAction Quarantine -TargetedDomainQuarantineTag ContosoNoAccess -EnableTargetedUserProtection $true -TargetedUserProtectionAction Quarantine -TargetedUserQuarantineTag ContosoNoAccess

Para obter informações detalhadas sobre sintaxe e parâmetros, veja Set-AntiPhishPolicy.

Políticas antimalware

No portal de Microsoft Defender em https://security.microsoft.com, aceda a Email & políticas de colaboração>& regras>Políticas>de ameaças Antimalware na secção Políticas. Em alternativa, para aceder diretamente à página Antimalware , utilize https://security.microsoft.com/antimalwarev2.

Na página Antimalware , utilize um dos seguintes métodos:

- Selecione uma política antimalware existente ao clicar em qualquer parte da linha que não seja a caixa de marcar junto ao nome. Na lista de opções de detalhes da política que é aberta, aceda à secção Definições de proteção e, em seguida, selecione Editar definições de proteção.

- Selecione

Criar para iniciar o novo assistente de política antimalware e aceder à página Definições de proteção .

Criar para iniciar o novo assistente de política antimalware e aceder à página Definições de proteção .

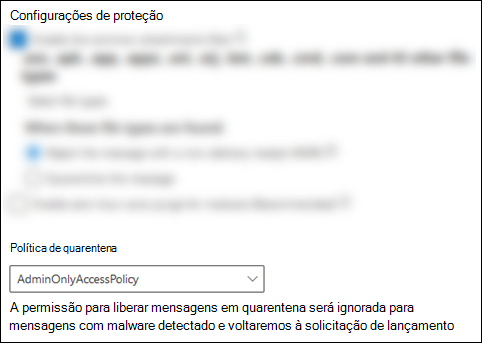

Na página Definições de proteção ou lista de opções, veja ou selecione uma política de quarentena na caixa Política de quarentena .

As notificações de quarentena são desativadas na política denominada AdminOnlyAccessPolicy. Para notificar os destinatários que têm mensagens colocadas em quarentena como software maligno, crie ou utilize uma política de quarentena existente onde as notificações de quarentena estão ativadas. Para obter instruções, veja Criar políticas de quarentena no portal do Microsoft Defender.

Os utilizadores não podem divulgar as suas próprias mensagens que foram colocadas em quarentena como software maligno por políticas antimalware, independentemente da forma como a política de quarentena está configurada. Se a política permitir que os utilizadores divulguem as suas próprias mensagens em quarentena, os utilizadores podem, em vez disso, pedir a libertação das mensagens de software maligno em quarentena.

Estão disponíveis instruções completas para criar e modificar políticas antimalware em Configurar políticas antimalware.

Políticas antimalware no PowerShell

Se preferir utilizar o PowerShell para atribuir políticas de quarentena em políticas antimalware, ligue-se ao Exchange Online PowerShell ou Proteção do Exchange Online PowerShell e utilize a seguinte sintaxe:

<New-AntiMalwarePolicy -Name "<Unique name>" | Set-AntiMalwarePolicy -Identity "<Policy name>"> [-QuarantineTag <QuarantineTagName>]

Quando cria novas políticas antimalware sem utilizar o parâmetro QuarantineTag , é utilizada a política de quarentena predefinida com o nome AdminOnlyAccessPolicy.

Os utilizadores não podem divulgar as suas próprias mensagens que foram colocadas em quarentena como software maligno, independentemente da forma como a política de quarentena está configurada. Se a política permitir que os utilizadores divulguem as suas próprias mensagens em quarentena, os utilizadores podem, em vez disso, pedir a libertação das mensagens de software maligno em quarentena.

Para ver os valores de parâmetros importantes nas políticas anti-phish existentes, execute o seguinte comando:

Get-MalwareFilterPolicy | Format-Table Name,QuarantineTagUma nova política antimalware no PowerShell requer uma política de filtro de software maligno que utilize o cmdlet New-MalwareFilterPolicy (definições) e uma regra de filtro de software maligno exclusiva com o cmdlet New-MalwareFilterRule (filtros de destinatário). Para obter instruções, veja Utilizar Exchange Online PowerShell ou PowerShell de EOP autónomo para configurar políticas antimalware.

Este exemplo cria uma política de filtro de software maligno denominada Departamento de Investigação que utiliza a política de quarentena personalizada denominada ContosoNoAccess que atribui Permissões de acesso Sem acesso às mensagens em quarentena.

New-MalwareFilterPolicy -Name "Research Department" -QuarantineTag ContosoNoAccess

Para obter informações detalhadas sobre a sintaxe e os parâmetros, veja New-MalwareFilterPolicy.

Este exemplo modifica a política de filtro de software maligno existente denominada Recursos Humanos para utilizar a política de quarentena personalizada denominada ContosoNoAccess que atribui Permissões de acesso Sem acesso às mensagens em quarentena.

New-MalwareFilterPolicy -Identity "Human Resources" -QuarantineTag ContosoNoAccess

Para obter informações detalhadas sobre a sintaxe e os parâmetros, veja Set-MalwareFilterPolicy.

Políticas de Anexos Seguros no Defender para Office 365

No portal de Microsoft Defender em https://security.microsoft.com, aceda a Email & políticas de colaboração>& regras>Políticas de ameaças Anexos>Seguros na secção Políticas. Em alternativa, para aceder diretamente à página Anexos Seguros , utilize https://security.microsoft.com/safeattachmentv2.

Na página Anexos Seguros , utilize um dos seguintes métodos:

- Selecione uma política de Anexos Seguros existente ao clicar em qualquer parte da linha que não seja a caixa de marcar junto ao nome. Na lista de opções de detalhes da política que é aberta, selecione a ligação Editar definições na secção Definições .

- Selecione

Criar para iniciar o novo assistente de política de Anexos Seguros e aceder à página Definições .

Criar para iniciar o novo assistente de política de Anexos Seguros e aceder à página Definições .

Na página Definições ou lista de opções, veja ou selecione uma política de quarentena na caixa Política de quarentena .

Os utilizadores não podem divulgar as suas próprias mensagens que foram colocadas em quarentena como software maligno pelas políticas de Anexos Seguros, independentemente da forma como a política de quarentena está configurada. Se a política permitir que os utilizadores divulguem as suas próprias mensagens em quarentena, os utilizadores podem, em vez disso, pedir a libertação das mensagens de software maligno em quarentena.

As instruções completas para criar e modificar políticas de Anexos Seguros estão descritas em Configurar políticas de Anexos Seguros no Microsoft Defender para Office 365.

Políticas de Anexos Seguros no PowerShell

Se preferir utilizar o PowerShell para atribuir políticas de quarentena em políticas de Anexos Seguros, ligue-se ao Exchange Online PowerShell ou Proteção do Exchange Online PowerShell e utilize a seguinte sintaxe:

<New-SafeAttachmentPolicy -Name "<Unique name>" | Set-SafeAttachmentPolicy -Identity "<Policy name>"> -Enable $true -Action <Block | DynamicDelivery> [-QuarantineTag <QuarantineTagName>]

Os valores dos parâmetros Ação Bloquear ou DynamicDelivery podem resultar em mensagens em quarentena (o valor Permitir não coloca as mensagens em quarentena). O valor do parâmetro Ação em significativo apenas quando o valor do parâmetro Ativar é

$true.Quando cria novas políticas de Anexos Seguros sem utilizar o parâmetro QuarantineTag , a política de quarentena predefinida denominada AdminOnlyAccessPolicy é utilizada para deteções de software maligno por Anexos Seguros.

Os utilizadores não podem divulgar as suas próprias mensagens que foram colocadas em quarentena como software maligno, independentemente da forma como a política de quarentena está configurada. Se a política permitir que os utilizadores divulguem as suas próprias mensagens em quarentena, os utilizadores podem, em vez disso, pedir a libertação das mensagens de software maligno em quarentena.

Para ver os valores de parâmetros importantes, execute o seguinte comando:

Get-SafeAttachmentPolicy | Format-List Name,Enable,Action,QuarantineTagUma nova política de Anexos Seguros no PowerShell requer uma política de anexo segura com o cmdlet New-SafeAttachmentPolicy (definições) e uma regra de anexo seguro exclusiva com o cmdlet New-SafeAttachmentRule (filtros de destinatário). Para obter instruções, veja Utilizar Exchange Online PowerShell para configurar políticas de Anexos Seguros.

Este exemplo cria uma política de anexos segura denominada Departamento de Investigação que bloqueia as mensagens detetadas e utiliza a política de quarentena personalizada denominada ContosoNoAccess que atribui permissões sem acesso às mensagens em quarentena.

New-SafeAttachmentPolicy -Name "Research Department" -Enable $true -Action Block -QuarantineTag NoAccess

Para obter informações detalhadas sobre a sintaxe e os parâmetros, veja New-MalwareFilterPolicy.

Este exemplo modifica a política de anexos seguros existente denominada Recursos Humanos para utilizar a política de quarentena personalizada denominada ContosoNoAccess que atribui sem permissões de acesso .

Set-SafeAttachmentPolicy -Identity "Human Resources" -QuarantineTag ContosoNoAccess

Para obter informações detalhadas sobre a sintaxe e os parâmetros, veja Set-MalwareFilterPolicy.

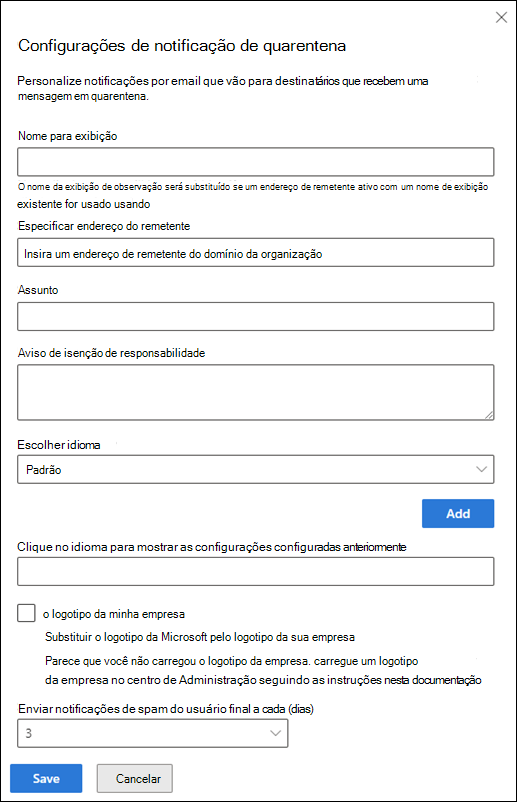

Configurar as definições globais de notificação de quarentena no portal do Microsoft Defender

As definições globais das políticas de quarentena permitem-lhe personalizar as notificações de quarentena que são enviadas aos destinatários das mensagens em quarentena se as notificações de quarentena estiverem ativadas na política de quarentena. Para obter mais informações sobre as notificações de quarentena, veja Notificações de quarentena.

Personalizar notificações de quarentena para idiomas diferentes

O corpo da mensagem das notificações de quarentena já está localizado com base na definição de idioma da caixa de correio baseada na nuvem do destinatário.

Pode utilizar os procedimentos nesta secção para personalizar os valores Nome a apresentar, Assunto e Exclusão de Responsabilidade do Remetente que são utilizados em notificações de quarentena com base na definição de idioma da caixa de correio baseada na nuvem do destinatário:

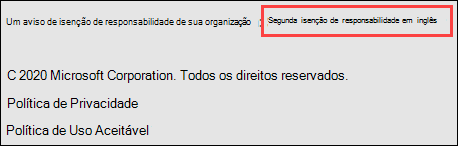

O Nome a apresentar do remetente , conforme mostrado na seguinte captura de ecrã:

O campo Assunto das mensagens de notificação de quarentena.

O texto de Exclusão de Responsabilidade que é adicionado à parte inferior das notificações de quarentena (máx. 200 carateres). O texto localizado, Uma exclusão de responsabilidade da sua organização: é sempre incluído primeiro, seguido do texto que especificar como mostrado na seguinte captura de ecrã:

Dica

As notificações de quarentena não são localizadas para caixas de correio no local.

Uma notificação de quarentena personalizada para um idioma específico só é apresentada aos utilizadores quando o idioma da caixa de correio corresponde ao idioma na notificação de quarentena personalizada.

O valor English_USA aplica-se apenas a clientes em inglês dos E.U.A. O valor English_Great Grã-Bretanha aplica-se a todos os outros clientes ingleses (Grã-Bretanha, Canadá, Austrália, etc.).

Os idiomas norueguês e norueguês (Nynorsk) estão disponíveis. O norueguês (Bokmål) não está disponível.

Para criar notificações de quarentena personalizadas para até três idiomas, siga os seguintes passos:

No portal do Microsoft Defender em https://security.microsoft.com, aceda a Email & políticas de colaboração>& regras>Políticas de ameaças Políticas> dequarentena na secção Regras. Em alternativa, para aceder diretamente à página Políticas de quarentena , utilize https://security.microsoft.com/quarantinePolicies.

Na página Políticas de quarentena , selecione

Definições globais.

Definições globais.Na lista de opções Definições de notificação de quarentena que é aberta, efetue os seguintes passos:

Selecione o idioma na caixa Escolher idioma . O valor predefinido é English_USA.

Embora esta caixa não seja a primeira definição, tem de a configurar primeiro. Se introduzir valores nas caixas Nome a apresentar, Assunto ou Exclusão de Responsabilidade do Remetente antes de selecionar o idioma, esses valores desaparecem.

Depois de selecionar o idioma, introduza os valores para Nome a apresentar do remetente, Assunto e Exclusão de Responsabilidade. Os valores têm de ser exclusivos para cada idioma. Se tentar reutilizar um valor num idioma diferente, receberá um erro quando selecionar Guardar.

Selecione o botão Adicionar junto à caixa Escolher idioma .

Depois de selecionar Adicionar, as definições configuradas para o idioma são apresentadas na caixa Clicar no idioma para mostrar as definições configuradas anteriormente . Para recarregar as definições, clique no nome do idioma. Para remover o idioma, selecione

.

.Repita os passos anteriores para criar um máximo de três notificações de quarentena personalizadas com base no idioma do destinatário.

Quando tiver terminado a lista de opções de Notificações de quarentena , selecione Guardar.

Para obter informações sobre o endereço Especificar remetente

Personalizar todas as notificações de quarentena

Mesmo que não personalize notificações de quarentena para idiomas diferentes, as definições estão disponíveis na lista de opções Notificações de quarentena para personalizar todas as notificações de quarentena. Em alternativa, pode configurar as definições antes, durante ou depois de personalizar as notificações de quarentena para idiomas diferentes (estas definições aplicam-se a todos os idiomas):

Especifique o endereço do remetente: selecione um utilizador existente para o endereço de e-mail do remetente das notificações de quarentena. O remetente predefinido é

quarantine@messaging.microsoft.com.Utilizar o logótipo da minha empresa: selecione esta opção para substituir o logótipo predefinido da Microsoft que é utilizado na parte superior das notificações de quarentena. Antes de efetuar este passo, tem de seguir as instruções em Personalizar o tema do Microsoft 365 para a sua organização carregar o logótipo personalizado.

É apresentado um logótipo personalizado numa notificação de quarentena na seguinte captura de ecrã:

Enviar notificação de spam do utilizador final a cada (dias): selecione a frequência das notificações de quarentena. Pode selecionar Dentro de 4 horas, Diariamente ou Semanalmente.

Dica

Se selecionar a cada quatro horas e uma mensagem for colocada em quarentena logo após a última geração de notificação, o destinatário receberá a notificação de quarentena um pouco mais de quatro horas depois.

Quando terminar na lista de opções Notificações de quarentena, selecione Guardar.

Utilizar o PowerShell para configurar as definições globais de notificação de quarentena

Se preferir utilizar o PowerShell para configurar as definições globais de notificação de quarentena, ligue-se ao Exchange Online PowerShell ou Proteção do Exchange Online PowerShell e utilize a seguinte sintaxe:

Get-QuarantinePolicy -QuarantinePolicyType GlobalQuarantinePolicy | Set-QuarantinePolicy -MultiLanguageSetting ('Language1','Language2','Language3') -MultiLanguageCustomDisclaimer ('Language1 Disclaimer','Language2 Disclaimer','Language3 Disclaimer') -ESNCustomSubject ('Language1 Subject','Language2 Subject','Language3 Subject') -MultiLanguageSenderName ('Language1 Sender Display Name','Language2 Sender Display Name','Language3 Sender Display Name') [-EndUserSpamNotificationCustomFromAddress <InternalUserEmailAddress>] [-OrganizationBrandingEnabled <$true | $false>] [-EndUserSpamNotificationFrequency <04:00:00 | 1.00:00:00 | 7.00:00:00>]

- Pode especificar um máximo de 3 idiomas disponíveis. O valor Predefinido é en-US. O valor inglês é todo o resto (en-GB, en-CA, en-AU, etc.).

- Para cada idioma, tem de especificar valores exclusivos MultiLanguageCustomDisclaimer, ESNCustomSubject e MultiLanguageSenderName .

- Se algum dos valores de texto contiver aspas, terá de escapar à aspa com uma aspa adicional. Por exemplo, altere

d'assistanceparad''assistance.

Este exemplo configura as seguintes definições:

- Notificações de quarentena personalizadas para inglês e espanhol dos EUA.

- O endereço de e-mail do remetente da notificação de quarentena está definido como

michelle@contoso.onmicrosoft.com.

Get-QuarantinePolicy -QuarantinePolicyType GlobalQuarantinePolicy | Set-QuarantinePolicy -MultiLanguageSetting ('Default','Spanish') -MultiLanguageCustomDisclaimer ('For more information, contact the Help Desk.','Para obtener más información, comuníquese con la mesa de ayuda.') -ESNCustomSubject ('You have quarantined messages','Tienes mensajes en cuarentena') -MultiLanguageSenderName ('Contoso administrator','Administradora de contoso') -EndUserSpamNotificationCustomFromAddress michelle@contoso.onmicrosoft.com

Para obter informações detalhadas sobre a sintaxe e os parâmetros, veja Set-QuarantinePolicy.

Ver políticas de quarentena no portal do Microsoft Defender

No portal do Microsoft Defender em https://security.microsoft.com, aceda a Email & políticas de colaboração>& regras>Políticas de ameaças Políticas> dequarentena na secção Regras. Em alternativa, para aceder diretamente à página Políticas de quarentena , utilize https://security.microsoft.com/quarantinePolicies.

A página Políticas de quarentena mostra a lista de políticas por Nome da política e Data/hora da última atualização .

Para ver as definições das políticas de quarentena predefinidas ou personalizadas, selecione a política ao clicar em qualquer parte da linha que não seja a caixa de marcar junto ao nome. Os detalhes estão disponíveis na lista de opções que é aberta.

Para ver as definições globais, selecione Definições globais

Ver políticas de quarentena no PowerShell

Se preferir utilizar o PowerShell para ver as políticas de quarentena, siga um dos seguintes passos:

Para ver uma lista de resumo de todas as políticas predefinidas ou personalizadas, execute o seguinte comando:

Get-QuarantinePolicy | Format-Table NamePara ver as definições das políticas de quarentena predefinidas ou personalizadas, substitua <QuarantinePolicyName> pelo nome da política de quarentena e execute o seguinte comando:

Get-QuarantinePolicy -Identity "<QuarantinePolicyName>"Para ver as definições globais das notificações de quarentena, execute o seguinte comando:

Get-QuarantinePolicy -QuarantinePolicyType GlobalQuarantinePolicy

Para obter mais informações detalhadas de sintaxe e parâmetro, confira Get-HostedContentFilterPolicy.

Modificar políticas de quarentena no portal do Microsoft Defender

Não pode modificar as políticas de quarentena predefinidas denominadas AdminOnlyAccessPolicy, DefaultFullAccessPolicy ou DefaultFullAccessWithNotificationPolicy.

No portal do Microsoft Defender em https://security.microsoft.com, aceda a Email & políticas de colaboração>& regras>Políticas de ameaças Políticas> dequarentena na secção Regras. Em alternativa, para aceder diretamente à página Políticas de quarentena , utilize https://security.microsoft.com/quarantinePolicies.

Na página Políticas de quarentena, selecione a política ao clicar na caixa de marcar junto ao nome.

Selecione a ação

Editar política que é apresentada.

Editar política que é apresentada.

O assistente de políticas é aberto com as definições e os valores da política de quarentena selecionada. Os passos são praticamente os mesmos descritos na secção Criar políticas de quarentena no portal do Microsoft Defender. A diferença main é: não pode mudar o nome de uma política existente.

Modificar políticas de quarentena no PowerShell

Se preferir utilizar o PowerShell para modificar uma política de quarentena personalizada, substitua <QuarantinePolicyName> pelo nome da política de quarentena e utilize a seguinte sintaxe:

Set-QuarantinePolicy -Identity "<QuarantinePolicyName>" [Settings]

As definições disponíveis são as mesmas descritas para criar políticas de quarentena anteriormente neste artigo.

Para obter informações detalhadas sobre a sintaxe e os parâmetros, veja Set-QuarantinePolicy.

Remover políticas de quarentena no portal do Microsoft Defender

Observação

Não remova uma política de quarentena até verificar que não está a ser utilizada. Por exemplo, execute o seguinte comando no PowerShell:

Write-Output -InputObject "Anti-spam policies",("-"*25);Get-HostedContentFilterPolicy | Format-List Name,*QuarantineTag; Write-Output -InputObject "Anti-phishing policies",("-"*25);Get-AntiPhishPolicy | Format-List Name,*QuarantineTag; Write-Output -InputObject "Anti-malware policies",("-"*25);Get-MalwareFilterPolicy | Format-List Name,QuarantineTag; Write-Output -InputObject "Safe Attachments policies",("-"*25);Get-SafeAttachmentPolicy | Format-List Name,QuarantineTagSe a política de quarentena estiver a ser utilizada, substitua a política de quarentena atribuída antes de a remover para evitar a potencial interrupção nas notificações de quarentena.

Não pode remover as políticas de quarentena predefinidas denominadas AdminOnlyAccessPolicy, DefaultFullAccessPolicy ou DefaultFullAccessWithNotificationPolicy.

No portal do Microsoft Defender em https://security.microsoft.com, aceda a Email & políticas de colaboração>& regras>Políticas de ameaças Políticas> dequarentena na secção Regras. Em alternativa, para aceder diretamente à página Políticas de quarentena , utilize https://security.microsoft.com/quarantinePolicies.

Na página Políticas de quarentena, selecione a política ao clicar na caixa de marcar junto ao nome.

Selecione a ação

Eliminar política apresentada.

Eliminar política apresentada.Selecione Remover política na caixa de diálogo de confirmação.

Remover políticas de quarentena no PowerShell

Se preferir utilizar o PowerShell para remover uma política de quarentena personalizada, substitua <QuarantinePolicyName> pelo nome da política de quarentena e execute o seguinte comando:

Remove-QuarantinePolicy -Identity "<QuarantinePolicyName>"

Para obter informações detalhadas sobre a sintaxe e os parâmetros, veja Remove-QuarantinePolicy.

Alertas de sistema para pedidos de versão de quarentena

Por predefinição, a política de alerta predefinida denominada Utilizador pediu para lançar uma mensagem em quarentena gera automaticamente um alerta informativo e envia uma notificação para a Gestão da Organização (administrador global) sempre que um utilizador pedir a libertação de uma mensagem em quarentena:

Os administradores podem personalizar os destinatários das notificações por e-mail ou criar uma política de alerta personalizada para obter mais opções.

Para obter mais informações sobre políticas de alerta, veja Políticas de alerta no portal do Microsoft Defender.

Apêndice

Anatomia de uma política de quarentena

Uma política de quarentena contém permissões combinadas em grupos de permissões predefinidos. Os grupos de permissões predefinidos são:

- Nenhum acesso

- Acesso limitado

- Acesso Total.

Conforme descrito anteriormente, as políticas de quarentena predefinidas impõem capacidades de utilizador históricas em mensagens em quarentena e são automaticamente atribuídas a ações em funcionalidades de proteção suportadas que colocam mensagens em quarentena.

As políticas de quarentena predefinidas são:

- AdminOnlyAccessPolicy

- DefaultFullAccessPolicy

- DefaultFullAccessWithNotificationPolicy

- NotificationEnabledPolicy (em algumas organizações)

As políticas de quarentena também controlam se os utilizadores recebem notificações de quarentena sobre mensagens que foram colocadas em quarentena em vez de serem entregues às mesmas. As notificações de quarentena fazem duas coisas:

- Informe o utilizador de que a mensagem está em quarentena.

- Permitir que os utilizadores vejam e tomem medidas na mensagem em quarentena a partir da notificação de quarentena. As permissões controlam o que o utilizador pode fazer na notificação de quarentena, conforme descrito na secção Detalhes da permissão da política de quarentena .

A relação entre permissões, grupos de permissões e as políticas de quarentena predefinidas está descrita nas seguintes tabelas:

| Permissão | Nenhum acesso | Acesso limitado | Acesso Total. |

|---|---|---|---|

| (PermissionToViewHeader)¹ | ✔ | ✔ | ✔ |

| Permitir remetente (PermissionToAllowSender) | ✔ | ✔ | |

| Bloquear remetente (PermissionToBlockSender) | |||

| Eliminar (PermissionToDelete) | ✔ | ✔ | |

| Pré-visualização (PermissionToPreview)² | ✔ | ✔ | |

| Permitir que os destinatários libertem uma mensagem da quarentena (PermissionToRelease)³ | ✔ | ||

| Permitir que os destinatários peçam que uma mensagem seja libertada da quarentena (PermissionToRequestRelease) | ✔ |

| Política de quarentena predefinida | Grupo de permissões utilizado | Notificações de quarentena ativadas? |

|---|---|---|

| AdminOnlyAccessPolicy | Nenhum acesso | Não |

| DefaultFullAccessPolicy | Acesso Total. | Não |

| DefaultFullAccessWithNotificationPolicy⁴ | Acesso Total. | Sim |

| NotificationEnabledPolicy⁵ | Acesso Total. | Sim |

¹ Esta permissão não está disponível no portal do Defender. Desativar a permissão no PowerShell não afeta a disponibilidade da ação ![]() Ver cabeçalho da mensagem nas mensagens em quarentena. Se a mensagem estiver visível para um utilizador em quarentena, o cabeçalho Ver mensagem estará sempre disponível para a mensagem.

Ver cabeçalho da mensagem nas mensagens em quarentena. Se a mensagem estiver visível para um utilizador em quarentena, o cabeçalho Ver mensagem estará sempre disponível para a mensagem.

² A permissão de Pré-visualização não está relacionada com a ação Rever mensagem disponível nas notificações de quarentena.

³ Permitir que os destinatários divulguem uma mensagem da quarentena não é honrada para mensagens que foram colocadas em quarentena como software maligno por políticas antimalware ou políticas de Anexos Seguros ou como phishing de alta confiança por políticas antisspam.

⁴ Esta política é utilizada em políticas de segurança predefinidas para ativar notificações de quarentena em vez da política denominada DefaultFullAccessPolicy onde as notificações são desativadas.

⁵ A sua organização pode não ter a política denominada NotificationEnabledPolicy, conforme descrito na secção seguinte.

Permissões de acesso total e notificações de quarentena

A política de quarentena predefinida denominada DefaultFullAccessPolicy duplica as permissões históricas para mensagens em quarentena menos prejudiciais, mas as notificações de quarentena não estão ativadas na política de quarentena. Em que DefaultFullAccessPolicy é utilizado por predefinição, está descrito nas tabelas de funcionalidades em Definições recomendadas para eOP e segurança Microsoft Defender para Office 365.

Para conceder às organizações as permissões de DefaultFullAccessPolicy com as notificações de quarentena ativadas, incluímos seletivamente uma política predefinida denominada NotificationEnabledPolicy com base nos seguintes critérios:

A organização existia antes da introdução de políticas de quarentena (julho-agosto de 2021).

and

A definição Ativar notificações de spam do utilizador final foi ativada numa ou mais políticas antisspam. Antes da introdução das políticas de quarentena, esta definição determinou se os utilizadores receberam notificações sobre as mensagens em quarentena.

As organizações mais recentes ou organizações mais antigas que nunca ativaram as notificações de spam do utilizador final não têm a política denominada NotificationEnabledPolicy.

Para conceder aos utilizadores permissões de acesso totale notificações de quarentena, as organizações que não têm a política NotificationEnabledPolicy têm as seguintes opções:

- Utilize a política predefinida denominada DefaultFullAccessWithNotificationPolicy.

- Crie e utilize políticas de quarentena personalizadas com permissões de acesso total e notificações de quarentena ativadas.

Detalhes da permissão da política de quarentena

As secções seguintes descrevem os efeitos de grupos de permissões predefinidos e permissões individuais para utilizadores em mensagens em quarentena e em notificações de quarentena.

Observação

Conforme explicado anteriormente, as notificações de quarentena são ativadas apenas nas políticas predefinidas denominadas DefaultFullAccessWithNotificationPolicy ou (se a sua organização tiver idade suficiente) NotificationEnabledPolicy.

Grupos de permissões predefinidos

As permissões individuais incluídas nos grupos de permissões predefinidos são descritas na secção Anatomia de uma política de quarentena .

Nenhum acesso

O efeito sem permissões de acesso (acesso apenas de administrador) nas capacidades do utilizador depende do estado das notificações de quarentena na política de quarentena:

Notificações de quarentena desativadas:

- Na página Quarentena: as mensagens em quarentena não são visíveis para os utilizadores.

- Em notificações de quarentena: os utilizadores não recebem notificações de quarentena para as mensagens.

Notificações de quarentena ativadas:

-

Na página Quarentena: as mensagens em quarentena são visíveis para os utilizadores, mas a única ação disponível é

Ver cabeçalhos de mensagens.

Ver cabeçalhos de mensagens. - Nas notificações de quarentena: os utilizadores recebem notificações de quarentena, mas a única ação disponível é Rever mensagem.

-

Na página Quarentena: as mensagens em quarentena são visíveis para os utilizadores, mas a única ação disponível é

Acesso limitado

Se a política de quarentena atribuir permissões de acesso limitado , os utilizadores obterão as seguintes capacidades:

Na página Quarentena e nos detalhes da mensagem em quarentena: estão disponíveis as seguintes ações:

-

Lançamento do pedido (a diferença em Permissões de acesso total )

Lançamento do pedido (a diferença em Permissões de acesso total ) -

Eliminar

Eliminar -

Mensagem de pré-visualização

Mensagem de pré-visualização -

Ver cabeçalhos de mensagens

Ver cabeçalhos de mensagens -

Permitir remetente

Permitir remetente

-

Nas notificações de quarentena: estão disponíveis as seguintes ações:

- Rever mensagem

- Lançamento do pedido (a diferença em Permissões de acesso total )

Acesso Total.

Se a política de quarentena atribuir permissões de acesso total (todas as permissões disponíveis), os utilizadores obterão as seguintes capacidades:

Na página Quarentena e nos detalhes da mensagem em quarentena: estão disponíveis as seguintes ações:

-

Versão (a diferença em Permissões de acesso limitado )

Versão (a diferença em Permissões de acesso limitado ) -

Eliminar

Eliminar -

Mensagem de pré-visualização

Mensagem de pré-visualização -

Ver cabeçalhos de mensagens

Ver cabeçalhos de mensagens -

Permitir remetente

Permitir remetente

-

Nas notificações de quarentena: estão disponíveis as seguintes ações:

- Rever mensagem

- Versão (a diferença em Permissões de acesso limitado )

Permissões individuais

Permitir permissão do remetente

A permissão Permitir remetente (PermissionToAllowSender) permite que os utilizadores adicionem o remetente da mensagem à lista de Remetentes Seguros na respetiva caixa de correio.

Se a permissão Permitir remetente estiver ativada:

![]()

-

A opção Permitir remetente está disponível na página Quarentena e nos detalhes da mensagem em quarentena.

A opção Permitir remetente está disponível na página Quarentena e nos detalhes da mensagem em quarentena.

Se a permissão Permitir remetente estiver desativada, os utilizadores não podem permitir que os remetentes entrem em quarentena (a ação não está disponível).

Para obter mais informações sobre a lista de Remetentes Seguros, consulte Adicionar destinatários das minhas mensagens de e-mail à Lista de Remetentes Seguros e Utilizar Exchange Online PowerShell para configurar a coleção de listas seguras numa caixa de correio.

Bloquear permissão do remetente

A permissão Bloquear remetente (PermissionToBlockSender) permite que os utilizadores adicionem o remetente da mensagem à lista de Remetentes Bloqueados na respetiva caixa de correio.

Se a permissão Bloquear remetente estiver ativada:

O remetente de blocos está disponível na página Quarentena e nos detalhes da mensagem em quarentena.

O remetente de blocos está disponível na página Quarentena e nos detalhes da mensagem em quarentena.O remetente bloqueado está disponível em notificações de quarentena.

Para que esta permissão funcione corretamente em notificações de quarentena, os utilizadores têm de estar ativados para o PowerShell remoto. Para obter instruções, veja Ativar ou desativar o acesso ao Exchange Online PowerShell.

Se a permissão Bloquear remetente estiver desativada, os utilizadores não podem bloquear remetentes da quarentena ou em notificações de quarentena (a ação não está disponível).

Para obter mais informações sobre a lista de Remetentes Bloqueados, consulte Bloquear mensagens de alguém e Utilizar Exchange Online PowerShell para configurar a coleção de listas seguras numa caixa de correio.

Dica

A organização ainda pode receber correio do remetente bloqueado. As mensagens do remetente são entregues às pastas de Email de Lixo do utilizador ou para colocar em quarentena, consoante a precedência da política, conforme descrito em Permissões e blocos do utilizador. Para eliminar mensagens do remetente à chegada, utilize regras de fluxo de correio (também conhecidas como regras de transporte) para Bloquear a mensagem.

Permissão de exclusão

A permissão Eliminar (PermissionToDelete) permite que os utilizadores eliminem as suas próprias mensagens da quarentena (mensagens onde são destinatários).

Se a permissão Eliminar estiver ativada:

-

A opção Eliminar está disponível na página Quarentena e nos detalhes da mensagem em quarentena.

A opção Eliminar está disponível na página Quarentena e nos detalhes da mensagem em quarentena. - Nenhum efeito nas notificações de quarentena. Não é possível eliminar uma mensagem em quarentena da notificação de quarentena.

Se a permissão Eliminar estiver desativada, os utilizadores não poderão eliminar as suas próprias mensagens da quarentena (a ação não está disponível).

Dica

Os administradores podem descobrir quem eliminou uma mensagem em quarentena ao procurar no registo de auditoria do administrador. Para obter instruções, consulte Localizar quem eliminou uma mensagem em quarentena. Os administradores podem utilizar o rastreio de mensagens para descobrir o que aconteceu a uma mensagem lançada se o destinatário original não a conseguir encontrar.

Permissão de pré-visualização

A permissão de Pré-visualização (PermissionToPreview) permite que os utilizadores pré-visualizem as respetivas mensagens em quarentena.

Se a permissão Pré-visualização estiver ativada:

-

A mensagem de pré-visualização está disponível na página Quarentena e nos detalhes da mensagem em quarentena.

A mensagem de pré-visualização está disponível na página Quarentena e nos detalhes da mensagem em quarentena. - Nenhum efeito nas notificações de quarentena. Não é possível pré-visualizar uma mensagem em quarentena a partir da notificação de quarentena. A ação Rever mensagem nas notificações de quarentena leva os utilizadores à lista de opções de detalhes da mensagem em quarentena, onde podem pré-visualizar a mensagem.

Se a permissão Pré-visualização estiver desativada, os utilizadores não poderão pré-visualizar as suas próprias mensagens em quarentena (a ação não está disponível).

Permitir que os destinatários libertem uma mensagem da permissão de quarentena

Observação

Conforme explicado anteriormente, esta permissão não é honrada para mensagens que foram colocadas em quarentena como software maligno por antimalware ou políticas de Anexos Seguros ou como phishing de alta confiança por políticas antisspam. Se a política de quarentena der esta permissão aos utilizadores, os utilizadores podem , em vez disso, pedir a libertação do software maligno em quarentena ou mensagens de phishing de alta confiança.

A permissão Permitir que os destinatários libertem uma mensagem da permissão de quarentena (PermissionToRelease) permite que os utilizadores libertem as suas próprias mensagens em quarentena sem a aprovação do administrador.

Se a permissão Permitir que os destinatários libertem uma mensagem da quarentena estiver ativada:

-

A versão está disponível na página Quarentena e nos detalhes da mensagem em quarentena.

A versão está disponível na página Quarentena e nos detalhes da mensagem em quarentena. - A versão está disponível em notificações de quarentena.

Se a permissão Permitir que os destinatários libertem uma mensagem da quarentena estiver desativada, os utilizadores não poderão divulgar as suas próprias mensagens da quarentena ou nas notificações de quarentena (a ação não está disponível).

Permitir que os destinatários peçam que uma mensagem seja libertada da permissão de quarentena

A permissão Permitir que os destinatários peçam que uma mensagem seja libertada da permissão de quarentena (PermissionToRequestRelease) permite que os utilizadores peçam a libertação das mensagens em quarentena. As mensagens só são lançadas depois de um administrador aprovar o pedido.

Se a permissão Permitir que os destinatários peçam a libertação de uma mensagem da quarentena estiver ativada:

-

A versão do pedido está disponível na página Quarentena e nos detalhes da mensagem em quarentena.

A versão do pedido está disponível na página Quarentena e nos detalhes da mensagem em quarentena. - A versão do pedido está disponível em notificações de quarentena.

Se a permissão Permitir que os destinatários peçam que uma mensagem seja libertada da quarentena estiver desativada, os utilizadores não poderão pedir a libertação das suas próprias mensagens da quarentena ou nas notificações de quarentena (a ação não está disponível).