Utilizar a Gestão de Definições de Segurança do Microsoft Defender para Ponto de Extremidade para gerir o Antivírus do Microsoft Defender

Aplica-se a:

- Microsoft Defender XDR

- Plano 2 do Microsoft Defender para Ponto de Extremidade

- Plano 1 do Microsoft Defender para Ponto de Extremidade

Plataformas

- Windows

- Windows Server

- macOS

- Linux

Utilize a Gestão de Definições de Segurança do Microsoft Defender para Ponto de Extremidade para gerir Microsoft Defender políticas de segurança antivírus em dispositivos.

Pré-requisitos:

Reveja os pré-requisitos aqui.

Observação

A página Políticas de Segurança de Ponto Final no portal Microsoft Defender está disponível apenas para utilizadores com a função de Administrador de Segurança atribuída. Qualquer outra função de utilizador, como Leitor de Segurança, não consegue aceder ao portal. Quando um utilizador tem as permissões necessárias para ver políticas no portal Microsoft Defender, os dados são apresentados com base nas permissões Intune. Se o utilizador estiver no âmbito de Intune controlo de acesso baseado em funções, aplica-se à lista de políticas apresentadas no portal do Microsoft Defender. Recomendamos que conceda aos administradores de segurança a Intune função incorporada "Endpoint Security Manager" para alinhar eficazmente o nível de permissões entre Intune e o portal Microsoft Defender.

Como administrador de segurança, pode configurar diferentes definições de política de segurança do Antivírus Microsoft Defender no portal do Microsoft Defender.

Importante

A Microsoft recomenda que você use funções com o menor número de permissões. Isto ajuda a melhorar a segurança da sua organização. O Administrador Global é uma função altamente privilegiada que deve ser limitada a cenários de emergência quando não for possível usar uma função existente.

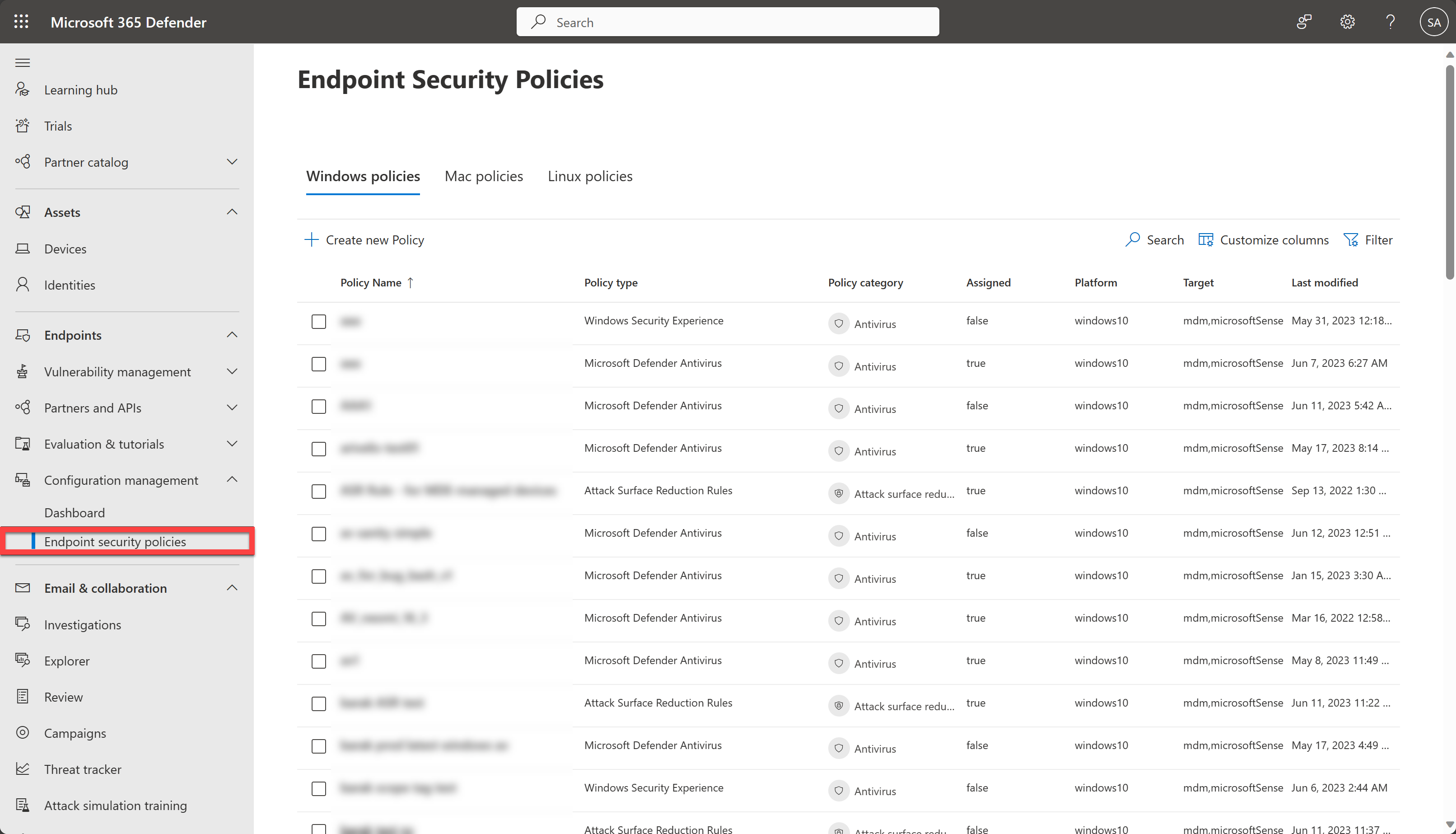

Encontrará políticas de segurança de ponto final em Políticas> de segurança de ponto final degestão> de Configuração de PontosFinais Políticas de segurança de ponto final.

A lista seguinte fornece uma breve descrição de cada tipo de política de segurança de ponto final:

Antivírus – as políticas antivírus ajudam os administradores de segurança a concentrarem-se na gestão do grupo discreto de definições antivírus para dispositivos geridos.

Encriptação de disco – os perfis de encriptação do disco de segurança de ponto final focam-se apenas nas definições relevantes para um método de encriptação incorporado de dispositivos, como o FileVault ou o BitLocker. Este foco facilita a gestão das definições de encriptação de discos por parte dos administradores de segurança sem terem de navegar num anfitrião de definições não relacionadas.

Firewall – utilize a política de Firewall de segurança de ponto final no Intune para configurar uma firewall incorporada de dispositivos para dispositivos que executem o macOS e o Windows 10/11.

Deteção e resposta de pontos finais – quando integrar Microsoft Defender para Ponto de Extremidade com Intune, utilize as políticas de segurança de ponto final para deteção e resposta de pontos finais (EDR) para gerir as definições do EDR e integrar dispositivos no Microsoft Defender para Ponto de Extremidade.

Redução da superfície de ataque – quando Microsoft Defender Antivírus estiver a ser utilizado nos seus dispositivos Windows 10/11, utilize Intune políticas de segurança de ponto final para reduzir a superfície de ataque para gerir essas definições para os seus dispositivos.

Criar uma política de segurança de ponto final

Inicie sessão no portal Microsoft Defender com, pelo menos, uma função de Administrador de Segurança.

Selecione Endpoints> Gestão > deconfiguração Políticasdesegurança de ponto final e, em seguida, selecione Criar nova Política.

Selecione uma plataforma na lista pendente.

Selecione um modelo e, em seguida, selecione Criar política.

Na página Informações Básicas, insira um nome e uma descrição do perfil e clique em Avançar.

Na página Definições , expanda cada grupo de definições e configure as definições que pretende gerir com este perfil.

Quando terminar de definir as configurações, escolha Avançar.

Na página Atribuições , selecione os grupos que recebem este perfil.

Selecione Avançar.

Na página Rever + criar , quando terminar, selecione Guardar. O novo perfil é exibido na lista quando você seleciona o tipo de política para o perfil que você criou.

Observação

Para editar as etiquetas de âmbito, terá de aceder ao centro de administração do Microsoft Intune.

Para editar uma política de segurança de ponto final

Selecione a nova política e, em seguida, selecione Editar.

Selecione Configurações para expandir uma lista das definições de configuração na política. Não pode modificar as definições desta vista, mas pode rever a forma como são configuradas.

Para modificar a política, selecione Editar para cada categoria em que deseja fazer uma alteração:

- Noções básicas

- Configurações

- Atribuições

Depois de efetuar alterações, selecione Guardar para guardar as suas edições. As edições a uma categoria têm de ser guardadas antes de poder introduzir edições em mais categorias.

Verificar as políticas de segurança de pontos finais

Para verificar se criou uma política com êxito, selecione um nome de política na lista de políticas de segurança de ponto final.

Observação

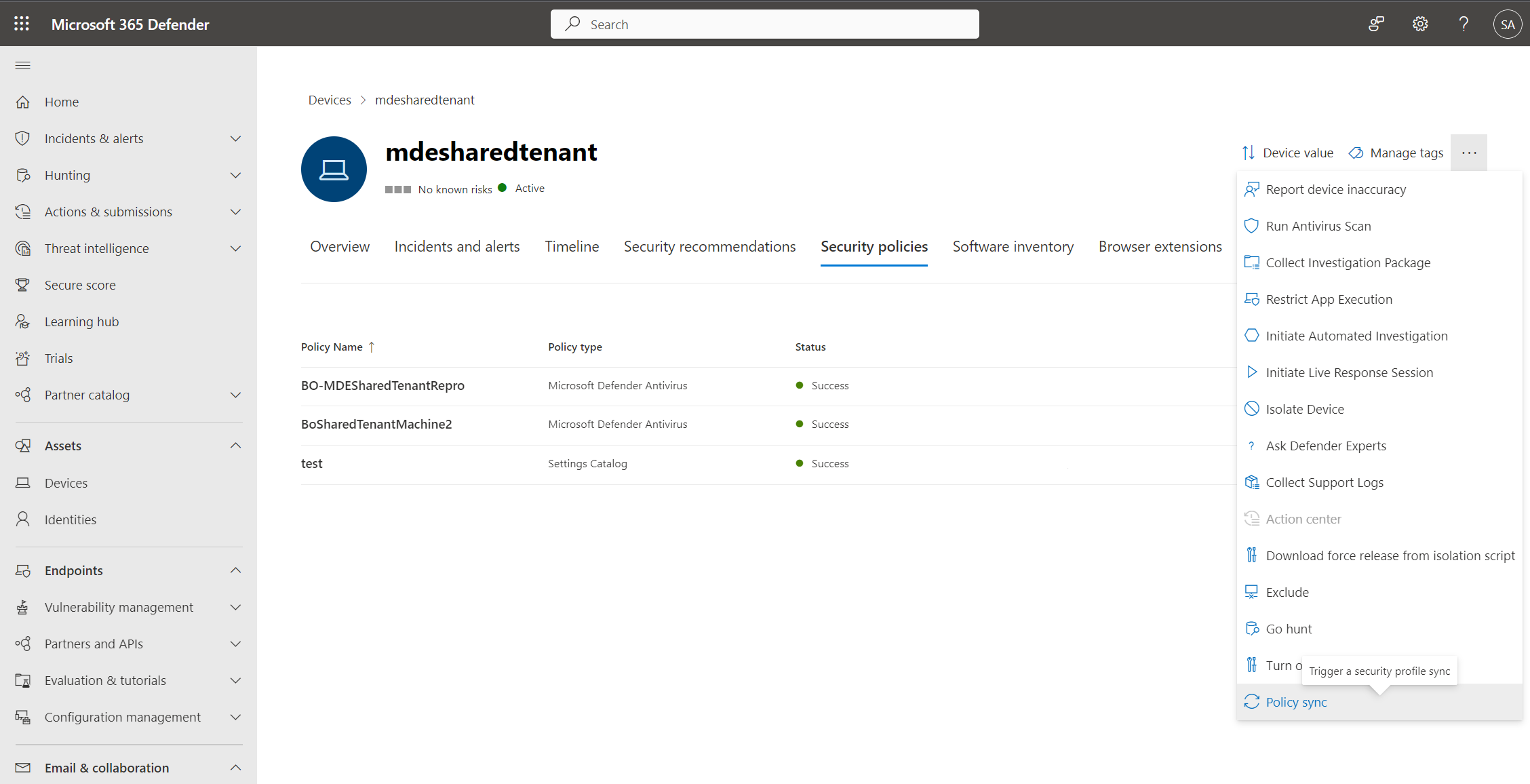

Uma política pode demorar até 90 minutos a chegar a um dispositivo. Para acelerar o processo, para dispositivos Geridos pelo Defender para Ponto Final, pode selecionar Sincronização de políticas no menu de ações para que seja aplicado em aproximadamente 10 minutos.

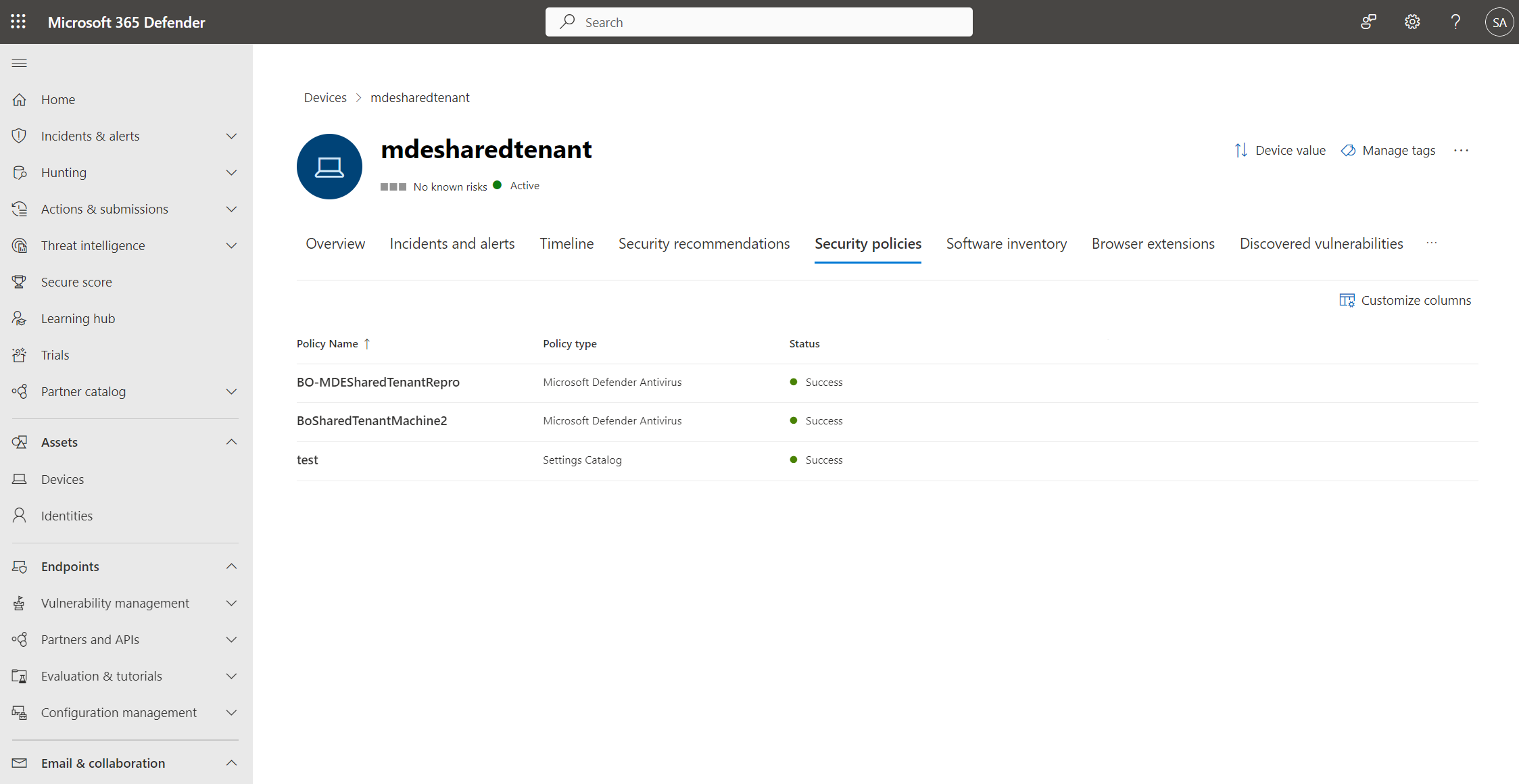

A página de política apresenta detalhes que resumem a status da política. Pode ver a status de uma política, aos dispositivos aos quais é aplicada e aos grupos atribuídos.

Durante uma investigação, também pode ver o separador Políticas de segurança na página do dispositivo para ver a lista de políticas que estão a ser aplicadas a um dispositivo específico. Para obter mais informações, veja Investigar dispositivos.

Políticas antivírus para Windows e Windows Server

Proteção em tempo real (Proteção always-on, análise em tempo real):

| Descrição | Configurações |

|---|---|

| Permitir Monitorização em tempo real | Permitido |

| Direção da Análise em Tempo Real | Monitorizar todos os ficheiros (bidirecional) |

| Permitir Monitorização de Comportamento | Permitido |

| Permitir Proteção de Acesso | Permitido |

| Proteção contra PUA | Proteção contra PUA ativada |

Para saber mais, confira:

- Tecnologias avançadas no centro do Antivírus Microsoft Defender

- Ativar e configurar a proteção always-on do Antivírus do Microsoft Defender

- Monitorização de comportamento no Antivírus do Microsoft Defender

- Detectar e bloquear aplicativos potencialmente indesejados

- Funcionalidades de proteção da cloud:

| Descrição | Configuração |

|---|---|

| Permitir Proteção da Cloud | Permitido |

| Nível de bloco de nuvem | Alto |

| Tempo limite alargado da cloud | Configurado, 50 |

| Submeter Consentimento de Exemplos | Enviar todos os exemplos automaticamente |

Standard atualizações de informações de segurança podem demorar horas a preparar e a fornecer; o nosso serviço de proteção fornecido pela cloud fornece esta proteção em segundos. Para obter mais informações, veja Use next-gen technologies in Microsoft Defender Antivirus through cloud-delivered protection (Utilizar tecnologias de próxima geração no Antivírus do Microsoft Defender através da proteção fornecida pela cloud).

Análises:

| Descrição | Configuração |

|---|---|

| Permitir Análise de Email | Permitido |

| Permitir a análise de todos os ficheiros e anexos transferidos | Permitido |

| Permitir Análise de Scripts | Permitido |

| Permitir Análise de Arquivo | Permitido |

| Permitir Análise de Ficheiros de Rede | Permitido |

| Permitir Análise Completa da Unidade Amovível | Permitido |

| Permitir Análise Completa em Unidades de Rede Mapeadas | Não Permitido |

| Profundidade Máxima do Arquivo | Não configurado |

| Tamanho Máximo de Arquivo | Não configurado |

Para obter mais informações, veja Configure Microsoft Defender Antivirus scan options (Configurar opções de análise do Antivírus do Microsoft Defender).

Atualizações das Informações de Segurança:

| Descrição | Configuração |

|---|---|

| Intervalo de Atualização da Assinatura | Configurado, 4 |

| Ordem de Contingência da Atualização de Assinatura | InternalDefinitionUpdateServer |

| MicrosoftUpdateServer | MMPC |

| Origens de Partilhas de Ficheiros de Atualização de Assinatura | Não configurado |

| Atualizações de Ligação Com Tráfego Limitado | Não permitido (predefinição) |

| Canal Atualizações de Informações de Segurança | Não configurado |

Observação

Em que: "InternalDefinitionUpdateServer" é WSUS com Microsoft Defender atualizações antivírus permitidas. "MicrosoftUpdateServer" é o Microsoft Update (anteriormente Windows Update). 'MMPC' é Microsoft Defender centro de inteligência de segurança (WDSI anteriormente Centro de Proteção contra Malware da Microsoft) https://www.microsoft.com/en-us/wdsi/definitions.

Para saber mais, confira:

- atualizações de produtos e informações de segurança do Antivírus do Microsoft Defender

- Atualizar canais para atualizações de informações de segurança

Atualizações do motor:

| Descrição | Configuração |

|---|---|

| Engine Atualizações Channel | Não configurado |

Para obter mais informações, veja Gerir o processo de implementação gradual para Microsoft Defender atualizações.

Atualizações da plataforma:

| Descrição | Configuração |

|---|---|

| Canal de Atualizações da Plataforma | Não configurado |

Para obter mais informações, veja Gerir o processo de implementação gradual para Microsoft Defender atualizações.

Análise agendada e Análise a Pedido:

Definições gerais para Análise agendada e análise a Pedido

| Descrição | Configuração |

|---|---|

| Verificar a existência de assinaturas antes de executar a análise | Desativado (Predefinição) |

| Randomize Schedule Task Times | Não configurado |

| Tempo de Aleatoriedade do Scheduler | As tarefas agendadas não serão aleatórias |

| Fator de Carga média da CPU | Não Configurado (Predefinição, 50) |

| Ativar Prioridade de CPU Baixa | Desativado (Predefinição) |

| Desativar a Análise Completa de Recuperação | Ativado (Predefinição) |

| Desativar a Análise Rápida de Recuperação | Ativado (Predefinição) |

Análise Rápida Diária

| Descrição | Configuração |

|---|---|

| Agendar Tempo de Análise Rápida | 720 |

Observação

Neste exemplo, uma análise rápida é executada diariamente nos clientes Windows às 12:00. (720). Neste exemplo, utilizamos a hora de almoço, uma vez que muitos dispositivos estão desativados fora do horário de expediente (por exemplo, portáteis).

Análise Rápida Semanal ou Análise Completa

| Descrição | Configuração |

|---|---|

| Parâmetro de Análise | Análise rápida (Predefinição) |

| Agendar Dia da Análise | Clientes Windows: quarta-feira Windows Servers: Sábado |

| Agendar Tempo de Análise | Clientes Windows: 1020 Windows Servers: 60 |

Observação

Neste exemplo, é executada uma análise rápida para clientes Windows às 17:00 de quarta-feira. (1020). E para Windows Servers, no sábado às 13:00. (60)

Para saber mais, confira:

- Configurar verificações rápidas ou completas do Microsoft Defender Antivírus agendadas

- Microsoft Defender Considerações e melhores práticas de análise completas do Antivírus do Microsoft Defender

Ação predefinida da gravidade da ameaça:

| Descrição | Configuração |

|---|---|

| Ação de remediação para ameaças de gravidade elevada | Quarentena |

| Ação de remediação para ameaças graves | Quarentena |

| Ação de remediação para ameaças de baixa gravidade | Quarentena |

| Ação de remediação para ameaças de gravidade moderada | Quarentena |

| Descrição | Configuração |

|---|---|

| Dias para reter software maligno limpo | Configurado, 60 |

| Permitir Acesso à IU do Utilizador | Permitido. Permitir que os utilizadores acedam à IU. |

Para obter mais informações, veja Configure remediation for Microsoft Defender Antivirus detections (Configurar a remediação para deteções de antivírus do Microsoft Defender).

Exclusões de antivírus:

Comportamento de intercalação de administrador local:

Desative as definições av do administrador local, tais como exclusões, e defina as políticas do Microsoft Defender para Ponto de Extremidade Gestão de Definições de Segurança, conforme descrito na seguinte tabela:

| Descrição | Configuração |

|---|---|

| Desativar Intercalação de Administração Local | Desativar Intercalação de Administração Local |

| Descrição | Configuração |

|---|---|

| Extensões Excluídas | Adicione conforme necessário para contornar falsos positivos (FPs) e/ou resolver problemas de utilizações elevadas da cpu no MsMpEng.exe |

| Caminhos Excluídos | Adicione conforme necessário para contornar falsos positivos (FPs) e/ou resolver problemas de utilizações elevadas da cpu no MsMpEng.exe |

| Processos Excluídos | Adicione conforme necessário para contornar falsos positivos (FPs) e/ou resolver problemas de utilizações elevadas da cpu no MsMpEng.exe |

Para saber mais, confira:

- Impedir ou permitir que os utilizadores modifiquem localmente Microsoft Defender definições de política antivírus

- Configurar exclusões personalizadas para o Antivírus do Microsoft Defender

serviço Microsoft Defender Core:

| Descrição | Configuração |

|---|---|

| Desativar a Integração do ECS do Serviço Principal | O serviço principal do Defender utiliza o Serviço de Experimentação e Configuração (ECS) para fornecer rapidamente correções críticas e específicas da organização. |

| Desativar a Telemetria do Serviço Core | O serviço de núcleo do Defender utiliza a arquitetura OneDsCollector para recolher rapidamente telemetria. |

Para obter mais informações, veja Descrição geral do serviço Microsoft Defender Core.

Proteção de Rede:

| Descrição | Configuração |

|---|---|

| Ativar a Proteção de Rede | Ativado (modo de bloco) |

| Permitir Nível Inferior da Proteção de Rede | A proteção de rede está ativada ao nível inferior. |

| Permitir o Processamento de Datagramas no Servidor Win | O processamento de datagramas no Windows Server está ativado. |

| Desativar o DNS através da análise de TCP | O DNS através da análise de TCP está ativado. |

| Desativar a análise HTTP | A análise http está ativada. |

| Desativar a análise SSH | A análise SSH está ativada. |

| Desativar a análise do TLS | A análise TLS está ativada. |

| Ativar o DNS Sinkhole | O DNS Sinkhole está ativado. |

Para obter mais informações, veja Utilizar a proteção de rede para ajudar a impedir ligações a sites maliciosos ou suspeitos.

- Quando terminar de definir as configurações, escolha Avançar.

- No separador Atribuições , selecione Grupo de Dispositivos ou Grupo de Utilizadores , Todos os dispositivos ou Todos os Utilizadores.

- Selecione Avançar.

- No separador Rever + criar , reveja as definições de política e, em seguida, selecione Guardar.

Regras de Redução da Superfície de Ataque

Para ativar as regras de Redução da Superfície de Ataque (ASR) com as políticas de segurança de ponto final, execute os seguintes passos:

Inicie sessão no Microsoft Defender XDR.

Aceda a Endpoints Gestão > de configuração Políticas > de segurança de ponto final Políticas > do > Windows Criar nova política.

Selecione Windows 10, Windows 11 e Windows Server na lista pendente Selecionar Plataforma.

Selecione Regras de Redução da Superfície de Ataque na lista pendente Selecionar Modelo .

Selecione Criar política.

Na página Noções básicas , introduza um nome e uma descrição para o perfil; em seguida, selecione Seguinte.

Na página Definições de configuração , expanda os grupos de definições e configure as definições que pretende gerir com este perfil.

Defina as políticas com base nas seguintes definições recomendadas:

Descrição Configuração Bloquear conteúdo executável do cliente de e-mail e do webmail Bloquear Impedir o Adobe Reader de criar processos subordinados Bloquear Bloquear a execução de scripts potencialmente ocultados Bloquear Bloquear o abuso de controladores assinados vulneráveis explorados (Dispositivo) Bloquear Bloquear chamadas à API Win32 a partir de macros do Office Bloquear Bloquear a execução de ficheiros executáveis, a menos que cumpram um critério de prevalência, idade ou lista fidedigna Bloquear Bloquear a criação de processos subordinados na aplicação de comunicação do Office Bloquear Bloquear a criação de processos subordinados em todas as aplicações do Office Bloquear [PRÉ-VISUALIZAÇÃO] Bloquear a utilização de ferramentas de sistema copiadas ou representadas Bloquear Bloquear o JavaScript ou o VBScript de iniciar conteúdo executável transferido Bloquear Bloquear o roubo de credenciais do subsistema da autoridade de segurança local do Windows Bloquear Bloquear a criação da shell Web para Servidores Bloquear Impedir que as aplicações do Office criem conteúdos executáveis Bloquear Bloquear processos não fidedignos e não assinados executados a partir de USB Bloquear Bloquear a injeção de código nas aplicações do Office noutros processos Bloquear Bloquear a persistência através da subscrição de eventos WMI Bloquear Utilizar proteção avançada contra ransomware Bloquear Bloquear criações de processos com origem nos comandos PSExec e WMI Bloquear (se tiver Configuration Manager (anteriormente SCCM) ou outras ferramentas de gestão que utilizem a WMI, poderá ter de definir esta opção como Auditoria em vez de Bloquear) [PRÉ-VISUALIZAÇÃO] Bloquear o reinício da máquina no Modo de Segurança Bloquear Ativar o Acesso Controlado a Pastas Habilitado

Dica

Qualquer uma das regras pode bloquear o comportamento que considerar aceitável na sua organização. Nestes casos, adicione as exclusões por regra denominadas "Exclusões Apenas de Redução da Superfície de Ataque". Além disso, altere a regra de Ativado para Auditoria para impedir blocos indesejados.

Para obter mais informações, veja Descrição geral da implementação de regras de redução da superfície de ataque.

- Selecione Avançar.

- No separador Atribuições , selecione Grupo de Dispositivos ou Grupo de Utilizadores , Todos os dispositivos ou Todos os Utilizadores.

- Selecione Avançar.

- No separador Rever + criar , reveja as definições de política e, em seguida, selecione Guardar.

Ativar a Proteção contra Adulteração

Inicie sessão no Microsoft Defender XDR.

Aceda a Endpoints Gestão > de configuração Políticas > de segurança de ponto final Políticas > do > Windows Criar nova política.

Selecione Windows 10, Windows 11 e Windows Server na lista pendente Selecionar Plataforma.

Selecione Experiência de Segurança na lista pendente Selecionar Modelo .

Selecione Criar política. É apresentada a página Criar uma nova política .

Na página Informações básicas , introduza um nome e uma descrição para o perfil nos campos Nome e Descrição , respetivamente.

Selecione Avançar.

Na página Definições de configuração , expanda os grupos de definições.

A partir destes grupos, selecione as definições que pretende gerir com este perfil.

Defina as políticas para os grupos de definições escolhidos ao configurá-las conforme descrito na tabela seguinte:

Descrição Configuração TamperProtection (Dispositivo) Ativado

Para obter mais informações, veja Proteger as definições de segurança com proteção contra adulteração.

Verificar a conectividade de rede do Cloud Protection

É importante marcar que a conectividade de rede do Cloud Protection esteja a funcionar durante os testes de penetração.

CMD (Executar como administrador)

cd "C:\Program Files\Windows Defender"

MpCmdRun.exe -ValidateMapsConnection

Para obter mais informações, veja Utilizar a ferramenta cmdline para validar a proteção fornecida pela cloud.

Verificar a versão de atualização da plataforma

A versão mais recente do canal de produção (GA) "Atualização da Plataforma" está disponível no Catálogo Microsoft Update.

Para marcar a versão "Atualização da Plataforma" que instalou, execute o seguinte comando no PowerShell com os privilégios de um administrador:

Get-MPComputerStatus | Format-Table AMProductVersion

Verificar a versão da Atualização de Informações de Segurança

A versão mais recente da "Atualização de Informações de Segurança" está disponível em Atualizações de informações de segurança mais recentes para Microsoft Defender Antivírus e outros antimalware da Microsoft - Inteligência de Segurança da Microsoft.

Para marcar a versão de "Atualização de Informações de Segurança" que instalou, execute o seguinte comando no PowerShell com os privilégios de um administrador:

Get-MPComputerStatus | Format-Table AntivirusSignatureVersion

Verificar a versão da Atualização do Motor

A versão mais recente da "atualização do motor" de análise está disponível em Atualizações de informações de segurança mais recentes para Microsoft Defender Antivírus e outros antimalware da Microsoft - Inteligência de Segurança da Microsoft.

Para marcar a versão de "Atualização do Motor" que instalou, execute o seguinte comando no PowerShell com os privilégios de um administrador:

Get-MPComputerStatus | Format-Table AMEngineVersion

Se descobrir que as suas definições não estão a entrar em vigor, poderá ter um conflito. Para obter informações sobre como resolve conflitos, veja Resolver problemas das definições do Antivírus do Microsoft Defender.

Para submissões de Falsos Negativos (FNs)

Para obter informações sobre como fazer submissões de Falsos Negativos (FNs), veja:

- Submeta ficheiros no Microsoft Defender para Ponto de Extremidade se tiver o Microsoft XDR, Microsoft Defender para Ponto de Extremidade P2/P1 ou Microsoft Defender para Empresas.

- Submeta ficheiros para análise se tiver Microsoft Defender Antivírus.