Orientações avançadas de implementação para Microsoft Defender para Ponto de Extremidade no Linux

Dica

Estamos entusiasmados por partilhar essa Microsoft Defender para Ponto de Extremidade no Linux agora expande o suporte para servidores Linux baseados em ARM64 em pré-visualização! Para obter mais informações, veja Microsoft Defender para Ponto de Extremidade no Linux para dispositivos baseados em ARM64 (pré-visualização).

Este artigo fornece orientações de implementação avançadas para Microsoft Defender para Ponto de Extremidade no Linux. Obtém um breve resumo dos passos de implementação, fica a saber mais sobre os requisitos de sistema e, em seguida, é guiado através dos passos de implementação reais. Também irá aprender a verificar se o dispositivo foi corretamente integrado.

Para obter informações sobre Microsoft Defender para Ponto de Extremidade capacidades, veja Capacidades de Microsoft Defender para Ponto de Extremidade avançadas.

Para saber mais sobre outras formas de implementar Microsoft Defender para Ponto de Extremidade no Linux, veja:

- Implantação manual

- Implantação baseada no Puppet

- Implantação baseada no Ansible

- Implantar o Defender para Ponto de Extremidade no Linux com Chef

- Microsoft Defender para Ponto de Extremidade no Linux para dispositivos baseados em ARM64 (pré-visualização)

Resumo da implementação

Saiba mais sobre as orientações gerais sobre uma Microsoft Defender para Ponto de Extremidade típica sobre a implementação do Linux. A aplicabilidade de alguns passos é determinada pelos requisitos do seu ambiente linux. Alguns dos passos são opcionais e não são específicos do Defender para Endpoint; no entanto, considere efetuar todos os passos para obter os melhores resultados.

(Opcional) Verifique se existem erros do sistema de ficheiros "fsck" (semelhantes a chkdsk).

(Opcional) Atualizar controladores do subsistema de armazenamento.

(Opcional) Atualize os controladores nic.

Confirme que os requisitos de sistema e as recomendações de recursos são cumpridos.

Adicione a sua solução existente à lista de exclusão do Antivírus Microsoft Defender.

Configure Microsoft Defender para Ponto de Extremidade nas definições antimalware do Linux.

Utilize o Ansible, Puppet ou Chef para gerir Microsoft Defender para Ponto de Extremidade no Linux.

Resolver problemas de instalação do Microsoft Defender para Ponto de Extremidade no Linux.

Verifique a comunicação com Microsoft Defender para Ponto de Extremidade back-end.

Verifique se consegue obter "Plataforma Atualizações" (atualizações do agente).

Resolver problemas de utilização elevada da CPU por ISVs, aplicações linux ou scripts.

1. Preparar o ambiente de rede

Adicione os URLs Microsoft Defender para Ponto de Extremidade e/ou endereços IP à lista de permitidos e impeça que o tráfego seja inspecionado.

Conectividade de rede de Microsoft Defender para Ponto de Extremidade

Utilize os seguintes passos para marcar a conectividade de rede do Microsoft Defender para Ponto de Extremidade:

Veja Permitir destinos para o tráfego Microsoft Defender para Ponto de Extremidade.

Se os servidores Linux estiverem protegidos por um proxy, defina as definições de proxy. Para obter mais informações, veja Configurar definições de proxy.

Verifique se o tráfego não está a ser inspecionado pela inspeção SSL (inspeção TLS). Este é o problema mais comum relacionado com a rede ao configurar Microsoft Defender Ponto Final. Veja Verificar se a inspeção SSL não está a ser efetuada no tráfego de rede.

Observação

- O tráfego do Defender para Ponto Final NÃO deve ser inspecionado pela inspeção SSL (inspeção TLS). Isto aplica-se a todos os sistemas operativos suportados (Windows, Linux e Mac).

- Para permitir a conectividade ao conjunto consolidado de URLs ou endereços IP, certifique-se de que os dispositivos estão a executar as versões de componentes mais recentes. Veja Inclusão de dispositivos com conectividade simplificada para Microsoft Defender para Ponto de Extremidade para obter mais informações.

Para obter mais informações, veja Resolver problemas de conectividade da cloud.

Passo 1: Permitir destinos para o tráfego Microsoft Defender para Ponto de Extremidade

Veja Configurar o ambiente de rede para garantir a conectividade com o serviço Defender para Endpoint para encontrar os destinos relevantes que precisam de estar acessíveis para dispositivos dentro do seu ambiente de rede

Configure a Firewall/Proxy/Rede para permitir os URLs e/ou endereços IP relevantes.

Passo 2: Configurar as definições de proxy

Se os servidores Linux estiverem protegidos por um proxy, utilize a seguinte documentação de orientação de definições.

A tabela seguinte lista as definições de proxy suportadas:

| Com suporte | Sem suporte |

|---|---|

| Proxy transparente | Configuração automática do proxy (PAC, um tipo de proxy autenticado) |

| Configuração de proxy estático manual | Protocolo de deteção automática de proxy Web (WPAD, um tipo de proxy autenticado) |

- Conexões de rede

- Perfil de configuração completo

- Configuração de proxy estático

- Resolver problemas de conectividade no cenário de proxy estático

Passo 3: verificar se a inspeção SSL não está a ser efetuada no tráfego de rede

Para evitar ataques man-in-the-middle, todo o tráfego alojado do Microsoft Azure utiliza afixação de certificados. Como resultado, as inspeções SSL dos principais sistemas de firewall não são permitidas. Tem de ignorar a inspeção SSL para Microsoft Defender para Ponto de Extremidade URLs. Para obter mais informações sobre o processo de afixação de certificados, veja Enterprise-certificate-pinning.

Solucionar problemas de conectividade de nuvem

Para obter mais informações, veja Resolver problemas de conectividade da cloud para Microsoft Defender para Ponto de Extremidade no Linux.

2. Capturar dados de desempenho do ponto final

Capture dados de desempenho dos pontos finais que têm o Defender para Endpoint instalado. Estes dados incluem a disponibilidade de espaço em disco em todas as partições montadas, a utilização da memória, a lista de processos e a utilização da CPU (agregação em todos os núcleos).

3. (Opcional) Verifique se existem erros do sistema de ficheiros "fsck" (semelhante a chkdsk)

Qualquer sistema de ficheiros pode ficar danificado, por isso, antes de instalar qualquer novo software, seria bom instalá-lo num sistema de ficheiros em bom estado de funcionamento.

4. (Opcional) Atualizar controladores do subsistema de armazenamento

Um controlador ou firmware mais recente num subsistema de armazenamento pode ajudar no desempenho e/ou fiabilidade.

5. (Opcional) Atualizar controladores nic

Um controlador/firmware mais recente num software de agrupamento NICs ou NIC pode ajudar no desempenho e/ou fiabilidade.

6. Confirme que os requisitos de sistema e as recomendações de recursos foram cumpridos

A secção seguinte fornece informações sobre as versões e recomendações suportadas do Linux para recursos.

Para obter uma lista detalhada das distribuições do Linux suportadas, veja Requisitos de sistema.

| Recurso | Recomendação |

|---|---|

| Espaço em disco | Mínimo: 2 GB NOTA: poderá ser necessário mais espaço em disco se os diagnóstico da cloud estiverem ativados para coleções de falhas. |

| RAM | 1 GB 4 GB é preferencial |

| CPU | Se o sistema Linux estiver a executar apenas um vcpu, recomendamos que seja aumentado para dois vcpus São preferíveis quatro núcleos |

| Versão do SO | Controlador de filtro de kernel | Comments |

|---|---|---|

| RHEL 7.x, RHEL 8.x e RHEL 9.x | Sem controlador de filtro de kernel, a opção fanotify kernel tem de estar ativada |

semelhante ao Gestor de Filtros (fltmgr, acessível através do fltmc.exe) no Windows |

7. Adicione a solução existente à lista de exclusão do Antivírus Microsoft Defender

Este passo do processo de configuração envolve adicionar o Defender para Endpoint à lista de exclusão da solução de proteção de pontos finais existente e quaisquer outros produtos de segurança que a sua organização esteja a utilizar. Pode escolher entre vários métodos para adicionar as exclusões ao Antivírus Microsoft Defender.

Dica

Para obter ajuda para configurar exclusões, veja a documentação do fornecedor de soluções.

A sua capacidade de executar Microsoft Defender para Ponto de Extremidade no Linux juntamente com um produto antimalware que não seja da Microsoft depende dos detalhes de implementação desse produto. Se o outro produto antimalware utilizar

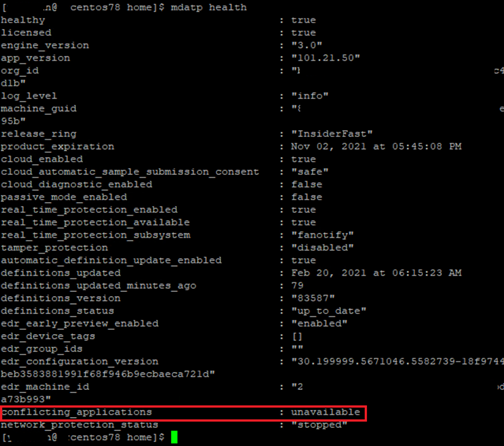

fanotify, tem de ser desinstalado para eliminar os efeitos colaterais de desempenho e estabilidade resultantes da execução de dois agentes em conflito.Para marcar se existir um antimalware que não seja da Microsoft em execução

fanotify, pode executarmdatp health, marcar os resultados:

Em "conflicting_applications", se vir um resultado diferente de "indisponível", desinstale o antimalware não Microsoft.

Se não desinstalar o produto antimalware não Microsoft, poderá deparar-se com comportamentos inesperados, como problemas de desempenho, problemas de estabilidade, como sistemas suspensos ou pânicos no kernel.

Para identificar o Microsoft Defender para Ponto de Extremidade em processos e caminhos do Linux que devem ser excluídos no produto antimalware não Microsoft, execute

systemctl status -l mdatp.Exclua os seguintes processos do produto antimalware não Microsoft:

wdavdaemon

crashpad_handler

mdatp_audis_plugin

telemetryd_v2Exclua os seguintes caminhos do produto antimalware não Microsoft:

/opt/microsoft/mdatp/

/var/opt/microsoft/mdatp/

/etc/opt/microsoft/mdatp/

8. Tenha em atenção os seguintes pontos sobre exclusões

Quando adiciona exclusões a Microsoft Defender análises de Antivírus, deve adicionar exclusões de caminhos e processos.

Observação

- As exclusões de antivírus aplicam-se ao motor antivírus.

- Os indicadores permitem/bloqueiam aplicar-se ao motor antivírus.

Tenha em atenção os seguintes pontos:

- As exclusões de caminho excluem ficheiros específicos e o acesso a esses ficheiros.

- As exclusões de processos excluem o que um processo toca, mas não excluem o próprio processo.

- Liste as exclusões do processo com o caminho completo e não apenas pelo nome. (O método só de nome é menos seguro.)

- Se listar cada executável como uma exclusão de caminho e uma exclusão de processo, o processo e o que quer que toque são excluídos.

Dica

Reveja "Erros comuns a evitar ao definir exclusões", especificamente Localizações de pastas e Processa as secções para Plataformas Linux e macOS.

9. Criar grupos de dispositivos

Configure os grupos de dispositivos, coleções de dispositivos e unidades organizacionais Grupos de dispositivos, coleções de dispositivos e unidades organizacionais que permitem à sua equipa de segurança gerir e atribuir políticas de segurança de forma eficiente e eficaz. A tabela seguinte descreve cada um destes grupos e como configurá-los. A sua organização pode não utilizar os três tipos de coleção.

| Tipo de coleção | O que fazer |

|---|---|

|

Os grupos de dispositivos (anteriormente denominados grupos de máquinas) permitem à sua equipa de operações de segurança configurar capacidades de segurança, como a investigação e a remediação automatizadas. Os grupos de dispositivos também são úteis para atribuir acesso a esses dispositivos para que a sua equipa de operações de segurança possa realizar ações de remediação, se necessário. Os grupos de dispositivos são criados enquanto o ataque foi detetado e parado, os alertas, como um "alerta de acesso inicial", foram acionados e apresentados no portal do Microsoft Defender. |

1. Aceda ao portal Microsoft Defender (https://security.microsoft.com). 2. No painel de navegação à esquerda, selecione Definições>Pontos Finais>PermissõesGrupos de dispositivos>. 3. Selecione + Adicionar grupo de dispositivos. 4. Especifique um nome e uma descrição para o grupo de dispositivos. 5. Na lista nível de Automatização , selecione uma opção. (Recomendamos Completo – remediar ameaças automaticamente.) Para saber mais sobre os vários níveis de automatização, veja Como as ameaças são remediadas. 6. Especifique as condições de uma regra correspondente para determinar que dispositivos pertencem ao grupo de dispositivos. Por exemplo, pode escolher um domínio, versões do SO ou até mesmo utilizar etiquetas de dispositivo. 7. No separador Acesso de utilizador , especifique as funções que devem ter acesso aos dispositivos incluídos no grupo de dispositivos. 8. Selecione Concluído. |

|

As coleções de dispositivos permitem à sua equipa de operações de segurança gerir aplicações, implementar definições de conformidade ou instalar atualizações de software nos dispositivos da sua organização. As coleções de dispositivos são criadas com Configuration Manager. |

Siga os passos em Criar uma coleção. |

|

As unidades organizacionais permitem-lhe agrupar logicamente objetos como contas de utilizador, contas de serviço ou contas de computador. Em seguida, pode atribuir administradores a unidades organizacionais específicas e aplicar a política de grupo para impor as definições de configuração direcionadas. As unidades organizacionais são definidas no Microsoft Entra Domain Services. |

Siga os passos em Criar uma Unidade Organizacional num domínio gerido Microsoft Entra Domain Services. |

10. Configurar Microsoft Defender para Ponto de Extremidade nas definições antimalware do Linux

Antes de começar:

Se já estiver a utilizar um produto antimalware não Microsoft para os seus servidores Linux, considere que poderá ter de copiar as exclusões existentes para Microsoft Defender para Ponto de Extremidade no Linux.

Se não estiver a utilizar um produto antimalware que não seja da Microsoft para os seus servidores Linux, obtenha uma lista de todas as suas aplicações Linux e marcar site de fornecedores para exclusões.

Se estiver a executar um produto antimalware que não seja da Microsoft, adicione os processos/caminhos à lista de exclusão antivírus do Microsoft Defender para Ponto de Extremidade. Para obter mais informações, marcar a documentação antimalware que não seja da Microsoft ou contacte o suporte.

Se estiver a testar num computador, pode utilizar uma linha de comandos para configurar as exclusões:

Se estiver a testar em vários computadores, utilize o seguinte

mdatp_managed.jsonficheiro. Se for proveniente do Windows, tal como uma "política de grupo" para o Defender para Endpoint no Linux.Pode considerar modificar o ficheiro com base nas suas necessidades:

{ "antivirusEngine":{ "enforcementLevel":"real_time", "scanAfterDefinitionUpdate":true, "scanArchives":true, "maximumOnDemandScanThreads":1, "exclusionsMergePolicy":"merge", "exclusions":[ { "$type":"excludedPath", "isDirectory":false, "path":"/var/log/system.log" }, { "$type":"excludedPath", "isDirectory":true, "path":"/home" }, { "$type":"excludedFileExtension", "extension":"pdf" }, { "$type":"excludedFileName", "name":"cat" } ], "allowedThreats":[ "<EXAMPLE DO NOT USE>EICAR-Test-File (not a virus)" ], "disallowedThreatActions":[ "allow", "restore" ], "threatTypeSettingsMergePolicy":"merge", "threatTypeSettings":[ { "key":"potentially_unwanted_application", "value":"block" }, { "key":"archive_bomb", "value":"audit" } ] }, "cloudService":{ "enabled":true, "diagnosticLevel":"optional", "automaticSampleSubmissionConsent":"safe", "automaticDefinitionUpdateEnabled":true "proxy": "<EXAMPLE DO NOT USE> http://proxy.server:port/" } }Recomendações:

{ "antivirusEngine":{ "enforcementLevel":"real_time", "scanAfterDefinitionUpdate":true, "scanArchives":true, "maximumOnDemandScanThreads":1, "exclusionsMergePolicy":"merge", "exclusions":[ { "$type":"excludedPath", "isDirectory":false, "path":"/var/log/system.log" }, { "$type":"excludedPath", "isDirectory":true, "path":"/proc" }, { "$type":"excludedPath", "isDirectory":true, "path":"/sys" }, { "$type":"excludedPath", "isDirectory":true, "path":"/dev" }, { "$type":"excludedFileExtension", "extension":"" }, { "$type":"excludedFileName", "name":"" } ], "allowedThreats":[ "" ], "disallowedThreatActions":[ "allow", "restore" ], "threatTypeSettingsMergePolicy":"merge", "threatTypeSettings":[ { "key":"potentially_unwanted_application", "value":"block" }, { "key":"archive_bomb", "value":"audit" } ] }, "cloudService":{ "enabled":true, "diagnosticLevel":"optional", "automaticSampleSubmissionConsent":"safe", "automaticDefinitionUpdateEnabled":true "proxy": "<EXAMPLE DO NOT USE> http://proxy.server:port/" } }

Observação

No Linux (e macOS), suportamos caminhos onde começa com um caráter universal.

A tabela seguinte descreve as definições recomendadas como parte do mdatp_managed.json ficheiro:

| Configurações | Comments |

|---|---|

exclusionsMergePolicy a ser definido como admin_only |

Impede que o administrador local possa adicionar as exclusões locais (através do bash (a linha de comandos)). |

disallowedThreatActions a ser definido como allow and restore |

Impede que o administrador local consiga restaurar um item em quarentena (através do bash (a linha de comandos)). |

threatTypeSettingsMergePolicy a ser definido como admin_only |

Impede que o administrador local possa adicionar Falsos Positivos ou Verdadeiros Positivos que são benignos aos tipos de ameaça (através de bash (a linha de comandos)). |

- Guarde a definição como

mdatp_managed.jsonficheiro. - Copie a definição para este caminho

/etc/opt/microsoft/mdatp/managed/. Para obter mais informações, consulte Definir preferências para Microsoft Defender para Ponto de Extremidade no Linux. - Adicione os seus processos e caminhos antimalware não Microsoft à lista de exclusão do passo anterior.

- Verifique se adicionou as exclusões atuais da sua solução antimalware não Microsoft ao passo anterior.

As aplicações que Microsoft Defender para Ponto de Extremidade podem ter impacto

Cargas de trabalho de E/S elevadas, como Postgres, OracleDB, Jira e Jenkins, podem exigir outras exclusões, consoante a quantidade de atividade que está a ser processada (e monitorizada pelo Defender para Endpoint). É melhor seguir as orientações dos fornecedores de aplicações que não sejam da Microsoft para as respetivas exclusões se ocorrer degradação do desempenho após instalar o Defender para Endpoint. Tenha também em atenção os Erros de Exclusão Comuns do Antivírus Microsoft Defender.

Se ocorrer degradação do desempenho, veja os seguintes recursos:

- Resolver problemas de desempenho de Microsoft Defender para Ponto de Extremidade no Linux.

- Resolver problemas de desempenho auditado com Microsoft Defender para Ponto de Extremidade no Linux.

11. Transfira o pacote de inclusão Microsoft Defender para Ponto de Extremidade no Linux

Para obter mais informações, veja Transferir o pacote de inclusão a partir do portal do Microsoft Defender.

Observação

Esta transferência regista Microsoft Defender para Ponto de Extremidade no Linux para enviar os dados para a sua instância Microsoft Defender para Ponto de Extremidade.

Depois de transferir este pacote, pode seguir as instruções de instalação manual ou utilizar uma plataforma de gestão do Linux para implementar e gerir o Defender para Endpoint no Linux.

12. Exemplos do Ansible, Puppet e Chef para gerir Microsoft Defender para Ponto de Extremidade no Linux

O Defender para Endpoint no Linux foi concebido para permitir que quase todas as soluções de gestão implementem e giram facilmente as definições do Defender para Endpoint no Linux. Algumas plataformas de gestão comuns do Linux são Ansible, Puppet e Chef. Os documentos seguintes contêm exemplos sobre como configurar estas plataformas de gestão para implementar e configurar o Defender para Endpoint no Linux.

Implementar Microsoft Defender para Ponto de Extremidade no Linux com o Puppet

Implementar Microsoft Defender para Ponto de Extremidade no Linux com o Ansible

Implementar Microsoft Defender para Ponto de Extremidade no Linux com o Chef

Observação

Os reinícios NÃO são necessários após instalar ou atualizar Microsoft Defender para Ponto de Extremidade no Linux, exceto quando estiver a executar o auditD no modo imutável.

Entregar a definição cronjob de análises agendadas

Agende uma análise antivírus com o Anacron no Microsoft Defender para Ponto de Extremidade no Linux. Para obter mais informações, veja Schedule an antivirus scan using Anacron in Microsoft Defender para Ponto de Extremidade on Linux (Agendar uma análise antivírus com o Anacron no Microsoft Defender para Ponto de Extremidade no Linux).

Atualizar Microsoft Defender para Ponto de Extremidade nas definições de cronjob do agente Linux

Agende uma atualização do Microsoft Defender para Ponto de Extremidade no Linux. Para obter mais informações, consulte Agendar uma atualização do Microsoft Defender para Ponto de Extremidade no Linux.

13. Resolver problemas de instalação do Microsoft Defender para Ponto de Extremidade no Linux

Saiba como resolver problemas que possam ocorrer durante a instalação em Resolver problemas de instalação do Microsoft Defender para Ponto de Extremidade no Linux.

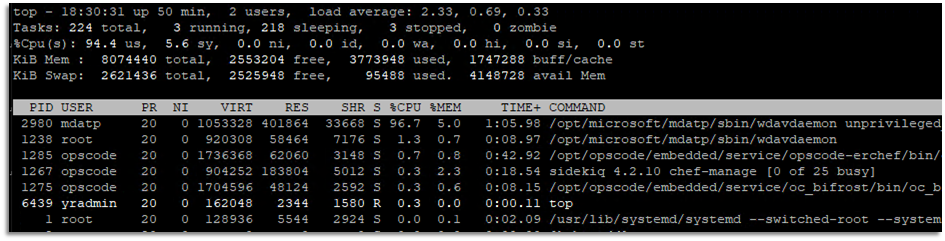

14. Verificar as estatísticas de utilização de recursos

Verifique as estatísticas de desempenho e compare com a utilização do predeployment em comparação com a pós-implementação.

15. Verificar a comunicação com Microsoft Defender para Ponto de Extremidade back-end

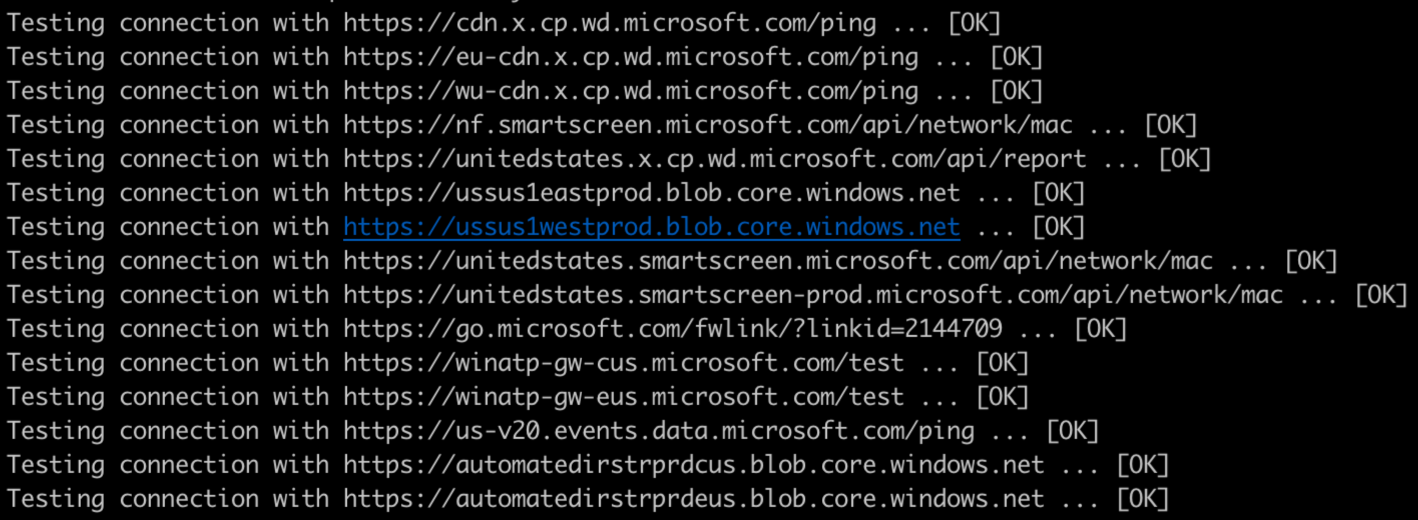

Para verificar a Microsoft Defender para Ponto de Extremidade na comunicação do Linux com a cloud com as definições de rede atuais, execute o seguinte teste de conectividade a partir da linha de comandos:

mdatp connectivity test

A imagem seguinte apresenta o resultado esperado do teste:

Para obter mais informações, veja Validação de conectividade.

16. Investigar problemas de estado de funcionamento do agente

Investigue problemas de estado de funcionamento do agente com base nos valores devolvidos quando executa o mdatp health comando . Para obter mais informações, veja Investigar problemas de estado de funcionamento do agente.

17. Verifique se consegue obter atualizações da plataforma (atualizações do agente)

Para verificar Microsoft Defender para Ponto de Extremidade nas atualizações da plataforma Linux, execute a seguinte linha de comandos:

sudo yum update mdatp

ou

apt-get update mdatp

consoante o gestor de pacotes.

Para obter mais informações, veja Estado de funcionamento do dispositivo e Microsoft Defender relatório de estado de funcionamento antimalware.

Para encontrar a versão mais recente do Canal Broad, visite Novidades no Microsoft Defender para Ponto de Extremidade no Linux.

Como atualizar Microsoft Defender para Ponto de Extremidade no Linux

A Microsoft publica regularmente atualizações de software para melhorar o desempenho, a segurança e fornecer novas funcionalidades. Para atualizar Microsoft Defender para Ponto de Extremidade no Linux. Para obter mais informações, veja Implementar atualizações para Microsoft Defender para Ponto de Extremidade no Linux.

Observação

Se tiver o Redhat's Satellite (semelhante ao WSUS no Windows), pode obter os pacotes atualizados a partir do mesmo.

Dica

Automatize a atualização do agente com base num agendamento mensal (Recomendado) através de uma tarefa Cron. Para obter mais informações, consulte Agendar uma atualização do Microsoft Defender para Ponto de Extremidade no Linux.

Pontos finais não Windows

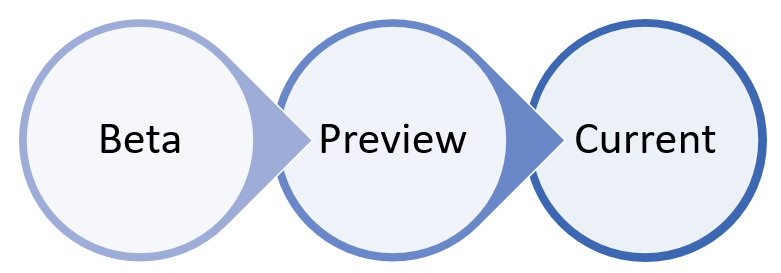

Com o macOS e Linux, pode utilizar alguns sistemas e executar no canal Beta.

Observação

Idealmente, deve incluir um de cada tipo de sistema Linux que está a executar no canal de Pré-visualização para que possa encontrar problemas de compatibilidade, desempenho e fiabilidade antes de a compilação entrar no canal Atual.

A escolha do canal determina o tipo e a frequência das atualizações que são oferecidas ao seu dispositivo. Os dispositivos em Beta são os primeiros a receber atualizações e novas funcionalidades, seguidos posteriormente por Pré-visualização e, por último, por Current.

Para pré-visualizar novas funcionalidades e fornecer comentários antecipados, recomenda-se que configure alguns dispositivos na sua empresa para utilizar o Beta ou a Pré-visualização.

Aviso

Mudar o canal após a instalação inicial requer que o produto seja reinstalado. Para mudar o canal de produto: desinstale o pacote existente, volte a configurar o dispositivo para utilizar o novo canal e siga os passos neste documento para instalar o pacote a partir da nova localização.

18. Verifique se consegue obter atualizações de informações de segurança (atualizações de assinaturas/definições)

Para verificar Microsoft Defender para Ponto de Extremidade em assinaturas/atualizações de definições do Linux, execute a seguinte linha de comandos:

mdatp definitions update

Para obter mais informações, veja New device health reporting for Microsoft Defender antimalware (Novos relatórios de estado de funcionamento do dispositivo para Microsoft Defender antimalware).

19. Deteções de teste

Para garantir que o dispositivo está corretamente integrado e comunicado ao serviço, execute o seguinte teste de deteção:

Abra uma janela do Terminal e execute o seguinte comando para executar um teste de deteção de antimalware:

curl -o /tmp/eicar.com.txt https://secure.eicar.org/eicar.com.txtPode executar testes de deteção adicionais em ficheiros zip com um dos seguintes comandos:

curl -o /tmp/eicar_com.zip https://secure.eicar.org/eicar_com.zip curl -o /tmp/eicarcom2.zip https://secure.eicar.org/eicarcom2.zipObservação

Se as deteções não aparecerem, poderá ter definido "allowedThreats" para permitir nas preferências através do Ansible ou do Puppet.

Deteções de deteção e resposta de pontos finais (EDR), veja Experiência Microsoft Defender para Ponto de Extremidade através de ataques simulados. Se a deteção não aparecer, é possível que estejamos a perder eventos ou alertas no portal. Para obter mais informações, veja Resolver problemas de eventos ou alertas em falta para Microsoft Defender para Ponto de Extremidade no Linux.

Para obter mais informações sobre submissões unificadas no Microsoft Defender XDR e a capacidade de submeter Falsos Positivos e Falsos Negativos através do portal, veja Submissões unificadas no Microsoft Defender XDR agora Disponível Em Geral! - Microsoft Tech Community.

20. Resolver problemas de eventos ou alertas em falta para Microsoft Defender para Ponto de Extremidade no Linux

Para obter mais informações, veja Resolver problemas de alertas ou eventos em falta para Microsoft Defender para Ponto de Extremidade no Linux.

21. Resolver problemas de utilização elevada da CPU por ISVs, aplicações linux ou scripts

Se observar que os ISVs de terceiros, as aplicações Linux desenvolvidas internamente ou os scripts têm uma utilização elevada da CPU, siga os seguintes passos para investigar a causa.

- Identifique o thread ou o processo que está a causar o sintoma.

- Aplique mais passos de diagnóstico com base no processo identificado para resolver o problema.

Passo 1: Identificar o Microsoft Defender para Ponto de Extremidade no thread do Linux que causa o sintoma

Utilize as seguintes sintaxes para ajudar a identificar o processo que está a causar a sobrecarga da CPU:

Para obter Microsoft Defender para Ponto de Extremidade ID do processo que está a causar o problema, execute:

sudo top -cPara obter mais detalhes sobre Microsoft Defender para Ponto de Extremidade processo, execute:

sudo ps ax --no-headings -T -o user,pid,thcount,%cpu,sched,%mem,vsz,rss,tname,stat,start_time,time,ucmd,command |sort -nrk 3|grep mdatpPara identificar o ID de thread Microsoft Defender para Ponto de Extremidade específico que está a causar a utilização mais elevada da CPU no processo, execute:

sudo ps -T -p <PID> >> Thread_with_highest_cpu_usage.log

A tabela seguinte lista os processos que podem causar uma utilização elevada da CPU:

| Nome do processo | Componente utilizado | MDPE motor utilizado |

|---|---|---|

| wdavdaemon | FANotify | Antivírus & EDR |

| wdavdaemon sem privilégios | Motor antivírus | |

| wdavdaemon edr | Motor EDR | |

| mdatp_audisp_plugin | audit framework (auditado) | Ingestão de registos de auditoria |

Passo 2: aplicar mais passos de diagnóstico com base no processo identificado

Agora que identificou o processo que está a causar a utilização elevada da CPU, utilize a documentação de orientação de diagnóstico correspondente na secção seguinte.

Por exemplo, no passo anterior, wdavdaemon unprivileged foi identificado como o processo que estava a causar uma utilização elevada da CPU. Com base no resultado, pode aplicar a documentação de orientação para marcar o processo sem privilégios do wdavdaemon.

Utilize a tabela seguinte para resolver problemas de utilização elevada da CPU:

| Nome do processo | Componente utilizado | Microsoft Defender para Ponto de Extremidade motor utilizado | Etapas |

|---|---|---|---|

| wdavdaemon | FANotify | Antivírus & EDR | - Transfira e execute Microsoft Defender para Ponto de Extremidade Client Analyzer. Para obter mais informações, veja Executar o analisador de cliente no macOS ou Linux. - Recolha dados de diagnóstico com a ferramenta Analisador de cliente. - Abra um caso de suporte CSS com a Microsoft. Para obter mais informações, veja Caso de suporte de segurança CSS. |

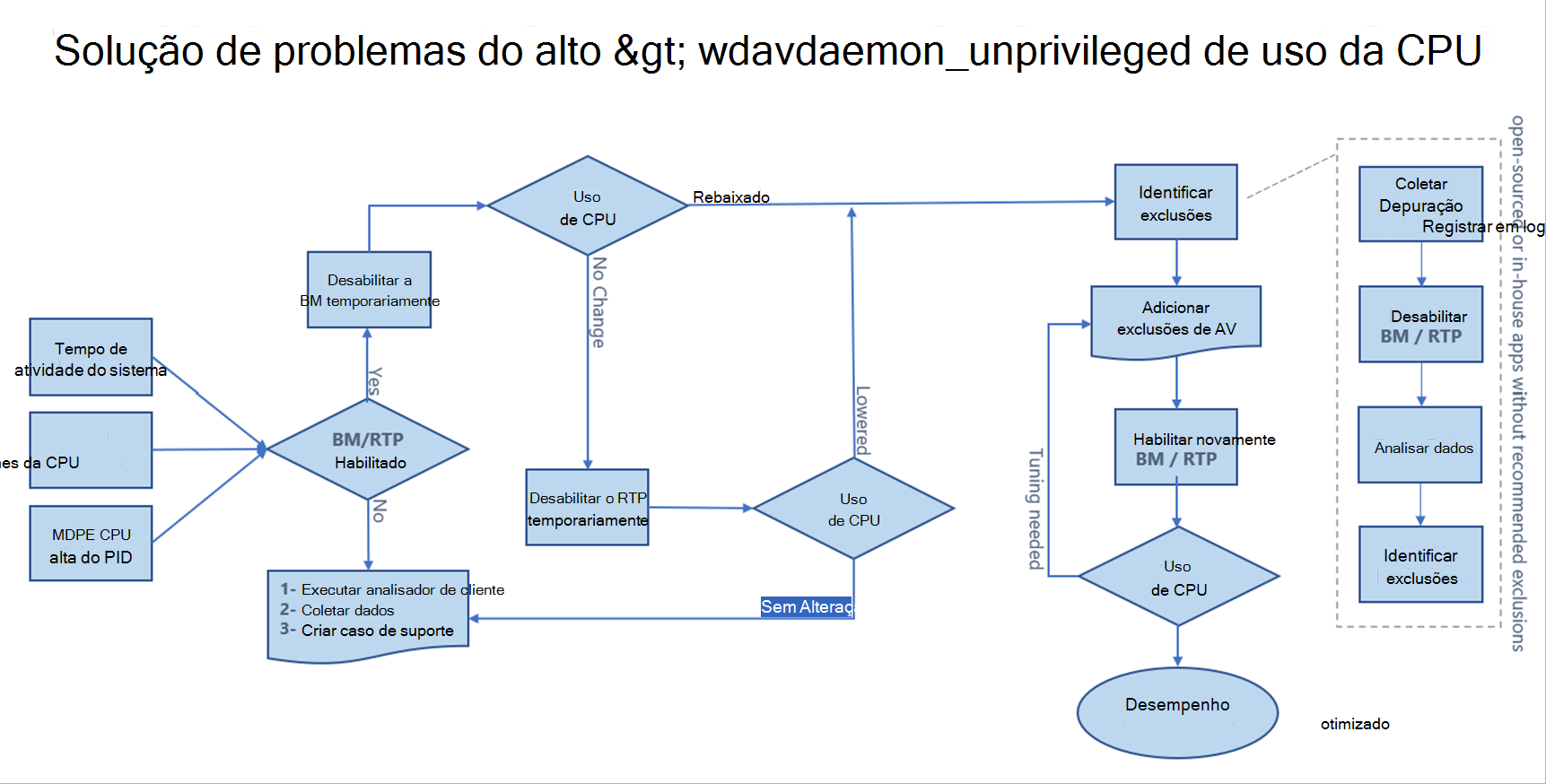

| wdavdaemon sem privilégios | N/D | Motor antivírus | O diagrama seguinte mostra o fluxo de trabalho e os passos necessários para adicionar exclusões de Antivírus.

Documentação de orientação para a resolução de problemas gerais - Se tiver aplicações/scripts internos ou uma aplicação/script legítimo de terceiros a ser sinalizado, os investigadores de segurança da Microsoft analisam ficheiros suspeitos para determinar se são ameaças, aplicações indesejadas ou ficheiros normais. Submeta ficheiros que considere serem software maligno ou ficheiros que acredita terem sido classificados incorretamente como software maligno através da experiência de submissões unificadas (para obter mais informações, consulte Experiência de submissões unificadas) ou Submissões de ficheiros. - Veja Resolver problemas de desempenho de Microsoft Defender para Ponto de Extremidade no Linux. - Transfira e execute Microsoft Defender para Ponto de Extremidade Client Analyzer. Para obter mais informações, veja Executar o analisador de cliente no macOS ou Linux. - Recolha dados de diagnóstico com a ferramenta Analisador de cliente. - Abra um caso de suporte CSS com a Microsoft. Para obter mais informações, veja Caso de suporte de segurança CSS. |

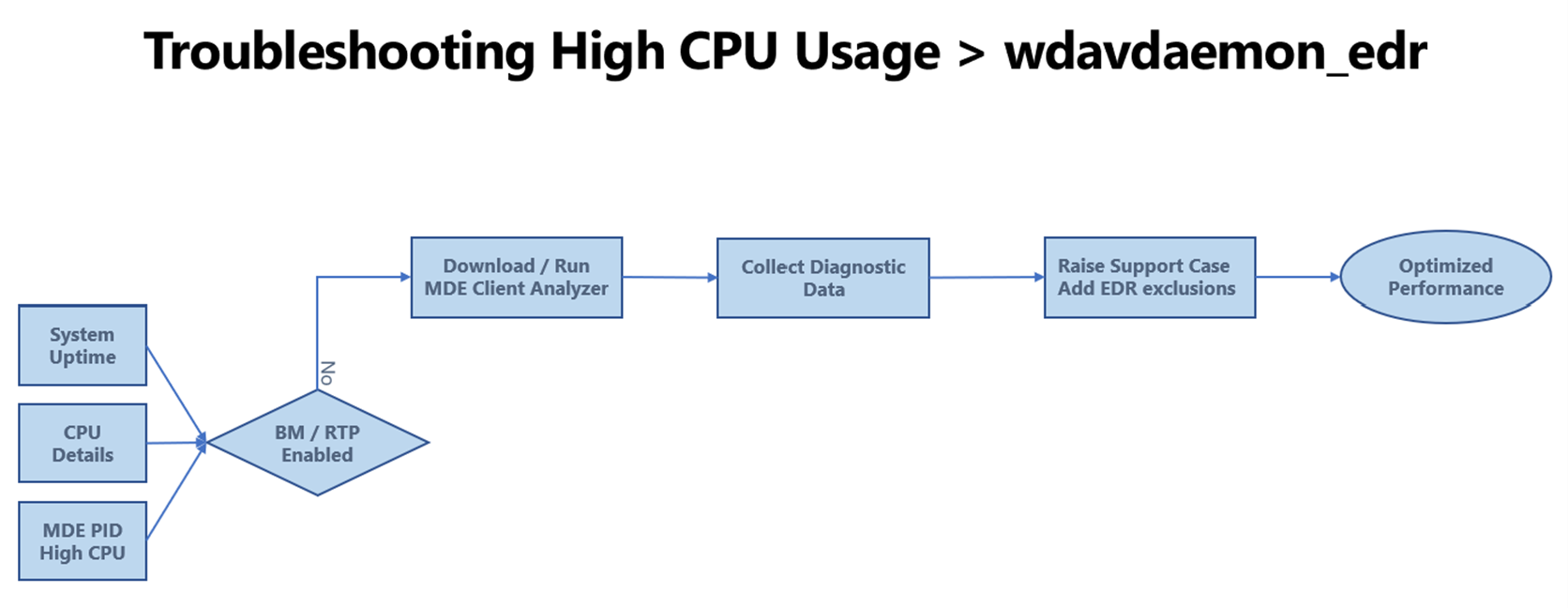

| wdavdaemon edr | N/D | Motor EDR | O diagrama seguinte mostra o fluxo de trabalho e os passos para resolver problemas wdavedaemon_edr processo.

Documentação de orientação para a resolução de problemas gerais - Se tiver aplicações/scripts internos ou uma aplicação/script legítimo de terceiros a ser sinalizado, os investigadores de segurança da Microsoft analisam ficheiros suspeitos para determinar se são ameaças, aplicações indesejadas ou ficheiros normais. Submeta ficheiros que considere serem software maligno ou ficheiros que acredita estarem classificados incorretamente como software maligno através da experiência de submissões unificadas (para obter mais informações, veja Experiência de submissões unificadas) ou Submissões de ficheiros. - Veja Resolver problemas de desempenho de Microsoft Defender para Ponto de Extremidade no Linux. - Transfira e execute Microsoft Defender para Ponto de Extremidade Client Analyzer. Para obter mais informações, veja Executar o analisador de cliente no macOS ou Linux. - Recolha dados de diagnóstico com a ferramenta Analisador de cliente. - Abra um caso de suporte CSS com a Microsoft. Para obter mais informações, veja Caso de suporte de segurança CSS. |

| mdatp_audisp_plugin | Arquitetura de auditoria | Ingestão de registos de auditoria | Veja Resolver problemas de desempenho do AuditD com Microsoft Defender para Ponto de Extremidade no Linux. |

22. Desinstale a sua solução não Microsoft

Se, neste momento, tiver:

- Integrou os dispositivos da sua organização no Defender para Endpoint e

- Microsoft Defender o Antivírus está instalado e ativado,

Em seguida, o próximo passo é desinstalar a sua solução de proteção antivírus, antimalware e ponto final não Microsoft. Ao desinstalar a sua solução não Microsoft, certifique-se de que atualiza a configuração para mudar do Modo Passivo para Ativa se definir o Defender para Ponto Final para o modo Passivo durante a instalação ou configuração.

Diagnóstico e recursos de resolução de problemas

- Resolver problemas Microsoft Defender para Ponto de Extremidade de instalação do Linux.

- Identifique onde encontrar registos detalhados para problemas de instalação.

- Passos de resolução de problemas para ambientes sem proxy ou com proxy transparente.

- Passos de resolução de problemas para ambientes com proxy estático.

- Recolher informações de diagnóstico.

- Desinstale o Defender para Endpoint no Linux.

- Resolver problemas de desempenho de Microsoft Defender para Ponto de Extremidade no Linux.

- Resolver problemas de desempenho auditado com Microsoft Defender para Ponto de Extremidade no Linux.

Capacidades de Microsoft Defender para Ponto de Extremidade avançadas

Aumentar a proteção do património do Linux com monitorização de comportamento

Observação

A funcionalidade de monitorização de comportamento complementa as capacidades fortes existentes baseadas em conteúdos. No entanto, deve avaliar cuidadosamente esta funcionalidade no seu ambiente antes de a implementar de forma abrangente, uma vez que ativar a monitorização comportamental consome mais recursos e pode causar problemas de desempenho.

Referências

Privacidade para Microsoft Defender para Ponto de Extremidade no Linux

Novidades no Microsoft Defender para Ponto de Extremidade no Linux

Dica

Você deseja aprender mais? Engage com a comunidade de Segurança da Microsoft na nossa Comunidade Tecnológica: Microsoft Defender para Ponto de Extremidade Tech Community.