Agendar uma verificação antivírus usando o Anacron em Microsoft Defender para Ponto de Extremidade no Linux

Aplica-se a:

- Plano 1 do Microsoft Defender para Ponto de Extremidade

- Plano 2 do Microsoft Defender para Ponto de Extremidade

Para executar uma verificação de Microsoft Defender Antivírus para Linux, consulte Comandos com suporte.

Observação

Este artigo dá suporte a Microsoft Defender para Ponto de Extremidade no Linux para distribuições linux do Red Hat Enterprise (RHEL).

Requisitos do sistema

Consulte os requisitos do sistema a seguir necessários para agendar Microsoft Defender verificação antivírus no ponto de extremidade Microsoft Defender no Linux.

- Distribuições e versões do servidor Linux: Red Hat Enterprise Linux 7.2 ou superior.

- A opção FANOTIFY no kernel deve estar habilitada.

Agendamento Microsoft Defender verificação antivírus no Red Hat Linux

Você pode agendar trabalhos cron para iniciar Microsoft Defender verificações antivírus em uma agenda. Para obter mais informações, consulte Como agendar verificações com Microsoft Defender para Ponto de Extremidade no Linux. Esse processo funcionará bem se o dispositivo estiver sempre em execução.

Mas se os dispositivos Linux estiverem desligados ou offline durante o agendamento do cron, a verificação não será executada. Nessas situações, você pode usar o anacron para ler o carimbo de data/hora e localizar o último trabalho executado. Se o dispositivo foi desligado durante o trabalho cron agendado, ele precisará aguardar até a próxima hora agendada. Usando anacron, o sistema detectará a última vez que a verificação foi executada. Se o dispositivo não executou o trabalho cron, ele o iniciará automaticamente.

Agendar verificações Microsoft Defender Antivírus no Red Hat Linux

Use as seguintes etapas para agendar verificações:

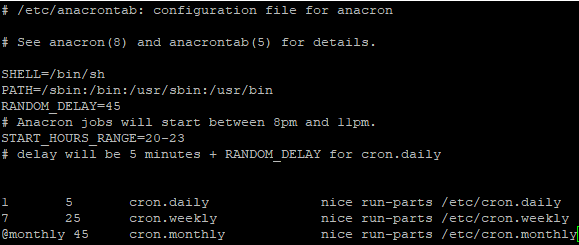

# /etc/anacrontab: configuration file for anacron

# See anacron (8) and anacrontab (5) for details.

SHELL=/bin/sh

PATH=/sbin:/bin:/usr/sbin:/usr/bin

RANDOM_DELAY=45

# Anacron jobs will start between 8pm and 11pm.

START_HOURS_RANGE=20-23

# delay will be 5 minutes + RANDOM_DELAY for cron.daily

Observe os itens a seguir no arquivo.

-

Shell: Shell é conhecido como

/bin/sh, e não como/bin/bash. Lembre-se ao escrever os trabalhos. - RANDOM_DELAY: Descreve o tempo máximo em minutos para o trabalho. Esse valor é usado para compensar os trabalhos para que não haja muitos trabalhos em execução ao mesmo tempo. Usar esse atraso é ideal para soluções de VDI.

- START_HOURS_RANGE: Descreve o intervalo de tempo para executar o trabalho.

- cron.daily: Descreve 1 como o período de dias necessários para a frequência de execuções de trabalho. 5 é o atraso em minutos que o anacron aguarda após a reinicialização do dispositivo.

-

Shell: Shell é conhecido como

Examine os trabalhos de anacron:

ls -lh /etc/cron*[root@redhat7 /] # ls -lh /etc/cron* - rw - - - - - - -. 1 root root 0 Nov 30 2021 /etc/cron.deny - rw - r - - r - -. 1 root root 451 Dec 27 2013 /etc/crontab /etc/cron.d: total 28k - rw - r - - r - -. 1 root root 128 Nov 30 2021 0hourly - rw - r - - r - -. 1 root root 121 Feb 25 18:11 omilogotate - rw - r - - r - -. 1 root root 118 Feb 25 18:14 omsagent - rw - r - - r - -. 1 root root 79 Feb 25 18:15 OMSConsistencyInvoker - rw - r - - r - -. 1 root root 108 Nov 9 2021 raid-check - rw - r - - r - -. 1 root root 135 Jun 1 22:35 scxagent - rw - - - - - - -. 1 root root 235 Jan 20 2020 sysstat /etc/cron.daily: total 24k - rwxr - xr - x. 1 root root 127 Jun 14 16:49 avscandaily - rwx - - - - - -. 1 root root 219 Aug 7 2019 logrotate - rwxr - xr - x. 1 root root 618 Jul 10 2018 man-db.cron - rwx - - - - - -. 1 root root 208 Nov 9 2017 mlocate - rwx - - - - - -. 1 root root 558 Apr 18 19:03 rhsmd - rwxr - xr - x. 1 root root 114 Apr 8 2021 rhui-update-client /etc/cron.hourly: total 8.0k - rwxr - xr - x. 1 root root 392 Nov 30 2021 0anacron - rwxr - xr - x. 1 root root 131 Jun 14 17:05 update /etc/cron.monthly: total 0 - rwxr - xr - x. 1 root root 0 Jun 14 17:47 mdatpupdate /etc/cron.weekly: total 0Ignore o

/etc/cron.ddiretório, você verá/etc/cron.daily, hourly, monthly, and weekly.Para agendar uma verificação de antivírus semanal, você pode criar um arquivo (Trabalho) no

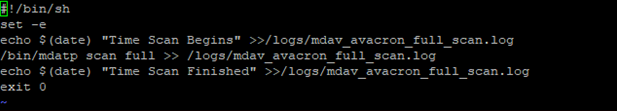

/etc/cron.weeklydiretório.cd /etc/cron.weekly vi mdavfullscan Press Insert

#!/bin/sh set -e echo $(date) "Time Scan Begins" >>/logs/mdav_avacron_full_scan.log /bin/mdatp scan full >> /logs/mdav_avacron_full_scan.log echo $(date) "Time Scan Finished" >>/logs/mdav_avacron_full_scan.log exit 0 ~ Press Esc Type: wq!Altere as permissões de arquivo para permitir que o arquivo seja executado.

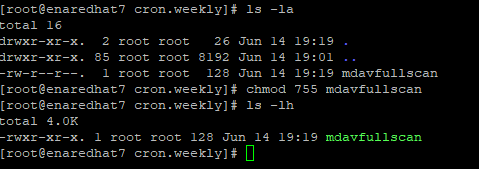

Chmod 755 mdavfullscan ls -la

[root@redhat7 cron.weekly]# ls -la total 16 drwxr - xr - x. 2 root root 26 Jun 14 19:19 . drwxr - xr - x. 85 root root 8192 Jun 14 19:01 .. - rw - r - - r - -. 1 root root 128 Jun 14 19:19 mdavfullscan [root@redhat7 cron.weekly] # chmod 755 mdavfullscan [root@redhat7 cron.weekly] # ls -lh total 4. 0k - rwxr - xr - x. 1 root root 128 Jun 14 19:19 mdavfullscan [root@redhat7 cron.weekly] #Use o comando para testar o trabalho de anacron semanal.

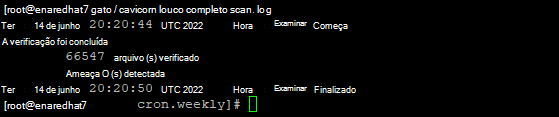

./mdavfullscanUse o comando para verificar se o trabalho foi executado com êxito.

cat /logs/mdav_avacron_full_scan.log

[root@redhat7 cron.weekly] # cat /logs/mdav_avacron_full_scan.log Tue Jun 14 20:20:44 UTC 2022 Time Scan Begins Scan has finished 66547 file(s) scanned 0 threat(s) detected Tue Jun 14 20:20:50 UTC 2022 Time Scan Finished [root@redhat7 cron.weekly] #

Dica

Você deseja aprender mais? Engage com a comunidade de Segurança da Microsoft em nossa Comunidade Tecnológica: Microsoft Defender para Ponto de Extremidade Tech Community.