Microsoft Defender para Ponto de Extremidade no Linux para dispositivos baseados em ARM64 (pré-visualização)

- Servidor do Microsoft Defender para Ponto de Extremidade.

- Microsoft Defender para Servidores

Descrição geral do Defender para Endpoint no Linux para dispositivos baseados em ARM64

Como já deve saber, Microsoft Defender para Ponto de Extremidade no Linux é uma solução de segurança de ponto final unificada que o ajuda a proteger os seus dispositivos de servidor contra ameaças avançadas. O Defender para Endpoint no Linux está agora a expandir o suporte para servidores Linux baseados em ARM64 em pré-visualização. Semelhante aos servidores Linux baseados em x64 (incluindo a plataforma Intel e AMD de 64 bits), estão incluídas as seguintes capacidades:

- Microsoft Defender Antivírus

- Detecção e resposta de ponto de extremidade (EDR)

- Resposta Imediata

- Isolamento do dispositivo

- Busca avançada

- Gerenciamento de Ameaças e Vulnerabilidades

- Configuração de política centralizada com a gestão de definições de segurança

Inicialmente, as seguintes distribuições do Linux são suportadas na pré-visualização:

Ubuntu 20.04 ARM64

Ubuntu 22.04 ARM64

Ubuntu 24.04 ARM64

Amazon Linux 2 ARM64

Amazon Linux 2023 ARM64

RHEL 8.x ARM64

RHEL 9.x ARM64

Oracle Linux 8.x ARM64

Oracle Linux 9.x ARM64

SUSE Linux Enterprise Server 15 (SP5, SP6) ARM64

Observação

O suporte para mais distribuições do Linux está planeado como parte deste programa de pré-visualização.

Implementar o Defender para Endpoint no Linux para dispositivos baseados em ARM64

Os procedimentos de implementação neste artigo instalam a versão 101.24102.0003 do agente a partir do canal insiders-slow no dispositivo baseado em ARM64. (Consulte Novidades no Microsoft Defender para Ponto de Extremidade no Linux.)

Pode escolher entre vários métodos para implementar o Defender para Endpoint no Linux no seu dispositivo baseado em ARM64:

Antes de começar

Certifique-se de que os pré-requisitos são cumpridos para o Defender para Endpoint no Linux

Para integrar servidores no Defender para Endpoint, são necessárias licenças de servidor . Pode escolher entre estas opções:

- Microsoft Defender para Servidores Plano 1 ou Plano 2 (como parte da oferta do Defender para Cloud) ou

- Servidor do Microsoft Defender para Ponto de Extremidade.

Implementar com o script do instalador

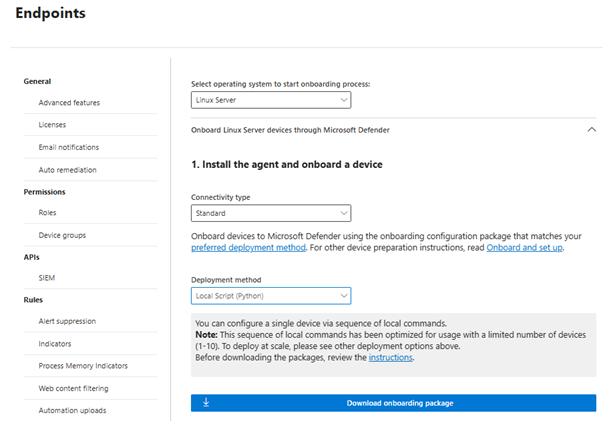

No portal Microsoft Defender, aceda a Definições Pontos Finais>Gestão> dedispositivos>Integração.

No ecrã de inclusão, selecione as seguintes opções:

Na lista Selecionar sistema operativo para iniciar o processo de inclusão , selecione Servidor Linux.

Na lista Tipo de conectividade , selecione Simplificado. Em alternativa, se necessário, pode selecionar Standard. (Para obter mais informações, veja Inclusão de dispositivos com conectividade simplificada para Microsoft Defender para Ponto de Extremidade.)

Na lista Método de implementação , selecione Script Local (Python).

Selecione Baixar pacote de integração.

Numa nova janela do browser, transfira o script bash do instalador do Defender para Endpoint.

Utilize o seguinte comando para conceder as permissões necessárias para o script:

$chmod +x /mde_installer.shExecute o seguinte comando para executar o script do instalador:

$sudo ~/mde_installer.sh --install --channel insiders-slow --onboard ~/MicrosoftDefenderATPOnboardingLinuxServer.pyValide a implementação ao seguir estes passos:

No dispositivo, execute o seguinte comando para marcar a status de estado de funcionamento. Um valor devolvido de

trueindica que o produto está a funcionar conforme esperado:$ mdatp health --field healthyNo portal Microsoft Defender, emDispositivos de Recursos>, procure o dispositivo Linux que acabou de integrar. O dispositivo pode demorar aproximadamente 20 minutos a aparecer no portal.

Se encontrar um problema, veja Resolver problemas de implementação (neste artigo).

Implementar com o script do instalador com o Ansible

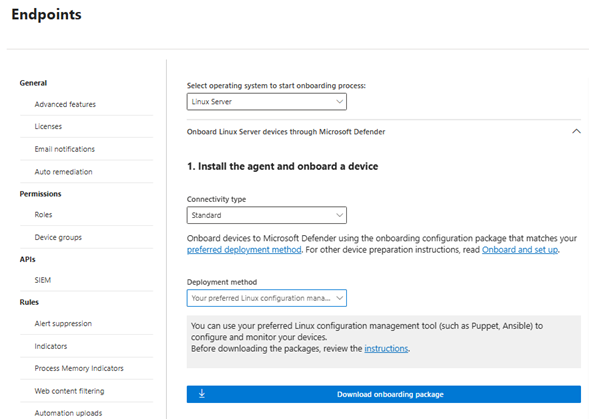

No portal Microsoft Defender, aceda a Definições Pontos Finais>Gestão> dedispositivos>Integração.

No ecrã de inclusão, selecione as seguintes opções:

Na lista Selecionar sistema operativo para iniciar o processo de inclusão , selecione Servidor Linux.

Na lista Tipo de conectividade , selecione Simplificado. Em alternativa, se necessário, pode selecionar Standard. (Para obter mais informações, veja Inclusão de dispositivos com conectividade simplificada para Microsoft Defender para Ponto de Extremidade.)

Na lista Método de implementação , selecione A sua ferramenta de gestão de configuração do Linux preferida.

Selecione Baixar pacote de integração.

Numa nova janela do browser, transfira o script bash do instalador do Defender para Endpoint.

Crie um ficheiro YAML de instalação no seu servidor Ansible. Por exemplo,

/etc/ansible/playbooks/install_mdatp.yml, utilizando omde_installer.shque transferiu no passo 3.name: Install and Onboard MDE hosts: servers tasks: - name: Create a directory if it does not exist ansible.builtin.file: path: /tmp/mde_install state: directory mode: '0755' - name: Copy Onboarding script ansible.builtin.copy: src: "{{ onboarding_script }}" dest: /tmp/mde_install/mdatp_onboard.json - name: Install MDE on host ansible.builtin.script: "{{ mde_installer_script }} --install --channel {{ channel | default('insiders-slow') }} --onboard /tmp/mde_install/mdatp_onboard.json" register: script_output args: executable: sudo - name: Display the installation output debug: msg: "Return code [{{ script_output.rc }}] {{ script_output.stdout }}" - name: Display any installation errors debug: msg: "{{ script_output.stderr }}"Implemente o Defender para Endpoint no Linux com o seguinte comando. Edite os caminhos e o canal correspondentes, conforme adequado.

ansible-playbook -i /etc/ansible/hosts /etc/ansible/playbooks/install_mdatp.yml --extra-vars "onboarding_script=<path to mdatp_onboard.json > mde_installer_script=<path to mde_installer.sh> channel=<channel to deploy for: insiders-slow > "Valide a implementação ao seguir estes passos:

No dispositivo, execute os seguintes comandos para marcar para deteções de estado de funcionamento, conectividade, antivírus e EDR do dispositivo:

- name: Run post-installation basic MDE test hosts: myhosts tasks: - name: Check health ansible.builtin.command: mdatp health --field healthy register: health_status - name: MDE health test failed fail: msg="MDE is not healthy. health status => \n{{ health_status.stdout }}\nMDE deployment not complete" when: health_status.stdout != "true" - name: Run connectivity test ansible.builtin.command: mdatp connectivity test register: connectivity_status - name: Connectivity failed fail: msg="Connectivity failed. Connectivity result => \n{{ connectivity_status.stdout }}\n MDE deployment not complete" when: connectivity_status.rc != 0 - name: Check RTP status ansible.builtin.command: mdatp health --field real_time_protection_enabled register: rtp_status - name: Enable RTP ansible.builtin.command: mdatp config real-time-protection --value enabled become: yes become_user: root when: rtp_status.stdout != "true" - name: Pause for 5 second to enable RTP ansible.builtin.pause: seconds: 5 - name: Download EICAR ansible.builtin.get_url: url: https://secure.eicar.org/eicar.com.txt dest: /tmp/eicar.com.txt - name: Pause for 5 second to detect eicar ansible.builtin.pause: seconds: 5 - name: Check for EICAR file stat: path=/tmp/eicar.com.txt register: eicar_test - name: EICAR test failed fail: msg="EICAR file not deleted. MDE deployment not complete" when: eicar_test.stat.exists - name: MDE Deployed debug: msg: "MDE succesfully deployed"No portal Microsoft Defender, emDispositivos de Recursos>, procure o dispositivo Linux que acabou de integrar. O dispositivo pode demorar aproximadamente 20 minutos a aparecer no portal.

Se encontrar um problema, veja Resolver problemas de implementação (neste artigo).

Implementar com o script do instalador com o Puppet

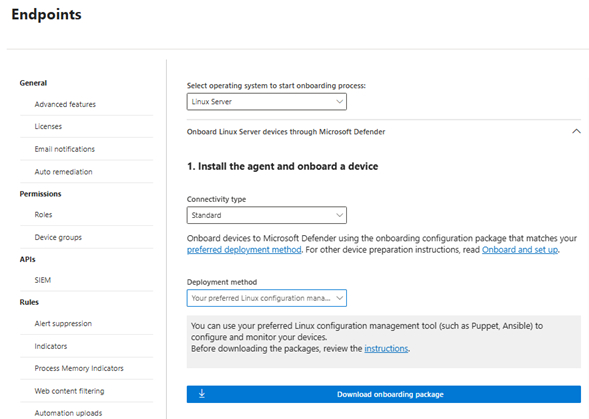

No portal Microsoft Defender, aceda a Definições Pontos Finais>Gestão> dedispositivos>Integração.

No ecrã de inclusão, selecione as seguintes opções:

Na lista Selecionar sistema operativo para iniciar o processo de inclusão , selecione Servidor Linux.

Na lista Tipo de conectividade , selecione Simplificado. Em alternativa, se necessário, pode selecionar Standard. (Para obter mais informações, veja Inclusão de dispositivos com conectividade simplificada para Microsoft Defender para Ponto de Extremidade.)

Na lista Método de implementação , selecione A sua ferramenta de gestão de configuração do Linux preferida.

Selecione Baixar pacote de integração. Guarde o ficheiro como

WindowsDefenderATPOnboardingPackage.zip.

Extraia o conteúdo do pacote de inclusão com o seguinte comando:

unzip WindowsDefenderATPOnboardingPackage.zipDeverá ver o seguinte resultado:

Archive: WindowsDefenderATPOnboardingPackage.zip inflating: mdatp_onboard.jsonNuma nova janela do browser, transfira o script bash do instalador do Defender para Endpoint (este script chama-se

mde_installer.sh).Crie um manifesto do Puppet com o seguinte procedimento, que utiliza o

mde_installer.shscript do passo 4.Na pasta modules da sua instalação do Puppet, crie as seguintes pastas:

install_mdatp/filesinstall_mdatp/manifests

Normalmente, a pasta módulos está localizada no

/etc/puppetlabs/code/environments/production/modulesseu servidor Puppet.Copie o

mdatp_onboard.jsonficheiro criado anteriormente para ainstall_mdatp/filespasta .Copie

mde_installer.shparainstall_mdatp/files folder.Crie um

init.ppficheiro no interiorinstall_mdatp/manifestsque contenha as seguintes instruções de implementação:tree install_mdatp Output: install_mdatp ├── files │ ├── mdatp_onboard.sh │ └── mde_installer.sh └── manifests └── init.pp

Utilize o manifesto do Puppet para instalar o Defender para Endpoint no Linux no seu dispositivo.

# Puppet manifest to install Microsoft Defender for Endpoint on Linux. # @param channel The release channel based on your environment, insider-fast or prod. class install_mdatp ( $channel = 'insiders-slow', ) { # Ensure that the directory /tmp/mde_install exists file { '/tmp/mde_install': ensure => directory, mode => '0755', } # Copy the installation script to the destination file { '/tmp/mde_install/mde_installer.sh': ensure => file, source => 'puppet:///modules/install_mdatp/mde_installer.sh', mode => '0777', } # Copy the onboarding script to the destination file { '/tmp/mde_install/mdatp_onboard.json': ensure => file, source => 'puppet:///modules/install_mdatp/mdatp_onboard.json', mode => '0777', } #Install MDE on the host using an external script exec { 'install_mde': command => "/tmp/mde_install/mde_installer.sh --install --channel ${channel} --onboard /tmp/mde_install/mdatp_onboard.json", path => '/bin:/usr/bin', user => 'root', logoutput => true, require => File['/tmp/mde_install/mde_installer.sh', '/tmp/mde_install/mdatp_onboard.json'], # Ensure the script is copied before running the installer } }Valide a implementação. No portal Microsoft Defender, emDispositivos de Recursos>, procure o dispositivo Linux que acabou de integrar. O dispositivo pode demorar aproximadamente 20 minutos a aparecer no portal.

Implementar o Defender para Endpoint no Linux com o Microsoft Defender para a Cloud

Se a sua organização estiver a utilizar o Defender para a Cloud, pode utilizá-lo para implementar o Defender para Endpoint no Linux.

Recomendamos que ative a implementação automática nos seus dispositivos Linux baseados em ARM64. Após o aprovisionamento da VM, defina uma variável no ficheiro

/etc/mde.arm.d/mde.confno seu dispositivo da seguinte forma:OPT_FOR_MDE_ARM_PREVIEW=1Aguarde 1 a 6 horas para que a integração seja concluída.

No portal Microsoft Defender, emDispositivos> de Recursos, procure os dispositivos Linux que acabou de integrar.

Precisa de ajuda com o Defender para a Cloud?

Veja estes artigos:

- Ativar a integração do Defender para Endpoint: Linux

- Ligar as máquinas virtuais que não são do Azure ao Microsoft Defender para a Cloud: Integrar o servidor Linux

Resolver problemas de implementação

Se se deparar com problemas ao implementar o Defender para Endpoint no Linux nos seus dispositivos baseados em ARM64, a ajuda estará disponível. Primeiro, reveja a nossa lista de problemas comuns e como resolve-los. Se o problema persistir, contacte-nos.

Problemas comuns e como resolve-los

A tabela seguinte resume problemas comuns e como resolve-los.

| Mensagem de erro ou problema | O que fazer |

|---|---|

mdatp not found |

O repositório pode não estar configurado corretamente. Verifique se o canal está definido como insiders-slow no script do instalador |

mdatp health indica uma licença em falta |

Confirme que está a transmitir o script de inclusão ou o ficheiro json correto para o script ou ferramenta de automatização |

| As exclusões não estão a funcionar conforme esperado | Se tiver exclusões a funcionar noutros dispositivos, mas não estiverem a funcionar nos servidores Linux baseados em ARM64, contacte-nos através do mdearmsupport@microsoft.com. Precisa dos registos do analisador de cliente. |

| Quer ajuda para otimizar o mdatp. | Contacte-nos em mdearmsupport@microsoft.com. |

Contacte-nos se precisar de ajuda

Quando nos contactar através mdearmsupport@microsoft.comdo , certifique-se de que descreve o problema em detalhe. Inclua capturas de ecrã, se possível, e os registos do analisador de cliente.

Pré-visualização do ARM do Analisador de Cliente XMDE

Com o Bash, transfira a Pré-visualização do ARM do Analisador de Clientes XMDE.

wget --quiet -O XMDEClientAnalyzerARMPreview.zip https://go.microsoft.com/fwlink/?linkid=2299668Execute a ferramenta de suporte.

sudo ./MDESupportTool -d --mdatp-log debugSiga as instruções apresentadas no ecrã e, em seguida, acompanhe-as no final da coleção de registos. Os registos estão localizados no

/tmpdiretório .O conjunto de registos pertence ao utilizador raiz, pelo que poderá precisar de privilégios de raiz para remover o conjunto de registos.